Configurazione di un ID di accesso alternativo

Che cos'è l'ID di accesso alternativo?

Nella maggior parte degli scenari, gli utenti usano l'UPN (User Principal Names) per accedere ai propri account. Tuttavia, in alcuni ambienti, a causa di criteri aziendali o dipendenze di applicazioni line-of-business in locale, gli utenti potrebbero usare un altro tipo di accesso.

Nota

Le procedure consigliate da Microsoft sono l'abbinamento tra UPN e indirizzo SMTP primario. Questo articolo illustra la piccola percentuale di clienti che non possono correggere la corrispondenza dell'UPN.

Ad esempio, possono usare l'ID di posta elettronica per l'accesso, che può essere diverso dal relativo UPN. Ciò è particolarmente comune negli scenari in cui l'UPN non è instradabile. Si consideri l'utente Maria Rossi con UPN jdoe@contoso.local e indirizzo di posta elettronica jdoe@contoso.com. Maria potrebbe non essere nemmeno a conoscenza dell'UPN perché ha sempre usato il suo ID di posta elettronica per l'accesso. L'uso di qualsiasi altro metodo di accesso diverso dall'UPN costituisce un ID alternativo. Per maggiori informazioni su come viene creato l'UPN, vedere compilazione di Microsoft Entra UserPrincipalName.

Active Directory Federation Services (AD FS) consente alle applicazioni federate che usano AD FS di accedere tramite ID alternativo. In questo modo gli amministratori possono specificare un'alternativa all'UPN predefinito da usare per l'accesso. AD FS supporta già l'uso di qualsiasi forma di ID utente accettata da Active Directory Domain Services (AD DS). Se configurato per l'ID alternativo, AD FS consente agli utenti di accedere usando il valore ID alternativo configurato, ad esempio l'ID di posta elettronica. L'uso dell'ID alternativo consente di adottare provider SaaS come Office 365 senza modificare gli UPN locali. Consente inoltre di supportare applicazioni di servizio line-of-business con identità con provisioning del cliente.

ID alternativo in ID Microsoft Entra

Un'organizzazione potrebbe dover usare un ID alternativo negli scenari seguenti:

- Il nome di dominio locale non è instradabile, come ad esempio

contoso.local, e di conseguenza il nome dell'entità utente predefinito non è instradabile (jdoe@contoso.local). Non è possibile modificare l'UPN esistente a causa delle dipendenze dell'applicazione locale o dei criteri aziendali. L'ID Microsoft Entra e Office 365 richiedono che tutti i suffissi di dominio associati alla directory Microsoft Entra siano completamente instradabili su Internet. - L'UPN locale non è uguale all'indirizzo di posta elettronica dell'utente e, per l'accesso a Office 365, gli utenti usano l'indirizzo di posta elettronica poiché l'UPN non può essere usato a causa di vincoli dell'organizzazione. Negli scenari sopra menzionati, l'ID alternativo con AD FS consente agli utenti di accedere all'ID Microsoft Entra senza modificare gli UPN locali.

Configurare l'ID di accesso alternativo

Usando Microsoft Entra Connect è consigliabile usare Microsoft Entra Connect per configurare l'ID di accesso alternativo per l'ambiente.

- Per la nuova configurazione di Microsoft Entra Connect, vedere Connettersi all'ID Microsoft Entra per istruzioni dettagliate su come configurare l'ID alternativo e la farm AD FS.

- Per le installazioni esistenti di Microsoft Entra Connect, vedere Modifica del metodo di accesso utente per istruzioni sulla modifica del metodo di accesso in AD FS

Quando a Microsoft Entra Connect vengono forniti dettagli sull'ambiente AD FS, questi verifica automaticamente la presenza della KB corretta in AD FS e configura AD FS per l'ID alternativo, incluse tutte le regole di attestazione dei diritti necessarie per il trust federativo di Microsoft Entra. Non è necessario alcun passaggio aggiuntivo oltre alla procedura guidata per configurare l'ID alternativo.

Nota

Microsoft consiglia di utilizzare Microsoft Entra Connect per configurare l'ID di accesso alternativo.

Configurare manualmente l'ID alternativo

Per configurare un ID di accesso alternativo, è necessario eseguire le attività seguenti:

Configurare i trust del provider di attestazioni AD FS per abilitare l'ID di accesso alternativo

Se si dispone di Windows Server 2012 R2, assicurarsi di aver installato KB2919355 su tutti i server AD FS. È possibile ottenerlo tramite Windows Update Services o scaricarlo direttamente.

Aggiornare la configurazione di AD FS eseguendo il cmdlet di PowerShell seguente in uno dei server federativi della farm (se si dispone di una farm WID, è necessario eseguire questo comando nel server AD FS primario nella farm):

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID <attribute> -LookupForests <forest domain>

AlternateLoginID è il nome LDAP dell'attributo che si vuole usare per l'accesso.

LookupForests è l'elenco di DNS foresta a cui appartengono gli utenti.

Per abilitare la funzionalità di ID di accesso alternativo, è necessario configurare i parametri -AlternateLoginID e -LookupForests con un valore diverso da Null valido.

Nell'esempio seguente si abilitano funzionalità di ID di accesso alternative in modo che gli utenti con account in contoso.com e fabrikam.com foreste possano accedere alle applicazioni abilitate per AD FS con il relativo attributo "mail".

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID mail -LookupForests contoso.com,fabrikam.com

- Per disabilitare questa funzionalità, impostare il valore per entrambi i parametri su null.

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID $NULL -LookupForests $NULL

Autenticazione moderna ibrida con ID alternativo

Importante

Quanto segue è stato testato solo su AD FS e non sui provider di identità di terze parti.

Exchange e Skype for Business

Se si usa un ID di accesso alternativo con Exchange e Skype for Business, l'esperienza utente varia a seconda che si usi o meno HMA.

Nota

Per un'esperienza utente finale ottimale, Microsoft consiglia di usare l'autenticazione moderna ibrida.

Per altre informazioni, vedere Panoramica dell'autenticazione moderna ibrida

Prerequisiti per Exchange e Skype for Business

Di seguito sono riportati i prerequisiti per ottenere l'accesso SSO con ID alternativo.

- Exchange Online deve avere l'autenticazione moderna attivata.

- Skype for Business (SFB) Online deve avere l'autenticazione moderna attivata.

- Exchange locale deve avere l'autenticazione moderna attivata. È necessario avere Exchange 2013 CU19 o Exchange 2016 CU18 e superiori in tutti i server Exchange. Nessun Exchange 2010 nell'ambiente.

- Skype for Business locale deve avere l'autenticazione moderna attivata.

- È necessario usare i client Exchange e Skype con l'autenticazione moderna abilitata. Tutti i server devono eseguire SFB Server 2015 CU5.

- Client Skype for Business che supportano l'autenticazione moderna

- iOS, Android, Windows Phone

- SFB 2016 (MA è ATTIVATO per impostazione predefinita, ma assicurarsi che non sia stato disabilitato).

- SFB 2013 (MA è DISATTIVATO per impostazione predefinita, quindi assicurarsi che MA sia stato attivato).

- Desktop Mac SFB

- Client di Exchange che supportano l'autenticazione moderna e supportano le chiavi regkey AltID

- Solo Office Pro Plus 2016

Versione di Office supportata

Configurazione della directory per l'accesso SSO con ID alternativo

L'uso dell'ID alternativo può comportare ulteriori richieste di autenticazione se queste configurazioni aggiuntive non vengono completate. Per un possibile impatto sull'esperienza utente con ID alternativo, vedere l'articolo.

Con la configurazione aggiuntiva seguente, l'esperienza utente è stata migliorata in modo significativo ed è possibile ottenere quasi nessuna richiesta di autenticazione per gli utenti con ID alternativo nell'organizzazione.

Passaggio 1: eseguire l'aggiornamento alla versione di Office necessaria

La versione di Office 1712 (build n. 8827.2148) e le successive hanno aggiornato la logica di autenticazione per gestire lo scenario di ID alternativo. Per sfruttare la nuova logica, i computer client devono essere aggiornati a Office versione 1712 (build n. 8827.2148) o versioni successive.

Passaggio 2: eseguire l'aggiornamento alla versione di Windows necessaria

La versione di Windows 1709 e le successive hanno aggiornato la logica di autenticazione per gestire lo scenario di ID alternativo. Per sfruttare la nuova logica, i computer client devono essere aggiornati a Windows versione 1709 o versioni successive.

Passaggio 3: configurare il Registro di sistema per gli utenti interessati che utilizzano Criteri di gruppo

Le applicazioni di Office si basano sulle informazioni fornite dall'amministratore della directory per identificare l'ambiente ID alternativo. Le chiavi del Registro di sistema seguenti devono essere configurate per consentire alle applicazioni di Office di autenticare l'utente con ID alternativo senza visualizzare richieste aggiuntive.

| Regkey da aggiungere | Nome, tipo e valore dei dati regkey | Windows 7/8 | Windows 10 | Descrizione |

|---|---|---|---|---|

| HKEY_CURRENT_USER\Software\Microsoft\AuthN | DomainHint REG_SZ contoso.com |

Obbligatorio | Obbligatorio | Il valore di questa chiave regkey è un nome di dominio personalizzato verificato nel tenant dell'organizzazione. Ad esempio, Contoso corp può fornire un valore di Contoso.com in questa chiave regkey se Contoso.com è uno dei nomi di dominio personalizzati verificati nel tenant Contoso.onmicrosoft.com. |

| HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Common\Identity | EnableAlternateIdSupport REG_DWORD 1 |

Obbligatorio per Outlook 2016 ProPlus | Obbligatorio per Outlook 2016 ProPlus | Il valore di questa chiave regkey può essere 1/0 per indicare all'applicazione Outlook se deve coinvolgere la logica di autenticazione dell'ID alternativo migliorata. |

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\contoso.com\sts | * REG_DWORD 1 |

Obbligatorio | Obbligatorio | Questa chiave di regkey può essere usata per impostare il servizio token di sicurezza come zona attendibile nelle impostazioni Internet. La distribuzione standard di AD FS consiglia di aggiungere lo spazio dei nomi AD FS all'area Intranet locale per Internet Explorer. |

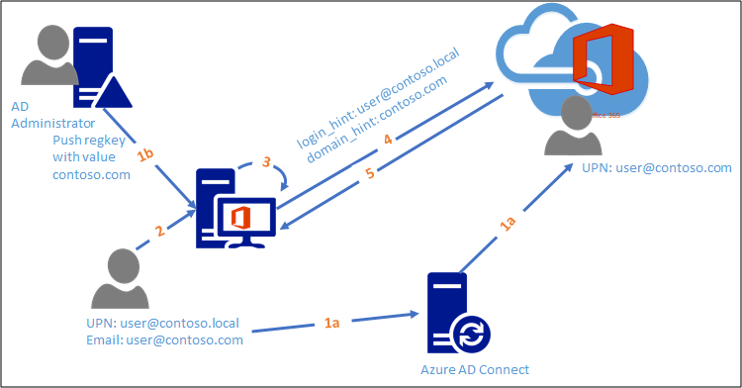

Nuovo flusso di autenticazione dopo una configurazione aggiuntiva

- a: L'utente viene sottoposto a provisioning nell'ID Microsoft Entra usando l'ID alternativo

b: L'amministratore della directory esegue il push delle impostazioni della chiave di registro di sistema necessarie ai computer client interessati - L'utente esegue l'autenticazione nel computer locale e apre un'applicazione Office

- L'applicazione Office accetta le credenziali della sessione locale

- L'applicazione di Office esegue l'autenticazione all'ID Microsoft Entra usando l'hint di dominio inviato dall'amministratore e le credenziali locali

- L'ID Microsoft Entra autentica correttamente l'utente indirizzandolo all'area di autenticazione federativa corretta ed emette un token

Applicazioni ed esperienza dell'utente dopo la configurazione aggiuntiva

Client non Exchange e Skype for Business

| Client | Dichiarazione di supporto | Osservazioni: |

|---|---|---|

| Microsoft Teams | Supportato | |

| OneDrive for Business | Supportato - Chiave del Registro di sistema lato client consigliata | Con l'ID alternativo configurato si noterà che l'UPN locale è prepopolato nel campo di verifica. Questa operazione deve essere modificata nell'identità alternativa usata. È consigliabile usare la chiave del Registro di sistema lato client annotata in questo articolo: Office 2013 e Lync 2013 richiedono periodicamente le credenziali a SharePoint Online, OneDrive e Lync Online. |

| OneDrive for Business Mobile Client | Supportato | |

| Pagina di attivazione di Office 365 Pro Plus | Supportato - Chiave del Registro di sistema lato client consigliata | Con l'ID alternativo configurato si noterà che l'UPN locale è prepopolato nel campo di verifica. Questa operazione deve essere modificata nell'identità alternativa usata. È consigliabile usare la chiave del Registro di sistema lato client annotata in questo articolo: Office 2013 e Lync 2013 richiedono periodicamente le credenziali a SharePoint Online, OneDrive e Lync Online. |

Client Exchange e Skype for Business

| Client | Dichiarazione di supporto - con HMA | Dichiarazione di supporto - senza HMA |

|---|---|---|

| Outlook | Supportato, nessuna richiesta aggiuntiva | Supportato con l'autenticazione moderna per Exchange Online: Supportato con l'autenticazione normale per Exchange Online: Supportato con le avvertenze seguenti: |

| Cartelle pubbliche ibride | Supportato, nessuna richiesta aggiuntiva. | Con l'autenticazione moderna per Exchange Online: Supportato con l'autenticazione normale per Exchange Online: Non supportato |

| Delega cross-premise | Vedere Configurare Exchange per supportare le autorizzazioni delle cassette postali delegate in una distribuzione ibrida | Vedere Configurare Exchange per supportare le autorizzazioni delle cassette postali delegate in una distribuzione ibrida |

| Accesso alle cassette postali di archiviazione (cassetta postale locale - archivio nel cloud) | Supportato, nessuna richiesta aggiuntiva | Supportato: gli utenti ricevono una richiesta aggiuntiva di credenziali quando accedono all'archivio, devono specificare l'ID alternativo quando richiesto. |

| Outlook Web Access | Supportato | Supportato |

| Outlook Mobile Apps for Android, IOS e Windows Phone | Supportato | Supportato |

| Skype for Business/ Lync | Supportato, senza richieste aggiuntive | Supportato (ad eccezione di quanto indicato) ma potrebbe confondere l'utente. Nei client per dispositivi mobili l'ID alternativo è supportato solo se indirizzo SIP = indirizzo di posta elettronica = ID alternativo. Gli utenti potrebbero dover accedere due volte al client desktop Skype for Business, prima di tutto usando l'UPN locale e quindi usando l'ID alternativo. (Si noti che "Indirizzo di accesso" è in realtà l'indirizzo SIP che potrebbe non essere uguale a "Nome utente", anche se spesso lo è). Quando viene richiesto per la prima volta un nome utente, l'utente deve immettere l'UPN, anche se è precompilato in modo non corretto con l'ID alternativo o l'indirizzo SIP. Dopo che l'utente fa clic sull'accesso con l'UPN, viene visualizzata nuovamente la richiesta di nome utente, questa volta prepopolata con l'UPN. Questa volta l'utente deve sostituirlo con l'ID alternativo e fare clic su Accedi per completare la procedura di accesso. Nei client per dispositivi mobili gli utenti devono immettere l'ID utente locale nella pagina avanzata, usando il formato in stile SAM (domain\username), non il formato UPN. Dopo aver eseguito l'accesso, se Skype for Business o Lync indicano che "Exchange richiede le credenziali", è necessario fornire le credenziali valide per la posizione della cassetta postale. Se la cassetta postale si trova nel cloud, è necessario specificare l'ID alternativo. Se la cassetta postale è locale, è necessario specificare l'UPN locale. |

Dettagli aggiuntivi e considerazioni

Microsoft Entra ID offre diverse funzionalità relative all'"ID di accesso alternativo"

- La funzionalità di configurazione dell'ID di accesso alternativo di AD FS per gli ambienti dell'infrastruttura di identità federata1descritta in questo articolo.

- La configurazione di Microsoft Entra Connect Sync che definisce l'attributo locale usato come nome utente di Microsoft Entra (userPrincipalName) per gli ambienti dell'infrastruttura di identità federati1 o gestiti2 , che è parzialmente trattata in questo articolo.

- La funzionalità di accesso all'ID Microsoft Entra con l'indirizzo e-mail come ID di accesso alternativo per gli ambienti dell'infrastruttura di identità2 gestiti.

La funzionalità ID di accesso alternativo descritta in questo articolo è disponibile per gli ambienti dell'infrastruttura di identità federata1. Non è supportata nei seguenti scenari:

- Attributo AlternateLoginID con domini non instradabili (ad esempio Contoso.local) che non può essere verificato dall'ID Microsoft Entra.

- Ambienti gestiti che non dispongono della distribuzione di AD FS. Fare riferimento alla documentazione di Microsoft Entra Connect Sync o alla documentazione relativa all'accesso all'ID Microsoft Entra con l'indirizzo e-mail come ID di accesso alternativo. Se si decide di modificare la configurazione di Microsoft Entra Connect Sync in un ambiente di infrastruttura dell'identità gestito2, la sezione Applicazioni ed esperienza utente dopo la configurazione aggiuntiva di questo articolo potrebbe essere ancora applicabile mentre la configurazione di AD FS specifica non è più applicabile poiché nessun AD FS viene distribuito in un ambiente di infrastruttura dell'identità gestito2.

Se abilitata, la funzionalità ID di accesso alternativo è disponibile solo per l’autenticazione nome utente/password in tutti i protocolli di autenticazione nome utente/password supportati da AD FS (SAML-P, WS-Fed, WS-Trust e OAuth).

Quando viene eseguita l'autenticazione integrata di Windows (WIA), ad esempio quando gli utenti tentano di accedere a un'applicazione aziendale in un computer aggiunto a un dominio dalla intranet e l'amministratore di AD FS ha configurato i criteri di autenticazione per l'uso di WIA per Intranet, viene usato l'UPN per l'autenticazione. Se sono state configurate regole attestazioni per le relying party per la funzionalità di ID di accesso alternativo, è necessario assicurarsi che tali regole siano ancora valide nel caso WIA.

Se abilitata, la funzionalità ID di accesso alternativo richiede che almeno un server di catalogo globale sia raggiungibile dal server AD FS per ogni foresta di account utente supportata da AD FS. Il mancato raggiungimento di un server di catalogo globale nella foresta dell'account utente comporta il fallback di AD FS per l'uso dell'UPN. Per impostazione predefinita, tutti i controller di dominio sono server di catalogo globali.

Se abilitato, se il server AD FS trova più di un oggetto utente con lo stesso valore di ID di accesso alternativo specificato in tutte le foreste dell'account utente configurate, l'account di accesso ha esito negativo.

Quando la funzionalità di ID di accesso alternativo è abilitata, AD FS tenta di autenticare prima l'utente finale con ID di accesso alternativo e quindi di eseguire il fallback per usare l'UPN se non riesce a trovare un account che può essere identificato dall'ID di accesso alternativo. Assicurarsi che non ci siano conflitti tra l'ID di accesso alternativo e l'UPN se si vuole ancora supportare l'accesso UPN. Ad esempio, l'impostazione dell'attributo di posta elettronica con l'UPN dell'altro impedisce all'altro utente di accedere con il proprio UPN.

Se una delle foreste configurate dall'amministratore è inattiva, AD FS continua a cercare l'account utente con ID di accesso alternativo in altre foreste configurate. Se il server AD FS trova un oggetto utente univoco nelle foreste in cui è stata eseguita la ricerca, un utente accede correttamente.

È anche possibile personalizzare la pagina di accesso di AD FS per fornire agli utenti finali alcuni suggerimenti sull'ID di accesso alternativo. Per farlo, è possibile aggiungere la descrizione della pagina di accesso personalizzata. Per altre informazioni, vedere Personalizzazione delle pagine di accesso di AD FS o personalizzazione della stringa "Accedi con account aziendale" sopra il campo nome utente (per altre informazioni, vedere Personalizzazione avanzata delle pagine di accesso ad AD FS.

Il nuovo tipo di attestazione che contiene il valore dell'ID di accesso alternativo è http:schemas.microsoft.com/ws/2013/11/alternateloginid

1 Un ambiente dell'infrastruttura di identità federata rappresenta un ambiente con un provider di identità, ad esempio AD FS o un altro provider di identità di terze parti.

2 Un ambiente di infrastruttura dell'identità gestito rappresenta un ambiente con ID Microsoft Entra come provider di identità distribuito con la sincronizzazione dell'hash delle password (PHS) o l'autenticazione pass-through (PTA).

Contatori di eventi e prestazioni

Sono stati aggiunti i contatori delle prestazioni seguenti per misurare le prestazioni dei server AD FS quando è abilitato un ID di accesso alternativo:

Autenticazione con ID di accesso alternativo: numero di autenticazioni eseguite usando l'ID di accesso alternativo

Autenticazione con ID di accesso alternativo/sec: numero di autenticazioni eseguite usando l'ID di accesso alternativo al secondo

Latenza di ricerca media per ID di accesso alternativo: latenza di ricerca media tra le foreste configurate da un amministratore per l'ID di accesso alternativo

Di seguito sono riportati diversi casi di errore e l'impatto corrispondente sull'esperienza di accesso di un utente con gli eventi registrati da AD FS:

| Casi di errore | Impatto sull'esperienza di accesso | Evento |

|---|---|---|

| Impossibile ottenere un valore per SAMAccountName per l'oggetto utente | Errore di accesso | ID evento 364 con messaggio di eccezione MSIS8012: Impossibile trovare samAccountName per l'utente: '{0}'. |

| L'attributo CanonicalName non è accessibile | Errore di accesso | ID evento 364 con messaggio di eccezione MSIS8013: CanonicalName: '{0}' dell'utente:'{1}' in formato non valido. |

| Più oggetti utente si trovano in una foresta | Errore di accesso | ID evento 364 con messaggio di eccezione MSIS8015: trovati più account utente con identità '{0}' nella foresta '{1}' con identità: {2} |

| Più oggetti utente si trovano su più foreste | Errore di accesso | ID evento 364 con messaggio di eccezione MSIS8014: trovati più account utente con identità '{0}' nelle foreste: {1} |