Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In questo articolo viene illustrato il Centro di amministrazione di Active Directory aggiornato con una descrizione dettagliata delle nuove funzionalità, ad esempio il Cestino di Active Directory, i criteri granulari per le password e il Visualizzatore della cronologia di Windows PowerShell, e vengono forniti esempi per attività comuni, oltre a informazioni sull'architettura e sulla risoluzione dei problemi. Per un'introduzione, vedere Introduzione ai miglioramenti del Centro di Amministrazione di Active Directory (Livello 100).

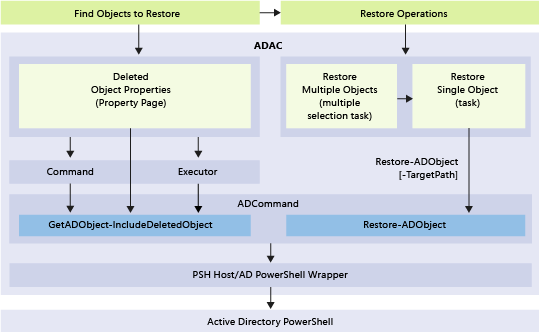

Architettura del Centro di amministrazione di Active Directory

Centro di amministrazione di Active Directory eseguibile, DLL

Il modulo e l'architettura sottostante del Centro di amministrazione di Active Directory non sono cambiati, anche in seguito all'introduzione delle funzionalità del nuovo cestino, dei criteri granulari per le password e del visualizzatore della cronologia.

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

L'architettura sottostante di Windows PowerShell e il livello delle operazioni per la nuova funzionalità del Cestino sono illustrati di seguito.

Abilitazione e gestione del Cestino di Active Directory dal Centro di amministrazione Active Directory

Funzionalità

- Il Centro di amministrazione di Active Directory di Windows Server 2012 o versioni successive consente di configurare e gestire il Cestino di Active Directory per qualsiasi partizione di dominio in una foresta. Non è più necessario utilizzare Windows PowerShell o Ldp.exe per abilitare il Cestino di Active Directory o ripristinare gli oggetti in partizioni di dominio.

- Il Centro di Amministrazione di Active Directory offre criteri di filtro avanzati per semplificare il ripristino mirato in ambienti di grandi dimensioni con molti oggetti eliminati intenzionalmente.

Limiti

Dato che il Centro di amministrazione di Active Directory è in grado di gestire solo partizioni di dominio, non è possibile ripristinare oggetti eliminati dalle partizioni di configurazione, DNS del dominio o DNS della foresta (non è possibile eliminare oggetti dalla partizione dello schema). Per ripristinare gli oggetti da partizioni non di dominio, usare Restore-Active DirectoryObject.

Nel Centro di amministrazione di Active Directory non è possibile ripristinare sottoalberi di oggetti in un'unica azione. Se ad esempio si elimina un'unità organizzativa con unità organizzative, utenti, gruppi e computer annidati, il ripristino dell'unità organizzativa di base non ripristina gli oggetti figli.

Nota

L'operazione di ripristino in batch del Centro di amministrazione di Active Directory effettua un ordinamento "migliore possibile" degli oggetti eliminati solo all'interno della selezione, in modo che gli oggetti padre siano ordinati prima di quelli figlio per l'elenco di ripristino. Nei casi di test più semplici, potrebbe essere possibile ripristinare i sottoalberi di oggetti in un'unica operazione. Ma nei casi limite, ad esempio per una selezione contenente alberi parziali, ovvero alberi in cui mancano alcuni dei nodi padre eliminati, o per i casi di errore in cui vengono ignorati gli oggetti figlio quando il ripristino degli oggetti padre non riesce, l'operazione potrebbe non funzionare come previsto. Per questo motivo, è consigliabile ripristinare sempre i rami secondari degli oggetti con un'operazione separata dopo aver ripristinato gli oggetti padre.

L'uso del Cestino di Active Directory richiede un livello di funzionalità della foresta di Windows Server 2008 R2 ed è necessario che l'utente sia membro del gruppo Enterprise Admins. Una volta abilitato, non è possibile disabilitare il Cestino di Active Directory. La funzionalità Cestino di Active Directory comporta un aumento delle dimensioni del database di Active Directory (NTDS.DIT) su ogni controller di dominio nella foresta. Lo spazio su disco usato dal cestino continua ad aumentare nel tempo, in quanto conserva gli oggetti e tutti i dati degli attributi.

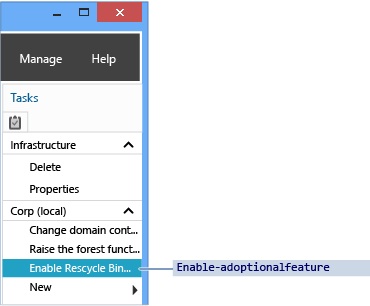

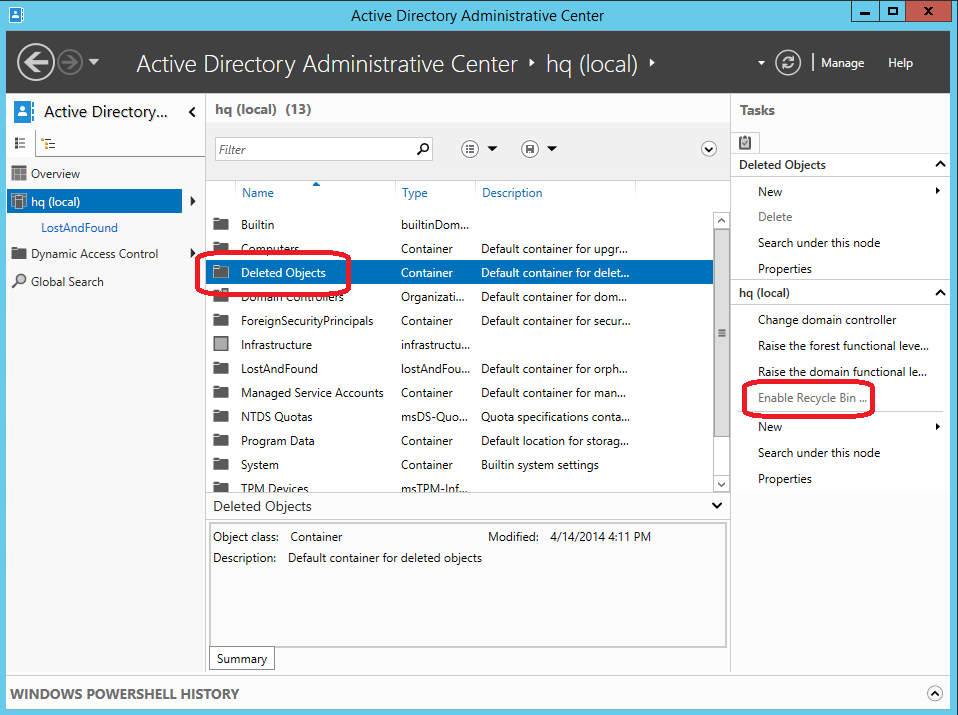

Abilitazione del Cestino di Active Directory dal Centro di amministrazione di Active Directory

Per abilitare il Cestino di Active Directory, aprire il Centro di amministrazione di Active Directory e selezionare il nome della foresta nel riquadro di navigazione. Nel riquadro Attività, selezionare Abilita Cestino.

Verrà visualizzata la finestra di dialogo Abilita conferma Cestino del Centro di amministrazione di Active Directory. La finestra di dialogo indica che l'abilitazione del cestino è irreversibile. Selezionare OK per abilitare il Cestino di Active Directory. Nel Centro di amministrazione di Active Directory verrà visualizzata un'altra finestra di dialogo che ricorda all'utente che il Cestino di Active Directory non sarà pienamente operativo fintanto che tutti i controller di dominio non replicano la modifica alla configurazione.

Importante

L'opzione per l'abilitazione del Cestino di Active Directory non è disponibile se:

- Il livello di funzionalità della foresta è inferiore a Windows Server 2008 R2.

- È già abilitato.

Il cmdlet di Windows PowerShell per Active Directory equivalente è:

Enable-ADOptionalFeature

Per altre informazioni sull'uso di Windows PowerShell per abilitare il Cestino di Active Directory, vedere Guida dettagliata al Cestino per Active Directory.

Gestione del Cestino di Active Directory dal Centro di amministrazione di Active Directory

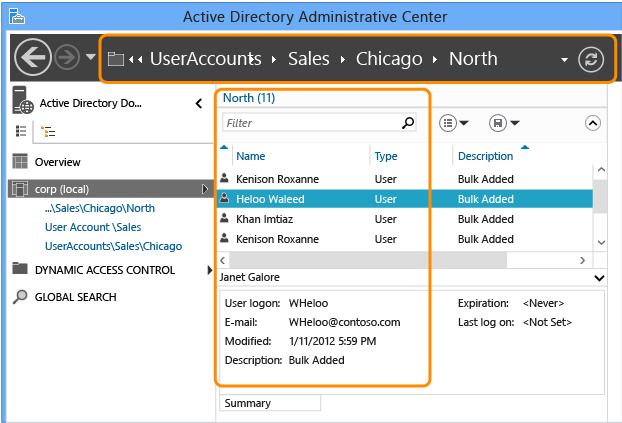

In questa sezione viene utilizzato l'esempio di un dominio esistente denominato corp.contoso.com. Il dominio organizza gli utenti in un'unità organizzativa padre denominata UserAccounts. L'unità organizzativa UserAccounts contiene tre unità organizzative figlio denominate in base al reparto, ognuna delle quali contiene altre unità organizzative, utenti e gruppi.

Archiviazione e filtro

Il Cestino di Active Directory conserva tutti gli oggetti eliminati nella foresta. Salva gli oggetti in base all'attributo msDS-deletedObjectLifetime , che per impostazione predefinita corrisponde all'attributo tombstoneLifetime della foresta. In ogni foresta creata con Windows Server 2003 SP1 o versioni successive, il valore di tombstoneLifetime è pari a 180 giorni per impostazione predefinita. Nelle foreste aggiornate da Windows 2000 o installate con Windows Server 2003 (senza Service Pack) l'attributo tombstoneLifetime predefinito NON È IMPOSTATO e pertanto viene usato il valore predefinito interno di Windows di 60 giorni. Tutto questo è configurabile. È possibile usare il Centro di amministrazione di Active Directory per ripristinare gli oggetti eliminati dalle partizioni del dominio della foresta. È necessario continuare a usare il cmdlet Restore-ADObject per ripristinare gli oggetti eliminati da altre partizioni, ad esempio la partizione di configurazione. L'abilitazione del Cestino di Active Directory rende visibile il contenitore Oggetti eliminati in ogni partizione di dominio nel Centro di amministrazione di Active Directory.

Nel contenitore Oggetti eliminati sono visualizzati tutti gli oggetti che si possono ripristinare in quella partizione del dominio. Gli oggetti eliminati più vecchi di msDS-deletedObjectLifetime sono noti come oggetti riciclati. Gli oggetti riciclati non sono visualizzati nel Centro di amministrazione di Active Directory e non è possibile ripristinare questi oggetti con il Centro di amministrazione di Active Directory.

Per una spiegazione più approfondita dell'architettura del Cestino di Active Directory e delle regole di elaborazione, vedere Il Cestino AD: comprensione, implementazione, migliori pratiche e risoluzione dei problemi.

Il Centro di amministrazione di Active Directory limita artificialmente il numero predefinito di oggetti restituito da un contenitore a 20.000 oggetti. Per aumentare questo limite fino a 100.000 oggetti, fare clic sul menu Gestisci e quindi su Opzioni elenco elementi da gestire.

Ripristino

Filtro

Il Centro di amministrazione di Active Directory offre potenti criteri e opzioni di filtro con i quali è necessario acquisire familiarità prima di usarli per un ripristino reale. Nel relativo ciclo di vita, i domini eliminano intenzionalmente molti oggetti. Con una probabile durata dell'oggetto eliminato di 180 giorni, non è possibile ripristinare tutti gli oggetti a seguito di un incidente.

Invece di scrivere filtri LDAP complessi e convertire valori UTC in date e ore, è possibile usare il menu Filtro con filtri di base e avanzati per visualizzare solo gli oggetti pertinenti. Se si conosce il giorno dell'eliminazione, i nomi degli oggetti o altri dati chiave, è consigliabile usarli per filtrare i dati. Attivare le opzioni relative al filtro avanzato facendo clic sulla freccia di espansione a destra della casella di ricerca.

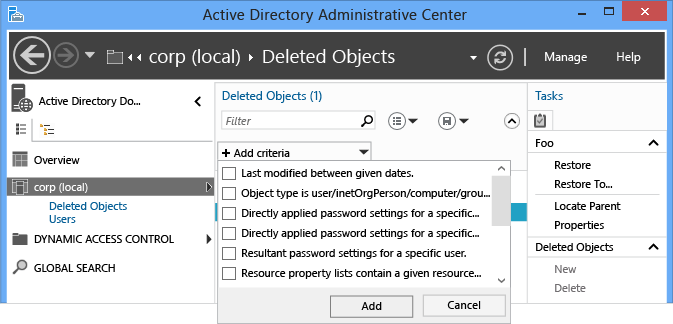

L'operazione di ripristino supporta tutte le opzioni dei criteri di filtro standard, come qualsiasi altra ricerca. In genere, i filtri incorporati importanti per il ripristino di oggetti sono:

- ANR (Risoluzione nome ambiguo, non visualizzato nel menu ma usato quando si digita nella casella Filtro)

- Ultima modifica compresa nell'intervallo di date specificato

- L'oggetto è Utente/inetOrgPerson/Computer/Gruppo/Unità organizzativa

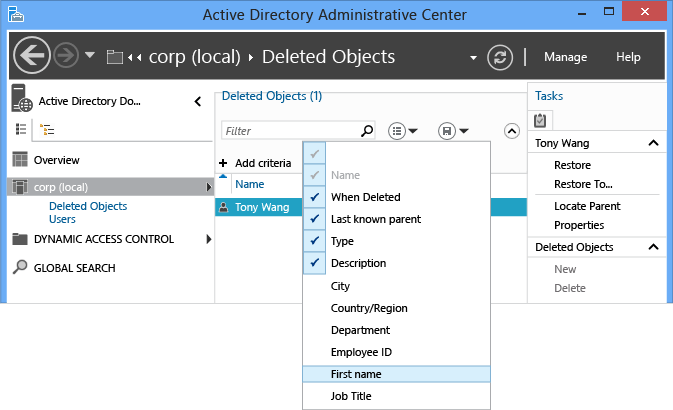

- Nome

- Quando eliminato

- Ultimo padre noto

- Tipo

- Descrizione

- Città

- Paese/area geografica

- Dipartimento

- ID dipendente

- Nome

- Posizione

- Cognome

- Nome dell'account SAM

- Stato/Provincia

- Numero di telefono

- UPN

- CAP (Codice di Avviamento Postale)

È possibile aggiungere più criteri. Ad esempio, si possono cercare tutti gli oggetti utente eliminati il 24 settembre 2012 da Chicago, Illinois, con una posizione di Manager.

È anche possibile aggiungere, modificare o riordinare le intestazioni di colonna per visualizzare più dettagli durante la valutazione degli oggetti da recuperare.

Per ulteriori informazioni sulla Risoluzione nome ambiguo (ANR), consultare Attributi ANR.

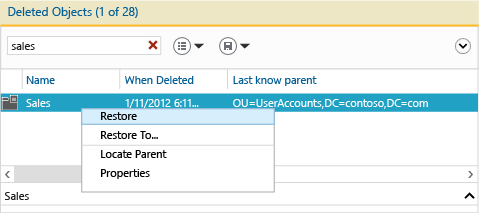

Oggetto singolo

Il ripristino di oggetti eliminati può essere da sempre eseguito con una singola operazione e il Centro di amministrazione di Active Directory la semplifica ulteriormente. Per ripristinare un oggetto eliminato, ad esempio un singolo utente:

- Nel riquadro di spostamento del Centro di amministrazione di Active Directory, selezionare il nome di dominio.

- Fare doppio clic su Oggetti eliminati nell'elenco degli elementi da gestire.

- Fare clic con il pulsante destro del mouse sull'oggetto e quindi selezionare Ripristina oppure selezionare Ripristina dal riquadro Attività .

L'oggetto viene ripristinato nella posizione originale.

Selezionare Ripristina in... per modificare il percorso di ripristino. Questa opzione è utile se è stato eliminato anche il contenitore padre dell'oggetto eliminato e non si vuole ripristinare l'elemento padre.

Molteplici oggetti peer

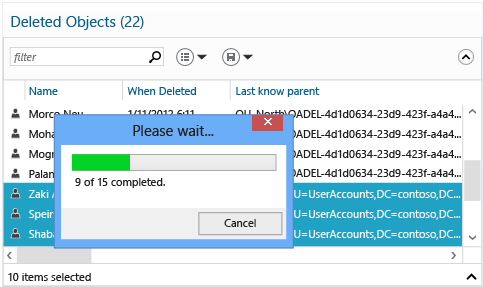

È possibile ripristinare più oggetti a livello di peer, ad esempio tutti gli utenti in un'unità organizzativa. Tenere premuto il tasto CTRL e selezionare uno o più oggetti eliminati da ripristinare. Selezionare Ripristina dal riquadro Attività. Per selezionare tutti gli oggetti visualizzati, tenere premuti i tasti CTRL e A. Per selezionare un intervallo di oggetti tenere premuto il tasto MAIUSC e fare clic.

Più oggetti padre e figlio

È fondamentale comprendere il processo di ripristino per un ripristino con più oggetti padre e figlio, in quanto il Centro di amministrazione di Active Directory non consente di ripristinare un albero annidato di oggetti eliminati con un'unica operazione.

- Ripristinare l'oggetto eliminato più in alto in un albero.

- Ripristinare gli elementi figlio immediati di quell'oggetto padre.

- Ripristina gli elementi figlio immediati di quei oggetti padre.

- Ripetere l'operazione fino al ripristino di tutti gli oggetti.

Non è possibile ripristinare un oggetto figlio prima di ripristinare il relativo elemento padre. Questo tentativo di ripristino restituisce l'errore seguente:

The operation could not be performed because the object's parent is either uninstantiated or deleted.

L'attributo Ultimo padre noto mostra la relazione padre di ogni oggetto. L'attributo Ultimo padre noto passa dal percorso eliminato al percorso ripristinato quando aggiorni il Centro di amministrazione di Active Directory dopo aver ripristinato un padre. È quindi possibile ripristinare l'oggetto figlio quando il percorso dell'oggetto padre non mostra più il nome distinto del contenitore di oggetti eliminati.

Ecco uno scenario in cui un amministratore elimina accidentalmente l'OU Sales, che contiene OUs e utenti sottostanti.

Osservare innanzitutto il valore dell'attributo Ultimo padre noto per tutti gli utenti eliminati, ovvero OU=Sales\0ADEL:<guid+nome distinto contenitore oggetti eliminati>:

Filtrare in base al nome ambiguo Sales per visualizzare l'unità organizzativa eliminata, che verrà quindi ripristinata:

Aggiornare il Centro di Amministrazione di Active Directory per vedere che l'attributo Ultimo Genitore Noto dell'oggetto utente eliminato è cambiato nel nome distinto dell'unità organizzativa ripristinata Sales.

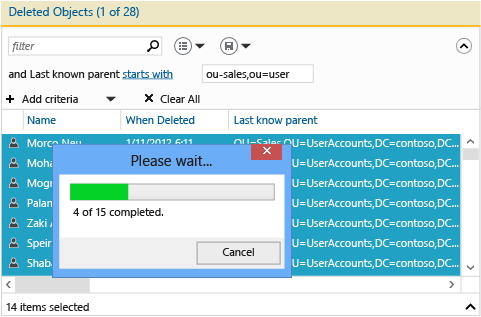

Filtrare in base a tutti gli utenti Sales. Tenere premuto CTRL + A per selezionare tutti gli utenti Vendite eliminati. Selezionare Ripristina per spostare gli oggetti dal contenitore Oggetti eliminati all'unità organizzativa Vendite con le appartenenze ai gruppi e gli attributi intatti.

Se l'unità organizzativa Sales contiene unità organizzative figlio indipendenti, è necessario ripristinare le unità organizzative figlio prima di ripristinare i relativi oggetti figlio e così via.

Per ripristinare tutti gli oggetti eliminati annidati specificando un contenitore padre eliminato, vedere Appendice B: Ripristinare più oggetti Active Directory eliminati (script di esempio).

Il cmdlet di Windows PowerShell per Active Directory per il ripristino degli oggetti eliminati è:

Restore-ADObject

La funzionalità del cmdlet Restore-ADObject non è stata modificata nel passaggio da Windows Server 2008 R2 a Windows Server 2012.

Filtro lato server

Nel tempo è possibile che nel contenitore Oggetti eliminati di medie e grandi imprese si accumulino oltre 20.000 (o perfino 100.000) oggetti e che risulti difficile visualizzarli tutti. Dato che il meccanismo di filtro nel Centro di amministrazione di Active Directory si basa sul filtro lato client, non è possibile visualizzare questi oggetti aggiuntivi. Per aggirare questa limitazione, è possibile eseguire una ricerca sul lato server nel modo seguente:

- Fare clic con il pulsante destro del mouse sul contenitore Oggetti eliminati e selezionare Cerca in questo nodo.

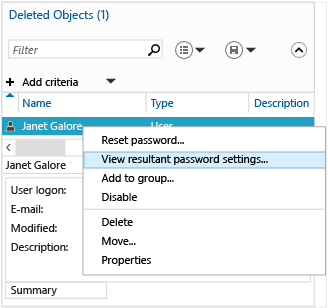

- Selezionare la freccia di espansione per visualizzare il menu +Aggiungi criteri, selezionare +Aggiungi e aggiungere Ultima modifica compresa nell'intervallo di date specificato. L'ora dell'ultima modifica (l'attributo whenChanged ) è un'approssimazione dell'ora di modifica e, nella maggior parte degli ambienti, questi valori sono identici. Questa query consente di eseguire una ricerca sul lato server.

- Individuare gli oggetti eliminati da ripristinare applicando altre opzioni di visualizzazione, filtro e ordinamento ai risultati e quindi ripristinarli normalmente.

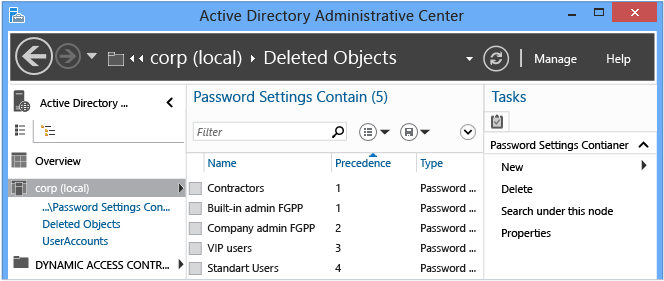

Configurazione e gestione dei criteri granulari per le password dal Centro di amministrazione di Active Directory

Configurazione dei criteri granulari per le password

Nel Centro di amministrazione di Active Directory è possibile creare e gestire gli oggetti Criteri granulari per le password. In Windows Server 2008 è stata introdotta la funzionalità FGPP, ma in Windows Server 2012 è stata aggiunta la prima interfaccia grafica per la gestione. I criteri granulari per le password si applicano a livello del dominio e consentono di sostituire la singola password di dominio richiesta da Windows Server 2003. La creazione di diversi criteri granulari per le password con impostazioni differenti consente di assegnare a singoli utenti o gruppi criteri per le password diversi in un dominio.

Per informazioni sui Criteri di password dettagliati e sul blocco degli account, vedere Guida dettagliata ai Criteri di password dettagliati e al blocco degli account per utenti dei Servizi di dominio Active Directory (Windows Server 2008 R2).

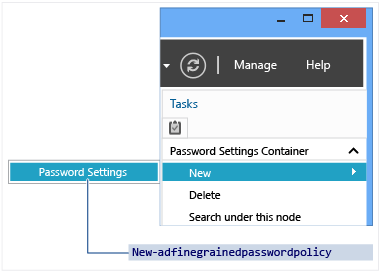

Nel riquadro di spostamento, selezionare Visualizzazione ad albero, selezionare il dominio, selezionare Sistema, selezionare Contenitore Impostazioni password, nel riquadro Attività selezionare Nuovo, quindi selezionare Impostazioni password.

Gestione dei criteri granulari per le password

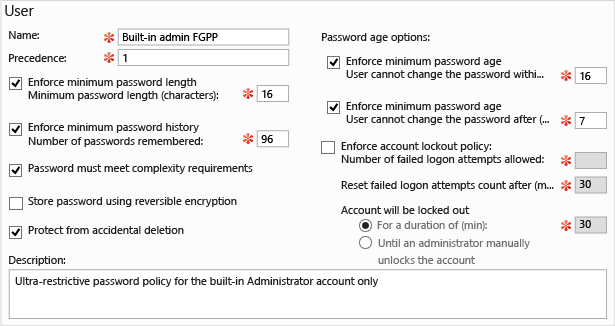

Durante la creazione di un nuovo criterio granulare per le password o la modifica di uno esistente, viene visualizzato l'editor Impostazioni password . Da qui è possibile configurare tutti i criteri per le password desiderati esattamente come in Windows Server 2008 o in Windows Server 2008 R2, solo che ora questa operazione viene eseguita nell'apposito editor.

Compilare tutti i campi obbligatori (contrassegnati con un asterisco rosso) e i campi facoltativi, quindi selezionare Aggiungi per impostare gli utenti o i gruppi che ricevono questo criterio. I criteri granulari delle password (FGPP) sostituiscono le impostazioni predefinite dei criteri di dominio per le entità di sicurezza specificate. Nella figura precedente, un criterio restrittivo viene applicato solo all'account predefinito Administrator, per impedirne la compromissione. Il criterio è troppo complesso per essere applicato a utenti standard, ma è perfetto per un account ad alto rischio usato esclusivamente dai professionisti IT.

È inoltre possibile impostare le precedenze e definire gli utenti e i gruppi a cui verrà applicato il criterio all'interno di un determinato dominio.

I cmdlet di Windows PowerShell per Active Directory per i criteri granulari per le password sono:

Add-ADFineGrainedPasswordPolicySubject

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

New-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Set-ADFineGrainedPasswordPolicy

La funzionalità del cmdlet per i criteri granulari per le password non è cambiata nel passaggio da Windows Server 2008 R2 a Windows Server 2012. Per maggiore semplicità, il diagramma seguente illustra gli argomenti associati per i cmdlet:

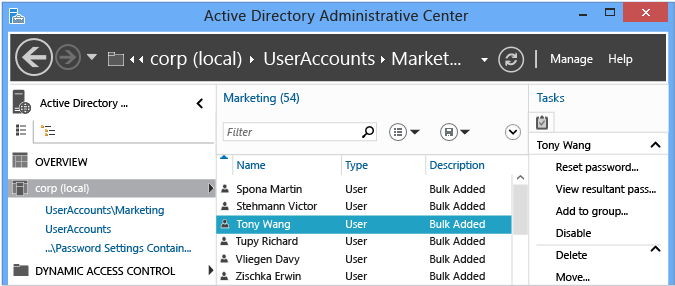

Il Centro di amministrazione di Active Directory consente di individuare il set risultante dei criteri granulari per le password (FGPP) applicati per un utente specifico. Fare clic con il pulsante destro del mouse su un utente e selezionare Visualizza impostazioni password risultanti... per aprire la pagina Impostazioni password relativa all'utente tramite assegnazione implicita o esplicita:

Nelle Proprietà di qualsiasi utente o gruppo, sono visibili le Impostazioni della password direttamente associate, che sono i criteri granulari delle password assegnati esplicitamente:

Screenshot che evidenzia la sezione delle impostazioni delle password associate direttamente.

I criteri granulari per le password assegnati in modo implicito non vengono visualizzati qui; per fare ciò, è necessario utilizzare l'opzione Visualizza impostazioni password risultanti....

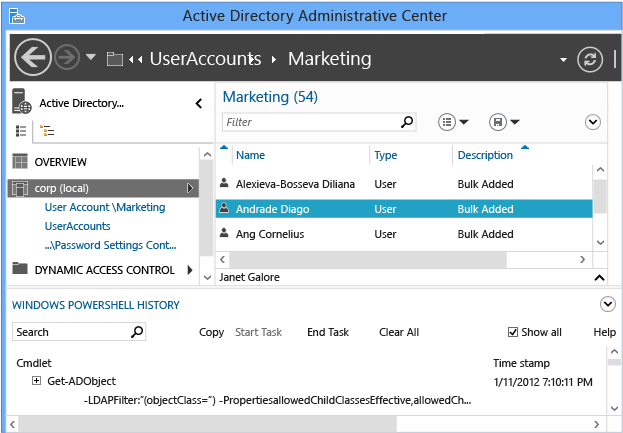

Uso del Visualizzatore della cronologia di Windows PowerShell del Centro di amministrazione di Active Directory

Windows PowerShell rappresenta la gestione di Windows del futuro. La sovrapposizione di strumenti grafici su un framework di automazione delle attività garantisce una gestione coerente ed efficiente dei sistemi distribuiti più complessi. Per sfruttare il potenziale offerto da Windows PowerShell e ottimizzare gli investimenti IT, è necessario comprenderne il funzionamento.

Il Centro di amministrazione di Active Directory ora offre la cronologia completa di tutti i cmdlet di Windows PowerShell eseguiti, con i relativi argomenti e valori. È possibile copiare la cronologia dei cmdlet altrove per esaminarli, modificarli e riutilizzarli. È possibile creare note delle attività per aiutare a capire quali risultati hanno prodotto i comandi del Centro di amministrazione di Active Directory in Windows PowerShell. È anche possibile filtrare la cronologia per trovare punti di interesse.

Il Visualizzatore della cronologia di Windows PowerShell del Centro di amministrazione di Active Directory consente all'utente di imparare attraverso l'esperienza pratica.

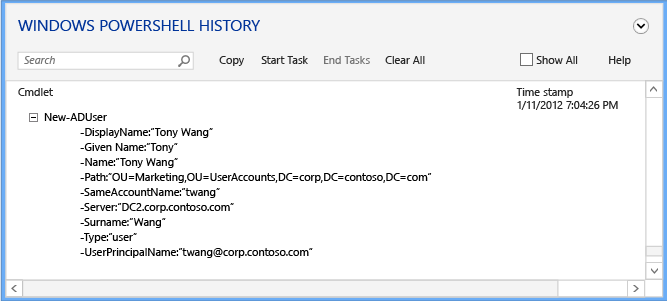

Selezionare la freccia di espansione per aprire il Visualizzatore della cronologia di Windows PowerShell.

Creare quindi un utente o modificare l'appartenenza di un gruppo. Il visualizzatore della cronologia viene aggiornato continuamente con una visualizzazione compressa di ogni cmdlet eseguito dal Centro di amministrazione di Active Directory con gli argomenti specificati.

Espandere le righe a cui si è interessati per visualizzare tutti i valori forniti agli argomenti del cmdlet:

Selezionare il menu Avvia attività per creare una notazione manuale prima di usare il Centro di amministrazione di Active Directory per creare, modificare o eliminare un oggetto. Digitare cosa stavi facendo. Al termine della modifica, selezionare Termina attività. La nota dell'attività raggruppa tutte le operazioni eseguite in una nota comprimibile per una migliore comprensione.

Ad esempio, per visualizzare i comandi di Windows PowerShell usati per modificare la password di un utente e rimuoverlo da un gruppo:

Se si seleziona la casella di controllo Mostra tutto vengono visualizzati i cmdlet di Windows PowerShell con il verbo Get-* che recuperano solo i dati.

Il visualizzatore della cronologia mostra i comandi letterali eseguiti dal Centro di amministrazione di Active Directory ed è possibile osservare che l'esecuzione di alcuni cmdlet sembra non essere necessaria. Ad esempio, è possibile creare un nuovo utente con:

New-ADUser

La progettazione del Centro di amministrazione di Active Directory ha richiesto modularità e uso di codice minimi. Di conseguenza, invece di un set di funzioni per la creazione dei nuovi utenti e di un altro set per la modifica degli utenti esistenti, esegue tutte le funzioni e le concatena con i cmdlet. Tenere presente questo concetto durante l'apprendimento di Windows PowerShell per Active Directory. Questa può anche essere considerata una tecnica di apprendimento che consente di visualizzare come è facile usare Windows PowerShell per completare un'attività.

Gestire domini diversi nel Centro di amministrazione di Active Directory

Quando si apre il Centro di amministrazione di Active Directory, il dominio a cui si è attualmente connessi in tale computer (il dominio locale) viene visualizzato nel riquadro di spostamento del Centro di amministrazione di Active Directory (sulla sinistra). In base ai diritti relativi all'insieme attivo delle credenziali di accesso, sarà possibile visualizzare o gestire gli oggetti Active Directory in tale dominio locale.

Sarà inoltre possibile utilizzare lo stesso insieme di credenziali di accesso e la stessa istanza del Centro di amministrazione di Active Directory per visualizzare o gestire oggetti Active Directory in un altro dominio, che può appartenere o non appartenere alla stessa foresta del dominio locale, purché disponga di una relazione di trust esistente con il dominio locale. Sono supportati sia i trust unidirezionali che quelli bidirezionali. Per completare questa procedura non è necessaria l'appartenenza ad alcun gruppo.

Nota

Si supponga che sia disponibile un trust unidirezionale tra il Dominio A e il Dominio B e che pertanto gli utenti del Dominio A possano accedere alle risorse del Dominio B, ma che gli utenti del Dominio B non siano in grado di accedere alle risorse del Dominio A. Se si esegue il Centro di amministrazione di Active Directory nel computer in cui il Dominio A costituisce il dominio locale, sarà possibile connettersi al Dominio B con l'insieme attivo di credenziali di accesso e nella stessa istanza del Centro di amministrazione di Active Directory.

Se invece il Centro di amministrazione di Active Directory è in esecuzione nel computer in cui il Dominio B costituisce il dominio locale, non sarà possibile connettersi al Dominio A con lo stesso insieme di credenziali e nella stessa istanza del Centro di amministrazione di Active Directory.

Windows Server 2012: per gestire un dominio esterno nell'istanza selezionata del Centro di amministrazione di Active Directory utilizzando l'insieme attivo di credenziali di accesso

Per aprire il Centro di amministrazione di Active Directory, in Server Manager, selezionare Strumenti, quindi Centro di amministrazione di Active Directory.

Per aprire Aggiungi nodi di spostamento, selezionare Gestisci, quindi selezionare Aggiungi nodi di spostamento.

In Aggiungi nodi di spostamento, selezionare Connetti ad altri domini.

In Connetti a, digitare il nome del dominio esterno che si desidera gestire (ad esempio,

contoso.com), quindi selezionare OK.Dopo aver effettuato la connessione al dominio esterno, esplorare le colonne della finestra Aggiungi nodi di spostamento, selezionare il contenitore o i contenitori da aggiungere al riquadro di spostamento del Centro di amministrazione di Active Directory e quindi selezionare OK.

Windows Server 2008 R2: per gestire un dominio esterno nell'istanza selezionata del Centro di amministrazione di Active Directory utilizzando l'insieme attivo di credenziali di accesso

Per aprire il Centro di amministrazione di Active Directory, selezionare Avvio, selezionare Strumenti di amministrazione, quindi selezionare Centro di amministrazione di Active Directory.

Suggerimento

In alternativa, fare clic sul pulsante Start, scegliere Esegui e quindi digitare dsac.exe.

Aprire quindi Aggiungi nodi di spostamento nella parte superiore della finestra Centro di amministrazione di Active Directory e selezionare Aggiungi nodi di navigazione.

Suggerimento

In alternativa, fare clic con il pulsante destro del mouse in un punto vuoto nel riquadro di spostamento del Centro di amministrazione di Active Directory e quindi scegliere Aggiungi nodi di spostamento.

In Aggiungi nodi di spostamento selezionare Connetti ad altri domini come illustrato nella figura seguente.

In Connetti a, digitare il nome del dominio esterno che si desidera gestire (ad esempio,

contoso.com), quindi selezionare OK.Dopo aver effettuato la connessione al dominio esterno, esplorare le colonne della finestra Aggiungi nodi di spostamento, selezionare il contenitore o i contenitori da aggiungere al riquadro di spostamento del Centro di amministrazione di Active Directory e quindi selezionare OK.

Gestire un dominio utilizzando credenziali di accesso diverse dall'insieme attivo di credenziali di accesso

Aprire il Centro di amministrazione di Active Directory al prompt dei comandi, digitare il comando seguente e quindi premere INVIO:

runas /user:<domain\user> dsac

Dove <domain\user> è l'insieme di credenziali che si desidera aprire con il Centro di amministrazione di Active Directory e dsac è il nome del file eseguibile del Centro di amministrazione di Active Directory.

Quando il Centro di amministrazione di Active Directory è aperto, esplora il pannello di navigazione per visualizzare o gestire il dominio di Active Directory.

Risoluzione dei problemi di gestione dei Servizi di dominio Active Directory

Poiché è stato introdotto di recente e l'uso negli ambienti dei clienti esistenti è limitato, nel Centro di amministrazione di Active Directory è presente un numero ridotto di opzioni di risoluzione dei problemi.

Opzioni di risoluzione dei problemi

Opzioni di registrazione

Nel Centro di amministrazione di Active Directory è ora presente la registrazione incorporata come parte di un file di configurazione per il tracciamento. Creare/modificare il file seguente nella stessa cartella del file dsac.exe:

dsac.exe.config

Creare il contenuto seguente:

<appSettings>

<add key="DsacLogLevel" value="Verbose" />

</appSettings>

<system.diagnostics>

<trace autoflush="false" indentsize="4">

<listeners>

<add name="myListener"

type="System.Diagnostics.TextWriterTraceListener"

initializeData="dsac.trace.log" />

<remove name="Default" />

</listeners>

</trace>

</system.diagnostics>

I livelli di dettaglio per DsacLogLevel sono Nessuno, Errore, Avviso, Info e Dettagliato. Il nome del file di output è configurabile e viene scritto nella stessa cartella del file dsac.exe. L'output comunica maggiori informazioni sul funzionamento di ADAC, quali controller di dominio sono stati contattati, quali comandi di Windows PowerShell sono stati eseguiti, le risposte ricevute e altri dettagli.

Ad esempio, utilizzando il livello INFO, che restituisce tutti i risultati tranne la verbosità a livello di traccia:

Avvio di DSAC.exe

Avvio della registrazione

Controller di dominio a cui è stato richiesto di restituire le informazioni sul dominio iniziali

[12:42:49][TID 3][Info] Command Id, Action, Command, Time, Elapsed Time ms (output), Number objects (output) [12:42:49][TID 3][Info] 1, Invoke, Get-ADDomainController, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADDomainController-Discover:$null-DomainName:"CORP"-ForceDiscover:$null-Service:ADWS-Writable:$nullController di dominio DC1 restituito dal dominio Corp

Unità virtuale PS AD caricata

[12:42:49][TID 3][Info] 1, Output, Get-ADDomainController, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] Found the domain controller 'DC1' in the domain 'CORP'. [12:42:49][TID 3][Info] 2, Invoke, New-PSDrive, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] New-PSDrive-Name:"ADDrive0"-PSProvider:"ActiveDirectory"-Root:""-Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 2, Output, New-PSDrive, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 3, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49Recupero delle informazioni sull'attributo DSE radice del dominio

[12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 3, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 4, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49Recupero delle informazioni sul cestino di Active Directory del dominio

[12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 4, Output, Get-ADOptionalFeature, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 5, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 5, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 6, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 6, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 7, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 7, Output, Get-ADOptionalFeature, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 8, Invoke, Get-ADForest, 2012-04-16T12:42:50Ottieni informazioni sulla foresta di Active Directory

[12:42:50][TID 3][Info] Get-ADForest -Identity:"corp.contoso.com" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 8, Output, Get-ADForest, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 9, Invoke, Get-ADObject, 2012-04-16T12:42:50Ottieni le informazioni sullo schema per i tipi di crittografia supportati, FGPP, e informazioni specifiche sugli utenti.

[12:42:50][TID 3][Info] Get-ADObject -LDAPFilter:"(|(ldapdisplayname=msDS-PhoneticDisplayName)(ldapdisplayname=msDS-PhoneticCompanyName)(ldapdisplayname=msDS-PhoneticDepartment)(ldapdisplayname=msDS-PhoneticFirstName)(ldapdisplayname=msDS-PhoneticLastName)(ldapdisplayname=msDS-SupportedEncryptionTypes)(ldapdisplayname=msDS-PasswordSettingsPrecedence))" -Properties:lDAPDisplayName -ResultPageSize:"100" -ResultSetSize:$null -SearchBase:"CN=Schema,CN=Configuration,DC=corp,DC=contoso,DC=com" -SearchScope:"OneLevel" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 9, Output, Get-ADObject, 2012-04-16T12:42:50, 7 [12:42:50][TID 3][Info] 10, Invoke, Get-ADObject, 2012-04-16T12:42:50Recupero di tutte le informazioni dell'oggetto dominio per mostrarle all'amministratore che ha fatto clic sul vertice del dominio.

[12:42:50][TID 3][Info] Get-ADObject -IncludeDeletedObjects:$false -LDAPFilter:"(objectClass=*)" -Properties:allowedChildClassesEffective,allowedChildClasses,lastKnownParent,sAMAccountType,systemFlags,userAccountControl,displayName,description,whenChanged,location,managedBy,memberOf,primaryGroupID,objectSid,msDS-User-Account-Control-Computed,sAMAccountName,lastLogonTimestamp,lastLogoff,mail,accountExpires,msDS-PhoneticCompanyName,msDS-PhoneticDepartment,msDS-PhoneticDisplayName,msDS-PhoneticFirstName,msDS-PhoneticLastName,pwdLastSet,operatingSystem,operatingSystemServicePack,operatingSystemVersion,telephoneNumber,physicalDeliveryOfficeName,department,company,manager,dNSHostName,groupType,c,l,employeeID,givenName,sn,title,st,postalCode,managedBy,userPrincipalName,isDeleted,msDS-PasswordSettingsPrecedence -ResultPageSize:"100" -ResultSetSize:"20201" -SearchBase:"DC=corp,DC=contoso,DC=com" -SearchScope:"Base" -Server:"dc1.corp.contoso.com"

L'impostazione del livello Dettagliato consente inoltre di visualizzare gli stack .NET per ogni funzione, ma poiché contengono un numero ridotto di dati, non risultano utili ad eccezione della risoluzione dei problemi di Dsac.exe, quando si verifica una violazione dell'accesso o un crash. Le due cause probabili di questo problema sono le seguenti:

- Il servizio ADWS non è in esecuzione in ogni controller di dominio accessibile.

- Le comunicazioni di rete con il servizio Servizi Web Active Directory sono bloccate dal computer che esegue il Centro di amministrazione di Active Directory.

Importante

È disponibile anche una versione fuori programma del servizio chiamata Gateway di gestione di Active Directory, che viene eseguita in Windows Server 2008 SP2 e Windows Server 2003 SP2.

I seguenti errori compaiono quando non sono disponibili istanze per il servizio Servizi Web Active Directory:

| Errore | Operazione |

|---|---|

| "Impossibile connettersi ad alcun dominio. Aggiornare la pagina o riprovare quando sarà disponibile una connessione." | Visualizzato all'avvio del Centro di amministrazione di Active Directory |

| Impossibile trovare un server disponibile nel dominio <nome dominio NetBIOS> che esegue Active Directory Web Services. | Visualizzato quando si tenta di selezionare un nodo di dominio nell'applicazione Centro di amministrazione di Active Directory |

Per risolvere questo problema, eseguire la procedura seguente:

Verificare che il servizio Servizi Web Active Directory sia avviato su almeno un controller di dominio nel dominio e preferibilmente su tutti i controller di dominio nella foresta. Verificare inoltre che il servizio sia impostato per l'avvio automatico in tutti i controller di dominio.

Dal computer che esegue il Centro di amministrazione di Active Directory, verificare che sia possibile individuare un server che esegue i Servizi Web Active Directory usando questi comandi NLTest.exe:

nltest /dsgetdc:<domain NetBIOS name> /ws /force nltest /dsgetdc:<domain fully qualified DNS name> /ws /forceSe i test hanno esito negativo anche se Servizi Web Active Directory è in esecuzione, si tratta di un problema che riguarda la risoluzione dei nomi o LDAP e non Servizi Web Active Directory o il Centro di amministrazione di Active Directory. Il test ha esito negativo e presenta l'errore "1355 0x54B ERROR_NO_SUCH_DOMAIN" se ADWS non è in esecuzione in alcun controller di dominio, quindi verificare di nuovo prima di trarre conclusioni.

Sul controller di dominio restituito da NLTest, visualizzare l'elenco delle porte di ascolto con il comando:

Netstat -anob > ports.txtEsaminare il file ports.txt e verificare che il servizio Servizi Web Active Directory sia in ascolto sulla porta 9389. Esempio

TCP 0.0.0.0:9389 0.0.0.0:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe] TCP [::]:9389 [::]:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe]Se è in ascolto, verificare le regole di Windows Firewall e assicurarsi che sia consentito il traffico TCP in ingresso sulla porta 9389. Per impostazione predefinita, per i controller di dominio è abilitata la regola del firewall "Servizi Web Active Directory (TCP-In)". Se non è in ascolto, verificare di nuovo che il servizio sia in esecuzione nel server e riavviarlo. Verificare che non vi siano altri processi già in ascolto sulla porta 9389.

Installare NetMon o un'altra utilità di acquisizione di rete nel computer in cui è in esecuzione il Centro di amministrazione di Active Directory e nel controller di dominio restituito da NLTEST. Raccogliere acquisizioni di rete simultanee da entrambi i computer, dove avvii il Centro di amministrazione di Active Directory e vedi l'errore prima di arrestare le acquisizioni. Verificare che il client sia in grado di inviare e ricevere dal controller di dominio sulla porta TCP 9389. Se i pacchetti vengono inviati ma non vengono recapitati o vengono recapitati e il controller di dominio risponde ma non raggiungono mai il client, è probabile che un firewall tra i computer nella rete stia eliminando i pacchetti su quella porta. Il firewall può essere sia software che hardware e può essere parte di un software di protezione degli endpoint (antivirus) di terze parti.