Implementare la sicurezza per proteggere Azure SQL

È fondamentale comprendere e gestire efficacemente le regole del firewall del server e del database, così come Microsoft Defender per SQL, per garantire la protezione delle risorse Azure SQL durante la migrazione e in seguito.

Configurare regole del firewall del server e del database

Nel database SQL di Azure, è possibile configurare le regole del firewall sia a livello di server che a livello di database.

Regole del firewall a livello di server

Le regole del firewall a livello di server controllano l'accesso al database SQL di Azure a livello generale, determinando quali indirizzi IP possono connettersi al server. Al contrario,

Le regole del firewall a livello di server consentono agli utenti di connettersi a tutti i database del server, mentre i firewall a livello di database controllano l'accesso per indirizzi IP specifici ai singoli database.

Le regole del firewall a livello di server possono essere configurate usando il portale di Azure o la stored procedure sp_set_firewall_rule dal database master.

Nota

L'impostazione del server Consenti alle risorse e ai servizi di Azure di accedere a questo server viene considerata una singola regola del firewall quando è abilitata. Per impostazione predefinita, è necessario bloccare l'accesso e aprirlo solo quando necessario.

Regole del firewall a livello di database

Le regole a livello di database offrono un controllo più specifico all'interno di singoli database. È possibile configurare le regole del firewall a livello di database solo tramite T-SQL, usando la stored procedure sp_set_database_firewall_rule dal database utente.

Al momento della connessione, il database SQL di Azure verifica la presenza di una regola firewall a livello di database specifica per il nome del database fornito. Se questa regola non viene trovata, controlla le regole del firewall IP a livello di server, che si applicano a tutti i database nel server. Se esiste una regola, viene stabilita la connessione.

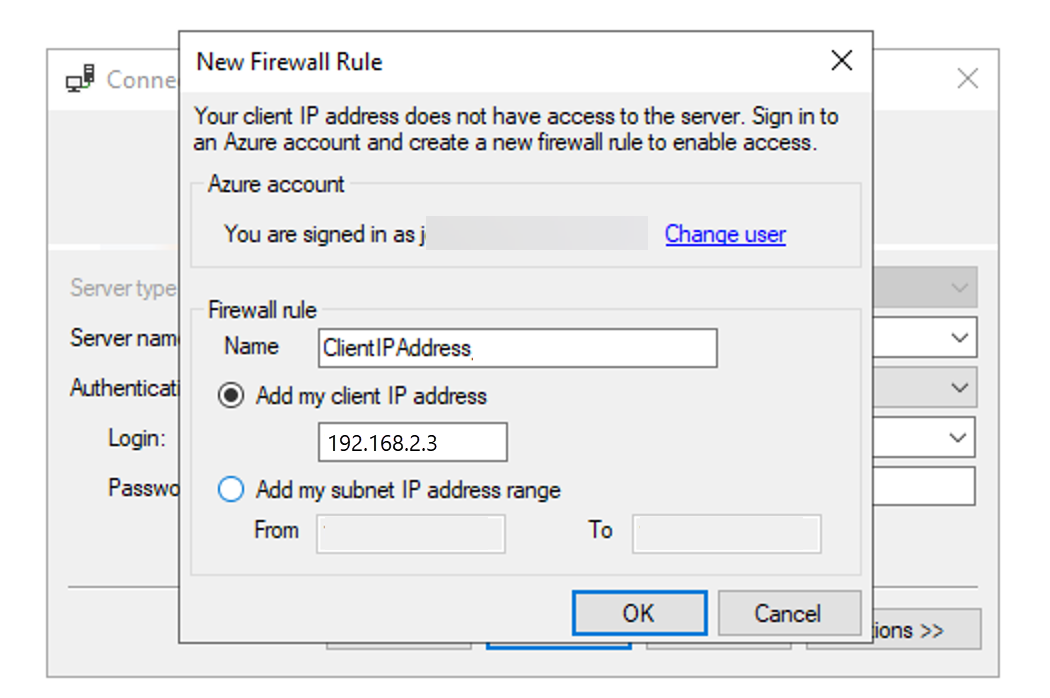

Se non esiste nessuna regola e l'utente usa SQL Server Management Studio o Azure Data Studio per connettersi, verrà richiesto di creare una regola del firewall.

Per altre informazioni sulle regole del firewall a livello di server e sulle regole del firewall a livello di database, vedere Regole del firewall IP del database SQL di Azure e Azure Synapse.

Microsoft Defender per SQL

Microsoft Defender per SQL è una soluzione di sicurezza completa per il database SQL di Azure, Istanza gestita di SQL di Azure e SQL Server nella macchina virtuale di Azure. Monitora e valuta continuamente la sicurezza del database, offrendo raccomandazioni personalizzate per rafforzarla.

Inoltre, fornisce funzionalità di sicurezza avanzate, tra cui la valutazione della vulnerabilità di SQL e protezione avanzata dalle minacce, per proteggere in modo proattivo lo stato dei dati. Questa soluzione completa consente di mantenere un elevato livello di sicurezza nell'ambiente SQL.

Esistono due modi diversi per abilitare Microsoft Defender per SQL.

| metodo | Descrizione |

|---|---|

| A livello di sottoscrizione (consigliato) | Abilitarlo a livello di sottoscrizione per un protezione completa di tutti i database in database SQL di Azure e Istanza gestita di SQL di Azure. Se necessario, è possibile disabilitarli singolarmente. |

| A livello di risorsa | In alternativa, è possibile abilitarlo a livello di risorsa se si preferisce gestire la protezione per database specifici manualmente. |

Valutazione della vulnerabilità SQL

La valutazione della vulnerabilità SQL usa un knowledge base di regole in base alle procedure consigliate di Microsoft. Contrassegna vulnerabilità di sicurezza, configurazioni non corrette, autorizzazioni eccessive e dati sensibili non protetti.

Sono disponibili due opzioni di configurazione per la valutazione delle vulnerabilità SQL:

Configurazione rapida: è l'opzione predefinita e non richiede l'archiviazione esterna per i risultati della baseline e dell'analisi.

Configurazione classica: richiede la gestione di un account di archiviazione di Azure per archiviare i dati di base e analizzare i risultati delle analisi.

Advanced Threat Protection

Protezione dalle minacce avanzata migliora la sicurezza di Azure SQL rilevando e rispondendo a tentativi insoliti di accesso a database o potenzialmente dannosi.

Fornisce avvisi di sicurezza in caso di attività sospette nel database, potenziali vulnerabilità, attacchi SQL injection e modelli di accesso anomali, il tutto integrato con Microsoft Defender per il cloud. Questa integrazione è accessibile anche ai non professionisti della sicurezza, in quanto fornisce approfondimenti e azioni consigliate per analizzare e mitigare le minacce.

Per un elenco di avvisi, vedere Avvisi per database SQL e Azure Synapse Analytics in Microsoft Defender per il cloud.