Valutazione della vulnerabilità di SQL nei database SQL di Azure

In questo articolo, si è appreso come abilitare la valutazione delle vulnerabilità per identificare le vulnerabilità del database e correggerle. Si consiglia di abilitare la valutazione delle vulnerabilità usando la configurazione rapida per non dipendere da un account di archiviazione. È anche possibile abilitare la valutazione delle vulnerabilità usando la configurazione classica.

Prerequisiti

- Assicurarsi che Microsoft Defender per SQL di Azure sia abilitato, per poter eseguire le analisi nei database SQL di Azure.

- Assicurarsi di aver letto e compreso le differenze tra la configurazione rapida e quella classica.

Abilitare la valutazione delle vulnerabilità

Una volta abilitato il piano Defender per Azure SQL in Defender per il cloud, Defender per il cloud abilita automaticamente Advanced Threat Protection e la valutazione delle vulnerabilità con la configurazione rapida per tutti i database SQL di Azure nella sottoscrizione selezionata.

Se si dispone di database SQL di Azure con la valutazione delle vulnerabilità abilitata nella configurazione classica, è possibile abilitare la configurazione rapida, così che le valutazioni non necessitino di un account di archiviazione.

Se si dispone di database SQL di Azure con la valutazione delle vulnerabilità disabilitata, è possibile abilitare la valutazione delle vulnerabilità nella configurazione rapida o classica.

Si abilita la valutazione delle vulnerabilità in uno di questi due modi:

Configurazione rapida

Per abilitare la valutazione delle vulnerabilità senza un account di archiviazione usare la configurazione rapida:

Accedere al portale di Azure.

Aprire la risorsa del database SQL di Azure specifica.

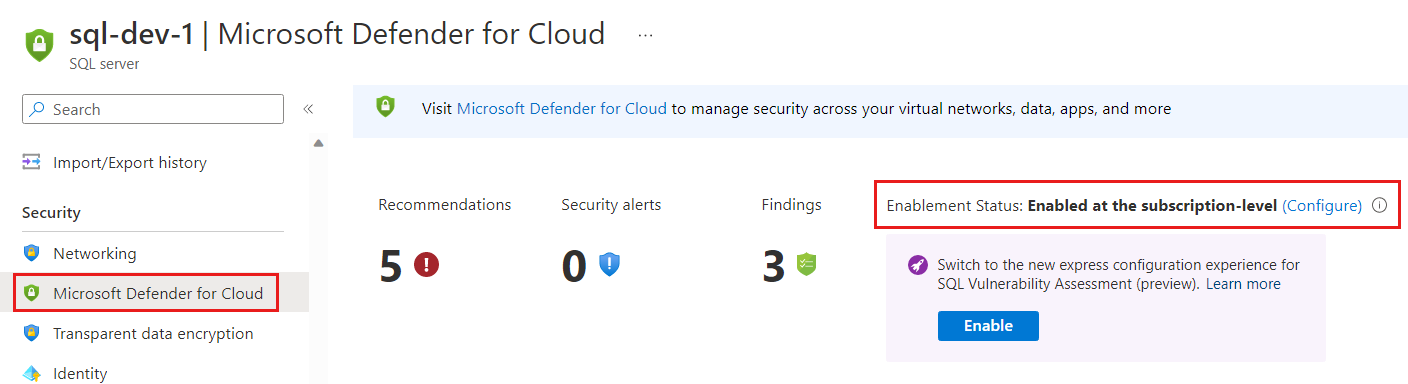

Nell'intestazione Sicurezza, selezionare Defender per il cloud.

Abilitare la configurazione rapida della valutazione della vulnerabilità:

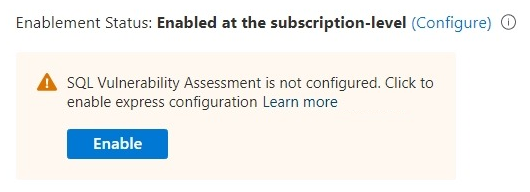

Se la valutazione delle vulnerabilità non è configurata, selezionare Abilita nella notifica che richiede di abilitare la configurazione rapida della valutazione delle vulnerabilità e confermare la modifica.

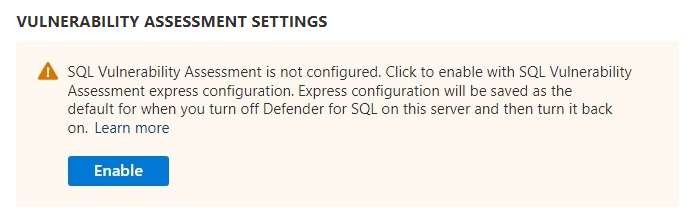

È anche possibile selezionare Configura e quindi Abilita nelle impostazioni di Microsoft Defender per SQL:

Selezionare Abilita per usare la configurazione rapida della valutazione delle vulnerabilità.

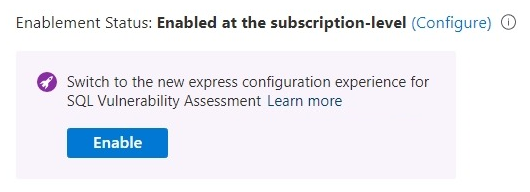

Se la valutazione delle vulnerabilità è già configurata, selezionare Abilita nella notifica che richiede di passare alla configurazione rapida e confermare la modifica.

Importante

Non viene eseguita la migrazione delle baseline e della cronologia delle analisi.

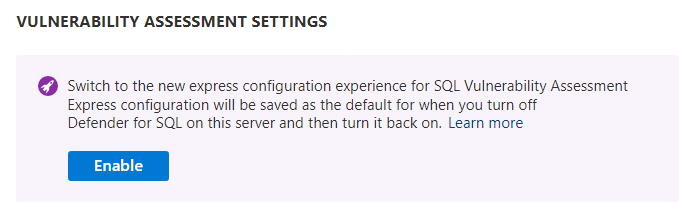

È anche possibile selezionare Configura e quindi Abilita nelle impostazioni di Microsoft Defender per SQL:

Ora è possibile passare alla raccomandazione I risultati delle vulnerabilità devono essere risolti nei database SQL per vedere le vulnerabilità rilevate nei database. È anche possibile eseguire le analisi di valutazione delle vulnerabilità per vedere i risultati correnti.

Nota

A ogni database viene assegnata in modo casuale un'ora di analisi in un giorno impostato della settimana.

Abilitare la valutazione delle vulnerabilità rapida su larga scala

Se si dispone di risorse SQL che non hanno abilitato la valutazione delle vulnerabilità e Advanced Threat Protection, è possibile usare le API di valutazione delle vulnerabilità SQL per abilitare la valutazione delle vulnerabilità SQL con la configurazione rapida su larga scala.

Configurazione classica

Per abilitare la valutazione delle vulnerabilità con un account di archiviazione, usare la configurazione rapida:

Nel portale di Azure, aprire la risorsa specifica nel database SQL di Azure, nel database dell'istanza gestita di SQL o in Azure Synapse.

Nell'intestazione Sicurezza, selezionare Defender for Cloud.

Selezionare Configura sul collegamento per aprire il riquadro delle impostazioni di Microsoft Defender per SQL per tutto il server o l'istanza gestita.

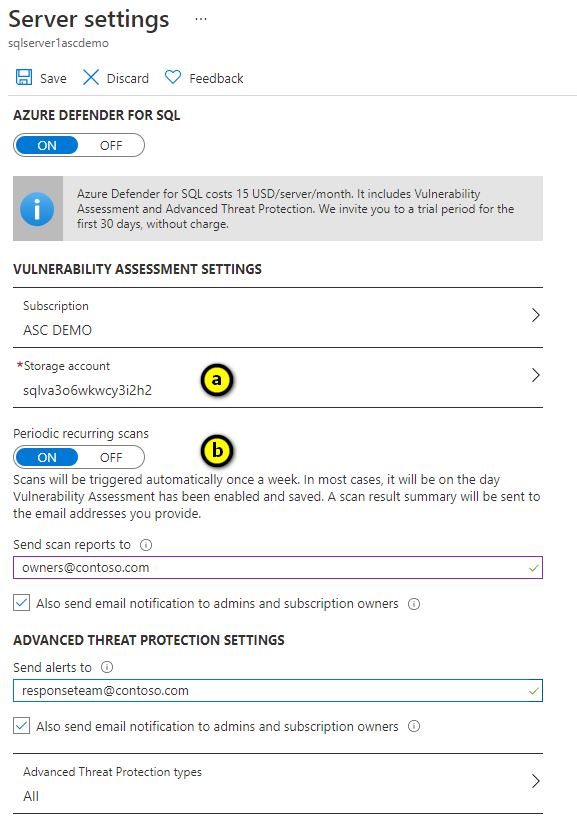

Alla pagina delle impostazioni del server, immettere le impostazioni di Microsoft Defender per SQL:

Configurare un account di archiviazione in cui verranno archiviati i risultati delle analisi relativi a tutti i database del server o dell'istanza gestita. Per altre informazioni sugli account di archiviazione, vedere Informazioni sugli account di archiviazione di Azure.

Per configurare l'esecuzione automatica settimanale delle analisi di valutazioni delle vulnerabilità per rilevare eventuali configurazioni errate, impostare Analisi ricorrenti periodiche su On. I risultati vengono inviati all'indirizzo e-mail fornito in Invia report analisi a. È anche possibile inviare notifiche tramite posta elettronica agli amministratori e si proprietari delle sottoscrizioni abilitando Invia le notifiche tramite posta elettronica anche agli amministratori e ai proprietari delle sottoscrizioni.

Nota

A ogni database viene assegnata in modo casuale un'ora di analisi in un giorno impostato della settimana. Le notifiche tramite posta elettronica vengono pianificate in modo casuale per server in un giorno specifico della settimana. Il report di notifica tramite posta elettronica include dati da tutte le analisi del database ricorrenti eseguite nella settimana precedente (non include le analisi su richiesta).

Contenuto correlato

Altre informazioni su: