Progettare strategie moderne di autenticazione e autorizzazione

Questa unità illustra alcune strategie specifiche per l'autenticazione moderna:

- Accesso condizionale

- Valutazione continua dell'accesso

- Integrazione dell'intelligence sulle minacce

- Assegnazione dei punteggi ai rischi

Accesso condizionale

Gli utenti possono accedere alle risorse dell'organizzazione usando vari dispositivi e app ovunque. È compito dell'amministratore IT assicurarsi che i dispositivi soddisfino gli standard di sicurezza e conformità. Tuttavia, non è più sufficiente concentrarsi solo su chi può accedere a una risorsa.

Per ottenere un equilibrio tra sicurezza e produttività, nelle decisioni relative al controllo di accesso è necessario considerare anche il modo in cui si accede a una risorsa. Con l'accesso condizionale Microsoft Entra, è possibile soddisfare questo requisito. Con l'accesso condizionale è possibile prendere decisioni di controllo automatiche per l'accesso alle app cloud in base a determinate condizioni.

Procedura consigliata: gestire e controllare l'accesso alle risorse aziendali.

Dettagli: Configurare i criteri comuni di accesso condizionale di Microsoft Entra in base a un gruppo, alla posizione e alla riservatezza delle applicazioni per le app SaaS e le app connesse a Microsoft Entra ID.

Procedura consigliata: Bloccare i protocolli di autenticazione legacy.

Dettagli: Gli utenti malintenzionati sfruttano ogni giorno i punti deboli nei protocolli meno recenti, in particolare per gli attacchi password spraying. Configurare l'accesso condizionale in modo da bloccare i protocolli legacy.

Valutazione continua dell'accesso

La scadenza e l'aggiornamento dei token sono un meccanismo standard del settore. Quando un'applicazione client come Outlook si connette a un servizio come Exchange Online, le richieste API vengono autorizzate usando i token di accesso OAuth 2.0. Per impostazione predefinita, i token di accesso sono validi per un'ora, quando scadono il client viene reindirizzato a Microsoft Entra ID per aggiornarli. Tale periodo di aggiornamento offre la possibilità di rivalutare i criteri per l'accesso degli utenti. Ad esempio, è possibile scegliere di non aggiornare il token a causa di un criterio di accesso condizionale o perché l'utente è stato disabilitato nella directory.

I clienti hanno espresso preoccupazioni sul ritardo tra quando le condizioni cambiano per un utente e quando vengono applicate le modifiche ai criteri. Microsoft Entra ID ha sperimentato l'approccio "blunt object" delle durate dei token ridotte, ma ha scoperto che possono degradare le esperienze utente e l'affidabilità senza eliminare i rischi.

Una risposta tempestiva alle violazioni dei criteri o ai problemi di sicurezza richiede realmente una "conversazione" tra l'emittente del token (Microsoft Entra ID) e la relying party (app abilitate). Questa conversazione bidirezionale offre due importanti funzionalità. La relying party può vedere quando le proprietà cambiano, ad esempio il percorso di rete, e comunicarlo all'autorità di certificazione del token. Inoltre offre all’autorità di certificazione del token un modo per indicare alla relying party di interrompere il rispetto dei token per un determinato utente a causa di una compromissione o disabilitazione dell'account o di altri problemi. Il meccanismo per questa conversazione è la valutazione dell'accesso continuo (continuous access evaluation, CAE). L'obiettivo per la valutazione critica degli eventi è la risposta quasi in tempo reale, ma la latenza di un massimo di 15 minuti può essere osservata a causa del tempo di propagazione degli eventi; Tuttavia, l'applicazione dei criteri delle posizioni IP è immediata.

L'implementazione iniziale della valutazione continua dell'accesso è incentrata su Exchange, Teams e SharePoint Online.

La valutazione dell'accesso continuo è disponibile nei tenant di Azure per enti pubblici (GCC High e DOD) per Exchange Online.

Vantaggi chiave

- Chiusura utente o modifica/reimpostazione della password: la revoca della sessione utente viene applicata quasi in tempo reale.

- Modifica del percorso di rete: i criteri dei percorsi di accesso condizionale vengono applicati quasi in tempo reale.

- L'esportazione di token in un computer esterno a una rete attendibile può essere impedita con i criteri dei percorsi di accesso condizionale.

Scenari

Esistono due scenari che costituiscono la valutazione continua dell'accesso, la valutazione critica degli eventi e la valutazione dei criteri di accesso condizionale.

Valutazione degli eventi critici

La valutazione dell'accesso continuo viene implementata abilitando i servizi, ad esempio Exchange Online, SharePoint Online e Teams, per sottoscrivere eventi critici di Microsoft Entra. Tali eventi possono quindi essere valutati e applicati quasi in tempo reale. La valutazione degli eventi critici non si basa sui criteri di accesso condizionale, quindi è disponibile in qualsiasi tenant. Gli eventi seguenti vengono attualmente valutati:

- L'account utente viene eliminato o disabilitato

- La password per un utente viene modificata o reimpostata

- L'autenticazione a più fattori è abilitata per l'utente

- L'amministratore revoca esplicitamente tutti i token di aggiornamento per un utente

- Rischio utente elevato rilevato da Microsoft Entra ID Protection

Questo processo abilita lo scenario in cui gli utenti perdono l'accesso ai file di SharePoint Online dell'organizzazione, alla posta elettronica, al calendario o alle attività e a Teams dalle app client di Microsoft 365 entro pochi minuti da un evento critico.

Valutazione dei criteri di accesso condizionale

Exchange Online, SharePoint Online, Teams e MS Graph possono sincronizzare i criteri di accesso condizionale chiave per la valutazione all'interno del servizio stesso.

Questo processo abilita lo scenario in cui gli utenti perdono l'accesso ai file dell'organizzazione, alla posta elettronica, al calendario o alle attività dalle app client di Microsoft 365 o da SharePoint Online subito dopo la modifica del percorso di rete.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Supportata | Supportato | Supportato | Supportato | Supportata |

| Exchange Online | Supportata | Supportato | Supportato | Supportato | Supportata |

| App Web di Office | App Win32 di Office | Office per iOS | Office per Android | Office per Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Non supportato * | Supportata | Supportato | Supportato | Supportata |

| Exchange Online | Non supportato | Supportata | Supportato | Supportato | Supportata |

| OneDrive Web | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Supportato | Non supportato | Supportata | Supportato | Non supportato |

| Web teams | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Servizio Teams | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato |

| SharePoint Online | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato |

| Exchange Online | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato |

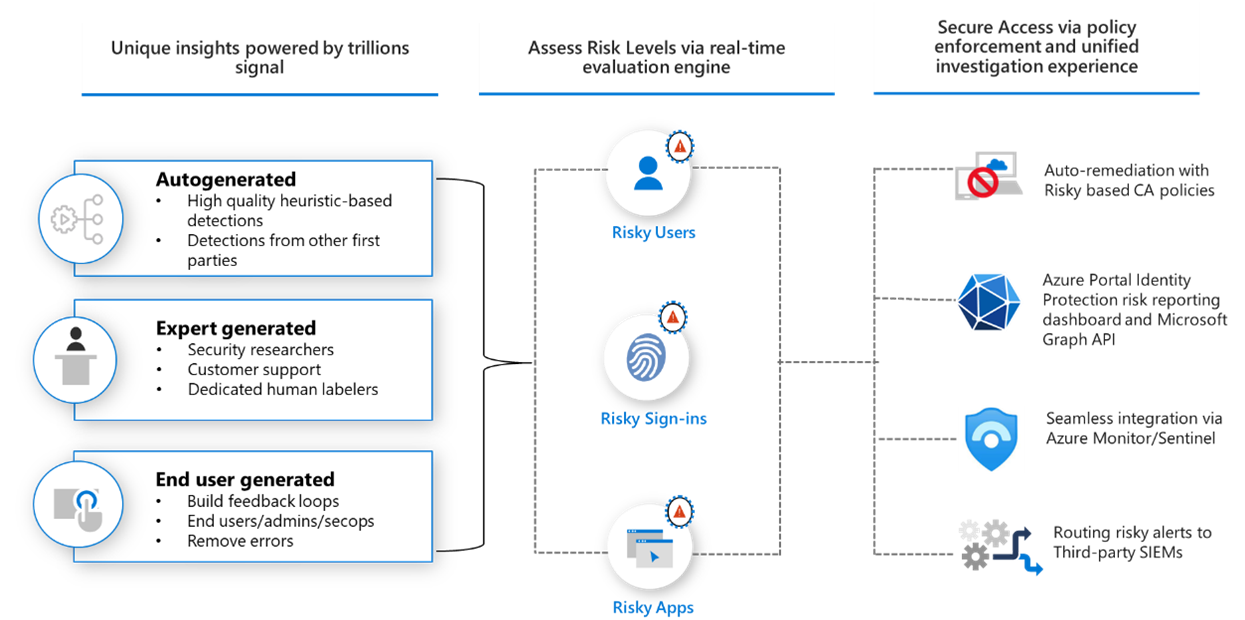

Protezione dell'identità Microsoft Entra

Identity Protection è uno strumento che consente alle organizzazioni di eseguire tre attività principali:

- Automatizzare il rilevamento e la correzione dei rischi in base all'identità.

- Esaminare i rischiusando i dati nel portale.

- Esportare i dati di rilevamento dei rischi in altri strumenti.

Microsoft Identity Protection usa le conoscenze acquisite da Microsoft nelle organizzazioni con Microsoft Entra ID, lo spazio consumer con gli account Microsoft e di gioco con Xbox per proteggere gli utenti. Microsoft analizza 6,5 mila miliardi di segnali al giorno per identificare le minacce e proteggere i clienti.

I segnali generati e inviati a Identity Protection possono essere ulteriormente inseriti in strumenti come l'accesso condizionale per prendere decisioni relative agli accessi oppure restituiti a uno strumento SIEM (Security Information and Event Management) per un'analisi più approfondita a seconda dei criteri applicati dall'organizzazione.

Rilevare i rischi

Identity Protection rileva i rischi di molti tipi, tra cui:

- Indirizzo IP anonimo.

- Spostamento fisico atipico

- Indirizzo IP collegato a malware

- Proprietà di accesso insolite

- Credenziali perse

- Password spraying

- e altro ancora...

I segnali di rischio possono attivare interventi di correzione, ad esempio richiedere agli utenti di eseguire Azure Multi-Factor Authentication, reimpostare la password usando la reimpostazione della password self-service o bloccare l'operazione finché un amministratore non interviene.

Altri dettagli su questi e altri rischi, tra cui come o quando vengono calcolati, vedere l'articolo Che cosa è il rischio.

Analizzare i rischi

Gli amministratori possono esaminare i rilevamenti e, se necessario, intervenire manualmente. Sono tre i report chiave a disposizione degli amministratori per le analisi in Identity Protection:

- Utenti a rischio

- Accessi a rischio

- Rilevamenti dei rischi

Altre informazioni sono disponibili nell'articolo Procedura: Analizzare i rischi.

Livelli di rischio

Identity Protection classifica il rischio in tre livelli: basso, medio e alto.

Microsoft non fornisce dettagli specifici sul modo in cui viene calcolato il rischio. Ogni livello conferma con una maggiore attendibilità che l'utente o l'accesso è stato compromesso. Ad esempio, un'istanza di proprietà di accesso insolite per un utente potrebbe non essere pericolosa quanto le credenziali perse per un altro utente.

Nota

I criteri basati sul rischio possono essere creati anche in Identity Protection, ma è consigliabile farlo con i criteri di accesso condizionale.

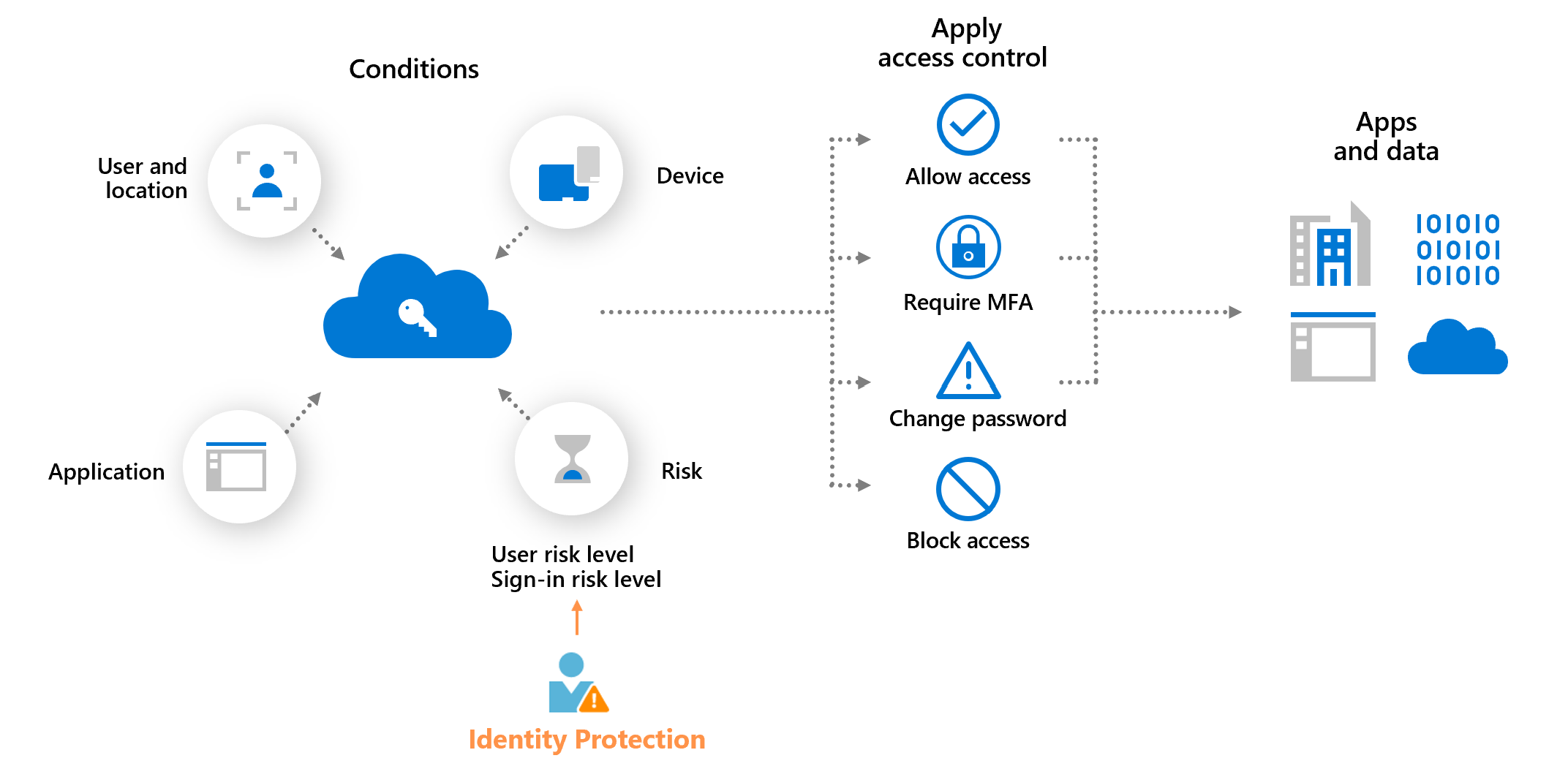

Criteri di accesso condizionale basati sul rischio

I criteri di controllo di accesso possono essere applicati per proteggere le organizzazioni quando viene rilevato un accesso o un utente a rischio. Tali criteri sono denominati criteribasati sul rischio.

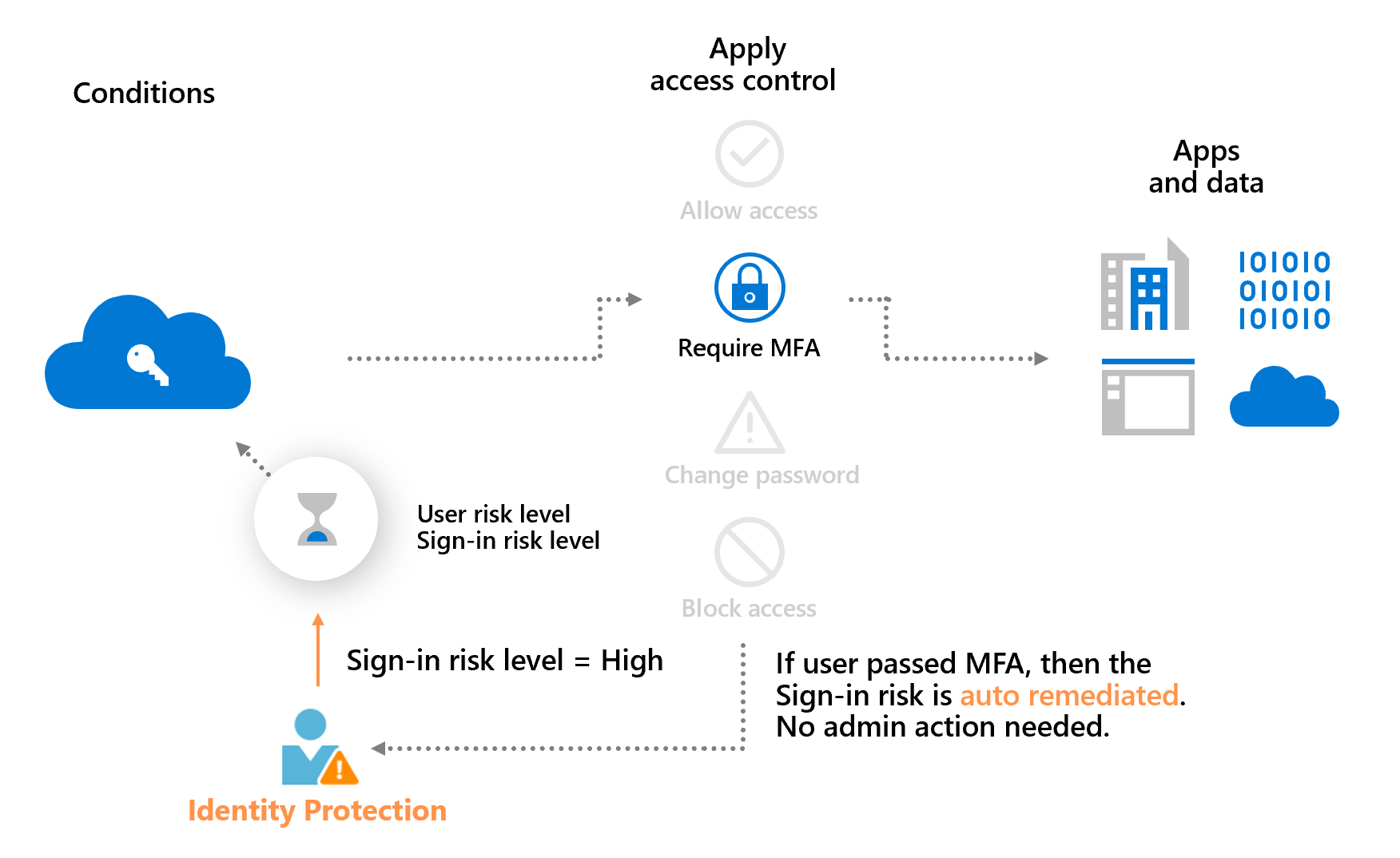

L'accesso condizionale di Microsoft Entra offre due condizioni di rischio: Rischio di accesso e Rischio utente. Le organizzazioni possono creare criteri di accesso condizionale basati sul rischio configurando queste due condizioni di rischio e scegliendo un metodo di controllo di accesso. Durante ogni accesso, Identity Protection invia i livelli di rischio rilevati all'accesso condizionale e applica i criteri basati sul rischio se vengono soddisfatte le relative condizioni.

Il diagramma seguente mostra un esempio di applicazione di un criterio che richiede l'autenticazione a più fattori quando il livello di rischio di accesso è medio o alto.

L'esempio precedente illustra anche un vantaggio principale di un criterio basato sul rischio: correzione automatica dei rischi. Quando un utente completa correttamente il controllo di accesso necessario, ad esempio una modifica della password sicura, il rischio viene risolto. La sessione di accesso e l'account utente non sono a rischio e non è necessaria alcuna azione da parte dell'amministratore.

Consentire agli utenti di correggere automaticamente l'uso di questo processo riduce il carico di analisi e correzione dei rischi per gli amministratori, proteggendo al tempo stesso le organizzazioni da compromissioni della sicurezza. Altre informazioni sulla correzione dei rischi sono disponibili nell'articolo Correggere i rischi e sbloccare gli utenti.

Accesso condizionale basato sul rischio per l'accesso

Durante ogni accesso, Identity Protection analizza centinaia di segnali in tempo reale e calcola un livello di rischio di accesso che rappresenta la probabilità che la richiesta di autenticazione specificata non sia autorizzata. Questo livello di rischio viene quindi inviato all'accesso condizionale, in cui vengono valutati i criteri configurati dall'organizzazione. Gli amministratori possono configurare i criteri di accesso condizionale basati sul rischio di accesso per applicare i controlli di accesso in base al rischio di accesso, inclusi i requisiti, ad esempio:

- Blocca accesso

- Consentire l'accesso

- Richiedere l'autenticazione a più fattori

Se vengono rilevati rischi in un accesso, gli utenti possono eseguire il controllo di accesso necessario, ad esempio l'autenticazione a più fattori, per correggere automaticamente e chiudere l'evento di accesso rischioso per evitare problemi non necessari per gli amministratori.

Accesso condizionale basato sul rischio per l'utente

Identity Protection analizza i segnali sugli account utente e calcola un punteggio di rischio in base alla probabilità che l'utente sia stato compromesso. Se un utente ha un comportamento di accesso rischioso o le credenziali sono state perse, Identity Protection usa questi segnali per calcolare il livello di rischio utente. Gli amministratori possono configurare criteri di accesso condizionale basati sul rischio utente per applicare i controlli di accesso in base al rischio utente, inclusi i requisiti, ad esempio:

- Blocca accesso

- Consentire l'accesso, ma richiedere una modifica della password sicura.

Una modifica della password sicura corregge il rischio utente e chiude l'evento utente rischioso per evitare problemi non necessari per gli amministratori.

Azioni protette

Le azioni protette in Microsoft Entra ID sono autorizzazioni a cui sono stati assegnati criteri di accesso condizionale. Quando un utente prova a eseguire un'azione protetta, deve prima soddisfare i criteri di accesso condizionale assegnati alle autorizzazioni richieste. Ad esempio, per consentire agli amministratori di aggiornare i criteri di accesso condizionale, è possibile richiedere che prima soddisfino il criterio MFA anti-phishing.

Perché usare azioni protette?

Le azioni protette vanno usate quando si vuole aggiungere un ulteriore livello di protezione. Le azioni protette possono essere applicate alle autorizzazioni che richiedono una protezione robusta tramite criteri di accesso condizionale, indipendentemente dal ruolo usato o dal modo in cui l'utente ha concesso l'autorizzazione. Poiché l'imposizione dei criteri avviene nel momento in cui l'utente prova a eseguire l'azione protetta e non quando esegue l'accesso o all'attivazione di regole, gli utenti visualizzano la richiesta solo quando necessario.

Quali criteri vengono in genere usati con le azioni protette?

È consigliabile usare l'autenticazione a più fattori per tutti gli account, in particolare per gli account con ruoli con privilegi. Le azioni protette possono essere usate per richiedere una maggiore sicurezza. Ecco alcuni criteri di accesso condizionale più stringenti comunemente utilizzati.

- Livelli di autenticazione MFA più elevati, ad esempio MFA senza password o MFA anti-phishing.

- Workstation con accesso con privilegi, usando i filtri di dispositivo dei criteri di accesso condizionale.

- Timeout di sessione più brevi, usando i controlli di sessione della frequenza di accesso dell'accesso condizionale.

Quali autorizzazioni è possibile usare con le azioni protette?

I criteri di accesso condizionale possono essere applicati a un set limitato di autorizzazioni. È possibile usare le azioni protette nelle aree seguenti:

- Gestione dei criteri di accesso condizionale

- Gestione delle impostazioni di accesso tra tenant

- Regole personalizzate che definiscono i percorsi di rete

- Gestione delle azioni protette