Durata della sessione adattiva per l'accesso condizionale

Nelle distribuzioni complesse, le organizzazioni potrebbero avere la necessità di limitare le sessioni di autenticazione. Alcuni scenari possibili sono:

- Accesso alle risorse da un dispositivo condiviso o non gestito

- Accesso alle informazioni riservate da una rete esterna

- Utenti a impatto elevato

- Applicazioni aziendali critiche

L'accesso condizionale fornisce controlli dei criteri di durata delle sessioni adattivi che consentono di creare criteri per casi d'uso specifici all'interno dell'organizzazione senza influire su tutti gli utenti.

Prima di approfondire i dettagli su come configurare i criteri, si esaminerà la configurazione predefinita.

Frequenza di accesso utente

La frequenza di accesso definisce il periodo di tempo prima che all'utente venga richiesto di ripetere l'accesso quando tenta di accedere a una risorsa.

La configurazione predefinita di Microsoft Entra ID per la frequenza di accesso utente è una finestra mobile di 90 giorni. La richiesta di credenziali agli utenti spesso sembra una cosa sensata da fare, ma può ritorcersi contro: gli utenti sottoposti a training per immettere le proprie credenziali senza pensare potrebbero fornirle involontariamente anche a una richiesta di credenziali fraudolenta e pericolosa.

Potrebbe sembrare pericoloso non chiedere a un utente di eseguire di nuovo l'accesso, ma in realtà qualsiasi violazione dei criteri IT revocherà la sessione. Alcuni esempi includono (ma non sono limitati a) una modifica della password, un dispositivo non conforme o una disabilitazione dell'account. È anche possibile revocare in modo esplicito le sessioni degli utenti usando PowerShell Microsoft Graph. La configurazione predefinita di Microsoft Entra ID può essere riassunta con "non chiedere agli utenti di fornire le proprie credenziali se il comportamento di sicurezza delle loro sessioni non è cambiato".

L'impostazione della frequenza di accesso funziona con le app che implementano protocolli OAuth2 o OIDC in base agli standard. La maggior parte delle app native Microsoft per Windows, Mac e dispositivi mobili, incluse le applicazioni Web seguenti, è conforme all'impostazione.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Portale di amministrazione di Microsoft 365

- Exchange Online

- SharePoint e OneDrive

- Client web di Teams

- Dynamics CRM Online

- Azure portal

La frequenza di accesso (SIF) funziona con applicazioni e app SAML di terze parti che implementano protocolli OAuth2 o OIDC, purché non rilascino i propri cookie e vengano reindirizzate a Microsoft Entra ID per l'autenticazione normale.

Frequenza di accesso utente e autenticazione a più fattori

La frequenza di accesso era precedentemente applicata solo alla prima autenticazione a due fattori sui dispositivi uniti a Microsoft Entra, con unione ibrida a Microsoft Entra, e registrati in Microsoft Entra. I nostri clienti non avevano un modo semplice per riapplicare l'autenticazione a più fattori su tali dispositivi. In base al feedback dei clienti, la frequenza di accesso si applica anche all'autenticazione multifattoriale.

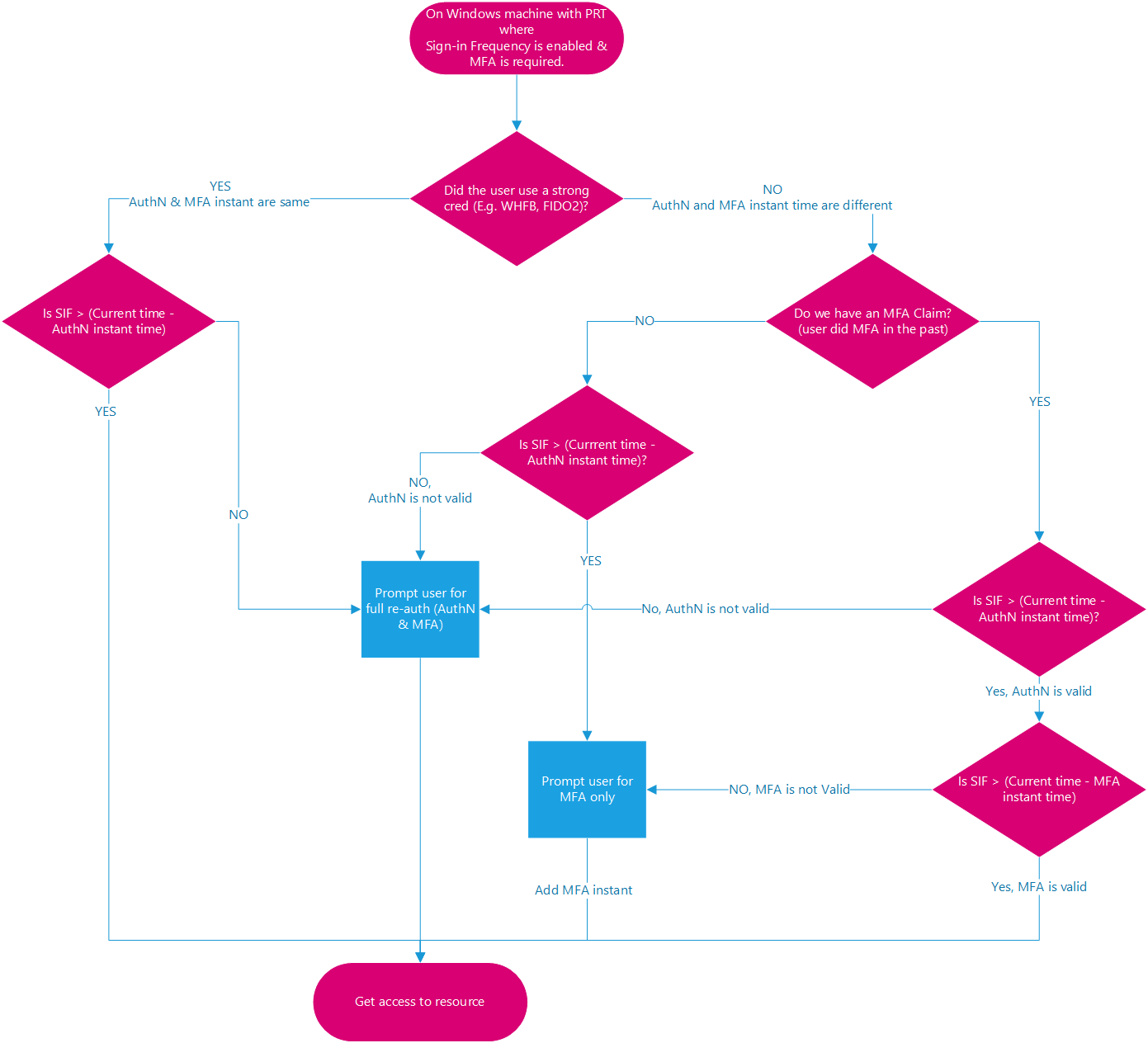

Frequenza di accesso utente e identità dei dispositivi

Nei dispositivi aggiunti a Microsoft Entra e a Microsoft Entra ibrido, sbloccando il dispositivo o accedendo in modo interattivo, il token di aggiornamento primario (PRT) viene aggiornato ogni quattro ore. La data e l'ora dell'ultimo aggiornamento registrate per il token di aggiornamento primario rispetto alla data e all'ora correnti devono essere entro il tempo assegnato nei criteri SIF per consentire al token di aggiornamento primario di soddisfare il SIF e concedere l'accesso a un token di aggiornamento primario che dispone di un'attestazione MFA esistente. Nei dispositivi registrati di Microsoft Entra, lo sblocco/accesso non soddisfa i criteri SIF perché l'utente non accede a un dispositivo registrato da Microsoft Entra tramite un account Microsoft Entra. Tuttavia, il plug-in Microsoft Entra WAM può aggiornare un PRT (Primary Refresh Token) durante l'autenticazione dell'applicazione nativa tramite WAM.

Nota

Il timestamp acquisito dall'accesso utente non corrisponde necessariamente all'ultimo timestamp registrato dell'aggiornamento PRT a causa del ciclo di aggiornamento di 4 ore. Il caso è lo stesso quando il token di aggiornamento primario è scaduto e un utente effettua l'accesso e lo rinnova per 4 ore. Negli esempi seguenti, si supponga che i criteri SIF siano impostati su 1 ora e che il PRT venga aggiornato a 00:00.

Esempio 1: quando si continua a lavorare sullo stesso documento in SPO per un'ora

- Alle 00:00, un utente accede al dispositivo aggiunto a Windows 11 Microsoft Entra e avvia il lavoro su un documento archiviato in SharePoint Online.

- L'utente continua a lavorare allo stesso documento sul proprio dispositivo per un'ora.

- Alle 01:00, all'utente viene richiesto di eseguire di nuovo l'accesso. Questa richiesta si basa sul requisito di frequenza di accesso stabilito nei criteri di accesso condizionale configurati dall'amministratore.

Esempio 2: quando si sospende il lavoro con un'attività in background in esecuzione nel browser, e poi si interagisce nuovamente dopo che è trascorso il tempo definito dai criteri SIF.

- Alle 00:00, un utente accede al dispositivo aggiunto a Windows 11 Microsoft Entra e inizia a caricare un documento in SharePoint Online.

- Alle 00:10, l'utente si alza e fa una pausa, bloccando il proprio dispositivo. Il caricamento in background continua su SharePoint Online.

- Alle 02:45, l'utente ritorna dalla pausa e sblocca il dispositivo. Il caricamento in background è completato.

- Alle 02:45, quando l'utente interagisce nuovamente, viene richiesto di accedere. Questo prompt si basa sul requisito di frequenza di accesso nella politica di Accesso Condizionale configurata dall'amministratore poiché l'ultimo accesso è avvenuto alle 00:00.

Se l'app client (nei dettagli dell'attività) è un browser, rinvieremo l'applicazione della frequenza di accesso imposto degli eventi o delle politiche nei servizi in background fino alla successiva interazione con l'utente. Nei client riservati, l'imposizione della frequenza di accesso per gli accessi non interattivi viene posticipata fino al successivo accesso interattivo.

Esempio 3: Con un ciclo di aggiornamento di quattro ore del token di aggiornamento primario dallo sblocco

Scenario 1 - L'utente torna all'interno del ciclo

- Alle 00:00, un utente accede al dispositivo aggiunto a Windows 11 Microsoft Entra e avvia il lavoro su un documento archiviato in SharePoint Online.

- Alle 00:30, l'utente si alza e fa una pausa, bloccando il proprio dispositivo.

- Alle ore 00:45 l'utente riprende il lavoro dopo la pausa e sblocca il dispositivo.

- Alle 01:00, all'utente viene richiesto di eseguire di nuovo l'accesso. Questo prompt si basa sul requisito di frequenza di accesso nei criteri di accesso condizionale configurati dall'amministratore, 1 ora dopo l'accesso iniziale.

Scenario 2 - L'utente torna all'esterno del ciclo

- Alle 00:00, un utente accede al dispositivo aggiunto a Windows 11 Microsoft Entra e avvia il lavoro su un documento archiviato in SharePoint Online.

- Alle 00:30, l'utente si alza e fa una pausa, bloccando il proprio dispositivo.

- Alle 04:45, l'utente torna dalla pausa e sblocca il dispositivo.

- Alle 05:45, all'utente viene richiesto di eseguire di nuovo l'accesso. Questa richiesta si basa sul requisito di frequenza di accesso stabilito nei criteri di accesso condizionale configurati dall'amministratore. È trascorsa un'ora dal momento in cui il PRT è stato aggiornato alle 04:45, e sono passate più di quattro ore dall'accesso iniziale alle 00:00.

Richiedere la riautenticazione ogni volta

Esistono scenari in cui i clienti potrebbero voler richiedere un'autenticazione aggiornata, ogni volta che un utente esegue azioni specifiche, ad esempio:

- Accesso ad applicazioni sensibili.

- Messa in sicurezza delle risorse tramite provider VPN o Network as a Service (NaaS).

- Protezione dell'elevazione dei ruoli con privilegi in PIM.

- Protezione degli accessi utente alle macchine desktop virtuali di Azure.

- Protezione di utenti rischiosi e accessi rischiosi identificato da Microsoft Entra ID Protection.

- Protezione delle azioni degli utenti sensibili, ad esempio la registrazione di Microsoft Intune.

La frequenza di accesso impostata su ogni volta funziona meglio quando la risorsa ha la logica di quando un client deve ottenere un nuovo token. Queste risorse reindirizzano l'utente a Microsoft Entra solo dopo la scadenza della sessione.

Gli amministratori devono limitare il numero di applicazioni con cui applicano criteri che richiedono agli utenti di ripetere l'autenticazione ogni volta. Quando l'opzione "Ogni volta" è selezionata nella policy, consideriamo un disallineamento dell'orario di cinque minuti, in modo da non sollecitare gli utenti più di una volta ogni cinque minuti. L'attivazione della riautenticazione troppo di frequente può aumentare l'attrito di sicurezza fino ad arrivare a un punto in cui gli utenti si stancano dell'autenticazione a più fattori e rischiano di cadere vittima di tentativi di phishing. Le applicazioni Web offrono in genere un'esperienza meno dirompente rispetto alle controparti desktop quando è abilitata l'opzione per richiedere ogni volta la riautenticazione.

- Per le applicazioni nello stack di Microsoft 365, è consigliabile usare la frequenza di accesso utente basata sul tempo per un'esperienza utente migliore.

- Per il portale di Azure e l'interfaccia di amministrazione di Microsoft Entra, è consigliabile usare frequenza di accesso utente basata sul tempo o per richiedere la riautenticazione sull'attivazione di PIM usando il contesto di autenticazione per un'esperienza utente migliore.

Scenari supportati a livello generale:

- Richiedere la riautenticazione dell'utente durante la registrazione del dispositivo Intune, indipendentemente dallo stato corrente della loro autenticazione a più fattori.

- Richiedere una nuova autenticazione per gli utenti rischiosi utilizzando il controllo di autorizzazione richiedere la modifica della password.

- Richiedi la riautenticazione dell'utente per gli accedi rischiosi con il controllo di autorizzazione richiedi autenticazione a più fattori.

Le funzionalità di anteprima pubblica di febbraio 2024 consentono agli amministratori di richiedere l'autenticazione con:

- Applicazioni abilitate per SAML o OIDC

- Contesto di autenticazione

- Altre azioni utente

Quando gli amministratori selezionano Ogni volta, richiede la riautenticazione completa quando viene valutata la sessione.

Persistenza delle sessioni di esplorazione

Una sessione del browser persistente consente agli utenti di rimanere connessi dopo aver chiuso e riaperto la finestra del browser.

L'impostazione predefinita di Microsoft Entra ID per la persistenza delle sessioni del browser consente agli utenti di dispositivi personali di scegliere se rendere persistente la sessione visualizzando la richiesta "Rimanere connessi?" dopo l’avvenuta autenticazione. Se la persistenza del browser è configurata in AD FS usando le indicazioni contenute nell'articolo Impostazioni di Single Sign-On di AD FS, Microsoft garantisce la conformità a tale criterio e rende persistente anche la sessione di Microsoft Entra. Puoi anche configurare se gli utenti nel tuo tenant visualizzano il prompt "Rimanere connessi?" modificando l'impostazione appropriata nel riquadro delle impostazioni di branding aziendale.

Nei browser permanenti i cookie rimangono archiviati nel dispositivo dell'utente anche dopo che quest'ultimo chiude il browser. Questi cookie potrebbero avere accesso agli artefatti di Microsoft Entra e tali artefatti sono utilizzabili fino alla scadenza del token indipendentemente dai criteri di accesso condizionale inseriti nell'ambiente delle risorse. Pertanto, la memorizzazione nella cache dei token può essere in violazione diretta dei criteri di sicurezza desiderati per l'autenticazione. Anche se potrebbe sembrare utile archiviare i token oltre la sessione corrente, così facendo si va a creare una vulnerabilità di sicurezza consentendo l'accesso non autorizzato agli artefatti di Microsoft Entra.

Configurazione dei controlli sessione di autenticazione

L'accesso condizionale è una funzionalità P1 o P2 di Microsoft Entra ID e richiede una licenza Premium. Per altre informazioni sull'argomento, vedere Cos'è l'accesso condizionale in Microsoft Entra ID?

Avviso

Se si usa la funzionalità di durata configurabile dei token attualmente in anteprima pubblica, si noti che la creazione di due criteri diversi per la stessa combinazione di utenti o app, uno con questa funzionalità e un altro con la funzionalità di durata dei token configurabile, non è supportata. Il 30 gennaio 2021 Microsoft ha ritirato la funzionalità di durata configurabile per i token di aggiornamento e di sessione e l'ha sostituita con la funzionalità di gestione delle sessioni di autenticazione dell'accesso condizionale.

Prima di abilitare la Frequenza di accesso, assicurarsi che altre impostazioni di ri-autenticazione siano disabilitate nell'ambiente del tenant. Se è abilitata l'opzione "Ricorda MFA nei dispositivi attendibili", assicurarsi di disabilitarla prima di usare la Frequenza di accesso, poiché l'uso di queste due impostazioni insieme può causare richieste impreviste agli utenti. Per altre informazioni sulle richieste di riautenticazione e sulla durata della sessione, vedere l'articolo Ottimizzare le richieste di autenticazione e comprendere la durata della sessione per l'autenticazione a più fattori di Microsoft Entra.

Passaggi successivi

- Configurare la durata della sessione nei criteri di accesso condizionale

- Se si è pronti per configurare i criteri di accesso condizionale per l'ambiente in uso, vedere l'articolo Pianificare una distribuzione dell'accesso condizionale.