Politiche per consentire l'accesso ospite e l'accesso utente esterno B2B

Questo articolo illustra la modifica dei criteri di identità Zero Trust e di accesso ai dispositivi consigliati per consentire l'accesso per utenti guest ed esterni che dispongono di un account Microsoft Entra Business to Business (B2B). Queste linee guida si basa sui criteri comuni di identità e accesso ai dispositivi .

Queste raccomandazioni sono progettate per essere applicate al punto di partenza livello di protezione. Ma è anche possibile modificare le raccomandazioni in base alle esigenze specifiche per aziendale e una protezione di sicurezza specializzata .

Fornire un modo per gli account B2B di autenticarsi nella tua organizzazione Microsoft Entra non concede a questi account l'accesso all'intero ambiente. Gli utenti B2B e i relativi account hanno accesso a servizi e risorse (ad esempio file) designati dai criteri di accesso condizionale.

Aggiornamento delle politiche comuni per consentire e proteggere l'accesso degli utenti ospiti e degli utenti esterni

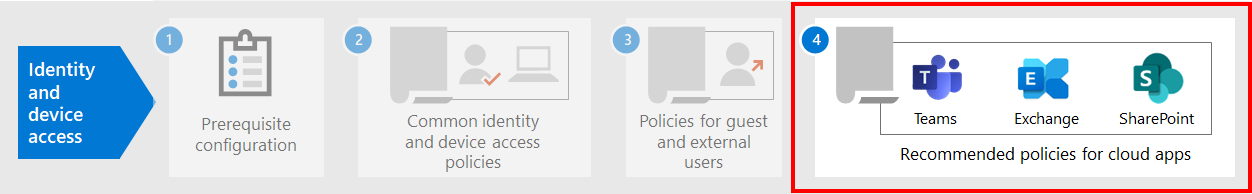

Questo diagramma mostra quali politiche aggiungere o aggiornare tra le comuni politiche di accesso alle identità e ai dispositivi, per l'accesso degli utenti guest B2B ed esterni.

Nella tabella seguente sono elencati i criteri da creare e aggiornare. I criteri comuni sono collegati alle istruzioni di configurazione associate in Criteri di accesso comuni alle identità e ai dispositivi.

| Livello di protezione | Politiche | Altre informazioni |

|---|---|---|

| punto di partenza | Richiedi sempre MFA per gli utenti ospiti e gli utenti esterni | Creare questo nuovo criterio e configurare le impostazioni seguenti:

|

| Richiedi autenticazione a più fattori quando il rischio di accesso è medio o elevato | Modificare questo criterio per escludere utenti guest ed esterni. |

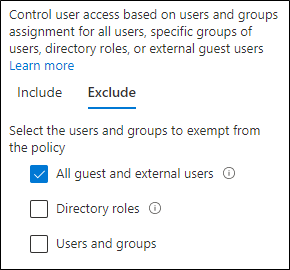

Per escludere utenti guest ed esterni dai criteri di accesso condizionale, passare a Assegnazioni>Utenti>Escludi>Selezionare utenti e gruppi: selezionare Guest o utenti esternie quindi selezionare tutti i tipi di utente disponibili:

- utenti ospiti per la collaborazione B2B

- utenti membri di Collaborazione B2B

- utenti con connessione diretta B2B

- utenti ospite locali

- utenti del provider di servizi

- Altri utenti esterni

Altre informazioni

Accesso degli utenti ospiti ed esterni con Microsoft Teams

Microsoft Teams definisce gli utenti seguenti:

- Accesso Ospite utilizza un account Microsoft Entra B2B che può essere aggiunto come membro di un team e avere accesso alle comunicazioni e alle risorse del team.

- l'accesso esterno è per un utente esterno che non ha un account B2B. L'accesso utente esterno include inviti, chiamate, chat e riunioni, ma non include l'appartenenza al team e l'accesso alle risorse del team.

Per ulteriori informazioni, consultare Confronto tra accesso esterno e accesso ospite in Teams.

Per altre informazioni sulla protezione dei criteri di accesso alle identità e ai dispositivi per Teams, vedere Raccomandazioni sui criteri per proteggere chat, gruppi e file di Teams.

Richiedere sempre l'autenticazione a più fattori per gli utenti guest ed esterni

Questo criterio richiede agli ospiti di registrarsi per l'autenticazione a più fattori nella tua organizzazione, indipendentemente dal fatto che siano registrati per l'autenticazione a più fattori nella loro organizzazione di origine. Gli utenti guest ed esterni dell'organizzazione devono usare l'autenticazione a più fattori per ogni richiesta di accesso alle risorse.

Esclusione di utenti guest ed esterni da MFA basata sul rischio

Sebbene le organizzazioni possano applicare criteri basati sul rischio per gli utenti B2B che utilizzano Microsoft Entra ID Protection, ci sono delle limitazioni in una directory di risorse perché la loro identità esiste nella home directory (directory personale). A causa di queste limitazioni, è consigliabile escludere gli utenti guest dai criteri di autenticazione a più fattori basati sul rischio e richiedere a questi utenti di usare sempre l'autenticazione a più fattori.

Per ulteriori informazioni, vedere Limitazioni della protezione ID per gli utenti di collaborazione B2B.

Esclusione di utenti guest ed esterni dalla gestione dei dispositivi

Solo un'organizzazione può gestire un dispositivo. Se non si escludono utenti guest ed esterni da criteri che richiedono la conformità dei dispositivi, questi criteri bloccano questi utenti.

Passaggio successivo

Configurare i criteri di accesso condizionale per: