Suggerimenti per i criteri per la protezione della posta elettronica

Questo articolo descrive come proteggere i client di posta elettronica e di posta elettronica cloud implementando i criteri di identità Zero Trust e di accesso ai dispositivi consigliati. Questa protezione richiede client e dispositivi di posta elettronica che supportano l'autenticazione moderna e l'accesso condizionale. Queste linee guida si basa sui criteri comuni di identità e accesso ai dispositivi e includono anche raccomandazioni aggiuntive.

Queste raccomandazioni si basano su tre livelli diversi di sicurezza e protezione che possono essere applicati in base alla granularità delle esigenze: punto di partenza, enterprisee sicurezza specializzata. Per ulteriori informazioni su questi livelli di sicurezza e sui sistemi operativi client consigliati, consulta l'introduzione ai criteri di sicurezza e configurazioni consigliati .

Queste raccomandazioni richiedono l'uso di client di posta elettronica moderni nei dispositivi mobili. Outlook per iOS e Android supporta le migliori funzionalità di Microsoft 365. Le funzionalità di sicurezza in Outlook per iOS e Android supportano l'uso per dispositivi mobili e interagiscono con altre funzionalità di sicurezza cloud Microsoft. Per altre informazioni, vedere Domande frequenti su Outlook per iOS e Android.

Aggiornare i criteri comuni per includere la posta elettronica

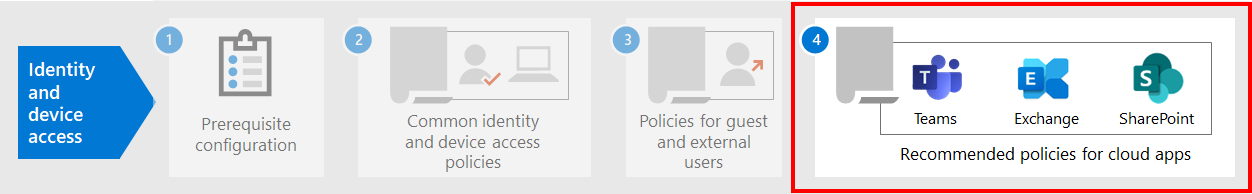

Per proteggere la posta elettronica, il diagramma seguente illustra i criteri da aggiornare dai criteri comuni di accesso alle identità e ai dispositivi.

Si noti l'aggiunta di un nuovo criterio per Exchange Online per bloccare i client ActiveSync. Questo criterio forza l'uso di Outlook per iOS e Android nei dispositivi mobili.

Se Exchange Online e Outlook sono stati inclusi nell'ambito dei criteri quando vengono configurati, è sufficiente creare il nuovo criterio per bloccare i client ActiveSync. Esaminare i criteri elencati nella tabella seguente e apportare le aggiunte consigliate per il messaggio di posta elettronica o verificare che queste impostazioni siano già incluse. Ogni criterio è collegato alle istruzioni di configurazione associate in Criteri comuni di identità e accesso ai dispositivi.

| Livello di protezione | Politiche | Altre informazioni |

|---|---|---|

| punto di partenza | Richiedi autenticazione a più fattori quando il rischio di accesso è medio o alto | Includere Exchange Online nell'assegnazione di app cloud. |

| Bloccare i client che non supportano l'autenticazione moderna | Includere Exchange Online nell'assegnazione di app cloud. | |

| Applicare i criteri di protezione dei dati delle app | Assicurarsi che Outlook sia incluso nell'elenco delle app. Assicurarsi di aggiornare i criteri per ogni piattaforma (iOS, Android, Windows). | |

| Richiedi app approvate o criteri di protezione delle app | Includere Exchange Online nell'elenco delle app cloud. | |

| Verificare che l'inoltro automatico della posta elettronica ai destinatari esterni sia disabilitato | Per impostazione predefinita, i criteri di posta indesiderata in uscita predefiniti bloccano l'inoltro automatico della posta elettronica esterna, ma gli amministratori possono modificare l'impostazione. | |

| Bloccare i client Exchange ActiveSync | Aggiungere questo nuovo criterio. | |

| Impresa | Richiedi autenticazione a più fattori quando il rischio di accesso è basso, medioo alto | Includere Exchange Online nell'assegnazione di app cloud. |

| Richiedi pc conformi e dispositivi mobili | Includere Exchange Online nell'elenco delle app cloud. | |

| di sicurezza specializzata | Sempre richiedi AMF | Includere Exchange Online nell'assegnazione di app cloud. |

Verificare che l'inoltro automatico della posta elettronica a destinatari esterni sia disabilitato

Per impostazione predefinita, i criteri di posta indesiderata in uscita in Exchange Online Protection (EOP) bloccano l'inoltro automatico delle email verso destinatari esterni tramite le regole della posta in arrivo o tramite il inoltro della cassetta postale (noto anche come inoltro SMTP ). Per altre informazioni, vedere Controllare l'inoltro automatico della posta elettronica esterna in Microsoft 365.

In tutte le politiche di spam in uscita, verificare che il valore dell'impostazione delle regole di inoltro automatico siaAutomatico - Controllato dal sistema oppure Disattivato - L'inoltro è disattivato (entrambi i valori bloccano l'inoltro automatico della posta elettronica esterna). Un criterio predefinito si applica a tutti gli utenti e gli amministratori possono creare criteri personalizzati applicabili a gruppi di utenti specifici. Per altre informazioni, vedere Configurare i criteri di posta indesiderata in uscita in EOP.

Bloccare i client Exchange ActiveSync

Exchange ActiveSync sincronizza i dati di posta elettronica e calendario nei dispositivi desktop e mobili.

Per i dispositivi mobili, i client seguenti vengono bloccati in base ai criteri di accesso condizionale creati in Richiedi app approvate o criteri di protezione delle app:

- Client ActiveSync che usano l'autenticazione di base.

- Client ActiveSync che supportano l'autenticazione moderna, ma non i criteri di protezione delle app di Intune.

- I dispositivi che supportano i criteri di protezione delle app di Intune ma non sono definiti nella politica.

Per bloccare le connessioni ActiveSync che usano l'autenticazione di base su altri tipi di dispositivi (ad esempio, PC), seguire la procedura descritta in Bloccare Exchange ActiveSync in tutti i dispositivi.

Limitare l'accesso agli allegati di posta elettronica in Outlook sul Web e al nuovo Outlook per Windows

È possibile impedire agli utenti di dispositivi non gestiti di scaricare allegati di posta elettronica in Outlook sul Web (in precedenza noti come Outlook Web App o OWA) e nel nuovo Outlook per Windows. Gli utenti possono visualizzare e modificare questi file usando Office Online senza trasferirli e salvarli sul dispositivo. È anche possibile impedire agli utenti di visualizzare allegati in Outlook sul Web e il nuovo Outlook per Windows nei dispositivi non gestiti.

Queste restrizioni vengono applicate utilizzando i criteri delle cassette postali di Outlook sul Web in Exchange Online. Ogni organizzazione di Microsoft 365 con cassette postali di Exchange Online dispone di un criterio predefinito della cassetta postale di Outlook sul Web denominato OwaMailboxPolicy-Default. Per impostazione predefinita, questo criterio viene applicato a tutti gli utenti. Gli amministratori possono anche creare criteri personalizzati applicabili a gruppi di utenti specifici.

Ecco i passaggi per limitare l'accesso agli allegati di posta elettronica:

Per visualizzare i criteri delle cassette postali disponibili in Outlook sul Web, eseguire il comando seguente:

Get-OwaMailboxPolicy | Format-Table Name,ConditionalAccessPolicyPer consentire la visualizzazione ma non il download degli allegati, sostituire <PolicyName> con il nome del criterio interessato e quindi eseguire il comando seguente:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPer esempio:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPer bloccare la visualizzazione degli allegati, sostituire <PolicyName> con il nome del criterio interessato e quindi eseguire il comando seguente:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedPer esempio:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedNella pagina Accesso Condizionale | Panoramica nel centro di amministrazione di Microsoft Entra a https://entra.microsoft.com/#view/Microsoft_AAD_ConditionalAccess/ConditionalAccessBlade/~/Overview, crea un nuovo criterio di accesso condizionale con le impostazioni seguenti:

Sezione Assegnazioni:

- Users: selezionare gli utenti e i gruppi appropriati da includere ed escludere nelle schede Includi e Escludi.

- Risorse di destinazione: Selezionare a cosa si applica questa politica>Risorse (precedentemente app cloud)>Inclusi nella scheda>Selezionare le risorse>Selezionare> trovare e selezionare Office 365 Exchange Online.

sezione Controlli di accesso: Sessione> seleziona Usa restrizioni applicate dall'app.

sezione Abilita criterio: selezionare In.

Richiedere Outlook per iOS e Android nei dispositivi mobili

Per richiedere Outlook per iOS e Android per l'accesso ai dati aziendali, sono necessari criteri di accesso condizionale destinati a tali utenti potenziali.

Seguire la procedura per configurare questo criterio in Gestire l'accesso alla collaborazione di messaggistica usando Outlook per iOS e Android.

Configurare la crittografia dei messaggi

Con Microsoft Purview Message Encryption, che usa funzionalità di protezione in Azure Information Protection, l'organizzazione può condividere facilmente la posta elettronica protetta con chiunque su qualsiasi dispositivo. Gli utenti possono inviare e ricevere messaggi protetti con altre organizzazioni che usano Microsoft 365, Outlook.com, Gmail e altri servizi di posta elettronica.

Per altre informazioni, vedere Configurare la crittografia dei messaggi.

Passaggi successivi

Configurare i criteri di accesso condizionale per: