Identificare e proteggere i dati aziendali sensibili

Come parte delle linee guida per l'adozione di Zero Trust, questo articolo descrive lo scenario aziendale per proteggere gli asset di dati più critici. Questo scenario è incentrato su come identificare e proteggere i dati aziendali sensibili.

La trasformazione digitale ha portato le organizzazioni a gestire volumi crescenti di dati. Tuttavia, i collaboratori esterni, ad esempio partner, fornitori e clienti, accedono a gran parte dei dati condivisi all'esterno della rete aziendale. Questo cambiamento ha creato un panorama dei dati complesso, soprattutto quando si considera la proliferazione di forza lavoro ibride e migrazioni cloud, minacce informatiche in crescita, sicurezza in evoluzione e modifica dei requisiti normativi relativi al modo in cui i dati vengono regolati e protetti.

Con i modelli di lavoro ibridi, gli asset e i dati aziendali sono in movimento. L'organizzazione deve controllare ovunque i dati vengano archiviati e trasferiti nei dispositivi, all'interno delle app e con i partner. Per la sicurezza moderna, tuttavia, non è più possibile fare affidamento sui controlli di protezione di rete tradizionali.

| Protezione dei dati tradizionale con controlli di rete | Protezione dei dati moderna con Zero Trust |

|---|---|

| Nelle reti tradizionali, il controllo del perimetro di rete regola l'accesso ai dati critico, non la riservatezza dei dati. In genere si applicano etichette ai dati sensibili manualmente, con conseguente classificazione dei dati incoerente. | Un modello Zero Trust applica l'autenticazione avanzata alle richieste di accesso ai dati, usando criteri per verificare ogni identità e garantire che le identità abbiano accesso alle app e ai dati. Un modello Zero Trust prevede l'identificazione dei dati sensibili e l'applicazione della classificazione e della protezione, inclusa la prevenzione della perdita dei dati (DLP). Zero Trust include difese che proteggono i dati anche dopo aver lasciato l'ambiente controllato. Include anche la protezione adattiva per ridurre i rischi Insider. Oltre a queste protezioni, Zero Trust include monitoraggio continuo e protezione dalle minacce per prevenire e limitare l'ambito di una violazione dei dati. |

Il diagramma seguente illustra il passaggio dalla protezione tradizionale con i controlli di rete a sinistra (da posizioni note limitate) alla protezione moderna con Zero Trust a destra (a posizioni sconosciute) in cui viene applicata la protezione indipendentemente dalla posizione in cui si trovano utenti e dispositivi.

Le linee guida contenute in questo articolo illustrano come iniziare a usare e completare la strategia per identificare e proteggere i dati sensibili. Se l'organizzazione è soggetta a normative che proteggono i dati, usare l'articolo Soddisfare i requisiti normativi e di conformità in questa serie per informazioni su come applicare le informazioni apprese in questo articolo per proteggere i dati regolamentati.

In che modo i responsabili aziendali pensano alla protezione dei dati sensibili

Prima di iniziare qualsiasi lavoro tecnico, è importante comprendere le diverse motivazioni per investire nella protezione dei dati aziendali, in quanto consentono di informare la strategia, gli obiettivi e le misure per il successo.

La tabella seguente illustra i motivi per cui i responsabili aziendali in un'organizzazione devono investire nella protezione dei dati basata su Zero Trust.

| Ruolo | Perché la protezione dei dati sensibili è importante |

|---|---|

| Chief Executive Officer (CEO) | La proprietà intellettuale è la spina dorsale dei modelli di business di molte organizzazioni. Impedire la perdita di dati, consentendo al contempo una collaborazione senza interruzioni con le parti autorizzate, è essenziale per l'azienda. Nelle organizzazioni che gestiscono le informazioni personali dei clienti (PII), il rischio di perdita può comportare non solo sanzioni finanziarie, ma anche danneggiare la reputazione dell'azienda. Infine, conversazioni aziendali sensibili (come fusioni e acquisizioni, ristrutturazione aziendale, strategia e questioni legali) possono danneggiare gravemente un'organizzazione in caso di perdita. |

| Chief Marketing Officer (CMO) | La pianificazione del prodotto, la messaggistica, la personalizzazione e gli annunci futuri del prodotto devono essere rilasciati al momento giusto e nel modo giusto per massimizzare l'impatto. La perdita oraria può ridurre i rendimenti degli investimenti e rimandare i concorrenti ai piani futuri. |

| Chief Information Officer (CIO) | Sebbene gli approcci tradizionali per la protezione delle informazioni si basavano sulla limitazione dell'accesso, la protezione adeguata dei dati sensibili tramite tecnologie moderne consente una collaborazione più flessibile con parti esterne, in base alle esigenze, senza rischi crescenti. I reparti IT possono soddisfare il proprio mandato per garantire la produttività riducendo al minimo i rischi. |

| Chief Information Security Officer (CISO) | Come funzione principale di questo ruolo, la protezione dei dati aziendali sensibili è parte integrante della sicurezza delle informazioni. Questo risultato influisce direttamente sulla strategia di cybersecurity più ampia dell'organizzazione. La tecnologia e gli strumenti avanzati di sicurezza consentono di monitorare i dati e prevenire perdite e perdite. |

| Chief Technology Officer (CTO) | La proprietà intellettuale può differenziare un'azienda di successo da quella fallita. La protezione di questi dati dall'oversharing, dall'accesso non autorizzato e dal furto è fondamentale per garantire una crescita futura dell'organizzazione. |

| Chief Operations Officer (COO) | I dati operativi, le procedure e i piani di produzione rappresentano un vantaggio strategico fondamentale per un'organizzazione. Questi piani possono anche rivelare vulnerabilità strategiche che possono essere sfruttate dai concorrenti. La protezione di questi dati dal furto, dall'oversharing e dall'uso improprio è fondamentale per il continuo successo dell'azienda. |

| Chief Financial Officer (CFO) | Le società quotate pubblicamente hanno il dovere di proteggere dati finanziari specifici prima che siano resi pubblici. Altri dati finanziari possono rivelare piani e punti di forza strategici o debolezze. Questi dati devono essere tutti protetti per garantire la conformità alle normative esistenti e mantenere vantaggi strategici. |

| Chief Compliance Officer (CCO) | Le normative in tutto il mondo impongono la protezione delle informazioni personali dei clienti o dei dipendenti e di altri dati sensibili. L'CCO è responsabile di garantire che l'organizzazione rispetti tali normative. Una strategia completa di protezione delle informazioni è fondamentale per raggiungere tale obiettivo. |

| Chief Privacy Officer (CPO) | Un CPO è in genere responsabile della protezione dei dati personali. Nelle organizzazioni che gestiscono grandi quantità di dati personali dei clienti e organizzazioni che operano in aree con rigide normative sulla privacy, la mancata protezione dei dati sensibili può comportare multe riprescenti. Queste organizzazioni rischiano anche di perdere la fiducia dei clienti di conseguenza. Le CPO devono inoltre impedire che i dati personali vengano usati in modo improprio in modi che violano i contratti o le leggi dei clienti, che possono includere la condivisione impropria dei dati all'interno dell'organizzazione e con i partner. |

Ciclo di adozione per la protezione dei dati aziendali critici

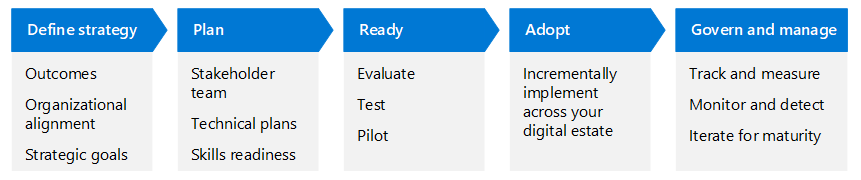

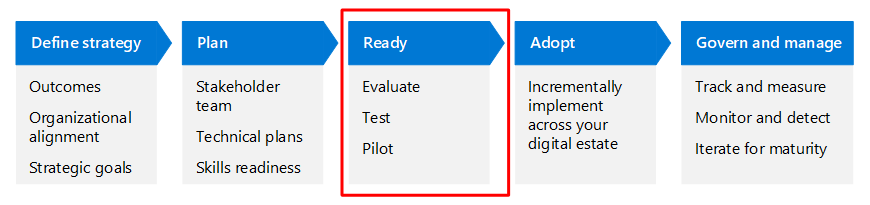

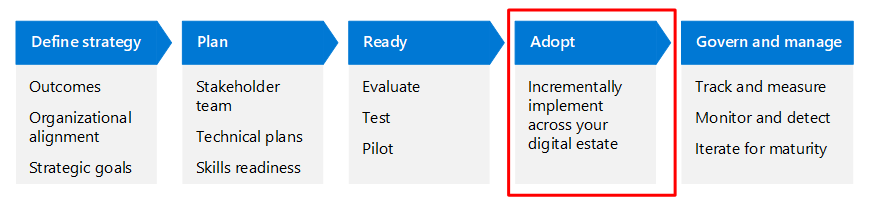

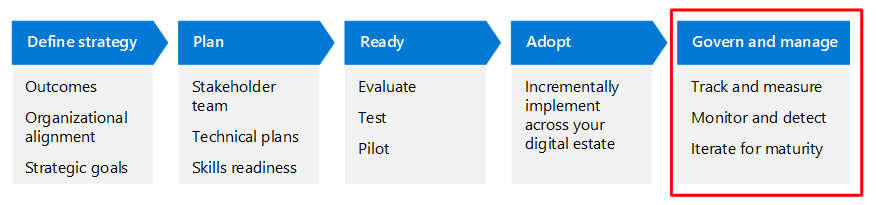

Questo articolo illustra questo scenario aziendale usando le stesse fasi del ciclo di vita di Cloud Adoption Framework per Azure, ovvero definire strategia, pianificare, preparare, adottare e gestire, ma adattato per Zero Trust.

La tabella seguente è una versione accessibile dell'illustrazione.

| Definire una strategia | Piano | Pronto | Adozione | Governance e gestione |

|---|---|---|---|---|

| Risultati Allineamento dell'organizzazione Obiettivi strategici |

Team stakeholder Piani tecnici Idoneità a livello di competenze |

Valutare Test Programma pilota |

Implementare in modo incrementale nel digital estate | Tenere traccia e misurare Monitorare e rilevare Iterazione per la maturità |

Altre informazioni sul ciclo di adozione Zero Trust sono disponibili nella panoramica del framework di adozione Zero Trust.

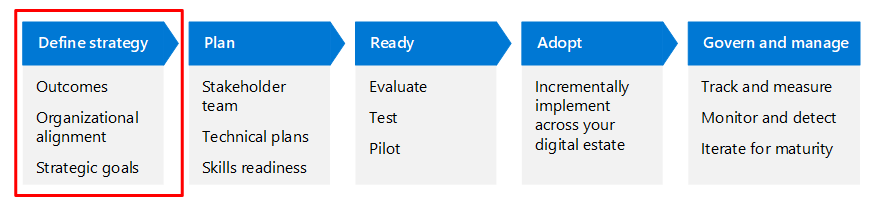

Definire la fase di strategia

La fase Di definizione della strategia è fondamentale per definire e formalizzare i nostri sforzi: formalizza il "Perché?" di questo scenario. In questa fase si comprende lo scenario tramite prospettive aziendali, IT, operative e strategiche. Si definiscono i risultati rispetto ai quali misurare il successo nello scenario, comprendendo che la sicurezza è un percorso incrementale e iterativo.

Questo articolo suggerisce motivazioni e risultati rilevanti per molte organizzazioni. Usare questi suggerimenti per perfezionare la strategia per l'organizzazione in base alle esigenze specifiche.

Motivazioni per la protezione dei dati

Le motivazioni per identificare e proteggere i dati aziendali sensibili sono semplici, ma diverse parti dell'organizzazione hanno incentivi diversi per svolgere questo lavoro. La tabella seguente riepiloga alcune di queste motivazioni.

| Area | Motivazioni |

|---|---|

| Esigenze aziendali | Per proteggere i dati aziendali sensibili, soprattutto quando sono condivisi con i partner. |

| Esigenze IT | Schema di classificazione dei dati standardizzato che può essere applicato in modo coerente in tutto il digital estate. |

| Esigenze operative | Implementare la protezione dei dati in modo coerente e standard, usando l'automazione laddove possibile. |

| Esigenze strategiche | Ridurre i danni che un insider può causare (intenzionalmente o involontariamente) o da un cattivo attore che ottiene l'accesso all'ambiente. |

Si noti che soddisfare i requisiti normativi potrebbe essere la motivazione principale per alcune organizzazioni. Se questo è vero per l'utente, procedere e aggiungerlo alla strategia dell'organizzazione e usare questo scenario aziendale insieme all'articolo Soddisfare i requisiti normativi e di conformità in questa serie.

Risultati della protezione dei dati

L'applicazione dell'obiettivo complessivo di Zero Trust a "non considerare mai attendibile, verificare sempre" ai dati aggiunge un livello significativo di protezione all'ambiente. È importante essere chiari sui risultati che si prevede di raggiungere in modo da poter raggiungere il giusto equilibrio tra protezione e usabilità per tutti i team coinvolti, inclusi gli utenti. La tabella seguente fornisce obiettivi e risultati suggeriti.

| Obiettivo | Risultato |

|---|---|

| Produttività | Gli utenti possono collaborare facilmente alla creazione di dati aziendali o eseguire le funzioni di lavoro usando i dati aziendali. |

| accesso Cassaforte | L'accesso ai dati e alle app è protetto a livello appropriato. I dati altamente sensibili richiedono misure di sicurezza più rigorose, ma queste protezioni non devono far carico agli utenti che devono contribuire o usare questi dati. I dati aziendali sensibili sono limitati a quelli necessari per usarli e sono stati inseriti controlli per limitare o scoraggiare gli utenti a condividere o replicare questi dati all'esterno del gruppo di utilizzo previsto. |

| Supportare gli utenti finali | I controlli per la protezione dei dati sono stati integrati nell'architettura zero trust complessiva. Questi controlli includono l'accesso Single Sign-On, l'autenticazione a più fattori (MFA) e l'accesso condizionale di Microsoft Entra, in modo che gli utenti non vengano continuamente sfidati con richieste di autenticazione e autorizzazione. Gli utenti ricevono formazione su come classificare e condividere i dati in modo sicuro. Gli utenti possono assumere il controllo dei dati importanti, consentendo loro di revocare l'accesso in caso di necessità o di tenere traccia dell'utilizzo delle informazioni dopo che sono state condivise. I criteri di protezione dei dati sono automatizzati, se possibile, per ridurre il carico degli utenti. |

| Aumentare la sicurezza | L'aggiunta della protezione dei dati nel digital estate protegge questi asset aziendali critici e contribuisce a ridurre il potenziale danno da una violazione dei dati. Le protezioni dei dati includono misure di sicurezza per la protezione da violazioni intenzionali, involontarie o trascurabili dei dati da parte di dipendenti e partner correnti o precedenti. |

| Supportare l'IT | Il team IT ha la possibilità di comprendere chiaramente cosa qualifica come dati aziendali sensibili. Hanno uno schema ben ragionato per allinearsi agli strumenti e alle funzionalità tecnologiche per implementare i piani e monitorare lo stato e il successo. |

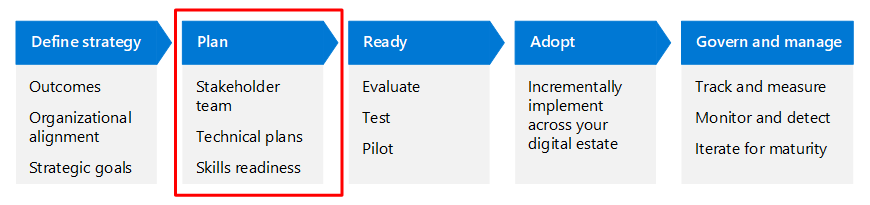

Fase del piano

I piani di adozione converte i principi della strategia Zero Trust in un piano attuabile. I team collettivi possono usare il piano di adozione per guidare le attività tecniche e allinearle alla strategia aziendale dell'organizzazione.

Le motivazioni e i risultati definiti, insieme ai responsabili e ai team aziendali, supportano il "Perché?" per l'organizzazione e diventare la Stella settentrionale per la strategia. Successivamente viene la pianificazione tecnica per raggiungere gli obiettivi.

L'adozione tecnica per l'identificazione e la protezione dei dati aziendali sensibili comporta:

- Individuazione e identificazione dei dati sensibili nel digital estate.

- Cura di uno schema di classificazione e protezione, inclusa la prevenzione della perdita dei dati.

- Implementazione dello schema nel digital estate, a partire dai dati in Microsoft 365 ed estensione della protezione a tutte le app SaaS, all'infrastruttura cloud e ai dati nei repository locali. Le app SaaS sono app esterne all'abbonamento a Microsoft 365, ma integrate con il tenant di Microsoft Entra.

La protezione dei dati aziendali sensibili comporta anche alcune attività correlate, tra cui:

- Crittografia delle comunicazioni di rete.

- Gestione dell'accesso esterno a Teams e ai progetti in cui sono condivisi i dati sensibili.

- Configurazione e uso di team dedicati e isolati in Microsoft Teams per progetti che includono dati aziendali altamente sensibili, che devono essere rari. La maggior parte delle organizzazioni non richiede questo livello di sicurezza e isolamento dei dati.

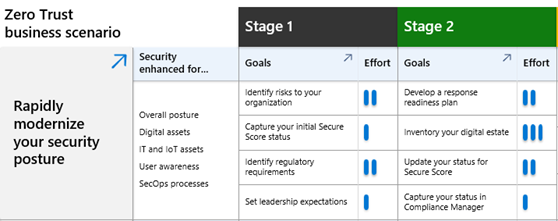

Molte organizzazioni possono adottare un approccio a quattro fasi a questi obiettivi di distribuzione, riepilogati nella tabella seguente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Individuare e identificare i dati aziendali sensibili Individuare app SaaS non approvate Crittografare le comunicazioni di rete |

Sviluppare e testare uno schema di classificazione Applicare etichette ai dati in Microsoft 365 Introdurre criteri di prevenzione della perdita dei dati di base Configurare Microsoft Teams sicuro per la condivisione dei dati internamente ed esternamente con i partner aziendali |

Aggiungere la protezione a etichette specifiche (crittografia e altre impostazioni di protezione) Introdurre l'etichettatura automatica e consigliata in app Office e servizi Estendere i criteri di prevenzione della perdita dei dati nei servizi di Microsoft 365 Implementare i criteri chiave di gestione dei rischi Insider |

Estendere le etichette e la protezione ai dati nelle app SaaS, inclusa la prevenzione della perdita dei dati Estendere la classificazione automatizzata a tutti i servizi Estendere le etichette e la protezione ai dati inattivi nei repository locali Proteggere i dati dell'organizzazione nell'infrastruttura cloud |

Se questo approccio a fasi funziona per l'organizzazione, è possibile usare:

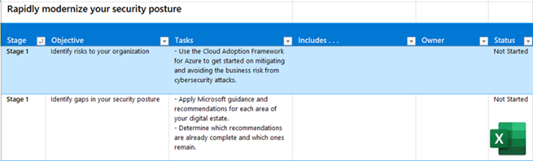

Questa presentazione di PowerPoint scaricabile per presentare e monitorare i progressi attraverso queste fasi e obiettivi per i responsabili aziendali e altri stakeholder. Ecco la diapositiva per questo scenario aziendale.

Questa cartella di lavoro di Excel consente di assegnare proprietari e tenere traccia dello stato di avanzamento per queste fasi, obiettivi e attività. Ecco il foglio di lavoro per questo scenario aziendale.

Comprendere l'organizzazione

Questo approccio consigliato per l'implementazione tecnica può aiutare a fornire contesto all'esercizio di comprensione dell'organizzazione. Le esigenze di ogni organizzazione per proteggere i dati aziendali sensibili e la composizione e il volume di dati sono diversi.

Un passaggio fondamentale nel ciclo di vita di adozione zero trust per ogni scenario aziendale include l'esecuzione dell'inventario. Per questo scenario aziendale, si esegue l'inventario dei dati dell'organizzazione.

Si applicano le azioni seguenti:

Inventario dei dati.

Prima di tutto, prendere il controllo della posizione in cui risiedono tutti i dati, che possono essere semplici come elencare le app e i repository con i dati. Dopo la distribuzione di tecnologie come l'etichettatura di riservatezza, è possibile individuare altre posizioni in cui vengono archiviati i dati sensibili. Queste posizioni vengono talvolta definite IT scure o grigie.

È anche utile stimare la quantità di dati che si prevede di inventariare (il volume). Durante il processo tecnico consigliato, si usa il set di strumenti per individuare e identificare i dati aziendali. Si apprenderà quali tipi di dati si hanno e dove si trovano questi dati tra servizi e app cloud, consentendo di correlare la riservatezza dei dati con il livello di esposizione delle posizioni in cui è presente.

Ad esempio, Microsoft Defender per il cloud app consente di identificare le app SaaS di cui non si è a conoscenza. Il lavoro di individuazione dei dati sensibili inizia nella fase 1 dell'implementazione tecnica e si propaga attraverso tutte e quattro le fasi.

Documentare gli obiettivi e pianificare l'adozione incrementale in base alle priorità.

Le quattro fasi consigliate rappresentano un piano di adozione incrementale. Modificare questo piano in base alle priorità dell'organizzazione e alla composizione del digital estate. Assicurarsi di tenere conto di eventuali attività cardine temporali o obblighi per il completamento di questo lavoro.

Inventario di tutti i set di dati o progetti dedicati che richiedono protezione compartimentata (ad esempio, progetti speciali o tende).

Non tutte le organizzazioni richiedono una protezione compartimentata.

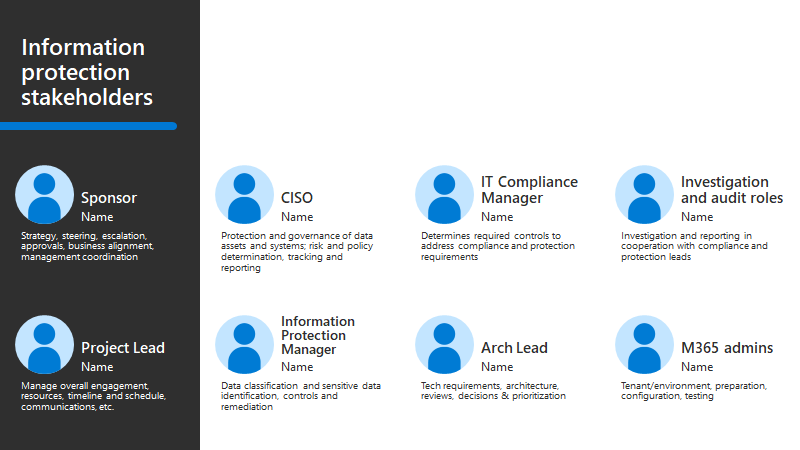

Pianificazione e allineamento dell'organizzazione

Il lavoro tecnico di protezione dei dati aziendali sensibili attraversa diverse aree e ruoli sovrapposti:

- Dati

- App

- Endpoint

- Rete

- Identità

Questa tabella riepiloga i ruoli consigliati quando si compila un programma di sponsorizzazione e una gerarchia di gestione dei progetti per determinare e guidare i risultati.

| Responsabili del programma e proprietari tecnici | Responsabilità |

|---|---|

| CISO, CIO o Director of Data Security | Sponsorizzazione dei dirigenti |

| Responsabile del programma dalla sicurezza dei dati | Guidare i risultati e la collaborazione tra team |

| Security Architect | Consigliare la configurazione e gli standard, in particolare per la crittografia, la gestione delle chiavi e altre tecnologie fondamentali |

| Responsabili della conformità | Eseguire il mapping dei requisiti e dei rischi di conformità a specifici controlli e tecnologie disponibili |

| Amministrazione Microsoft 365 | Implementare le modifiche apportate al tenant di Microsoft 365 per OneDrive e Cartelle protette |

| Proprietari dell'applicazione | Identificare gli asset aziendali critici e garantire la compatibilità delle applicazioni con dati etichettati, protetti e crittografati |

| Amministrazione di sicurezza dei dati | Implementare le modifiche di configurazione |

| Amministratore IT | Aggiornare gli standard e i documenti dei criteri |

| Governance della sicurezza e/o Amministrazione IT | Monitorare per garantire la conformità |

| Team di formazione utenti | Assicurarsi che le linee guida per gli utenti riflettano gli aggiornamenti dei criteri e forniscano informazioni dettagliate sull'accettazione da parte dell'utente della tassonomia di etichettatura |

Il mazzo di risorse di PowerPoint per questo contenuto di adozione include la diapositiva seguente con una visualizzazione stakeholder che è possibile personalizzare per la propria organizzazione.

Pianificazione tecnica e preparazione delle competenze

Prima di iniziare il lavoro tecnico, Microsoft consiglia di conoscere le funzionalità, il modo in cui interagiscono e le procedure consigliate per affrontare questo lavoro. La tabella seguente include diverse risorse che consentono ai team di acquisire competenze.

| Risorsa | Descrizione |

|---|---|

| Guida all'accelerazione della distribuzione- Protezione delle informazioni e prevenzione della perdita dei dati | Informazioni sulle procedure consigliate dei team di Microsoft Customer Engagement. Queste linee guida portano le organizzazioni a maturità attraverso una ricerca per indicizzazione, una procedura dettagliata, un modello di esecuzione, che si allinea alle fasi consigliate in questa guida all'adozione. |

Elenco di controllo RaMP: Protezione dei dati  |

Un'altra risorsa per elencare e classificare in ordine di priorità il lavoro consigliato, inclusi gli stakeholder. |

| Introduzione alle Prevenzione della perdita dei dati Microsoft Purview (principianti) | In questa risorsa vengono fornite informazioni sulla prevenzione della perdita dei dati in Microsoft Purview Information Protection. |

Icona del modulo Learn per introduzione alla protezione delle informazioni e alla gestione del ciclo di vita dei dati nel modulo Microsoft Purview di Microsoft Learn. (intermedio) |

Informazioni su come le soluzioni di protezione delle informazioni e gestione del ciclo di vita dei dati di Microsoft 365 consentono di proteggere e gestire i dati, durante tutto il ciclo di vita, ovunque si trovino e viaggi. |

Certifications-Icon for the Microsoft Certified: Information Protection Amministrazione istrator Associate certification |

Percorsi di apprendimento consigliati per diventare certified Information Protection Amministrazione istrator Associate. |

Fase 1

Gli obiettivi di distribuzione della fase 1 includono il processo di inventario dei dati. Ciò include l'identificazione delle app SaaS non approvate usate dall'organizzazione per archiviare, elaborare e condividere i dati. È possibile inserire queste app non approvate nel processo di gestione delle app e applicare protezioni oppure impedire l'uso dei dati aziendali con queste app.

Individuare e identificare i dati aziendali sensibili

A partire da Microsoft 365, alcuni degli strumenti principali usati per identificare le informazioni riservate che devono essere protette sono tipi di informazioni sensibili (SIT) e altri classificatori, inclusi classificatori sottoponibili a training e impronte digitali. Questi identificatori consentono di trovare tipi di dati sensibili comuni, ad esempio numeri di carta di credito o numeri di identificazione governativa, e identificare documenti e messaggi di posta elettronica sensibili usando Machine Learning e altri metodi. È anche possibile creare SIT personalizzati per identificare i dati univoci per l'ambiente, incluso l'uso di dati esatti per distinguere i dati relativi a persone specifiche, ad esempio le informazioni personali dei clienti, che hanno bisogno di una protezione speciale.

Quando i dati vengono aggiunti all'ambiente Microsoft 365 o modificati, vengono analizzati automaticamente per individuare contenuti sensibili usando tutti i SIT attualmente definiti nel tenant.

È possibile usare Esplora contenuto nella Portale di conformità di Microsoft Purview per visualizzare eventuali occorrenze di dati sensibili rilevati nell'ambiente. I risultati consentono di sapere se è necessario personalizzare o ottimizzare i SIT per l'ambiente per una maggiore precisione. I risultati offrono anche una prima immagine delle scorte di dati e dello stato di protezione delle informazioni. Ad esempio, se si ricevono troppi falsi positivi per una sit o non si trovano dati noti, è possibile creare copie personalizzate dei SIT standard e modificarle in modo che funzionino meglio per l'ambiente. È anche possibile perfezionare questi dati usando la corrispondenza esatta dei dati.

Inoltre, è possibile usare classificatori sottoponibili a training predefiniti per identificare i documenti che appartengono a determinate categorie, ad esempio contratti o documenti di trasporto. Se si dispone di classi specifiche di documenti che si è certi di dover identificare e potenzialmente proteggere, è possibile usare esempi nel Portale di conformità di Microsoft Purview per eseguire il training dei classificatori personalizzati. Questi esempi possono essere usati per individuare la presenza di altri documenti con modelli simili di contenuto.

Oltre a Esplora contenuto, le organizzazioni hanno accesso alla funzionalità Ricerca contenuto per produrre ricerche personalizzate per i dati nell'ambiente, incluso l'uso di criteri di ricerca avanzati e filtri personalizzati.

Nella tabella seguente sono elencate le risorse per l'individuazione di dati aziendali sensibili.

| Risorsa | Descrizione |

|---|---|

| Distribuire una soluzione di protezione delle informazioni con Microsoft 365 Purview | Introduce un framework, un processo e funzionalità che è possibile usare per raggiungere gli obiettivi aziendali specifici per la protezione delle informazioni. |

| Tipi di informazioni sensibili | Iniziare da qui per iniziare a usare i tipi di informazioni riservate. Questa libreria include molti articoli per sperimentare e ottimizzare i SIT. |

| Esplora contenuto | Analizzare l'ambiente Microsoft 365 per verificare l'occorrenza dei SIT e visualizzare i risultati nello strumento Esplora contenuto. |

| Classificatori sottoponibili a training | I classificatori sottoponibili a training consentono di portare esempi del tipo di contenuto che si vuole individuare (seeding) e quindi consentire al motore di Machine Learning di apprendere come individuare altri dati. Si partecipa al training del classificatore convalidando i risultati fino a quando non viene migliorata l'accuratezza. |

| Corrispondenza esatta dei dati | La corrispondenza esatta dei dati consente di trovare dati sensibili corrispondenti ai record esistenti, ad esempio le informazioni personali dei clienti registrate nelle app line-of-business, che consentono di definire con precisione tali dati con criteri di protezione delle informazioni, eliminando praticamente i falsi positivi. |

| Ricerca contenuto | Usare Ricerca contenuto per ricerche avanzate, inclusi i filtri personalizzati. È possibile usare parole chiave e operatori di ricerca booleani. È anche possibile compilare query di ricerca usando il linguaggio KQL (Keyword Query Language). |

| Elenco di controllo RaMP: Protezione dei dati: Conoscere i dati | Elenco di controllo dei passaggi di implementazione con i proprietari dei passaggi e collegamenti alla documentazione. |

Individuare app SaaS non approvate

È probabile che l'organizzazione sottoscriva molte app SaaS, ad esempio Salesforce o app specifiche del settore. Le app SaaS che si conoscono e gestiscono vengono considerate approvate. Nelle fasi successive si estendono lo schema di protezione dei dati e i criteri di prevenzione della perdita dei dati creati con Microsoft 365 per proteggere i dati in queste app SaaS approvate.

Tuttavia, in questa fase è importante individuare app SaaS non approvate che l'organizzazione usa. In questo modo è possibile monitorare il traffico da e verso queste app per determinare se i dati aziendali dell'organizzazione vengono condivisi con queste app. In tal caso, è possibile trasferire queste app nella gestione e applicare la protezione a questi dati, a partire dall'abilitazione dell'accesso Single Sign-On con Microsoft Entra ID.

Lo strumento per l'individuazione di app SaaS usate dall'organizzazione è Microsoft Defender per il cloud App.

| Risorsa | Descrizione |

|---|---|

| Integrare app SaaS per Zero Trust con Microsoft 365 | Questa guida alla soluzione illustra il processo di protezione delle app SaaS con principi Zero Trust. Il primo passaggio di questa soluzione include l'aggiunta di app SaaS all'ID Microsoft Entra e agli ambiti dei criteri. Questa dovrebbe essere una priorità. |

| Valutare le app Microsoft Defender per il cloud | Questa guida consente di ottenere Microsoft Defender per il cloud app in esecuzione il più rapidamente possibile. È possibile individuare le app SaaS non approvate fin dalle fasi di valutazione e pilota. |

Crittografare le comunicazioni di rete

Questo obiettivo è più di un controllo per assicurarsi che il traffico di rete sia crittografato. Rivolgersi al team di rete per assicurarsi che queste raccomandazioni siano soddisfatte.

| Risorsa | Descrizione |

|---|---|

| Proteggere le reti con Zero Trust-Objective 3: il traffico interno da utente a app viene crittografato | Verificare che il traffico interno da utente a app sia crittografato:

|

| Proteggere le reti con Zero Trust-Objective 6: tutto il traffico viene crittografato | Crittografare il traffico back-end dell'applicazione tra reti virtuali. Crittografare il traffico tra l'ambiente locale e il cloud. |

| Networking up (to the cloud)-One Architect's punto di vista | Per gli architetti di rete, questo articolo illustra come mettere in prospettiva i concetti di rete consigliati. Ed Fisher, Security & Compliance Architect presso Microsoft descrive come ottimizzare la rete per la connettività cloud evitando le insidie più comuni. |

Fase 2

Dopo aver acquisito l'inventario e aver individuato dove risiedono i dati sensibili, passare alla fase 2 in cui si sviluppa uno schema di classificazione e iniziare a testarlo con i dati dell'organizzazione. Questa fase include anche l'identificazione dei dati o dei progetti che richiedono una maggiore protezione.

Quando si sviluppa uno schema di classificazione, è possibile creare molte categorie e livelli. Tuttavia, le organizzazioni che hanno più successo limitano il numero di livelli di classificazione a un numero ridotto, ad esempio 3-5. Meno è meglio.

Prima di tradurre lo schema di classificazione dell'organizzazione in etichette e aggiungere la protezione alle etichette, è utile considerare il quadro generale. È consigliabile essere il più uniforme possibile quando si applica qualsiasi tipo di protezione in un'organizzazione e soprattutto in un grande patrimonio digitale. Questo vale anche per i dati.

Ad esempio, molte organizzazioni sono ben gestite da un modello a tre livelli di protezione tra dati, dispositivi e identità. In questo modello la maggior parte dei dati può essere protetta a livello di base. Una quantità minore di dati potrebbe richiedere una maggiore protezione. Alcune organizzazioni hanno una quantità molto piccola di dati che richiede protezione a livelli molto più elevati. Gli esempi includono dati o dati segreti commerciali altamente regolamentati a causa della natura estremamente sensibile dei dati o dei progetti.

Se tre livelli di protezione funzionano per l'organizzazione, ciò consente di semplificare la conversione in etichette e la protezione applicata alle etichette.

Per questa fase, sviluppare le etichette di riservatezza e iniziare a usarle tra i dati in Microsoft 365. Non preoccuparti ancora di aggiungere la protezione alle etichette, preferibilmente eseguita in un secondo momento dopo che gli utenti hanno acquisito familiarità con le etichette e hanno applicato queste etichette senza preoccuparsi dei loro vincoli per qualche tempo. L'aggiunta della protezione alle etichette è inclusa nella fase successiva. Tuttavia, è consigliabile iniziare anche a usare i criteri di prevenzione della perdita dei dati di base. Infine, in questa fase si applica una protezione specifica a progetti o set di dati che richiedono una protezione altamente sensibile.

Sviluppare e testare uno schema di classificazione

| Risorsa | Descrizione |

|---|---|

| Etichette di riservatezza | Informazioni su e introduzione alle etichette di riservatezza. La considerazione più critica in questa fase consiste nel garantire che le etichette riflettano le esigenze dell'azienda e la lingua usata dagli utenti. Se i nomi delle etichette non si fondono in modo intuitivo con gli utenti o i loro significati non vengono mappati in modo coerente all'uso previsto, l'adozione dell'etichettatura può comportare ostacoli e l'accuratezza dell'applicazione di etichette è probabilmente in sofferenza. |

Applicare etichette ai dati in Microsoft 365

| Risorsa | Descrizione |

|---|---|

| Abilitare le etichette di riservatezza per i file di Office in SharePoint e OneDrive | Abilitare l'etichettatura predefinita per i file di Office supportati in SharePoint e OneDrive in modo che gli utenti possano applicare le etichette di riservatezza in Office per il web. |

| Gestire le etichette di riservatezza in app Office | Iniziare quindi a introdurre etichette agli utenti in cui possono visualizzarle e applicarle. Dopo aver pubblicato etichette di riservatezza dal Portale di conformità di Microsoft Purview, iniziano a essere visualizzate in app Office per consentire agli utenti di classificare e proteggere i dati durante la creazione o la modifica. |

| Applicare etichette ai gruppi di Microsoft Teams e Microsoft 365 | Quando si è pronti, includere i gruppi di Microsoft Teams e Microsoft 365 nell'ambito della distribuzione dell'etichettatura. |

Introdurre criteri di prevenzione della perdita dei dati di base

| Risorsa | Descrizione |

|---|---|

| Evitare la perdita di dati | Introduzione ai criteri di prevenzione della perdita dei dati. È consigliabile iniziare con i criteri di prevenzione della perdita dei dati "soft", che forniscono avvisi, ma non bloccano le azioni o al massimo bloccano le azioni, consentendo agli utenti di eseguire l'override dei criteri. In questo modo è possibile misurare l'impatto di questi criteri senza danneggiare la produttività. È possibile ottimizzare i criteri per diventare più rigidi man mano che si acquisisce fiducia nella precisione e nella compatibilità con le esigenze aziendali. |

Configurare team sicuri per la condivisione dei dati internamente ed esternamente con i partner aziendali

Se sono stati identificati progetti o dati che richiedono una protezione estremamente sensibile, queste risorse descrivono come configurare questa funzionalità in Microsoft Teams. Se i dati vengono archiviati in SharePoint senza un team associato, usare le istruzioni riportate in queste risorse per le impostazioni di SharePoint.

| Risorsa | Descrizione |

|---|---|

| Configurare i team con protezione per i dati altamente sensibili | Fornisce raccomandazioni prescrittive per proteggere i progetti con dati altamente sensibili, inclusa la protezione e la gestione dell'accesso guest (i partner che potrebbero collaborare con l'utente in questi progetti). |

Fase 3

In questa fase si continua a implementare lo schema di classificazione dei dati perfezionato. Si applicano anche le protezioni pianificate.

Dopo aver aggiunto la protezione a un'etichetta ( ad esempio crittografia e rights management):

- Tutti i documenti che ricevono di recente l'etichetta includono la protezione.

- Qualsiasi documento archiviato in SharePoint Online o OneDrive che ha ricevuto l'etichetta prima dell'aggiunta della protezione ha applicato la protezione quando il documento viene aperto o scaricato.

I file inattivi nel servizio o che risiedono nel computer di un utente non ricevono la protezione aggiunta all'etichetta DOPO che questi file hanno ricevuto l'etichetta. In altre parole, se il file è stato etichettato in precedenza e successivamente si aggiunge la protezione all'etichetta, la protezione non viene applicata a questi file.

Aggiungere la protezione alle etichette

| Risorsa | Descrizione |

|---|---|

| Informazioni sulle etichette di riservatezza | Vedere questo articolo per molti modi in cui è possibile configurare etichette specifiche per applicare la protezione. È consigliabile iniziare con i criteri di base, ad esempio "crittografa solo" per i messaggi di posta elettronica e "tutti i dipendenti– controllo completo" per i documenti. Questi criteri offrono livelli avanzati di protezione, fornendo al tempo stesso modi semplici per gli utenti quando trovano situazioni in cui l'introduzione della crittografia causa problemi di compatibilità o conflitti con i requisiti aziendali. È possibile restringere le restrizioni in modo incrementale in un secondo momento man mano che si acquisiscono fiducia e comprensione nel modo in cui gli utenti devono usare i dati sensibili. |

| Scenari comuni per le etichette di riservatezza | Vedere questo elenco di scenari supportati dalle etichette di riservatezza. |

Introdurre l'etichettatura automatica nelle app Office

| Risorsa | Descrizione |

|---|---|

| Applicare automaticamente un'etichetta di riservatezza al contenuto | Assegnare automaticamente un'etichetta ai file e ai messaggi di posta elettronica quando corrisponde alle condizioni specificate. È consigliabile configurare inizialmente le etichette per fornire agli utenti una raccomandazione interattiva per l'etichettatura. Dopo aver verificato che questi elementi sono generalmente accettati, passare all'applicazione automatica dell'etichetta. |

Estendere i criteri DLP in Microsoft 365

| Risorsa | Descrizione |

|---|---|

| Evitare la perdita di dati | Continuare a usare questi passaggi per applicare la prevenzione della perdita dei dati nell'ambiente Microsoft 365, estendendo i criteri a più posizioni e servizi e restringendo le azioni delle regole rimuovendo le eccezioni non necessarie. |

Implementare criteri di gestione dei rischi Insider di base

| Risorsa | Descrizione |

|---|---|

| Gestione dei rischi Insider | Introduzione alle azioni consigliate. È possibile iniziare usando i modelli di criteri per iniziare rapidamente, incluso il furto di dati allontanando gli utenti. |

Fase 4

In questa fase si estendono le protezioni sviluppate in Microsoft 365 ai dati nelle app SaaS. È anche possibile passare all'automazione della maggior parte della classificazione e della governance dei dati.

Estendere le etichette e la protezione ai dati nelle app SaaS, inclusa la prevenzione della perdita dei dati

| Risorsa | Descrizione |

|---|---|

| Distribuire la protezione delle informazioni per le app SaaS | Usando Microsoft Defender per il cloud Apps, si estende lo schema di classificazione sviluppato con le funzionalità di Microsoft 365 per proteggere i dati nelle app SaaS. |

Estendere la classificazione automatizzata

| Risorsa | Descrizione |

|---|---|

| Applicare automaticamente un'etichetta di riservatezza al contenuto | Continuare a implementare i metodi automatizzati per l'applicazione delle etichette ai dati. Estenderli ai documenti inattivi in SharePoint, OneDrive e Teams e ai messaggi di posta elettronica inviati o ricevuti dagli utenti. |

Estendere le etichette e la protezione ai dati nei repository locali

| Risorsa | Descrizione |

|---|---|

| Microsoft 365 Purview Information Protection Scanner | Analizzare i dati nei repository locali, incluse le condivisioni file di Microsoft Windows e SharePoint Server. Lo scanner di protezione delle informazioni può esaminare tutti i file che Windows può indicizzare. Se sono state configurate etichette di riservatezza per applicare la classificazione automatica, lo scanner può etichettare i file individuati per applicare tale classificazione e, facoltativamente, applicare o rimuovere la protezione. |

Proteggere i dati dell'organizzazione nell'infrastruttura cloud

| Risorsa | Descrizione |

|---|---|

| Documentazione sulla governance dei dati di Microsoft Purview | Informazioni su come usare il portale di governance di Microsoft Purview in modo che l'organizzazione possa trovare, comprendere, gestire e utilizzare le origini dati. Esercitazioni, informazioni di riferimento sulle API REST e altri documenti illustrano come pianificare e configurare il repository dati in cui è possibile individuare le origini dati disponibili e gestire l'uso dei diritti. |

Piano di adozione del cloud

Un piano di adozione è un requisito essenziale per una corretta adozione del cloud. Gli attributi chiave di un piano di adozione di successo per la protezione dei dati includono:

- La strategia e la pianificazione sono allineate: durante la creazione dei piani per i test, la distribuzione pilota e l'implementazione delle funzionalità di classificazione e protezione dei dati nel digital estate, assicurarsi di rivedere la strategia e gli obiettivi per garantire che i piani siano allineati. Sono inclusi la priorità dei set di dati, gli obiettivi per la protezione dei dati e le attività cardine di destinazione.

- Il piano è iterativo: quando si inizia a implementare il piano, si apprenderanno molte informazioni sull'ambiente e sulle funzionalità impostate. In ogni fase dell'implementazione, rivedere i risultati rispetto agli obiettivi e ottimizzare i piani. Ciò può includere la rivisitazione di operazioni precedenti per ottimizzare i criteri, ad esempio.

- La formazione del personale e degli utenti è ben pianificata: dal personale amministrativo al supporto tecnico e agli utenti, tutti sono formati per avere successo con le responsabilità di identificazione e protezione dei dati.

Per altre informazioni da Cloud Adoption Framework per Azure, vedere Pianificare l'adozione del cloud.

Fase pronta

Usare le risorse elencate in precedenza per classificare in ordine di priorità il piano per identificare e proteggere i dati sensibili. Il lavoro di protezione dei dati aziendali sensibili rappresenta uno dei livelli della strategia di distribuzione Zero Trust multi-layer.

L'approccio a fasi consigliato in questo articolo include la propagazione del lavoro in modo metodico nel digital estate. In questa fase Pronto, rivedere questi elementi del piano per assicurarsi che tutto sia pronto per andare:

- I dati sensibili per l'organizzazione sono ben definiti. È probabile che queste definizioni vengano modificate durante la ricerca dei dati e l'analisi dei risultati.

- Si dispone di una mappa chiara di quali set di dati e app iniziare con e un piano con priorità per aumentare l'ambito del lavoro fino a quando non comprende l'intero patrimonio digitale.

- Sono state identificate e documentate le modifiche alle indicazioni tecniche previste appropriate per l'organizzazione e l'ambiente.

Questo elenco riepiloga il processo metodico di alto livello per eseguire questa operazione:

- Informazioni sulle funzionalità di classificazione dei dati, ad esempio tipi di informazioni riservate, classificatori sottoponibili a training, etichette di riservatezza e criteri DLP.

- Iniziare a usare queste funzionalità con i dati nei servizi Microsoft 365. Questa esperienza consente di perfezionare lo schema.

- Introdurre la classificazione in app Office.

- Passare alla protezione dei dati nei dispositivi sperimentando e quindi implementando la prevenzione della perdita dei dati degli endpoint.

- Estendere le funzionalità perfezionate all'interno dell'ambiente Microsoft 365 ai dati nelle app cloud usando Defender per il cloud Apps.

- Individuare e applicare la protezione ai dati in locale usando lo scanner di Microsoft Purview Information Protection

- Usare la governance dei dati di Microsoft Purview per individuare e proteggere i dati nei servizi di archiviazione dati cloud, inclusi BLOB di Azure, Cosmos DB, database SQL e repository Amazon Web Services S3.

Il diagramma seguente ne illustra il processo.

Le priorità per l'individuazione e la protezione dei dati potrebbero differire.

Si notino le dipendenze seguenti in altri scenari aziendali:

- L'estensione della protezione delle informazioni ai dispositivi endpoint richiede il coordinamento con Intune (incluso nell'articolo Proteggere il lavoro remoto e ibrido).

- L'estensione della protezione delle informazioni ai dati nelle app SaaS richiede Microsoft Defender per il cloud app. La distribuzione pilota e la distribuzione di app Defender per il cloud è inclusa nello scenario aziendale Impedire o ridurre i danni aziendali da una violazione.

Quando si completano i piani di adozione, assicurarsi di rivedere la Guida all'accelerazione della distribuzione di Information Protection e Prevenzione della perdita dei dati per esaminare le raccomandazioni e ottimizzare la strategia.

Fase di adozione

Microsoft consiglia un approccio iterativo e a catena per individuare e proteggere i dati sensibili. In questo modo è possibile perfezionare la strategia e i criteri man mano che si passa per aumentare l'accuratezza dei risultati. Ad esempio, iniziare a lavorare su uno schema di classificazione e protezione durante l'individuazione e l'identificazione dei dati sensibili. I dati individuati informano lo schema e lo schema consentono di migliorare gli strumenti e i metodi usati per individuare i dati sensibili. Analogamente, durante il test e la distribuzione pilota dello schema, i risultati consentono di migliorare i criteri di protezione creati in precedenza. Non è necessario attendere il completamento di una fase prima di iniziare il successivo. I risultati sono più efficaci se si scorre lungo la strada.

Gestire e gestire le fasi

La governance dei dati dell'organizzazione è un processo iterativo. Creando in modo ponderato lo schema di classificazione e implementandolo nel digital estate, è stata creata una base. Usare gli esercizi seguenti per iniziare a creare il piano di governance iniziale per questa base:

- Stabilire la metodologia: stabilire una metodologia di base per esaminare lo schema, come viene applicata nel digital estate e il successo dei risultati. Decidere come monitorare e valutare l'esito positivo del protocollo di protezione delle informazioni, incluso lo stato corrente e lo stato futuro.

- Stabilire una base di governance iniziale: iniziare il percorso di governance con un piccolo set di strumenti di governance facilmente implementabili. Queste fondamenta sono note come prodotto minimo funzionante (MVP, Minimum Viable Product).

- Migliorare le basi iniziali della governance: aggiungere in modo iterativo controlli di governance per affrontare i rischi tangibili man mano che si procede verso lo stato finale.

Microsoft Purview offre diverse funzionalità che consentono di gestire i dati, tra cui:

- Criteri di conservazione

- Funzionalità di conservazione e archiviazione delle cassette postali

- Gestione dei record per criteri di conservazione ed eliminazione più sofisticati e pianificazioni

Vedere Gestire i dati con Microsoft Purview. Esplora attività offre inoltre visibilità sul contenuto individuato ed etichettato e sulla posizione in cui si trova il contenuto. Per le app SaaS, le app Microsoft Defender per il cloud forniscono report avanzati per i dati sensibili che si spostano e escono dalle app SaaS. Vedere le numerose esercitazioni nella raccolta contenuto delle app di Microsoft Defender per il cloud.

Passaggi successivi

- Panoramica del framework di adozione zero trust

- Modernizzare rapidamente il comportamento di sicurezza

- Proteggere il lavoro remoto e ibrido

- Impedire o ridurre i danni aziendali da una violazione

- Soddisfare i requisiti normativi e di conformità

Risorse di rilevamento dello stato

Per uno degli scenari aziendali Zero Trust, è possibile usare le risorse di rilevamento dello stato seguenti.

| Risorsa di rilevamento dello stato | Questo ti aiuta... | Progettata per |

|---|---|---|

Griglia di fasi del piano di adozione scaricabile file di Visio o PDF

|

Comprendere facilmente i miglioramenti della sicurezza per ogni scenario aziendale e il livello di impegno per le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

| Presentazione di PowerPoint scaricabile in Zero Trust Adoption Tracker |

Tenere traccia dello stato di avanzamento attraverso le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

Obiettivi e attività dello scenario aziendale scaricabili nella cartella di lavoro di Excel

|

Assegnare la proprietà e tenere traccia dello stato di avanzamento attraverso le fasi, gli obiettivi e le attività della fase del piano. | Lead del progetto di scenario aziendale, lead IT e implementatori IT. |

Per altre risorse, vedere Valutazione Zero Trust e risorse di rilevamento dello stato.