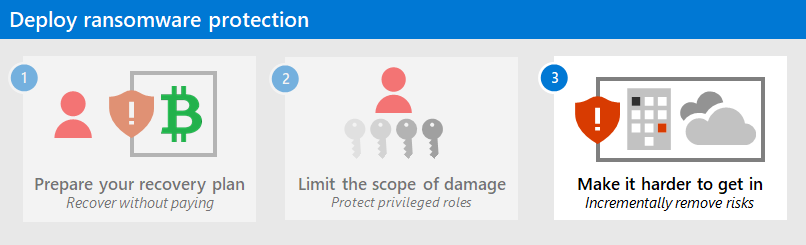

Limitare l'impatto degli attacchi ransomware

Il passaggio successivo per limitare l'impatto degli attacchi ransomware è proteggere i ruoli con privilegi- il tipo di lavoro in cui le persone gestiscono molte informazioni privilegiate in un'organizzazione.

Questa fase di prevenzione ransomware mira a impedire agli attori delle minacce di ottenere un sacco di accesso ai sistemi.

Maggiore è l'accesso a un criminale informatico all'organizzazione e ai dispositivi, maggiore è il potenziale danno ai dati e ai sistemi.

Importante

Leggere serie di prevenzione ransomware e rendere l'organizzazione difficile da attacchi informatici.

Creare una strategia di accesso con privilegi ransomware

È necessario applicare una strategia completa e completa per ridurre il rischio di compromissione dell'accesso con privilegi.

Qualsiasi altro controllo di sicurezza applicato può essere facilmente invalidato da un attore di minacce con accesso con privilegi nell'ambiente in uso. Gli attori malintenzionati possono ottenere l'accesso usando l'ingegneria sociale e persino sfruttare l'intelligenza artificiale per generare ed eseguire il rendering di url e codice dannoso. Gli attori delle minacce ransomware usano l'accesso con privilegi come percorso rapido per controllare tutti gli asset critici nell'organizzazione per l'attacco e l'estorsione successiva.

Chi è responsabili del programma o del progetto

Questa tabella descrive una strategia di accesso con privilegi per evitare ransomware in termini di gerarchia di gestione di sponsorizzazione/programma/gestione dei progetti per ottenere risultati.

| Lead | Implementatore | Responsabilità |

|---|---|---|

| CISO o CIO | Sponsor esecutivi | |

| Responsabile del programma | Guidare i risultati e la collaborazione tra team | |

| Architetti IT e della sicurezza | Classificare in ordine di priorità l’integrazione dei componenti nelle architetture | |

| Gestione delle identità e delle chiavi | Implementare le modifiche all'identità | |

| Team Produttività/Utente finale IT centrale | Implementare le modifiche ai dispositivi e al tenant di Office 365 | |

| Criteri e standard per la sicurezza | Aggiornare gli standard e i documenti dei criteri | |

| Gestione della conformità alla sicurezza | Monitorare per garantire la conformità | |

| Team di formazione utenti | Aggiornare le linee guida per le password | |

Elenco di controllo della strategia di accesso con privilegi ransomware

Creare una strategia in più parti usando le linee guida in che https://aka.ms/SPA includono questo elenco di controllo.

| Fatto | Attività | Descrizione |

|---|---|---|

| Applicare la sicurezza della sessione end-to-end. | Convalida in modo esplicito l'attendibilità di utenti e dispositivi prima di consentire l'accesso alle interfacce amministrative (usando l'accesso condizionale Di Microsoft Entra). | |

| Proteggere e monitorare i sistemi di gestione delle identità. | Impedisce attacchi con escalation dei privilegi, tra cui directory, gestione delle identità, account amministratore e gruppi e configurazione della concessione del consenso. | |

| Attenuare l'attraversamento laterale. | Garantisce che la compromissione di un singolo dispositivo non comporti immediatamente il controllo di molti o tutti gli altri dispositivi che usano password dell'account locale, password dell'account del servizio o altri segreti. | |

| Garantire una risposta rapida alle minacce. | Limita l'accesso e il tempo di un avversario nell'ambiente. Per altre informazioni, vedere Rilevamento e risposta. | |

Risultati e sequenze temporali dell'implementazione

Provare a ottenere questi risultati entro 30-90 giorni:

Il 100% degli amministratori è necessario per usare workstation sicure

Le password di workstation/server locali al 100% sono casuali

Vengono distribuite mitigazioni dell'escalation dei privilegi al 100%

Rilevamento e risposta ransomware

L'organizzazione richiede il rilevamento e la correzione reattivi di attacchi comuni su endpoint, posta elettronica e identità. I minuti sono importanti.

È necessario correggere rapidamente i punti di ingresso degli attacchi comuni per limitare il tempo dell'attore della minaccia per attraversare l'organizzazione in modo successivo.

Chi è responsabili del programma o del progetto

Questa tabella descrive il miglioramento delle funzionalità di rilevamento e risposta contro ransomware in termini di una gerarchia di gestione di sponsorizzazione/programma/gestione dei progetti per determinare e guidare i risultati.

| Lead | Implementatore | Responsabilità |

|---|---|---|

| CISO o CIO | Sponsor esecutivi | |

| Responsabile del programma Operazioni di sicurezza | Guidare i risultati e la collaborazione tra team | |

| Team Infrastructure IT centrale | Implementare agenti/funzionalità client e server | |

| Operazioni di sicurezza | Integrare tutti i nuovi strumenti nei processi delle operazioni di sicurezza | |

| Team Produttività/Utente finale IT centrale | Abilitare le funzionalità per Defender per endpoint, Defender per Office 365, Defender per identità e Defender per app cloud | |

| Team di gestione delle identità di IT centrale | Implementare la sicurezza di Microsoft Entra e Defender per identità | |

| Architetti della sicurezza | Consigliare la configurazione, gli standard e gli strumenti | |

| Criteri e standard per la sicurezza | Aggiornare gli standard e i documenti dei criteri | |

| Gestione della conformità alla sicurezza | Monitorare per garantire la conformità | |

Elenco di controllo di rilevamento e risposta ransomware

Applicare queste procedure consigliate per migliorare il rilevamento e la risposta.

| Fatto | Attività | Descrizione |

|---|---|---|

| Assegnare priorità ai punti di ingresso comuni: - Usare strumenti XDR (Extended Detection and Response) integrati come Microsoft Defender XDR per fornire avvisi di alta qualità e ridurre al minimo i passaggi manuali e di attrito durante la risposta. - Monitorare i tentativi di forza bruta, come ad esempio password spray. |

Gli operatori ransomware (e altri) favoriscono endpoint, posta elettronica, identità e RDP come punti di ingresso. | |

| Monitorare per un avversario che disabilita la sicurezza (spesso fa parte di una catena di attacchi), ad esempio: - Cancellazione del registro eventi, in particolare il registro eventi di sicurezza e i log operativi di PowerShell. - Disabilitazione di strumenti e controlli di sicurezza. |

Gli attori delle minacce hanno come obiettivo le strutture di rilevamento della sicurezza per continuare l'attacco in modo più sicuro. | |

| Non ignorare le minacce informatiche di base. | Gli attori di minacce ransomware acquistano regolarmente l'accesso alle organizzazioni di destinazione da mercati scuri. | |

| Integrare esperti esterni nei processi per aggiungere competenze, come ad esempio il Microsoft Detection and Response Team (DART). | Conteggi dell'esperienza per il rilevamento e il ripristino. | |

| Usare Defender per endpoint per isolare rapidamente i dispositivi interessati. | L'integrazione di Windows 11 e 10 semplifica questa operazione. | |

Passaggio successivo

Continuare con la fase 3 per rendere difficile per un attore di minaccia accedere all'ambiente rimuovendo in modo incrementale i rischi.

Risorse ransomware aggiuntive

Informazioni chiave di Microsoft:

- La crescente minaccia di ransomware, Microsoft On the Issues post di blog il 20 luglio 2021

- Ransomware gestito dall'uomo

- Protezione rapida da ransomware ed estorsione

- Report sulla difesa digitale Microsoft 2021 (vedere le pagine 10-19)

- Ransomware: un report di analisi delle minacce permanente e diffuso nel portale di Microsoft Defender

- Approccio ransomware e case study per il rilevamento e la risposta di Microsoft (DART)

Microsoft 365:

- Distribuire la protezione ransomware per il tenant di Microsoft 365

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Recupero da un attacco ransomware

- Malware e protezione ransomware

- Proteggere il PC Windows 10 da ransomware

- Gestione di ransomware in SharePoint Online

- Report di analisi delle minacce per ransomware nel portale di Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Difesa di Azure per attacchi ransomware

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Backup e ripristino del piano per la protezione da ransomware

- Proteggere dal ransomware con Microsoft Backup di Azure (video di 26 minuti)

- Recupero da una compromissione sistemica dell'identità

- Rilevamento avanzato degli attacchi in più fasi in Microsoft Sentinel

- Rilevamento fusion per ransomware in Microsoft Sentinel

app Microsoft Defender per il cloud:

Post di blog del team di sicurezza Microsoft sulle linee guida per la mitigazione ransomware:

Difesa dagli attacchi ransomware gestiti dall'uomo con Microsoft Copilot for Security (marzo 2024)

3 passaggi per evitare e recuperare dal ransomware (settembre 2021)

Una guida per combattere il ransomware gestito dall'uomo: Parte 1 (settembre 2021)

Passaggi chiave sul modo in cui Il team di rilevamento e risposta di Microsoft (DART) esegue indagini sugli eventi imprevisti ransomware.

Una guida per combattere il ransomware gestito dall'uomo: parte 2 (settembre 2021)

Raccomandazioni e procedure consigliate.

-

Vedere la sezione Ransomware .

Attacchi ransomware gestiti dall'uomo: un disastro evitabile (marzo 2020)

Include analisi della catena di attacchi sugli attacchi effettivi.

Risposta ransomware: per pagare o non pagare? (dicembre 2019)

Norsk Hydro risponde all'attacco ransomware con trasparenza (dicembre 2019)