Distribuzione dell'accesso con privilegi

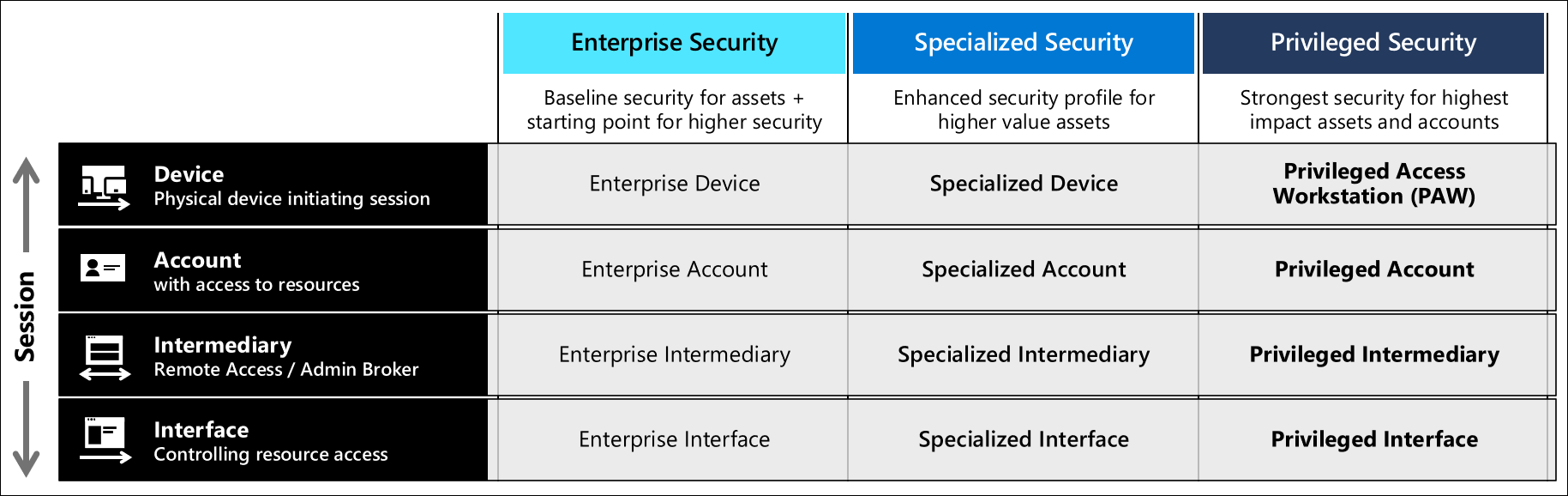

Questo documento illustra l'implementazione dei componenti tecnici della strategia di accesso con privilegi, inclusi account sicuri, workstation e dispositivi e sicurezza dell'interfaccia (con criteri di accesso condizionale).

Queste linee guida configurano tutti i profili per tutti e tre i livelli di sicurezza e devono essere assegnati ai ruoli dell'organizzazione in base alle indicazioni sui livelli di sicurezza con accesso con privilegi. Microsoft consiglia di configurarli nell'ordine descritto nel piano di modernizzazione rapida (RAMP)

Requisiti di licenza

I concetti trattati in questa guida presuppongono che si disponga di Microsoft 365 Enterprise E5 o di un prodotto equivalente. Alcune delle raccomandazioni contenute in questa guida possono essere implementate con altre licenze. Per altre informazioni, vedere Licenze di Microsoft 365 Enterprise.

Per automatizzare il provisioning delle licenze, prendere in considerazione le licenze basate sui gruppi per gli utenti.

Configurazione Microsoft Entra

Microsoft Entra ID gestisce utenti, gruppi e dispositivi per le workstation di amministrazione. Abilitare servizi di identità e funzionalità con un account amministratore.

Quando si crea l'account amministratore della workstation protetta, si espone l'account alla workstation corrente. Assicurarsi di usare un dispositivo sicuro noto per eseguire questa configurazione iniziale e tutte le configurazioni globali. Per ridurre l'esposizione agli attacchi per la prima volta, prendere in considerazione le indicazioni per prevenire le infezioni da malware.

Richiedere l'autenticazione a più fattori, almeno per gli amministratori. Per indicazioni sull'implementazione, vedere Accesso condizionale: Richiedere l'autenticazione a più fattori per gli amministratori .

Utenti e gruppi di Microsoft Entra

Dal portale di Azure passare a Microsoft Entra ID>Users>New user (Utenti nuovi utenti).

Creare l'utente del dispositivo seguendo la procedura descritta nell'esercitazione creare l'utente.

Digitare:

- Nome - Utente workstation sicura

- Nome utente -

secure-ws-user@contoso.com - Ruolo - della directory Amministratore limitato e selezionare il ruolo di amministratore di Intune.

- Località di utilizzo: ad esempio Regno Unito o la località desiderata dall'elenco.

Seleziona Crea.

Creare l'utente amministratore del dispositivo.

Digitare:

- Name - Secure Workstation Administrator

- Nome utente -

secure-ws-admin@contoso.com - Ruolo - della directory Amministratore limitato e selezionare il ruolo di amministratore di Intune.

- Località di utilizzo: ad esempio Regno Unito o la località desiderata dall'elenco.

Seleziona Crea.

Successivamente, si creano quattro gruppi: Secure Workstation Users, Secure Workstation Admins, Emergency BreakGlass e Secure Workstation Devices.Next, you create four groups: Secure Workstation Users, Secure Workstation Admins, Emergency BreakGlass and Secure Workstation Devices.

Dal portale di Azure passare a Gruppi>DI ID>Microsoft Entra Nuovo gruppo.

Per il gruppo utenti workstation, è possibile configurare le licenze basate su gruppo per automatizzare il provisioning delle licenze agli utenti.

Per il gruppo utenti workstation immettere:

- Tipo di gruppo - Sicurezza

- Nome gruppo - Proteggere gli utenti della workstation

- Tipo di appartenenza - Assegnato

Aggiungere l'utente della workstation sicura:

secure-ws-user@contoso.comÈ possibile aggiungere altri utenti che usano workstation sicure.

Seleziona Crea.

Per il gruppo Privileged Workstation Admins immettere:

- Tipo di gruppo - Sicurezza

- Nome gruppo - Secure Workstation Admins

- Tipo di appartenenza - Assegnato

Aggiungere l'utente della workstation sicura:

secure-ws-admin@contoso.comÈ possibile aggiungere qualsiasi altro utente che gestisca workstation sicure.

Seleziona Crea.

Per il gruppo Emergency BreakGlass immettere:

- Tipo di gruppo - Sicurezza

- Nome gruppo - Emergency BreakGlass

- Tipo di appartenenza - Assegnato

Seleziona Crea.

Aggiungere account di accesso di emergenza a questo gruppo.

Per il gruppo dispositivi workstation immettere:

- Tipo di gruppo - Sicurezza

- Nome gruppo - Dispositivi workstation protetti

- Tipo di appartenenza - Dispositivo dinamico

- Regole di appartenenza dinamica -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Seleziona Crea.

Configurazione del dispositivo Microsoft Entra

Specificare chi può aggiungere i dispositivi a Microsoft Entra ID

Configurare l'impostazione dei dispositivi in Active Directory per consentire al gruppo di sicurezza amministrativo di aggiungere i dispositivi al dominio. Per configurare questa impostazione dal portale di Azure:

- Passare a Microsoft Entra ID>Dispositivi>Impostazioni dispositivo.

- Scegliere Selezionato in Utenti possono aggiungere dispositivi a Microsoft Entra ID e quindi selezionare il gruppo "Utenti workstation protette".

Rimuovere i diritti di amministratore locale

Questo metodo richiede che gli utenti delle workstation VIP, DevOps e Privileged non dispongano dei diritti di amministratore per i computer. Per configurare questa impostazione dal portale di Azure:

- Passare a Microsoft Entra ID>Dispositivi>Impostazioni dispositivo.

- Selezionare Nessuno in Altri amministratori locali nei dispositivi aggiunti a Microsoft Entra.

Per informazioni dettagliate su come gestire i membri del gruppo administrators locale nei dispositivi aggiunti a Microsoft Entra, vedere Come gestire i membri del gruppo administrators locale.

Richiedere l'autenticazione a più fattori per aggiungere dispositivi

Per rafforzare ulteriormente il processo di aggiunta di dispositivi a Microsoft Entra ID:

- Passare a Microsoft Entra ID>Dispositivi>Impostazioni dispositivo.

- Selezionare Sì in Richiedi autenticazione a più fattori per aggiungere i dispositivi.

- Seleziona Salva.

Configurare la gestione dei dispositivi mobili

Dal portale di Azure:

- Passare a Microsoft Entra ID>Mobility (MDM e MAM)>Microsoft Intune.

- Modificare l'impostazione dell'ambito utente MDM su Tutti.

- Seleziona Salva.

Questi passaggi consentono di gestire qualsiasi dispositivo con Microsoft Endpoint Manager. Per altre informazioni, vedere Avvio rapido di Intune: Configurare la registrazione automatica per i dispositivi Windows 10. I criteri di configurazione e conformità di Intune vengono creati in un passaggio futuro.

Accesso condizionale Microsoft Entra

L'accesso condizionale di Microsoft Entra consente di limitare le attività amministrative con privilegi ai dispositivi conformi. I membri predefiniti del gruppo Secure Workstation Users devono eseguire l'autenticazione a più fattori durante l'accesso alle applicazioni cloud. Una procedura consigliata consiste nell'escludere gli account di accesso di emergenza dai criteri. Per altre informazioni, vedere Gestire gli account di accesso di emergenza in Microsoft Entra ID.

L'accesso condizionale consente solo alle workstation protette di accedere alle portale di Azure

Le organizzazioni devono impedire agli utenti con privilegi di connettersi a interfacce di gestione cloud, portali e PowerShell da dispositivi non PAW.

Per impedire ai dispositivi non autorizzati di accedere alle interfacce di gestione cloud, seguire le indicazioni riportate nell'articolo Accesso condizionale: Filtri per dispositivi (anteprima). È essenziale che durante la distribuzione di questa funzionalità si consideri la funzionalità dell'account di accesso di emergenza. Questi account devono essere usati solo per casi estremi e l'account gestito tramite criteri.

Nota

Sarà necessario creare un gruppo di utenti e includere l'utente di emergenza che può ignorare i criteri di accesso condizionale. Per questo esempio è disponibile un gruppo di sicurezza denominato Emergency BreakGlass

Questo set di criteri garantisce che gli amministratori debbano usare un dispositivo in grado di presentare un valore specifico dell'attributo del dispositivo, che l'autenticazione a più fattori sia soddisfatta e che il dispositivo sia contrassegnato come conforme da Microsoft Endpoint Manager e Microsoft Defender per endpoint.

Le organizzazioni devono anche prendere in considerazione il blocco dei protocolli di autenticazione legacy nei propri ambienti. Per altre informazioni sul blocco dei protocolli di autenticazione legacy, vedere l'articolo Procedura: Bloccare l'autenticazione legacy a Microsoft Entra ID con accesso condizionale.

Configurazione di Microsoft Intune

Registrazione del dispositivo nega BYOD

Nell'esempio è consigliabile che i dispositivi BYOD non siano consentiti. L'uso della registrazione BYOD di Intune consente agli utenti di registrare i dispositivi meno attendibili o meno attendibili. È tuttavia importante notare che nelle organizzazioni con un budget limitato per acquistare nuovi dispositivi, cercando di usare la flotta hardware esistente o considerando i dispositivi non Windows, potrebbe prendere in considerazione la funzionalità BYOD in Intune per distribuire il profilo Enterprise.

Le indicazioni seguenti configurano la registrazione per le distribuzioni che negano l'accesso BYOD.

Impostare restrizioni di registrazione che impediscono BYOD

- Nell'interfaccia di amministrazione di Microsoft Intune scegliere Restrizioni> di registrazione dispositivi>scegliere> la restrizione predefinita Tutti gli utenti

- Selezionare Proprietà Impostazioni> piattaforma Modifica

- Selezionare Blocca per Tutti i tipi, ad eccezione di Mdm di Windows.

- Selezionare Blocca per tutti gli elementi di proprietà personale.

Creare un profilo di distribuzione autopilot

Dopo aver creato un gruppo di dispositivi, è necessario creare un profilo di distribuzione per configurare i dispositivi Autopilot.

Nell'interfaccia di amministrazione di Microsoft Intune scegliere Registrazione del dispositivo>>Profili>di distribuzione windows Crea profilo.

Digitare:

- Nome: profilo di distribuzione della workstation sicura.

- Descrizione: distribuzione di workstation sicure.

- Impostare Converti tutti i dispositivi di destinazione in Autopilot su Sì. Questa impostazione assicura che tutti i dispositivi nell'elenco vengano registrati con il servizio di distribuzione Autopilot. Attendere 48 ore per l'elaborazione della registrazione.

Selezionare Avanti.

- Per Modalità di distribuzione scegliere Distribuzione automatica (anteprima). I dispositivi con questo profilo sono associati all'utente che registra il dispositivo. Durante la distribuzione, è consigliabile usare le funzionalità modalità di distribuzione automatica per includere:

- Registra il dispositivo in Intune Registrazione mdm automatica di Microsoft Entra e consente l'accesso a un dispositivo solo fino a quando non viene effettuato il provisioning di tutti i criteri, applicazioni, certificati e profili di rete nel dispositivo.

- Le credenziali utente sono necessarie per registrare il dispositivo. È essenziale notare che la distribuzione di un dispositivo in modalità di distribuzione automatica consente di distribuire portatili in un modello condiviso. Nessuna assegnazione utente viene eseguita fino a quando il dispositivo non viene assegnato a un utente per la prima volta. Di conseguenza, tutti i criteri utente, ad esempio BitLocker, non verranno abilitati fino al completamento di un'assegnazione utente. Per altre informazioni su come accedere a un dispositivo protetto, vedere Profili selezionati.

- Selezionare la lingua (area geografica), lo standard del tipo di account utente.

- Per Modalità di distribuzione scegliere Distribuzione automatica (anteprima). I dispositivi con questo profilo sono associati all'utente che registra il dispositivo. Durante la distribuzione, è consigliabile usare le funzionalità modalità di distribuzione automatica per includere:

Selezionare Avanti.

- Selezionare un tag di ambito se ne è stato preconfigurato uno.

Selezionare Avanti.

Scegliere Assegnazioni>a>gruppi selezionati. In Selezionare i gruppi da includere scegliere Dispositivi workstation sicure.

Selezionare Avanti.

Selezionare Crea per creare il profilo. Il profilo di distribuzione di Autopilot è ora disponibile per l'assegnazione ai dispositivi.

La registrazione del dispositivo in Autopilot offre un'esperienza utente diversa in base al tipo di dispositivo e al ruolo. Nell'esempio di distribuzione viene illustrato un modello in cui i dispositivi protetti vengono distribuiti in blocco e possono essere condivisi, ma quando usati per la prima volta, il dispositivo viene assegnato a un utente. Per altre informazioni, vedere Registrazione dei dispositivi di Intune Autopilot.

Pagina di stato della registrazione

La pagina Stato registrazione (ESP) visualizza lo stato di provisioning dopo la registrazione di un nuovo dispositivo. Per assicurarsi che i dispositivi siano completamente configurati prima dell'uso, Intune consente di bloccare l'uso del dispositivo fino a quando non vengono installati tutti i profili e le app.

Creare e assegnare il profilo della pagina di stato della registrazione

- Nell'interfaccia di amministrazione di Microsoft Intune scegliere Dispositivi>Windows>Registrazione>Stato registrazione Windows Pagina>Crea profilo.

- Immettere un valore in Nome e Descrizione.

- Scegliere Create (Crea).

- Scegliere il nuovo profilo nell'elenco Pagina stato registrazione.

- Impostare Mostra lo stato di avanzamento dell'installazione del profilo dell'app su Sì.

- Impostare Blocca l'uso del dispositivo fino a quando non vengono installate tutte le app e i profili su Sì.

- Scegliere Assegnazioni>Selezionare gruppi> scegliere

Secure Workstationgruppo >Selezionare>Salva. - Scegliere Impostazioni> scegliere le impostazioni da applicare a questo profilo >Salva.

Configurare Windows Update

Mantenere Windows 10 aggiornato è una delle cose più importanti che puoi fare. Per mantenere Windows in uno stato sicuro, si distribuisce un anello di aggiornamento per gestire il ritmo di applicazione degli aggiornamenti alle workstation.

Questo materiale sussidiario consiglia di creare un nuovo anello di aggiornamento e di modificare le impostazioni predefinite seguenti:

Nell'interfaccia di amministrazione di Microsoft Intune scegliere Dispositivi>Aggiornamenti software>Anelli di aggiornamento di Windows 10.

Digitare:

- Nome - Aggiornamenti della workstation gestita da Azure

- Canale di manutenzione - Canale semestrale

- Rinvio dell'aggiornamento qualitativo (giorni) - 3

- Periodo di differimento degli aggiornamenti delle funzionalità (giorni) - 3

- Comportamento di aggiornamento automatico - Installazione automatica e riavvio senza controllo dell'utente finale

- Impedisci all'utente di sospendere gli aggiornamenti di Windows - Blocca

- Richiedere l'approvazione dell'utente per riavviare al di fuori dell'orario lavorativo - Obbligatorio

- Consenti all'utente di riavviare (riavvio in caso di occupato) - Obbligatorio

- Eseguire la transizione degli utenti al riavvio in caso di riavvio automatico (giorni) - 3

- Snooze promemoria di riavvio occupato (giorni) - 3

- Impostare la scadenza per i riavvii in sospeso (giorni) - 3

Seleziona Crea.

Nella scheda Assegnazioni aggiungere il gruppo Workstation sicure .

Per altre informazioni sui criteri di Windows Update, vedere Policy CSP - Update.

integrazione di Microsoft Defender per endpoint Intune

Microsoft Defender per endpoint e Microsoft Intune interagiscono per evitare violazioni della sicurezza. Possono anche limitare l'impatto delle violazioni. Queste funzionalità forniscono il rilevamento delle minacce in tempo reale e consentono un controllo completo e la registrazione dei dispositivi end-point.

Per configurare l'integrazione di Windows Defender per endpoint e Microsoft Endpoint Manager:

Nell'interfaccia di amministrazione di Microsoft Intune scegliere Endpoint Security>Microsoft Defender ATP.

Nel passaggio 1 in Configurazione di Windows Defender ATP selezionare Connetti Windows Defender ATP a Microsoft Intune in Windows Defender Security Center.

In the Windows Defender Security Center:

- Selezionare Impostazioni Funzionalità> avanzate.

- Per La connessione a Microsoft Intune scegliere Sì.

- Selezionare Salva preferenze.

Dopo aver stabilito una connessione, tornare a Microsoft Endpoint Manager e selezionare Aggiorna nella parte superiore.

Impostare Connect Windows devices version(20H2) 19042.450 e versioni successive su Windows Defender ATP su Sì.

Seleziona Salva.

Creare il profilo di configurazione del dispositivo per eseguire l'onboarding dei dispositivi Windows

Accedere all'interfaccia di amministrazione di Microsoft Intune, scegliere Rilevamento endpoint sicurezza>endpoint e risposta>Crea profilo.

Per Piattaforma selezionare Windows 10 e versioni successive.

Per Tipo di profilo, selezionare Rilevamento e reazione dagli endpoint, quindi selezionare Crea.

Nella pagina Informazioni di base immettere una workstation PAW - Defender per endpoint nel campo Nome e Descrizione (facoltativo) per il profilo, quindi scegliere Avanti.

Nella pagina Impostazioni di configurazione configurare l'opzione seguente in Rilevamento endpoint e risposta:

Condivisione di esempio per tutti i file: restituisce o imposta il parametro di configurazione di condivisione di esempio di Microsoft Defender Advanced Threat Protection.

L'onboarding di computer Windows 10 con Microsoft Endpoint Configuration Manager include altri dettagli su queste impostazioni di Microsoft Defender ATP.

Selezionare Successivo per aprire la pagina Tag di ambito. I tag di ambito sono facoltativi. Selezionare Avanti per continuare.

Nella pagina Assegnazioni selezionare Gruppo Workstation sicura. Per altre informazioni sull'assegnazione di profili, vedere Assegnare profili utente e dispositivo.

Selezionare Avanti.

Al termine della pagina Rivedi e crea scegliere Crea. Il nuovo profilo viene visualizzato nell'elenco quando si seleziona il tipo di criterio per il profilo creato. OK, quindi Crea per salvare le modifiche, che crea il profilo.

Per altre informazioni, vedere Windows Defender Advanced Threat Protection.

Completare la protezione avanzata del profilo della workstation

Per completare correttamente la protezione avanzata della soluzione, scaricare ed eseguire lo script appropriato. Trovare i collegamenti di download per il livello di profilo desiderato:

| Profilo | Percorso download | Filename |

|---|---|---|

| Funzionalità per le aziende | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Specializzata | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Con privilegi | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Nota

La rimozione dei diritti di amministratore e dell'accesso, nonché il controllo dell'esecuzione delle applicazioni (AppLocker) vengono gestiti dai profili dei criteri distribuiti.

Dopo l'esecuzione dello script, è possibile apportare aggiornamenti ai profili e ai criteri in Intune. Gli script creano automaticamente criteri e profili, ma è necessario assegnare i criteri al gruppo di dispositivi Secure Workstations .

- Ecco dove è possibile trovare i profili di configurazione dei dispositivi di Intune creati dagli script: portale di Azure> Profili di configurazione>dei dispositivi di Microsoft Intune.>

- Ecco dove è possibile trovare i criteri di conformità dei dispositivi di Intune creati dagli script: portale di Azure> Microsoft Intune Device Compliance Policies ( Criteri di conformità>dei dispositivi di Intune).>

Eseguire lo script DeviceConfiguration_Export.ps1 di esportazione dei dati di Intune dal repository GitHub DeviceConfiguration per esportare tutti i profili di Intune correnti per il confronto e la valutazione dei profili.

Impostare le regole nel profilo di configurazione di Endpoint Protection per Microsoft Defender Firewall

Le impostazioni dei criteri di Windows Firewall sono incluse nel profilo di configurazione di Endpoint Protection. Comportamento dei criteri applicati nella tabella seguente.

| Profilo | Regole in ingresso | Regole in uscita | Comportamento di unione |

|---|---|---|---|

| Enterprise | Blocco | Consenti | Consenti |

| Specializzata | Blocco | Consenti | Blocco |

| Con privilegi | Blocco | Blocco | Blocco |

Enterprise: questa configurazione è la più permissiva perché rispecchia il comportamento predefinito di un'installazione di Windows. Tutto il traffico in ingresso viene bloccato, ad eccezione delle regole definite in modo esplicito nelle regole dei criteri locali, in quanto l'unione delle regole locali è impostata su consentito. Tutto il traffico in uscita è consentito.

Specializzato: questa configurazione è più restrittiva perché ignora tutte le regole definite in locale nel dispositivo. Tutto il traffico in ingresso viene bloccato, incluse le regole definite in locale, i criteri includono due regole per consentire all'ottimizzazione recapito di funzionare come progettato. Tutto il traffico in uscita è consentito.

Con privilegi: tutto il traffico in ingresso viene bloccato, incluse le regole definite localmente, i criteri includono due regole per consentire all'ottimizzazione recapito di funzionare come progettato. Il traffico in uscita viene bloccato anche a parte le regole esplicite che consentono il traffico DNS, DHCP, NTP, NSCI, HTTP e HTTPS. Questa configurazione non solo riduce la superficie di attacco presentata dal dispositivo alla rete, limita le connessioni in uscita che il dispositivo può stabilire solo a quelle connessioni necessarie per amministrare i servizi cloud.

| Regola | Direzione | Azione | Applicazione/Servizio | Protocollo | Porte locali | Porte remote |

|---|---|---|---|---|---|---|

| Servizi Web a livello mondiale (traffico HTTP in uscita) | In uscita | Consenti | Tutte le date | TCP | Tutte le porte | 80 |

| Servizi Web a livello mondiale (traffico HTTPS in uscita) | In uscita | Consenti | Tutte le date | TCP | Tutte le porte | 443 |

| Rete principale - Protocollo di configurazione host dinamico per IPv6(DHCPV6-Out) | In uscita | Consenti | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Rete principale - Protocollo di configurazione host dinamico per IPv6(DHCPV6-Out) | In uscita | Consenti | Dhcp | TCP | 546 | 547 |

| Rete principale - Protocollo di configurazione host dinamico per IPv6(DHCP-Out) | In uscita | Consenti | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Rete principale - Protocollo di configurazione host dinamico per IPv6(DHCP-Out) | In uscita | Consenti | Dhcp | TCP | 68 | 67 |

| Rete core - DNS (UDP-Out) | In uscita | Consenti | %SystemRoot%\system32\svchost.exe | UDP | Tutte le porte | 53 |

| Rete core - DNS (UDP-Out) | In uscita | Consenti | Dnscache | UDP | Tutte le porte | 53 |

| Rete principale - DNS (TCP-Out) | In uscita | Consenti | %SystemRoot%\system32\svchost.exe | TCP | Tutte le porte | 53 |

| Rete principale - DNS (TCP-Out) | In uscita | Consenti | Dnscache | TCP | Tutte le porte | 53 |

| Probe NSCI (TCP-Out) | In uscita | Consenti | %SystemRoot%\system32\svchost.exe | TCP | Tutte le porte | 80 |

| Probe NSCI - DNS (TCP-Out) | In uscita | Consenti | NlaSvc | TCP | Tutte le porte | 80 |

| Ora di Windows (UDP-Out) | In uscita | Consenti | %SystemRoot%\system32\svchost.exe | TCP | Tutte le porte | 80 |

| Probe ora di Windows - DNS (UDP-out) | In uscita | Consenti | W32Time | UDP | Tutte le porte | 123 |

| Ottimizzazione recapito (TCP-In) | In entrata | Consenti | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Tutte le porte |

| Ottimizzazione recapito (TCP-In) | In entrata | Consenti | DoSvc | TCP | 7680 | Tutte le porte |

| Ottimizzazione recapito (UDP-in) | In entrata | Consenti | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Tutte le porte |

| Ottimizzazione recapito (UDP-in) | In entrata | Consenti | DoSvc | UDP | 7680 | Tutte le porte |

Nota

Esistono due regole definite per ogni regola nella configurazione di Microsoft Defender Firewall. Per limitare le regole in ingresso e in uscita a Servizi Windows, ad esempio il client DNS, sia il nome del servizio, DNSCache e il percorso eseguibile, C:\Windows\System32\svchost.exe, devono essere definiti come regola separata anziché una singola regola possibile tramite Criteri di gruppo.

È possibile apportare modifiche aggiuntive alla gestione delle regole in ingresso e in uscita in base alle esigenze per i servizi consentiti e bloccati. Per altre informazioni, vedere Servizio di configurazione del firewall.

Proxy di blocco URL

La gestione restrittiva del traffico URL include:

- Nega tutto il traffico in uscita, ad eccezione di Azure e servizi Microsoft, tra cui Azure Cloud Shell e la possibilità di consentire la reimpostazione della password self-service.

- Il profilo con privilegi limita gli endpoint su Internet a cui il dispositivo può connettersi usando la configurazione del proxy di blocco URL seguente.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

Gli endpoint elencati nell'elenco ProxyOverride sono limitati a tali endpoint necessari per eseguire l'autenticazione a Microsoft Entra ID e accedere alle interfacce di gestione di Azure o Office 365. Per estendere ad altri servizi cloud, aggiungere l'URL di amministrazione all'elenco. Questo approccio è progettato per limitare l'accesso a Internet più ampio per proteggere gli utenti con privilegi da attacchi basati su Internet. Se questo approccio viene considerato troppo restrittivo, è consigliabile usare l'approccio seguente per il ruolo con privilegi.

Abilitare le app Microsoft Defender per il cloud, l'elenco degli URL con restrizioni agli URL approvati (consenti la maggior parte)

Nella distribuzione dei ruoli è consigliabile usare per le distribuzioni aziendali e specializzate, in cui non è consigliabile negare rigorosamente l'esplorazione Web, che l'uso delle funzionalità di un broker di sicurezza di accesso cloud (CASB), ad esempio Microsoft Defender per il cloud App, venga usato per bloccare l'accesso a siti Web rischiosi e discutibili. La soluzione si rivolge a un modo semplice per bloccare applicazioni e siti Web curati. Questa soluzione è simile a ottenere l'accesso all'elenco di blocchi da siti come il progetto Spamhaus che gestisce l'elenco di blocchi di dominio (DBL): una buona risorsa da usare come un set avanzato di regole da implementare per i siti di blocco.

La soluzione offre:

- Visibilità: rilevare tutti i servizi cloud; assegnare a ogni classificazione dei rischi; identificare tutti gli utenti e le app non Microsoft in grado di accedere

- Sicurezza dei dati: identificare e controllare le informazioni riservate (DLP); rispondere alle etichette di classificazione sul contenuto

- Protezione dalle minacce: offrire il controllo di accesso adattivo (AAC); fornire l'analisi del comportamento dell'utente e dell'entità (UEBA); attenuare il malware

- Conformità: fornire report e dashboard per illustrare la governance del cloud; aiutare gli sforzi per conformarsi ai requisiti di residenza dei dati e conformità alle normative

Abilitare Defender per il cloud Apps e connettersi a Defender ATP per bloccare l'accesso agli URL rischiosi:

- In Impostazioni avanzate di > Microsoft Defender Security Center> impostare l'integrazione >delle app di Microsoft Defender per il cloud ON

- In Impostazioni avanzate di > Microsoft Defender Security Center> impostare Indicatori di rete >personalizzati ON

- In impostazioni del portale>> delle app di Microsoft Defender per il cloud Microsoft Defender per endpoint > Selezionare Imponi l'accesso alle app

Gestire le applicazioni locali

La workstation sicura passa a uno stato veramente avanzato quando le applicazioni locali vengono rimosse, incluse le applicazioni di produttività. Qui si aggiunge Visual Studio Code per consentire la connessione ad Azure DevOps per GitHub per gestire i repository di codice.

Configurazione del Portale aziendale per le app personalizzate

Una copia gestita da Intune del Portale aziendale consente l'accesso su richiesta a strumenti aggiuntivi che è possibile eseguire il push verso gli utenti delle workstation protette.

In modalità protetta, l'installazione dell'applicazione è limitata alle applicazioni gestite distribuite da Portale aziendale. Tuttavia, l'installazione del Portale aziendale richiede l'accesso a Microsoft Store. Nella soluzione protetta aggiungi e assegna l'app di Windows 10 Portale aziendale per i dispositivi con provisioning di Autopilot.

Nota

Assicurarsi di assegnare l'app Portale aziendale al gruppo Secure Workstation Device Tag usato per assegnare il profilo autopilot.

Distribuire applicazioni con Intune

In alcune situazioni, le applicazioni come Microsoft Visual Studio Code sono necessarie nella workstation protetta. Nell'esempio seguente vengono fornite istruzioni per installare Microsoft Visual Studio Code agli utenti del gruppo di sicurezza Secure Workstation Users.

Visual Studio Code viene fornito come pacchetto EXE in modo che sia necessario creare un pacchetto come .intunewin file di formato per la distribuzione usando Microsoft Endpoint Manager usando lo strumento di preparazione del contenuto Microsoft Win32.

Scaricare microsoft Win32 Content Prep Tool localmente in una workstation e copiarlo in una directory per la creazione di pacchetti, ad esempio C:\Packages. Creare quindi una directory di origine e output in C:\Packages.

Creare un pacchetto di Microsoft Visual Studio Code

- Scaricare il programma di installazione offline di Visual Studio Code per Windows a 64 bit.

- Copiare il file exe di Visual Studio Code scaricato in

C:\Packages\Source - Aprire una console di PowerShell e passare a

C:\Packages - Digitare

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1 - Digitare

Yper creare la nuova cartella di output. Il file intunewin per Visual Studio Code viene creato in questa cartella.

Caricare VS Code in Microsoft Endpoint Manager

- Nell'interfaccia di amministrazione di Microsoft Endpoint Manager passare ad App Aggiungi windows>>

- In Seleziona tipo di app scegliere App di Windows (Win32)

- Fare clic su Seleziona file del pacchetto dell'app, fare clic su Seleziona un file e quindi selezionare da

VSCodeUserSetup-x64-1.51.1.intunewinC:\Packages\Output\VSCodeUserSetup-x64-1.51.1. Fare clic su OK. - Immettere

Visual Studio Code 1.51.1nel campo Nome - Immettere una descrizione per Visual Studio Code nel campo Descrizione

- Immettere

Microsoft Corporationnel campo server di pubblicazione - Scaricare

https://jsarray.com/images/page-icons/visual-studio-code.pnge selezionare l'immagine per il logo. Selezionare Avanti. - Immettere

VSCodeSetup-x64-1.51.1.exe /SILENTnel campo Installa comando - Immettere

C:\Program Files\Microsoft VS Code\unins000.exenel campo Comando di disinstallazione - Selezionare Determinare il comportamento in base ai codici restituiti dall'elenco a discesa Comportamento di riavvio del dispositivo. Selezionare Avanti.

- Selezionare 64 bit dall'elenco a discesa Architettura del sistema operativo

- Selezionare Windows 10 1903 dall'elenco a discesa Sistema operativo minimo. Selezionare Avanti.

- Selezionare Configurare manualmente le regole di rilevamento dall'elenco a discesa Formato regole

- Fare clic su Aggiungi e quindi selezionare File dall'elenco a discesa Tipo di regola

- Immettere

C:\Program Files\Microsoft VS Codenel campo Percorso - Immettere

unins000.exenel campo File o cartella - Selezionare File o cartella esistente nell'elenco a discesa, selezionare OK e quindi selezionare Avanti

- Selezionare Avanti perché non ci sono dipendenze da questo pacchetto

- Selezionare Aggiungi gruppo in Disponibile per i dispositivi registrati, aggiungere il gruppo Utenti con privilegi. Fare clic su Seleziona per confermare il gruppo. Selezionare Avanti.

- Fare clic su Crea

Usare PowerShell per creare app e impostazioni personalizzate

Esistono alcune impostazioni di configurazione consigliate, incluse due raccomandazioni di Defender per endpoint che devono essere impostate usando PowerShell. Queste modifiche alla configurazione non possono essere impostate tramite criteri in Intune.

È anche possibile usare PowerShell per estendere le funzionalità di gestione degli host. Lo script PAW-DeviceConfig.ps1 di GitHub è uno script di esempio che configura le impostazioni seguenti:

- Rimuove Internet Explorer

- Rimuove PowerShell 2.0

- Rimuove Lettore multimediale Windows

- Rimuove il client di Cartelle di lavoro

- Rimuove la stampa XPS

- Abilita e configura Hibernate

- Implementa la correzione del Registro di sistema per abilitare l'elaborazione delle regole DLL di AppLocker

- Implementa le impostazioni del Registro di sistema per due raccomandazioni Microsoft Defender per endpoint che non possono essere impostate tramite Endpoint Manager.

- Richiedere agli utenti di elevare i privilegi quando si imposta la posizione di una rete

- Impedire il salvataggio delle credenziali di rete

- Disabilita configurazione guidata percorso di rete: impedisce agli utenti di impostare il percorso di rete come privato e quindi aumentare la superficie di attacco esposta in Windows Firewall

- Configura Ora di Windows per l'uso di NTP e imposta il servizio Ora automatica su Automatico

- Scarica e imposta lo sfondo del desktop su un'immagine specifica per identificare facilmente il dispositivo come workstation pronta per l'uso.

Script PAW-DeviceConfig.ps1 da GitHub.

- Scaricare lo script [PAW-DeviceConfig.ps1] in un dispositivo locale.

- Passare agli script> di PowerShell per la configurazione>del dispositivo di Portale di Azure> Microsoft Intune.> vProvide un nome per lo script e specificare il percorso dello script.

- Seleziona Configura.

- Impostare Esegui questo script usando le credenziali registrate su No.

- Seleziona OK.

- Seleziona Crea.

- Selezionare Assegnazioni Selezionare gruppi>.

- Aggiungere il gruppo di sicurezza Workstation sicure.

- Seleziona Salva.

Convalidare e testare la distribuzione con il primo dispositivo

Questa registrazione presuppone che si usi un dispositivo di elaborazione fisica. È consigliabile che nell'ambito del processo di approvvigionamento l'OEM, il rivenditore, il distributore o il partner registrino i dispositivi in Windows Autopilot.

Tuttavia, per i test è possibile alzarsi Macchine virtuali come scenario di test. Si noti tuttavia che la registrazione dei dispositivi aggiunti personalmente deve essere modificata per consentire questo metodo di aggiunta a un client.

Questo metodo funziona per i dispositivi fisici o Macchine virtuali che non sono stati registrati in precedenza.

- Avviare il dispositivo e attendere che venga visualizzata la finestra di dialogo nome utente

- Premere

SHIFT + F10per visualizzare il prompt dei comandi - Digitare

PowerShellpremere INVIO - Digitare

Set-ExecutionPolicy RemoteSignedpremere INVIO - Digitare

Install-Script Get-WindowsAutopilotInfopremere INVIO - Digitare

Ye fare clic su Invio per accettare la modifica dell'ambiente PATH - Digitare

Ye fare clic su Invio per installare il provider NuGet - Digitare

Yper considerare attendibile il repository - Tipo di esecuzione

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv - Copiare il file CSV dalla macchina virtuale o dal dispositivo fisico

Importare i dispositivi in Autopilot

Nell'interfaccia di amministrazione di Microsoft Endpoint Manager passare a Dispositivi>Windows Dispositivi Windows Registrazione>Dispositivi Windows>

Selezionare Importa e scegliere il file CSV.

Attendere che l'oggetto

Group Tagvenga aggiornato aPAWe che l'oggettoProfile Statusvenga modificato inAssigned.Nota

Il tag gruppo viene usato dal gruppo dinamico Secure Workstation per rendere il dispositivo membro del gruppo,

Aggiungere il dispositivo al gruppo di sicurezza Secure Workstations .

Nel dispositivo Windows 10 da configurare passare a Impostazioni>di Windows Update & Security>Recovery.

- Scegliere Inizia in Reimposta pc.

- Seguire le istruzioni per reimpostare e riconfigurare il dispositivo con i criteri di profilo e conformità configurati.

Dopo aver configurato il dispositivo, completare una verifica e controllare la configurazione. Verificare che il primo dispositivo sia configurato correttamente prima di continuare la distribuzione.

Assegnare dispositivi

Per assegnare dispositivi e utenti, è necessario eseguire il mapping dei profili selezionati al gruppo di sicurezza. Tutti i nuovi utenti che richiedono autorizzazioni per il servizio devono essere aggiunti anche al gruppo di sicurezza.

Uso di Microsoft Defender per endpoint per monitorare e rispondere agli eventi imprevisti di sicurezza

- Osservare e monitorare continuamente vulnerabilità e configurazioni errate

- Utilizzare Microsoft Defender per endpoint per classificare in ordine di priorità le minacce dinamiche in natura

- Promuovere la correlazione delle vulnerabilità con avvisi rilevamento e reazione dagli endpoint (EDR)

- Usare il dashboard per identificare la vulnerabilità a livello di computer durante le indagini

- Eseguire il push delle correzioni in Intune

Configurare Microsoft Defender Security Center. Usare le linee guida nella panoramica del dashboard di gestione delle minacce e della vulnerabilità.

Monitoraggio dell'attività dell'applicazione tramite Ricerca avanzata delle minacce

A partire dalla workstation specializzata, AppLocker è abilitato per il monitoraggio dell'attività dell'applicazione in una workstation. Per impostazione predefinita, Defender per endpoint acquisisce gli eventi di AppLocker e le query di ricerca avanzata possono essere usate per determinare quali applicazioni, script, file DLL vengono bloccati da AppLocker.

Nota

I profili di workstation specializzati e con privilegi contengono i criteri di AppLocker. La distribuzione dei criteri è necessaria per il monitoraggio dell'attività dell'applicazione in un client.

Nel riquadro Ricerca avanzata di Microsoft Defender Security Center usare la query seguente per restituire gli eventi di AppLocker

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Monitoraggio

- Informazioni su come esaminare il punteggio di esposizione

- Esaminare la raccomandazione sulla sicurezza

- Gestire le correzioni di sicurezza

- Gestire rilevamento e reazione dagli endpoint

- Monitorare i profili con il monitoraggio dei profili di Intune.