Modello di accesso aziendale

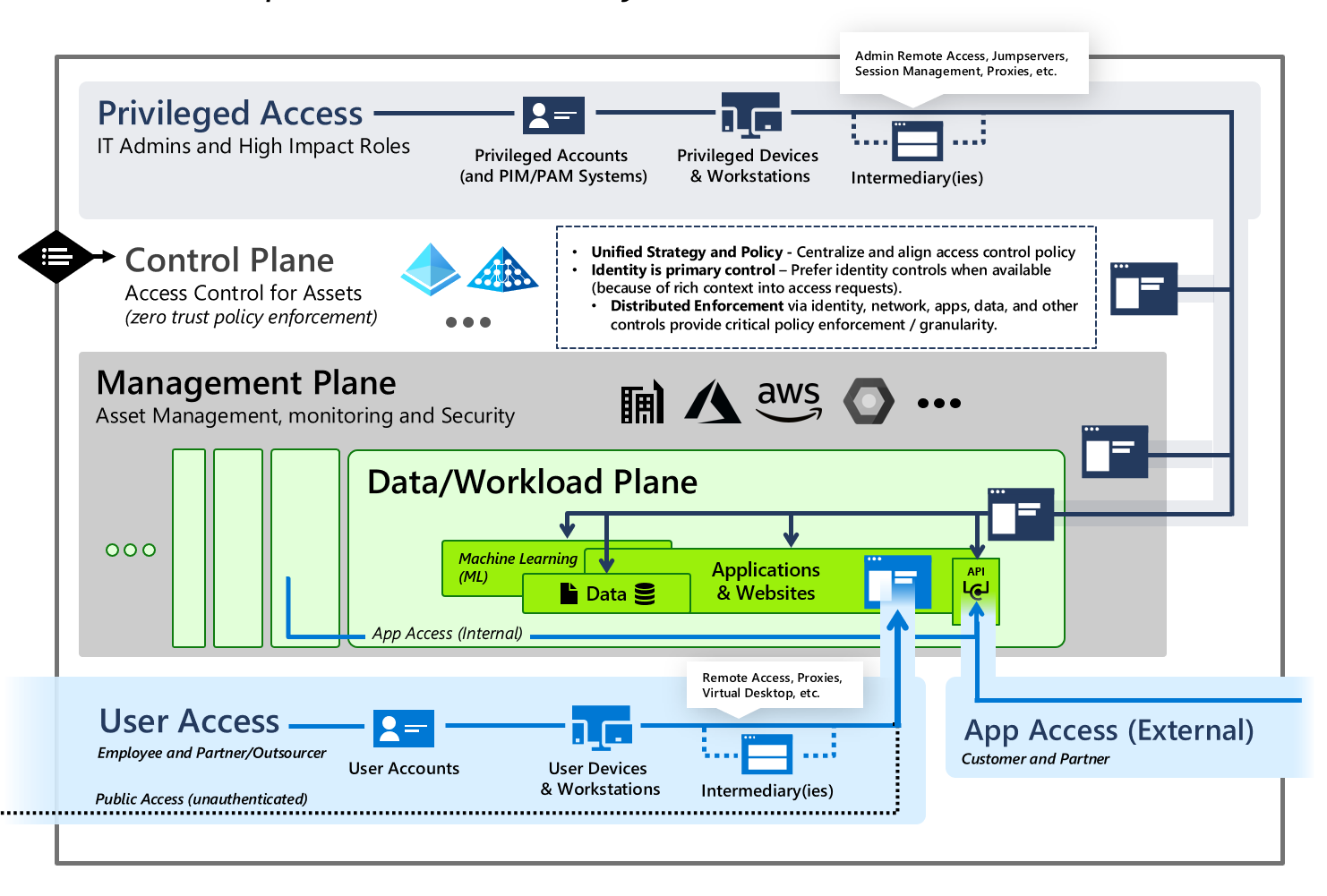

Questo documento descrive un modello di accesso aziendale complessivo che include il contesto di una strategia di accesso con privilegi . Per una roadmap su come adottare una strategia di accesso privilegiato, consultare il piano di modernizzazione rapida (RaMP). Per indicazioni sull'implementazione per la distribuzione, vedere distribuzione dell'accesso con privilegi

La strategia di accesso con privilegi fa parte di una strategia generale di controllo degli accessi aziendali. Questo modello di accesso aziendale illustra come l'accesso con privilegi si adatti a un modello di accesso aziendale complessivo.

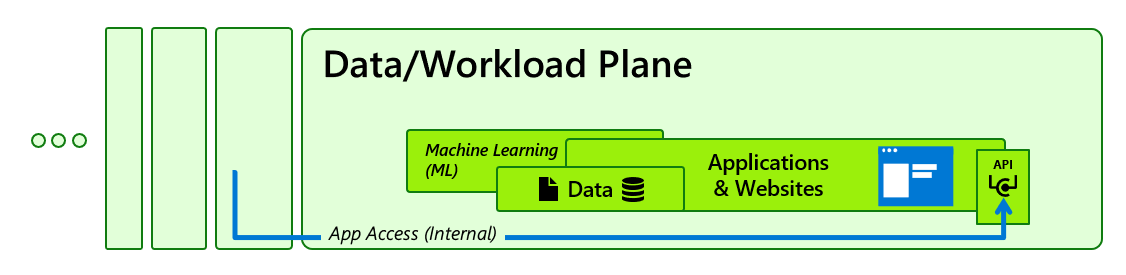

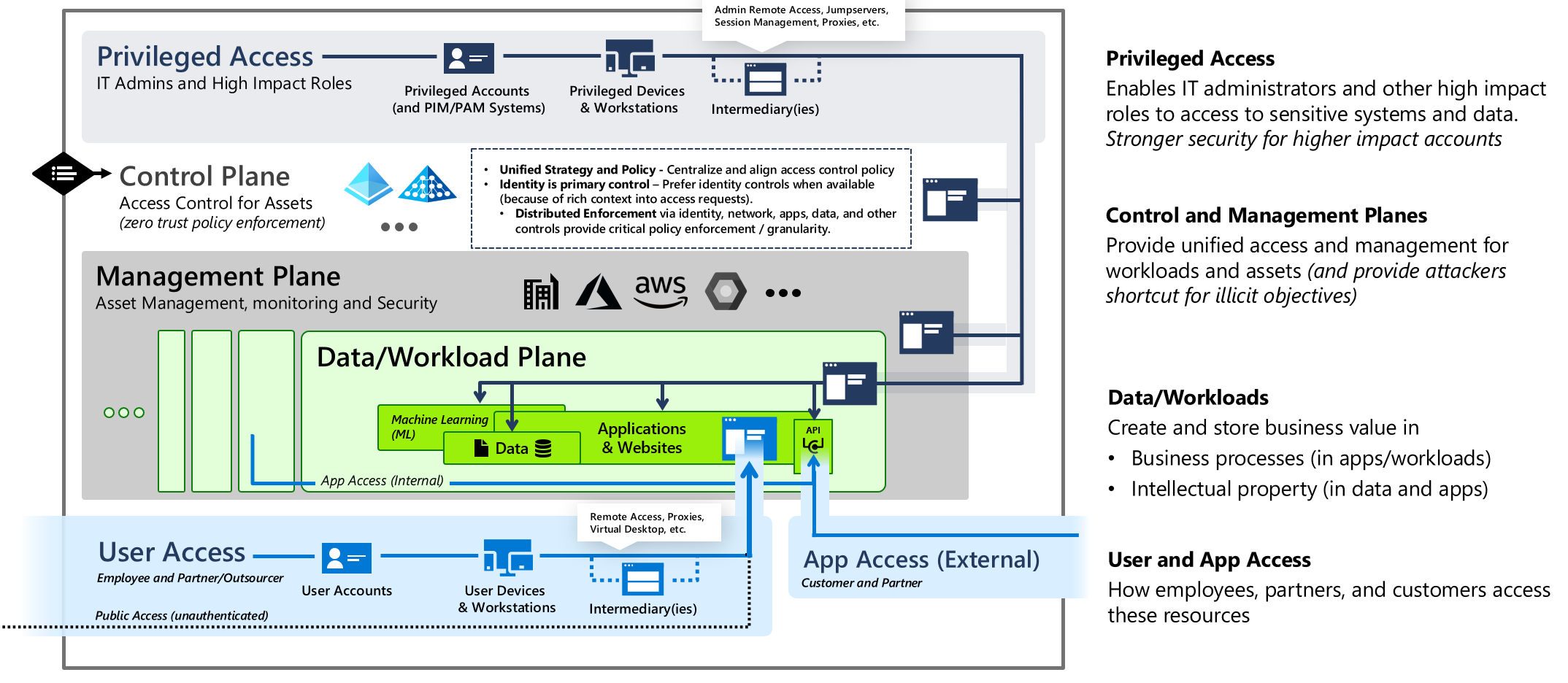

Gli archivi principali del valore aziendale che un'organizzazione deve proteggere si trovano nel piano Dati/Carico di lavoro:

Le applicazioni e i dati in genere archiviano una percentuale elevata di un'organizzazione:

- processi aziendali nelle applicazioni e nei carichi di lavoro

- proprietà intellettuale nei dati e nelle applicazioni

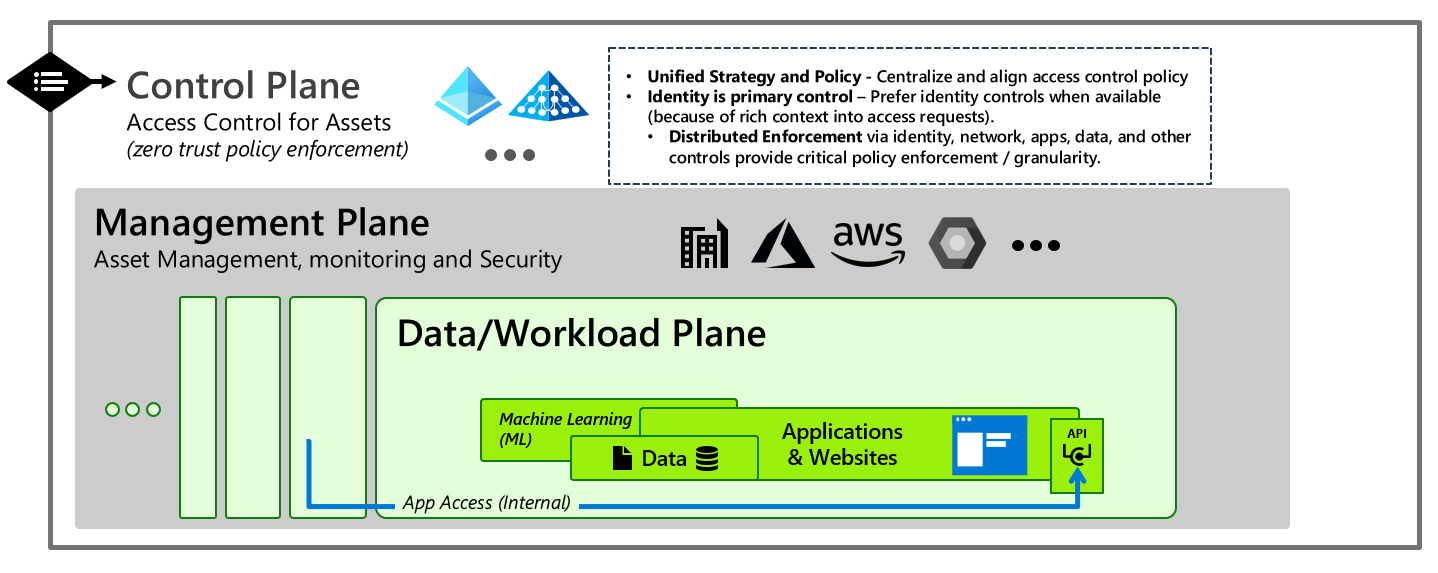

L'organizzazione IT aziendale gestisce e supporta i carichi di lavoro e l'infrastruttura in cui sono ospitati, sia in locale che in Azure o in un provider di servizi cloud di terze parti, creando un piano di gestione . Fornire un controllo di accesso coerente a questi sistemi in tutta l'azienda richiede un piano di controllo basato su sistemi di identità aziendali centralizzati, spesso integrati dal controllo di accesso alla rete per sistemi meno recenti, ad esempio dispositivi OT (Operational Technology).

Ognuno di questi piani ha controllo su dati e carichi di lavoro in virtù delle loro funzioni, creando un'opportunità interessante per gli attaccanti se riescono a ottenere il controllo di uno dei due piani.

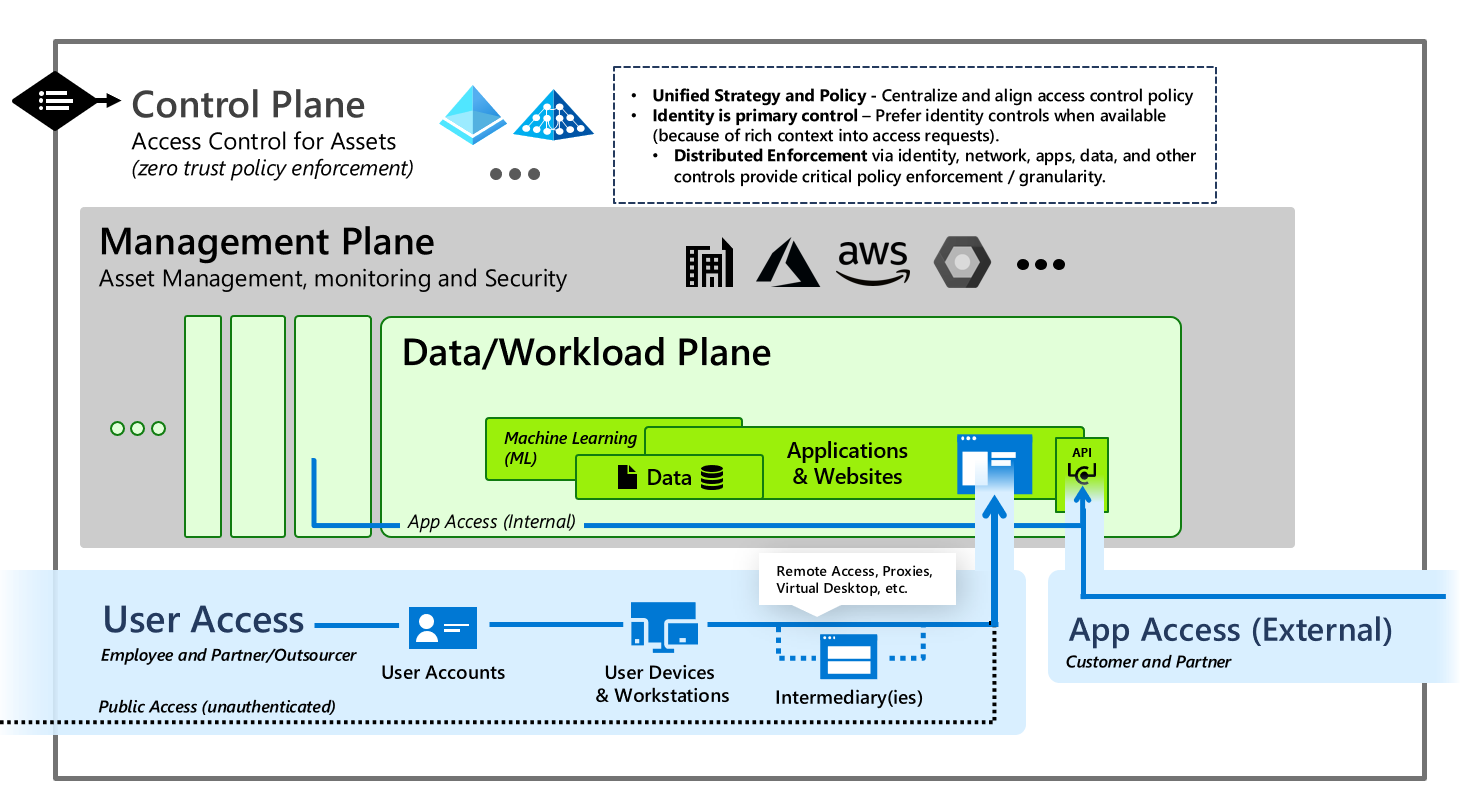

Per creare valore aziendale, questi sistemi devono essere accessibili a utenti, partner e clienti interni che usano workstation o dispositivi (spesso usando soluzioni di accesso remoto), creando percorsi di accesso utente. Devono anche essere spesso disponibili a livello di codice tramite le API (Application Programming Interface) per facilitare l'automazione dei processi, creando percorsi di accesso alle applicazioni.

Infine, questi sistemi devono essere gestiti e gestiti dal personale IT, dagli sviluppatori o da altri utenti delle organizzazioni, creando percorsi di accesso con privilegi. A causa dell'elevato livello di controllo fornito dagli asset aziendali critici nell'organizzazione, questi percorsi devono essere protetti rigorosamente contro la compromissione.

Fornire un controllo di accesso coerente nell'organizzazione che consenta la produttività e riduca i rischi richiede di

- Applicare i principi zero trust a tutti gli accessi

- Presupporre la violazione di altri componenti

- Convalida esplicita dell'attendibilità

- Accesso con privilegi minimi

- Sicurezza onnipresente e applicazione delle politiche

- Accesso interno ed esterno per garantire un'applicazione di criteri coerente

- Tutti i metodi di accesso, inclusi utenti, amministratori, API, account di servizio e così via.

- Attenuare l'escalation dei privilegi non autorizzati

- Imponi gerarchia: per impedire il controllo di piani superiori da piani inferiori (tramite attacchi o abusi di processi legittimi)

- Piano di controllo

- Piano di gestione

- Piano dati/carico di lavoro

- Controllare continuamente le vulnerabilità di configurazione che potrebbero provocare un'escalation accidentale

- Monitorare e rispondere alle anomalie che potrebbero rappresentare potenziali attacchi

- Imponi gerarchia: per impedire il controllo di piani superiori da piani inferiori (tramite attacchi o abusi di processi legittimi)

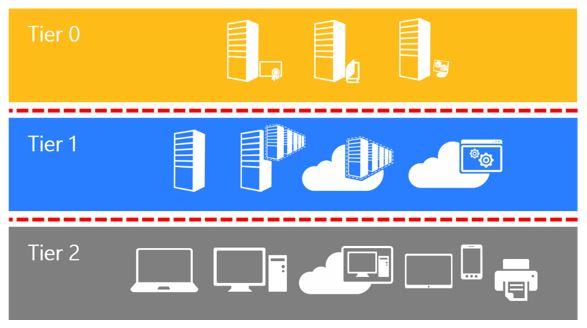

Evoluzione dal modello di livello Active Directory legacy

Il modello di accesso aziendale sostituisce il modello di livello legacy incentrato sull'escalation non autorizzata dei privilegi in un ambiente Active Directory di Windows Server locale.

Il modello di accesso aziendale incorpora questi elementi, nonché i requisiti di gestione dell'accesso completo di un'azienda moderna che si estende su più cloud, accesso utenti interni o esterni e altro ancora.

Espansione dell'ambito livello 0

Tier 0 si espande per diventare il piano di controllo centrale e affronta tutti gli aspetti del controllo di accesso, inclusa la rete quando è l'unica o la migliore opzione per il controllo di accesso, come le opzioni OT legacy.

Suddivisioni di livello 1

Per aumentare la chiarezza e l'azione, il livello 1 è ora suddiviso nelle aree seguenti:

- piano di gestione: per le funzioni di gestione IT a livello aziendale

- piano dati/carico di lavoro: per la gestione per carico di lavoro, che a volte viene eseguita dal personale IT e talvolta dalle business unit

Questa suddivisione garantisce la protezione dei sistemi critici aziendali e dei ruoli amministrativi che hanno un valore aziendale intrinseco elevato, ma un controllo tecnico limitato. Inoltre, questa suddivisione si adatta meglio agli sviluppatori e ai modelli DevOps, piuttosto che concentrarsi pesantemente sui ruoli dell'infrastruttura classica.

Suddivisioni di livello 2

Per garantire la copertura per l'accesso alle applicazioni e i vari modelli di partner e clienti, il livello 2 è stato suddiviso nelle aree seguenti:

- accesso utente, che include tutti gli scenari di accesso B2B, B2C e pubblico

- Accesso alle app: per adattare i percorsi di accesso alle API e la conseguente superficie di attacco