Informazioni sulla disponibilità elevata (Eredità)

Importante

Defender per IoT consiglia ora di usare i servizi cloud Microsoft o l'infrastruttura IT esistente per il monitoraggio centrale e la gestione dei sensori e prevede di ritirare la console di gestione localeil 1° gennaio 2025.

Per ulteriori informazioni, consultare Gestione dei sensori OT ibridi o air-gapped.

Aumentare la resilienza della distribuzione di Defender per IoT configurando disponibilità elevata nella console di gestione locale. Le distribuzioni a disponibilità elevata assicurano che i sensori gestiti vengano costantemente inviati a una console di gestione locale attiva.

Questa distribuzione viene implementata con una coppia di console di gestione locale che include un'appliance primaria e secondaria.

Nota

In questo documento, la console di gestione locale principale è denominata primaria e l'agente viene definito secondario.

Prerequisiti

Prima di eseguire le procedure descritte in questo articolo, verificare di aver soddisfatto i prerequisiti seguenti:

Assicurarsi di disporre di una console di gestione locale installata in un'appliance primaria e in un'appliance secondaria.

- Sia le appliance della console di gestione locale primaria che quella secondaria devono eseguire modelli hardware e versioni software identiche.

- È necessario essere in grado di accedere sia alle console di gestione locali primarie che secondarie come utente privilegiato , per eseguire i comandi nell'interfaccia a riga di comando. Per altre informazioni, vedere utenti e ruoli locali per il monitoraggio OT.

Assicurarsi che la console di gestione primaria locale sia completamente configurata, e che comprenda almeno due sensori di rete OT connessi e visibili nell'interfaccia utente della console, oltre ai backup programmati o alle impostazioni VLAN. Tutte le impostazioni vengono applicate automaticamente all'appliance secondaria dopo l'associazione.

Assicurarsi che i certificati SSL/TLS soddisfino i criteri richiesti. Per altre informazioni, vedere requisiti dei certificati SSL/TLS per le risorse locali.

Assicurarsi che i criteri di sicurezza dell'organizzazione concedono l'accesso ai servizi seguenti, nella console di gestione locale primaria e secondaria. Questi servizi consentono anche la connessione tra i sensori e la console di gestione locale secondaria:

Porto Servizio Descrizione 443 o TCP HTTPS Consente l'accesso alla console web di gestione locale. 22 o TCP SSH Sincronizza i dati tra le appliance della console di gestione locale primaria e secondaria 123 o UDP NTP Sincronizzazione dell'ora tramite NTP della console di gestione in sede. Verificare che le appliance attive e passive siano definite con lo stesso fuso orario.

Creare la coppia primaria e secondaria

Importante

Eseguire i comandi con sudo solo dove indicato. Se non indicato, non eseguire con sudo.

Accendi le appliance della console di gestione locale primaria e secondaria.

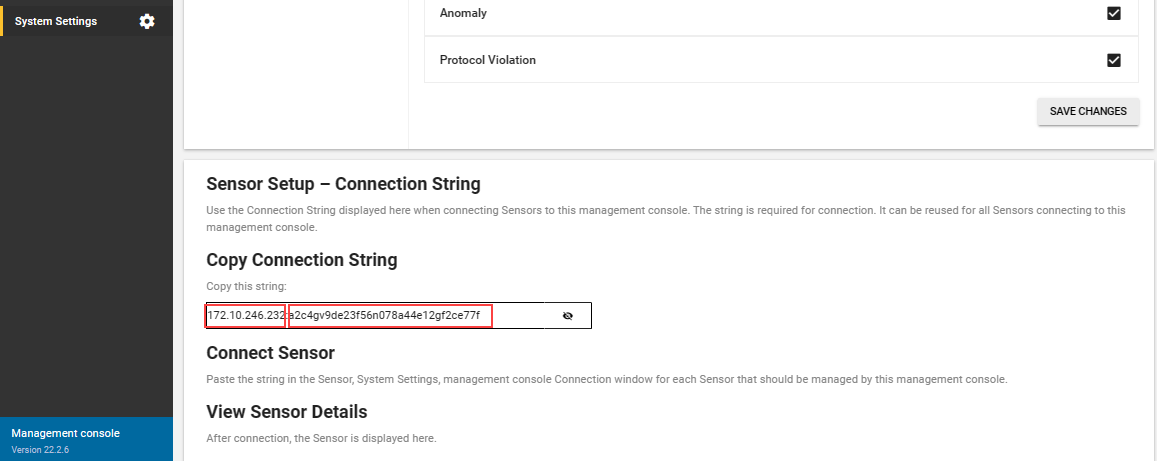

Nell'appliance secondariaseguire questa procedura per copiare la stringa di connessione negli Appunti:

Accedere alla console di gestione locale secondaria e selezionare Impostazioni di sistema.

Nell'area Configurazione sensore - Stringa di connessione, in Copia stringa di connessioneselezionare il pulsante

per visualizzare la stringa di connessione completa.

per visualizzare la stringa di connessione completa.La stringa di connessione è costituita dall'indirizzo IP e dal token. L'indirizzo IP è prima dei due punti e il token è dopo i due punti. Copiare separatamente l'indirizzo IP e il token. Ad esempio, se la stringa di connessione è

172.10.246.232:a2c4gv9de23f56n078a44e12gf2ce77f, copiare l'indirizzo IP172.10.246.232e il tokena2c4gv9de23f56n078a44e12gf2ce77fseparatamente.

Nell'appliance primaria, seguire questi passaggi per connettere l'appliance secondaria all'appliance primario tramite l'interfaccia della riga di comando (CLI):

Accedere alla console di gestione locale primaria tramite SSH per accedere all'interfaccia della riga di comando e quindi eseguire:

sudo cyberx-management-trusted-hosts-add -ip <Secondary IP> -token <Secondary token>dove

<Secondary IP>è l'indirizzo IP dell'appliance secondaria e<Secondary token>è la seconda parte della stringa di connessione dopo i due punti, copiati negli Appunti in precedenza.Per esempio:

sudo cyberx-management-trusted-hosts-add -ip 172.10.246.232 -token a2c4gv9de23f56n078a44e12gf2ce77fL'indirizzo IP viene convalidato, il certificato SSL/TLS viene scaricato nell'appliance primaria e tutti i sensori connessi all'appliance primaria sono connessi all'appliance secondaria.

Applicare le modifiche nell'appliance primaria. Corri!

sudo cyberx-management-trusted-hosts-applyVerificare che il certificato sia installato correttamente nell'appliance primaria. Correre:

cyberx-management-trusted-hosts-list

Consentire la connessione tra il processo di backup e ripristino delle appliance primarie e secondarie:

Nell'appliance primariaeseguire:

cyberx-management-deploy-ssh-key <secondary appliance IP address>Sull'appliance secondaria, accedi tramite SSH alla CLI ed esegui:

cyberx-management-deploy-ssh-key <primary appliance IP address>

Verificare che le modifiche siano state applicate nell'appliance secondaria. Nell'appliance secondariaeseguire:

cyberx-management-trusted-hosts-list

Tenere traccia dell'attività ad alta disponibilità

I log principali delle applicazioni possono essere esportati nel team di supporto di Defender per IoT per gestire eventuali problemi di disponibilità elevata.

Per accedere ai log di base:

- Accedere alla console di gestione locale e selezionare Impostazioni di sistema>Esporta. Per altre informazioni sull'esportazione dei log da inviare al team di supporto, vedere Esportare i log dalla console di gestione locale per la risoluzione dei problemi.

Aggiornare la console di gestione locale con disponibilità elevata

Per aggiornare una console di gestione locale con disponibilità elevata configurata, è necessario:

- Disconnettere la disponibilità elevata dalle appliance primarie e secondarie.

- Aggiorna i dispositivi alla nuova versione.

- Riconfigurare la disponibilità elevata su entrambe le appliance.

Eseguire l'aggiornamento nell'ordine seguente. Assicurarsi che ogni passaggio sia completato prima di iniziare un nuovo passaggio.

Per aggiornare una console di gestione locale con disponibilità elevata configurata:

Disconnettere la disponibilità elevata dalle appliance primarie e secondarie:

Sul primario:

Ottenere l'elenco delle appliance attualmente connesse. Correre:

cyberx-management-trusted-hosts-listTrovare il dominio associato all'appliance secondaria e copiarlo negli Appunti. Per esempio:

Rimuovere il dominio secondario dall'elenco di host attendibili. Correre:

sudo cyberx-management-trusted-hosts-remove -d [Secondary domain]Verificare che il certificato sia installato correttamente. Correre:

sudo cyberx-management-trusted-hosts-apply

Sul secondario:

Ottenere l'elenco delle appliance attualmente connesse. Correre:

cyberx-management-trusted-hosts-listTrovare il dominio associato all'appliance primaria e copiarlo negli Appunti.

Rimuovere il dominio primario dall'elenco di host attendibili. Correre:

sudo cyberx-management-trusted-hosts-remove -d [Primary domain]Verificare che il certificato sia installato correttamente. Correre:

sudo cyberx-management-trusted-hosts-apply

Aggiornare le appliance primarie e secondarie alla nuova versione. Per ulteriori informazioni, fare riferimento a Aggiornamento di una console di gestione locale.

Riconfigura nuovamente la disponibilità elevata sia per le appliance primarie che per quelle secondarie. Per altre informazioni, vedere Creare la coppia primaria e secondaria.

Processo di failover

Dopo aver configurato la disponibilità elevata, i sensori OT si connettono automaticamente a una console di gestione secondaria se non riescono a connettersi alla console di gestione primaria. Se meno della metà dei sensori OT comunicano attualmente con il computer secondario, il sistema è supportato contemporaneamente dai computer primari e secondari. Se più della metà dei sensori OT comunica con la macchina secondaria, la macchina secondaria acquisisce tutte le comunicazioni del sensore OT. Il failover dal server primario al computer secondario richiede circa tre minuti.

Quando si verifica il failover, la console di gestione locale primaria si blocca ed è possibile accedere al database secondario usando le stesse credenziali di accesso.

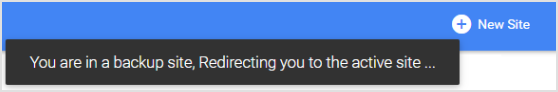

Durante il failover, i sensori continuano a tentare di comunicare con l'appliance primaria. Quando più della metà dei sensori gestiti riesce a comunicare con il primario, il primario viene ripristinato. Quando viene ripristinato il database primario, viene visualizzato il messaggio seguente nella console secondaria:

Accedere nuovamente all'appliance primaria dopo il reindirizzamento.

Gestire i file di attivazione scaduti

I file di attivazione possono essere aggiornati solo nella console di gestione locale primaria.

Prima che il file di attivazione scada nel computer secondario, definirlo come computer primario in modo da poter aggiornare la licenza.

Per altre informazioni, vedere Caricare un nuovo file di attivazione.

Passaggi successivi

Per altre informazioni, vedere Attivare e configurare una console di gestione locale.