Considerazioni sulla sicurezza per l'uso di nodi di Azure in un cluster HPC Windows

Questo argomento descrive le considerazioni sulla sicurezza per la distribuzione e l'esecuzione di processi in istanze del ruolo di lavoro di Azure aggiunte a un cluster WINDOWS HPC (uno scenario di "burst" di Azure).

Per informazioni generali sulla sicurezza della piattaforma Azure, vedere panoramica della sicurezza di Azure.

Account utente

Gli account utente aggiunti a un dominio usati per inviare processi e attività a un cluster HPC locale non vengono usati per eseguire processi e attività nei nodi di Azure. Ogni processo eseguito in un nodo di Azure crea un account utente e una password locali. Ciò consente di garantire la separazione dei processi in Azure.

Nota

Una modifica o la scadenza delle credenziali di dominio per un utente del cluster non causa alcun processo accodato da tale utente nei nodi di Azure, anche se i processi in coda avranno esito negativo nei nodi locali.

Porte e protocolli del firewall

Le porte e i protocolli del firewall usati per distribuire i nodi di Azure e per eseguire i processi sono riepilogati in porte firewall usate per la comunicazione con i nodi di Azure. Per informazioni sulla configurazione di Windows Firewall nel cluster locale che consente l'esecuzione dei servizi interni, vedere Appendice 1: Rete cluster HPC.

Nota

A partire da HPC Pack 2008 R2 con SP3, la porta 443 viene usata per tutte le operazioni di pianificazione dei processi e distribuzione dei nodi di Azure. Ciò semplifica il set di porte necessarie per usare i nodi di Azure, rispetto alle versioni precedenti di HPC Pack.

Certificati

I certificati X.509 v3 vengono usati per proteggere la comunicazione tra nodi cluster locali e nodi di Azure. Possono essere firmati da un altro certificato attendibile oppure possono essere autofirmati. Per distribuire i nodi di Azure in un servizio ospitato in Azure e per eseguire processi in essi, è necessario configurare sia un certificato di gestione che i certificati del servizio. Il certificato di gestione richiede in genere la configurazione manuale. I certificati del servizio vengono configurati automaticamente da HPC Pack.

Certificato di gestione

Un certificato di gestione di Azure deve essere configurato nella sottoscrizione di Azure, nel nodo head e in qualsiasi computer client usato per connettersi al servizio cloud di Azure. Il client che si connette alla sottoscrizione di Azure ha la chiave privata. Per le procedure per configurare il certificato di gestione, vedere Opzioni per configurare il certificato di gestione di Azure per le distribuzioni burst di Azure.

Il certificato di gestione viene usato per proteggere le operazioni, tra cui:

Creare un modello di nodo di Azure che può essere usato per distribuire i nodi di Azure

Effettuare il provisioning dei nodi di Azure

Caricare file in Archiviazione di Azure, ad esempio usando il comando hpcpack

)

Cautela

È possibile usare un certificato di gestione autofirmato per scopi di test o distribuzioni di modelli di verifica. Non è tuttavia consigliabile per le distribuzioni di produzione.

Certificati del servizio

I due certificati del servizio a chiave pubblica seguenti vengono caricati automaticamente nel servizio cloud di Azure da HPC Pack quando viene effettuato il provisioning dei nodi di Azure. Vengono usati per consentire l'autenticazione reciproca tra il nodo head locale e i nodi proxy di Azure di cui viene eseguito automaticamente il provisioning in ogni distribuzione.

Servizio Microsoft HPC di Azure

Microsoft HPC Azure Client

Questi certificati sono configurati da HPC Pack come indicato di seguito:

Il nodo head locale viene configurato con il certificato del client di Azure HPC Microsoft (con la chiave privata) e il certificato del servizio Microsoft HPC di Azure

I nodi proxy in Azure vengono configurati con il certificato del servizio Azure HPC Microsoft (con la chiave privata) e il certificato client di Microsoft HPC Azure

Immagazzinamento

Le operazioni su un account di archiviazione di Azure richiedono una chiave dell'account, che viene configurata automaticamente al momento della creazione dell'account. HPC Pack recupera automaticamente questa chiave per eseguire operazioni di archiviazione durante il provisioning dei nodi di Azure.

Modello di sicurezza per l'interazione dei componenti locali e di Azure

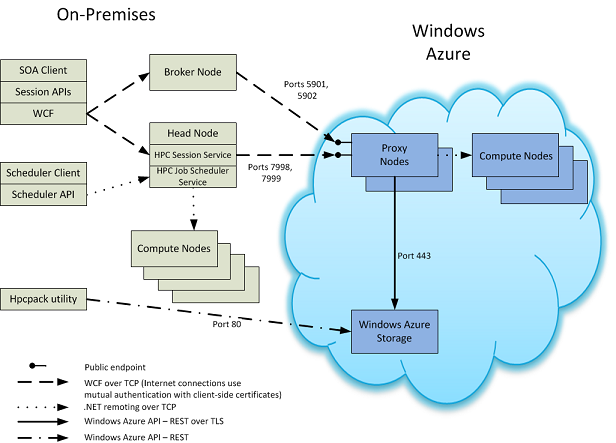

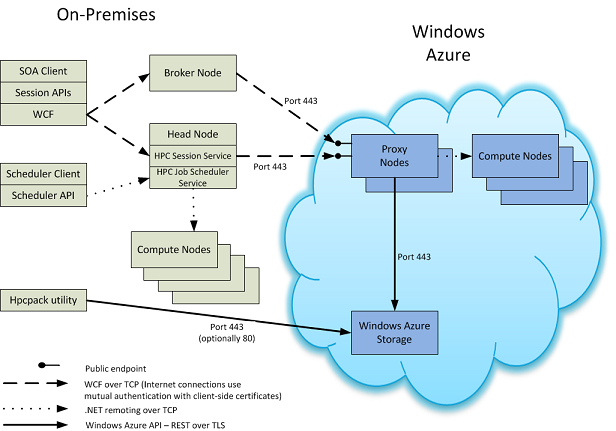

Le figure seguenti forniscono informazioni dettagliate sulle interazioni dei componenti HPC Pack locali e quelle in Azure usate per l'esecuzione di processi cluster. Le figure indicano le porte, i protocolli e gli endpoint usati per la comunicazione in HPC Pack (a partire da HPC Pack 2008 R2 con SP3), nonché in HPC Pack 2008 R2 con SP1 o SP2. I componenti locali presenti dipendono dalla configurazione del cluster HPC.

HPC Pack 2008 R2 con almeno SP3 o una versione successiva di HPC Pack

HPC Pack 2008 R2 con SP1 o SP2