Pianificazione dell'implementazione di Power BI: pianificazione dela sicurezza a livello di tenant

Nota

Questo articolo fa parte della serie di articoli sulla pianificazione dell'implementazione di Power BI. Questa serie è incentrata principalmente sull'esperienza Power BI in Microsoft Fabric. Per un'introduzione alla serie, vedere Pianificazione dell'implementazione di Power BI.

Questo articolo sulla pianificazione della sicurezza a livello di tenant è destinato principalmente a:

- Gli amministratori di Fabric: gli amministratori responsabili della supervisione di Power BI nell'organizzazione.

- Centro di eccellenza, IT e team di business intelligence: i team responsabili della supervisione di Power BI. Potrebbe essere necessario collaborare con gli amministratori di Power BI, i team di sicurezza delle informazioni e altri team pertinenti.

Questo articolo potrebbe anche essere rilevante per gli autori self-service di Power BI che creano, pubblicano e gestiscono il contenuto nelle aree di lavoro.

La serie di articoli è destinata ad ampliare il contenuto del white paper sulla sicurezza di Power BI. Il white paper sulla sicurezza di Power BI è incentrato su argomenti tecnici chiave, ad esempio l'autenticazione, la residenza dei dati e l'isolamento della rete. La serie di pianificazione dell'implementazione offre considerazioni e decisioni utili per pianificare la sicurezza e la privacy.

Poiché il contenuto di Power BI può essere usato e protetto in modi diversi, gli autori di contenuti prendono molte decisioni tattiche. Tuttavia, esistono anche alcune decisioni strategiche di pianificazione da prendere a livello di tenant. Queste decisioni di pianificazione strategica sono l'obiettivo di questo articolo.

È consigliabile prendere le decisioni della sicurezza a livello di tenant il prima possibile perché influiscono su tutto il resto. Inoltre, è più facile prendere altre decisioni sulla sicurezza dopo avere maggiore chiarezza sugli obiettivi e sugli obiettivi di sicurezza complessivi.

Amministrazione di Power BI

L'amministratore di Fabric è un ruolo con privilegi elevati che ha un controllo significativo su Power BI. È consigliabile considerare attentamente chi è assegnato a questo ruolo perché un amministratore di Fabric può eseguire molte funzioni di alto livello, tra cui:

- Gestione delle impostazioni del tenant: gli amministratori di Fabric possono gestire le impostazioni del tenant nel portale di amministrazione. Possono abilitare o disabilitare le impostazioni e consentire o impedire utenti o gruppi specifici all'interno delle impostazioni. È importante comprendere che le impostazioni del tenant hanno un'influenza significativa sull'esperienza utente.

- gestione dei ruoli dell'area di lavoro: gli amministratori possono aggiungersi al ruolo di amministratore dell'area di lavoro nel portale di amministrazione. Possono potenzialmente aggiornare la sicurezza dell'area di lavoro per accedere a qualsiasi dato o concedere diritti ad altri utenti per accedere ai dati in Fabric.

- Accesso all'area di lavoro personale: gli amministratori possono accedere al contenuto e gestire il dell'area di lavoro personale di qualsiasi utente.

- l'accesso ai metadati del tenant: gli amministratori possono accedere ai metadati a livello di tenant, inclusi i log attività di Power BI e gli eventi di attività recuperati dalle API di amministrazione di Power BI .

Suggerimento

Come procedura consigliata, è consigliabile assegnare tra due e quattro utenti al ruolo di amministratore dell'infrastruttura. In questo modo, è possibile ridurre i rischi garantendo al tempo stesso una copertura adeguata e un training incrociato.

Un amministratore di Power BI viene assegnato ad almeno uno di questi ruoli predefiniti:

- Amministratore di Fabric

- Amministratore di Power Platform

- Amministratore globale: si tratta di un ruolo con privilegi elevati e l'appartenenza deve essere limitata.

Quando si assegnano ruoli di amministratore, è consigliabile seguire le procedure consigliate.

Nota

Anche se un amministratore di Power Platform può gestire il servizio Power BI, l'inverso non è vero. Un utente assegnato al ruolo di amministratore dell'infrastruttura non può gestire altre applicazioni in Power Platform.

Elenco di controllo: quando si pianifica chi sarà un amministratore di Fabric, le decisioni chiave e le azioni includono:

- Identificare chi è attualmente assegnato il ruolo di amministratore: verificare chi è assegnato a uno dei ruoli che possono amministrare Power BI.

- Determinare chi deve gestire il servizio Power BI: se sono presenti troppi amministratori, creare un piano per ridurre il numero totale. Se sono presenti utenti assegnati come amministratori di Power BI che non sono adatti a un ruolo con privilegi elevati, creare un piano per risolvere il problema.

- Chiarire i ruoli e le responsabilità: per ogni amministratore di Power BI, assicurarsi che le responsabilità siano chiare. Verificare che sia stato eseguito il training incrociato appropriato.

Strategie di sicurezza e privacy

È necessario prendere alcune decisioni a livello di tenant correlate alla sicurezza e alla privacy. Le tattiche prese e le decisioni da prendere si baseranno su:

- Le impostazioni cultura dei dati. L'obiettivo è incoraggiare una cultura dei dati che comprenda che la sicurezza e la protezione dei dati sono responsabilità di tutti.

- Le strategie di proprietà e gestione dei contenuti. Il livello di gestione centralizzata e decentralizzata dei contenuti influisce in modo significativo sulla modalità di gestione della sicurezza.

- Strategie di ambito per la distribuzione di contenuti. Il numero di persone che visualizzano il contenuto influisce sulla modalità di gestione della sicurezza per il contenuto.

- I requisiti per rispettare le normative globali, nazionali/regionali e del settore.

Ecco alcuni esempi di strategie di sicurezza di alto livello. È possibile scegliere di prendere decisioni che influiscono sull'intera organizzazione.

- Requisiti per la sicurezza a livello di riga: è possibile usare la sicurezza a livello di riga per limitare l'accesso ai dati per utenti specifici. Ciò significa che utenti diversi visualizzano dati diversi quando accedono allo stesso report. Un modello semantico di Power BI o un'origine dati (quando si usa Single Sign-On) può applicare la sicurezza a livello di riga. Per altre informazioni, vedere la sezione Applicare la sicurezza dei dati in base all'identità utente nell'articolo Report consumer security planning.

- l'individuabilità dei dati: determinare la misura in cui è consigliabile incoraggiare l'individuazione dei dati in Power BI. La visibilità influisce su chi può trovare modelli semantici o datamart nel catalogo di OneLakee se gli autori di contenuti siano autorizzati a richiedere l'accesso a tali elementi utilizzando il flusso di lavoro Richiedere l'accesso. Per altre informazioni, vedere lo scenario di utilizzo business intelligence self-service gestita personalizzabile.

- Dati che possono essere archiviati in Power BI: determinare se in Power BI sono presenti determinati tipi di dati che non devono essere archiviati in Power BI. Ad esempio, è possibile specificare che determinati tipi di informazioni riservate, ad esempio numeri di conto bancario o numeri di previdenza sociale, non possano essere archiviati in un modello semantico. Per altre informazioni, vedere gli articoli sulla protezione delle informazioni e sulla prevenzione della perdita dei dati.

- rete privata in ingresso: determinare se esistono requisiti per l'isolamento della rete usando endpoint privati per accedere a Power BI. Quando si usa Collegamento privato di Azure, il traffico dati viene inviato usando il backbone della rete privata Microsoft anziché passare attraverso Internet.

- Rete privata in uscita: Determinare se è necessaria una maggiore sicurezza durante la connessione alle origini dati. Il gateway dati di rete virtuale consente la connettività in uscita sicura da Power BI alle origini dati all'interno di una rete virtuale. È possibile usare un gateway dati della rete virtuale di Azure quando il contenuto viene archiviato in un'area di lavoro Premium.

Importante

Quando si considera l'isolamento della rete, è importante collaborare con i team dell'infrastruttura IT e di rete prima di modificare le impostazioni del tenant di Fabric. Il collegamento privato di Azure consente una maggiore sicurezza in ingresso tramite endpoint privati, mentre un gateway di rete virtuale di Azure consente una sicurezza in uscita avanzata durante la connessione alle origini dati. Il gateway di rete virtuale di Azure è gestito da Microsoft anziché gestito dal cliente, quindi elimina il sovraccarico dell'installazione e del monitoraggio dei gateway locali.

Alcune decisioni a livello di organizzazione comportano criteri di governance aziendali, in particolare quando si riferiscono alla conformità. Altre decisioni a livello di organizzazione possono comportare indicazioni che è possibile fornire agli autori di contenuti responsabili della gestione e della protezione dei propri contenuti. I criteri e le linee guida risultanti devono essere inclusi nel portale centralizzato, materiali di training e piano di comunicazione.

Suggerimento

Vedere gli altri articoli di questa serie per suggerimenti aggiuntivi relativi alla pianificazione della sicurezza per consumer di report e autori di contenuti.

Elenco di controllo: quando si pianificano le strategie di sicurezza di alto livello, le decisioni chiave e le azioni includono:

- Identificare i requisiti normativi relativi alla sicurezza: analizzare e documentare ogni requisito, incluso il modo in cui garantirai la conformità.

- Identificare le strategie di sicurezza di alto livello: determinare quali requisiti di sicurezza sono abbastanza importanti da includere in un criterio di governance.

- Collaborare con altri amministratori: contattare gli amministratori di sistema pertinenti per illustrare come soddisfare i requisiti di sicurezza e quali prerequisiti tecnici esistono. Pianificare l'applicazione di un modello di verifica tecnico.

- Aggiornare le impostazioni del tenant di Fabric: Configurare le impostazioni pertinenti di ciascun tenant di Fabric. Pianificare regolarmente le revisioni di completamento.

- Creare e pubblicare linee guida per gli utenti: creare la documentazione per le strategie di sicurezza di alto livello. Includere informazioni dettagliate sul processo e su come un utente può richiedere un'esenzione dal processo standard. Rendere disponibili queste informazioni nel portale centralizzato e nei materiali di formazione.

- Aggiornare i materiali di formazione: per le strategie di sicurezza di alto livello, determinare i requisiti o le linee guida da includere nei materiali di formazione degli utenti.

Integrazione con Microsoft Entra ID

La sicurezza di Power BI si basa sulla base di un tenant Microsoft Entra. I concetti di Microsoft Entra seguenti sono rilevanti per la sicurezza di un tenant di Power BI.

- L'accesso utente: L'accesso al servizio Power BI richiede un account utente (oltre a una licenza di Power BI : Gratuito, Power BI Pro o Premium per Utente - PPU). È possibile aggiungere utenti interni e utenti guest a Microsoft Entra ID oppure sincronizzare con un'istanza locale di Active Directory (AD). Per altre informazioni sugli utenti guest, vedere Strategia per gli utenti esterni.

- gruppi di sicurezza: i gruppi di sicurezza di Microsoft Entra sono necessari quando si rendono disponibili determinate funzionalità nelle impostazioni del tenant . Potrebbero essere necessari anche dei gruppi per proteggere in modo efficace il contenuto dell'area di lavoro di Power BI o per la distribuzione del contenuto. Per altre informazioni, vedere Strategia per l'uso di gruppi.

-

criteri di accesso condizionale: è possibile configurare l'accesso condizionale al servizio Power BI e all'app Power BI per dispositivi mobili. L’accesso condizionale Microsoft Entra può limitare l'autenticazione in varie situazioni. Ad esempio, è possibile applicare criteri che:

- Richiedere l'autenticazione a più fattori per tutti alcuni o tutti gli utenti

- Consentire solo i dispositivi conformi ai criteri dell'organizzazione.

- Consentire la connettività da una rete o da uno o più intervalli IP specifici.

- Bloccare la connettività da un computer non aggiunto a un dominio.

- Bloccare la connettività per un accesso rischioso.

- Consentire solo a determinati tipi di dispositivi di connettersi.

- Consentire o negare l'accesso condizionale a Power BI per utenti specifici.

entità servizio : potrebbe essere necessario creare un di registrazione dell'app di Microsoft Entraper effettuare il provisioning di un'entità servizio. L'autenticazione dell'entità servizio è una procedura consigliata quando un amministratore di Power BI vuole eseguire script automatici e pianificati che estraggono i dati usando le API di amministrazione di Power BI. Le entità servizio sono utili anche quando si incorpora il contenuto di Power BI in un'applicazione personalizzata. - Politiche in tempo reale: è possibile scegliere di configurare il controllo sessione in tempo reale o le politiche di controllo di accesso, che implica sia Microsoft Entra ID che Microsoft Defender for Cloud Apps. Ad esempio, è possibile impedire il download di un report nel servizio Power BI quando ha un'etichetta di riservatezza specifica. Per altre informazioni, vedere gli articoli sulla protezione delle informazioni e sulla prevenzione della perdita dei dati.

Potrebbe essere difficile trovare il giusto equilibrio tra accesso senza restrizioni e accesso eccessivamente restrittivo (che frustra gli utenti). La strategia migliore consiste nel collaborare con l'amministratore di Microsoft Entra per capire cosa è attualmente configurato. Provare a rimanere reattivi alle esigenze dell'azienda tenendo conto delle restrizioni necessarie.

Suggerimento

Molte organizzazioni dispongono di un ambiente Active Directory (AD) locale sincronizzato con Microsoft Entra ID nel cloud. Questa configurazione è nota come soluzione di identità ibrida, che non rientra nell'ambito di questo articolo. Il concetto importante da comprendere è che gli utenti, i gruppi e le entità servizio devono esistere in Microsoft Entra ID per i servizi basati sul cloud come Power BI. La presenza di una soluzione ibrida di gestione delle identità funziona per Power BI. È consigliabile comunicare con gli amministratori di Microsoft Entra per decidere la soluzione migliore per l'organizzazione.

Elenco di controllo: quando si identificano le esigenze per l'integrazione di Microsoft Entra, le decisioni chiave e le azioni includono:

- Collaborare con gli amministratori di Microsoft Entra: collaborare con gli amministratori di Microsoft Entra per scoprire quali sono i criteri di Microsoft Entra esistenti. Determinare se sono presenti criteri (correnti o pianificati) che influiscono sull'esperienza utente nel servizio Power BI e/o nelle applicazioni Power BI per dispositivi mobili.

- Decidere quando utilizzare l'accesso utente rispetto a un'entità servizio: Per le operazioni automatizzate, decidere quando utilizzare un'entità servizio anziché l'accesso utente.

- Creare o aggiornare le linee guida per gli utenti: determinare se sono presenti argomenti di sicurezza da documentare per la community degli utenti di Power BI. In questo modo, sapranno cosa aspettarsi per l'uso di gruppi e criteri di accesso condizionale.

Strategia per gli utenti esterni

Power BI supporta Microsoft Entra Business to Business (B2B). Gli utenti esterni, ad esempio da un cliente o da una società partner, possono essere invitati come utenti guest in Microsoft Entra ID a scopo di collaborazione. Gli utenti esterni possono usare Power BI e molti altri servizi di Azure e Microsoft 365.

Importante

Il white paper di Microsoft Entra B2B è la risorsa migliore per apprendere le strategie per la gestione degli utenti esterni. Questo articolo è limitato alla descrizione delle considerazioni più importanti rilevanti per la pianificazione.

Esistono dei vantaggi quando un utente esterno proviene da un'altra organizzazione che dispone anche di Microsoft Entra ID configurato.

- Il tenant domestico gestisce le credenziali: Il tenant domestico dell'utente rimane in controllo della loro identità e della gestione delle credenziali. Non è necessario sincronizzare le identità.

- tenant home gestisce lo stato dell'utente: quando un utente lascia l'organizzazione e l'account viene rimosso o disabilitato, con effetto immediato, l'utente non avrà più accesso al contenuto di Power BI. È un vantaggio significativo perché si potrebbe non sapere quando qualcuno ha lasciato la propria organizzazione.

- flessibilità per le licenze utente: sono disponibili opzioni di licenza convenienti. Un utente esterno potrebbe avere già una licenza Power BI Pro o PPU, nel qual caso non è necessario assegnarne uno. È anche possibile concedere loro l'accesso al contenuto in un'area di lavoro di capacità Premium o Infrastruttura F64 o superiore assegnando loro una licenza Fabric (gratuita).

Importante

A volte questo articolo si riferisce a Power BI Premium o alle relative sottoscrizioni di capacità (SKU P). Tenere presente che Microsoft sta attualmente consolidando le opzioni di acquisto e ritirando gli SKU di Power BI Premium per capacità. I clienti nuovi ed esistenti devono invece prendere in considerazione l'acquisto di sottoscrizioni con capacità Fabric (SKU F).

Per altre informazioni, vedere Aggiornamento importante disponibile per le licenze Power BI Premium e Domande frequenti su Power BI Premium.

Impostazioni chiave

Esistono due aspetti per abilitare e gestire il funzionamento dell'accesso utente esterno:

- Impostazioni di Microsoft Entra gestite da un amministratore di Microsoft Entra. Queste impostazioni di Microsoft Entra sono un prerequisito.

- impostazioni del tenant di Fabric gestite da un amministratore di Power BI nel portale di amministrazione. Queste impostazioni controllano l'esperienza utente nel servizio Power BI.

Processo di invito guest

Esistono due modi per invitare gli utenti guest al tenant.

- Inviti pianificati: Puoi configurare Utenti esterni in anticipo in Microsoft Entra ID. In questo modo, l'account guest è pronto ogni volta che un utente di Power BI deve usarlo per assegnare le autorizzazioni, ad esempio le autorizzazioni dell'app. Anche se richiede una pianificazione iniziale, è il processo più coerente perché sono supportate tutte le funzionalità di sicurezza di Power BI. Un amministratore può usare PowerShell per aggiungere in modo efficiente un numero elevato di utenti esterni.

- inviti ad hoc: un account guest può essere generato automaticamente in Microsoft Entra ID al momento in cui un utente di Power BI condivide o distribuisce il contenuto a un utente esterno (che non è stato configurato in precedenza). Questo approccio è utile quando non si conosce in anticipo chi saranno gli utenti esterni. Tuttavia, questa funzionalità deve essere prima abilitata in Microsoft Entra ID. L'approccio di invito ad hoc funziona per le autorizzazioni ad hoc per elemento e le autorizzazioni dell'app.

Suggerimento

Non tutte le opzioni di sicurezza nel servizio Power BI supportano l'attivazione di un invito ad hoc. Per questo motivo, è disponibile un'esperienza utente incoerente quando si assegnano autorizzazioni, ad esempio la sicurezza dell'area di lavoro rispetto alle autorizzazioni per elemento e le autorizzazioni dell'app. Quando possibile, è consigliabile usare l'approccio di invito pianificato perché comporta un'esperienza utente coerente.

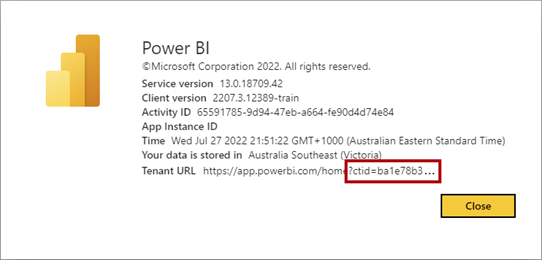

ID tenant cliente

Ogni tenant di Microsoft Entra ha un identificatore univoco globale (GUID) noto come ID tenant. In Power BI è noto come ID tenant del cliente (CTID). Il CTID consente al servizio Power BI di individuare il contenuto dal punto di vista di un tenant aziendale diverso. È necessario aggiungere il CTID agli URL quando si condivide il contenuto con un utente esterno.

Ecco un esempio di aggiunta del CTID a un URL: https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

Quando è necessario fornire il CTID per l'organizzazione a un utente esterno, è possibile trovarlo nel servizio Power BI aprendo la finestra di dialogo Informazioni su Power BI. È disponibile nel menu Guida e supporto tecnico (?) in alto a destra del servizio Power BI. Il CTID viene aggiunto alla fine dell'URL del tenant.

Personalizzazione dell'organizzazione

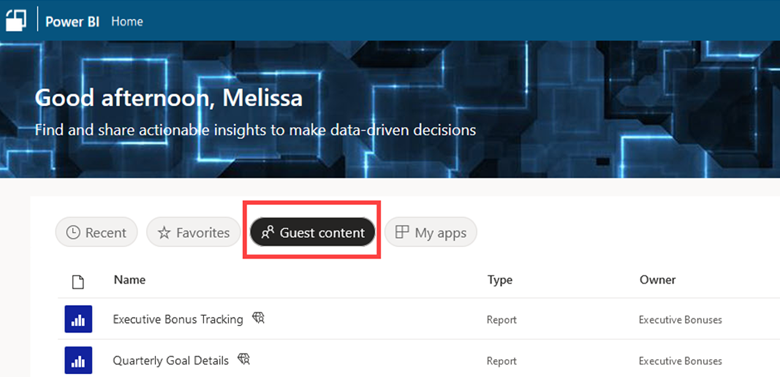

Quando l'accesso guest esterno si verifica spesso nell'organizzazione, è consigliabile usare la personalizzazione. La personalizzazione del marchio aiuta gli utenti a identificare quale tenant organizzativo stanno accedendo. Gli elementi di personalizzazione possono includere un logo, un'immagine di copertina e un colore del tema.

Lo screenshot seguente mostra l'aspetto del servizio Power BI quando si accede da un account guest. Include un'opzione Contenuto guest, disponibile quando il CTID viene aggiunto all'URL.

Condivisione di dati esterni

Alcune organizzazioni devono eseguire più operazioni rispetto alla condivisione di report con utenti esterni. Intendono condividere modelli semantici con utenti esterni, ad esempio partner, clienti o fornitori.

L'obiettivo per la condivisione di modelli semantici sul posto (nota anche come condivisione di modelli semantici tra tenant) è consentire agli utenti esterni di creare report personalizzati e modelli compositi usando i dati creati, gestiti e forniti. Il modello semantico condiviso originale (creato dall'utente) rimane nel tenant di Power BI. I report e i modelli dipendenti vengono archiviati nel tenant di Power BI dell'utente esterno.

Esistono diversi aspetti di sicurezza per rendere funzionante la condivisione di modelli semantici sul posto.

- Impostazione Tenant: Consentire agli utenti guest di lavorare con modelli semantici condivisi nei propri tenant: questa impostazione specifica se è possibile usare la funzionalità di condivisione dei dati esterna. Deve essere abilitata per rendere effettiva una delle altre due impostazioni (illustrate di seguito). È abilitato o disabilitato per l'intera organizzazione dall'amministratore di Power BI.

- impostazione tenant: Consenti a utenti specifici di attivare la condivisione dei dati esterni: questa impostazione specifica quali gruppi di utenti possono condividere i dati esternamente. I gruppi di utenti consentiti qui potranno usare la terza impostazione (descritta di seguito). Questa impostazione viene gestita dall'amministratore di Power BI.

- impostazione del modello semantico: Condivisione esterna: questa impostazione specifica se tale modello semantico specifico può essere usato dagli utenti esterni. Questa impostazione viene gestita dai creatori di contenuti e dai proprietari per ogni modello semantico specifico.

- Autorizzazione Modello semantico: Leggi e Costruisci: le autorizzazioni standard del modello semantico per supportare gli autori di contenuti sono ancora in vigore.

Importante

In genere, il termine consumer viene usato per fare riferimento a utenti di sola visualizzazione che utilizzano contenuto prodotto da altri utenti dell'organizzazione. Tuttavia, con la condivisione di modelli semantici sul posto, esiste un producer del modello semantico e un consumer del modello semantico. In questo caso, il consumer del modello semantico è in genere un creatore di contenuti nell'altra organizzazione.

Se viene specificata la sicurezza a livello di riga per il modello semantico, viene rispettata per gli utenti esterni. Per altre informazioni, vedere la sezione Applicare la sicurezza dei dati in base all'identità utente nell'articolo Report consumer security planning.

Sottoscrizioni utente esterne

È più comune che gli utenti esterni vengano gestiti come utenti guest in Microsoft Entra ID, come descritto in precedenza. Oltre a questo approccio comune, Power BI offre altre funzionalità per la distribuzione di sottoscrizioni di report agli utenti esterni all'organizzazione.

L'impostazione del tenant Consenti l'invio di sottoscrizioni di posta elettronica a utenti esterni specifica se gli utenti possono inviare sottoscrizioni di posta elettronica a utenti esterni che non sono ancora utenti guest di Microsoft Entra. Si consiglia di impostare questa impostazione del tenant in modo che corrisponda al rigore o alla flessibilità con cui l'organizzazione preferisce gestire gli account degli utenti esterni.

Suggerimento

Gli amministratori possono verificare quali utenti esterni vengono inviati alle sottoscrizioni usando l'API Ottieni sottoscrizioni report come amministratore. Viene visualizzato l'indirizzo di posta elettronica per l'utente esterno. Il tipo di entità non è risolto perché l'utente esterno non è configurato in Microsoft Entra ID.

Elenco di controllo: quando si pianifica come gestire gli utenti guest esterni, le decisioni chiave e le azioni includono:

- Identificare i requisiti per gli utenti esterni in Power BI: determinare i casi d'uso per la collaborazione esterna. Chiarire gli scenari per l'uso di Power BI con Microsoft Entra B2B. Determinare se la collaborazione con utenti esterni è un evento comune o raro.

- Determinare le impostazioni correnti di Microsoft Entra: collaborare con l'amministratore di Microsoft Entra per scoprire come è attualmente configurata la collaborazione esterna. Determinare l'impatto sull'uso di B2B con Power BI.

- Decidere come invitare utenti esterni: collaborare con gli amministratori di Microsoft Entra per decidere come verranno creati gli account guest in Microsoft Entra ID. Decidere se saranno consentiti inviti ad hoc. Decidere in quale misura verrà usato l'approccio di invito pianificato. Assicurarsi che l'intero processo sia compreso e documentato.

- Creare e pubblicare materiale sussidiario per gli utenti esterni: creare la documentazione per gli autori di contenuti che li guideranno su come condividere contenuti con utenti esterni (in particolare quando è necessario il processo di invito pianificato). Includere informazioni sulle limitazioni che gli utenti esterni dovranno affrontare se intendono modificare e gestire il contenuto da parte degli utenti esterni. Pubblicare queste informazioni nel portale centralizzato e nel materiale di formazione.

- Determinare come gestire la condivisione di dati esterni: decidere se la condivisione di dati esterni deve essere consentita e se è limitata a un set specifico di autori di contenuti approvati. Impostare l'impostazione del tenant Consenti agli utenti guest di lavorare con modelli semantici condivisi nei propri tenant e l'impostazione del tenant Consenti agli utenti specifici di attivare la condivisione dei dati esterni per allinearsi alla decisione. Fornire informazioni sulla condivisione dei dati esterni per i creatori di modelli semantici. Pubblicare queste informazioni nel portale centralizzato e nel materiale di formazione.

- Determinare come gestire le licenze di Power BI per gli utenti esterni: se l'utente guest non ha una licenza di Power BI esistente, decidere il processo per assegnarle una licenza. Verificare che il processo sia documentato.

- Includere il CTID nella documentazione utente rilevante: Registrare l'URL che include l'ID tenant (CTID) nella documentazione utente. Includere esempi per creatori e consumer su come usare gli URL che aggiungono il CTID.

- Configurare il branding personalizzato in Power BI: Nel portale di amministrazione, configurare il branding personalizzato per aiutare gli utenti esterni a identificare il tenant organizzativo a cui accedono.

- Verificare o aggiornare le impostazioni del tenant: controllare come sono attualmente configurate le impostazioni del tenant nel servizio Power BI. Aggiornarle secondo le esigenze in base alle decisioni prese per la gestione dell'accesso utente esterno.

Strategia per i percorsi dei file

Esistono diversi tipi di file che devono essere archiviati in modo appropriato. È quindi importante aiutare gli utenti a comprendere le aspettative per la posizione dei file e dei dati.

Possono verificarsi dei rischi associati ai file di Power BI Desktop e alle cartelle di lavoro di Excel perché possono contenere dei dati importati. Questi dati possono includere informazioni sui clienti, informazioni personali, informazioni proprietarie o dati soggetti a requisiti normativi o di conformità.

Suggerimento

È facile ignorare i file archiviati all'esterno del servizio Power BI. È consigliabile prenderli in considerazione durante la pianificazione della sicurezza.

Ecco alcuni dei tipi di file che potrebbero essere coinvolti in un'implementazione di Power BI.

-

File di origine

- File di Power BI Desktop: i file originali (con estensione .pbix) del contenuto pubblicato nel servizio Power BI. Quando il file contiene un modello di dati, potrebbe contenere dei dati importati.

- cartelle di lavoro di Excel: le cartelle di lavoro di Excel (.xlsx) possono includere connessioni a modelli semantici nel servizio Power BI. Possono anche contenere dei dati esportati. Potrebbero anche essere delle cartelle di lavoro originali per il contenuto pubblicato nel servizio Power BI (come elemento della cartella di lavoro in un'area di lavoro).

- File di report paginati: file report originali (.rdl) per contenuti pubblicati nel servizio Power BI.

- file di dati di origine: file flat (ad esempio, .csv o .txt) o cartelle di lavoro di Excel che contengono dati di origine importati in un modello di Power BI.

-

File esportati e di altro tipo

- file di Power BI Desktop: i file .pbix scaricati dal servizio Power BI.

- file PowerPoint e PDF: presentazioni di PowerPoint (.pptx) e documenti PDF scaricati dal servizio Power BI.

- file Excel e CSV: Dati esportati dai report nel servizio Power BI.

- file di report impaginati: i file esportati dai report impaginati nel servizio Power BI. Sono supportati Excel, PDF e PowerPoint. Esistono anche altri formati di file di esportazione per i report impaginati, tra cui Word, XML o archivio Web. Quando si usano i file di esportazione nell'API dei report, sono supportati anche i formati di immagine.

- File email: immagini e allegati dalle iscrizioni.

Si dovranno prendere alcune decisioni sulla posizione in cui gli utenti possono o non possono archiviare i file. In genere, questo processo comporta la creazione di criteri di governance a cui gli utenti possono fare riferimento. I percorsi per i file di origine e i file esportati devono essere protetti per garantire l'accesso appropriato da parte degli utenti autorizzati.

Ecco alcuni consigli per l'uso dei file.

- Archiviare i file in una raccolta condivisa: usare un sito di Teams, una raccolta di SharePoint o una raccolta condivisa di OneDrive per l'azienda o l'istituto di istruzione. Evitare di usare librerie e unità personali. Assicurarsi che venga eseguito il backup del percorso di archiviazione. Assicurarsi anche che il controllo delle versioni del percorso di archiviazione sia abilitato in modo che sia possibile eseguire il rollback a una versione precedente.

- Usare il servizio Power BI il più possibile: quando possibile, usare il servizio Power BI per la condivisione e la distribuzione del contenuto. In questo modo, c'è sempre il controllo completo dell'accesso. L'archiviazione e la condivisione di file in un file system devono essere riservate al numero ridotto di utenti che collaborano al contenuto.

- Non usare l'email: scoraggia l'uso della posta elettronica per la condivisione dei file. Quando un utente invia un messaggio di posta elettronica a una cartella di lavoro di Excel o a un file di Power BI Desktop a 10 utenti, vengono restituite 10 copie del file. Esiste sempre il rischio di includere un indirizzo di posta elettronica errato (interno o esterno). Inoltre, c'è un rischio maggiore che il file verrà inoltrato a qualcun altro. Per ridurre al minimo questo rischio, rivolgersi all'amministratore di Exchange Online per implementare regole per bloccare gli allegati in base a condizioni di dimensioni o tipo di estensione di file. Altre strategie di prevenzione della perdita dei dati per Power BI sono descritte negli articoli sulla protezione delle informazioni e prevenzione della perdita dei dati).

- Usare i file modello: Occasionalmente, è necessario condividere un file di Power BI Desktop con qualcun altro. In questo caso, prendere in considerazione la creazione e la condivisione di un file di modello di Power BI Desktop (con estensione pbit). Un file modello contiene solo i metadati, quindi è inferiore alle dimensioni del file di origine. Questa tecnica richiederà al destinatario di immettere le credenziali dell'origine dati per aggiornare i dati del modello.

Nel portale di amministrazione sono disponibili impostazioni tenant che controllano quali formati di esportazione gli utenti possono usare durante l'esportazione dal servizio Power BI. È importante esaminare e impostare queste impostazioni. Si tratta di un'attività complementare per pianificare i percorsi dei file che devono essere usati per i file esportati.

Suggerimento

Alcuni formati di esportazione supportano la protezione delle informazioni end-to-end usando la crittografia. A causa dei requisiti normativi, alcune organizzazioni hanno una necessità valida di limitare i formati di esportazione che gli utenti possono usare. L'articolo Protezione delle informazioni per Power BI descrive i fattori da considerare quando si decide quali formati di esportazione abilitare o disabilitare nelle impostazioni del tenant. Nella maggior parte dei casi, è consigliabile limitare le funzionalità di esportazione solo quando è necessario soddisfare requisiti normativi specifici. È possibile usare il log attività di Power BI per identificare gli utenti che eseguono molte esportazioni. È quindi possibile insegnare a questi utenti alternative più efficienti e sicure.

Elenco di controllo: quando si pianificano i percorsi dei file, le decisioni e le azioni principali includono:

- Identificare dove devono trovarsi i file: decidere dove archiviare i file. Determinare se sono presenti posizioni specifiche che non devono essere usate.

- Creare e pubblicare la documentazione sui percorsi dei file: creare la documentazione utente che chiarisca le responsabilità per la gestione e la protezione dei file. Deve anche descrivere i percorsi in cui i file devono (o non devono) essere archiviati. Pubblicare queste informazioni nel portale centralizzato e nel materiale di formazione.

- Impostare le impostazioni del tenant per le esportazioni: esaminare e impostare ogni impostazione del tenant correlata ai formati di esportazione che si desidera supportare.

Strategia per l'uso dei gruppi

È consigliabile usare i gruppi di sicurezza Microsoft Entra per proteggere il contenuto di Power BI per i motivi seguenti.

- manutenzione ridotta: l'appartenenza al gruppo di sicurezza può essere modificata senza la necessità di modificare le autorizzazioni per il contenuto di Power BI. È possibile aggiungere nuovi utenti al gruppo e gli utenti non necessari possono essere rimossi dal gruppo.

- Maggiore accuratezza: poiché le modifiche all'appartenenza al gruppo vengono apportate una sola volta, le assegnazioni di autorizzazioni sono più accurate. Se viene rilevato un errore, può essere più facilmente corretto.

- Delega: è possibile delegare la responsabilità di gestire l'appartenenza al proprietario del gruppo .

Decisioni di gruppo di alto livello

Ci sono alcune decisioni strategiche da prendere per quanto riguarda il modo in cui verranno usati i gruppi.

Autorizzazione per creare e gestire gruppi

Esistono due decisioni chiave da prendere per la creazione e la gestione dei gruppi.

- Chi è autorizzato a creare un gruppo? In genere, solo l'IT può creare gruppi di sicurezza. Tuttavia, è possibile aggiungere utenti al ruolo predefinito Amministratore di Gruppi di Microsoft Entra. In questo modo, alcuni utenti attendibili, come i promotori di Power BI o i membri satellite del COE, possono creare gruppi per la propria business unit.

- Chi è autorizzato a gestire i membri di un gruppo? È comune che l'IT gestisca l'appartenenza ai gruppi. Tuttavia, è possibile specificare uno o più proprietari del gruppo autorizzati ad aggiungere e rimuovere membri del gruppo. L'uso di gestione dei gruppi self-service è utile quando un team decentralizzato o membri satellite del COE è autorizzato a gestire l'appartenenza a gruppi specifici di Power BI.

Suggerimento

Consentire la gestione dei gruppi self-service e specificare proprietari dei gruppi decentralizzati sono ottimi modi per bilanciare l'efficienza e la velocità con la governance.

Pianificazione per i gruppi di Power BI

È importante creare una strategia di alto livello per usare i gruppi per proteggere il contenuto di Power BI e molti altri usi.

Vari casi d'uso per i gruppi

Considerare i casi d'uso seguenti per i gruppi.

| Caso d'uso | Descrizione | Nome gruppo di esempio |

|---|---|---|

| Comunicazione con il Centro di eccellenza (COE) di Power BI | Include tutti gli utenti associati al COE, inclusi tutti i membri principali e satellite del COE. A seconda delle esigenze, è anche possibile creare un gruppo separato solo per i membri principali. È probabile che sia un gruppo di Microsoft 365 correlato a un sito di Teams. | • Centro di eccellenza di Power BI |

| Comunicazione con il team di leadership di Power BI | Include lo sponsor esecutivo e i rappresentanti delle business unit che collaborano alla guida dell'iniziativa di Power BI nell'organizzazione. | • Comitato direttivo di Power BI |

| Comunicazione con la community degli utenti di Power BI | Include tutti gli utenti a cui è assegnato qualsiasi tipo di licenza utente di Power BI. È utile per fare annunci a tutti gli utenti di Power BI nell'organizzazione. È probabile che sia un gruppo di Microsoft 365 correlato a un sito di Teams. | • Community di Power BI |

| Supporto della community degli utenti di Power BI | Include gli utenti dell'help desk che interagiscono direttamente con la community degli utenti per gestire i problemi di supporto di Power BI. Questo indirizzo di posta elettronica (e il sito di Teams, se applicabile) è disponibile e visibile alla popolazione degli utenti. | • Supporto utente di Power BI |

| Supporto per l'escalation | Include utenti specifici, in genere dal COE di Power BI, che forniscono supporto inoltrato. Questo indirizzo di posta elettronica (e il sito di Teams, se applicabile) è in genere privato, per l'uso solo da parte del team di supporto utenti. | • Supporto utenti inoltrato a Power BI |

| Amministrazione del servizio Power BI | Include utenti specifici autorizzati ad amministrare il servizio Power BI. Facoltativamente, i membri di questo gruppo possono essere correlati al ruolo in Microsoft 365 per semplificare la gestione. | • Amministratori di Power BI |

| Notifica delle funzionalità consentite e implementazioni graduali delle funzionalità | Include gli utenti autorizzati per un'impostazione del tenant specifica nel portale di amministrazione (se la funzionalità sarà limitata) o se la funzionalità deve essere implementata gradualmente ai gruppi di utenti. Molte delle impostazioni del tenant richiederanno la creazione di un nuovo gruppo specifico di Power BI. | • Creatori di aree di lavoro di Power BI • Condivisione di dati esterni di Power BI |

| Gestione dei gateway dati | Include uno o più gruppi di utenti autorizzati ad amministrare un cluster gateway. Potrebbero esserci diversi gruppi di questo tipo quando sono presenti più gateway o quando i team decentralizzati gestiscono i gateway. | • Amministratori di Power BI Gateway • Creatori di origini dati di Power BI Gateway • Proprietari dell'origine dati di Power BI Gateway • Utenti dell'origine dati del gateway di Power BI |

| Gestione delle capacità Premium | Include gli utenti autorizzati a gestire una capacità Premium. Potrebbero esserci diversi gruppi di questo tipo quando sono presenti più capacità o quando i team decentralizzati gestiscono le capacità. | • Collaboratori alla capacità di Power BI |

| Protezione di aree di lavoro, app ed elementi | Molti gruppi basati su aree di interesse e accesso consentito per la gestione della sicurezza dei ruoli dell'area di lavoro di Power BI, delle autorizzazioni delle app e delle autorizzazioni per ogni elemento. | • Amministratori dell'area di lavoro di Power BI • Membri dell'area di lavoro di Power BI • Collaboratori all'area di lavoro di Power BI • Visualizzatori dell'area di lavoro di Power BI • Visualizzatori di app Power BI |

| Distribuzione del contenuto | Include gli utenti che possono distribuire il contenuto usando una pipeline di distribuzione di Power BI. Questo gruppo viene usato insieme alle autorizzazioni dell'area di lavoro. | • Amministratori della pipeline di distribuzione di Power BI |

| Automazione delle operazioni amministrative | Include le entità servizio autorizzate a usare le API di Power BI per scopi amministrativi o di incorporamento. | • Entità servizio di Power BI |

Gruppi per le impostazioni del tenant di Fabric

A seconda dei processi interni in uso, si avranno altri gruppi necessari. Questi gruppi sono utili quando si gestiscono le impostazioni del tenant. Di seguito sono riportati alcuni esempi.

- creatori di aree di lavoro di Power BI: utile quando è necessario limitare chi può creare aree di lavoro. Viene usato per configurare l'impostazione del tenant Crea aree di lavoro.

- esperti in materia di certificazione di Power BI: utile per specificare chi è autorizzato a usare l'autenticità certificata per il contenuto. Viene usato per configurare l'impostazione del tenant Certificazione.

- autori di contenuti approvati da Power BI: utile quando è necessaria l'approvazione, la formazione o la conoscenza delle politiche per l'installazione di Power BI Desktop o per ottenere una licenza Power BI Pro o PPU. Viene usato dalle impostazioni del tenant che incoraggiano le funzionalità di creazione del contenuto, ad esempio Consenti connessioni DirectQuery ai modelli semantici di Power BI, Push di app agli utenti finali, Consenti endpoint XMLA e altri.

- gli utenti degli strumenti esterni di Power BI: utile quando si consente l'uso di strumenti esterni per un gruppo selettivo di utenti. Viene usato da Criteri di gruppo o quando le installazioni o le richieste software devono essere controllate attentamente.

- gli sviluppatori personalizzati di Power BI: utile quando è necessario controllare chi è autorizzato a incorporare contenuto in altre applicazioni all'esterno di Power BI. Viene usato per configurare l'impostazione Incorpora contenuto nei tenant delle app.

- pubblicazione pubblica di Power BI: utile quando è necessario limitare gli utenti che possono pubblicare i dati pubblicamente. Viene usato per configurare l'impostazione del tenant Pubblica sul Web.

- condivisione di Power BI all'intera organizzazione: utile quando è necessario limitare chi può condividere un collegamento con tutti gli utenti dell'organizzazione. Viene usato per configurare l'impostazione Consenti collegamenti condivisibili per concedere l'accesso a tutti gli utenti del tenant dell'organizzazione.

- condivisione dei dati esterni di Power BI: utile quando è necessario consentire a determinati utenti di condividere modelli semantici con utenti esterni. Viene usato per configurare l'impostazione del tenant Consenti a utenti specifici di attivare la condivisione dei dati esterni.

- accesso utente guest di Power BI con licenza: utile quando è necessario raggruppare gli utenti esterni approvati a cui viene concessa una licenza dall'organizzazione. Viene usato per configurare l'impostazione del tenant Consenti agli utenti guest di Microsoft Entra di accedere a Power BI.

- utente guest di Power BI accede a BYOL: utile quando è necessario raggruppare gli utenti esterni approvati che portano la propria licenza (BYOL) dall'organizzazione principale. Viene usato per configurare l'impostazione del tenant Consenti agli utenti guest di Microsoft Entra di accedere a Power BI.

Suggerimento

Per considerazioni sull'uso dei gruppi durante la pianificazione dell'accesso all'area di lavoro, vedere l'articolo Pianificazione a livello di area di lavoro. Per informazioni sulla pianificazione della protezione di aree di lavoro, app ed elementi, vedere l'articolo Pianificazione della sicurezza degli utenti dei report.

Tipo di gruppo

È possibile creare diversi tipi di gruppi.

- gruppo di sicurezza: un gruppo di sicurezza è la scelta migliore quando l'obiettivo principale è concedere l'accesso a una risorsa.

- gruppo di sicurezza abilitato alla posta elettronica: quando è necessario concedere l'accesso a una risorsa e distribuire messaggi all'intero gruppo tramite posta elettronica, un gruppo di sicurezza abilitato alla posta elettronica è una scelta ottimale.

- gruppo di Microsoft 365: questo tipo di gruppo ha un sito di Teams e un indirizzo di posta elettronica. È la scelta migliore quando l'obiettivo principale è la comunicazione o la collaborazione in un sito di Teams. Un gruppo di Microsoft 365 ha solo membri e proprietari; non esiste un ruolo visualizzatore. Per questo motivo, lo scopo principale è la collaborazione. Questo tipo di gruppo era precedentemente noto come gruppo di Office 365, gruppo moderno o gruppo unificato.

- gruppo di distribuzione: è possibile usare un gruppo di distribuzione per inviare una notifica di trasmissione a un elenco di utenti. Oggi, è considerato un concetto legacy che offre compatibilità con le versioni precedenti. Per i nuovi casi d'uso, è consigliabile creare invece un gruppo di sicurezza abilitato alla posta elettronica.

Quando si richiede un nuovo gruppo o si intende usare un gruppo esistente, è importante essere a conoscenza del relativo tipo. Il tipo di gruppo può determinare come viene usato e gestito.

- autorizzazioni di Power BI: Non tutti i tipi di gruppo sono supportati per ciascun tipo di operazione di sicurezza. I gruppi di sicurezza (inclusi i gruppi di sicurezza abilitati alla posta elettronica) offrono la massima copertura quando si tratta di impostare le opzioni di sicurezza di Power BI. La documentazione Microsoft consiglia in genere gruppi di Microsoft 365. Tuttavia, nel caso di Power BI, non sono in grado di supportare i gruppi di sicurezza. Per altre informazioni sulle autorizzazioni di Power BI, vedere gli articoli successivi di questa serie sulla pianificazione della sicurezza.

- Impostazioni del tenant di Fabric: è possibile usare solo i gruppi di sicurezza (inclusi i gruppi di sicurezza abilitati alla posta elettronica) per consentire o meno a gruppi di utenti di utilizzare le impostazioni del tenant .

- Funzionalità avanzate di Microsoft Entra: Certi tipi di funzionalità avanzate non sono supportati per tutte le tipologie di gruppo. Ad esempio, i gruppi di Microsoft 365 non supportano l'annidamento dei gruppi all'interno di un gruppo. Anche se alcuni tipi di gruppo supportano l'appartenenza a gruppi dinamica in base agli attributi utente in Microsoft Entra ID, i gruppi che usano l'appartenenza dinamica non sono supportati per Power BI.

- gestito in modo diverso: la richiesta di creare o gestire un gruppo potrebbe essere instradata a un amministratore diverso in base al tipo di gruppo (i gruppi di sicurezza abilitati alla posta elettronica e i gruppi di distribuzione vengono gestiti in Exchange). Di conseguenza, il processo interno varia a seconda del tipo di gruppo.

Convenzione di denominazione dei gruppi

È probabile che si finirà con molti gruppi in Microsoft Entra ID per supportare l'implementazione di Power BI. È quindi importante avere un modello concordato per il nome dei gruppi. Una buona convenzione di denominazione consentirà di determinare lo scopo del gruppo e di semplificare la gestione.

Prendere in considerazione l'uso della convenzione di denominazione standard seguente: <Prefisso><Scopo> - <Argomento/Ambito/Reparto><[Ambiente]>

L'elenco seguente descrive ogni parte della convenzione di denominazione.

- Prefisso: usato per raggruppare tutti i gruppi Power BI. Quando il gruppo verrà usato per più strumenti analitici, il prefisso potrebbe essere solo BI, anziché Power BI. In tal caso, il testo che descrive lo scopo sarà più generico in modo che si riferisca a più strumenti analitici.

- scopo: lo scopo varia. Può trattarsi di un ruolo dell'area di lavoro, di autorizzazioni per le app, di autorizzazioni a livello di elemento, di sicurezza a livello di riga o di altro scopo. A volte più scopi possono essere soddisfatti con un singolo gruppo.

- argomento/ambito/reparto: impiegato per chiarire a chi è destinato il gruppo. Spesso descrive l'appartenenza al gruppo. Può anche fare riferimento a chi gestisce il gruppo. A volte un singolo gruppo può essere usato per più scopi. Ad esempio, una raccolta di aree di lavoro finanziarie può essere gestita con un singolo gruppo.

- Ambiente: Facoltativo. Utile per distinguere tra sviluppo, test e produzione.

Ecco alcuni nomi di gruppo di esempio che applicano la convenzione di denominazione standard.

- Amministratori dell'area di lavoro di Power BI - Finanza personale [Dev]

- Membri dell'area di lavoro di Power BI - Finanza personale [Dev]

- Collaboratori all'area di lavoro di Power BI - Finanza personale [Dev]

- Visualizzatori dell'area di lavoro di Power BI - Finanza personale [Dev]

- Visualizzatori di app Power BI - Finanza personale

- Amministratori di Power BI Gateway - Enterprise BI

- Amministratori di Power BI Gateway - Finanza personale

Decisioni per gruppo

Quando si pianificano i gruppi necessari, è necessario prendere diverse decisioni.

Quando un autore del contenuto o un proprietario richiede un nuovo gruppo, in teoria usa un modulo per fornire le informazioni seguenti.

- Nome e scopo: nome del gruppo suggerito e scopo previsto. Prendere in considerazione l'inclusione di Power BI (o solo BI quando si dispone di più strumenti di Business Intelligence) nel nome del gruppo per indicare chiaramente l'ambito del gruppo.

- Indirizzo di posta elettronica: un indirizzo email necessario quando è richiesta la comunicazione anche con i membri del gruppo. Non tutti i tipi di gruppo devono essere abilitati alla posta elettronica.

- Tipo di gruppo: le opzioni includono gruppo di sicurezza, gruppo di sicurezza abilitato alla posta elettronica, gruppo di Microsoft 365 e gruppo di distribuzione.

- proprietario del gruppo: chi è autorizzato a possedere e gestire i membri del gruppo.

- Appartenenza al gruppo: Gli utenti previsti che saranno membri del gruppo. Valutare se è possibile aggiungere utenti esterni e utenti interni o se esiste una giustificazione per inserire utenti esterni in un gruppo diverso.

- Uso dell'assegnazione di membri di gruppo just-in-time: è possibile usare Privileged Identity Management (PIM) per abilitare un accesso just-in-time a un gruppo. Questo servizio può essere utile quando gli utenti richiedono l'accesso temporaneo. PIM è utile anche per gli amministratori di Power BI che necessitano di accesso occasionale.

Suggerimento

I gruppi esistenti basati sull’organigramma non funzionano sempre correttamente a scopo di Power BI. Usare i gruppi esistenti quando soddisfano le proprie esigenze. Tuttavia, essere pronti a creare gruppi specifici di Power BI quando si verifica la necessità.

Elenco di controllo: quando si crea la strategia per l'uso dei gruppi, le decisioni chiave e le azioni includono:

- decidere la strategia per l'uso dei gruppi: determinare i casi d'uso e gli scopi necessari per usare i gruppi. Specificare quando la sicurezza deve essere applicata usando gli account utente rispetto a quando un gruppo è obbligatorio o preferito.

- Creare una convenzione di denominazione per i gruppi specifici di Power BI: assicurarsi che sia in uso una convenzione di denominazione coerente per i gruppi che supporteranno la comunicazione, le funzionalità, l'amministrazione o la sicurezza di Power BI.

- Decidere chi è autorizzato a creare gruppi: chiarire se è richiesto che la creazione di tutti i gruppi passi attraverso l'IT. In alternativa, è possibile concedere a determinati utenti (ad esempio membri satellite del COE) l'autorizzazione per creare gruppi per la propria business unit.

- Creare un processo per richiedere un nuovo gruppo: creare un modulo per gli utenti per richiedere la creazione di un nuovo gruppo. Assicurarsi che sia disponibile un processo per rispondere rapidamente alle nuove richieste. Tenere presente che se le richieste vengono ritardate, gli utenti potrebbero essere tentati di iniziare ad assegnare autorizzazioni agli account singoli.

- Decidere quando è consentita la gestione decentralizzata dei gruppi: per i gruppi che si applicano a un team specifico, decidere quando è accettabile che un proprietario del gruppo (all'esterno dell'IT) gestisca i membri del gruppo.

- Decidere se l'appartenenza ai gruppi just-in-time verrà usata: Determinare se Privileged Identity Management sarà utile. In tal caso, determinare i gruppi per cui può essere usato, ad esempio il gruppo di amministratori di Power BI.

- Verificare quali gruppi esistono attualmente: determinare quali gruppi esistenti possono essere usati e quali gruppi devono essere creati.

- Esaminare ogni impostazione del tenant: per ogni impostazione del tenant, determinare se sarà consentita o non consentita per un set specifico di utenti. Determinare se è necessario creare un nuovo gruppo per configurare l'impostazione del tenant.

- Creare e pubblicare indicazioni per gli utenti sui gruppi: includere la documentazione per gli autori di contenuti che includono requisiti o preferenze per l'uso dei gruppi. Assicurarsi che sappiano cosa chiedere quando richiedono un nuovo gruppo. Pubblicare queste informazioni nel portale centralizzato e nel materiale di formazione.

Contenuto correlato

Nell'articolo successivo di questa serie vengono illustrati i modi per distribuire in modo sicuro il contenuto ai consumer di report di sola lettura.