Carichi di lavoro supportati da privilegi di amministratore delegati granulari

Ruoli appropriati: tutti gli utenti interessati al Centro per i partner

Questo articolo elenca le attività per i carichi di lavoro supportati da privilegi di amministratore delegati granulari (GDAP).

Microsoft Security Copilot

Security Copilot supporta l'accesso GDAP alla piattaforma autonoma e ad alcune esperienze integrate.

Ruoli di Microsoft Entra

Security Copilot ha i propri ruoli non Entra, che devi configurare. I ruoli consigliati da richiedere per l'accesso a GDAP sono Operatore di sicurezza o Lettore di sicurezza, anche se altri ruoli sono supportati. Il cliente deve eseguire un passaggio aggiuntivo per assegnare il ruolo GDAP richiesto al ruolo Copilot di sicurezza appropriato. Per altre informazioni, vedere Assegnare ruoli a Security Copilot.

GDAP in Security Copilot consente di accedere al portale autonomo. Ogni plug-in richiede requisiti di autorizzazione aggiuntivi che potrebbero non supportare GDAP. Per altre informazioni, vedere plugin Security Copilot che supportano GDAP.

Le esperienze incorporate aggiungono funzionalità di Security Copilot ad altri carichi di lavoro. Se tali carichi di lavoro supportano GDAP come Microsoft Defender XDR, le funzionalità incorporate di Security Copilot supportano GDAP. Purview, ad esempio, ha un'esperienza integrata con Security Copilot ed è elencato anche come carico di lavoro che supporta GDAP. Quindi, Security Copilot in Purview supporta GDAP.

Per altre informazioni, vedere anche esperienze incorporate di Security Copilot.

Attività di Microsoft Entra ID

Tutte le attività di Microsoft Entra sono supportate, eccetto le seguenti funzionalità:

| Area | Funzionalità | Problema |

|---|---|---|

| Gestione dei gruppi | Creazione di un gruppo di Microsoft 365, Amministrazione delle regole di appartenenza dinamica | Non supportato |

| Dispositivi | Amministrazione delle impostazioni per Enterprise State Roaming | |

| Applicazioni | Consenso a un'applicazione aziendale in linea con l'accesso, Gestione dell'applicazione aziendale 'Impostazioni utente' | |

| Identità esterne | Amministrazione delle funzionalità di identità esterne | |

| Monitoraggio | Log Analytics, impostazioni di diagnostica, cartelle di lavoro e scheda "Monitoraggio" nella pagina di panoramica di Microsoft Entra | |

| Pagina di panoramica | Il mio feed - ruoli per l'utente connesso | Potrebbe visualizzare informazioni sui ruoli non corrette; non influisce sulle autorizzazioni effettive |

| Impostazioni utente | Pagina di gestione "Funzionalità utente" | Non accessibile a determinati ruoli |

Problemi noti:

- I partner a cui è stato concesso il ruolo di Security Reader o Global Reader di Microsoft Entra tramite GDAP riscontrano un errore "Nessun accesso" quando tentano di accedere ai ruoli e agli amministratori di Microsoft Entra in un tenant del cliente con PIM abilitato. Funziona con il ruolo di amministratore globale.

- Microsoft Entra Connect Health non supporta GDAP.

Attività dell'interfaccia di amministrazione di Exchange

Per l'interfaccia di amministrazione di Exchange, GDAP supporta le attività seguenti.

| Tipo di risorsa | Sottotipo risorsa | Attualmente supportato | Problema |

|---|---|---|---|

| Gestione destinatari | Cassette postali | Creare una cassetta postale condivisa, aggiornare la cassetta postale, convertirla in cassetta postale condivisa/utente, eliminare una cassetta postale condivisa, gestire le impostazioni del flusso di posta elettronica, gestire i criteri delle cassette postali, gestire gli indirizzi di posta elettronica, gestire le risposte automatiche, gestire altre azioni, modificare le informazioni di contatto, la gestione dei gruppi | Aprire la cassetta postale di un altro utente |

| Risorse | Creare/aggiungere una risorsa [Attrezzature/Sala], Eliminare una risorsa, Gestire l'impostazione Nascondi dall'elenco indirizzi globale, Gestire le impostazioni dei delegati di prenotazione, Gestire le impostazioni dei delegati delle risorse | ||

| Contatti | Creare/aggiungere un contatto [Contatto di posta elettronica/utente], eliminare un contatto, modificare le impostazioni dell'organizzazione | ||

| Flusso di posta | Tracciatura del Messaggio | Avvia una traccia dei messaggi, controlla le query predefinite/personalizzate/autosalvate/scaricabili, regole | Avviso, politiche degli avvisi |

| Domini remoti | Aggiungere un dominio remoto, eliminare un dominio remoto, modificare la segnalazione dei messaggi, i tipi di risposta | ||

| Domini accettati | Gestire i domini accettati | ||

| Connettori | Aggiungere un connettore, gestire le restrizioni, l'identità di posta elettronica inviata, eliminare il connettore | ||

| Ruoli | Ruoli di amministratore | Aggiungi gruppo di ruoli, Elimina gruppi di ruoli che non sono gruppi di ruoli predefiniti, Modifica gruppi di ruoli che non sono gruppi di ruoli predefiniti, Copia gruppo di ruoli | |

| Migrazione | Migrazione | Aggiungere Batch di migrazione, provare la migrazione di Google Workspace, approvare il batch di migrazione, visualizzare i dettagli del batch di migrazione, eliminare batch di migrazione | |

| collegamento al centro di amministrazione di Microsoft 365 | Collegamento per passare al Centro Amministrazione Microsoft 365 | ||

| Varie | Widget Commenti e suggerimenti, Supporto widget centrale | ||

| Dashboard | Rapporti |

I ruoli RBAC supportati includono quanto segue:

- Amministratore di Exchange

- Amministratore globale

- Amministratore del supporto tecnico

- Lettore globale

- Amministratore della sicurezza

- Amministratore dei destinatari di Exchange

Interfaccia di amministrazione di Microsoft 365

Importante

Gli eventi imprevisti del servizio e il lavoro di sviluppo in corso influiscono su alcune funzionalità chiave dell'interfaccia di amministrazione di Microsoft 365. È possibile visualizzare i problemi di interfaccia di amministrazione di Microsoft 365 attivi nel portale di amministrazione Microsoft.

Siamo lieti di annunciare il rilascio del supporto interfaccia di amministrazione di Microsoft 365 per GDAP. Con questa versione di anteprima, è possibile accedere all'interfaccia di amministrazione con tutti i ruoli di Microsoft Entra supportati dai clienti aziendali ad eccezione dei lettori di directory .

Questa versione include funzionalità limitate e consente di usare le aree seguenti dell'interfaccia di amministrazione di Microsoft 365:

- Utenti (incluso l'assegnazione di licenze)

- Licenze di fatturazione>

- Salute>Salute del servizio

- Support Central>Creazione di un ticket di supporto

Nota

A partire dal 23 settembre 2024, non è più possibile accedere al menu Fatturazione > Acquisti o al menu Fatturazione > Fatture & Pagamenti per Amministratore per conto di (AOBO) alle pagine nel Centro di amministrazione di Microsoft 365

Problemi noti:

- Non è possibile esportare i report del prodotto sull'utilizzo del sito.

- Non è possibile accedere alle app integrate nella barra di navigazione a sinistra.

Attività di Microsoft Purview

Per Microsoft Purview, GDAP supporta le attività seguenti.

| Soluzione | Attualmente supportato | Problema |

|---|---|---|

| Controllo |

Soluzioni di controllo di Microsoft 365 - Configurare il controllo di base/avanzato - Log di controllo della ricerca - Uso di PowerShell per la ricerca nel log di controllo - Esportare/configurare/visualizzare il log di controllo - Attivare e disattivare il controllo - Gestire i criteri di conservazione dei log di controllo - Analizzare i problemi comuni o gli account compromessi - Esportare/configurare/visualizzare il log di controllo |

|

| Responsabile della Conformità |

Compliance Manager - Creare e gestire valutazioni - Creare/estendere/modificare modelli di valutazione - Assegnare e completare azioni di miglioramento - Impostare le autorizzazioni utente |

|

| MIP |

Microsoft Purview Information Protection Informazioni sulla classificazione dei dati Conoscere la prevenzione della perdita di dati Classificazione dei dati: - Creare e gestire tipi di informazioni riservate - Creare e gestire la corrispondenza esatta dei dati - Monitorare le operazioni eseguite con il contenuto etichettato usando Esplora attività Information Protection: - Creare e pubblicare etichette di riservatezza e criteri di etichetta - Definire le etichette da applicare ai file e ai messaggi di posta elettronica - Definire le etichette da applicare a siti e gruppi - Definire le etichette da applicare agli asset di dati schematizzati - Applicare automaticamente un'etichetta al contenuto usando l'autoeletichettatura lato client, l'autoeletichettatura lato server e gli asset di dati schematizzati. - Limitare l'accesso al contenuto etichettato usando la crittografia - Configurare la privacy e l'accesso utente esterno e la condivisione esterna e l'accesso condizionale per le etichette applicate a siti e gruppi - Impostare i criteri di etichetta per includere i controlli predefiniti, obbligatori e di downgrade, e applicarli a file, messaggi di posta elettronica, gruppi, siti e contenuti di Power BI DLP (Prevenzione della perdita dei dati): - Creare, testare e ottimizzare un criterio DLP - Eseguire avvisi e gestione degli eventi imprevisti - Visualizzare gli eventi di corrispondenza delle regole DLP in Esplora attività - Configurare le impostazioni di prevenzione della perdita dei dati degli endpoint |

- Visualizzare il contenuto etichettato in Esplora contenuto - Creare e gestire classificatori sottoponibili a training - Supporto per le etichette dei gruppi e dei siti |

| Gestione del ciclo di vita dei dati di Microsoft Purview |

Informazioni sulla gestione del ciclo di vita dei dati di Microsoft Purview in Microsoft 365 - Creare e gestire criteri di conservazione statici e adattivi - Creare etichette di conservazione - Creare criteri di etichetta di conservazione - Creare e gestire ambiti adattivi |

-Archiviazione - Importare file PST |

| Gestione dei record di Microsoft Purview |

Microsoft Purview Gestione dei record - Etichettare il contenuto come record - Etichettare il contenuto come record normativo - Creare e gestire criteri di etichetta di conservazione statici e adattivi - Creare e gestire ambiti adattivi - Eseguire la migrazione delle etichette di conservazione e gestire i requisiti di conservazione con il piano file - Configurare le impostazioni di conservazione ed eliminazione con le etichette di conservazione - Conservare il contenuto al verificarsi di un evento con una conservazione basata su eventi |

- Gestione dell'eliminazione |

Per informazioni sui ruoli supportati di Microsoft Entra nel portale di Microsoft Purview, vedere Autorizzazioni di in Microsoft Purview

Attività di Microsoft 365 Lighthouse

Microsoft 365 Lighthouse è un portale di amministrazione che consente ai provider di servizi gestiti di proteggere e gestire dispositivi, dati e utenti su larga scala per i clienti aziendali di piccole e medie dimensioni.

I ruoli GDAP concedono lo stesso accesso dei clienti a Lighthouse quando questi ruoli GDAP vengono usati per accedere singolarmente ai portali di amministrazione dei clienti. Lighthouse offre una visualizzazione multi-tenant tra utenti, dispositivi e dati in base al livello di autorizzazioni delegate degli utenti. Per una panoramica di tutte le funzionalità di gestione multitenant di Lighthouse, consultare la documentazione di Lighthouse.

Ora i provider di servizi cloud possono usare Lighthouse per configurare GDAP per qualsiasi tenant del cliente. Lighthouse fornisce raccomandazioni sui ruoli basate su diverse funzioni di processo MSP per un MSP e i modelli GDAP lighthouse consentono ai partner di salvare e riapplicare facilmente le impostazioni che consentono l'accesso con privilegi minimi ai clienti. Per altre informazioni e per visualizzare una demo, vedere la configurazione guidata di Lighthouse GDAP.

Per Microsoft 365 Lighthouse, GDAP supporta le attività seguenti. Per altre informazioni sulle autorizzazioni necessarie per accedere a Microsoft 365 Lighthouse, vedere Panoramica delle autorizzazioni in Microsoft 365 Lighthouse.

| Conto risorse | Attualmente supportato |

|---|---|

| Pagina Iniziale | incluso |

| Affittuari | incluso |

| Utenti | incluso |

| Dispositivi | incluso |

| Gestione delle minacce | incluso |

| Basi di riferimento | incluso |

| Windows 365 | incluso |

| Integrità dei servizi | incluso |

| Registri di controllo | incluso |

| Inserimento | Per eseguire l'onboarding, i clienti devono avere una relazione GDAP e di rivenditore indiretto o una relazione DAP. |

I ruoli di controllo degli accessi in base al ruolo di Azure supportati includono quanto segue:

- Amministratore dell'autenticazione

- Amministratore di conformità

- Amministratore dell’accesso condizionale

- Amministratore dispositivo cloud

- Amministratore globale

- Lettore globale

- Amministratore del supporto tecnico

- Amministratore di Intune

- Amministratore di password

- Amministratore di Autenticazione Privilegiata

- Amministratore della sicurezza

- Operatore per la sicurezza

- Lettore di Sicurezza

- Amministratore del supporto dei servizi

- Amministratore utenti

Attività di Windows 365

Per Windows 365, GDAP supporta le attività seguenti.

| Conto risorse | Attualmente supportato |

|---|---|

| Cloud PC | Elenca PC cloud, Ottieni PC cloud, Ripristina PC cloud, Fine periodo di tolleranza, Ripristina PC cloud azione remota, Ripristino collettivo PC cloud azione remota, Ridimensiona PC cloud azione remota, Ottieni risultati azione remota PC cloud |

| Immagine del dispositivo Cloud PC | Elencare le immagini del dispositivo, ottenere l'immagine del dispositivo, creare un'immagine del dispositivo, eliminare l'immagine del dispositivo, ottenere l'immagine di origine, ricaricare l'immagine del dispositivo |

| Connessione di rete del Cloud PC alla rete locale | Elencare la connessione locale, Ottenere una connessione locale, Creare una connessione locale, Aggiornare la connessione locale, Eliminare una connessione locale, Eseguire controlli di integrità, Aggiornare la password del dominio di Active Directory |

| Politica di provisioning di Cloud PC | Elenca i criteri di provisioning, Ottieni i criteri di provisioning, Crea criteri di provisioning, Aggiorna i criteri di provisioning, Elimina i criteri di provisioning, Assegna i criteri di provisioning |

| Evento di controllo di Cloud PC | Elencare gli eventi di controllo, ottenere l'evento di controllo, ottenere i tipi di attività di controllo |

| Impostazione utente di Cloud PC | Elencare le impostazioni utente, Ottenere l'impostazione utente, Crea impostazione utente, Aggiorna impostazione utente, Elimina impostazione utente, Assegna |

| Area supportata da Cloud PC | Elenco delle aree supportate |

| Piani di servizio per PC cloud | Elencare i piani di servizio |

I ruoli di controllo degli accessi basati su ruolo di Azure supportati includono quanto segue:

- Amministratore globale

- Amministratore di Intune

- Amministratore della sicurezza

- Operatore per la sicurezza

- Lettore di Sicurezza

- Lettore globale

- (In verifica) Amministratore di Windows 365

Risorse non supportate per l'anteprima:

- N/D

Attività dell'interfaccia di amministrazione di Teams

Per l'interfaccia di amministrazione di Teams, GDAP supporta le attività seguenti.

| Conto risorse | Attualmente supportato |

|---|---|

| Utenti | Assegnazione dei criteri, impostazioni voce, chiamate in uscita, impostazioni di ritiro delle chiamate di gruppo, impostazioni di delega delle chiamate, numeri di telefono, impostazioni di conferenza |

| Teams | Politiche di Teams, Politiche di aggiornamento |

| Dispositivi | Telefoni IP, Teams Rooms, barre di collaborazione, visualizzazioni di Teams, Pannello di Teams |

| Posizioni | Etichette di report, indirizzi di emergenza, topologia di rete, reti e posizioni |

| Riunioni | Bridge di conferenza, criteri riunione, impostazioni riunione, criteri eventi dal vivo, impostazioni eventi dal vivo |

| Criteri di messaggistica | Criteri di messaggistica |

| Voce | Criteri di emergenza, dial plan, piani di routing vocale, code di chiamate, operatori automatici, criteri di parcheggio di chiamata, criteri di chiamata, criteri ID chiamante, numeri di telefono, instradamento diretto |

| Analisi e rapporti | Report sull'utilizzo |

| Impostazioni a livello di organizzazione | Accesso esterno, Accesso ospite, Impostazioni di Teams, Aggiornamento di Teams, Festività, Account delle risorse |

| Pianificazione | Pianificatore di Rete |

| Modulo di PowerShell di Teams | Tutti i cmdlet di PowerShell del modulo PowerShell di Teams (disponibili dal modulo PowerShell di Teams - versione di anteprima 3.2.0) |

I ruoli RBAC supportati includono quanto segue:

- Amministratore di Teams

- Amministratore globale

- Amministratore delle comunicazioni di Teams

- Ingegnere di Supporto alle Comunicazioni di Teams

- Lo specialista del supporto alle comunicazioni di Teams

- Amministratore del dispositivo di Teams

- Lettore globale

Le risorse non supportate per l'accesso GDAP includono quanto segue:

- Gestire Squadre

- Modelli di team

- App di Teams

- Pacchetti di politiche

- Consulente di Teams

- Dashboard della Qualità della Chiamata

- Operator Connect

Microsoft Defender XDR

Microsoft Defender XDR è una suite unificata di difesa aziendale antecedente e successiva alla violazione. Coordina in modo nativo il rilevamento, la prevenzione, l'indagine e la risposta tra endpoint, identità, posta elettronica e applicazioni per garantire una protezione integrata da attacchi sofisticati.

Il portale di Microsoft Defender è anche la casa di altri prodotti nello stack di sicurezza di Microsoft 365, ad esempio Microsoft Defender per endpoint e Microsoft Defender per Office 365.

La documentazione di tutte le funzionalità e i prodotti per la sicurezza è disponibile nel portale di Microsoft Defender:

Microsoft Defender per endpoint:

- Microsoft Defender per Endpoint

- Capacità di Microsoft Defender per endpoint P1

- Microsoft Defender for Business

Microsoft Defender per Office 365:

- Exchange Online Protection (EOP)

- Microsoft Defender per Office 365 Piano 1

- Microsoft Defender per Office 365 Piano 2

Governance delle app:

Di seguito sono riportate le funzionalità disponibili per i tenant che accedono al portale di Microsoft Defender usando un token GDAP.

| Tipo di risorsa | Attualmente supportato |

|---|---|

| Funzionalità di Microsoft Defender XDR | Tutte le funzionalità di Microsoft Defender XDR (elencate nella documentazione precedentemente collegata): Eventi imprevisti, Ricerca avanzata, Centro notifiche, Analisi delle minacce, Connessione dei carichi di lavoro di sicurezza seguenti in Microsoft Defender XDR: Microsoft Defender per endpoint, Microsoft Defender per identità, Microsoft Defender per cloud Apps |

| Le funzionalità di Microsoft Defender per Endpoint | Tutte le funzionalità di Microsoft Defender per Endpoint elencate nella documentazione collegata in precedenza: vedere i dettagli per SKU P1/SMB nella tabella . |

| Microsoft Defender per Office 365 | Tutte le funzionalità di Microsoft Defender per Office 365 elencate nella documentazione precedentemente collegata. Vedere i dettagli per ogni licenza in questa tabella: Sicurezza di Office 365, tra cui Microsoft Defender per Office 365 ed Exchange Online Protection |

| Governance delle app | L'autenticazione funziona per il token GDAP (token app+utente), i criteri di autorizzazione funzionano in base ai ruoli utente come prima |

Ruoli di Microsoft Entra supportati nel portale di Microsoft Defender:

Documentazione dei ruoli supportati nel portale di Microsoft Defender

Nota

Non tutti i ruoli sono applicabili a tutti i prodotti di sicurezza. Per informazioni sui ruoli supportati in un prodotto specifico, vedere la documentazione del prodotto.

Funzionalità di MDE nel portale di Microsoft Defender per SKU

| Funzionalità degli endpoint per SKU | Microsoft Defender for Business | Microsoft Defender per Endpoint Piano 1 | Microsoft Defender per Endpoint Piano 2 |

|---|---|---|---|

| Gestione centralizzata | X | X | X |

| Configurazione client semplificata | X | ||

| Gestione di minacce e vulnerabilità | X | X | |

| Riduzione della superficie di attacco | X | X | X |

| Protezione di nuova generazione | X | X | X |

| Rilevamento e risposta degli endpoint | X | X | |

| Indagine e reazione automatizzate | X | X | |

| Ricerca delle minacce e conservazione dei dati di sei mesi | X | ||

| Analisi delle minacce | X | X | |

| Supporto multipiattaforma per Windows, MacOS, iOS e Android | X | X | X |

| Esperti di minacce Microsoft | X | ||

| API dei partner | X | X | X |

| Microsoft 365 Lighthouse per la visualizzazione degli eventi imprevisti di sicurezza tra i clienti | X |

Attività di Power BI

Per il carico di lavoro di Power BI, GDAP supporta le attività seguenti.

| Tipo di risorsa | Attualmente supportato |

|---|---|

| Attività dell'amministratore | - Tutte le voci di menu in "Portale di amministrazione" ad eccezione di "Connessioni di Azure" |

Ruoli di Microsoft Entra supportati in questo contesto:

- Amministratore di Fabric

- Amministratore globale

Proprietà di Power BI fuori ambito:

- Non tutte le attività non amministrative sono garantite di funzionare

- "Connessioni di Azure" nel portale di amministrazione

Attività di SharePoint

Per SharePoint, GDAP supporta le attività seguenti.

| Tipo di risorsa | Attualmente supportato |

|---|---|

| Home page | Le schede vengono visualizzate, ma i dati potrebbero non comparire |

| Gestione siti - Siti attivi | Creare siti: Sito del team, Sito di comunicazione, Assegnare/modificare il proprietario del sito, Assegnare un'etichetta di riservatezza al sito (se configurata in MICROSOFT Entra ID) durante la creazione del sito, Modificare l'etichetta di riservatezza del sito, Assegnare le impostazioni di privacy al sito (se non predefinite con un'etichetta di riservatezza), Aggiungere/Rimuovere membri a un sito, Modificare le impostazioni di condivisione esterna del sito, Modificare il nome del sito, Modificare l'URL del sito, Visualizzare l'attività del sito, Modificare il limite di archiviazione, Eliminare un sito, Modificare le visualizzazioni predefinite dei siti, Esportare l'elenco di siti in un file CSV, Salvare visualizzazioni personalizzate dei siti, Associare il sito a un hub, Registrare un sito come hub |

| Gestione siti - Siti attivi | Creare altri siti: Centro documenti, Wiki aziendale, Portale di pubblicazione, Centro contenuti |

| Gestione siti : siti eliminati | Ripristinare il sito, eliminare definitivamente il sito (ad eccezione dei siti del team connessi al gruppo di Microsoft 365) |

| Politiche - Condivisione | Impostare criteri di condivisione esterna per SharePoint e OneDrive, Modificare "Altre impostazioni di condivisione esterna", Impostare i criteri per i collegamenti file e cartelle, Modificare "Altre impostazioni" per la condivisione |

| Controllo di accesso | Impostare/modificare i criteri dei dispositivi non gestiti, Impostare/modificare i criteri della sequenza temporale delle sessioni inattive, Impostare/modificare i criteri dei percorsi di rete (separati dai criteri IP di Microsoft Entra, Impostare/modificare i criteri di autenticazione moderni, Impostare/modificare l'accesso a OneDrive) |

| Impostazione | SharePoint - Sito home, SharePoint - Notifiche, SharePoint - Pagine, SharePoint - Creazione del sito, SharePoint - Limiti di archiviazione del sito, OneDrive - Notifiche, OneDrive - Conservazione, OneDrive - Limite di archiviazione, OneDrive - Sincronizzazione |

| PowerShell | Per connettere un tenant del cliente come amministratore GDAP, usare un endpoint di autorizzazione tenant (con l'ID tenant del cliente) nel parametro AuthenticanUrl anziché l'endpoint comune predefinito.Ad esempio: Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize. |

I ruoli nell'ambito includono quanto segue:

- Amministratore di SharePoint

- Amministratore globale

- Lettore globale

Le proprietà del Centro Amministrazione di SharePoint che sono fuori dall'ambito di applicazione includono le seguenti:

- Tutte le funzionalità/funzionalità/modelli di amministrazione classica non rientrano nell'ambito e non sono garantite il corretto funzionamento

- Nota: per qualsiasi ruolo GDAP supportato dall'interfaccia di amministrazione di SharePoint, i partner non possono modificare file e autorizzazioni per file e cartelle nel sito di SharePoint del cliente. È stato un rischio per la sicurezza per i clienti e ora è stato affrontato.

Attività di Dynamics 365 e Power Platform

Per le applicazioni Power Platform e Dynamics 365 customer engagement (Sales, Service), GDAP supporta le attività seguenti.

| Tipo di risorsa | Attualmente supportato |

|---|---|

| Attività dell'amministratore | - Tutte le voci di menu nell'interfaccia di amministrazione di Power Platform |

I ruoli Microsoft Entra supportati nell'ambito includono quanto segue:

- Amministratore di Power Platform

- Amministratore globale

- Amministratore dell'helpdesk (per Help e supporto tecnico)

- Amministratore del supporto tecnico del servizio (per Guida e supporto)

Proprietà fuori ambito:

- https://make.powerapps.com non supporta GDAP.

Attività di Dynamics 365 Business Central

Per Dynamics 365 Business Central, GDAP supporta le attività seguenti.

| Tipo di risorsa | Attualmente supportato |

|---|---|

| Attività dell'amministratore | Tutte le attività* |

* Alcune attività richiedono autorizzazioni assegnate all'utente amministratore all'interno dell'ambiente Dynamics 365 Business Central. Fare riferimento alla documentazione disponibile.

I ruoli Microsoft Entra supportati nell'ambito includono quanto segue:

- Amministratore di Dynamics 365

- Amministratore globale

- Amministratore del Servizio di Supporto

Proprietà fuori ambito:

- None

Attività di Dynamics Lifecycle Services

Per Dynamics Lifecycle Services, GDAP supporta le attività seguenti.

| Tipo di risorsa | Attualmente supportato |

|---|---|

| Attività dell'amministratore | Tutte le attività |

I ruoli Microsoft Entra supportati nel loro ambito includono quanto segue:

- Amministratore di Dynamics 365

- Amministratore globale

Proprietà fuori ambito:

- None

Ruoli di Intune (Endpoint Manager)

Ruoli di Microsoft Entra supportati nell'ambito:

- Amministratore di Intune

- Amministratore globale

- Lettore globale

- Lettore di Report

- Lettore di sicurezza

- Amministratore di conformità

- Amministratore della sicurezza

Per controllare il livello di accesso per i ruoli sopra, consultare la documentazione RBAC di Intune.

Il supporto per Intune non include l'uso di GDAP durante la registrazione dei server per Microsoft Tunnel o per la configurazione o l'installazione di uno dei connettori per Intune. Esempi di connettori di Intune includono, ad esempio, il connettore Intune per Active Directory, Mobile Threat Defense e il connettore Microsoft Defender per endpoint.

Problema noto: i partner che accedono ai criteri nelle app di Office visualizzano il messaggio «Non è stato possibile recuperare i dati per "OfficeSettingsContainer"». Usare guid per segnalare questo problema a Microsoft."

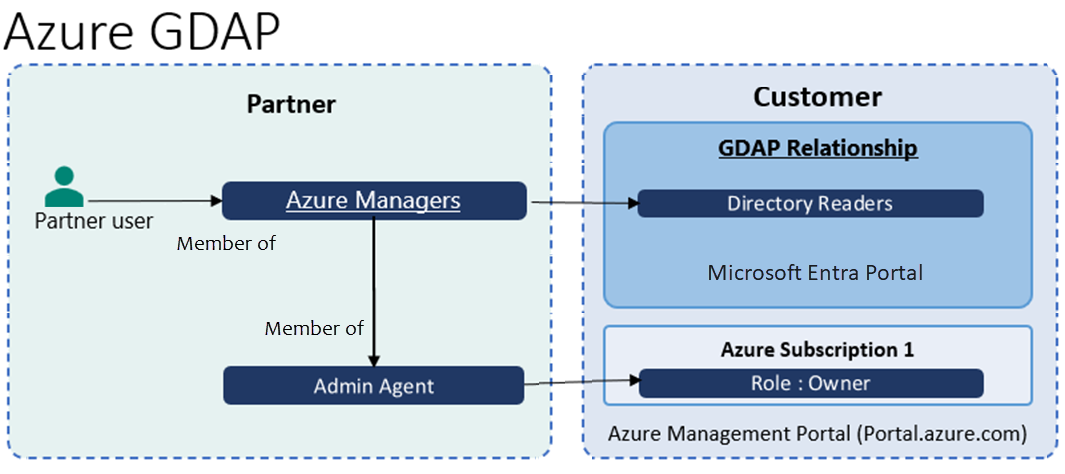

Portale di Azure

Ruoli di Microsoft Entra nel contesto di:

- Qualsiasi ruolo di Microsoft Entra, come Directory Readers (il ruolo con privilegi minimi) per l'accesso alla sottoscrizione di Azure come proprietario

Indicazioni sui ruoli GDAP:

- Il partner e il cliente devono avere una relazione reseller

- Il partner deve creare un gruppo di sicurezza (ad esempio Manager di Azure) per la gestione di Azure e annidarlo in Agenti di amministrazione per il partizionamento degli accessi ai clienti come procedura consigliata.

- Quando il partner acquista un piano Azure per il cliente, viene effettuata la sottoscrizione di Azure e al gruppo degli agenti di amministrazione viene assegnato il controllo degli accessi in base al ruolo di Azure con il ruolo di proprietario nella sottoscrizione di Azure.

- Poiché il gruppo di sicurezza Manager Azure è membro del gruppo Agenti di amministrazione, gli utenti membri di Manager Azure diventano i proprietari RBAC della sottoscrizione di Azure.

- Per accedere alla sottoscrizione di Azure come proprietario per il cliente, qualsiasi ruolo di Microsoft Entra, ad esempio Lettori directory (ruolo con privilegi minimi) deve essere assegnato al gruppo di sicurezza Manager di Azure

Indicazioni alternative su GDAP di Azure (senza usare l'agente di amministrazione)

Prerequisiti:

- Il partner e il cliente hanno una relazione Reseller .

- Il partner crea un gruppo di sicurezza per la gestione di Azure e lo annida nel gruppo HelpDeskAgents, per il partizionamento dell'accesso ai clienti, come pratica consigliata.

- Il partner acquista un piano di Azure per il cliente. Viene effettuato il provisioning della sottoscrizione di Azure e il partner ha assegnato al gruppo Agenti di amministrazione il ruolo di Azure RBAC come proprietario nella sottoscrizione di Azure, ma non viene effettuata alcuna assegnazione di ruolo per gli Agenti Helpdesk.

Procedure per l'amministratore partner:

L'amministratore partner nella sottoscrizione esegue gli script seguenti usando PowerShell per creare FPO helpdesk nella sottoscrizione di Azure.

Connettersi al tenant del partner per ottenere l'oggetto

object IDdel gruppo HelpDeskAgents.Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgentsAssicurarsi che il cliente abbia:

- Ruolo di proprietario o amministratore accesso utenti

- Autorizzazioni per creare assegnazioni di ruolo a livello di sottoscrizione

Passaggi del cliente:

Per completare il processo, il cliente deve eseguire la procedura seguente usando PowerShell o l'interfaccia della riga di comando di Azure.

Se si usa PowerShell, il cliente deve aggiornare il modulo

Az.Resources.Update-Module Az.ResourcesConnettersi al tenant in cui esiste la sottoscrizione CSP.

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>Connettersi alla sottoscrizione.

Nota

Questa connessione è applicabile solo se l'utente dispone delle autorizzazioni di assegnazione di ruolo in un tenant con più sottoscrizioni.

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>Creare l'assegnazione di ruolo.

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

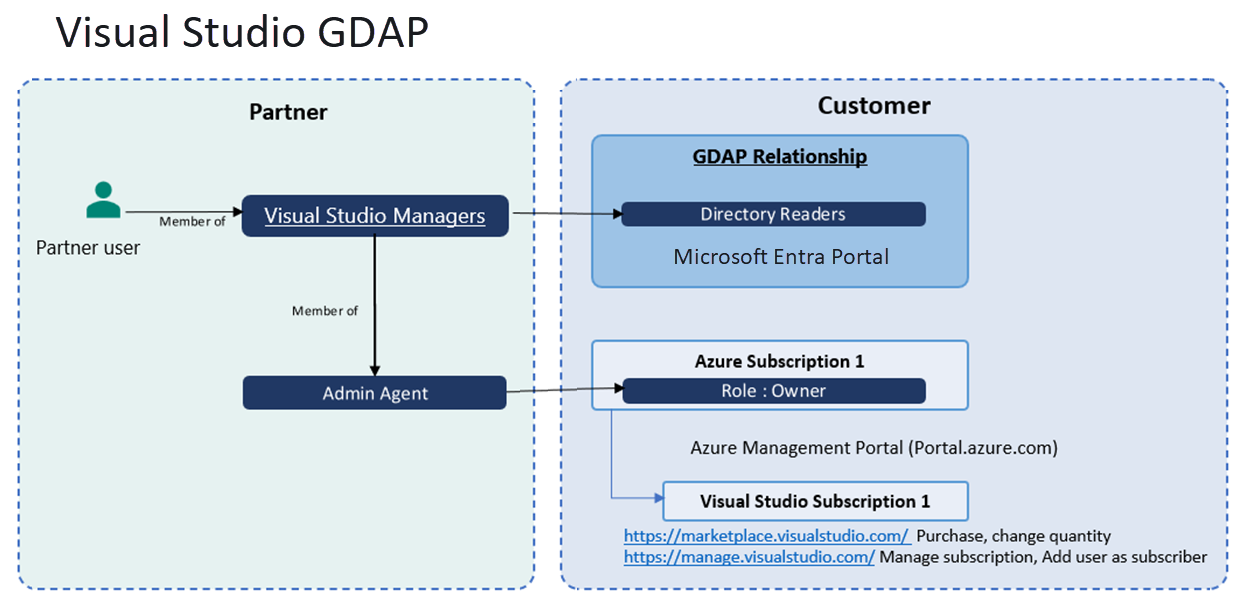

Visual Studio

Ruoli di Microsoft Entra nell'ambito:

- Qualsiasi ruolo di Microsoft Entra, come Lettori directory (ruolo con privilegi minimi), consente l'accesso alla sottoscrizione di Azure in qualità di proprietario.

Indicazioni sui ruoli GDAP per i partner:

- Prerequisiti:

- Il partner e il cliente devono avere una relazione Reseller

- Il partner deve acquistare una sottoscrizione di Azure per il cliente

- Il partner deve creare un gruppo di sicurezza (ad esempio, Visual studio managers) per l'acquisto e la gestione delle sottoscrizioni di Visual Studio e annidarlo negli Agenti di Amministrazione per il partizionamento dell'accesso per cliente come raccomandato.

- Il ruolo GDAP per l'acquisto e la gestione di Visual Studio è identico a quello di Azure GDAP.

- Al gruppo di sicurezza dei manager di Visual Studio deve essere assegnato qualsiasi ruolo di Microsoft Entra, ad esempio Lettori directory (ruolo con privilegi minimi) per accedere alla sottoscrizione di Azure come proprietario

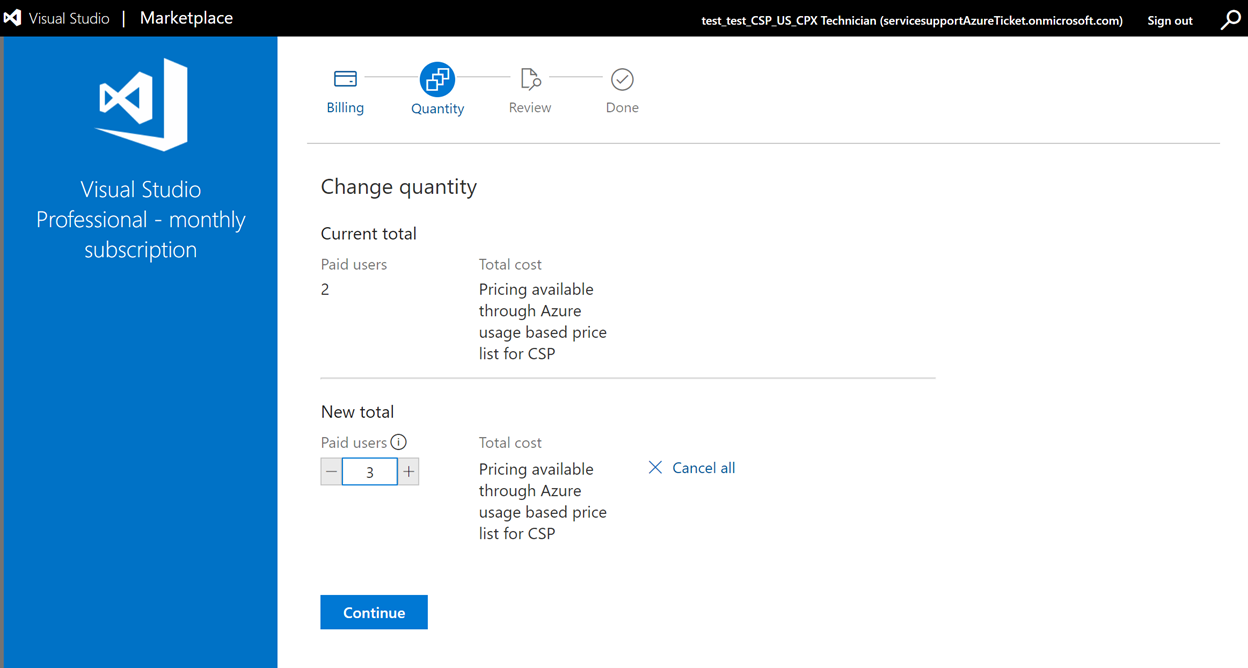

- Gli utenti che fanno parte del Visual Studio manager gruppo di sicurezza possono acquistareun abbonamento a Visual Studio su Marketplacehttps://marketplace.visualstudio.com (grazie ai membri annidati del gruppo degli agenti amministrativi, gli utenti hanno accesso alla sottoscrizione di Azure).

- Gli utenti che fanno parte del gruppo di sicurezza manager di Visual Studio possono modificare la quantità di sottoscrizioni di Visual Studio

- Gli utenti che fanno parte del gruppo di sicurezza manager di Visual Studio possono annullare la sottoscrizione di Visual Studio (modificando la quantità in zero)

- Gli utenti che fanno parte del gruppo di sicurezza manager di Visual Studio possono aggiungere sottoscrittori per gestire le sottoscrizioni di Visual Studio( ad esempio, esplorare la directory dei clienti e aggiungere l'assegnazione di ruolo di Visual Studio come sottoscrittore)

Proprietà di Visual Studio fuori ambito:

- Nessuno

Perché non vengono visualizzati alcuni collegamenti AOBO DAP nella pagina di gestione del servizio GDAP?

La tabella seguente illustra il motivo per cui potrebbero non essere visualizzati collegamenti AOBO DAP nella pagina di gestione del servizio GDAP.

| Collegamenti AOBO DAP | Motivo per cui manca nella pagina Di gestione dei servizi GDAP |

|---|---|

| Microsoft 365 Planner https://portal.office.com/ |

Duplicato del collegamento Microsoft 365 AOBO già esistente. |

| Ondeggiare https://portal.office.com/ |

Duplicato del collegamento Microsoft 365 AOBO già esistente. |

| Windows 10 https://portal.office.com/ |

Duplicato del collegamento Microsoft 365 AOBO già esistente. |

| Cloud App Security https://portal.cloudappsecurity.com/ |

Microsoft Defender for Cloud Apps è stato ritirato. Questo portale si integra in Microsoft Defender XDR, che supporta GDAP. |

| Azure IoT Central https://apps.azureiotcentral.com/ |

Attualmente non supportato. Fuori ambito per GDAP. |

| Windows Defender Tecnologia Avanzata di Protezione dalle Minacce https://securitycenter.windows.com |

Windows Defender Advanced Threat Protection è stato ritirato. I partner sono invitati a passare a Microsoft Defender XDR, che supporta GDAP. |