Connettore Microsoft Graph per gli elementi di lavoro di Azure DevOps

Il connettore Microsoft Graph azure DevOps Work Items consente all'organizzazione di indicizzare gli elementi di lavoro nell'istanza del servizio Azure DevOps. Dopo aver configurato il connettore, gli utenti finali possono cercare elementi di lavoro da Azure DevOps in Microsoft Search e Microsoft 365 Copilot.

Questo articolo è destinato agli amministratori di Microsoft 365 o a chiunque configuri, eseggi e monitori un connettore Microsoft Graph per Azure DevOps Work Items.

Importante

Il connettore Microsoft Graph azure DevOps Work Items supporta solo il servizio cloud Azure DevOps. Azure DevOps Server 2019, TFS 2018, TFS 2017, TFS 2015 e TFS 2013 non sono supportati da questo connettore.

Funzionalità

- Indicizzare elementi di lavoro da Azure DevOps

- Abilitare gli utenti finali per porre domande relative agli elementi di lavoro.

- Usare la ricerca semantica in Copilot per consentire agli utenti di trovare contenuti pertinenti in base a parole chiave, preferenze personali e connessioni di social networking.

Limitazioni

- Il connettore indicizza solo un'organizzazione ADO per ogni connessione.

Prerequisiti

È necessario essere l'amministratore della ricerca per il tenant di Microsoft 365 dell'organizzazione.

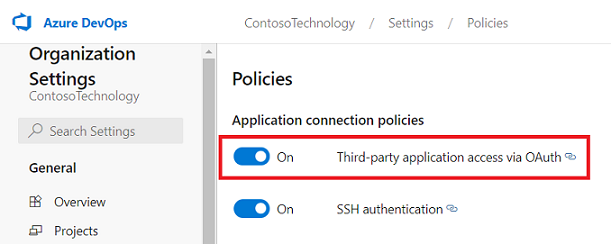

Per consentire al connettore di connettersi all'organizzazione di Azure DevOps, è necessario abilitare l'accesso alle applicazioni di terze parti tramite OAuth. Per altre informazioni, vedere la documentazione di Azure DevOps per gestire i criteri di sicurezza .

Account del servizio: per connettersi ad Azure DevOps e consentire al connettore Microsoft Graph di aggiornare regolarmente gli elementi di lavoro, è necessario un account del servizio con le autorizzazioni seguenti concesse.

Nome autorizzazione Tipo di autorizzazione Obbligatorio per Visualizzare informazioni a livello di progetto Autorizzazione progetto Ricerca per indicizzazione di elementi di lavoro di Azure DevOps. Questa autorizzazione è obbligatoria per i progetti che devono essere indicizzati. Visualizzare l'analisi Autorizzazione progetto Ricerca per indicizzazione di elementi di lavoro di Azure DevOps. Questa autorizzazione è obbligatoria per i progetti che devono essere indicizzati. Visualizzare gli elementi di lavoro in questo nodo Percorso area Ricerca per indicizzazione di elementi di lavoro in un percorso di area. Questa autorizzazione è facoltativa. Vengono sottoposte a ricerca per indicizzazione solo i percorsi di area per i quali l'account utente dispone dell'autorizzazione. Importante

L'account del servizio deve avere il livello di accesso Basic . Per altre informazioni sui livelli di accesso in Azure DevOps, vedere Livelli di accesso supportati.

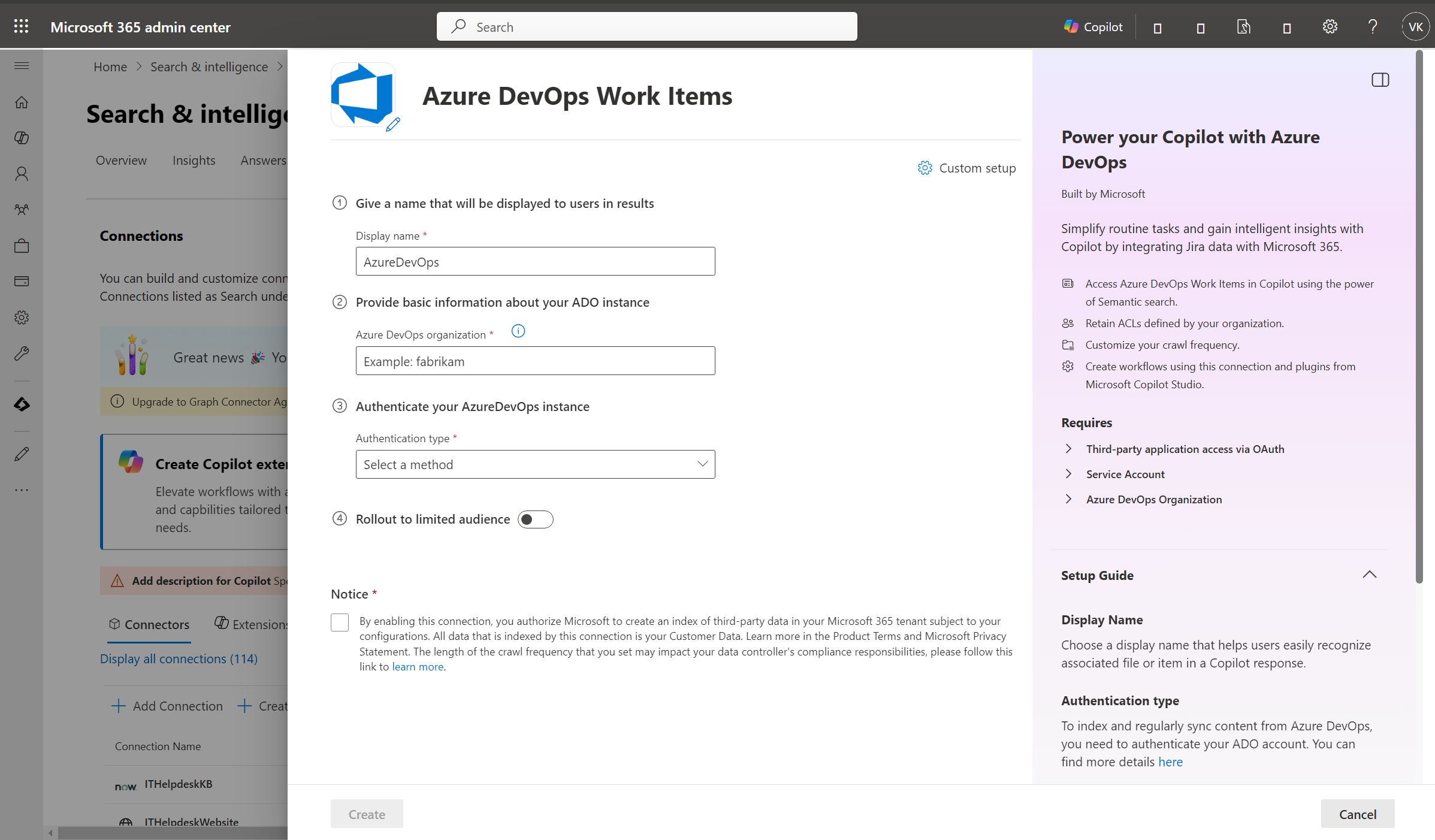

Introduzione

1. Nome visualizzato

Un nome visualizzato viene usato per identificare ogni citazione in Copilot, consentendo agli utenti di riconoscere facilmente il file o l'elemento associato. Il nome visualizzato indica anche contenuto attendibile. Il nome visualizzato viene usato anche come filtro dell'origine di contenuto. Per questo campo è presente un valore predefinito, ma è possibile personalizzarlo in base a un nome riconosciuto agli utenti dell'organizzazione.

2. Organizzazione ADO

Il connettore Azure DevOps consente l'indicizzazione di un'organizzazione per ogni connessione. Per connettersi al servizio Azure DevOps, specificare il nome dell'organizzazione da indicizzare.

3. Tipo di autenticazione

Per autenticare e sincronizzare gli elementi di lavoro da Azure DevOps, scegliere uno dei due metodi supportati:

Importante

- Microsoft Entra ID OAuth è il meccanismo OAuth consigliato.

- Azure DevOps OAuth è il meccanismo di autenticazione legacy su cui non viene investito attivamente.

a. Microsoft Entra ID OAuth

Assicurarsi che l'organizzazione ADO sia connessa a Microsoft Entra

Il connettore Graph di Azure DevOps indicizza solo il contenuto di un'organizzazione ADO connessa con Microsoft Entra del tenant. Per assicurarsi che l'organizzazione ADO sia connessa con Microsoft Entra account, seguire questa procedura.

- Passare ad Azure DevOps e selezionare l'organizzazione necessaria.

- Selezionare

Organization settings. - Nel riquadro di spostamento a sinistra selezionare

Microsoft Entrasotto l'intestazione "Generale". - Assicurarsi che l'organizzazione sia connessa all'account Microsoft Entra del tenant.

Creare un'app in Microsoft Entra ID

- Passare alla portale di Azure e accedere con le credenziali di amministratore per il tenant.

- Passare a Microsoft Entra ID ->Manage ->Registrazioni app dal riquadro di spostamento e selezionare Nuova registrazione.

- Specificare un nome per l'app e selezionare Registra.

- Prendere nota dell'ID applicazione (client). Questo ID viene usato per concedere all'app Microsoft Entra l'accesso ai progetti nell'organizzazione ADO.

- Aprire autorizzazioni API dal riquadro di spostamento e selezionare Aggiungi un'autorizzazione.

- Selezionare Azure DevOps e quindi Autorizzazioni delegate.

- Cercare le autorizzazioni seguenti e selezionare Aggiungi autorizzazioni.

a. Identità (lettura)

b. Elementi di lavoro (lettura)

c. Variabile Gruppi (lettura)

d. Progetto e team (lettura)

e. Grafico (lettura)

f. Analisi (lettura) - Selezionare Concedi consenso amministratore per [TenantName] e confermare selezionando Sì.

- Verificare che le autorizzazioni siano nello stato "Concesso".

- Aprire Autenticazione dal riquadro di spostamento. Selezionare

Add a platforme scegliereWeb. Aggiungere uno degli URI seguenti in "URI di reindirizzamento":- Per M365 Enterprise: https:// gcs.office.com/v1.0/admin/oauth/callback

- Per M365 Government: https:// gcsgcc.office.com/v1.0/admin/oauth/callback

- In Concessione implicita e flussi ibridi controllare l'opzione e

ID tokens (used for implicit and hybrid flows)fare clic su Configura. - Nel riquadro di spostamento selezionare Certificati e segreti in Gestisci.

- Selezionare Nuovo segreto client e selezionare un periodo di scadenza per il segreto. Copiare il segreto generato (Valore) e salvarlo perché non viene visualizzato di nuovo.

- Usare questo segreto client e l'ID applicazione per configurare il connettore.

Concedere all'app Microsoft Entra l'accesso ai progetti nell'organizzazione ADO

È necessario fornire all'app Microsoft Entra l'accesso necessario ai progetti che devono essere indicizzati seguendo questa procedura:

- Passare ad Azure DevOps e selezionare l'organizzazione necessaria.

- Selezionare

Organization settings. - Nel riquadro di spostamento a sinistra selezionare

Userssotto l'intestazione "Generale". - Selezionare

Add users. - Copiare l'ID applicazione (client) ottenuto dall'app in "Utenti o entità servizio".

- Concedere il

Basiclivello di accesso e selezionare i progetti per consentire l'accesso all'indice. Aggiungere anche alProject Readergruppo Azure DevOps (o equivalente) per garantire l'accesso. Deselezionare l'opzione per inviare l'invito tramite posta elettronica agli utenti.

b. Azure DevOps OAuth

Per connettersi all'istanza di Azure DevOps, sono necessari il nome dell'organizzazione di Azure DevOps, l'ID app e il segreto client per l'autenticazione OAuth.

Registrare un'app

Registrare un'app in Azure DevOps in modo che l'app Microsoft Search e Microsoft 365 Copilot possano accedere all'istanza. Per altre informazioni, vedere la documentazione di Azure DevOps su come registrare un'app.

La tabella seguente fornisce indicazioni su come compilare il modulo di registrazione dell'app:

| Campi obbligatori | Descrizione | Valore consigliato |

|---|---|---|

| Nome dell'azienda | Nome dell'azienda. | Usare un valore appropriato |

| Nome applicazione | Valore univoco che identifica l'applicazione che si sta autorizzando. | Microsoft Search |

| Sito Web dell'applicazione | URL dell'applicazione che richiede l'accesso all'istanza di Azure DevOps durante l'installazione del connettore. (Obbligatorio). | Per M365 Enterprise: https:// gcs.office.com/, Per M365 Government: https:// gcsgcc.office.com/ |

| URL di callback dell'autorizzazione | URL di callback necessario a cui viene reindirizzato il server di autorizzazione. | Per M365 Enterprise: https:// gcs.office.com/v1.0/admin/oauth/callback, For M365 Government: https:// gcsgcc.office.com/v1.0/admin/oauth/callback |

| Ambiti autorizzati | Ambito di accesso per l'applicazione | Selezionare gli ambiti seguenti: Identità (lettura), Elementi di lavoro (lettura), Variabile Gruppi (lettura), Progetto e Team (lettura), Grafico (lettura), Analisi (lettura) |

Importante

Gli ambiti autorizzati selezionati per l'app devono corrispondere esattamente agli ambiti elencati in precedenza. Se si omette uno degli ambiti autorizzati nell'elenco o si aggiunge un altro ambito, l'autorizzazione avrà esito negativo.

Durante la registrazione dell'app, si ottengono l'ID app e il segreto client usati per configurare il connettore.

Nota

Per revocare l'accesso a qualsiasi app registrata in Azure DevOps, passare a Impostazioni utente nella parte superiore destra dell'istanza di Azure DevOps. Selezionare Profilo e quindi Autorizzazioni nella sezione Sicurezza del riquadro laterale. Passare il puntatore del mouse su un'app OAuth autorizzata per visualizzare il pulsante Revoca nell'angolo dei dettagli dell'app.

4. Distribuire a un pubblico limitato

Distribuire questa connessione in una base di utenti limitata se si vuole convalidarla in Copilot e in altre aree di ricerca prima di espandere l'implementazione a un pubblico più ampio. Per altre informazioni sull'implementazione limitata, vedere Implementazione a fasi.

A questo punto, si è pronti per creare la connessione per gli elementi di lavoro di Azure DevOps. È possibile fare clic su Crea per pubblicare gli elementi di lavoro di connessione e indicizzazione dall'organizzazione Azure DevOps.

Per altre impostazioni, ad esempio autorizzazioni di accesso, regole di inclusione dati, schema, frequenza di ricerca per indicizzazione e così via, sono disponibili impostazioni predefinite basate su ciò che funziona meglio con i dati ADO. Di seguito sono riportati i valori predefiniti:

| Utenti | Descrizione |

|---|---|

| Autorizzazioni di accesso | Solo gli utenti con accesso al contenuto nell'origine dati. |

| Identità mappa | Identità dell'origine dati mappate tramite ID Microsoft Entra. |

| Contenuto | Descrizione |

|---|---|

| Progetti | Tutti i progetti sono indicizzati. |

| Gestisci proprietà | Per controllare le proprietà predefinite e il relativo schema, vedere contenuto |

| Sincronizza | Descrizione |

|---|---|

| Ricerca per indicizzazione incrementale | Frequenza: ogni 15 minuti |

| Ricerca per indicizzazione completa | Frequenza: ogni giorno |

Se si desidera modificare uno di questi valori, è necessario scegliere la "Configurazione personalizzata"

Installazione personalizzata

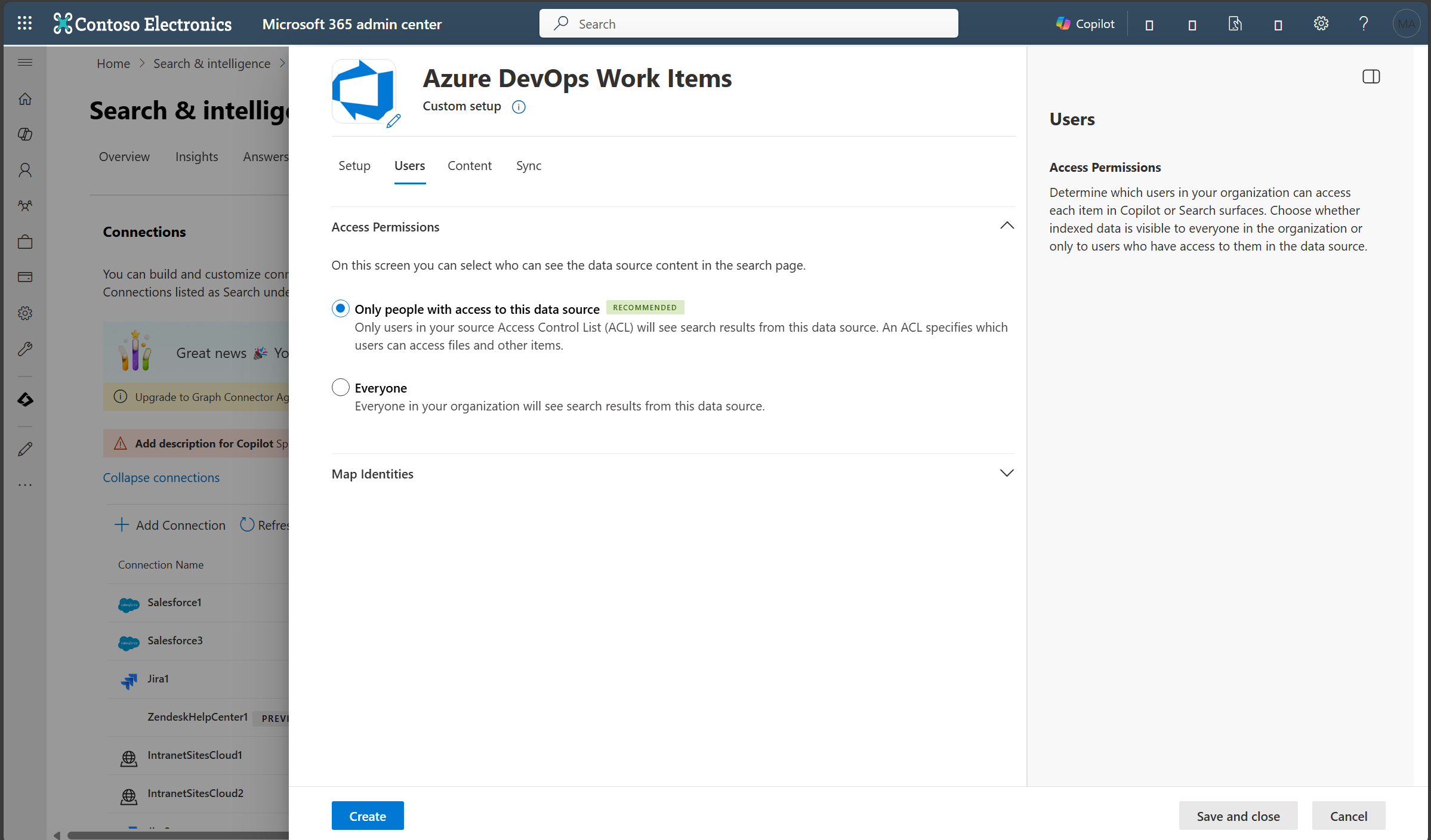

L'installazione personalizzata è destinata agli amministratori che vogliono modificare i valori predefiniti per le impostazioni elencate nella tabella precedente. Dopo aver fatto clic sull'opzione "Installazione personalizzata", vengono visualizzate altre tre schede: Utenti, Contenuto e Sincronizzazione.

Utenti

Autorizzazioni di accesso

Il connettore Azure DevOps Work Items supporta le autorizzazioni di ricerca visibili a Tutti o Solo gli utenti con accesso a questa origine dati. Se si sceglie Tutti, i dati indicizzati vengono visualizzati nei risultati della ricerca per tutti gli utenti. Se si sceglie Solo gli utenti con accesso a questa origine dati, i dati indicizzati vengono visualizzati nei risultati della ricerca per gli utenti che hanno accesso a tale origine.

Nota

Aggiornamenti ai gruppi che controllano le autorizzazioni di accesso vengono sincronizzati solo in ricerche per indicizzazione complete. Le ricerche per indicizzazione incrementali non supportano l'elaborazione degli aggiornamenti alle autorizzazioni.

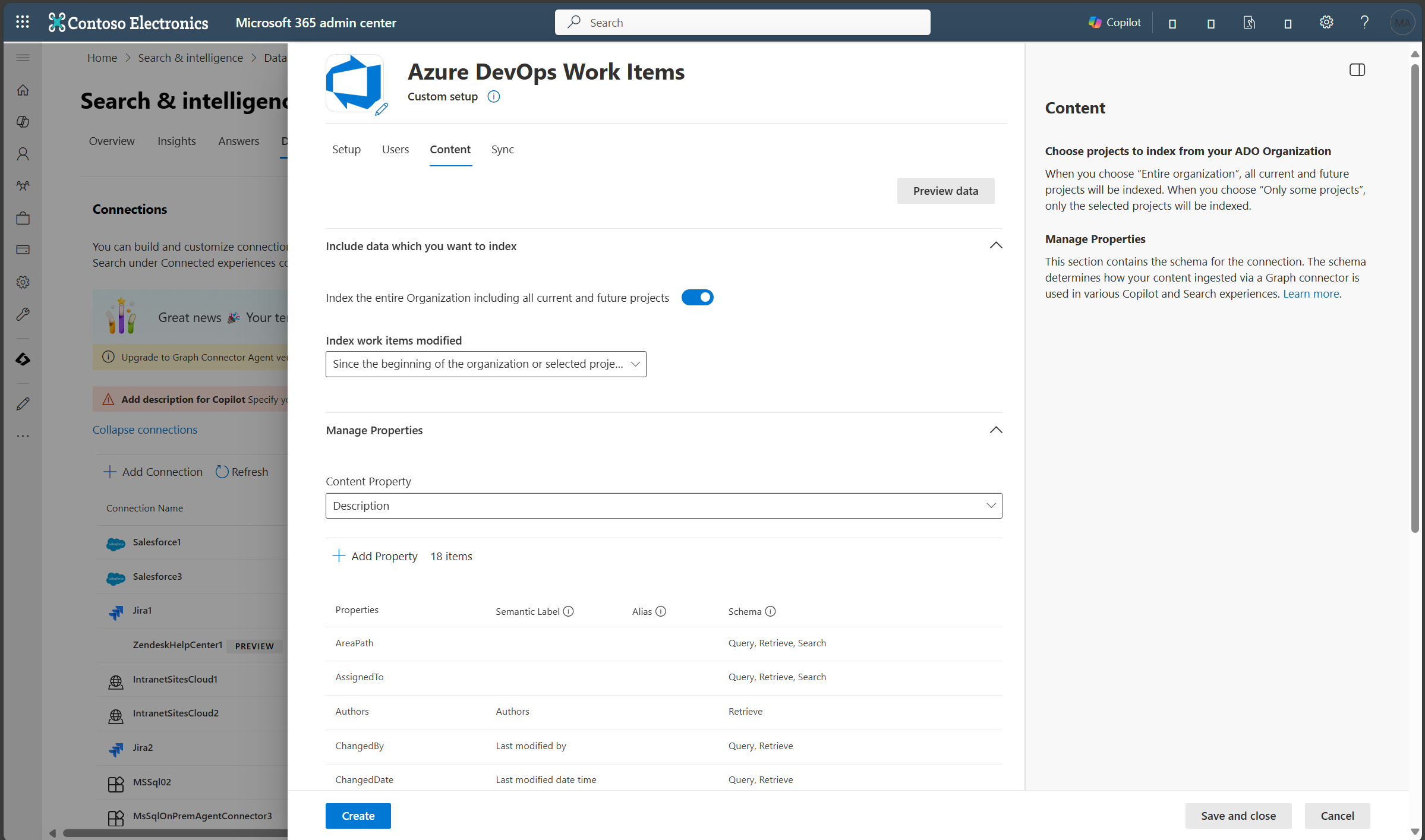

Contenuto

Scegliere i progetti

In questo passaggio si specifica l'ambito dei dati da indicizzare usando il connettore Microsoft Graph per gli elementi di lavoro di Azure DevOps. È quindi possibile scegliere la connessione per indicizzare l'intera organizzazione o progetti specifici all'interno dell'organizzazione selezionata.

Se si sceglie di indicizzare l'intera organizzazione, gli elementi di lavoro in tutti i progetti dell'organizzazione vengono indicizzati. I nuovi progetti e gli elementi di lavoro vengono indicizzati durante la ricerca per indicizzazione successiva dopo che sono stati creati.

Se si sceglie di indicizzare singoli progetti, vengono indicizzati solo gli elementi di lavoro nei progetti selezionati.

Nota

I progetti di Azure DevOps possono essere sottoposti a ricerca per indicizzazione dopo aver concesso le autorizzazioni Visualizza informazioni a livello di progetto e Visualizza analisi .

Gestisci proprietà

In questo caso, è possibile aggiungere o rimuovere le proprietà disponibili dall'origine dati di Azure DevOps, assegnare uno schema alla proprietà (definire se una proprietà è ricercabile, ricercabile, recuperabile o perfezionabile), modificare l'etichetta semantica e aggiungere un alias alla proprietà. Di seguito sono elencate le proprietà selezionate per impostazione predefinita.

| Source, proprietà | Etichetta | Descrizione | Schema |

|---|---|---|---|

| AreaPath | Percorso dell'area dell'elemento di lavoro | Query, Recupero, Ricerca | |

| AssignedTo | Nome della persona a cui è assegnato l'elemento di lavoro | Query, Recupero, Ricerca | |

| Autori | Autori | Recuperare | |

| ChangedBy | Autore ultima modifica | Nome dell'ultima persona che ha modificato l'elemento di lavoro | Query, Retrieve |

| ChangedDate | Data e ora dell'ultima modifica | Query, Retrieve | |

| CreatedBy | Creato da | Nome persona che ha creato l'elemento di lavoro | Query, Recupero, Ricerca |

| CreatedDate | Data e ora di creazione | Timestamp quando è stato creato l'elemento di lavoro | Query, Retrieve |

| Descrizione | Contenuto | Descrizione dell'elemento di lavoro | Ricerca |

| IconUrl | IconUrl | Recuperare | |

| Id | ID elemento di lavoro | Query, Recupero, Ricerca | |

| Priorità | Priorità dell'elemento di lavoro | Query, Retrieve | |

| ReproSteps | Passaggi per riprodurre una condizione descritta nell'elemento di lavoro | ||

| Stato | Stato corrente dell'elemento di lavoro | Query, Recupero, Ricerca | |

| Tag | Query, Recupero, Ricerca | ||

| TeamProject | Recuperare | ||

| Titolo | Titolo | Titolo dell'elemento di lavoro | Recupera, Cerca |

| URL | URL | URL dell'elemento di lavoro | Recuperare |

| WorkItemType | Query, Recupero, Ricerca |

Anteprima dei dati

Usare il pulsante dei risultati dell'anteprima per verificare i valori di esempio delle proprietà selezionate.

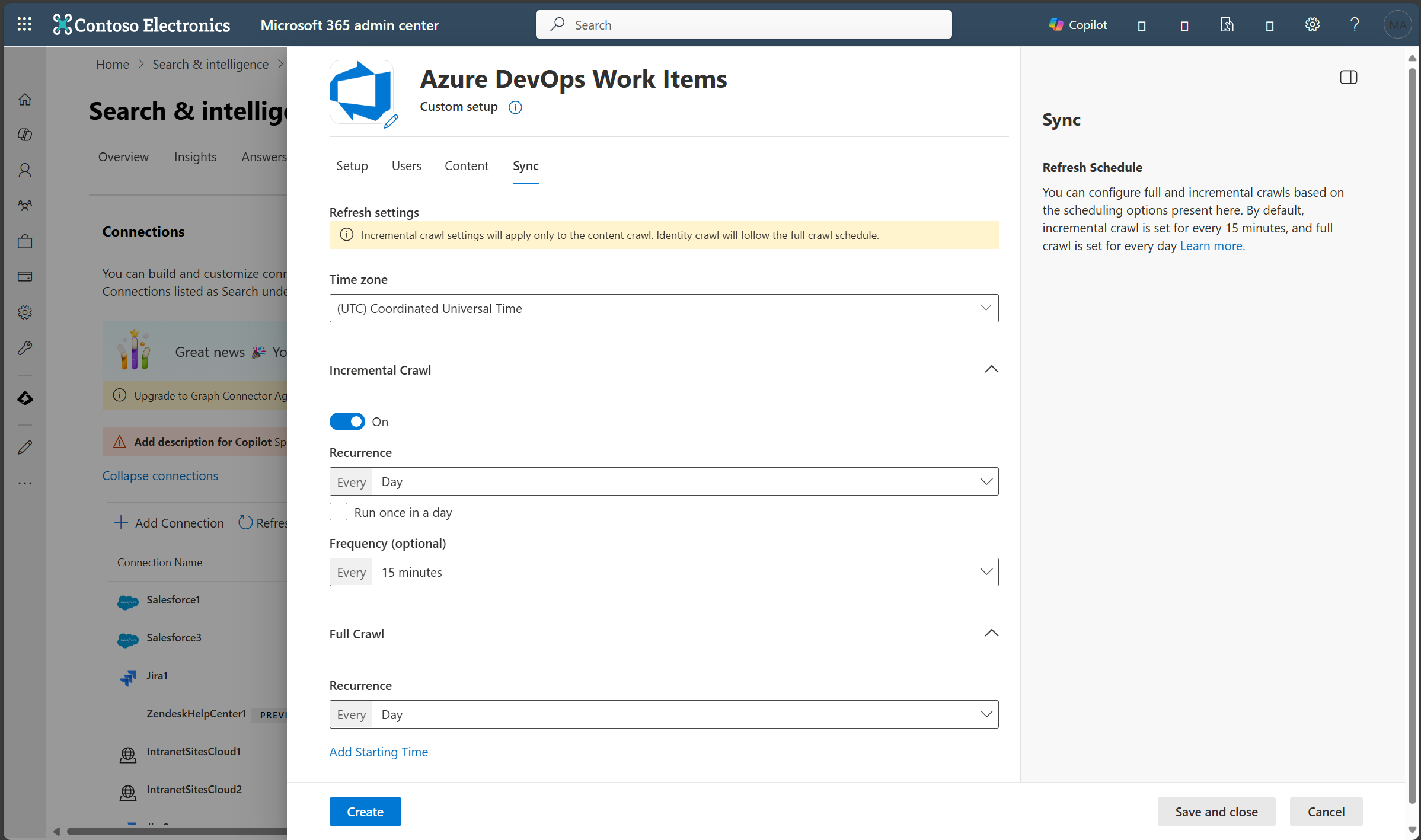

Sincronizza

L'intervallo di aggiornamento determina la frequenza con cui i dati vengono sincronizzati tra l'origine dati e l'indice del connettore Graph. Esistono due tipi di intervalli di aggiornamento: ricerca per indicizzazione completa e ricerca per indicizzazione incrementale. Per altre informazioni, vedere Impostazioni di aggiornamento.

È possibile modificare i valori predefiniti dell'intervallo di aggiornamento da qui, se si vuole.

Consiglio

Tipo di risultato predefinito

- Il connettore Microsoft Graph di Azure DevOps Work Items registra automaticamente un tipo di risultato dopo la pubblicazione del connettore. Il tipo di risultato usa un layout dei risultati generato dinamicamente in base ai campi selezionati nel passaggio 3.

- È possibile gestire il tipo di risultato passando a Tipi di risultato nel interfaccia di amministrazione di Microsoft 365. Il tipo di risultato predefinito è denominato "

ConnectionIdDefault". Ad esempio, se l'ID connessione èAzureDevOps, il layout dei risultati è denominato: "AzureDevOpsDefault" - È anche possibile scegliere di creare un tipo di risultato personalizzato, se necessario.

Risoluzione dei problemi

Dopo aver pubblicato la connessione, è possibile esaminare lo stato nella scheda Origini datinell'interfaccia di amministrazione. Per informazioni su come eseguire aggiornamenti ed eliminazioni, vedere Gestire il connettore. È possibile trovare i passaggi per la risoluzione dei problemi più comuni qui.

In caso di problemi o se si desidera fornire commenti e suggerimenti, contattare Microsoft Graph | Supporto.