Configurare Single Sign-On con Microsoft Entra ID per agenti in Microsoft Teams

Copilot Studio supporta l'accesso Single Sign-On (SSO) per gli agenti pubblicati nelle chat 1:1 di Microsoft Teams, il che significa che gli agenti possono accedere automaticamente agli utenti con le loro credenziali Microsoft Teams. SSO è supportato solo se si utilizza Microsoft Entra ID. Altri provider di servizi, come Azure AD v1, non supportano SSO in Microsoft Teams.

Importante

È possibile utilizzare SSO nella chat di Microsoft Teams, senza richiedere l'autenticazione manuale. Per utilizzare questo metodo per un agente pubblicato in precedenza, riconfigura l'agente per utilizzare Autentica con Microsoft e quindi pubblicalo nuovamente in Microsoft Teams. Potrebbero volerci alcune ore prima che questa modifica abbia effetto. Se un utente si trova nel mezzo di una conversazione e la modifica non sembra essere stata applicata, può digitare "ricomincia" nella chat per forzare la ripresa della conversazione con la versione più recente dell'agente. Queste modifiche sono ora disponibili per le chat 1:1 di Teams tra l'utente e l'agente. Non sono ancora disponibili per le chat di gruppo o i messaggi dei canali.

SSO non è supportato per agenti integrati con Dynamics 365 Customer Service.

Non procedere con il seguente documento se non necessario. Se desideri utilizzare l'autenticazione manuale per agente, vedi Configurare l'autenticazione utente con Microsoft Entra ID.

Nota

Se si utilizza l'autenticazione SSO di Teams con l'opzione di autenticazione manuale e si utilizza contemporaneamente anche l'agente su siti Web personalizzati, è necessario distribuire l'app Teams utilizzando il manifesto dell'app.

Per altre informazioni, vedi Scaricare il manifesto dell'app Teams per un agente.

Altre configurazioni, come le opzioni di autenticazione diverse da Manuale o tramite la distribuzione di Teams mediante un clic in Copilot Studio, non funzioneranno.

Prerequisiti

- Scopri come utilizzare l'autenticazione utente in un argomento.

- Connettere e configurare un agente per Microsoft Teams.

Configurare una registrazione dell'app

Prima di configurare SSO per Teams, devi configurare l'autenticazione utente con Microsoft Entra ID. Questo processo crea una registrazione dell'app necessaria per configurare SSO.

Crea una registrazione dell'app. Vedi le istruzioni in Configurare l'autenticazione utente con Microsoft Entra ID.

Aggiungi l'URL di reindirizzamento.

Genera un segreto client.

Configura l'autenticazione manuale.

Individuare l'ID app del canale Microsoft Teams

In Copilot Studio, apri l'agente per il quale vuoi configurare SSO.

Nelle impostazioni dell'agente, seleziona Canali. Seleziona il riquadro Microsoft Teams.

Se il canale Microsoft Teams non è ancora connesso all'agente, seleziona Attiva Teams. Per ulteriori informazioni, vedi Connettere un agente al canale Microsoft Teams.

Seleziona Modifica dettagli, espandi Altro, quindi seleziona Copia accanto a al campo ID app.

Aggiungere l'ID app del canale Microsoft Teams alla registrazione dell'app

Vai al portale di Azure. Apri il pannello della registrazione dell'app per la registrazione dell'app che hai creato quando hai configurato l'autenticazione utente per il tuo agente.

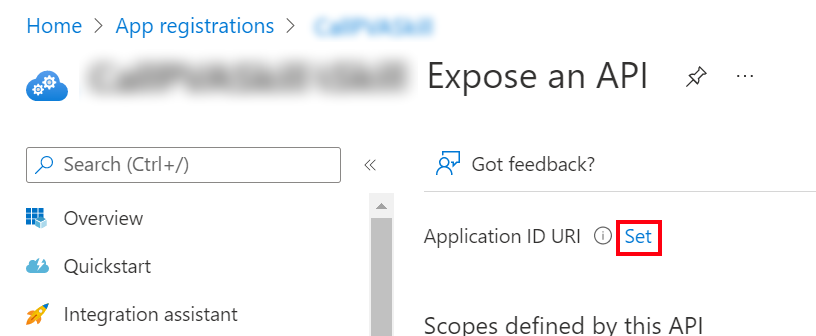

Seleziona Esponi un'API nel riquadro laterale. In URI ID applicazione seleziona Imposta.

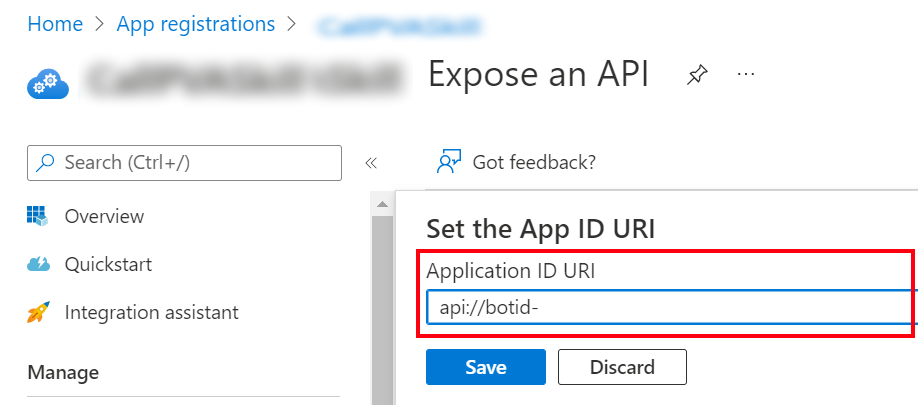

Immetti

api://botid-{teamsbotid}e sostituisci{teamsbotid}con l'ID app del canale Teams che hai trovato prima.

Seleziona Salva.

Concedere il consenso amministratore

Le applicazioni sono autorizzate a richiamare le API quando ricevono le autorizzazioni dagli utenti/amministratori come parte del processo di consenso. Per altre informazioni sul consenso, vedi Autorizzazioni e consenso in Microsoft Identity Platform.

Se è disponibile l'opzione di consenso dell'amministratore, è necessario concedere il consenso:

Nel portale di Azure nel pannello di registrazione dell'app, vai a Autorizzazioni API.

Seleziona Concedi consenso amministratore per <nome del tenant> e quindi Sì.

Importante

Per evitare che gli utenti debbano fornire il consenso per ciascuna applicazione, qualcuno con il ruolo di amministratore dell'applicazione o amministratore dell'applicazione cloud può concedere il consenso a livello di tenant alle registrazioni dell'applicazione.

Aggiungere le autorizzazioni API

Nel portale di Azure nel pannello di registrazione dell'app, vai a Autorizzazioni API.

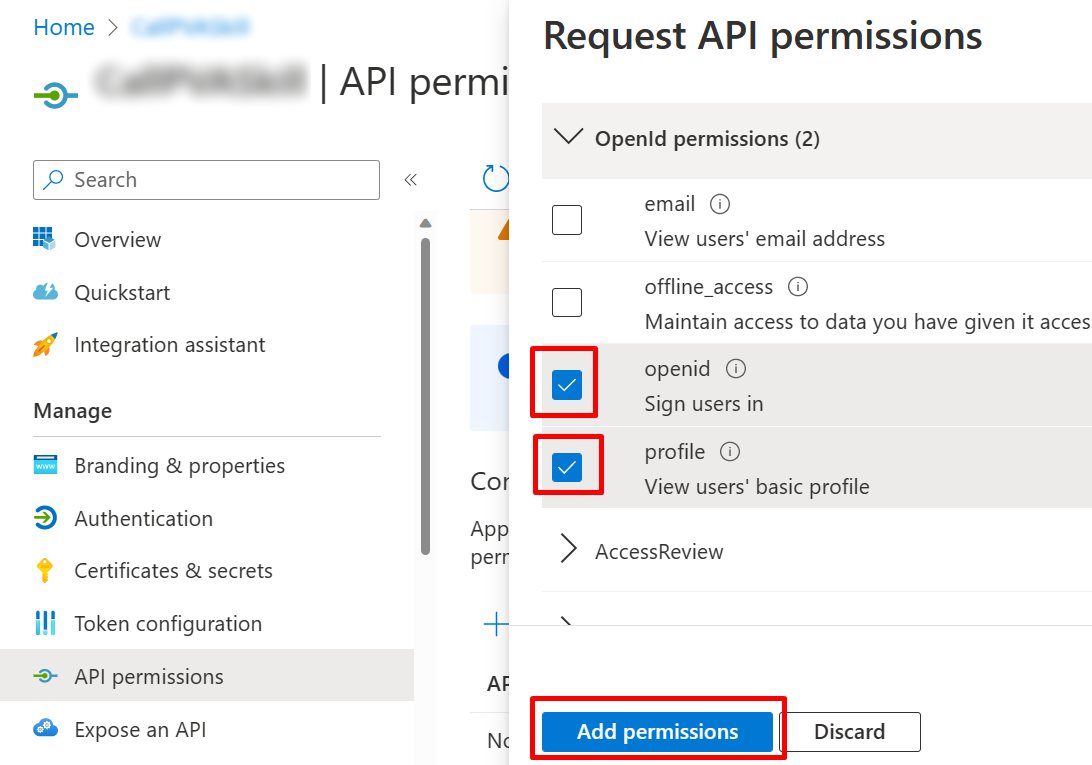

Seleziona Aggiungi un'autorizzazione e scegli Microsoft Graph.

Seleziona Autorizzazioni delegate. Viene visualizzato un elenco di autorizzazioni.

Espandi le autorizzazioni OpenId.

Seleziona openid e profilo.

Selezionare Aggiungi autorizzazioni.

Definire l'ambito personalizzato per l'agente

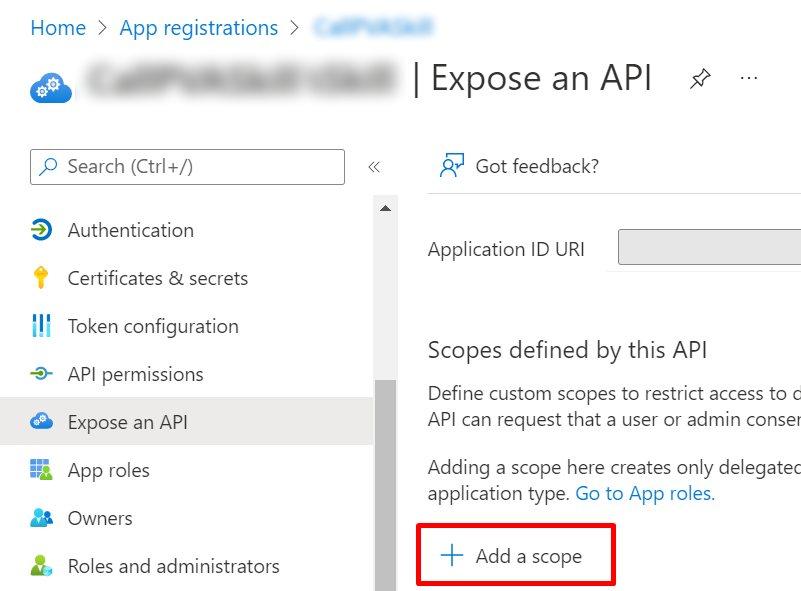

Nel portale di Azure nel pannello di registrazione dell'app, vai a Esponi un'API.

Seleziona Aggiungi un ambito.

Impostare le proprietà seguenti:

Proprietà valore Nome ambito Immetti Test.ReadChi può concedere il consenso? Seleziona Amministratori e utenti Nome visualizzato consenso dell'amministratore Immetti Test.ReadDescrizione consenso dell'amministratore Immetti Allows the app to sign the user in.Provincia Seleziona Abilitato Nota

Il nome dell'ambito

Test.Readè un valore segnaposto e deve essere sostituito con un nome che abbia senso nel tuo ambiente.Seleziona Aggiungi ambito.

Aggiungere gli ID client Microsoft Teams

Importante

Nei passaggi successivi, i valori forniti per gli ID client Microsoft Teams devono essere usati letteralmente perché sono gli stessi in tutti i tenant.

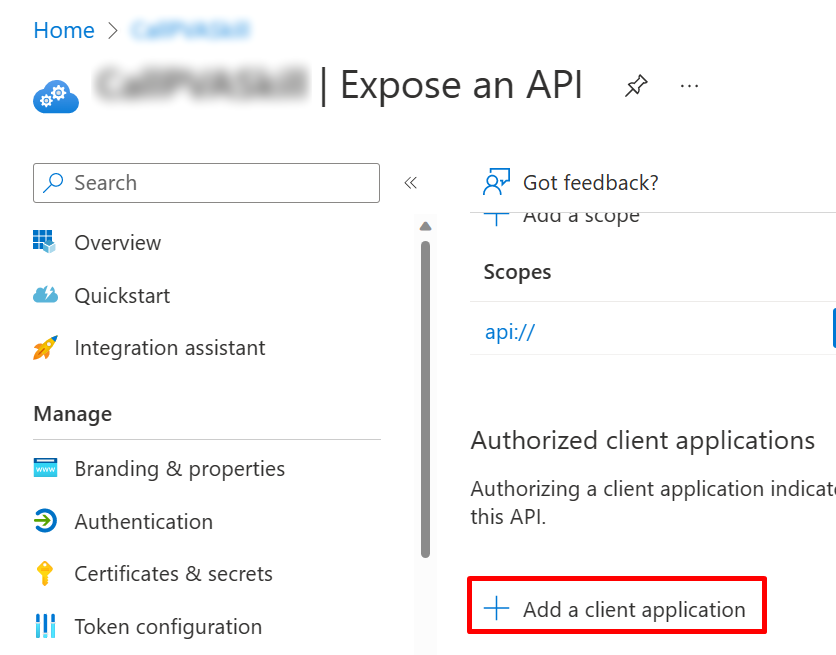

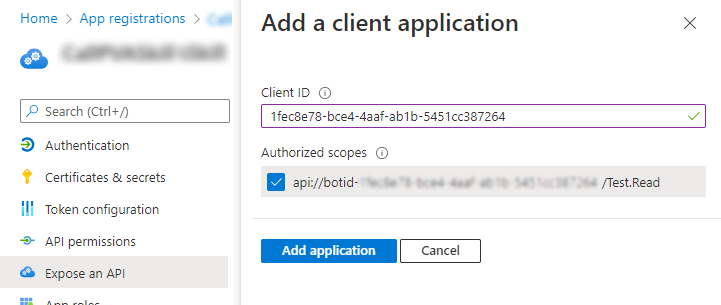

Nel portale di Azure nel pannello di registrazione dell'app, vai a Esponi un'API e seleziona Aggiungi un'applicazione client.

Nel campo ID client immetti l'ID client per Microsoft Teams per dispositivi mobili/desktop, che è

1fec8e78-bce4-4aaf-ab1b-5451cc387264. Seleziona la casella di controllo per l'ambito che hai creato in precedenza.

Seleziona Aggiungi applicazione.

Ripeti i passaggi precedenti ma, per ID client, immetti l'ID client per Microsoft Teams sul Web, ovvero

5e3ce6c0-2b1f-4285-8d4b-75ee78787346.Conferma che la pagina Esponi un'API elenchi gli ID app del client Microsoft Teams.

Riassumendo, i due ID client Microsoft Teams aggiunti alla pagina Esponi un'API sono:

1fec8e78-bce4-4aaf-ab1b-5451cc3872645e3ce6c0-2b1f-4285-8d4b-75ee78787346

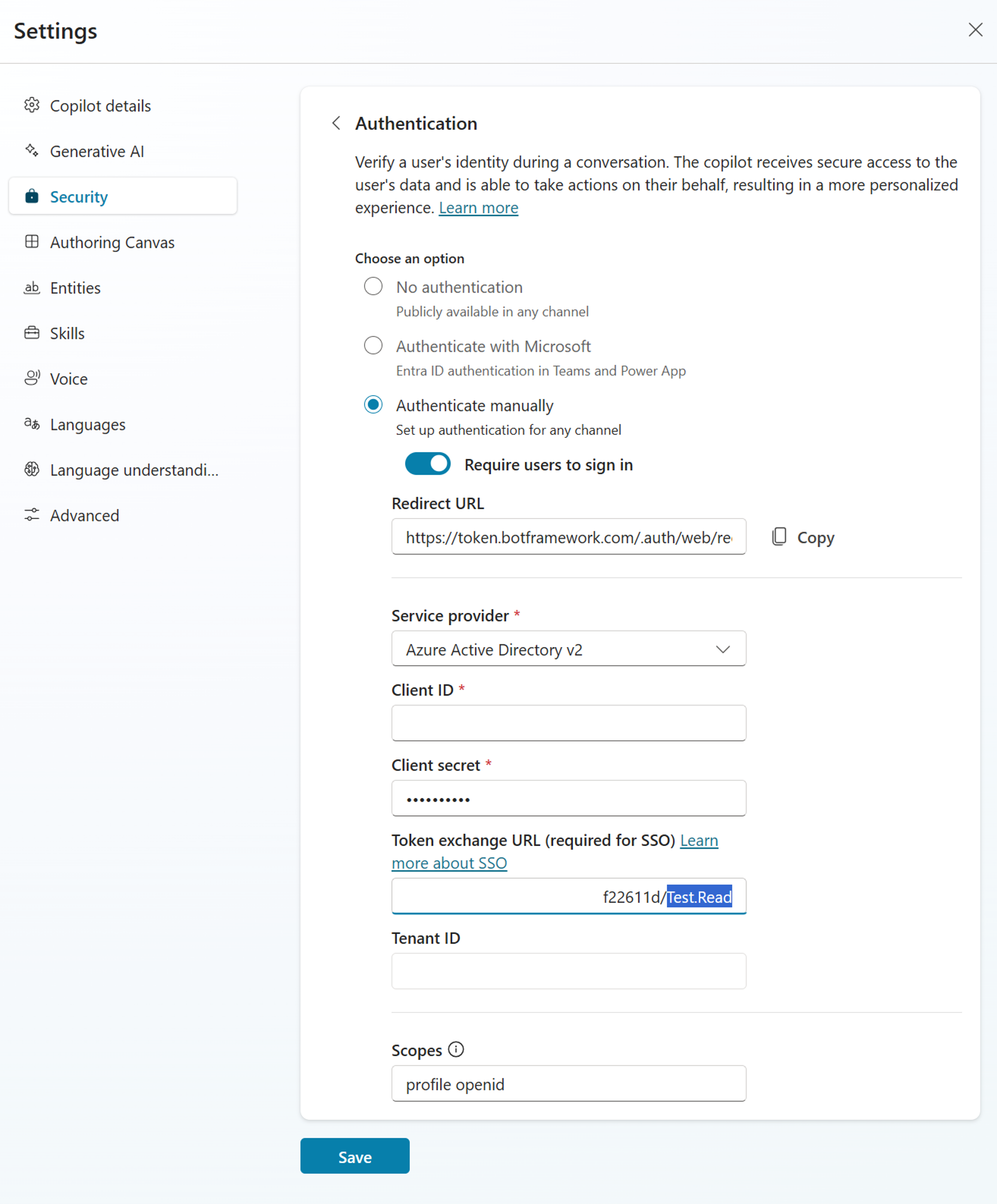

Aggiungere l'URL di scambio token alle impostazioni di autenticazione dell'agente

Per aggiornare le impostazioni di autenticazione di Microsoft Entra ID in Copilot Studio, devi aggiungere l'URL di scambio del token per consentire a Microsoft Teams e Copilot Studio di condividere informazioni.

Nel portale di Azure nel pannello di registrazione dell'app, vai a Esponi un'API.

In Ambiti, seleziona l'icona Copia negli appunti .

In Copilot Studio, nelle impostazioni dell'agente, seleziona Sicurezza, quindi seleziona il riquadro Autenticazione .

Per URL di scambio token (richiesto per SSO), incolla l'ambito che hai copiato in precedenza.

Seleziona Salva.

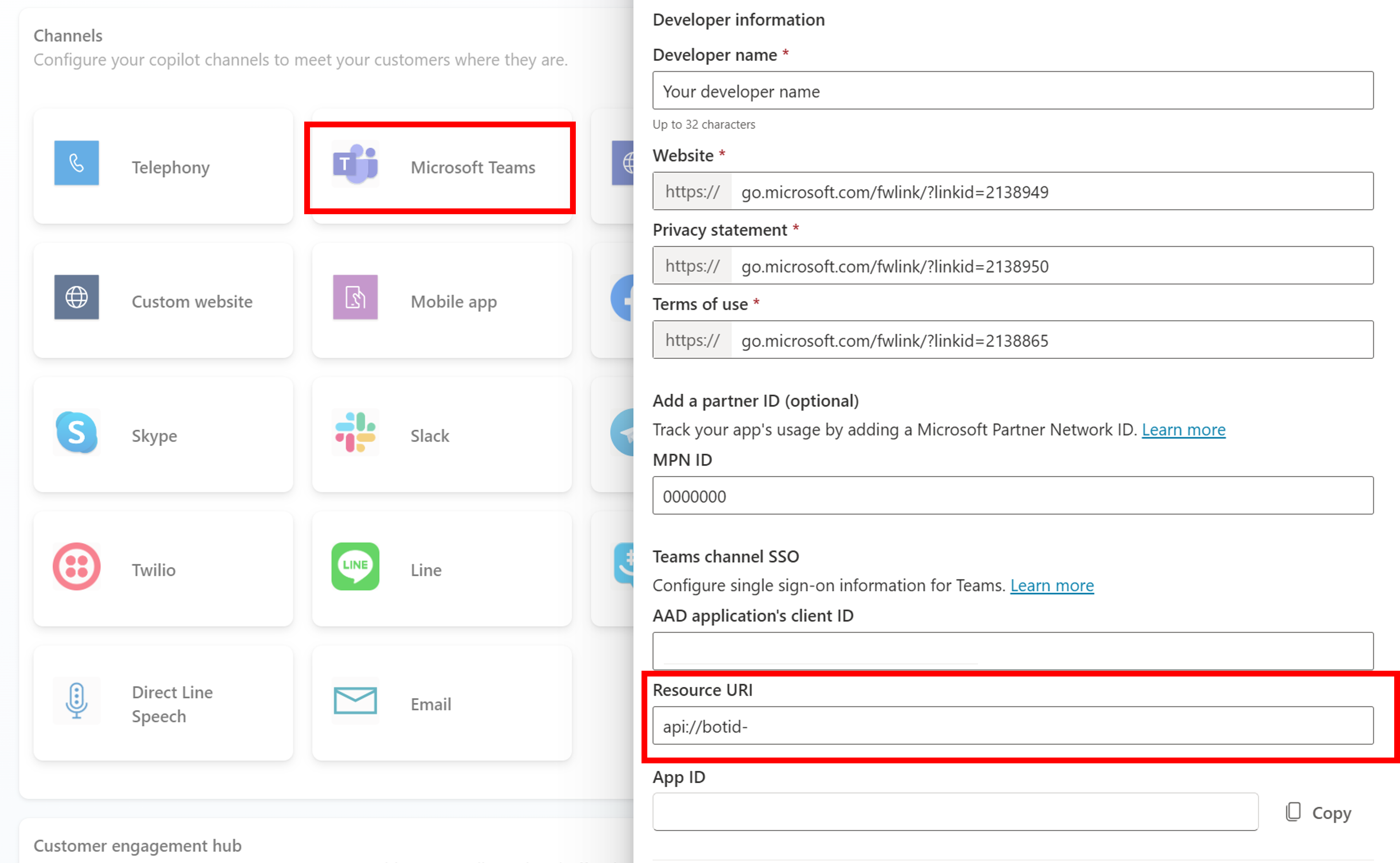

Aggiungi SSO al canale Microsoft Teams dell'agente

In Copilot Studio, nelle impostazioni dell'agente, seleziona Canali.

Seleziona il riquadro Microsoft Teams.

Seleziona Modifica dettagli ed espandi Altro.

Per ID client dell'applicazione AAD, immetti l'ID applicazione (client) della registrazione dell'app.

Per ottenere questo valore, apri il portale di Azure. Quindi nel pannello di registrazione dell'app, vai a Panoramica. Copia il valore nella casella ID applicazione (client).

Per URI risorsa, immetti l'URI ID applicazione della registrazione dell'app.

Per ottenere questo valore, apri il portale di Azure. Quindi nel pannello di registrazione dell'app, vai a Esponi un'API. Copia il valore nella casella URI ID applicazione.

Seleziona Salva e Chiudi.

Pubblica nuovamente l'agente per rendere disponibili ai tuoi clienti le ultime modifiche.

Seleziona Apri l'agente in Teams per avviare una nuova conversazione con l'agente in Microsoft Teams e verifica se effettua automaticamente il tuo accesso.

Problemi noti

Se hai pubblicato per la prima volta l'agente utilizzando l'autenticazione manuale senza SSO di Teams, l'agente in Teams chiederà continuamente agli utenti di effettuare l'accesso.