Passaggio 2. Rete ottimale per i tenant di Microsoft 365 per le aziende

Microsoft 365 for enterprise include app per la produttività cloud, ad esempio Teams ed Exchange Online, e Microsoft Intune, oltre a molti servizi di identità e sicurezza di Microsoft Azure. Tutti questi servizi basati sul cloud si basano sulla sicurezza, sulle prestazioni e sull'affidabilità delle connessioni dai dispositivi client nella rete locale o in qualsiasi posizione su Internet.

Per ottimizzare l'accesso alla rete per il tenant, è necessario:

- Ottimizzare il percorso tra gli utenti locali e il percorso più vicino alla rete globale Microsoft.

- Ottimizzare l'accesso alla rete globale Microsoft per gli utenti remoti che usano una soluzione VPN di accesso remoto.

- Usare Network Insights per progettare il perimetro di rete per le posizioni degli uffici.

- Ottimizzare l'accesso a asset specifici ospitati nei siti di SharePoint con la rete CDN di Office 365.

- Configurare i dispositivi proxy e perimetrali di rete per ignorare l'elaborazione per il traffico attendibile di Microsoft 365 con l'elenco di endpoint e automatizzare l'aggiornamento dell'elenco man mano che vengono apportate modifiche.

Ruoli di lavoro aziendali locali

Per le reti aziendali, è consigliabile ottimizzare l'esperienza dell'utente finale abilitando l'accesso alla rete con le prestazioni più elevate tra i client e gli endpoint di Microsoft 365 più vicini. La qualità dell'esperienza utente finale è direttamente correlata alle prestazioni e alla velocità di risposta dell'applicazione usata dall'utente. Ad esempio, Microsoft Teams si basa su una bassa latenza in modo che le chiamate telefoniche degli utenti, le conferenze e le collaborazioni con lo schermo condiviso siano prive di glitch.

L'obiettivo principale nella progettazione della rete deve essere quello di ridurre al minimo la latenza riducendo il tempo di round trip (RTT) dai dispositivi client alla rete globale Microsoft, il backbone di rete pubblica di Microsoft che collega tutti i data center Microsoft con bassa latenza, punti di ingresso delle applicazioni cloud a disponibilità elevata, noti come frontdoor, distribuiti in tutto il mondo.

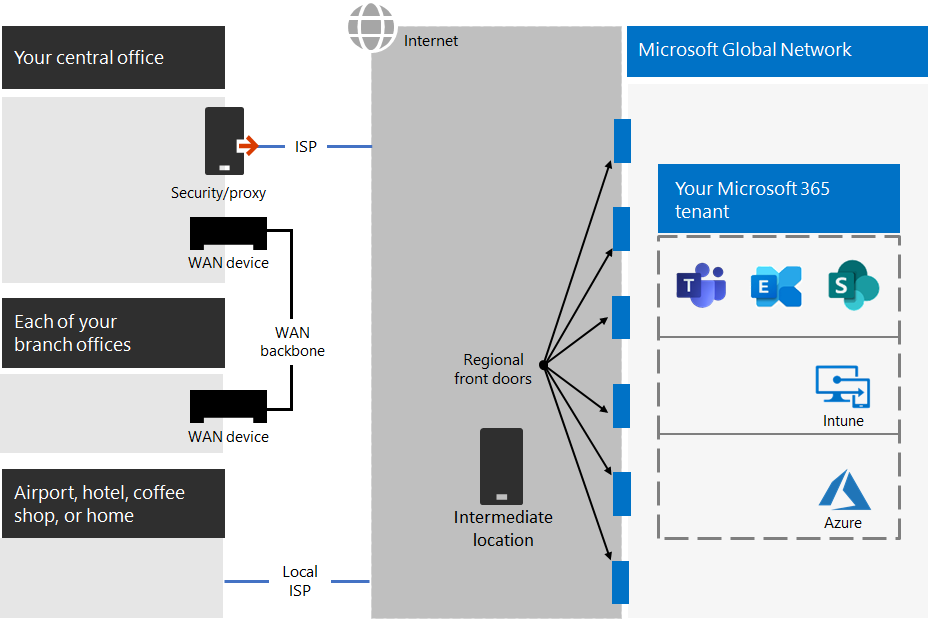

Di seguito è riportato un esempio di rete aziendale tradizionale.

In questa illustrazione, le succursali si connettono a un ufficio centrale tramite dispositivi WAN (Wide Area Network) e un backbone WAN. L'accesso a Internet avviene tramite un dispositivo di sicurezza o proxy nel perimetro di rete dell'ufficio centrale e un provider di servizi Internet (ISP). Su Internet, Microsoft Global Network ha una serie di frontdoor nelle aree di tutto il mondo. Le organizzazioni possono anche usare posizioni intermedie per l'elaborazione e la sicurezza aggiuntive dei pacchetti per il traffico. Il tenant di Microsoft 365 di un'organizzazione si trova all'interno di Microsoft Global Network.

I problemi relativi a questa configurazione per i servizi cloud di Microsoft 365 sono:

- Per gli utenti nelle succursali, il traffico viene inviato a frontdoor non locali, aumentando la latenza.

- L'invio di traffico a posizioni intermedie crea puntini di controllo di rete che eseguono l'elaborazione di pacchetti duplicati sul traffico attendibile, aumentando la latenza.

- I dispositivi perimetrali di rete eseguono un'elaborazione di pacchetti non richiesta e duplicata sul traffico attendibile, aumentando la latenza.

L'ottimizzazione delle prestazioni di rete di Microsoft 365 non deve essere complicata. È possibile ottenere le migliori prestazioni possibili seguendo alcuni principi chiave:

- Identificare il traffico di rete di Microsoft 365, ovvero il traffico attendibile destinato ai servizi cloud Microsoft.

- Consentire l'uscita del ramo locale del traffico di rete di Microsoft 365 verso Internet da ogni posizione in cui gli utenti si connettono a Microsoft 365.

- Evitare i puntini di acconciatura di rete.

- Consentire al traffico di Microsoft 365 di ignorare i proxy e i dispositivi di ispezione dei pacchetti.

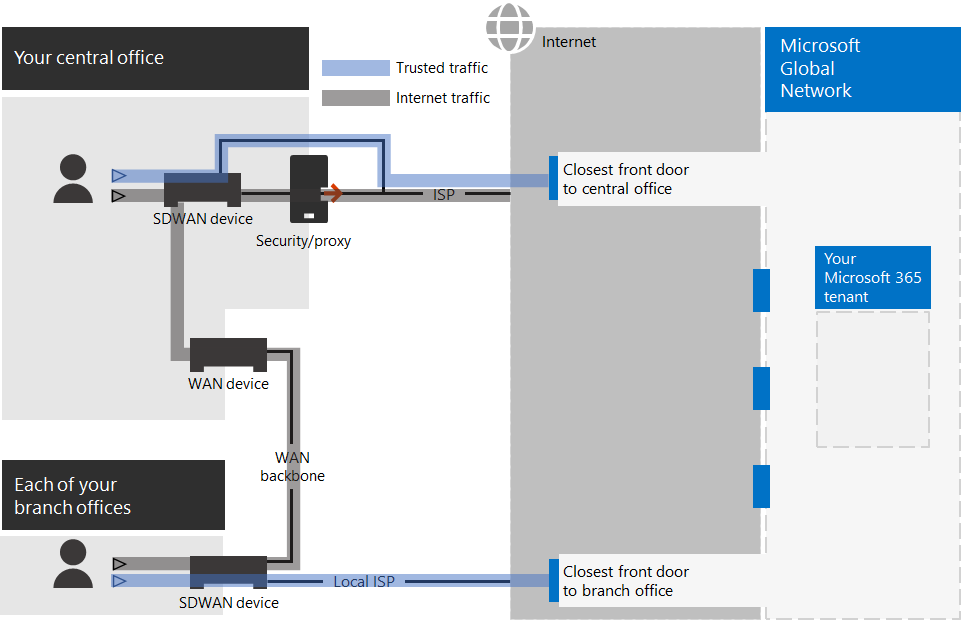

Se si implementano questi principi, si ottiene una rete aziendale ottimizzata per Microsoft 365.

In questa illustrazione, le succursali hanno una propria connessione Internet tramite un dispositivo SDWAN (Software-Defined WAN Device), che invia il traffico Microsoft 365 attendibile alla frontdoor più vicina a livello di area. Nell'ufficio centrale, il traffico attendibile di Microsoft 365 ignora il dispositivo di sicurezza o proxy e i dispositivi intermedi non vengono più usati.

Ecco come la configurazione ottimizzata risolve i problemi di latenza di una rete aziendale tradizionale:

- Il traffico attendibile di Microsoft 365 ignora il backbone WAN e viene inviato alle porte di ingresso locali per tutti gli uffici, riducendo la latenza.

- Le puntine di rete che eseguono l'elaborazione di pacchetti duplicati vengono ignorate per il traffico attendibile di Microsoft 365, riducendo la latenza.

- I dispositivi perimetrali di rete che eseguono l'elaborazione di pacchetti non necessari e duplicati vengono ignorati per il traffico attendibile di Microsoft 365, riducendo la latenza.

Per altre informazioni, vedere Panoramica della connettività di rete di Microsoft 365.

Lavoratori remoti

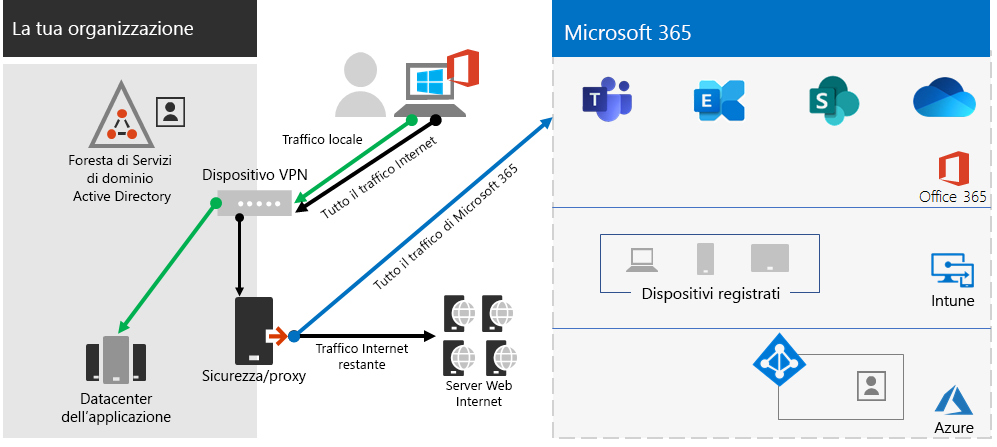

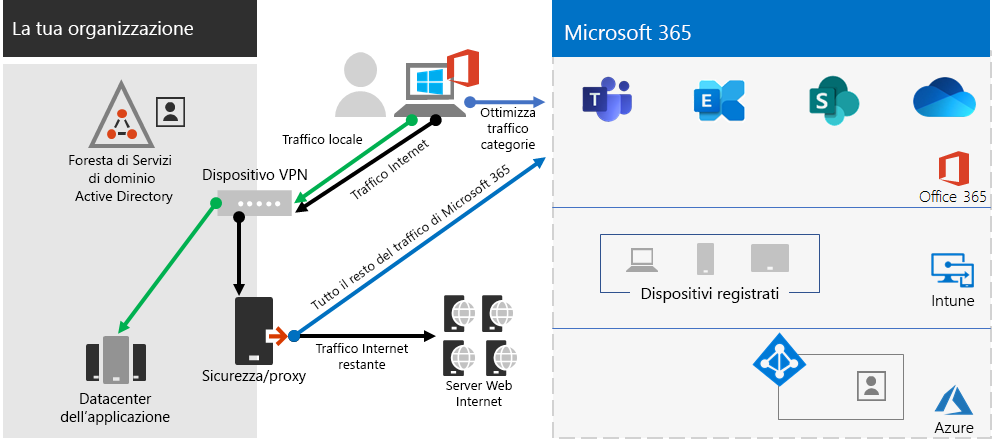

Se i lavoratori remoti usano un client VPN tradizionale per ottenere l'accesso remoto alla rete dell'organizzazione, verificare che nel client VPN vi sia la modalità split tunneling. Senza split tunneling, tutto il traffico di lavoro remoto viene inviato attraverso la connessione VPN, dove deve essere inoltrato ai dispositivi perimetrali dell'organizzazione, viene elaborato e quindi inviato su Internet. Ecco un esempio.

In questa illustrazione, il traffico di Microsoft 365 deve prendere un percorso indiretto attraverso l'organizzazione, che potrebbe essere inoltrato a una frontdoor di Microsoft Global Network lontano dalla posizione fisica del client VPN. Questo percorso indiretto aggiunge latenza al traffico di rete e riduce le prestazioni complessive.

Grazie alla modalità split tunneling, è possibile configurare il client VPN per escludere tipi specifici di traffico da inviare tramite la connessione VPN alla rete dell'organizzazione.

Per ottimizzare l'accesso alle risorse cloud di Microsoft 365, configurare i client VPN di split tunneling per escludere il traffico agli endpoint di Microsoft 365 di categoria Ottimizzazione tramite connessione VPN. Per altre informazioni, vedere Categorie di endpoint di Office 365 e gli elenchi degli endpoint di ottimizzazione delle categorie per il tunneling diviso.

Ecco il flusso di traffico risultante per lo split tunneling, in cui la maggior parte del traffico verso le app cloud di Microsoft 365 ignora la connessione VPN.

In questa illustrazione, il client VPN invia e riceve il traffico cruciale del servizio cloud Microsoft 365 direttamente su Internet e verso la frontdoor più vicina nella rete globale Microsoft.

Per informazioni dettagliate e per materiale sussidiario, consultare Ottimizzare la connettività di Office 365 per gli utenti remoti tramite split tunneling per VPN.

Uso di Network Insights

Le informazioni dettagliate sulla rete sono metriche delle prestazioni raccolte dal tenant di Microsoft 365 che consentono di progettare perimetri di rete per le posizioni degli uffici. Ogni informazioni dettagliate fornisce dettagli in tempo reale sulle caratteristiche delle prestazioni per un problema specificato per ogni posizione geografica in cui gli utenti locali accedono al tenant.

Sono disponibili due informazioni dettagliate di rete a livello di tenant che possono essere visualizzate per il tenant:

- Connessioni campionate di Exchange interessate da problemi di connettività

- Connessioni campionate di SharePoint interessate da problemi di connettività

Queste sono le informazioni dettagliate di rete specifiche per ogni sede dell'ufficio:

- Uscita rete backhauled

- Migliori prestazioni rilevate per i clienti nelle vicinanze

- Uso di una frontdoor del servizio Exchange Online non ottimale

- Uso di una frontdoor del servizio SharePoint Online non ottimale

- Bassa velocità di download dalla frontdoor di SharePoint

- Uscita rete ottimale per l'utente cinese

Per altre informazioni, vedere Microsoft 365 Network Insights.

Prestazioni di SharePoint con la rete CDN di Office 365

Una rete cdn (Content Delivery Network) basata sul cloud consente di ridurre i tempi di caricamento, risparmiare larghezza di banda e velocità di risposta. Una rete CDN migliora le prestazioni memorizzando nella cache asset statici come file grafici o video più vicini ai browser che li richiedono, il che consente di velocizzare i download e ridurre la latenza. È possibile usare la rete cdn (Content Delivery Network) predefinita di Office 365, inclusa in SharePoint in Microsoft 365 E3 ed E5, per ospitare gli asset statici per offrire prestazioni migliori per le pagine di SharePoint.

La rete per la distribuzione di contenuti di Office 365 è costituita da diverse reti per la distribuzione di contenuti che consentono di ospitare le risorse statiche in più località o origini e gestirle da reti globali ad alta velocità. A seconda del tipo di contenuto che si vuole ospitare nella rete CDN di Office 365, è possibile aggiungere origini pubbliche , origini private o entrambi.

Quando viene distribuita e configurata, la rete CDN di Office 365 carica gli asset da origini pubbliche e private e li rende disponibili per l'accesso rapido agli utenti che si trovano su Internet.

Per altre informazioni, vedere Usare la rete CDN di Office 365 con SharePoint Online.

Elenco di endpoint automatizzato

Per fare in modo che i client locali, i dispositivi perimetrali e i servizi di analisi dei pacchetti basati sul cloud ignorino l'elaborazione del traffico microsoft 365 attendibile, è necessario configurarli con il set di endpoint (intervalli di indirizzi IP e nomi DNS) corrispondenti ai servizi Microsoft 365. Questi endpoint possono essere configurati manualmente nei firewall e in altri dispositivi di sicurezza perimetrali, file PAC per i computer client per ignorare i proxy o dispositivi SD-WAN nelle succursali. Tuttavia, gli endpoint cambiano nel tempo, richiedendo la manutenzione manuale in corso degli elenchi di endpoint in queste posizioni.

Per automatizzare l'elenco e la gestione delle modifiche per gli endpoint di Microsoft 365 nei file PAC client e nei dispositivi di rete, usare il servizio Web basato su REST url e indirizzo IP di Office 365. Questo servizio consente di identificare e distinguere meglio il traffico di rete di Microsoft 365, semplificando la valutazione, la configurazione e la manutenzione delle modifiche più recenti.

È possibile usare PowerShell, Python o altri linguaggi per determinare le modifiche agli endpoint nel tempo e configurare i file PAC e i dispositivi di rete perimetrali.

Il processo di base è:

- Usare il servizio Web URL e indirizzo IP di Office 365 e il meccanismo di configurazione preferito per configurare i file PAC e i dispositivi di rete con il set corrente di endpoint di Microsoft 365.

- Eseguire un ricorrente giornaliero per verificare la presenza di modifiche negli endpoint o usare un metodo di notifica.

- Quando vengono rilevate modifiche, rigenerare e ridistribuire il file PAC per i computer client e apportare le modifiche ai dispositivi di rete.

Per altre informazioni, vedere Indirizzo IP e servizio Web URL di Office 365.

Risultati del passaggio 2

Per il tenant di Microsoft 365 con rete ottimale, è stato determinato:

- Come ottimizzare le prestazioni di rete per gli utenti locali aggiungendo connessioni Internet a tutte le succursali ed eliminando le puntine di rete.

- Come implementare un elenco di endpoint attendibili automatizzato per i file PAC basati su client e i dispositivi e i servizi di rete, inclusi gli aggiornamenti in corso (più adatti per le reti aziendali).

- Come supportare l'accesso dei lavoratori remoti alle risorse locali.

- Come usare Network Insights

- Come distribuire la rete CDN di Office 365.

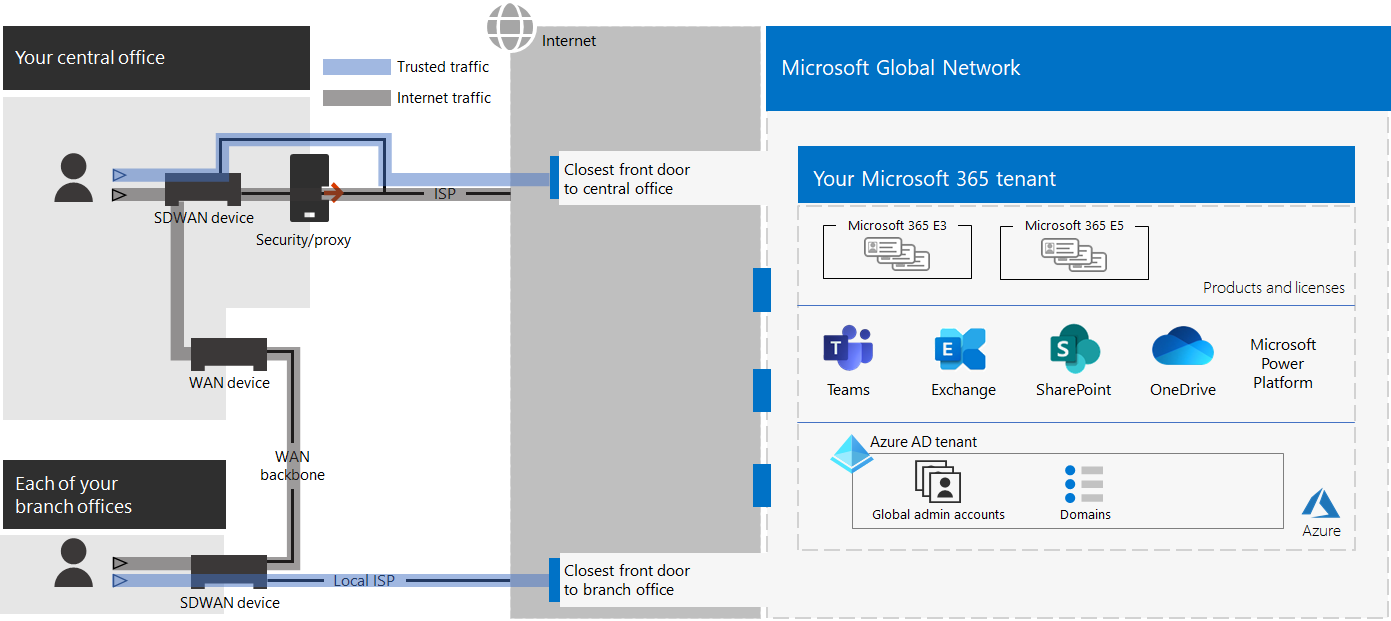

Di seguito è riportato un esempio di un'organizzazione aziendale e del relativo tenant con una rete ottimale.

In questa illustrazione, il tenant per l'organizzazione aziendale include:

- Accesso Internet locale per ogni succursale con un dispositivo SDWAN che inoltra il traffico microsoft 365 attendibile a una frontdoor locale.

- Nessun tornanti di rete.

- Dispositivi perimetrali proxy e di sicurezza di Office centrale che inoltrano il traffico attendibile di Microsoft 365 a una frontdoor locale.

Manutenzione continua per una rete ottimale

In modo continuativo, potrebbe essere necessario:

- Aggiornare i dispositivi perimetrali e i file PAC distribuiti per le modifiche negli endpoint o verificare che il processo automatizzato funzioni correttamente.

- Gestire gli asset nella rete CDN di Office 365.

- Aggiornare la configurazione di split tunneling nei client VPN per le modifiche negli endpoint.

Passaggio successivo

Continuare con l'identità per sincronizzare gli account e i gruppi locali e applicare gli accessi degli utenti sicuri.