Rafforzare il comportamento di sicurezza con Microsoft Defender XDR

Non è mai stato più importante essere in grado di rilevare e difendere l'organizzazione dalle minacce alla cyber security. Conoscere gli asset, usare le configurazioni predefinite disponibili e intraprendere azioni consigliate consente di creare un comportamento di sicurezza e resilienza ottimali, consentendo al tempo stesso di rispondere rapidamente alle minacce nuove e in continua evoluzione.

Poiché il comportamento di sicurezza di un'organizzazione è in continua evoluzione insieme al panorama della cybersecurity, il miglioramento del comportamento di sicurezza deve essere un processo continuo. Questo articolo offre una panoramica di come rafforzare il comportamento di sicurezza dell'organizzazione usando le funzionalità disponibili in Microsoft Defender XDR e in altri prodotti di sicurezza Microsoft, ad esempio Microsoft Defender per endpoint e Gestione delle vulnerabilità di Microsoft Defender.

Consente di comprendere meglio il comportamento di sicurezza complessivo e di fornire un framework che consente di valutare, migliorare e mantenere continuamente un comportamento di sicurezza in base alle esigenze di sicurezza dell'organizzazione.

Prima di iniziare

Questa guida alla soluzione fornisce passaggi specifici e interattivi per rafforzare il comportamento di sicurezza e presuppone i fatti seguenti:

- Sono disponibili autorizzazioni sufficienti per configurare le funzionalità per i prodotti Microsoft Defender.

- È stata distribuita correttamente Microsoft Defender per endpoint Piano 2

- Si va oltre la fase iniziale di onboarding dei dispositivi e si dispone di uno strumento di gestione per supportare l'onboarding futuro dei dispositivi. Per altre informazioni sull'onboarding dei dispositivi, vedere Opzioni dello strumento di onboarding e configurazione.

Panoramica della soluzione

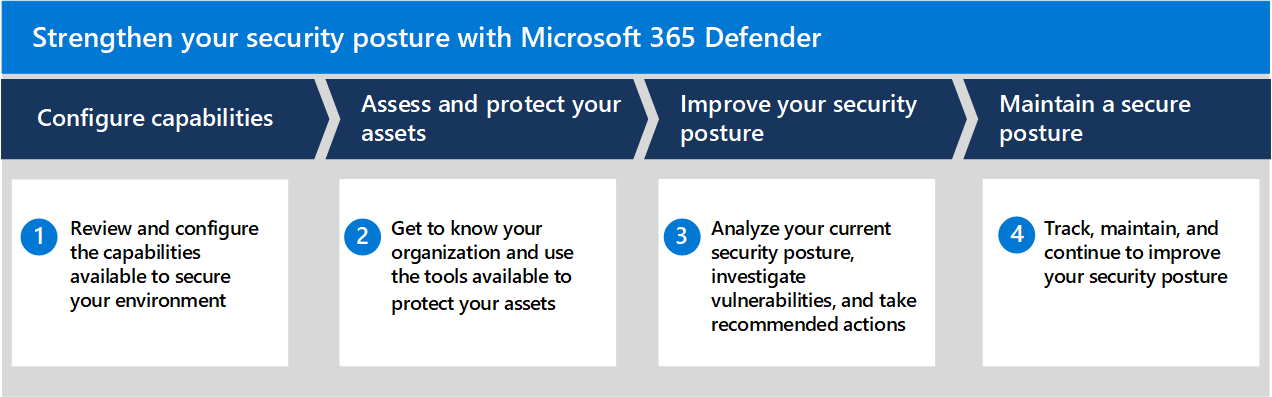

Questa illustrazione fornisce una rappresentazione del flusso di alto livello che è possibile seguire per migliorare il comportamento di sicurezza.

Le quattro fasi sono descritte qui e ogni sezione corrisponde a un articolo separato in questa soluzione.

1. Configurare le funzionalità

È fondamentale avere una visibilità completa degli asset e della superficie di attacco dell'organizzazione. Non è possibile proteggere ciò che non si può vedere. Il portale Microsoft Defender offre molte funzionalità per individuare e proteggere i dispositivi nell'organizzazione dalle minacce. Ciò può includere la configurazione dell'individuazione dei dispositivi per individuare i dispositivi non gestiti, l'uso delle integrazioni disponibili per aumentare la visibilità in un inventario completo degli asset OT/IOT e il test delle regole di riduzione della superficie di attacco disponibili per vedere in che modo potrebbero influire sull'ambiente.

Per altre informazioni, vedere Rafforzare il comportamento di sicurezza - Configurare le funzionalità.

2. Valutare e proteggere

Per comprendere il comportamento di sicurezza, è fondamentale disporre di un inventario completo di tutti gli asset. L'inventario dei dispositivi Microsoft Defender per endpoint offre una visualizzazione accurata degli asset nella rete insieme a informazioni dettagliate su tali asset. Più informazioni sono disponibili sugli asset, migliore sarà la possibilità di gestire e valutare i rischi associati.

Per altre informazioni, vedere Rafforzare il comportamento di sicurezza - Valutare e proteggere.

3. Analizzare e migliorare

Dopo aver iniziato a conoscere gli asset e aver adottato alcuni passaggi iniziali per proteggerli, è un buon momento per eseguire una misurazione del comportamento di sicurezza corrente con Microsoft Secure Score. Secure Score segnala lo stato corrente del comportamento di sicurezza di un'organizzazione, fornisce visibilità sulle vulnerabilità nell'organizzazione e indicazioni sull'esecuzione di azioni consigliate. Più azioni consigliate si eserciranno, più alto sarà il punteggio.

Gestione delle vulnerabilità di Defender fornisce anche consigli sulla sicurezza per i punti deboli della cybersecurity identificati nell'organizzazione e li associa a raccomandazioni di sicurezza interattive che possono essere classificate in ordine di priorità.

Per altre informazioni su come iniziare a intervenire per analizzare e proteggere i punti deboli dell'organizzazione, vedere Rafforzare il comportamento di sicurezza - Analizzare e migliorare.

4. Tenere traccia e gestire

Le funzionalità già discusse, come l'onboarding continuo dei dispositivi appena individuati e la revisione e la definizione delle priorità per le raccomandazioni sulla sicurezza, possono contribuire a mantenere e a migliorare il comportamento di sicurezza. Il portale Microsoft Defender offre anche funzionalità che consentono di rimanere aggiornati sulle nuove vulnerabilità e fornisce strumenti per esplorare in modo proattivo la rete per individuare le minacce.

Per altre informazioni, vedere Rafforzare il comportamento di sicurezza - Tenere traccia e gestire.