Rafforzare il comportamento di sicurezza - Valutare e proteggere

Benvenuti nella fase 2 di Rafforzare il comportamento di sicurezza: valutare e proteggere.

Per comprendere il comportamento di sicurezza, è fondamentale disporre di un inventario completo di tutti gli asset. Questo articolo descrive le funzionalità che è possibile usare per ottenere una visualizzazione accurata degli asset nella rete e i modi per proteggerli.

| Funzionalità | Descrizione | Per iniziare |

|---|---|---|

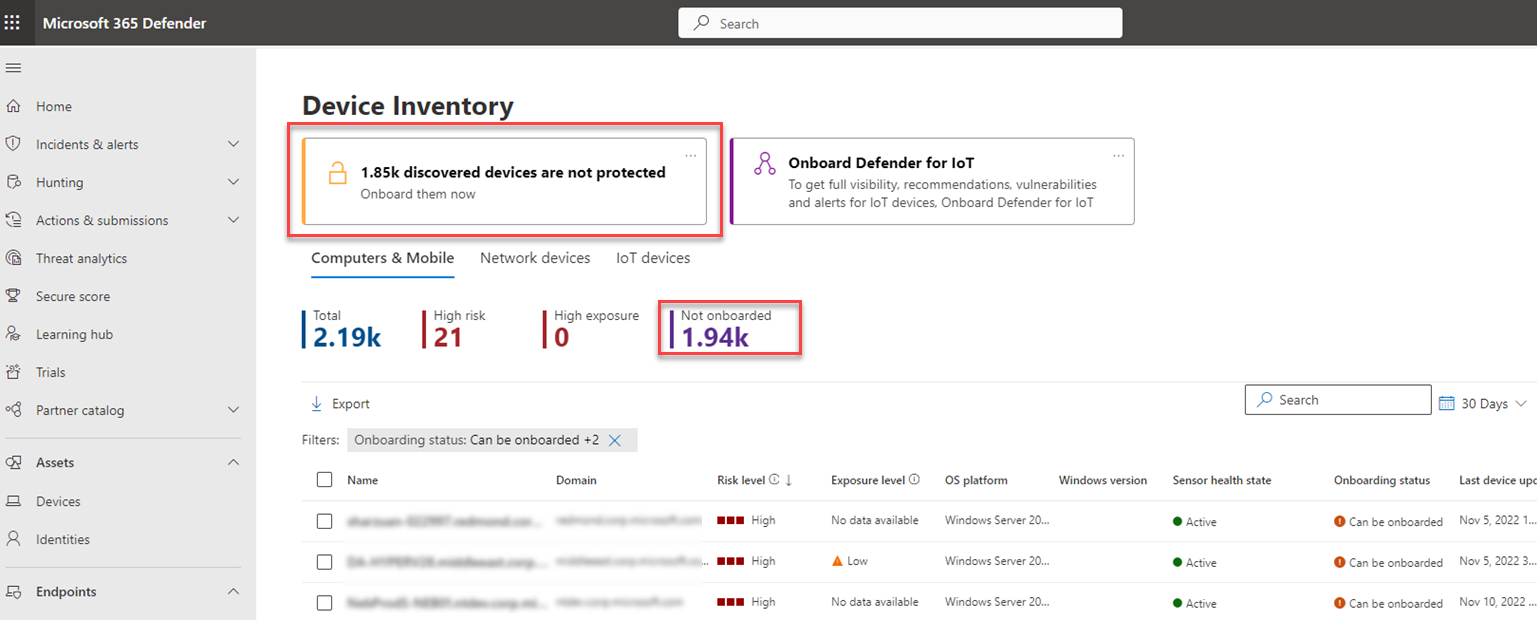

| Valutare i dispositivi | Usare la pagina di inventario dei dispositivi in Microsoft Defender per endpoint per ottenere una visualizzazione completa dei dispositivi individuati nell'organizzazione. Esplorare le informazioni disponibili, ad esempio il livello di rischio, le informazioni sulla piattaforma e lo stato di onboarding di un dispositivo. Usare i filtri disponibili per personalizzare la visualizzazione. | Inventario dei dispositivi |

| Assegnare un valore del dispositivo | Ogni dispositivo può potenzialmente rappresentare un rischio per l'organizzazione, ma l'impatto di alcuni dispositivi compromessi rispetto ad altri può variare. È possibile che i dispositivi appartengano a persone che hanno accesso a informazioni riservate, proprietarie o ad alta priorità, il che significa che l'impatto potrebbe essere elevato se questi dispositivi vengono compromessi. Al contrario, i dispositivi usati solo per l'accesso a Internet senza dati potrebbero essere classificati come con un rischio inferiore. L'identificazione e l'assegnazione di valore ai dispositivi possono aiutare a identificare la vulnerabilità dell'organizzazione alle minacce alla cybersecurity. Il modo in cui gli asset influiscono sulla vulnerabilità si riflette nel punteggio di esposizione nel portale di Microsoft Defender. I dispositivi assegnati come "valore elevato" ricevono più peso, il che significa che il punteggio sarà più alto. |

Assegnare un valore del dispositivo |

| Eseguire l'onboarding dei dispositivi appena individuati | I dispositivi individuati, ma non ancora caricati e protetti da Microsoft Defender per endpoint, vengono visualizzati nella scheda Computer e dispositivi mobili dell'inventario dei dispositivi. Per iniziare a eseguire l'onboarding di questi dispositivi, vedere Eseguire l'onboarding dei dispositivi appena individuati. |

Informazioni sullo stato di onboarding |

Eseguire l'onboarding dei dispositivi appena individuati

L'inventario dei dispositivi offre una visualizzazione chiara dei dispositivi appena individuati nella rete che non sono ancora protetti. Nella parte superiore di ogni scheda di inventario dei dispositivi è possibile visualizzare il numero totale di dispositivi di cui non è stato caricato l'onboarding:

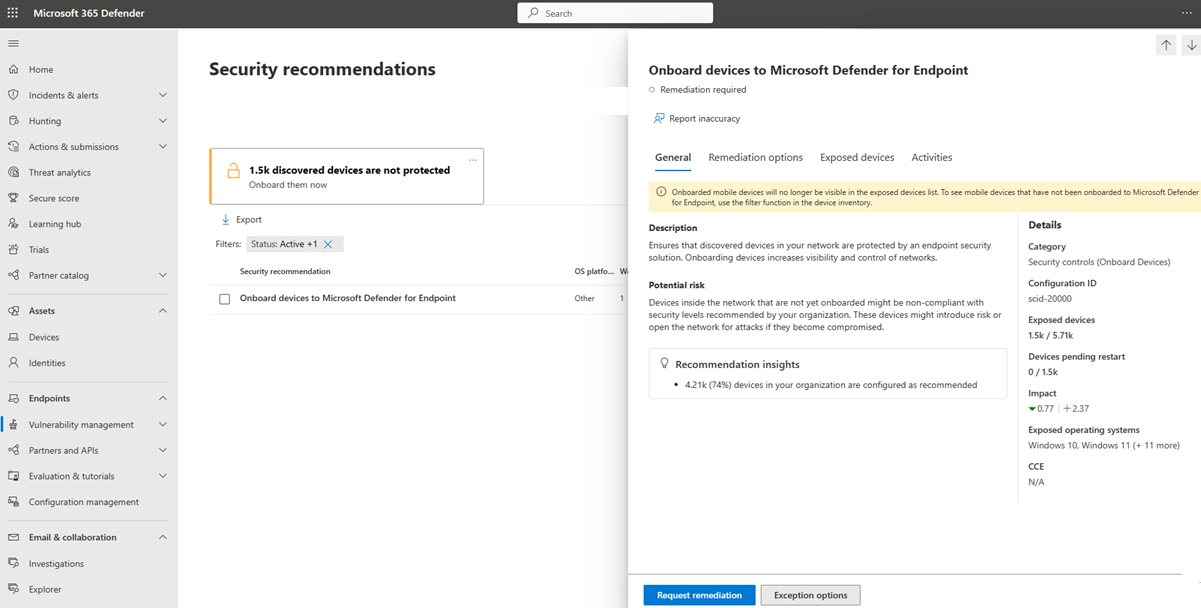

Una volta pronti, è possibile iniziare a eseguire l'onboarding di questi dispositivi scegliendo la scheda Onboard them now (Esegui l'onboarding di questi dispositivi ora ). Questa scheda consente di accedere direttamente ai dispositivi di onboarding per Microsoft Defender per endpoint raccomandazione sulla sicurezza.

Per altre informazioni su come richiedere la correzione per l'onboarding dei dispositivi usando questo consiglio di sicurezza, vedere Correzione delle richieste.