guida alla pianificazione Microsoft Intune

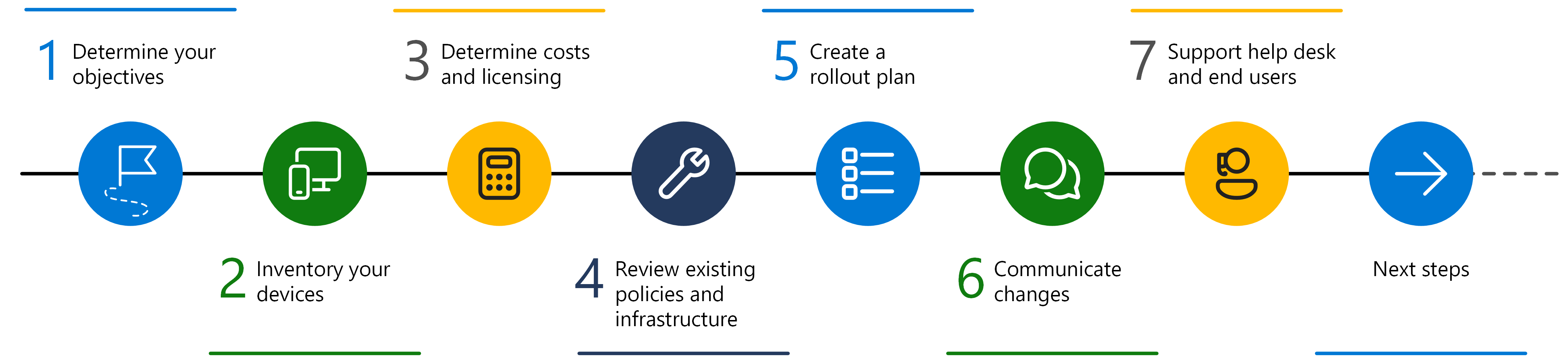

Una distribuzione o una migrazione Microsoft Intune riuscita inizia con la pianificazione. Questa guida consente di pianificare lo spostamento o l'adozione di Intune come soluzione di gestione unificata degli endpoint.

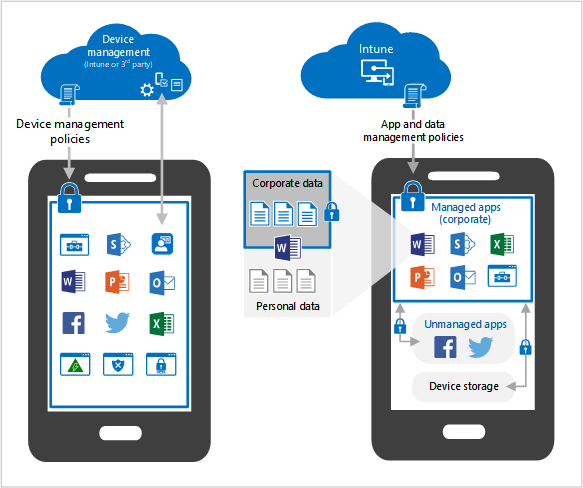

Intune offre alle organizzazioni le opzioni per eseguire le operazioni migliori per loro e per i diversi dispositivi utente. È possibile registrare i dispositivi in Intune per la gestione dei dispositivi mobili (MDM). È anche possibile usare i criteri di protezione delle app per la gestione delle applicazioni mobili (MAM) incentrati sulla protezione dei dati delle app.

Questa guida:

- Elenchi e descrive alcuni obiettivi comuni per la gestione dei dispositivi

- Elenchi potenziali esigenze di licenza

- Fornisce indicazioni sulla gestione dei dispositivi di proprietà personale

- Consiglia di esaminare i criteri e l'infrastruttura correnti

- Fornisce esempi di creazione di un piano di implementazione

- Altri aspetti

Usare questa guida per pianificare lo spostamento o la migrazione a Intune.

Consiglio

- Vuoi stampare o salvare questa guida come PDF? Nel Web browser usare l'opzione Stampa, Salva come PDF.

- Questa guida è una cosa vivente. Assicurarsi quindi di aggiungere o aggiornare suggerimenti e indicazioni esistenti che sono stati trovati utili.

Passaggio 1: Determinare gli obiettivi

Le organizzazioni usano la gestione dei dispositivi mobili (MDM) e la gestione delle applicazioni mobili (MAM) per controllare i dati dell'organizzazione in modo sicuro e con interruzioni minime per gli utenti. Quando si valuta una soluzione MDM/MAM, ad esempio Microsoft Intune, esaminare l'obiettivo e gli obiettivi da raggiungere.

In questa sezione vengono illustrati gli obiettivi o gli scenari comuni quando si usa Intune.

Obiettivo: Accedere alle app e alla posta elettronica dell'organizzazione

Gli utenti si aspettano di lavorare sui dispositivi usando le app dell'organizzazione, tra cui la lettura e la risposta alla posta elettronica, l'aggiornamento e la condivisione dei dati e altro ancora. In Intune è possibile distribuire diversi tipi di app, tra cui:

- App di Microsoft 365

- App Win32

- App line-of-business (LOB)

- App personalizzate

- App predefinite

- App dello Store

✅ Attività: creare un elenco delle app usate regolarmente dagli utenti

Queste app sono le app desiderate nei dispositivi. Alcune considerazioni:

Molte organizzazioni distribuiscono tutte le app di Microsoft 365, ad esempio Word, Excel, OneNote, PowerPoint e Teams. Nei dispositivi più piccoli, come i telefoni cellulari, è possibile installare singole app, a seconda dei requisiti dell'utente.

Ad esempio, il team di vendita potrebbe richiedere Teams, Excel e SharePoint. Nei dispositivi mobili è possibile distribuire solo queste app, anziché distribuire l'intera famiglia di prodotti Microsoft 365.

Gli utenti preferiscono leggere & rispondere alla posta elettronica e partecipare alle riunioni in tutti i dispositivi, inclusi i dispositivi personali. Nei dispositivi di proprietà dell'organizzazione è possibile distribuire Outlook e Teams e preconfigurare queste app con le impostazioni dell'organizzazione.

Nei dispositivi personali, potrebbe non essere presente questo controllo. Determinare quindi se si vuole concedere agli utenti l'accesso alle app dell'organizzazione, ad esempio posta elettronica e riunioni.

Per altre informazioni e considerazioni, vedere Dispositivi personali e dispositivi di proprietà dell'organizzazione (in questo articolo).

Se si prevede di usare Microsoft Outlook nei dispositivi Android e iOS/iPadOS, è possibile preconfigurare Outlook usando Intune criteri di configurazione delle app.

Esaminare le app protette progettate per funzionare con Intune. Queste app sono app partner supportate e app Microsoft comunemente usate con Microsoft Intune.

Obiettivo: Proteggere l'accesso in tutti i dispositivi

Quando i dati vengono archiviati su dispositivi mobili, devono essere protetti da attività dannose.

✅ Attività: determinare come proteggere i dispositivi

L'antivirus, l'analisi del malware, la risposta alle minacce e l'aggiornamento dei dispositivi sono tutte considerazioni importanti. Si vuole anche ridurre al minimo l'impatto delle attività dannose.

Alcune considerazioni:

Antivirus (AV) e protezione da malware sono un must. Intune si integra con Microsoft Defender per endpoint e diversi partner di Mobile Threat Defense (MTD) per proteggere i dispositivi gestiti, i dispositivi personali e le app.

Microsoft Defender per endpoint include funzionalità di sicurezza e un portale che consentono di monitorare e reagire alle minacce.

Se un dispositivo è compromesso, si vuole limitare l'impatto dannoso usando l'accesso condizionale.

Ad esempio, Microsoft Defender per endpoint analizza un dispositivo e può determinare se il dispositivo è compromesso. L'accesso condizionale può bloccare automaticamente l'accesso dell'organizzazione a questo dispositivo, inclusa la posta elettronica.

L'accesso condizionale consente di proteggere la rete e le risorse dai dispositivi, anche da quelli non registrati in Intune.

Aggiornare il dispositivo, il sistema operativo e le app per proteggere i dati. Creare un piano su come e quando vengono installati gli aggiornamenti. Esistono criteri in Intune che consentono di gestire gli aggiornamenti, inclusi gli aggiornamenti per le app dello Store.

Le guide alla pianificazione degli aggiornamenti software seguenti consentono di determinare la strategia di aggiornamento:

Determinare in che modo gli utenti eseguono l'autenticazione alle risorse dell'organizzazione da molti dispositivi. Ad esempio, è possibile:

Usare i certificati nei dispositivi per autenticare le funzionalità e le app, ad esempio la connessione a una rete privata virtuale (VPN), l'apertura di Outlook e altro ancora. Questi certificati consentono un'esperienza utente senza password. Il valore senza password è considerato più sicuro rispetto alla richiesta agli utenti di immettere il nome utente e la password dell'organizzazione.

Se si prevede di usare i certificati, usare un'infrastruttura AKI (Public Key Infrastructure) supportata per creare e distribuire profili certificato.

Usare l'autenticazione a più fattori (MFA) per un livello aggiuntivo di autenticazione nei dispositivi di proprietà dell'organizzazione. In alternativa, usare MFA per autenticare le app nei dispositivi personali. È possibile usare anche la biometria, come il riconoscimento facciale e le impronte digitali.

Se si prevede di usare la biometria per l'autenticazione, assicurarsi che i dispositivi supportano la biometria. La maggior parte dei dispositivi moderni lo fa.

Implementare una distribuzione Zero Trust. Con Zero Trust si usano le funzionalità in Microsoft Entra ID e Microsoft Intune per proteggere tutti gli endpoint, usa l'autenticazione senza password e altro ancora.

Configurare i criteri di contenimento dei dati forniti con le app di Microsoft 365. Questi criteri consentono di impedire la condivisione dei dati dell'organizzazione con altre app e posizioni di archiviazione che l'IT non gestisce.

Se alcuni utenti hanno solo bisogno di accedere alla posta elettronica e ai documenti aziendali, che è comune per i dispositivi di proprietà personale, è possibile richiedere agli utenti di usare le app di Microsoft 365 con i criteri di protezione delle app. I dispositivi non devono essere registrati in Intune.

Per altre informazioni e considerazioni, vedere Dispositivi personali e dispositivi di proprietà dell'organizzazione (in questo articolo).

Obiettivo: Distribuire l'IT

Molte organizzazioni vogliono dare a diversi amministratori il controllo su posizioni, reparti e così via. Ad esempio, il gruppo Charlotte IT Admins controlla e monitora i criteri nel campus di Charlotte. Questi amministratori IT di Charlotte possono visualizzare e gestire solo i criteri per la posizione di Charlotte. Non possono visualizzare e gestire i criteri per la posizione Redmond. Questo approccio è denominato IT distribuito.

In Intune, l'IT distribuito trae vantaggio dalle funzionalità seguenti:

I tag di ambito usano il controllo degli accessi in base al ruolo. Pertanto, solo gli utenti di un gruppo specifico hanno l'autorizzazione per gestire criteri e profili per utenti e dispositivi nell'ambito.

Quando si usano le categorie di registrazione dei dispositivi, i dispositivi vengono aggiunti automaticamente ai gruppi in base alle categorie create. Questa funzionalità usata Microsoft Entra gruppi dinamici e consente di semplificare la gestione dei dispositivi.

Quando gli utenti registrano il dispositivo, scelgono una categoria, ad esempio Vendite, amministratore IT, dispositivo pos-of-sale e così via. Quando i dispositivi vengono aggiunti a una categoria, questi gruppi di dispositivi sono pronti per ricevere i criteri.

Quando gli amministratori creano criteri, è possibile richiedere l'approvazione di più amministratori per criteri specifici, inclusi i criteri che eseguono script o distribuiscono app.

Endpoint Privilege Management consente all'utente non amministratore standard di completare attività che richiedono privilegi elevati, ad esempio l'installazione di app e l'aggiornamento dei driver di dispositivo. Endpoint Privilege Management fa parte di Intune Suite.

✅ Attività: determinare come distribuire le regole e le impostazioni

Le regole e le impostazioni vengono distribuite usando criteri diversi. Alcune considerazioni:

Determinare la struttura dell'amministratore. Ad esempio, è possibile separare in base alla posizione, ad esempio Amministratori IT di Charlotte o Amministratori IT di Cambridge. È possibile separare per ruolo, ad esempio amministratori di rete che controllano tutto l'accesso alla rete, inclusa la VPN.

Queste categorie diventano tag di ambito.

Per altre informazioni sulla creazione di gruppi di amministratori, vedere:

A volte le organizzazioni devono usare l'IT distribuito nei sistemi in cui un numero elevato di amministratori locali si connettono a un singolo tenant Intune. Ad esempio, un'organizzazione di grandi dimensioni ha un singolo tenant Intune. L'organizzazione dispone di un numero elevato di amministratori locali e ogni amministratore gestisce un sistema, un'area o una posizione specifici. Ogni amministratore deve gestire solo la propria posizione e non l'intera organizzazione.

Per altre informazioni, vedere Ambiente IT distribuito con molti amministratori nello stesso tenant Intune.

Molte organizzazioni separano gruppi in base al tipo di dispositivo, ad esempio dispositivi iOS/iPadOS, Android o Windows. Alcuni esempi:

- Distribuire app specifiche a dispositivi specifici. Ad esempio, distribuire l'app Shuttle Microsoft nei dispositivi mobili nella rete Redmond.

- Distribuire i criteri in posizioni specifiche. Ad esempio, distribuire un profilo di Wi-Fi nei dispositivi nella rete di Charlotte in modo che si connettano automaticamente quando sono nell'intervallo.

- Controllare le impostazioni in dispositivi specifici. Ad esempio, disabilitare la fotocamera nei dispositivi Android Enterprise usati in un piano di produzione, creare un profilo antivirus di Windows Defender per tutti i dispositivi Windows o aggiungere impostazioni di posta elettronica a tutti i dispositivi iOS/iPadOS.

Queste categorie diventano le categorie di registrazione del dispositivo.

Obiettivo: Mantenere i dati dell'organizzazione all'interno dell'organizzazione

Quando i dati vengono archiviati su dispositivi mobili, i dati devono essere protetti da perdita accidentale o condivisione. Questo obiettivo include anche la cancellazione dei dati dell'organizzazione da dispositivi personali e di proprietà dell'organizzazione.

✅ Attività: creare un piano per coprire diversi scenari che influiscono sull'organizzazione

Alcuni scenari di esempio:

Un dispositivo viene smarrito o rubato o non viene più usato. Un utente lascia l'organizzazione.

- In Intune è possibile rimuovere i dispositivi usando la cancellazione, il ritiro o la registrazione manuale. È anche possibile rimuovere automaticamente i dispositivi che non sono stati archiviati con Intune per x numero di giorni.

- A livello di app, è possibile rimuovere i dati dell'organizzazione dalle app gestite da Intune. Una cancellazione selettiva è ideale per i dispositivi personali, in quanto mantiene i dati personali nel dispositivo e rimuove solo i dati dell'organizzazione.

Nei dispositivi personali, è possibile impedire agli utenti di copiare/incollare, acquisire screenshot o inoltrare messaggi di posta elettronica. Protezione di app criteri possono bloccare queste funzionalità nei dispositivi non gestiti.

Nei dispositivi gestiti (dispositivi registrati in Intune), è anche possibile controllare queste funzionalità usando i profili di configurazione dei dispositivi. I profili di configurazione del dispositivo controllano le impostazioni nel dispositivo, non nell'app. Nei dispositivi che accedono a dati altamente sensibili o riservati, i profili di configurazione del dispositivo possono impedire la copia/incolla, l'acquisizione di screenshot e altro ancora.

Per altre informazioni e considerazioni, vedere Dispositivi personali e dispositivi di proprietà dell'organizzazione (in questo articolo).

Passaggio 2 - Inventario dei dispositivi

Le organizzazioni hanno una gamma di dispositivi, tra cui computer desktop, portatili, tablet, scanner portatili e telefoni cellulari. Questi dispositivi sono di proprietà dell'organizzazione o di proprietà degli utenti. Quando si pianifica la strategia di gestione dei dispositivi, considerare tutti gli elementi che accedono alle risorse dell'organizzazione, inclusi i dispositivi personali.

Questa sezione include informazioni sul dispositivo che è consigliabile prendere in considerazione.

Piattaforme supportate

Intune supporta le piattaforme per dispositivi comuni e diffuse. Per le versioni specifiche, passare alle piattaforme supportate.

✅ Attività: Aggiornare o sostituire i dispositivi meno recenti

Se i dispositivi usano versioni non supportate, che sono principalmente sistemi operativi meno recenti, è il momento di aggiornare il sistema operativo o sostituire i dispositivi. Questi dispositivi e del sistema operativo meno recenti potrebbero avere un supporto limitato e rappresentano un potenziale rischio per la sicurezza. Questa attività include computer desktop che eseguono dispositivi Windows 7, iPhone 7 che eseguono il sistema operativo v10.0 originale e così via.

Dispositivi personali e dispositivi di proprietà dell'organizzazione

Nei dispositivi personali, è normale e previsto per gli utenti controllare la posta elettronica, partecipare alle riunioni, aggiornare i file e altro ancora. Molte organizzazioni consentono ai dispositivi personali di accedere alle risorse dell'organizzazione.

I dispositivi BYOD/personali fanno parte di una strategia di gestione delle applicazioni mobili (MAM) che:

- Continua a crescere in popolarità con molte organizzazioni

- È una buona opzione per le organizzazioni che vogliono proteggere i dati dell'organizzazione, ma non vogliono gestire l'intero dispositivo

- Riduce i costi hardware.

- Può aumentare le scelte di produttività dei dispositivi mobili per i dipendenti, inclusi i lavoratori ibridi & remoti

- Rimuove solo i dati dell'organizzazione dalle app, invece di rimuovere tutti i dati dal dispositivo

I dispositivi di proprietà dell'organizzazione fanno parte di una strategia di gestione dei dispositivi mobili (MDM) che:

- Offre il controllo completo agli amministratori IT dell'organizzazione

- Dispone di un set completo di funzionalità che gestisce app, dispositivi e utenti

- È una buona opzione per le organizzazioni che vogliono gestire l'intero dispositivo, inclusi hardware e software

- Può aumentare i costi hardware, soprattutto se i dispositivi esistenti sono obsoleti o non sono più supportati

- Può rimuovere tutti i dati dal dispositivo, inclusi i dati personali

Come organizzazione e come amministratore, si decide se i dispositivi personali sono consentiti. Se si consentono i dispositivi personali, è necessario prendere decisioni importanti, tra cui come proteggere i dati dell'organizzazione.

✅ Attività: determinare come gestire i dispositivi personali

Se per l'organizzazione è importante essere mobili o supportare i lavoratori remoti, prendere in considerazione gli approcci seguenti:

Opzione 1: consentire ai dispositivi personali di accedere alle risorse dell'organizzazione. Gli utenti possono scegliere di registrare o meno la registrazione.

Per gli utenti che registrano i propri dispositivi personali, gli amministratori gestiscono completamente questi dispositivi, inclusi il push dei criteri, il controllo delle funzionalità dei dispositivi & le impostazioni e persino la cancellazione dei dispositivi. In qualità di amministratore, è possibile che si desideri questo controllo oppure si potrebbe pensare di voler usare questo controllo.

Quando gli utenti registrano i propri dispositivi personali, potrebbero non rendersi conto o comprendere che gli amministratori possono eseguire qualsiasi operazione nel dispositivo, inclusa la cancellazione accidentale o la reimpostazione del dispositivo. Gli amministratori potrebbero non volere questa responsabilità o un potenziale impatto sui dispositivi di cui l'organizzazione non è proprietaria.

Inoltre, molti utenti si rifiutano di registrarsi e possono trovare altri modi per accedere alle risorse dell'organizzazione. Ad esempio, è necessario che i dispositivi vengano registrati per usare l'app Outlook per controllare la posta elettronica dell'organizzazione. Per ignorare questo requisito, gli utenti aprono qualsiasi Web browser nel dispositivo e accedono a Outlook Web Access, che potrebbe non essere quello desiderato. In alternativa, creano screenshot e salvano le immagini nel dispositivo, che non è quello che vuoi.

Se si sceglie questa opzione, assicurarsi di informare gli utenti sui rischi e i vantaggi della registrazione dei dispositivi personali.

Per gli utenti che non registrano i propri dispositivi personali, è possibile gestire l'accesso alle app e proteggere i dati delle app usando i criteri di protezione delle app.

Usare un'istruzione Terms and conditions con un criterio di accesso condizionale. Se gli utenti non sono d'accordo, non ottengono l'accesso alle app. Se gli utenti accettano l'istruzione , viene aggiunto un record del dispositivo a Microsoft Entra ID e il dispositivo diventa un'entità nota. Quando il dispositivo è noto, è possibile tenere traccia degli elementi a cui si accede dal dispositivo.

Controllare sempre l'accesso e la sicurezza usando i criteri dell'app.

Esaminare le attività usate di più dall'organizzazione, ad esempio la posta elettronica e la partecipazione alle riunioni. Usare i criteri di configurazione delle app per configurare le impostazioni specifiche dell'app, ad esempio Outlook. Usare i criteri di protezione delle app per controllare la sicurezza e l'accesso a queste app.

Ad esempio, gli utenti possono usare l'app Outlook nel dispositivo personale per controllare la posta elettronica aziendale. In Intune gli amministratori creano criteri di protezione delle app di Outlook. Questo criterio usa l'autenticazione a più fattori (MFA) ogni volta che viene aperta l'app Outlook, impedisce la copia e l'incolla e limita altre funzionalità.

Opzione 2: si vuole che ogni dispositivo sia completamente gestito. In questo scenario, tutti i dispositivi vengono registrati in Intune e gestiti dall'organizzazione, inclusi i dispositivi personali.

Per applicare la registrazione, è possibile distribuire criteri di accesso condizionale che richiedono la registrazione dei dispositivi in Intune. In questi dispositivi è anche possibile:

- Configurare una connessione WiFi/VPN per la connettività dell'organizzazione e distribuire questi criteri di connessione ai dispositivi. Gli utenti non devono immettere alcuna impostazione.

- Se gli utenti hanno bisogno di app specifiche nel dispositivo, distribuisci le app. È anche possibile distribuire le app richieste dall'organizzazione a scopo di sicurezza, ad esempio un'app per la difesa dalle minacce per dispositivi mobili.

- Usare i criteri di conformità per impostare le regole che l'organizzazione deve seguire, ad esempio le normative o i criteri che definiscono controlli MDM specifici. Ad esempio, è necessario Intune per crittografare l'intero dispositivo o per produrre un report di tutte le app nel dispositivo.

Se si vuole controllare anche l'hardware, fornire agli utenti tutti i dispositivi necessari, inclusi i telefoni cellulari. Investire in un piano di aggiornamento hardware in modo che gli utenti continuino a essere produttivi e ottengano le funzionalità di sicurezza predefinite più recenti. Registrare questi dispositivi di proprietà dell'organizzazione in Intune e gestirli usando i criteri.

Come procedura consigliata, si supponga sempre che i dati lascino il dispositivo. Assicurarsi che i metodi di rilevamento e controllo siano validi. Per altre informazioni, vedere Zero Trust con Microsoft Intune.

Gestire i computer desktop

Intune possono gestire i computer desktop che eseguono Windows 10 e versioni successive. Il sistema operativo client Windows include funzionalità di gestione dei dispositivi moderne predefinite e rimuove le dipendenze dai criteri di gruppo di Active Directory locali.The Windows client OS includes built-in modern device management features, and removes dependencies on local Active Directory (AD) group policy. Si ottengono i vantaggi del cloud quando si creano regole e impostazioni in Intune e si distribuiscono questi criteri in tutti i dispositivi client Windows, inclusi computer desktop e PC.

Per altre informazioni, vedere Scenario guidato - Desktop moderno gestito dal cloud.

Se i dispositivi Windows sono attualmente gestiti usando Configuration Manager, è comunque possibile registrare questi dispositivi in Intune. Questo approccio è denominato co-gestione. La co-gestione offre molti vantaggi, tra cui l'esecuzione di azioni remote nel dispositivo (riavvio, controllo remoto, ripristino delle impostazioni predefinite), accesso condizionale con conformità del dispositivo e altro ancora. È anche possibile collegare i dispositivi al cloud a Intune.

Per altre informazioni, vedere:

✅ Attività: esaminare gli elementi attualmente in uso per la gestione dei dispositivi mobili

L'adozione di una gestione di dispositivi mobili può dipendere da ciò che l'organizzazione usa attualmente, anche se tale soluzione usa funzionalità o programmi locali.

La guida alla distribuzione dell'installazione contiene alcune informazioni valide.

Alcune considerazioni:

Se attualmente non si usa alcun servizio O soluzione MDM, passare direttamente a Intune potrebbe essere la soluzione migliore.

Se attualmente si usa oggetti Criteri di gruppo locali, passare a Intune e usare il catalogo delle impostazioni Intune è simile e può essere una transizione più semplice ai criteri dei dispositivi basati sul cloud. Il catalogo delle impostazioni include anche le impostazioni per i dispositivi Apple e Google Chrome.

Per i nuovi dispositivi non registrati in Configuration Manager o in una soluzione MDM, passare direttamente a Intune potrebbe essere la soluzione migliore.

Se attualmente si usa Configuration Manager, le opzioni includono:

- Se si vuole mantenere l'infrastruttura esistente e spostare alcuni carichi di lavoro nel cloud, usare la co-gestione. Si ottiene il vantaggio di entrambi i servizi. I dispositivi esistenti possono ricevere alcuni criteri da Configuration Manager (locale) e altri criteri da Intune (cloud).

- Se si vuole mantenere l'infrastruttura esistente e usare Intune per monitorare i dispositivi locali, usare il collegamento tenant. Si ottiene il vantaggio di usare l'interfaccia di amministrazione Intune, pur usando Configuration Manager per gestire i dispositivi.

- Se si vuole una soluzione cloud pura per gestire i dispositivi, passare a Intune. Alcuni utenti Configuration Manager preferiscono continuare a usare Configuration Manager con collegamento tenant o co-gestione.

Per altre informazioni, vedere Carichi di lavoro di co-gestione.

Dispositivi di lavoro front-end (FLW)

I tablet e i dispositivi condivisi sono comuni per i lavoratori in prima linea (FLW). Vengono usati in molti settori, tra cui vendita al dettaglio, sanità, produzione e altro ancora.

Sono disponibili opzioni per le diverse piattaforme, tra cui dispositivi di realtà virtuale Android (AOSP), dispositivi iPad e PC cloud Windows 365.

✅ Attività: Determinare gli scenari FLW

I dispositivi FLW sono di proprietà dell'organizzazione, registrati nella gestione dei dispositivi e vengono usati da un utente (assegnato dall'utente) o da molti utenti (dispositivi condivisi). Questi dispositivi sono fondamentali per i lavoratori in prima linea per svolgere il proprio lavoro e vengono spesso usati in modalità di utilizzo limitato. Ad esempio, può essere un dispositivo che analizza gli elementi, un chiosco multimediale che visualizza informazioni o un tablet che controlla i pazienti in un ospedale o in una struttura medica.

Per altre informazioni, vedere Gestione dei dispositivi di lavoro front-line in Microsoft Intune.

Passaggio 3- Determinare i costi e le licenze

La gestione dei dispositivi è una relazione con servizi diversi. Intune include le impostazioni e le funzionalità che è possibile controllare in dispositivi diversi. Ci sono anche altri servizi che svolgono un ruolo chiave:

Microsoft Entra ID P1 o P2 (incluso nella licenza Microsoft 365 E5) include diverse funzionalità che sono fondamentali per la gestione dei dispositivi, tra cui:

- Windows Autopilot: i dispositivi client Windows possono registrarsi automaticamente in Intune e ricevere automaticamente i criteri.

- Autenticazione a più fattori (MFA): gli utenti devono immettere due o più metodi di verifica, ad esempio un PIN, un'app di autenticazione, un'impronta digitale e altro ancora. L'autenticazione a più fattori è un'ottima opzione quando si usano criteri di protezione delle app per i dispositivi personali e i dispositivi di proprietà dell'organizzazione che richiedono una maggiore sicurezza.

- Accesso condizionale: se utenti e dispositivi seguono le regole, ad esempio un passcode a 6 cifre, ottengono l'accesso alle risorse dell'organizzazione. Se gli utenti o i dispositivi non soddisfano le regole, non ottengono l'accesso.

- Gruppi di utenti dinamici e gruppi di dispositivi dinamici: aggiungere utenti o dispositivi automaticamente ai gruppi quando soddisfano i criteri, ad esempio città, titolo del processo, tipo di sistema operativo, versione del sistema operativo e altro ancora.

Le app di Microsoft 365 (incluse nella licenza Microsoft 365 E5) includono le app su cui si basano gli utenti, tra cui Outlook, Word, SharePoint, Teams, OneDrive e altro ancora. È possibile distribuire queste app nei dispositivi usando Intune.

Microsoft Defender per endpoint (incluso nella licenza Microsoft 365 E5) consente di monitorare ed analizzare i dispositivi client Windows per individuare attività dannose. È anche possibile impostare un livello di minaccia accettabile. In combinazione con l'accesso condizionale, è possibile bloccare l'accesso alle risorse dell'organizzazione se viene superato il livello di minaccia.

Microsoft Purview (incluso nella licenza Microsoft 365 E5) classifica e protegge documenti e messaggi di posta elettronica applicando etichette. Nelle app di Microsoft 365 è possibile usare questo servizio per impedire l'accesso non autorizzato ai dati dell'organizzazione, incluse le app nei dispositivi personali.

Microsoft Copilot in Intune è uno strumento di analisi della sicurezza generativa-IA. Accede ai dati Intune e consente di gestire criteri e impostazioni, comprendere il comportamento di sicurezza e risolvere i problemi dei dispositivi.

Copilot in Intune viene concesso in licenza tramite Microsoft Security Copilot. Per altre informazioni, vedere Introduzione a Microsoft Security Copilot.

Intune Suite offre funzionalità avanzate di gestione e sicurezza degli endpoint, ad esempio guida remota, Microsoft Cloud PKI, Endpoint Privilege Management e altro ancora. La suite Intune è disponibile come licenza separata.

Per altre informazioni, vedere:

- Licenze di Microsoft Intune

- Microsoft 365 per le aziende

- Licenze di Microsoft 365 Enterprise

- Microsoft Intune Suite

✅ Attività: Determinare i servizi con licenza necessari all'organizzazione

Alcune considerazioni:

Se l'obiettivo è distribuire criteri (regole) e profili (impostazioni), senza alcuna imposizione, è necessario:

- Intune

Intune è disponibile con sottoscrizioni diverse, incluso come servizio autonomo. Per altre informazioni, vedere Microsoft Intune licenze.

Attualmente si usa Configuration Manager e si vuole configurare la co-gestione per i dispositivi. Intune è già incluso nella licenza di Configuration Manager. Se si vuole Intune gestire completamente i nuovi dispositivi o i dispositivi co-gestiti esistenti, è necessaria una licenza di Intune separata.

Si vuole applicare le regole di conformità o password create in Intune. Come minimo, è necessario:

- Intune

- Microsoft Entra ID P1 o P2

Intune e Microsoft Entra ID P1 o P2 sono disponibili con Enterprise Mobility + Security. Per altre informazioni, vedere Enterprise Mobility + Security opzioni di prezzo.

Si vuole gestire solo le app di Microsoft 365 nei dispositivi. Come minimo, è necessario:

- Microsoft 365 Basic Mobilità e sicurezza

Per altre informazioni, vedere:

Si vuole distribuire app di Microsoft 365 nei dispositivi e creare criteri per proteggere i dispositivi che eseguono queste app. Come minimo, è necessario:

- Intune

- App di Microsoft 365

Si vogliono creare criteri in Intune, distribuire app di Microsoft 365 e applicare regole e impostazioni. Come minimo, è necessario:

- Intune

- App di Microsoft 365

- Microsoft Entra ID P1 o P2

Poiché tutti questi servizi sono inclusi in alcuni piani di Microsoft 365, potrebbe essere conveniente usare la licenza di Microsoft 365. Per altre informazioni, vedere Piani di licenza di Microsoft 365.

Passaggio 4: Esaminare i criteri e l'infrastruttura esistenti

Molte organizzazioni hanno criteri e infrastruttura di gestione dei dispositivi esistenti che vengono "mantenuti". Ad esempio, è possibile che si disponga di criteri di gruppo obsoleti di 20 anni e che non si sappia cosa fanno. Quando si considera uno spostamento nel cloud, invece di esaminare ciò che si è sempre fatto, determinare l'obiettivo.

Tenendo presente questi obiettivi, creare una linea di base dei criteri. Se si dispone di più soluzioni di gestione dei dispositivi, potrebbe essere il momento di usare un singolo servizio di gestione dei dispositivi mobili.

✅ Attività: esaminare le attività eseguite in locale

Questa attività include l'esame dei servizi che potrebbero passare al cloud. Ricorda, invece di esaminare ciò che hai sempre fatto, determinare l'obiettivo.

Consiglio

Altre informazioni sugli endpoint nativi del cloud sono una risorsa valida.

Alcune considerazioni:

Esaminare i criteri esistenti e la relativa struttura. Alcuni criteri possono essere applicati a livello globale, altri a livello di sito e altri specifici per un dispositivo. L'obiettivo è conoscere e comprendere la finalità dei criteri globali, la finalità dei criteri locali e così via.

I criteri di gruppo di Active Directory locali vengono applicati nell'ordine LSDOU: locale, sito, dominio e unità organizzativa (OU). In questa gerarchia i criteri di unità organizzativa sovrascrivono i criteri di dominio, i criteri di dominio sovrascrivono i criteri del sito e così via.

In Intune, i criteri vengono applicati agli utenti e ai gruppi creati. Non esiste una gerarchia. Se due criteri aggiornano la stessa impostazione, l'impostazione viene visualizzata come conflitto. Per altre informazioni sul comportamento dei conflitti, vedere Domande comuni, problemi e soluzioni con i criteri e i profili dei dispositivi.

Dopo aver esaminato i criteri, i criteri globali di Active Directory iniziano logicamente ad applicarsi ai gruppi disponibili o ai gruppi necessari. Questi gruppi includono utenti e dispositivi di destinazione a livello globale, a livello di sito e così via. Questa attività offre un'idea della struttura del gruppo necessaria in Intune. Le raccomandazioni sulle prestazioni per il raggruppamento, la destinazione e il filtro in ambienti di Microsoft Intune di grandi dimensioni potrebbero essere una risorsa valida.

Prepararsi a creare nuovi criteri in Intune. Intune include diverse funzionalità che illustrano gli scenari che potrebbero interessarti. Alcuni esempi:

Baseline di sicurezza: nei dispositivi client Windows le baseline di sicurezza sono impostazioni di sicurezza preconfigurate in base ai valori consigliati. Se non si ha familiarizza con la protezione dei dispositivi o si vuole una baseline completa, esaminare le baseline di sicurezza.

Le informazioni dettagliate sulle impostazioni offrono sicurezza nelle configurazioni aggiungendo informazioni dettagliate che organizzazioni simili hanno adottato correttamente. Le informazioni dettagliate sono disponibili per alcune impostazioni e non per tutte le impostazioni. Per altre informazioni, vedere Informazioni dettagliate sulle impostazioni.

Catalogo impostazioni: nei dispositivi client Apple e Windows il catalogo delle impostazioni elenca tutte le impostazioni che è possibile configurare e ha un aspetto simile agli oggetti Criteri di gruppo locali. Quando si creano i criteri, si inizia da zero e si configurano le impostazioni a livello granulare.

Modelli amministrativi (ADMX): nei dispositivi client Windows usare i modelli ADMX per configurare le impostazioni dei criteri di gruppo per Windows, Internet Explorer, Office e Microsoft Edge versione 77 e successive. Questi modelli ADMX sono gli stessi modelli ADMX usati nei criteri di gruppo AD locali, ma sono basati al 100% sul cloud in Intune.

Criteri di gruppo: usare l'analisi dei criteri di gruppo per importare e analizzare gli oggetti Criteri di gruppo. Questa funzionalità consente di determinare il modo in cui gli oggetti Criteri di gruppo si traducono nel cloud. L'output mostra quali impostazioni sono supportate dai provider MDM, tra cui Microsoft Intune. Mostra anche le impostazioni deprecate o non disponibili per i provider MDM.

È anche possibile creare un criterio di Intune in base alle impostazioni importate. Per altre informazioni, vedere Creare criteri di catalogo delle impostazioni usando gli oggetti Criteri di gruppo importati.

Scenari guidati: gli scenari guidati sono una serie personalizzata di passaggi incentrati sui casi d'uso end-to-end. Questi scenari includono automaticamente criteri, app, assegnazioni e altre configurazioni di gestione.

Creare una baseline dei criteri che includa il minimo degli obiettivi. Ad esempio:

Posta elettronica sicura: è possibile:

- Creare criteri di protezione delle app di Outlook.

- Abilitare l'accesso condizionale per Exchange Online o connettersi a un'altra soluzione di posta elettronica locale.

Impostazioni del dispositivo: come minimo, è possibile:

- Richiedere un PIN di sei caratteri per sbloccare il dispositivo.

- Impedire i backup ai servizi cloud personali, ad esempio iCloud o OneDrive.

Profili di dispositivo: come minimo, è possibile:

- Creare un profilo Wi-Fi con le impostazioni preconfigurate che si connettono alla rete wireless Contoso Wi-Fi.

- Creare un profilo VPN con un certificato per l'autenticazione automatica e connettersi a una VPN dell'organizzazione.

- Creare un profilo di posta elettronica con le impostazioni preconfigurate che si connettono a Outlook.

App: come minimo, è possibile:

- Distribuire app di Microsoft 365 con criteri di protezione delle app.

- Distribuire line-of-business (LOB) con i criteri di protezione delle app.

Per altre informazioni sulle impostazioni minime consigliate, vedere:

Esaminare la struttura corrente dei gruppi. In Intune è possibile creare e assegnare criteri a gruppi di utenti, gruppi di dispositivi e gruppi dinamici di utenti e dispositivi (richiede Microsoft Entra ID P1 o P2).

Quando si creano gruppi nel cloud, ad esempio Intune o Microsoft 365, i gruppi vengono creati in Microsoft Entra ID. È possibile che non venga visualizzata la Microsoft Entra ID personalizzazione, ma questo è ciò che si sta usando.

La creazione di nuovi gruppi può essere un'attività semplice. Possono essere creati nell'interfaccia di amministrazione Microsoft Intune. Per altre informazioni, vedere Aggiungere gruppi per organizzare utenti e dispositivi.

Lo spostamento di liste di distribuzione esistenti (DL) in Microsoft Entra ID potrebbe essere più complesso. Una volta che gli elenchi di dominio sono in Microsoft Entra ID, questi gruppi sono disponibili per Intune e Microsoft 365. Per altre informazioni, vedere:

Se sono presenti gruppi di Office 365, è possibile passare a Microsoft 365. I gruppi esistenti rimangono e si ottengono tutte le funzionalità e i servizi di Microsoft 365. Per altre informazioni, vedere:

Se si hanno più soluzioni di gestione dei dispositivi, passare a una singola soluzione di gestione dei dispositivi mobili. È consigliabile usare Intune per proteggere i dati dell'organizzazione nelle app e nei dispositivi.

Per altre informazioni, vedere Microsoft Intune gestisce in modo sicuro le identità, gestisce le app e gestisce i dispositivi.

Passaggio 5: Creare un piano di implementazione

L'attività successiva consiste nel pianificare come e quando gli utenti e i dispositivi ricevono i criteri. In questa attività considerare anche:

- Definire gli obiettivi e le metriche di successo. Usare questi punti dati per creare altre fasi di implementazione. Assicurarsi che gli obiettivi siano SMART (specifici, misurabili, raggiungibili, realistici e tempestivi). Pianificare la misurazione in base agli obiettivi in ogni fase in modo che il progetto di implementazione rimanga in pista.

- Avere obiettivi e obiettivi chiaramente definiti. Includere questi obiettivi in tutte le attività di sensibilizzazione e formazione in modo che gli utenti comprendano perché l'organizzazione ha scelto Intune.

✅ Attività: creare un piano per implementare i criteri

E scegliere come gli utenti registrano i propri dispositivi in Intune. Alcune considerazioni:

Implementare i criteri in fasi. Ad esempio:

Iniziare con un gruppo pilota o di test. Questi gruppi devono sapere di essere i primi utenti ed essere disposti a fornire commenti e suggerimenti. Usare questo feedback per migliorare la configurazione, la documentazione, le notifiche e semplificare gli utenti in un'implementazione futura. Questi utenti non devono essere dirigenti o VIP.

Dopo il test iniziale, aggiungere altri utenti al gruppo pilota. In alternativa, creare più gruppi pilota incentrati su un'implementazione diversa, ad esempio:

Reparti: ogni reparto può essere una fase di implementazione. Si punta a un intero reparto alla volta. In questa implementazione, gli utenti di ogni reparto potrebbero usare il dispositivo nello stesso modo e accedere alle stesse applicazioni. Gli utenti hanno probabilmente gli stessi tipi di criteri.

Geografia: distribuire i criteri a tutti gli utenti in un'area geografica specifica, che si tratti dello stesso continente, paese/area geografica o della stessa organizzazione. Questa implementazione consente di concentrarsi sulla posizione specifica degli utenti. È possibile fornire un autopilot di Windows per l'approccio di distribuzione pre-provisioning, in quanto il numero di posizioni che distribuiscono Intune contemporaneamente è inferiore. Ci sono possibilità di reparti diversi o casi d'uso diversi nella stessa posizione. È quindi possibile testare diversi casi d'uso contemporaneamente.

Piattaforma: questa implementazione distribuisce contemporaneamente piattaforme simili. Ad esempio, distribuire i criteri a tutti i dispositivi iOS/iPadOS nel mese di febbraio, a tutti i dispositivi Android a marzo e a tutti i dispositivi Windows in aprile. Questo approccio potrebbe semplificare il supporto dell'help desk, in quanto supporta solo una piattaforma alla volta.

Usando un approccio a fasi, è possibile ottenere commenti e suggerimenti da un'ampia gamma di tipi di utenti.

Dopo il successo di un progetto pilota, si è pronti per avviare un'implementazione di produzione completa. L'esempio seguente è un piano di implementazione Intune che include gruppi di destinazione e sequenze temporali:

Fase di implementazione Luglio Agosto Settembre Ottobre Pilota limitato IT (50 utenti) Progetto pilota espanso IT (200 utenti), dirigenti IT (10 utenti) Fase di implementazione della produzione 1 Vendite e marketing (2.000 utenti) Fase di implementazione della produzione 2 Retail (1.000 utenti) Fase di implementazione della produzione 3 HR (50 utenti), Finance (40 utenti), Executives (30 utenti) Questo modello è disponibile anche per il download in Intune pianificazione, progettazione e implementazione della distribuzione- Modelli di tabella.

Scegliere la modalità di registrazione dei dispositivi personali e di proprietà dell'organizzazione da parte degli utenti. Esistono diversi approcci di registrazione che è possibile usare, tra cui:

- Self-service utente: gli utenti registrano i propri dispositivi seguendo i passaggi forniti dall'organizzazione IT. Questo approccio è più comune ed è più scalabile rispetto alla registrazione assistita dall'utente.

- Registrazione assistita dall'utente: in questo approccio di distribuzione pre-provisioning, un membro IT consente agli utenti di eseguire il processo di registrazione, di persona o usando Teams. Questo approccio è comune al personale esecutivo e ad altri gruppi che potrebbero richiedere maggiore assistenza.

- Fiera tecnologica IT: in questo evento, il gruppo IT configura uno stand di assistenza per l'iscrizione Intune. Gli utenti ricevono informazioni sulla registrazione Intune, pongono domande e ricevono assistenza per la registrazione dei dispositivi. Questa opzione è utile per l'IT e gli utenti, soprattutto durante le fasi iniziali di un'implementazione Intune.

L'esempio seguente include gli approcci di registrazione:

Fase di implementazione Luglio Agosto Settembre Ottobre Pilota limitato Self-service IT Progetto pilota espanso Self-service IT Pre-provisioning Dirigenti IT Fase di implementazione della produzione 1 Vendite, Marketing Self-service Vendite e marketing Fase di implementazione della produzione 2 Vendita al dettaglio Self-service Vendita al dettaglio Fase di implementazione della produzione 3 Dirigenti, risorse umane, finanza Self-service RISORSE UMANE, Finanza Pre-provisioning Dirigenti Per altre informazioni sui diversi metodi di registrazione per ogni piattaforma, vedere Linee guida per la distribuzione: Registrare i dispositivi in Microsoft Intune.

Passaggio 6 - Comunicare le modifiche

La gestione delle modifiche si basa su comunicazioni chiare e utili sulle modifiche imminenti. L'idea è quella di avere una distribuzione Intune senza problemi e rendere gli utenti consapevoli delle modifiche & qualsiasi interruzione.

✅ Attività: il piano di comunicazione di implementazione deve includere informazioni importanti

Queste informazioni devono includere come notificare agli utenti e quando comunicare. Alcune considerazioni:

Determinare quali informazioni comunicare. Comunicare in fasi ai gruppi e agli utenti, a partire da un avvio di implementazione Intune, preregistrazione e quindi post-registrazione:

Fase di avvio: comunicazione generale che introduce il progetto Intune. Deve rispondere a domande chiave, ad esempio:

- Che cos’è Intune?

- Perché l'organizzazione usa Intune, inclusi i vantaggi per l'organizzazione e per gli utenti

- Fornire un piano generale per la distribuzione e l'implementazione.

- Se i dispositivi personali non sono consentiti a meno che i dispositivi non siano registrati, spiegare perché è stata presa la decisione.

Fase di preregistrazione: comunicazione generale che include informazioni su Intune e altri servizi (ad esempio Office, Outlook e OneDrive), risorse utente e sequenze temporali specifiche quando utenti e gruppi verranno registrati in Intune.

Fase di registrazione: la comunicazione è destinata agli utenti e ai gruppi dell'organizzazione pianificati per la registrazione in Intune. Deve informare gli utenti che sono pronti per la registrazione, includere i passaggi di registrazione e chi contattare per assistenza e domande.

Fase successiva alla registrazione: la comunicazione è destinata agli utenti e ai gruppi dell'organizzazione registrati in Intune. Dovrebbe fornire più risorse che potrebbero essere utili per gli utenti e raccogliere commenti e suggerimenti sull'esperienza durante e dopo la registrazione.

Scegliere come comunicare Intune informazioni sull'implementazione ai gruppi e agli utenti di destinazione. Ad esempio:

Creare una riunione di persona a livello di organizzazione o usare Microsoft Teams.

Creare un messaggio di posta elettronica per la preregistrazione, un messaggio di posta elettronica per la registrazione e un messaggio di posta elettronica per la post-registrazione. Ad esempio:

- Email 1: spiegare i vantaggi, le aspettative e la pianificazione. Sfruttare questa opportunità per mostrare tutti gli altri servizi il cui accesso è concesso nei dispositivi gestiti da Intune.

- Email 2: annunciare che i servizi sono ora pronti per l'accesso tramite Intune. Indicare agli utenti di registrarsi ora. Fornire agli utenti una sequenza temporale prima che l'accesso sia interessato. Ricordare agli utenti i vantaggi e le ragioni strategiche della migrazione.

Usare un sito Web dell'organizzazione che illustra le fasi di implementazione, cosa possono aspettarsi gli utenti e chi contattare per ottenere assistenza.

Creare poster, usare piattaforme di social media dell'organizzazione (ad esempio Microsoft Viva Engage) o distribuire volantini per annunciare la fase di pre-registrazione.

Creare una sequenza temporale che includa quando e chi. Il primo Intune comunicazioni di avvio può essere destinato all'intera organizzazione o solo a un subset. Possono avvenire in diverse settimane prima dell'inizio dell'implementazione Intune. Successivamente, le informazioni potrebbero essere comunicate in fasi a utenti e gruppi, allineate alla pianificazione dell'implementazione Intune.

L'esempio seguente è un piano di comunicazione di implementazione Intune di alto livello:

Piano di comunicazione Luglio Agosto Settembre Ottobre Fase 1 Tutti Riunione di inizio Prima settimana Fase 2 IT Vendite e marketing Vendita al dettaglio Risorse umane, finanza e dirigenti Pre-implementazione Email 1 Prima settimana Prima settimana Prima settimana Prima settimana Fase 3 IT Vendite e marketing Vendita al dettaglio Risorse umane, finanza e dirigenti Pre-implementazione Email 2 Seconda settimana Seconda settimana Seconda settimana Seconda settimana Fase 4 IT Vendite e marketing Vendita al dettaglio Risorse umane, finanza e dirigenti Posta elettronica di registrazione Terza settimana Terza settimana Terza settimana Terza settimana Fase 5 IT Vendite e marketing Vendita al dettaglio Risorse umane, finanza e dirigenti Posta elettronica post-registrazione Quarta settimana Quarta settimana Quarta settimana Quarta settimana

Passaggio 7: Supporto tecnico e utenti finali

Includere il supporto IT e l'helpdesk nelle prime fasi della pianificazione della distribuzione Intune e delle attività pilota. Il coinvolgimento anticipato espone il personale di supporto a Intune e acquisisce conoscenze ed esperienza nell'identificazione e nella risoluzione dei problemi in modo più efficace. Li prepara anche per supportare l'implementazione completa della produzione dell'organizzazione. I team di supporto e help desk esperti aiutano anche gli utenti ad adottare queste modifiche.

✅ Attività: Eseguire il training dei team di supporto

Convalidare l'esperienza dell'utente finale con le metriche di esito positivo nel piano di distribuzione. Alcune considerazioni:

Determinare chi supporterà gli utenti finali. Le organizzazioni possono avere livelli o livelli diversi (da 1 a 3). Ad esempio, i livelli 1 e 2 potrebbero far parte del team di supporto. Il livello 3 include i membri del team MDM responsabile della distribuzione Intune.

Il livello 1 è in genere il primo livello di supporto e il primo livello da contattare. Se il livello 1 non riesce a risolvere il problema, l'escalation al livello 2. Il livello 2 lo inoltra al livello 3. Il supporto Tecnico Microsoft può essere considerato come livello 4.

- Nelle fasi iniziali di implementazione assicurarsi che tutti i livelli del team di supporto documentino problemi e soluzioni. Cercare i modelli e modificare le comunicazioni per la fase di implementazione successiva. Ad esempio:

- Se diversi utenti o gruppi esitano a registrare i propri dispositivi personali, prendere in considerazione le chiamate di Teams per rispondere alle domande comuni.

- Se gli utenti riscontrano gli stessi problemi durante la registrazione dei dispositivi di proprietà dell'organizzazione, ospitare un evento di persona per consentire agli utenti di registrare i dispositivi.

- Nelle fasi iniziali di implementazione assicurarsi che tutti i livelli del team di supporto documentino problemi e soluzioni. Cercare i modelli e modificare le comunicazioni per la fase di implementazione successiva. Ad esempio:

Creare un flusso di lavoro dell'help desk e comunicare costantemente problemi di supporto, tendenze e altre informazioni importanti a tutti i livelli del team di supporto. Ad esempio, tenere riunioni giornaliere o settimanali di Teams in modo che tutti i livelli siano a conoscenza di tendenze, modelli e possano ottenere assistenza.

L'esempio seguente illustra come Contoso implementa i flussi di lavoro del supporto IT o del supporto tecnico:

- L'utente finale contatta il supporto IT o il livello helpdesk 1 con un problema di registrazione.

- Il supporto IT o il livello 1 dell'helpdesk non è in grado di determinare la causa radice ed eseguire l'escalation al livello 2.

- Il supporto IT o il livello 2 dell'helpdesk esamina. Il livello 2 non è in grado di risolvere il problema ed esegue l'escalation al livello 3 e fornisce informazioni aggiuntive per risolvere il problema.

- Il supporto IT o il livello 3 dell'helpdesk analizza, determina la causa radice e comunica la risoluzione ai livelli 2 e 1.

- Il supporto IT/helpdesk di livello 1 contatta quindi gli utenti e risolve il problema.

Questo approccio, soprattutto nelle prime fasi dell'implementazione Intune, offre molti vantaggi, tra cui:

- Aiuta a imparare la tecnologia

- Identificare rapidamente i problemi e risolvere i problemi

- Migliorare l'esperienza utente complessiva

Formare l'help desk e i team di supporto. Fare in modo che registrino i dispositivi che eseguono le diverse piattaforme usate nell'organizzazione in modo che abbiano familiarità con il processo. Prendere in considerazione l'uso di help desk e team di supporto come gruppo pilota per gli scenari.

Sono disponibili risorse di formazione, tra cui video di YouTube, esercitazioni Microsoft sugli scenari di Windows Autopilot, conformità, configurazione e corsi tramite partner di formazione.

L'esempio seguente è un Intune programma di formazione per il supporto:

- Intune revisione del piano di supporto

- panoramica Intune

- Risoluzione dei problemi comuni

- Strumenti e risorse

- Q & A

Anche il forum Intune basato sulla community e la documentazione degli utenti finali sono ottime risorse.