Configurazione avanzata ID verificato di Microsoft Entra

La configurazione avanzata di ID verificato è il modo classico di impostare l'ID verificato, in cui tu, come amministratore, configuri manualmente vari componenti. Ciò include la configurazione di Azure Key Vault, la registrazione dell'ID decentralizzato e la verifica del dominio. La configurazione avanzata offre il controllo completo sul processo di configurazione, assicurandosi che ogni dettaglio soddisfi i requisiti specifici dell'organizzazione. È ideale per le aziende che necessitano di una configurazione personalizzata.

L'installazione avanzata prevede i passaggi seguenti:

- Configurare Azure Key Vault: archiviare e gestire in modo sicuro le chiavi utilizzate per firmare e verificare le credenziali.

- Registra ID decentralizzato: creare e registrare l'identificatore decentralizzato (DID) per stabilire un'identità attendibile.

- Verify Domain: Assicurati che il dominio sia collegato correttamente al tuo DID, fornendo un'origine attendibile per le tue credenziali.

In questa esercitazione si apprenderà come:

- Creare un'istanza di Azure Key Vault.

- Configurare il servizio ID verificato usando la configurazione avanzata.

- Registra un’applicazione in Microsoft Entra ID.

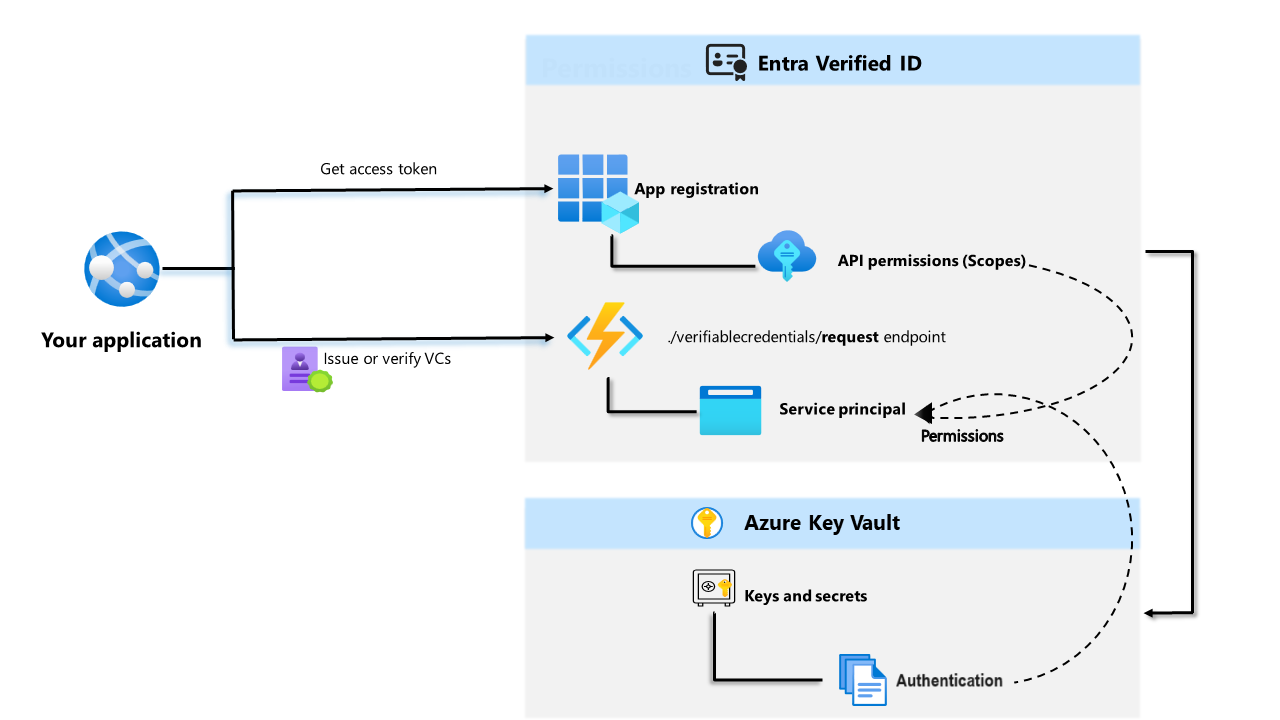

Il diagramma seguente illustra l'architettura di ID verificato e il componente configurato.

Prerequisiti

- È necessario un tenant di Azure con una sottoscrizione attiva. Se non si ha una sottoscrizione di Azure, crearne una gratuitamente.

- Assicurarsi di disporre dell'autorizzazione amministratore globale o amministratore dei criteri di autenticazione per la directory da configurare. Se non si è l'amministratore globale, è necessaria l'autorizzazione amministratore di applicazioni per completare la registrazione dell'app, inclusa la concessione del consenso amministratore.

- Assicurarsi di avere il ruolo di collaboratore per la sottoscrizione di Azure o il gruppo di risorse in cui si distribuisce Azure Key Vault.

- Assicurarsi di fornire le autorizzazioni di accesso per Key Vault. Per ulteriori informazioni, vedere Fornire l'accesso a chiavi, certificati e segreti di Key Vault con un controllo degli accessi in base al ruolo di Azure.

Creare un insieme di credenziali delle chiavi

Nota

L'insieme di credenziali delle chiavi di Azure usato per configurare il servizio ID verificato deve disporre di criteri di accesso di Key Vault per il relativo modello di autorizzazione. Esiste attualmente una limitazione se Key Vault ha il controllo degli accessi in base al ruolo di Azure

Azure Key Vault è un servizio cloud che consente la gestione sicura di archiviazione e accesso di segreti e chiavi. Il servizio ID verificato archivia le chiavi pubbliche e private in Azure Key Vault. Queste chiavi vengono usate per firmare e verificare le credenziali.

Se non è disponibile un'istanza di Azure Key Vault, seguire questi passaggi per creare un Key Vault utilizzando il portale di Azure. L'Azure Key Vault utilizzato per configurare il servizio ID verificato deve seguire il modello di autorizzazione 'Key Vault Access Policy' anziché il controllo degli accessi in base al ruolo di Azure.

Nota

Per impostazione predefinita, l'account del creatore dell'insieme di credenziali è l'unico ad avere accesso. Il servizio ID verificato deve accedere all'insieme di credenziali delle chiavi. È necessario autenticare l'insieme di credenziali delle chiavi, consentendo all'account usato durante la configurazione di creare ed eliminare chiavi. L'account usato durante la configurazione richiede anche le autorizzazioni per firmare in modo che possa creare l'associazione di dominio per ID verificato. Se si usa lo stesso account durante il test, modificare i criteri predefiniti per concedere l'autorizzazione di firma dell'account, oltre alle autorizzazioni predefinite concesse agli autori dell'insieme di credenziali.

Gestire l'accesso all'insieme di credenziali delle chiavi

Prima di poter configurare l'ID verificato, è necessario disporre dell'accesso a Key Vault . Fornire le autorizzazioni di accesso all'insieme di credenziali delle chiavi sia per l'account amministratore id verificato che per l'entità API del servizio richiesta creata.

Dopo aver creato l'insieme di credenziali delle chiavi, le credenziali verificabili generano un set di chiavi usate per fornire la sicurezza dei messaggi. Queste chiavi vengono archiviate in Key Vault. Si usa un set di chiavi per la firma delle credenziali verificabili.

Configurare l'ID verificato

Per configurare l'ID verificato, seguire questa procedura:

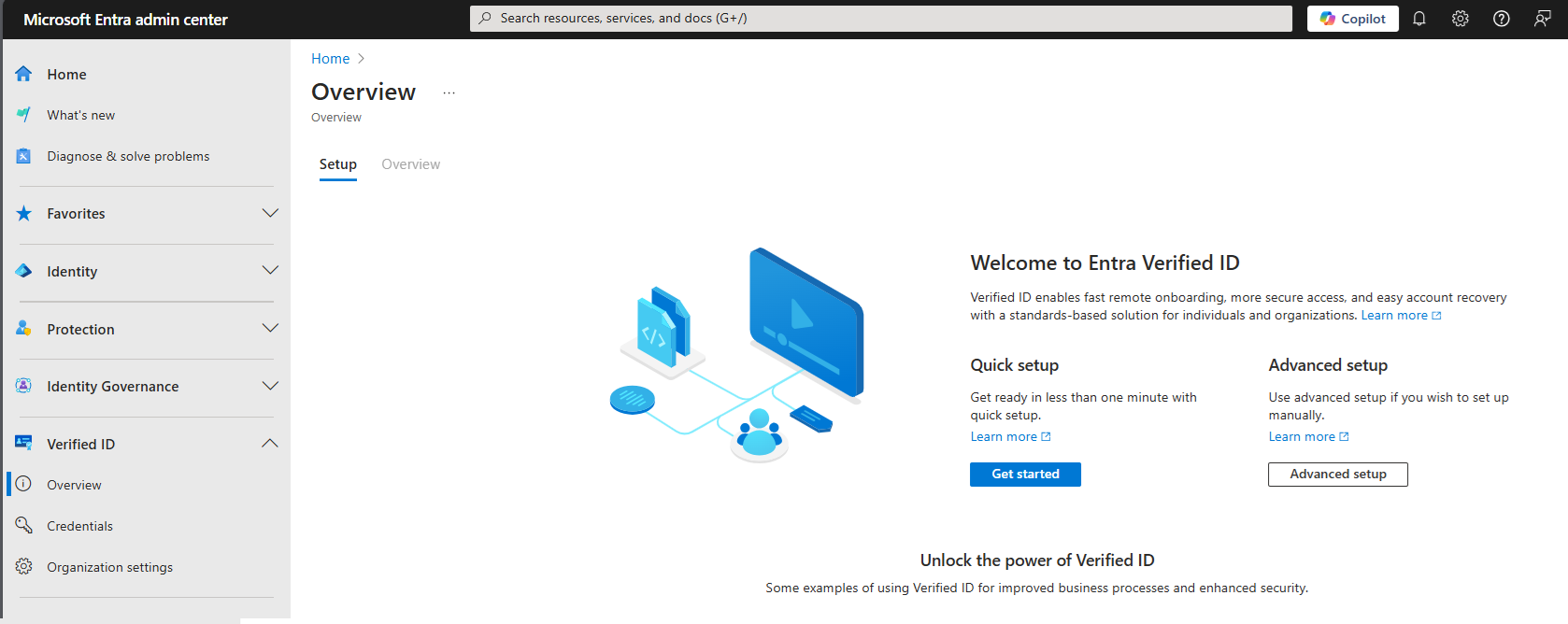

Accedere all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

Nel menu a sinistra selezionare Panoramica in ID verificato.

Dal menu centrale selezionare La scheda Setup (Configurazione ) e quindi selezionare Advanced Setup (Installazione avanzata).

Selezionare Configura impostazioni dell'organizzazione

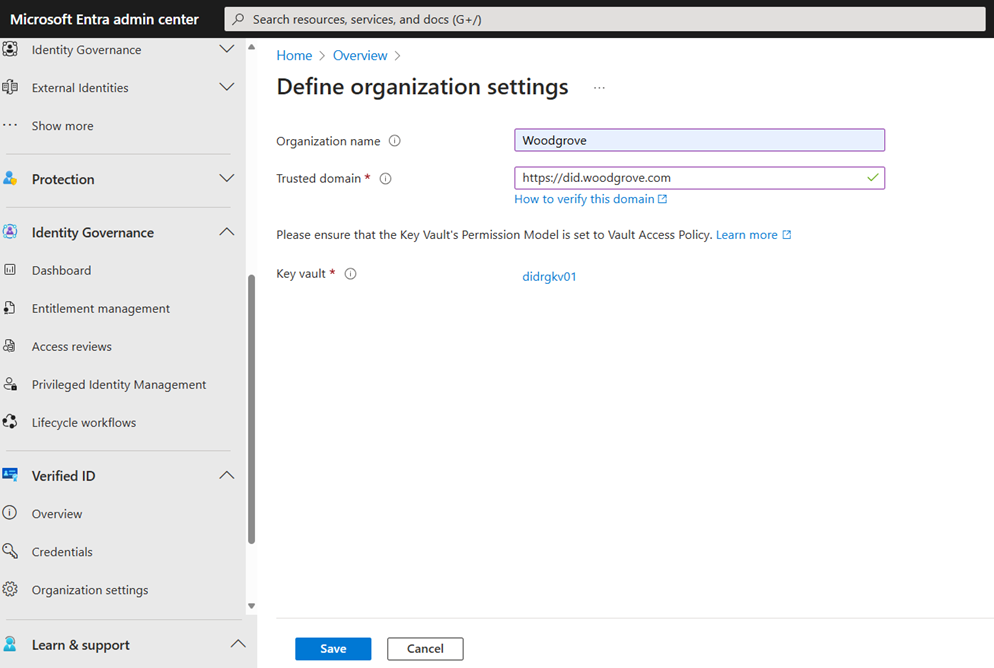

Configurare l'organizzazione specificando le informazioni seguenti:

Nome organizzazione: immettere un nome per fare riferimento all'azienda all'interno degli ID verificati. Questo nome non è visibile ai clienti.

dominio attendibile: immettere un nome di dominio. Il nome che specifichi viene aggiunto a un punto di accesso del servizio nel tuo documento di identità decentralizzata (DID). Il dominio è ciò che associa il DID a qualcosa di tangibile che l'utente potrebbe conoscere della propria azienda. Microsoft Authenticator e altri portafogli digitali usano queste informazioni per verificare che il DID sia collegato al dominio. Se il portafoglio può verificare il DID, visualizza un simbolo che indica che la verifica è stata eseguita. Se il portafoglio non riesce a verificare il DID, informa l'utente che l'autorità emittente delle credenziali è un'organizzazione che non è riuscita a convalidare.

Importante

Il dominio non può essere un reindirizzamento. In caso contrario, l'operazione DID e il dominio non possono essere collegati. Assicurarsi di usare HTTPS per il dominio. Ad esempio:

https://did.woodgrove.com. Assicurarsi anche che il modello di autorizzazione dell'insieme di credenziali delle chiavi sia impostato su Criteri di accesso all'insieme di credenziali.Insieme di credenziali delle chiavi: selezionare l'insieme di credenziali delle chiavi creato in precedenza.

Seleziona Salva.

Registrare un’applicazione in Microsoft Entra ID

L'applicazione deve ottenere i token di accesso quando vuole chiamare ID verificato di Microsoft Entra in modo che possa emettere o verificare le credenziali. Per ottenere i token di accesso, è necessario registrare un'applicazione e concedere l'autorizzazione API per il servizio di richiesta ID verificato. Ad esempio, usare la procedura seguente per un'applicazione Web:

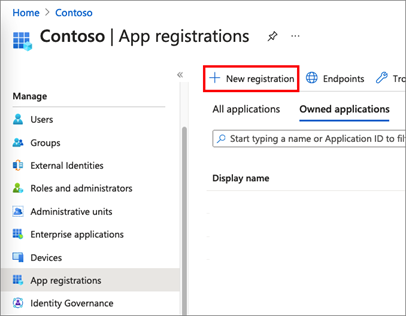

Accedere all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

Selezionare Microsoft Entra ID.

In Applicazioni selezionare Registrazioni app> Nuova registrazione.

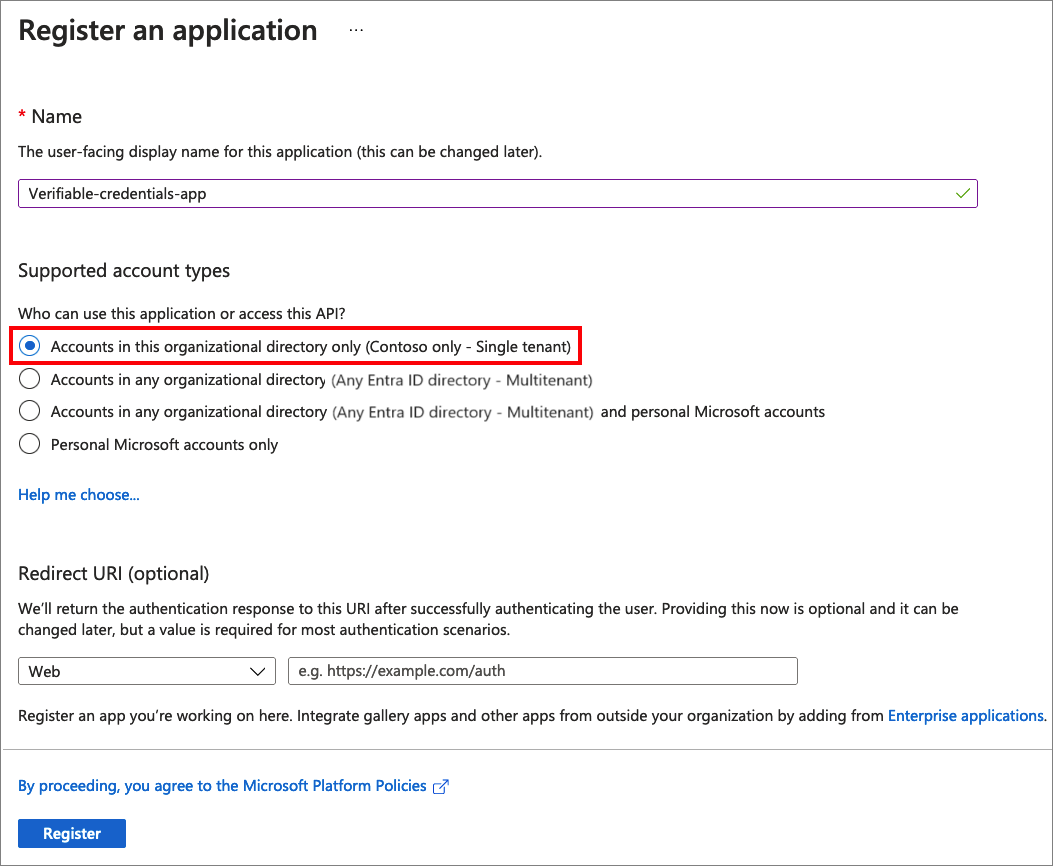

Immettere un nome visualizzato per l'applicazione. Ad esempio: verificabile-credentials-app.

Per Tipi di account supportati, selezionare Account solo in questa directory organizzativa (Solo directory predefinita - Tenant singolo).For Supported account types, select Accounts in this organizational directory only (Default Directory only - Single tenant)).

Selezionare Registra per creare l'applicazione.

Concedere le autorizzazioni per ottenere i token di accesso

In questo passaggio si concedono le autorizzazioni all'entità servizio Richiesta servizio credenziali verificabili.

Per aggiungere le autorizzazioni necessarie, seguire questa procedura:

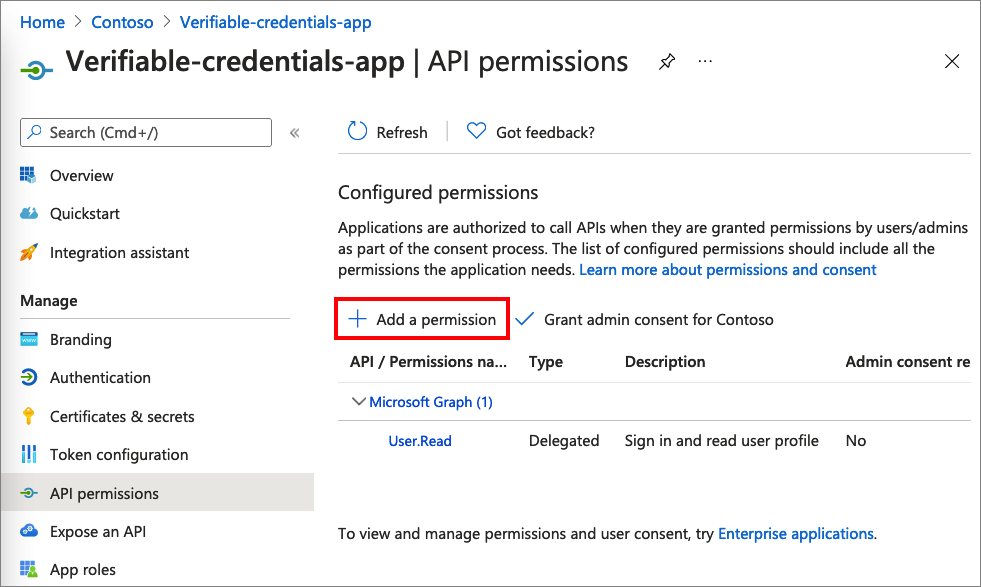

Rimanere nella pagina dei dettagli dell'applicazione verificabile-credentials-app . Seleziona Autorizzazioni API>Aggiungi un'autorizzazione.

Seleziona API utilizzate dall'organizzazione.

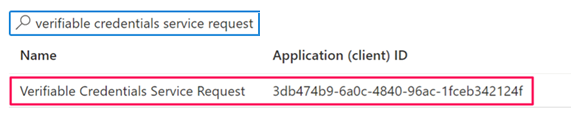

Cercare l'entità servizio Richiesta servizio credenziali verificabili e selezionarla.

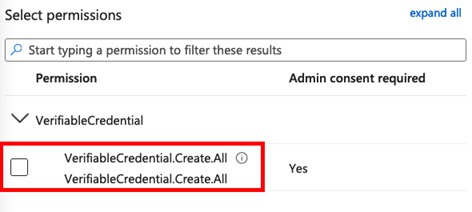

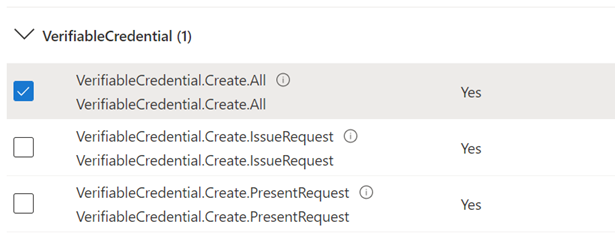

Scegliere Autorizzazione applicazionee espandere VerificaableCredential.Create.All.

Selezionare Aggiungi autorizzazioni.

Selezionare Concedi consenso amministratore per <il nome> del tenant.

È possibile scegliere di concedere separatamente le autorizzazioni di rilascio e presentazione se si preferisce separare gli ambiti in applicazioni diverse.

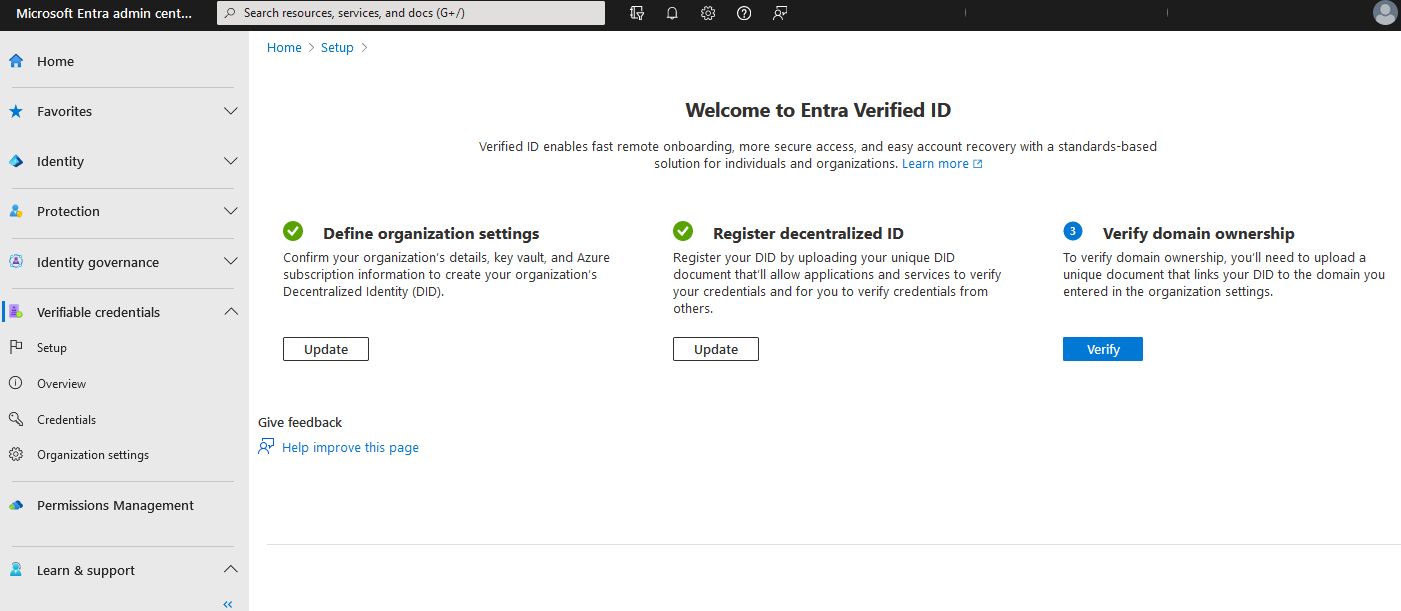

Registrare l'ID decentralizzato e verificare la proprietà del dominio

Dopo la configurazione di Azure Key Vault e quando i servizi dispongono di una chiave di firma, è necessario completare i passaggi 2 e 3 nella configurazione.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

- Selezionare ID verificato.

- Nel menu a sinistra selezionare Panoramica.

- Dal menu centrale selezionare Registra ID decentralizzato per registrare il documento DID, come indicato nell'articolo Come registrare l'ID decentralizzato per did:web. È necessario completare questo passaggio prima di poter continuare a verificare il dominio.

- Dal menu centrale selezionare Verifica la proprietà del dominio per verificare il dominio, come indicato nell'articolo Verificare la proprietà del dominio per l'identificatore decentralizzato (DID)

Dopo aver completato correttamente i passaggi di verifica e avere segni di spunta verdi su tutti e tre i passaggi, si è pronti per continuare con l'esercitazione successiva.