Nozioni di base dell'autenticazione NIST

Usare le informazioni contenute in questo articolo per apprendere la terminologia associata alle linee guida NIST (National Institute of Standards and Technology). Vengono inoltre definiti i concetti della tecnologia TPM (Trusted Platform Module) e dei fattori di autenticazione.

Terminologia

Usare la tabella seguente per comprendere la terminologia NIST.

| Termine | Definizione |

|---|---|

| Asserzione | Istruzione da un verificatore a una relying party che contiene informazioni sul sottoscrittore. Un'asserzione potrebbe contenere attributi verificati |

| Autenticazione | Processo di verifica dell'identità di un soggetto |

| Fattore di autenticazione | Qualcosa che sei, sai o hai. Ogni autenticatore ha uno o più fattori di autenticazione |

| Authenticator | Qualcosa che il richiedente possiede e controlla per autenticare l'identità richiedente |

| Richiedente | Identità del soggetto da verificare con uno o più protocolli di autenticazione |

| Credenziale | Oggetto o struttura di dati che associa in modo autorevole un'identità ad almeno un autenticatore sottoscrittore che un sottoscrittore possiede e controlla |

| Provider di servizi di credenziali (CSP) | Entità attendibile che emette o registra gli autenticatori del sottoscrittore e rilascia credenziali elettroniche ai sottoscrittori |

| Relying party | Un'entità che si basa su un'asserzione di verifica o un autenticatore e credenziali attestazioni, in genere per concedere l'accesso a un sistema |

| Oggetto | Persona, organizzazione, dispositivo, hardware, rete, software o servizio |

| Sottoscrittore | Entità che ha ricevuto credenziali o autenticatori da un provider di servizi di configurazione |

| Trusted Platform Module (TPM) | Un modulo resistente alle manomissioni che esegue operazioni crittografiche, inclusa la generazione di chiavi |

| Verifier | Entità che verifica l'identità attestazione verificando il possesso e il controllo degli autenticatori |

Informazioni sulla tecnologia Trusted Platform Module

TPM include funzioni correlate alla sicurezza basate su hardware: un chip TPM o un TPM hardware è un processore di crittografia sicuro che consente di generare, archiviare e limitare l'uso di chiavi crittografiche.

Per informazioni sui TPM e Windows, vedere Trusted Platform Module.For information on TPMs and Windows, see Trusted Platform Module.

Nota

Un TPM software è un emulatore che simula la funzionalità TPM hardware.

Fattori di autenticazione e loro punti di forza

È possibile raggruppare i fattori di autenticazione in tre categorie:

La forza del fattore di autenticazione è determinata dal modo in cui si è certi che si tratti solo del sottoscrittore, conosce o ha. L'organizzazione NIST fornisce indicazioni limitate sulla forza del fattore di autenticazione. Usare le informazioni nella sezione seguente per informazioni su come Microsoft valuta i punti di forza.

Un'informazione nota

Le password sono la cosa più comune e rappresentano la superficie di attacco più grande. Le mitigazioni seguenti migliorano la fiducia nel sottoscrittore. Sono efficaci per prevenire attacchi alle password come forza bruta, intercettazione e ingegneria sociale:

Un'informazione disponibile

La forza di qualcosa che hai è basata sulla probabilità che il sottoscrittore lo mantenga in possesso, senza che un utente malintenzionato possa accedervi. Ad esempio, quando si protegge da minacce interne, un dispositivo mobile personale o una chiave hardware ha un'affinità superiore. Il dispositivo, o la chiave hardware, è più sicuro di un computer desktop in un ufficio.

Una caratteristica fisica

Quando si determinano i requisiti per un elemento, considerare quanto sia facile per un utente malintenzionato ottenere o spoofare qualcosa come una biometria. NIST sta elaborando un framework per la biometria, ma attualmente non accetta la biometria come singolo fattore. Deve far parte dell'autenticazione a più fattori (MFA). Questa precauzione è dovuta al fatto che la biometria non sempre fornisce una corrispondenza esatta, come fanno le password. Per altre informazioni, vedere Strength of Function for Authenticators – Biometrics (SOFA-B).For more information, see Strength of Function for Authenticators – Biometrics (SOFA-B).

Framework SOFA-B per quantificare la forza biometrica:

- Percentuale di corrispondenze false

- Percentuale di errori false

- Frequenza degli errori di rilevamento degli attacchi di presentazione

- Sforzo necessario per eseguire un attacco

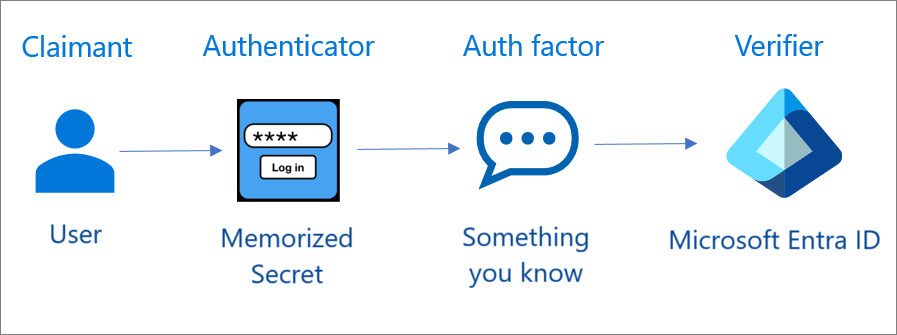

Autenticazione a fattore singolo

È possibile implementare l'autenticazione a fattore singolo usando un autenticatore che verifica un elemento noto o sono. Un fattore di tipo something-you-are viene accettato come autenticazione, ma non viene accettato esclusivamente come autenticatore.

Autenticazione a più fattori

È possibile implementare l'autenticazione a più fattori usando un autenticatore MFA o due autenticatori a singolo fattore. Un autenticatore MFA richiede due fattori di autenticazione per una singola transazione di autenticazione.

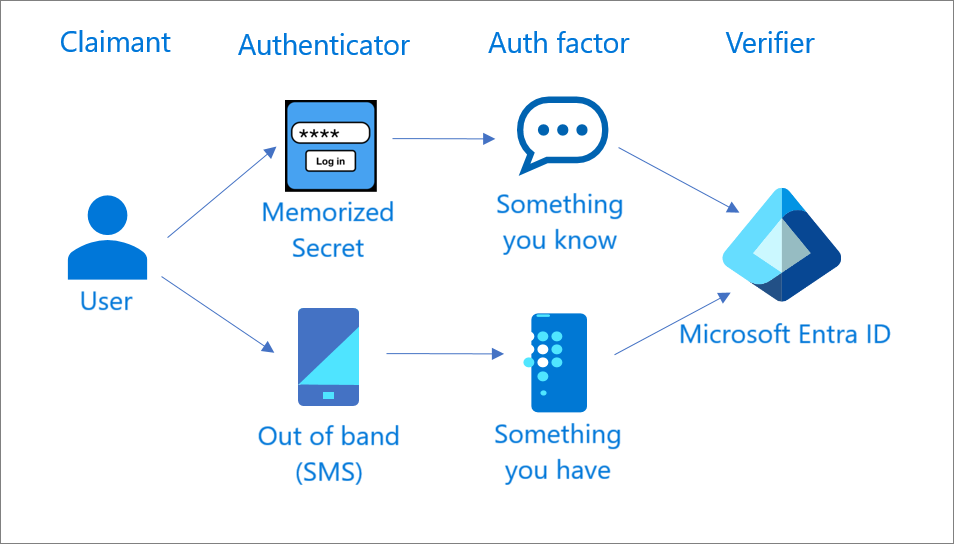

Autenticazione a più fattori con due autenticatori a singolo fattore

L'autenticazione a più fattori richiede due fattori di autenticazione, che possono essere indipendenti. Ad esempio:

Segreto memorizzato (password) e fuori banda (SMS)

Segreto memorizzato (password) e password monouso (hardware o software)

Questi metodi consentono due transazioni di autenticazione indipendenti con Microsoft Entra ID.

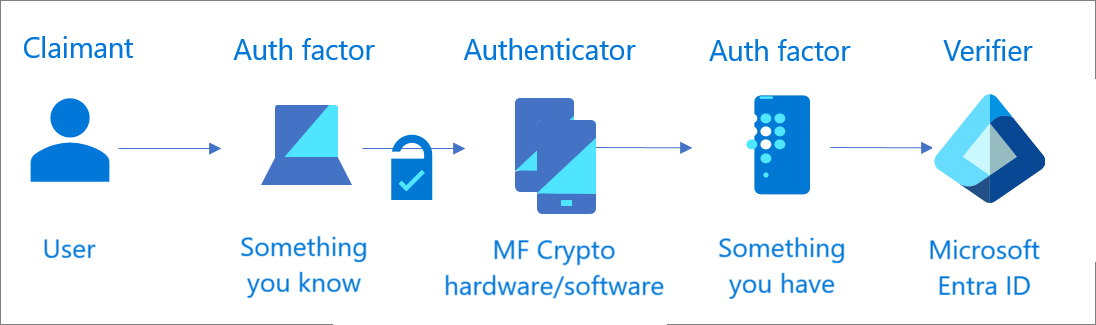

MFA con un autenticatore a più fattori

L'autenticazione a più fattori richiede un fattore (qualcosa noto o sono) per sbloccare un secondo fattore. Questa esperienza utente è più semplice rispetto a più autenticatori indipendenti.

Un esempio è l'app Microsoft Authenticator, in modalità senza password: l'utente accede a una risorsa protetta (relying party) e riceve la notifica sull'app Authenticator. L'utente fornisce una biometria (qualcosa che sei) o un PIN (qualcosa che sai). Questo fattore sblocca la chiave crittografica sul telefono (qualcosa di disponibile), che il verificatore convalida.

Passaggi successivi

Informazioni sugli elenchi di controllo di accesso

Nozioni di base sull'autenticazione

Ottenere NIST AAL1 usando Microsoft Entra ID