Rinnovare i certificati di federazione per Microsoft 365 e Microsoft Entra ID

Panoramica

Per una corretta federazione tra Microsoft Entra ID e Active Directory Federation Services (AD FS), i certificati usati da AD FS per firmare i token di sicurezza a Microsoft Entra ID devono corrispondere a quanto configurato in Microsoft Entra ID. Qualsiasi mancata corrispondenza può causare problemi di attendibilità. Microsoft Entra ID garantisce che queste informazioni vengano mantenute sincronizzate quando si distribuiscono AD FS e Proxy di applicazione Web per l'accesso extranet.

Nota

Questo articolo fornisce informazioni sulla gestione dei certificati di federazione. Per ulteriori informazioni sulla rotazione di emergenza, consultare Rotazione di emergenza dei certificati AD FS

Questo articolo fornisce informazioni aggiuntive per gestire i certificati di firma del token e mantenerli sincronizzati con Microsoft Entra ID, nei casi seguenti:

- Non si distribuisce il proxy applicazioni Web e pertanto i metadati della federazione non sono disponibili nell'extranet.

- Non si usa la configurazione predefinita di AD FS per i certificati di firma del token.

- Stai usando un fornitore di servizi di identità di terze parti.

Importante

Microsoft consiglia vivamente di usare un modulo di protezione hardware (HSM) per proteggere e mettere in sicurezza i certificati. Per altre informazioni, vedere modulo di sicurezza hardware in procedure consigliate per la protezione di AD FS.

Configurazione predefinita di AD FS per i certificati di firma del token

I certificati di firma e decrittografia dei token sono in genere certificati autofirmati e sono validi per un anno. Per impostazione predefinita, AD FS include un processo di rinnovo automatico denominato AutoCertificateRollover. Se si usa AD FS 2.0 o versione successiva, Microsoft 365 e Microsoft Entra ID aggiornano automaticamente il certificato prima della scadenza.

Notifica di rinnovo dall'interfaccia di amministrazione di Microsoft 365 o da un messaggio di posta elettronica

Nota

Se è stato ricevuto un messaggio di posta elettronica che richiede di rinnovare il certificato per Office, vedere Gestione delle modifiche ai certificati di firma dei token per verificare se è necessario eseguire qualsiasi azione. Microsoft è a conoscenza di un possibile problema che può causare l'invio di notifiche per il rinnovo del certificato, anche quando non è necessaria alcuna azione.

Microsoft Entra ID tenta di monitorare i metadati della federazione e di aggiornare i certificati di firma del token, come indicato da questi metadati. Trentacinque (35) giorni prima della scadenza dei certificati di firma del token, Microsoft Entra ID verifica se sono disponibili nuovi certificati eseguendo il polling dei metadati della federazione.

- Se è possibile eseguire correttamente il polling dei metadati della federazione e recuperare i nuovi certificati, all'utente non viene inviata alcuna notifica tramite posta elettronica.

- Se non riesce a recuperare i nuovi certificati di firma del token, perché i metadati della federazione non sono raggiungibili o il rollover automatico del certificato non è abilitato, Microsoft Entra ID invia un messaggio di posta elettronica.

Importante

Se si usa AD FS, per garantire la continuità aziendale, verificare che i server dispongano degli aggiornamenti seguenti in modo che gli errori di autenticazione per i problemi noti non si verifichino. In questo modo si attenuano i problemi noti del server proxy AD FS per questo rinnovo e per i periodi di rinnovo futuri:

Server 2012 R2 - aggiornamento cumulativo di Windows Server maggio 2014

Server 2008 R2 e 2012 - L'autenticazione tramite proxy fallisce in Windows Server 2012 o Windows 2008 R2 SP1

Controllare se i certificati devono essere aggiornati

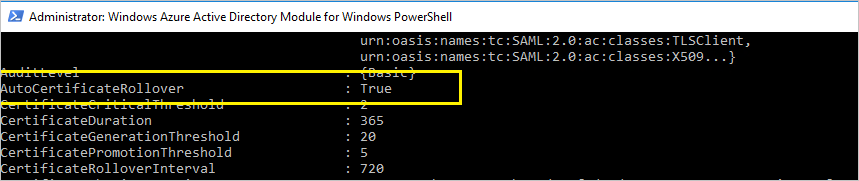

Passaggio 1: Controlla lo stato di AutoCertificateRollover

Nel server AD FS aprire PowerShell. Verificare che il valore AutoCertificateRollover sia impostato su True.

Get-Adfsproperties

Nota

Se si usa AD FS 2.0, eseguire prima Add-Pssnapin Microsoft.Adfs.Powershell.

Passaggio 2: Verificare che AD FS e Microsoft Entra ID siano sincronizzati

Nel server AD FS aprire il prompt di PowerShell e connettersi all'ID Microsoft Entra.

Nota

Microsoft Entra fa parte di Microsoft Entra PowerShell. È possibile scaricare il modulo Microsoft Entra PowerShell direttamente da PowerShell Gallery.

Install-Module -Name Microsoft.Entra

Connettersi all'ID Microsoft Entra.

Connect-Entra -Scopes 'Domain.Read.All'

Controllare i certificati configurati nelle proprietà di attendibilità di AD FS e Microsoft Entra ID per il dominio specificato.

Get-EntraFederationProperty -DomainName <domain.name> | FL Source, TokenSigningCertificate

Se le impronte digitali in entrambi gli output corrispondono, i vostri certificati sono sincronizzati con Microsoft Entra ID.

Passaggio 3: Verificare se il certificato sta per scadere

Nell'output di Get-EntraFederationProperty o Get-AdfsCertificate verificare la data in "Not After". Se la data è inferiore a 35 giorni, è consigliabile intervenire.

| Rinnovo Automatico del Certificato | Certificati sincronizzati con Microsoft Entra ID | I metadati della federazione sono accessibili pubblicamente | Validità | Azione |

|---|---|---|---|---|

| Sì | Sì | Sì | - | Nessuna azione necessaria. Consultare Rinnovo automatico del certificato di firma del token. |

| Sì | No | - | Meno di 15 giorni | Rinnova immediatamente. Vedere Rinnovare manualmente il certificato di firma del token. |

| No | - | - | Meno di 35 giorni | Rinnova immediatamente. Vedere Rinnovare manualmente il certificato di firma del token. |

[-] Non importa

Rinnovare automaticamente il certificato di firma del token (scelta consigliata)

Non è necessario eseguire passaggi manuali se sono soddisfatte entrambe le condizioni seguenti:

- Il proxy dell'applicazione web è stato distribuito, il che può abilitare l'accesso ai metadati della federazione dall'extranet.

- Si usa la configurazione predefinita di AD FS (AutoCertificateRollover è abilitata).

Controllare quanto segue per verificare che il certificato possa essere aggiornato automaticamente.

1. La proprietà AD FS AutoCertificateRollover deve essere impostata su True. Ciò indica che AD FS genera automaticamente nuovi certificati di firma del token e decrittografia dei token, prima che scadano quelli precedenti.

2. I metadati della federazione di AD FS sono accessibili pubblicamente. Verificare che i metadati della federazione siano accessibili pubblicamente passando all'URL seguente da un computer su Internet pubblico (fuori dalla rete aziendale):

https://(your_FS_name)/federationmetadata/2007-06/federationmetadata.xml

dove (your_FS_name) viene sostituito con il nome host del servizio federativo usato dall'organizzazione, ad esempio fs.contoso.com. Se è possibile verificare correttamente entrambe queste impostazioni, non è necessario eseguire altre operazioni.

Esempio: https://fs.contoso.com/federationmetadata/2007-06/federationmetadata.xml

Rinnovare manualmente il certificato di firma del token

È possibile scegliere di rinnovare manualmente i certificati di firma del token. Ad esempio, gli scenari seguenti potrebbero funzionare meglio per il rinnovo manuale:

- I certificati di firma del token non sono certificati autofirmati. Il motivo più comune è che l'organizzazione gestisce i certificati AD FS rilasciati da un'autorità di certificazione dell'organizzazione.

- La sicurezza di rete non consente la disponibilità pubblica dei metadati della federazione.

- Si sta eseguendo la migrazione del dominio federato da un servizio federativo esistente a un nuovo servizio federativo.

Importante

Se si esegue la migrazione di un dominio federato esistente a un nuovo servizio federativo, è consigliabile seguire Rotazione di emergenza dei certificati AD FS

In questi scenari, ogni volta che si aggiornano i certificati di firma del token, è necessario aggiornare anche il dominio di Microsoft 365 usando il comando di PowerShell Update-MgDomainFederationConfiguration.

Passaggio 1: Assicurarsi che AD FS disponga di nuovi certificati di firma del token

configurazione non predefinita

Se si usa una configurazione non predefinita di AD FS (dove AutoCertificateRollover è impostato su False), è probabile che si usino certificati personalizzati (non autofirmato). Per altre informazioni su come rinnovare i certificati di firma del token di AD FS, vedere Requisiti del certificato per i server federati.

I metadati della federazione non sono disponibili pubblicamente

D'altra parte, se la funzione AutoCertificateRollover è impostata su True, ma i metadati della federazione non sono accessibili pubblicamente, assicurati prima di tutto che i nuovi certificati di firma del token vengano generati da AD FS. Verificare di avere nuovi certificati di firma del token seguendo questa procedura:

Verificare di aver effettuato l'accesso al server AD FS primario.

Controllare i certificati di firma correnti in AD FS aprendo una finestra di comando di PowerShell ed eseguendo il comando seguente:

Get-ADFSCertificate -CertificateType Token-SigningNota

Se si usa AD FS 2.0, è necessario eseguire prima

Add-Pssnapin Microsoft.Adfs.Powershell.Esaminare l'output del comando di qualsiasi certificato elencato. Se AD FS ha generato un nuovo certificato, nell'output verranno visualizzati due certificati: uno per il quale il valore IsPrimary è True e la data di NotAfter è entro 5 giorni, e uno per il quale IsPrimary è False e NotAfter è circa un anno in futuro.

Se viene visualizzato un solo certificato e la data di NotAfter è entro 5 giorni, è necessario generare un nuovo certificato.

Per generare un nuovo certificato, eseguire il comando seguente al prompt dei comandi di PowerShell:

Update-ADFSCertificate -CertificateType Token-Signing.Verificare l'aggiornamento eseguendo di nuovo il comando seguente:

Get-ADFSCertificate -CertificateType Token-Signing

Due certificati devono ora essere elencati, uno dei quali ha una data di NotAfter di circa un anno in futuro e per cui il valore di IsPrimary è False.

Passaggio 2: Aggiornare i nuovi certificati di firma del token per l'attendibilità di Microsoft 365

Aggiornare Microsoft 365 con i nuovi certificati di firma del token da usare per l'attendibilità, come indicato di seguito.

- Aprire Azure PowerShell.

- Eseguire

Connect-Entra -Scopes 'Domain.Read.All'. Questo cmdlet consente di connettersi al servizio cloud. La creazione di un contesto che consente di connettersi al servizio cloud è necessaria prima di eseguire uno dei cmdlet aggiuntivi installati dallo strumento. - Eseguire

Update-MgDomainFederationConfiguration -DomainId <domain> -InternalDomainFederationId <AD FS primary server>. Questo cmdlet aggiorna le impostazioni di AD FS nel servizio cloud e configura la relazione di trust tra i due.

Nota

Se è necessario supportare più domini di primo livello, ad esempio contoso.com e fabrikam.com, è necessario usare il switch SupportMultipleDomain con qualsiasi cmdlet. Per altre informazioni, vedere il supporto per più domini di primo livello.

Se il tenant è federato con più domini, il Update-MgDomainFederationConfiguration deve essere eseguito per tutti i domini, elencati nell'output di Get-EntraDomain | Select-Object -Property AuthenticationType:Federated. In questo modo si garantisce che tutti i domini federati vengano aggiornati al certificato Token-Signing.

Per ottenere questo risultato, eseguire: Get-EntraDomain | Select-Object -Property AuthenticationType:Federated | % { Update-MgDomainFederationConfiguration -DomainName $_.Name -SupportMultipleDomain }

Ripristinare l'attendibilità di Microsoft Entra ID usando Microsoft Entra Connect

Se hai configurato la farm AD FS e l'attendibilità dell'ID Microsoft Entra tramite Microsoft Entra Connect, puoi usare Microsoft Entra Connect per verificare se devi intraprendere azioni per i certificati di firma del token. Se è necessario rinnovare i certificati, è possibile usare Microsoft Entra Connect per farlo.

Per ulteriori informazioni, vedere Riparare la fiducia.

Passaggi di aggiornamento dei certificati AD FS e Microsoft Entra

I certificati di firma dei token sono certificati X509 standard usati per firmare in modo sicuro tutti i token che il server federativo rilascia. I certificati di decrittografia dei token sono certificati X509 standard usati per decrittografare i token in ingresso.

Per impostazione predefinita, AD FS è configurato per generare automaticamente i certificati di firma del token e decrittografia dei token, sia all'ora di configurazione iniziale che alla data di scadenza dei certificati.

Microsoft Entra ID tenta di recuperare un nuovo certificato dai metadati del servizio federativo 35 giorni prima della scadenza del certificato corrente. Nel caso in cui un nuovo certificato non sia disponibile in quel momento, Microsoft Entra ID continua a monitorare i metadati a intervalli giornalieri regolari. Non appena il nuovo certificato è disponibile nei metadati, le impostazioni di federazione per il dominio vengono aggiornate con le nuove informazioni sul certificato. È possibile usare Get-MgDomainFederationConfiguration per verificare se viene visualizzato il nuovo certificato in NextSigningCertificate/SigningCertificate.

Per altre informazioni sui certificati di firma dei token in AD FS, vedere Ottenere e configurare i certificati di firma e decrittografia dei token per AD FS