Ottenere e configurare certificati TS e TD per AD FS

Questo articolo descrive le attività e le procedure che assicurano che i certificati di firma e decrittografia dei token di AD FS siano aggiornati.

I certificati di firma dei token sono certificati X509 standard usati per firmare in modo sicuro tutti i token che il server federativo rilascia. I certificati di decrittografia dei token sono certificati X509 standard usati per decrittografare i token in ingresso. Vengono pubblicati anche nei metadati della federazione.

Per altre informazioni, vedere Requisiti dei certificati.

Determinare se AD FS rinnova automaticamente i certificati

Per impostazione predefinita, AD FS è configurato per generare automaticamente i certificati di firma del token e decrittografia dei token. La generazione si verifica sia nella configurazione iniziale che quando i certificati si avvicinano alla data di scadenza.

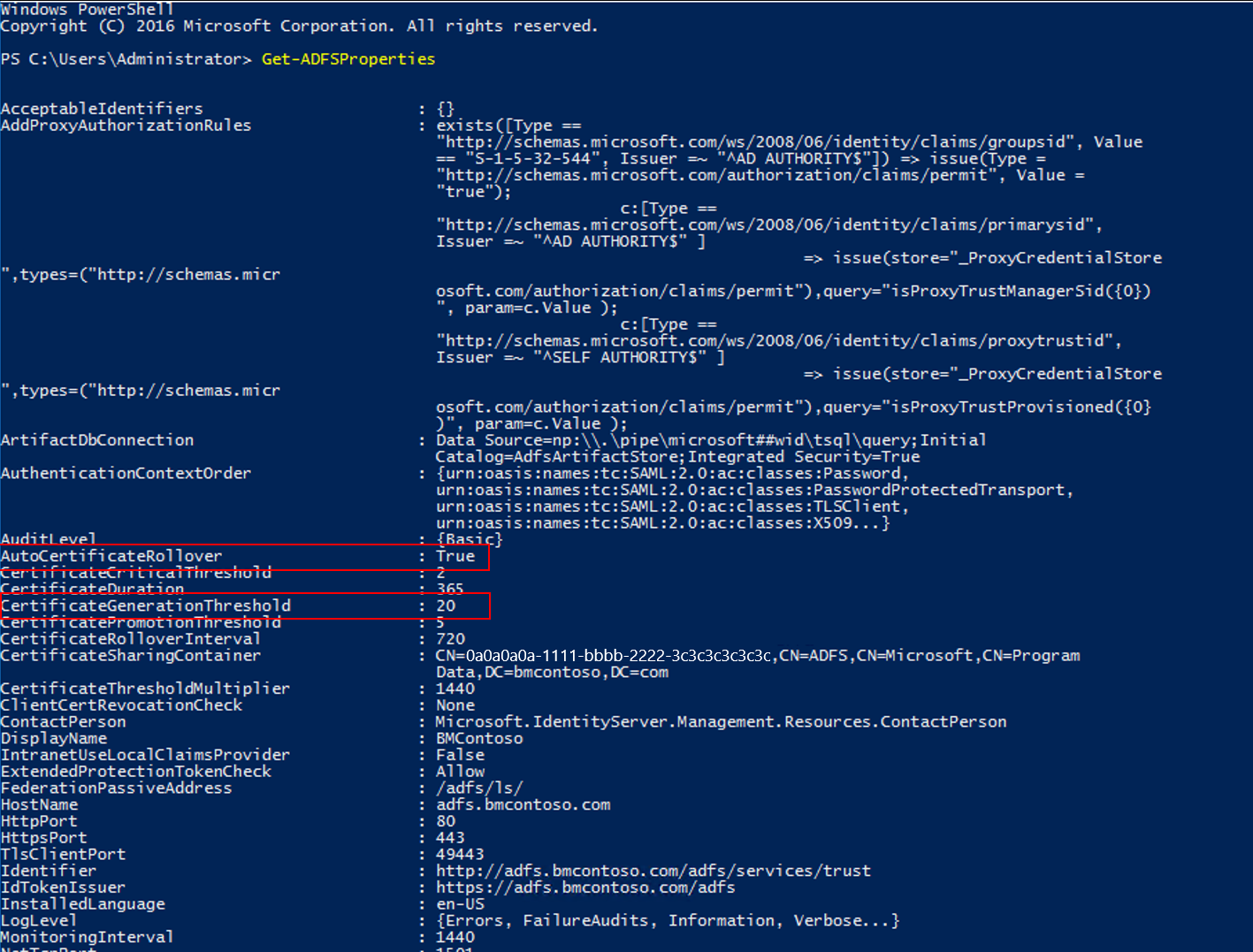

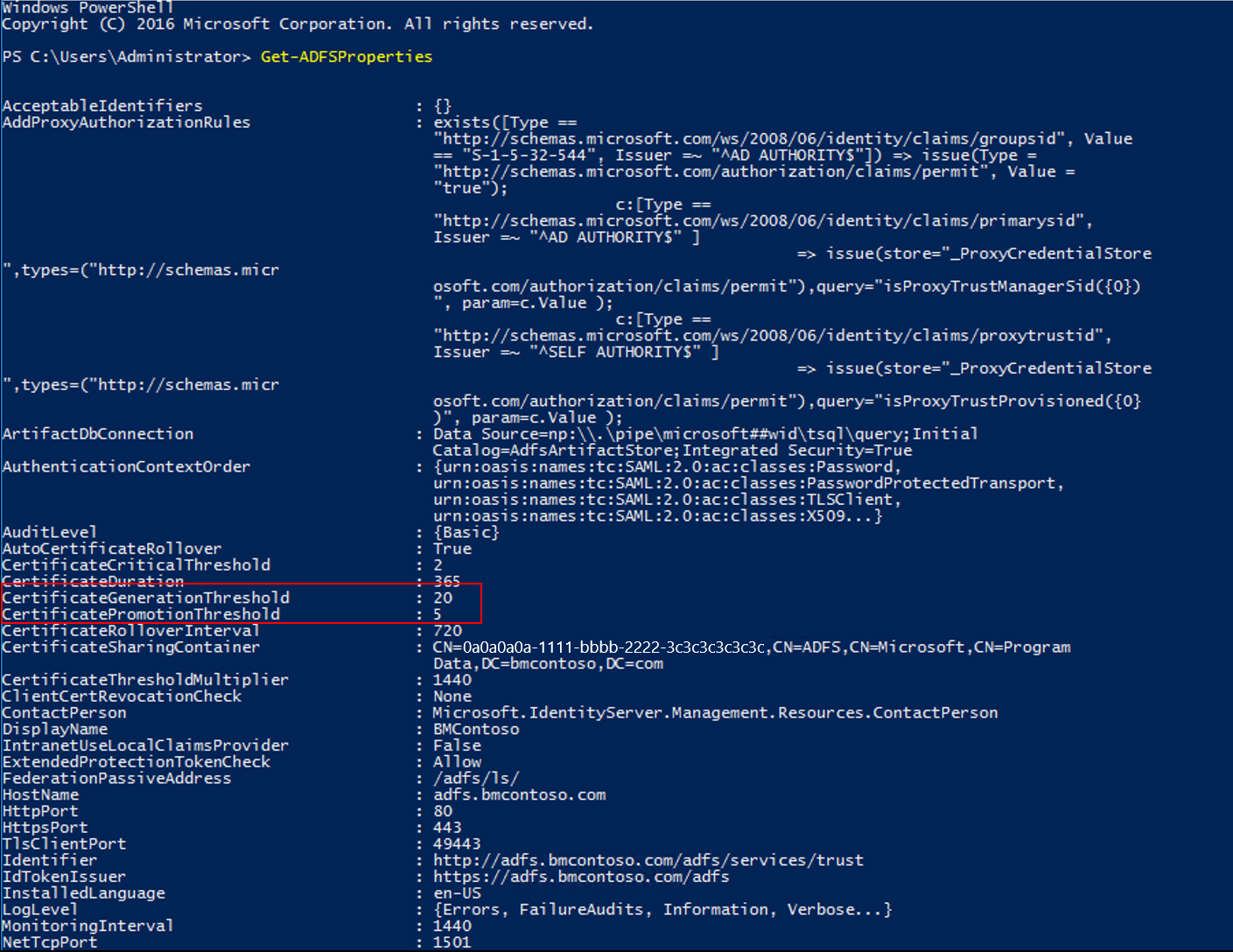

È possibile eseguire il comando di Windows PowerShell seguente: Get-AdfsProperties.

La proprietà AutoCertificateRollover descrive se AD FS è configurato per rinnovare automaticamente la firma dei token e la decrittografia automatica dei certificati.

Se AutoCertificateRollover è impostato su True, i certificati AD FS vengono rinnovati e configurati automaticamente in AD FS. Dopo aver configurato il nuovo certificato, è necessario assicurarsi che ogni partner federativo venga aggiornato con questo nuovo certificato per evitare un'interruzione. Il partner federativo è rappresentato nella farm AD FS tramite trust della relying party o trust del provider di attestazioni.

Se AD FS non è configurato per rinnovare la firma del token e decrittografare automaticamente i certificati (ad esempio, se AutoCertificateRollover è impostato su False), AD FS non genera o usa automaticamente nuovi certificati di firma o token decrittografia dei token. È necessario eseguire queste attività manualmente.

Se AD FS è configurato per rinnovare la firma del token e decrittografare automaticamente i certificati (AutoCertificateRollover è impostato su True), è possibile determinare quando vengono rinnovati:

CertificateGenerationThreshold descrive il numero di giorni in anticipo della data Non dopo di generazione di un nuovo certificato.

CertificatePromotionThreshold determina il numero di giorni dopo la generazione del nuovo certificato in cui viene alzato di livello come certificato primario. AD FS usa CertificatePromotionThreshold per firmare i token che emette e decrittografa i token provenienti dai provider di identità.

Determinare quando scadono i certificati correnti

È possibile usare la procedura seguente per identificare la firma del token primario e la decrittografia dei certificati e determinare quando scadono i certificati correnti.

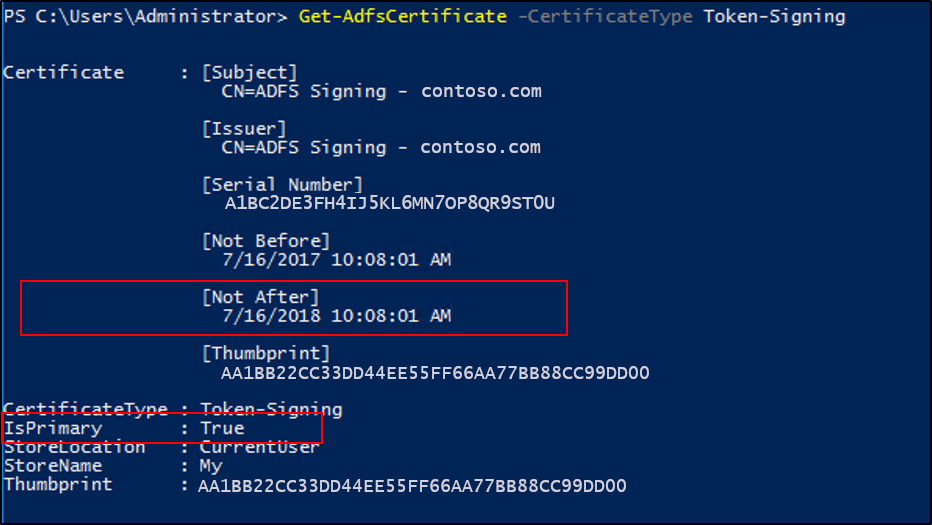

È possibile eseguire il comando di Windows PowerShell seguente: Get-AdfsCertificate –CertificateType token-signing (o Get-AdfsCertificate –CertificateType token-decrypting). È anche possibile esaminare i certificati correnti in MMC: Service->Certificates.

AD FS usa il certificato per il quale il valore IsPrimary è impostato su True.

La data visualizzata per Non dopo è la data in cui deve essere configurato un nuovo certificato di firma o decrittografia del token primario.

Per garantire la continuità del servizio, tutti i partner federativi devono utilizzare i nuovi certificati di firma del token e decrittografia dei token prima di questa scadenza. Il partner federativo è rappresentato nella farm AD FS tramite trust della relying party o trust del provider di attestazioni. È consigliabile pianificare questo processo almeno 60 giorni in anticipo.

Generare manualmente un nuovo certificato autofirmato prima della fine del periodo di tolleranza

È possibile generare manualmente un nuovo certificato autofirmato prima della fine del periodo di tolleranza attenendosi alla procedura seguente:

- Assicurarsi di aver eseguito l'accesso al server AD FS primario.

- Aprire Windows PowerShell ed eseguire il comando seguente:

Add-PSSnapin "microsoft.adfs.powershell". - È possibile verificare i certificati di firma correnti in AD FS. A tale scopo eseguire il comando seguente:

Get-ADFSCertificate –CertificateType token-signing. Esaminare l'output del comando per visualizzare la data Non dopo di tutti i certificati elencati. - Per generare un nuovo certificato, eseguire il seguente comando per rinnovare e aggiornare i certificati nel server ADFS:

Update-ADFSCertificate –CertificateType token-signing. - Verificare l'aggiornamento eseguendo di nuovo il comando riportato di seguito:

Get-ADFSCertificate –CertificateType token-signing. - A questo punto dovrebbero essere elencati due certificati. Si dovrebbe avere una data Non dopo di circa un anno nel futuro. L'altro deve avere il valore IsPrimary impostato su False.

Importante

Per evitare un'interruzione del servizio, aggiornare le informazioni sul certificato nell'ID Microsoft Entra con un certificato per la firma di token valido.

Se non si usano certificati autofirmati

Se non si usa il certificato predefinito, generato automaticamente e autofirmato per la firma del token e i certificati di decrittografia dei token, è necessario rinnovare e configurare questi certificati manualmente.

Prima di tutto, è necessario ottenere un nuovo certificato dall'autorità di certificazione e importarlo nell'archivio certificati personale del computer locale in ogni server federativo. Per istruzioni, vedere Importare un certificato.

È quindi necessario configurare questo certificato come certificato di firma o decrittografia del token AD FS secondario. È possibile configurarlo come certificato secondario per consentire ai partner federativi un tempo sufficiente per utilizzare questo nuovo certificato prima di alzarlo di livello al certificato primario.

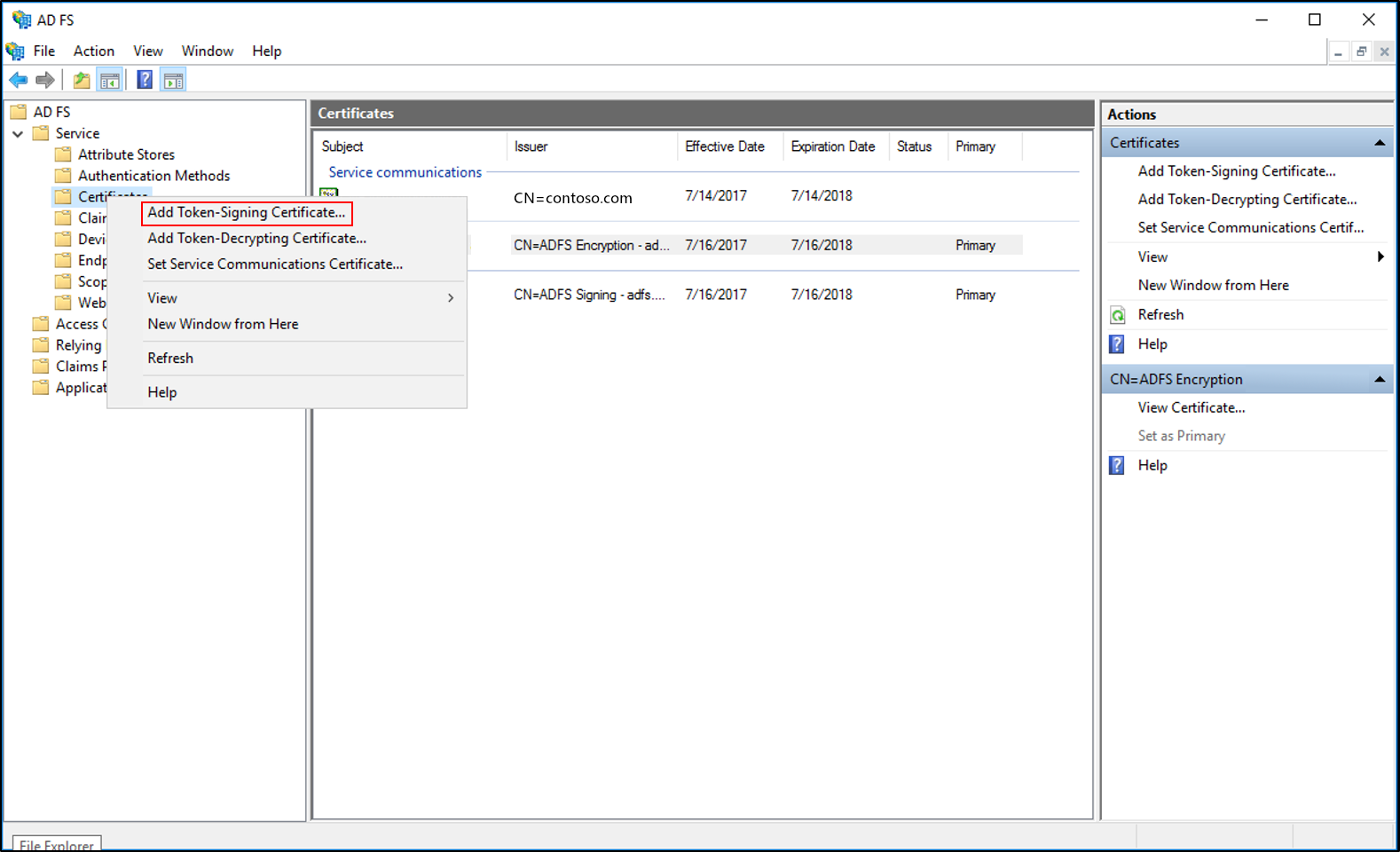

Installare un nuovo certificato come certificato secondario

- Aprire PowerShell ed eseguire

Set-ADFSProperties -AutoCertificateRollover $false. - Assicurarsi di aver importato il certificato. Aprire la console Gestione di AD FS.

- Espandere Servizio e quindi selezionare Certificati.

- Nel riquadro Azioni selezionare Aggiungi certificato di firma token.

- Selezionare il nuovo certificato dall'elenco dei certificati visualizzati e quindi selezionare OK.

- Aprire PowerShell ed eseguire

Set-ADFSProperties -AutoCertificateRollover $true.

Avviso

Verificare che al nuovo certificato sia associata una chiave privata e che all'account del servizio AD FS siano concesse autorizzazioni di lettura per la chiave privata. Verificarlo in ogni server federativo. A tale scopo, nello snap-in Certificati fare clic con il pulsante destro del mouse sul nuovo certificato, scegliere Tutte le attività e quindi selezionare Gestisci chiavi private.

I partner federativi usano i nuovi certificati eseguendo il pull dei metadati della federazione o ricevendo la chiave pubblica del nuovo certificato dall'utente. Dopo aver permesso ai partner federativi di utilizzare il nuovo certificato, è necessario alzare di livello il certificato secondario al certificato primario.

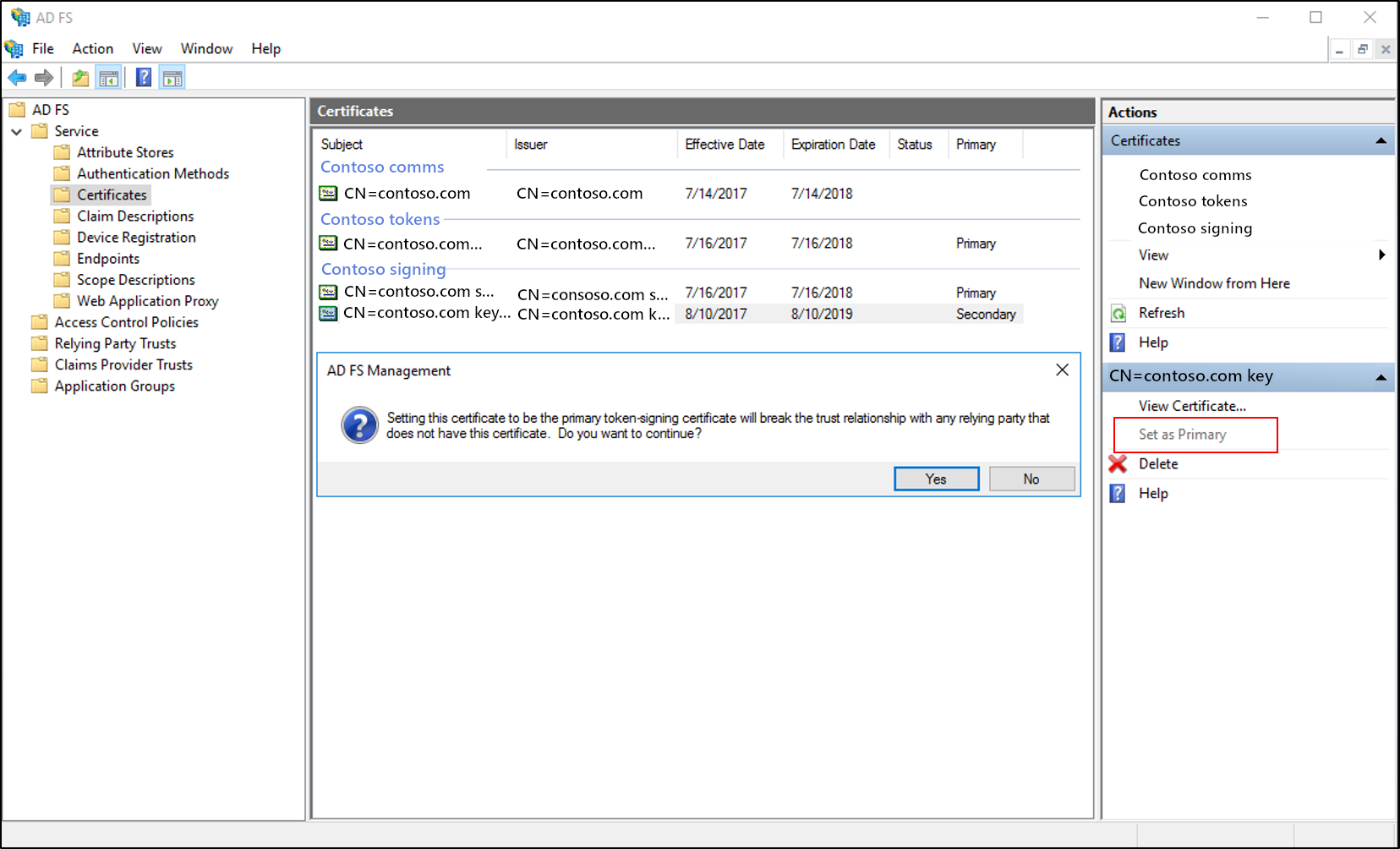

Alzare di livello il nuovo certificato da secondario a principale

Aprire la console Gestione di AD FS.

Espandere Servizio e quindi selezionare Certificati.

Selezionare il certificato di firma del token secondario.

Nel riquadro Azioni selezionare Imposta come primario. Selezionare Sì al prompt di conferma.

Aggiornare i partner federativi

È necessario aggiornare i partner federativi in modo diverso, a seconda che possano utilizzare i metadati di federazione.

Partner che possono utilizzare i metadati della federazione

Quando si rinnova e si configura un nuovo certificato di firma di token o decrittografia dei token, è necessario assicurarsi che tutti i partner federativi abbiano prelevato i nuovi certificati. I partner federativi sono partner dell'organizzazione delle risorse o dell'organizzazione account rappresentati in AD FS tramite trust di relying party e trust del provider di attestazioni.

Partner che non possono utilizzare i metadati della federazione

Se i partner federativi non possono utilizzare i metadati della federazione, è necessario inviarli manualmente alla chiave pubblica del nuovo certificato di firma del token o di decrittografia dei token. Inviare la nuova chiave pubblica del certificato (file con estensione CER o P7B se si vuole includere l'intera catena) a tutti i partner dell'organizzazione delle risorse o dell'organizzazione account. L'organizzazione delle risorse o i partner dell'organizzazione account sono rappresentati in AD FS tramite trust di relying party e trust del provider di attestazioni. I partner devono implementare le modifiche sul proprio lato per considerare attendibili i nuovi certificati.

Alzare di livello a primario se AutoCertificateRollover è False

Se AutoCertificateRollover è impostato su False, AD FS non genera né usa automaticamente nuovi certificati di firma o decrittografia dei token. È necessario eseguire queste attività manualmente. Dopo aver consentito un periodo di tempo sufficiente per tutti i partner federativi per utilizzare il nuovo certificato secondario, alzare di livello il certificato secondario a primario. Nello snap-in MMC selezionare il certificato di firma del token secondario e nel riquadro Azioni selezionare Imposta come primario.

Aggiornare l'ID Microsoft Entra

AD FS fornisce l'accesso Single Sign-On ai servizi cloud Microsoft, ad esempio Office 365, autenticando gli utenti tramite le credenziali di Active Directory Domain Services esistenti. Per ulteriori informazioni, vedere Rinnovare i certificati federativi per Office 365 e ID Microsoft Entra.