Esercitazione: effettuare il provisioning di gruppi in Active Directory con la sincronizzazione cloud di Microsoft Entra

Questa esercitazione illustra come creare e configurare la sincronizzazione cloud per sincronizzare i gruppi con Active Directory locale.

Effettuare il provisioning di Microsoft Entra ID in Active Directory - Requisiti preliminari

Per implementare i gruppi di provisioning in Active Directory, sono necessari i prerequisiti seguenti.

Requisiti di licenza

L'uso di questa funzionalità richiede le licenze di Microsoft Entra ID P1. Per trovare la licenza corretta per le proprie esigenze, vedere il confronto delle funzionalità di Microsoft Entra ID disponibili a livello generale.

Requisiti generali

- Account Microsoft Entra con almeno un ruolo di amministratore delle identità ibride.

- Ambiente Active Directory Domain Services locale con sistema operativo Windows Server 2016 o versioni successive.

- Necessario per l'attributo dello schema di Active Directory: msDS-ExternalDirectoryObjectId

- Agente di provisioning con versione build 1.1.1370.0 o versioni successive.

Nota

Le autorizzazioni per l'account del servizio vengono assegnate solo durante l'installazione pulita. Se si esegue l'aggiornamento dalla versione precedente, è necessario assegnare manualmente le autorizzazioni usando il cmdlet di PowerShell:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -EACredential $credential

Se le autorizzazioni sono impostate manualmente, è necessario assicurarsi che tutte le proprietà di lettura, scrittura, creazione ed eliminazione siano applicate per tutti gli oggetti di tipo Gruppo e Utente discendenti.

Queste autorizzazioni, per impostazione predefinita, non vengono applicate agli oggetti AdminSDHolder cmdlet di PowerShell gMSA dell'agente di provisioning Microsoft Entra

- L'agente di provisioning deve essere in grado di comunicare con uno o più controller di dominio sulle porte TCP/389 (LDAP) e TCP/3268 (Catalogo globale).

- Necessario per la ricerca nel catalogo globale per filtrare riferimenti ad appartenenze non valide

- Microsoft Entra Connect Sync con la versione build 2.2.8.0 o versioni successive

- Obbligatorio per supportare l'appartenenza utente locale sincronizzata con Microsoft Entra Connect Sync

- Obbligatorio per sincronizzare AD:user:objectGUID con AAD:user:onPremisesObjectIdentifier

Gruppi supportati e limiti di scalabilità

Quanto segue è supportato:

- Sono supportati solo i gruppi di sicurezza creati nel cloud

- Questi gruppi possono avere gruppi di appartenenza dinamica o assegnata.

- Questi gruppi possono contenere solo utenti sincronizzati locali e/o altri gruppi di sicurezza creati nel cloud.

- Gli account utente locali sincronizzati e membri di questo gruppo di sicurezza creato dal cloud possono appartenere allo stesso dominio o tra domini, ma tutti devono appartenere alla stessa foresta.

- Questi gruppi vengono sottoposti a writeback con l'ambito dei gruppi universale di Active Directory. L'ambiente on-premise deve supportare l'ambito del gruppo universale.

- I gruppi con dimensioni superiori a 50.000 membri non sono supportati.

- Non sono supportati i tenant con più di 150.000 oggetti. Ciò significa che se un tenant ha una combinazione di utenti e gruppi che supera i 150.000 oggetti, il tenant non è supportato.

- Ogni gruppo figlio diretto annidato viene conteggiato come membro nel gruppo di riferimento.

- La riconciliazione dei gruppi tra Microsoft Entra ID e Active Directory non è supportata se il gruppo viene aggiornato manualmente in Active Directory.

Informazioni aggiuntive

Di seguito sono riportate informazioni aggiuntive sui gruppi di provisioning in Active Directory.

- I gruppi di cui è stato effettuato il provisioning in Active Directory tramite la sincronizzazione cloud possono contenere solo utenti sincronizzati locali e/o altri gruppi di sicurezza creati nel cloud.

- Tutti questi utenti devono avere l'attributo onPremisesObjectIdentifier impostato sul relativo account.

- L'attributo onPremisesObjectIdentifier deve corrispondere a un objectGUID corrispondente nell'ambiente di Active Directory di destinazione.

- Un attributo objectGUID degli utenti locali può essere sincronizzato con un attributo onPremisesObjectIdentifier degli utenti cloud utilizzando Microsoft Entra Cloud Sync (1.1.1370.0) o Microsoft Entra Connect Sync (2.2.8.0).

- Se si utilizza Microsoft Entra Connect Sync (2.2.8.0) per sincronizzare gli utenti, invece di Microsoft Entra Cloud Sync, e si desidera utilizzare il provisioning in AD, deve essere 2.2.8.0 o successivo.

- Per il provisioning da Microsoft Entra ID ad Active Directory sono supportati solo i normali tenant di Microsoft Entra ID. I tenant come B2C non sono supportati.

- Il processo di provisioning del gruppo è pianificato per avviarsi ogni venti minuti.

Presupposti

Nell’esercitazione si presuppongono le condizioni seguenti:

- Si dispone di un ambiente locale di Active Directory

- È disponibile la configurazione della sincronizzazione cloud per sincronizzare gli utenti con Microsoft Entra ID.

- Sono presenti due utenti sincronizzati. Britta Simon e Lola Jacobson. Questi utenti esistono in locale e in Microsoft Entra ID.

- Sono state create tre unità organizzative in Active Directory: Gruppi, Vendite e Marketing. Hanno i seguenti nomi distinti:

- OU=Marketing,DC=contoso,DC=com

- OU=Sales,DC=contoso,DC=com

- OU=Groups,DC=contoso,DC=com

Creare due gruppi in Microsoft Entra ID.

Per iniziare, creiamo due gruppi in Microsoft Entra ID. Un gruppo è Vendite e l'altro è Marketing.

Per creare due gruppi, attenersi alla procedura seguente.

- Effettua l'accesso al Centro di amministrazione di Microsoft Entra come almeno un Amministratore delle identità ibride.

- Passare a Identità>Gruppi>Tutti i gruppi.

- Nella parte superiore fare clic su Nuovo gruppo.

- Assicurarsi che Tipo di gruppo sia impostato su Sicurezza.

- Per Nome gruppo immettere Vendite

- Per Tipo di appartenenza lasciarlo assegnato.

- Cliccare su Crea.

- Ripetere questo processo usando Marketing come Nome del Gruppo.

Aggiungere utenti ai gruppi appena creati

- Effettua l'accesso al Centro di amministrazione di Microsoft Entra, almeno come Amministratore delle identità ibride.

- Passare a Identità>Gruppi>Tutti i gruppi.

- Nella parte superiore, nella casella di ricerca immettere Vendite.

- Fare clic sul nuovo gruppo Vendite.

- A sinistra, fare clic su Membri

- Nella parte superiore, fare clic su Aggiungi membri.

- Nella parte superiore, nella casella di ricerca immettere Britta Simon.

- Posizionare un segno di spunta accanto a Britta Simon e fare clic su Seleziona

- Dovrebbe aggiungerla con successo al gruppo.

- Nell'estrema sinistra fare clic su Tutti i gruppi e ripetere questo processo usando il gruppo Vendite e aggiungendo Lola Jacobson a tale gruppo.

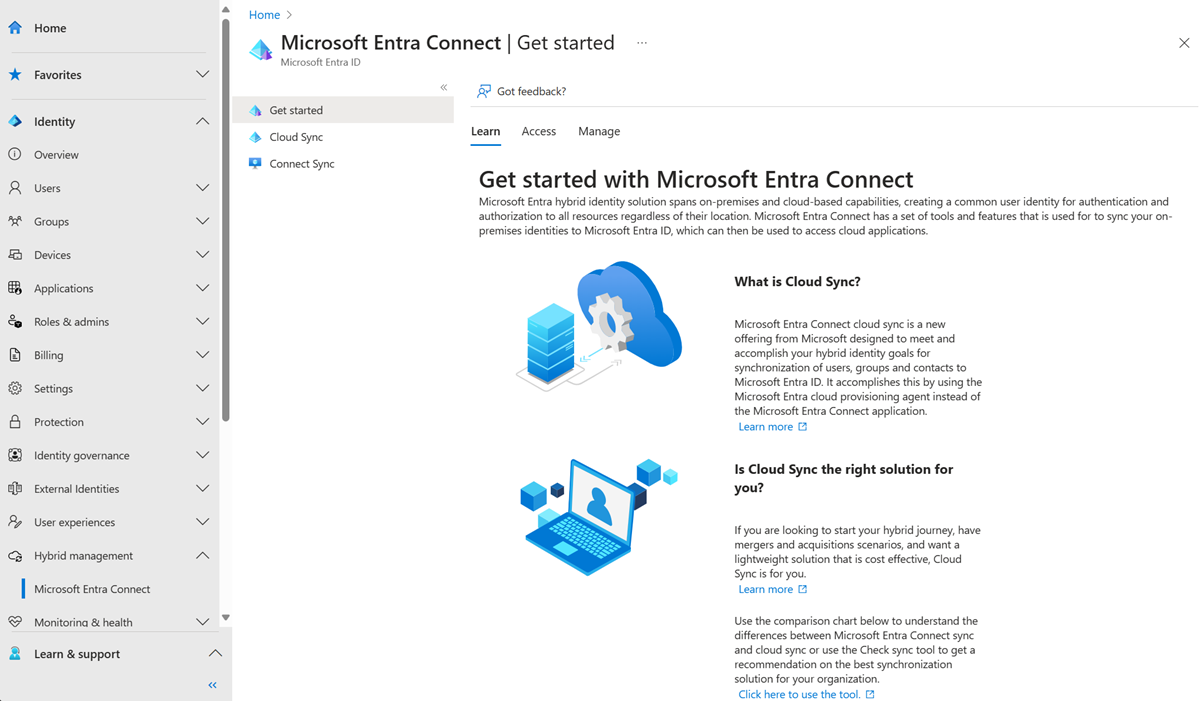

Configura il provisioning

Per configurare il provisioning, attenersi alla procedura seguente.

- Accedi all'interfaccia di amministrazione di Microsoft Entra almeno in qualità di Amministratore delle identità ibride.

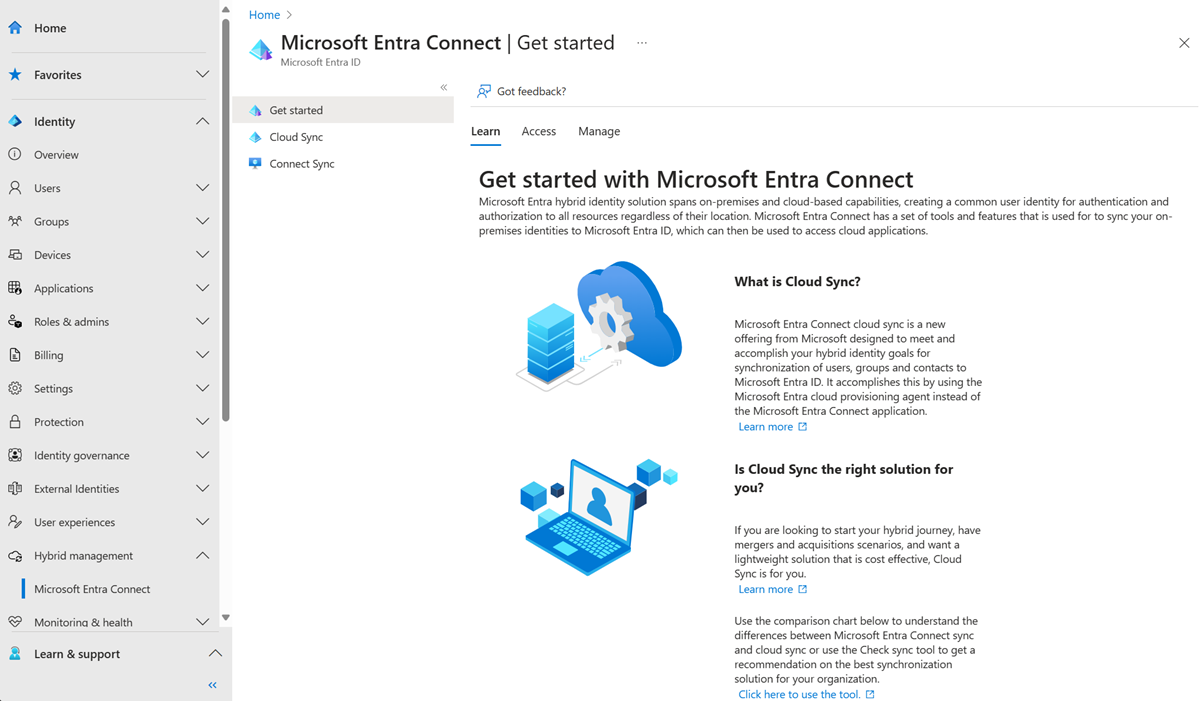

- Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione cloud.

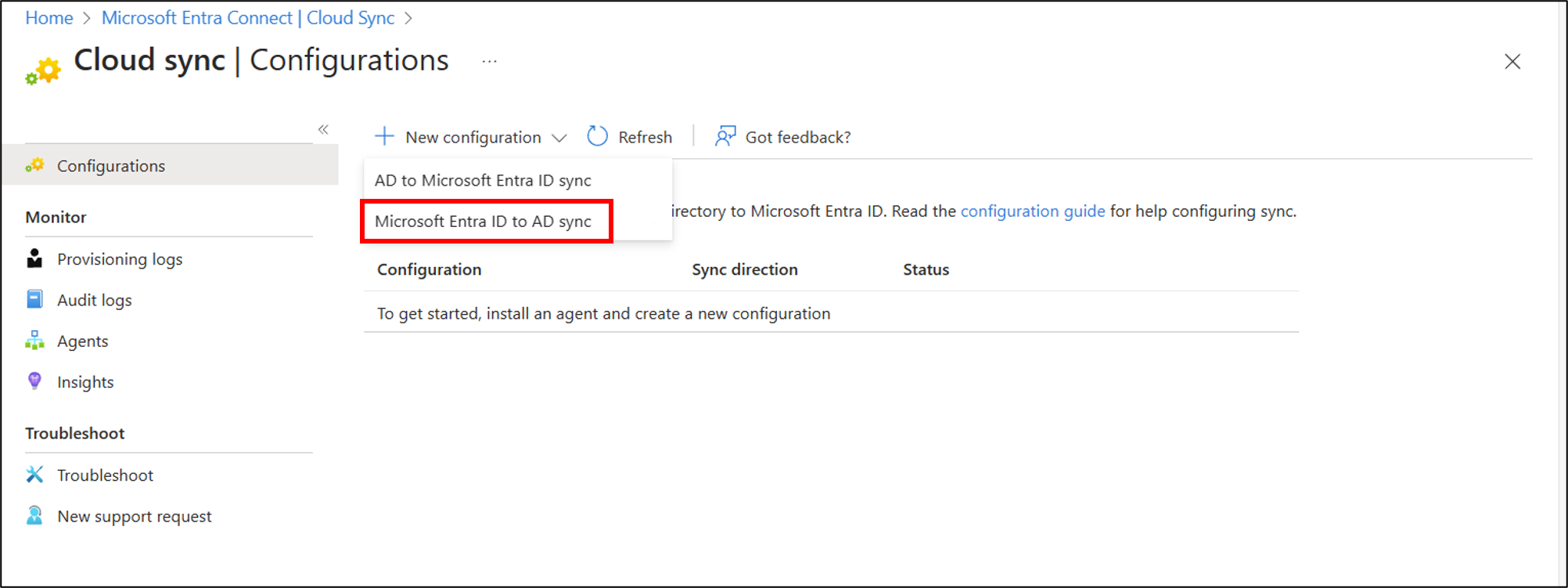

Selezionare Nuova configurazione.

Selezionare Sincronizzazione di Microsoft Entra ID verso Active Directory.

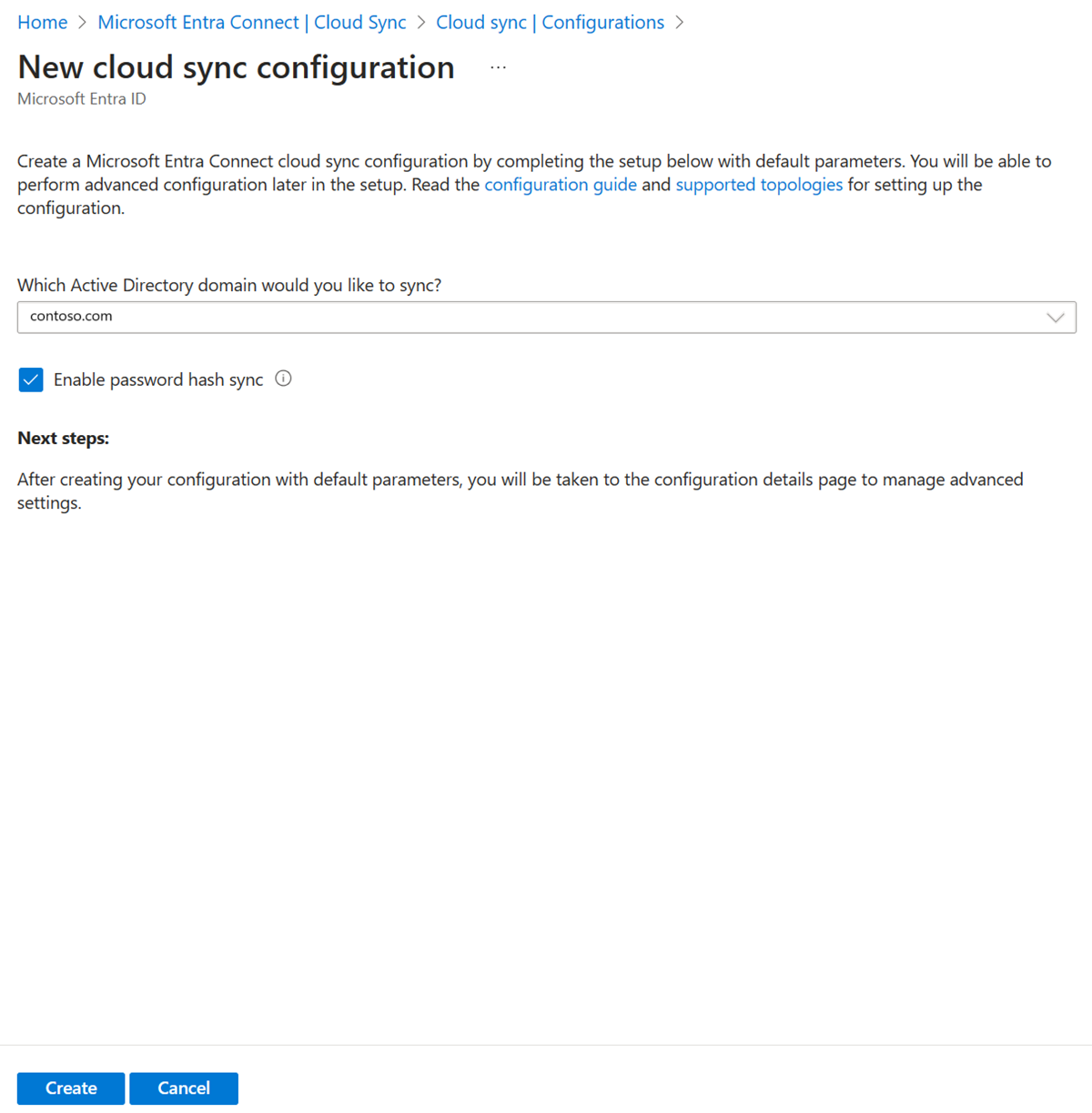

Nella schermata di configurazione selezionare il dominio e se abilitare la sincronizzazione dell'hash delle password. Fare clic su Crea.

Verrà visualizzata la schermata Attività iniziali. Da qui è possibile continuare a configurare la sincronizzazione cloud

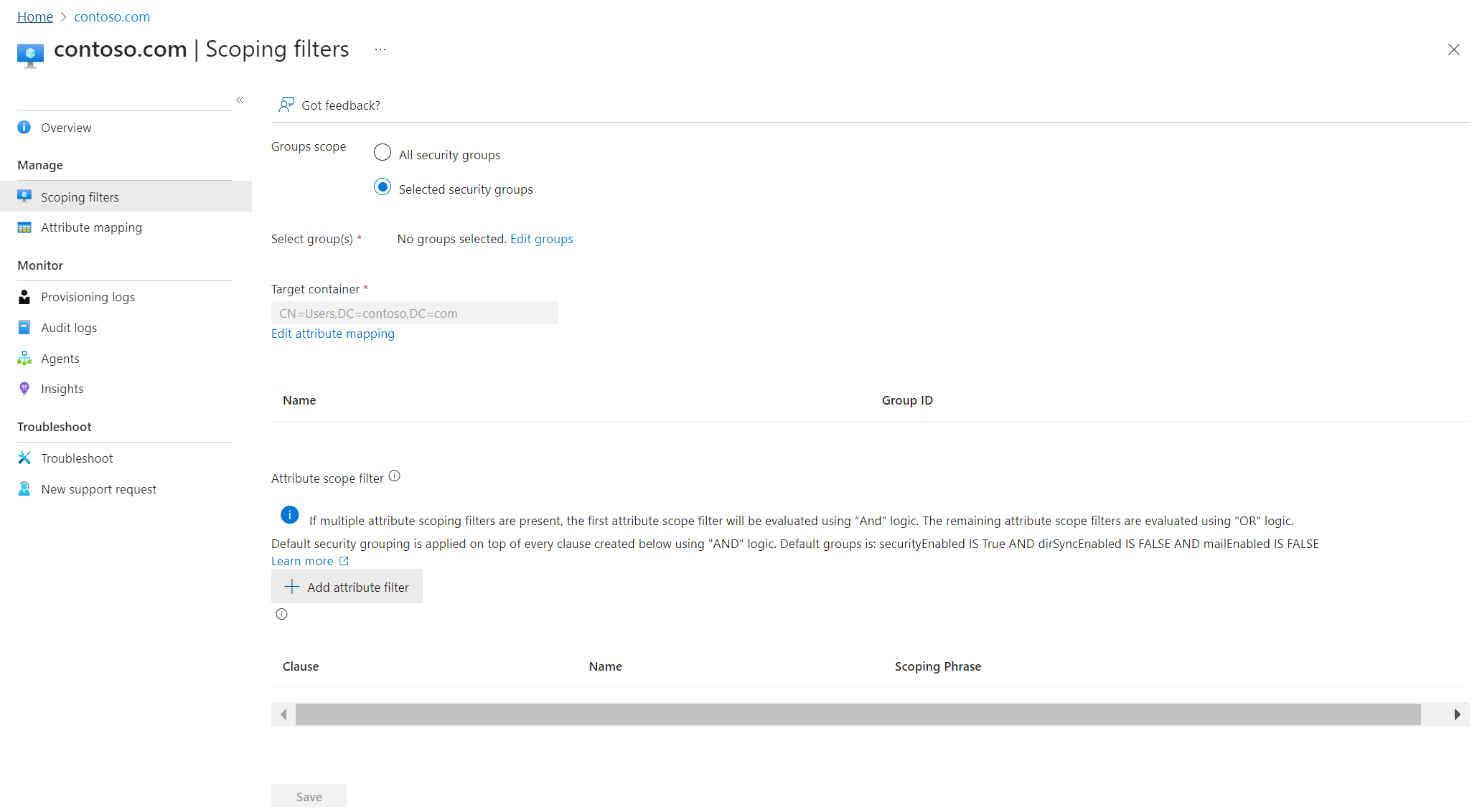

A sinistra, fare clic su Filtri di ambito.

In Ambito gruppo, impostarlo su Tutti i gruppi di sicurezza

In Contenitore di destinazione, fare clic su Modifica il mapping degli attributi.

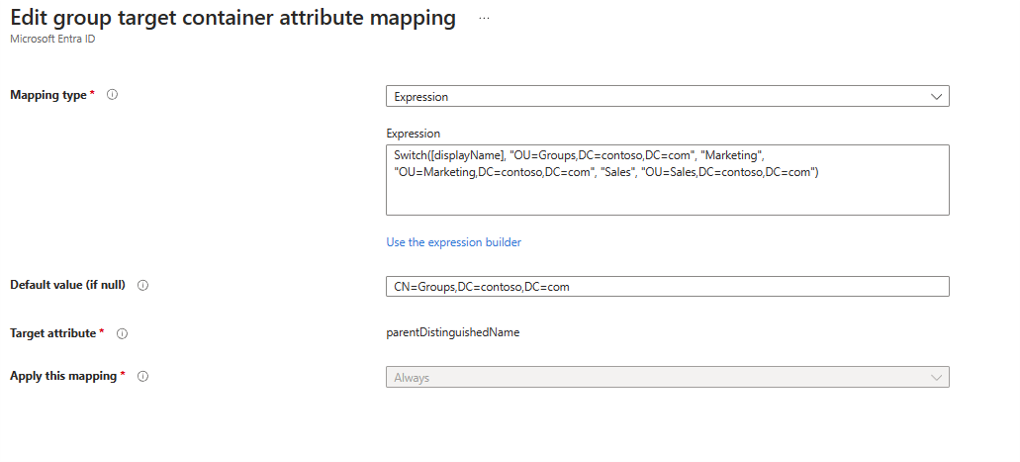

Modificare Tipo di mapping in Espressione

Nella casella dell'espressione immettere quanto segue:

Switch([displayName],"OU=Groups,DC=contoso,DC=com","Marketing","OU=Marketing,DC=contoso,DC=com","Sales","OU=Sales,DC=contoso,DC=com")Modificare il valore predefinito in modo che sia OU=Groups,DC=contoso,DC=com.

Fare clic su Applica: il contenitore di destinazione viene modificato in base all'attributo displayName del gruppo.

Fare clic su Salva

A sinistra fare clic su Panoramica

Nella parte superiore fare clic su Rivedi e abilita

A destra, fare clic su Abilita configurazione

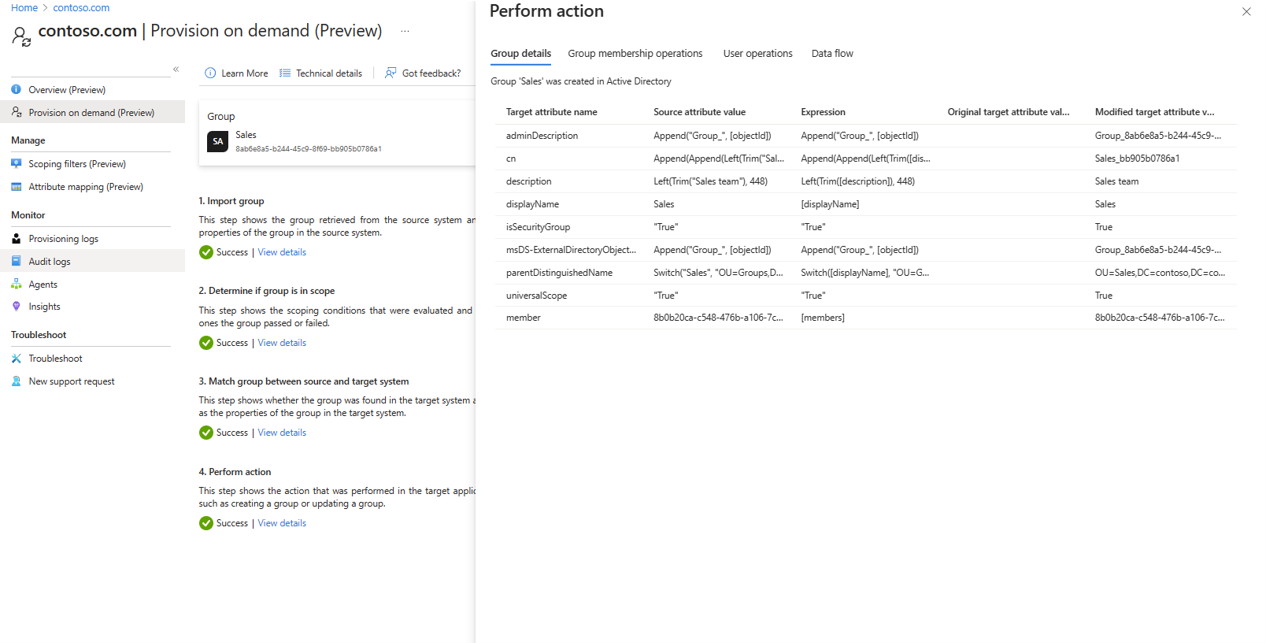

configurazione di test

Nota

Quando si usa il provisioning su richiesta, non viene eseguito automaticamente il provisioning dei membri. È necessario selezionare i membri su cui si vuole eseguire il test ed è previsto un limite di 5 membri.

- Accedi all'interfaccia di amministrazione di Microsoft Entra con almeno i privilegi di Amministratore delle identità ibride.

- Passare a Identità>Gestione Ibrida>Microsoft Entra Connect>Sincronizzazione Cloud.

In Configurazione, selezionare la configurazione.

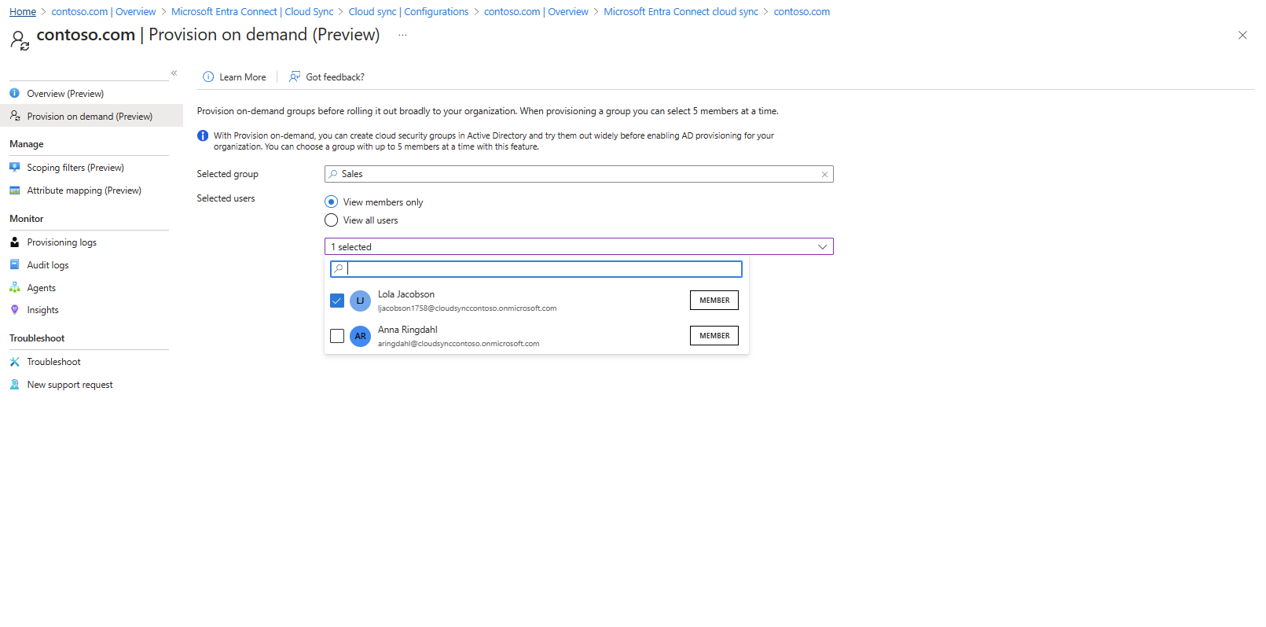

A sinistra, selezionare Effettuare il provisioning su richiesta.

Immettere Vendite nella casella Gruppo selezionato

Nella sezione Utenti selezionati selezionare alcuni utenti da testare.

Fai clic su Provision.

Dovresti vedere il gruppo configurato.

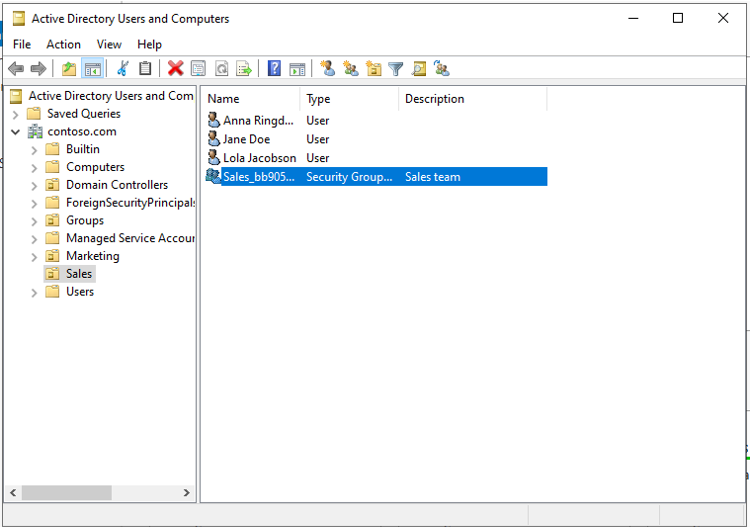

Verificare in Active Directory

Ora puoi assicurarti che il gruppo sia provisionato in Active Directory.

Effettua le operazioni seguenti:

- Accedi al tuo ambiente locale.

- Avvia Utenti e computer di Active Directory

- Verificare che il nuovo gruppo sia stato provisionato.