Accesso Single Sign-On basato su SAML: configurazioni e limitazioni

Questo articolo illustra come configurare un'applicazione per l'accesso Single Sign-On (SSO) basato su SAML con Microsoft Entra ID. Se si concentra sulla configurazione dell'accesso SSO SAML per le app di cui viene eseguita la migrazione da Active Directory Federation Services (ADFS) a Microsoft Entra ID.

I concetti trattati includono il mapping degli utenti a ruoli applicazione specifici in base alle regole e alle limitazioni da tenere presenti quando si esegue il mapping degli attributi. Vengono inoltre illustrati i certificati di firma SAML, la crittografia del token SAML, la verifica della firma della richiesta SAML e i provider di attestazioni personalizzate.

Le app che usano SAML 2.0 per l'autenticazione possono essere configurate per l'accesso Single Sign-On (SSO) basato su SAML. Con l'accesso SSO basato su SAML è possibile eseguire il mapping degli utenti a ruoli specifici dell'applicazione in base alle regole definite nelle attestazioni SAML.

Per configurare un'applicazione SaaS per l'accesso SSO basato su SAML, vedere Avvio rapido: Configurare l'accesso Single Sign-On basato su SAML.

Molte applicazioni SaaS hanno un'esercitazione specifica dell'applicazione che illustra la configurazione per l'accesso SSO basato su SAML.

La migrazione di alcune app può essere eseguita facilmente. Le app con requisiti più complessi, ad esempio attestazioni personalizzate, potrebbero richiedere una configurazione aggiuntiva in Microsoft Entra ID e/o Microsoft Entra Connect Health. Per altre informazioni sui mapping di attestazioni supportati, vedere Procedura: Personalizzare le attestazioni generate nei token per un'app specifica in un tenant (anteprima).

Tenere presenti le limitazioni seguenti quando si esegue il mapping degli attributi:

- Non tutti gli attributi che possono essere emessi in AD FS vengono visualizzati in Microsoft Entra ID come attributi da generare nei token SAML, anche se tali attributi vengono sincronizzati. Quando si modifica l'attributo, l'elenco a discesa Valore mostra i diversi attributi disponibili in Microsoft Entra ID. Controllare la configurazione della sincronizzazione di Microsoft Entra Connect per assicurarsi che un attributo obbligatorio, ad esempio, samAccountName venga sincronizzato con Microsoft Entra ID. È possibile usare gli attributi di estensione per generare qualsiasi attestazione che non fa parte dello schema utente standard in Microsoft Entra ID.

- Negli scenari più comuni, per un'app sono necessarie solo l'attestazione NameID e altre attestazioni dell'ID utente comuni. Per determinare se sono necessarie ulteriori attestazioni, esaminare le attestazioni rilasciate da AD FS.

- Non tutte le attestazioni possono essere rilasciate, perché alcune sono protette in Microsoft Entra ID.

- La possibilità di usare token SAML crittografati è ora disponibile in anteprima. Vedere Procedura: Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali.

App Software as a Service (SaaS)

Se gli utenti accedono ad app SaaS come Salesforce, ServiceNow o Workday e sono integrati in AD FS, si usa l'accesso federato per le app SaaS.

La maggior parte delle applicazioni SaaS può essere configurata in Microsoft Entra ID. Microsoft offre molte connessioni preconfigurate alle app SaaS nella raccolta di app di Microsoft Entra, il che semplifica la transizione. Le applicazioni SAML 2.0 possono essere integrate con Microsoft Entra ID tramite la raccolta di app di Microsoft Entra o come applicazioni non incluse nella raccolta.

Analogamente, le app che usano OAuth 2.0 oppure OpenID Connect possono essere integrate con Microsoft Entra ID come registrazioni di app. Le app che usano protocolli legacy possono usare il proxy dell'applicazione Microsoft Entra per eseguire l'autenticazione con Microsoft Entra ID.

Certificati di firma SAML per SSO

I certificati di firma sono una parte importante di qualsiasi distribuzione SSO. Microsoft Entra ID crea i certificati di firma per stabilire l'accesso SSO federato basato su SAML alle applicazioni SaaS. Dopo aver aggiunto le applicazioni della raccolta o non della raccolta, si configura l'applicazione aggiunta usando l'opzione SSO federato. Vedere Gestire i certificati per l'accesso Single Sign-On federato in Microsoft Entra ID.

Crittografia di token SAML

Sia AD FS che Microsoft Entra ID supportano la crittografia dei token, ovvero la capacità di crittografare le asserzioni di sicurezza SAML che passano alle applicazioni. Le asserzioni vengono crittografate con una chiave pubblica e decrittografate dall'applicazione ricevente con la chiave privata corrispondente. Quando si configura la crittografia dei token, si caricano i file di certificato X.509 per fornire le chiavi pubbliche.

Per informazioni sulla crittografia del token SAML di Microsoft Entra e su come configurarla, vedere Procedura: Configurare la crittografia del token SAML di Microsoft Entra.

Nota

La crittografia dei token è una funzionalità P1 o P2 di Microsoft Entra ID. Per altre informazioni sulle edizioni, le funzionalità e i prezzi di Microsoft Entra, vedere Prezzi di Microsoft Entra.

Verifica della firma della richiesta SAML

Questa funzionalità convalida la firma delle richieste di autenticazione firmate. Un amministratore di app abilita e disabilita l'applicazione delle richieste firmate e carica le chiavi pubbliche da usare per eseguire la convalida. Per altre informazioni, vedere Come imporre richieste di autenticazione SAML firmate.

Provider di attestazioni personalizzate (anteprima)

Per eseguire la migrazione di dati da sistemi legacy come il file system distribuito di Azure o archivi dati come LDAP, le app dipendono da determinati dati nei token. È possibile usare provider di attestazioni personalizzate per aggiungere attestazioni al token. Per altre informazioni, vedere Panoramica dei provider di attestazioni personalizzate.

App e configurazioni che possono essere spostate attualmente

Attualmente è possibile spostare facilmente le app SAML 2.0 che usano il set standard di elementi di configurazione e attestazioni. Questi elementi standard sono:

- Nome entità utente

- Indirizzo di posta elettronica

- Nome specificato

- Cognome

- Un attributo alternativo come NameID SAML, ad esempio l'attributo Mail di Microsoft Entra ID, il prefisso di posta elettronica, l'ID dipendente o gli attributi dell'estensione 1-15 oppure l'attributo SamAccountName locale. Per altre informazioni, vedere Modifica dell'attestazione NameIdentifier.

- Attestazioni personalizzate.

Per eseguire la migrazione a Microsoft Entra ID degli elementi seguenti, sono necessari altri passaggi di configurazione:

- Regole di autorizzazione o autenticazione a più fattori (MFA) personalizzate in AD FS. È possibile configurarle usando la funzionalità Accesso condizionale di Microsoft Entra.

- App con più endpoint URL di risposta. È possibile configurarle in Microsoft Entra ID usando PowerShell o l'interfaccia di amministrazione di Microsoft Entra.

- App WS-Federation come le app SharePoint che richiedono token SAML versione 1.1, È possibile configurarle manualmente con PowerShell. È anche possibile aggiungere un modello generico preintegrato per le applicazioni SharePoint e SAML 1.1 dalla raccolta. È supportato il protocollo SAML 2.0.

- Regole di trasformazione rilascio per attestazioni complesse. Per informazioni sui mapping delle attestazioni supportati, vedere:

App e configurazioni attualmente non supportate in Microsoft Entra

Non è attualmente possibile eseguire la migrazione di app che richiedono determinate funzionalità.

Funzionalità a livello di protocollo

Non è attualmente possibile eseguire la migrazione delle app che richiedono le funzionalità a livello di protocollo seguenti:

- Supporto per il modello WS-Trust ActAs

- Risoluzione artefatto SAML

Eseguire il mapping delle impostazioni dell'app da AD FS a Microsoft Entra ID

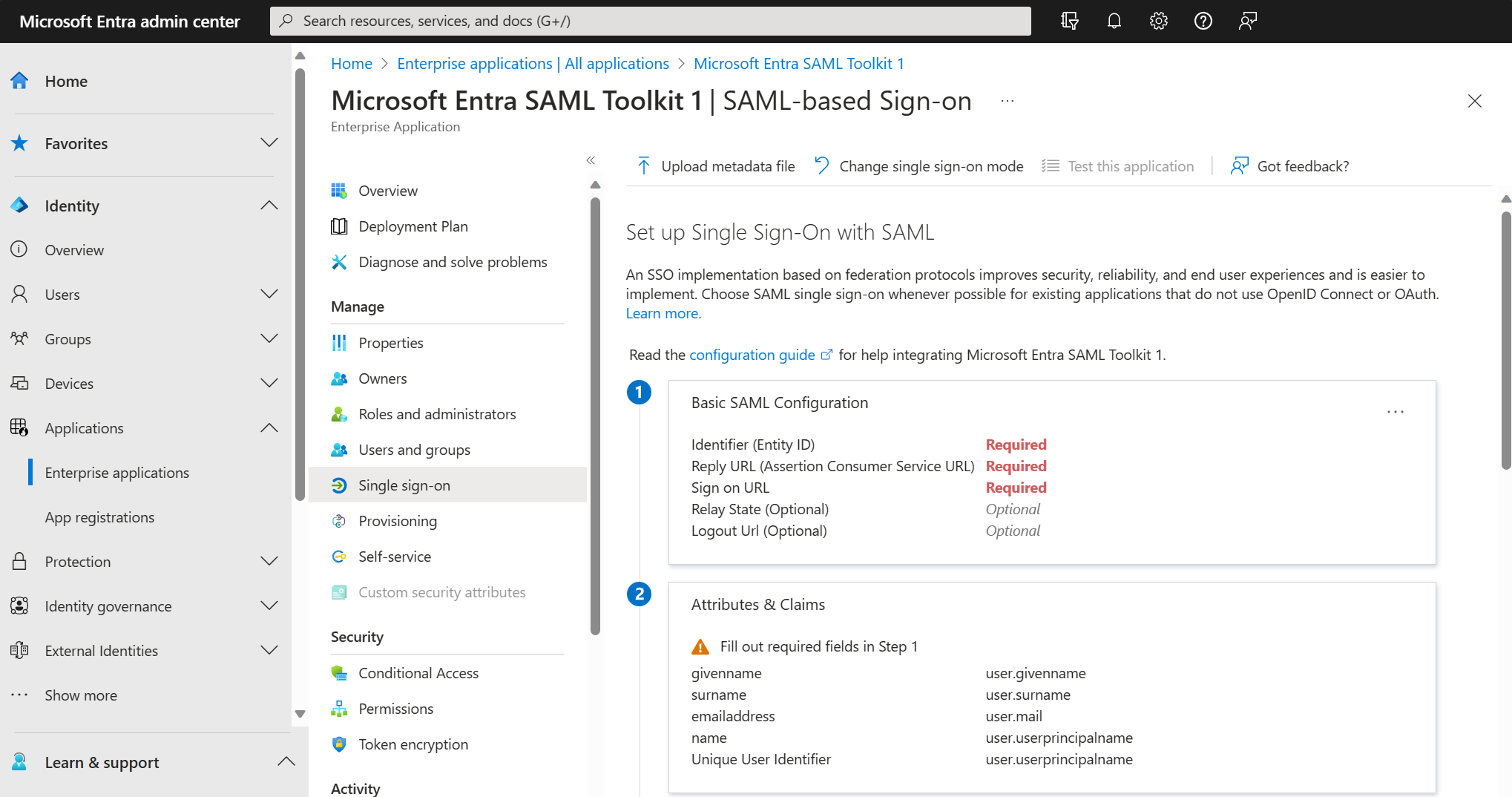

Per la migrazione sono richiesti la valutazione della configurazione dell'applicazione in locale e quindi il mapping di tale configurazione a Microsoft Entra ID. AD FS e Microsoft Entra ID presentano un funzionamento simile, di conseguenza i concetti relativi alla configurazione degli identificatori e degli URL di accesso, disconnessione e trust si applicano in entrambi i casi. Documentare le impostazioni di configurazione di AD FS delle applicazioni in modo che sia possibile configurarle facilmente in Microsoft Entra ID.

Eseguire il mapping delle impostazioni di configurazione delle app

La tabella seguente descrive alcuni dei mapping più comuni delle impostazioni tra un trust relying party di AD FS e l'applicazione Microsoft Entra Enterprise:

- AD FS - L'impostazione si trova nel trust della relying party di AD FS per l'app. Fare clic con il pulsante destro del mouse sulla relying party e scegliere Proprietà.

- Microsoft Entra ID - L'impostazione viene configurata all'interno dell'interfaccia di amministrazione di Microsoft Entra nelle proprietà SSO di ogni applicazione.

| Impostazione di configurazione | AD FS | Come eseguire la configurazione in Microsoft Entra ID | Token SAML |

|---|---|---|---|

| URL di accesso dell'app URL per l'accesso dell'utente all'app in un flusso SAML avviato da un provider di servizi (SP). |

N/D | Aprire la configurazione SAML di base dall'accesso basato su SAML | N/D |

| URL di risposta dell'app URL dell'app dal punto di vista del provider di identità (IdP). L'IdP invia l'utente e il token qui dopo l'accesso dell'utente al provider di identità. Noto anche come endpoint consumer di asserzione SAML. |

Selezionare la scheda Endpoint. | Aprire la configurazione SAML di base dall'accesso basato su SAML | Elemento Destination nel token SAML. Valore di esempio: https://contoso.my.salesforce.com |

| URL di disconnessione dell'app URL a cui vengono inviate le richieste di pulizia di disconnessione quando un utente si disconnette da un'app. Il provider di identità invia la richiesta per disconnettere l'utente anche da tutte le altre app. |

Selezionare la scheda Endpoint. | Aprire la configurazione SAML di base dall'accesso basato su SAML | N/D |

| Identificatore dell'app Identificatore dell'app dal punto di vista del provider di identità. Come identificatore viene usato spesso il valore dell'URL di accesso, ma non sempre. A volte l'app lo chiama l'ID entità. |

Selezionare la scheda Identificatori | Aprire la configurazione SAML di base dall'accesso basato su SAML | Corrisponde all'elemento Audience nel token SAML. |

| Metadati di federazione dell'app Posizione dei metadati di federazione dell'app. Viene usata dal provider di identità per aggiornare automaticamente specifiche impostazioni di configurazione come gli endpoint o i certificati di crittografia. |

Selezionare la scheda Monitoraggio | N/D. Microsoft Entra ID non supporta l'utilizzo diretto dei metadati di federazione dell'applicazione. È possibile importare manualmente i metadati di federazione. | N/D |

| ID utente / ID nome Attributo usato per indicare in modo univoco l'identità utente da Microsoft Entra ID o AD FS all'app. Questo attributo in genere è il nome dell'entità utente (UPN) o l'indirizzo di posta elettronica dell'utente. |

Regole delle attestazioni. Nella maggior parte dei casi, la regola dell'attestazione rilascia un'attestazione con un tipo che termina con NameIdentifier. | È possibile trovare l'identificatore sotto l'intestazione Attributi e attestazioni utente. Per impostazione predefinita, viene applicato l'UPN | Corrisponde all'elemento NameID nel token SAML. |

| Altre attestazioni Esempi di altre informazioni sulle attestazioni che vengono comunemente inviate dal provider di identità all'app includono nome, cognome, indirizzo di posta elettronica e appartenenza a gruppi. |

In AD FS sono riportate come altre regole attestazioni per la relying party. | È possibile trovare l'identificatore sotto l'intestazione Attributi e attestazioni utente. Selezionare Visualizza e modifica tutti gli altri attributi utente. | N/D |

Eseguire il mapping delle impostazioni del provider di identità (IdP)

Configurare le applicazioni in modo che puntino a Microsoft Entra ID anziché ad AD FS per l'accesso SSO. In questo caso, ci concentriamo sulle app SaaS che usano il protocollo SAML. Tuttavia, questo concetto si estende anche alle app line-of-business personalizzate.

Nota

I valori di configurazione per Microsoft Entra ID seguono il modello in cui l'ID tenant di Azure sostituisce {tenant-id} e l'ID applicazione sostituisce {application-id}. Queste informazioni sono disponibili nell'interfaccia di amministrazione di Microsoft Entra in Microsoft Entra ID > Proprietà:

- Selezionare ID directory per visualizzare l'ID tenant.

- Selezionare ID applicazione per visualizzare l'ID applicazione.

A livello generale, eseguire il mapping degli elementi di configurazione delle app SaaS seguenti a Microsoft Entra ID.

| Elemento | Valore di configurazione |

|---|---|

| Autorità di certificazione del provider di identità | https://sts.windows.net/{tenant-id}/ |

| URL di accesso del provider di identità | https://login.microsoftonline.com/{tenant-id}/saml2 |

| URL di disconnessione del provider di identità | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Percorso dei metadati di federazione | https://login.windows.net/{tenant-id}/federationmetadata/2007-06/federationmetadata.xml?appid={application-id} |

Eseguire il mapping delle impostazioni SSO per le app SaaS

Le app SaaS devono sapere dove inviare le richieste di autenticazione e come convalidare i token ricevuti. La tabella seguente descrive gli elementi per configurare le impostazioni SSO nell'app e i relativi valori o posizioni all'interno di AD FS e Microsoft Entra ID.

| Impostazione di configurazione | AD FS | Come eseguire la configurazione in Microsoft Entra ID |

|---|---|---|

| URL di accesso del provider di identità URL di accesso del provider di identità dal punto di vista dell'app, ossia l'URL a cui l'utente verrà reindirizzato per l'accesso. |

L'URL di accesso di AD FS è il nome del servizio federativo AD FS seguito da /adfs/ls/. Ad esempio: |

Sostituire {tenant-id} con il proprio ID tenant. Per le app che usano il protocollo SAML-P: Per le app che usano il protocollo WS-Federation: |

| URL di disconnessione del provider di identità URL di disconnessione del provider di identità dal punto di vista dell'app, ossia l'URL a cui l'utente viene reindirizzato quando sceglie di disconnettersi dall'app. |

L'URL di disconnessione è uguale all'URL di accesso oppure è lo stesso URL con l'aggiunta di wa=wsignout1.0. Ad esempio: https://fs.contoso.com/adfs/ls/?wa=wsignout1.0 |

Sostituire {tenant-id} con il proprio ID tenant. Per le app che usano il protocollo SAML-P: Per le app che usano il protocollo WS-Federation: |

| Certificato per la firma di token Il provider di identità usa la chiave privata del certificato per firmare i token rilasciati. Verifica che il token provenga dallo stesso provider di identità per cui è stato configurato il trust nell'app. |

Il certificato per la firma di token di AD FS si trova in Certificati in Gestione AD FS. | È possibile trovarla nell'interfaccia di amministrazione di Microsoft Entra nelle proprietà Single Sign-On dell'applicazione sotto l'intestazione Certificato di firma SAML. da dove può essere scaricato per il caricamento nell'app. Se l'applicazione ha più certificati, si trovano tutti nel file XML dei metadati di federazione. |

| Identificatore/ "autorità di certificazione" Identificatore del provider di identità dal punto di vista dell'app, talvolta denominato "ID autorità di certificazione". Nel token SAML, il valore è presente come elemento Issuer. |

L'identificatore per AD FS è in genere l'identificatore del servizio federativo riportato in Servizio > Modifica proprietà servizio federativo in Gestione AD FS. Ad esempio: http://fs.contoso.com/adfs/services/trust |

Sostituire {tenant-id} con il proprio ID tenant. |

| Metadati di federazione del provider di identità Posizione dei metadati di federazione disponibili pubblicamente del provider di identità. Alcune app usano i metadati di federazione come alternativa alla configurazione di URL, identificatore e certificato per la firma di token eseguita singolarmente dall'amministratore. |

È possibile trovare l'URL dei metadati di federazione di AD FS è in Servizio > Endpoint > Metadati > Tipo: Metadati federativi in Gestione AD FS. Ad esempio: https://fs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml |

Il valore corrispondente per Microsoft Entra ID segue il modello https://login.microsoftonline.com/{TenantDomainName}/FederationMetadata/2007-06/FederationMetadata.xml. Sostituire {TenantDomainName} con il nome del proprio tenant nel formato contoso.onmicrosoft.com. Per altre informazioni, vedere Metadati della federazione. |