Rappresentare i criteri di sicurezza di AD FS in Microsoft Entra ID: mapping ed esempi

In questo articolo si apprenderà come eseguire il mapping delle regole di autorizzazione e autenticazione a più fattori da AD FS a Microsoft Entra ID durante la migrazione del sistema di autenticazione delle app. Si scoprirà come soddisfare i requisiti di sicurezza del proprietario dell'app semplificando al contempo il processo di migrazione delle app con mapping per ogni regola.

Per trasferire il sistema di autenticazione delle app in Microsoft Entra ID, occorre creare dei mapping dei criteri di sicurezza esistenti alle varianti equivalenti o alternative disponibili in Microsoft Entra ID. Assicurandosi che questi mapping possano essere creati nel rispetto degli standard di sicurezza richiesti dai proprietari delle app si semplifica il processo di migrazione delle app.

Per ogni esempio di regola, questo articolo illustra l'aspetto della regola in AD FS, il codice equivalente del linguaggio delle regole AD FS e il relativo mapping a Microsoft Entra ID.

Eseguire il mapping delle regole di autorizzazione

Gli esempi seguenti illustrano vari tipi di regole di autorizzazione in AD FS e il relativo mapping a Microsoft Entra ID.

Esempio 1: Consentire l'accesso a tutti gli utenti

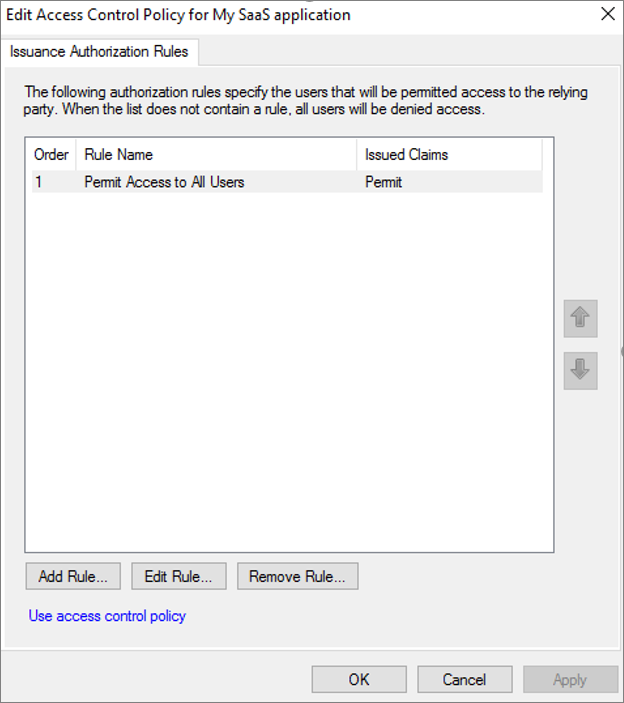

Regola Consenti accesso a tutti gli utenti in AD FS:

Il mapping di questa regola a Microsoft Entra ID viene eseguito in uno dei modi seguenti:

Impostare Assegnazione obbligatoria? su No.

Nota

Se si imposta Assegnazione obbligatoria? su Sì, gli utenti dovranno essere assegnati all'applicazione per ottenere l'accesso. Quando questa opzione è impostata su No, tutti gli utenti hanno accesso. Questa opzione non controlla ciò che gli utenti vedono nell'esperienza di App personali.

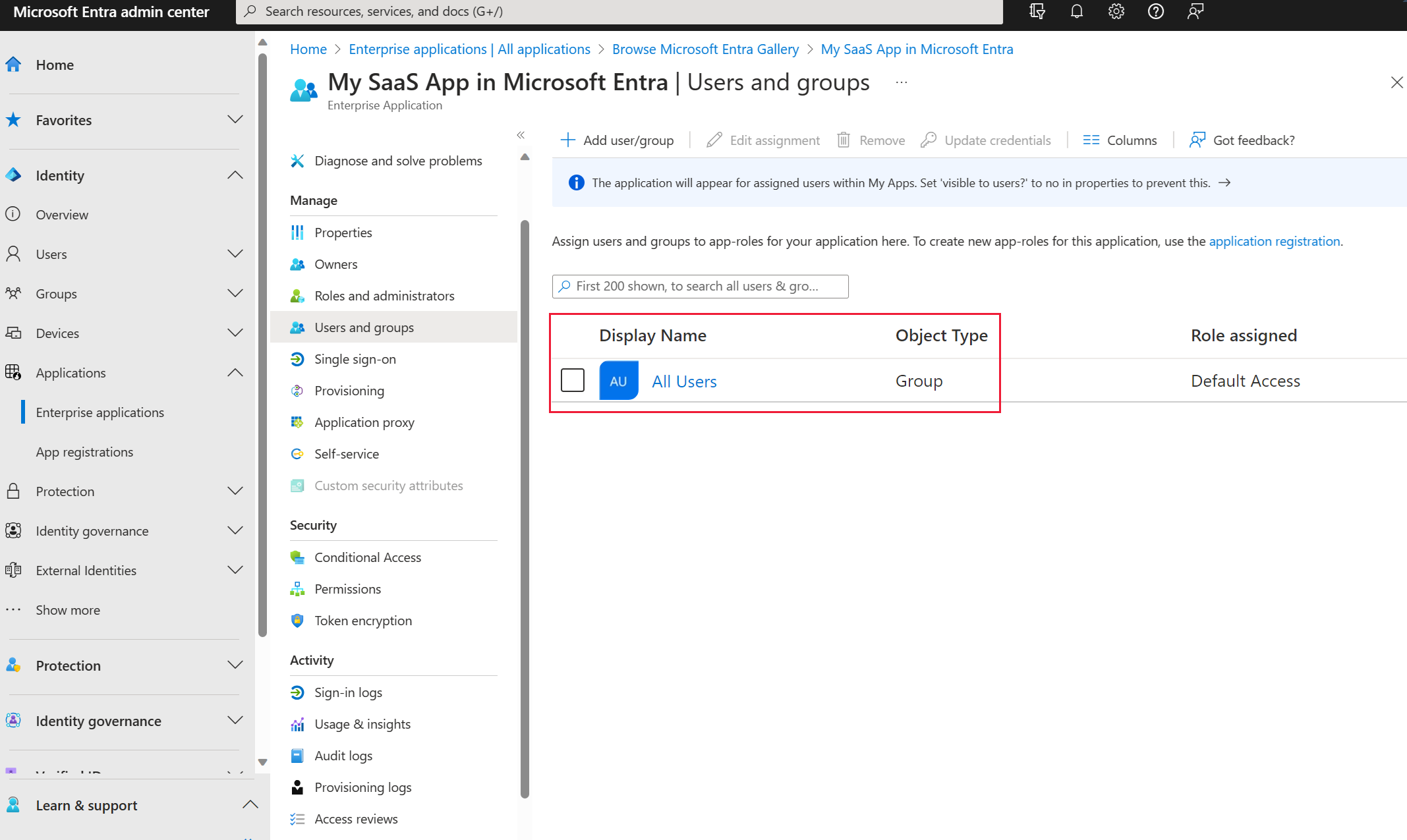

Nella scheda Utenti e gruppi assegnare l'applicazione al gruppo automatico Tutti gli utenti. Per rendere disponibile il gruppo predefinito Tutti gli utenti. è necessario abilitare i gruppi dinamici nel tenant di Microsoft Entra.

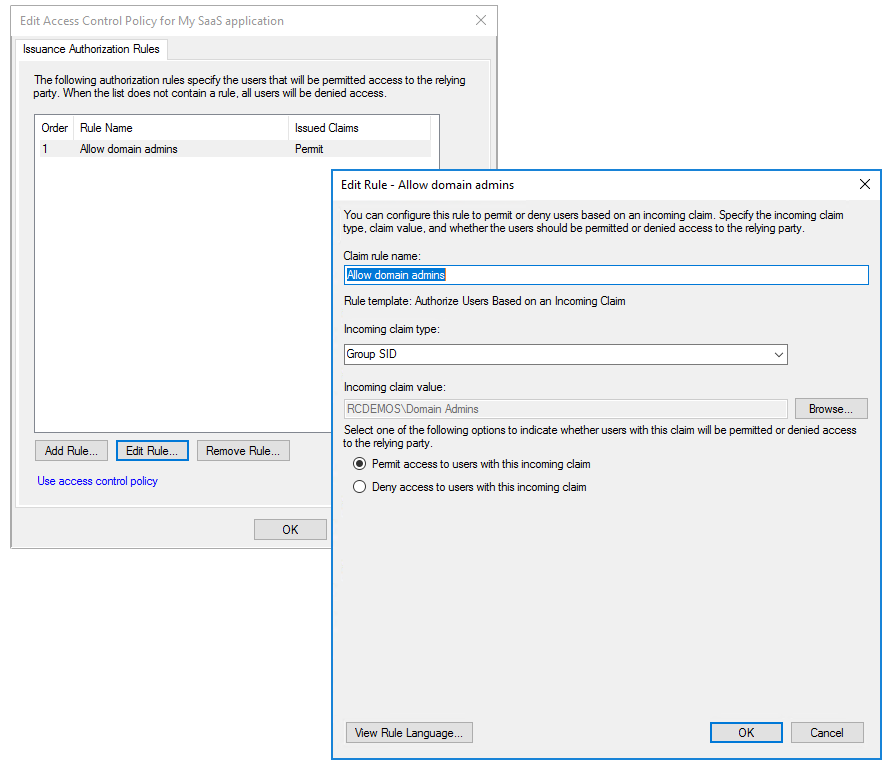

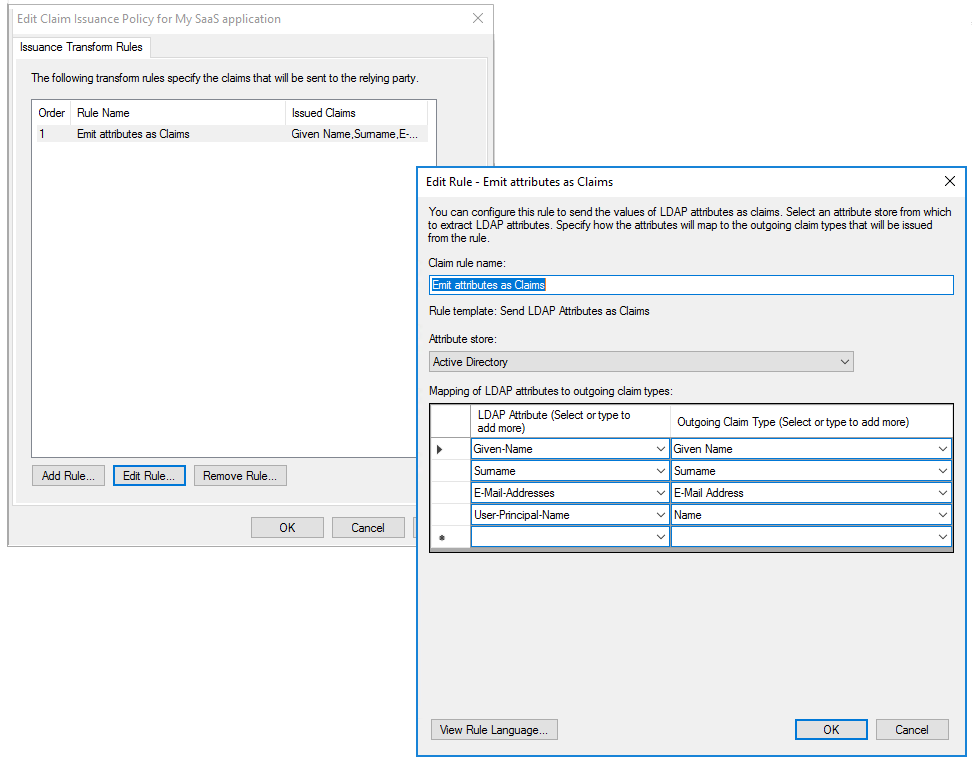

Esempio 2: Autorizzare un gruppo in modo esplicito

Autorizzazione esplicita di un gruppo in AD FS:

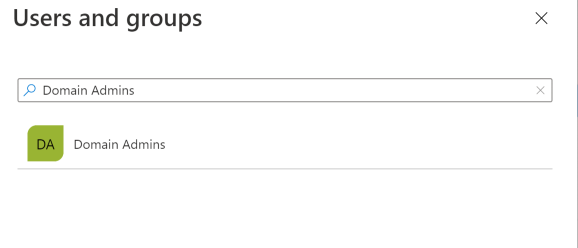

Per eseguire il mapping di questa regola a Microsoft Entra ID:

Nell'interfaccia di amministrazione di Microsoft Entracreare un gruppo di utenti corrispondente al gruppo di utenti di AD FS.

Assegnare le autorizzazioni per l'app al gruppo:

Esempio 3: Autorizzare un utente specifico

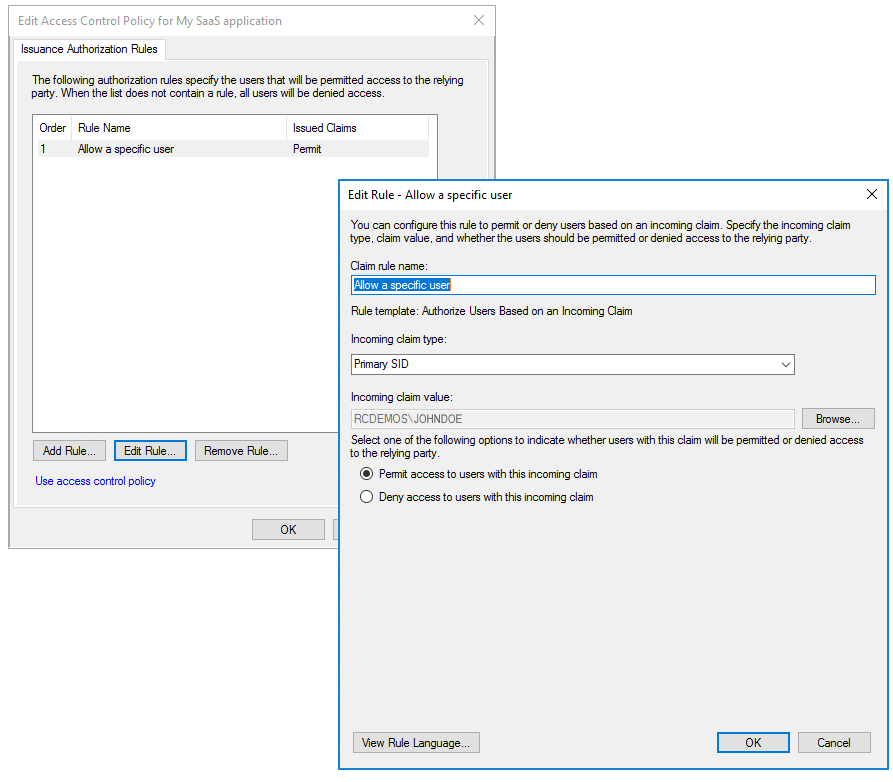

Autorizzazione esplicita di un utente in AD FS:

Per eseguire il mapping di questa regola a Microsoft Entra ID:

Nell'interfaccia di amministrazione di Microsoft Entra aggiungere un utente all'app tramite la scheda Aggiungi assegnazione dell'app, come mostrato di seguito:

Eseguire il mapping delle regole di autenticazione a più fattori

Dopo la migrazione, una distribuzione locale dell’autenticazione a più fattori (MFA) e di AD FS funziona ancora grazie alla federazione con AD FS. È tuttavia consigliabile eseguire la migrazione alle funzionalità MFA predefinite di Azure associate ai criteri di accesso condizionale di Microsoft Entra.

Gli esempi seguenti illustrano alcuni tipi di regole MFA in AD FS e il relativo mapping a Microsoft Entra ID in base a diverse condizioni.

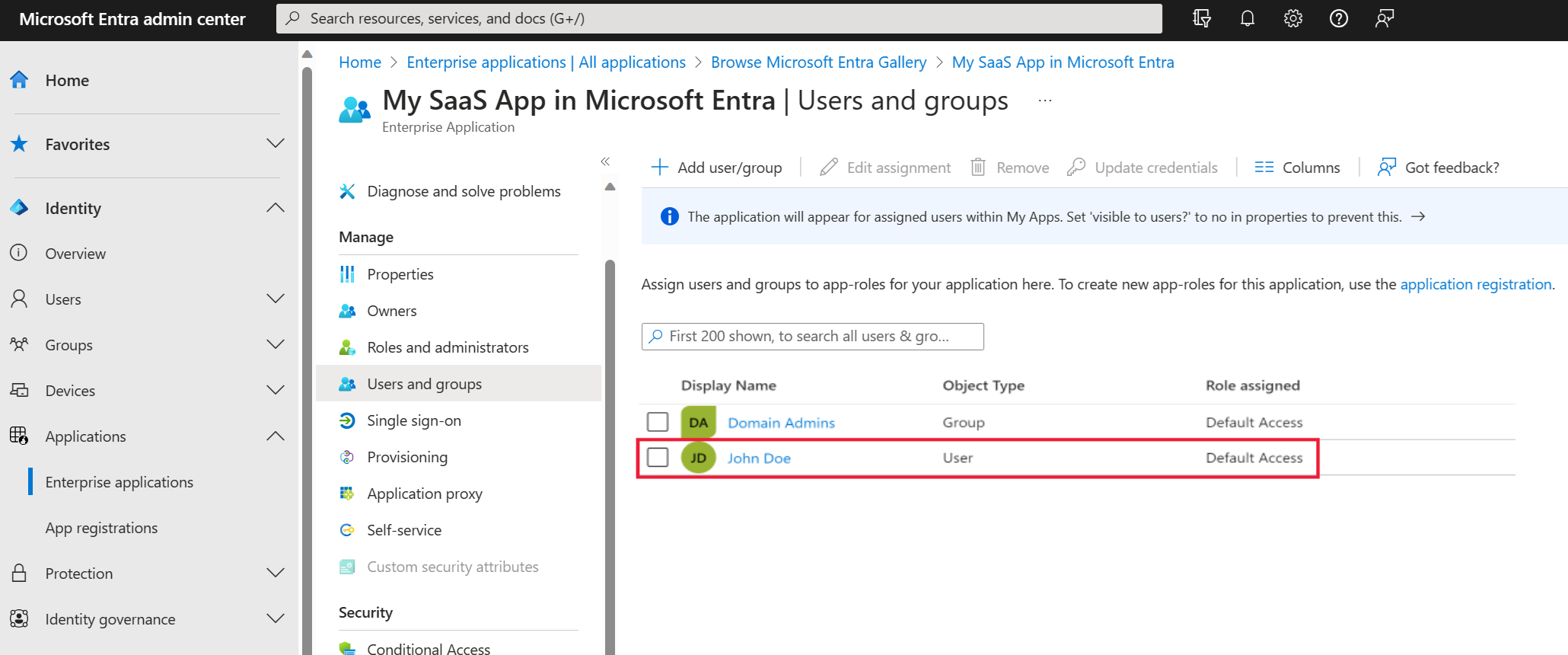

Impostazioni delle regole MFA in AD FS:

Esempio 1: Applicare la MFA in base a utenti/gruppi

Il selettore di utenti e gruppi è una regola che consente di applicare la MFA per gruppo (SID gruppo) o per utente (SID primario). Oltre alle assegnazioni di utenti/gruppi, tutte le altre caselle di controllo nell'interfaccia utente di configurazione della MFA per AD FS fungono da regole aggiuntive che vengono valutate dopo l'applicazione della regola relativa a utenti/gruppi.

Esempio 2: Applicare la MFA per i dispositivi non registrati

Specificare le regole MFA per i dispositivi non registrati in Microsoft Entra:

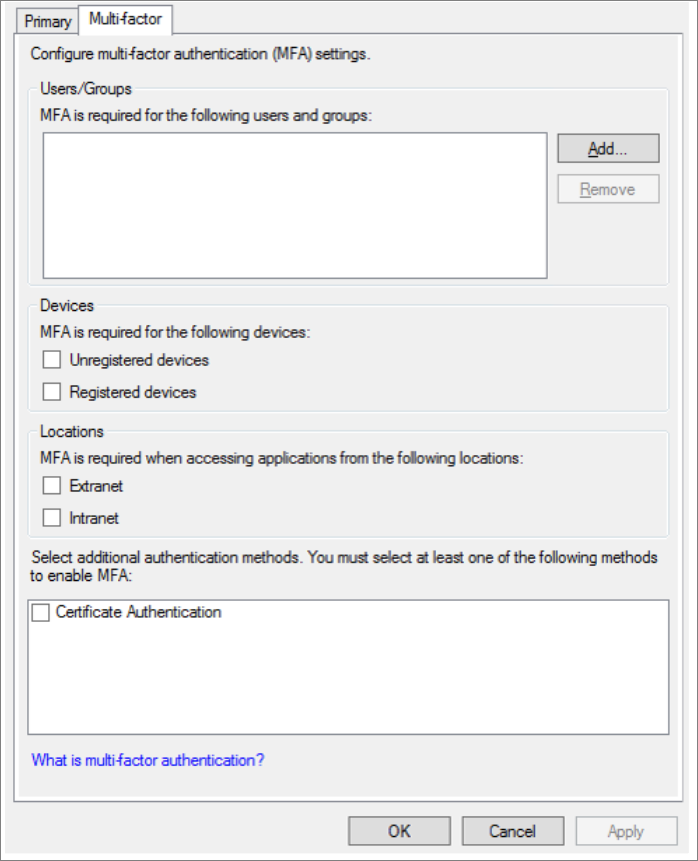

Eseguire il mapping della regola di creazione di attributi come attestazioni

Regola di creazione di attributi come attestazioni in AD FS:

Per eseguire il mapping della regola a Microsoft Entra ID:

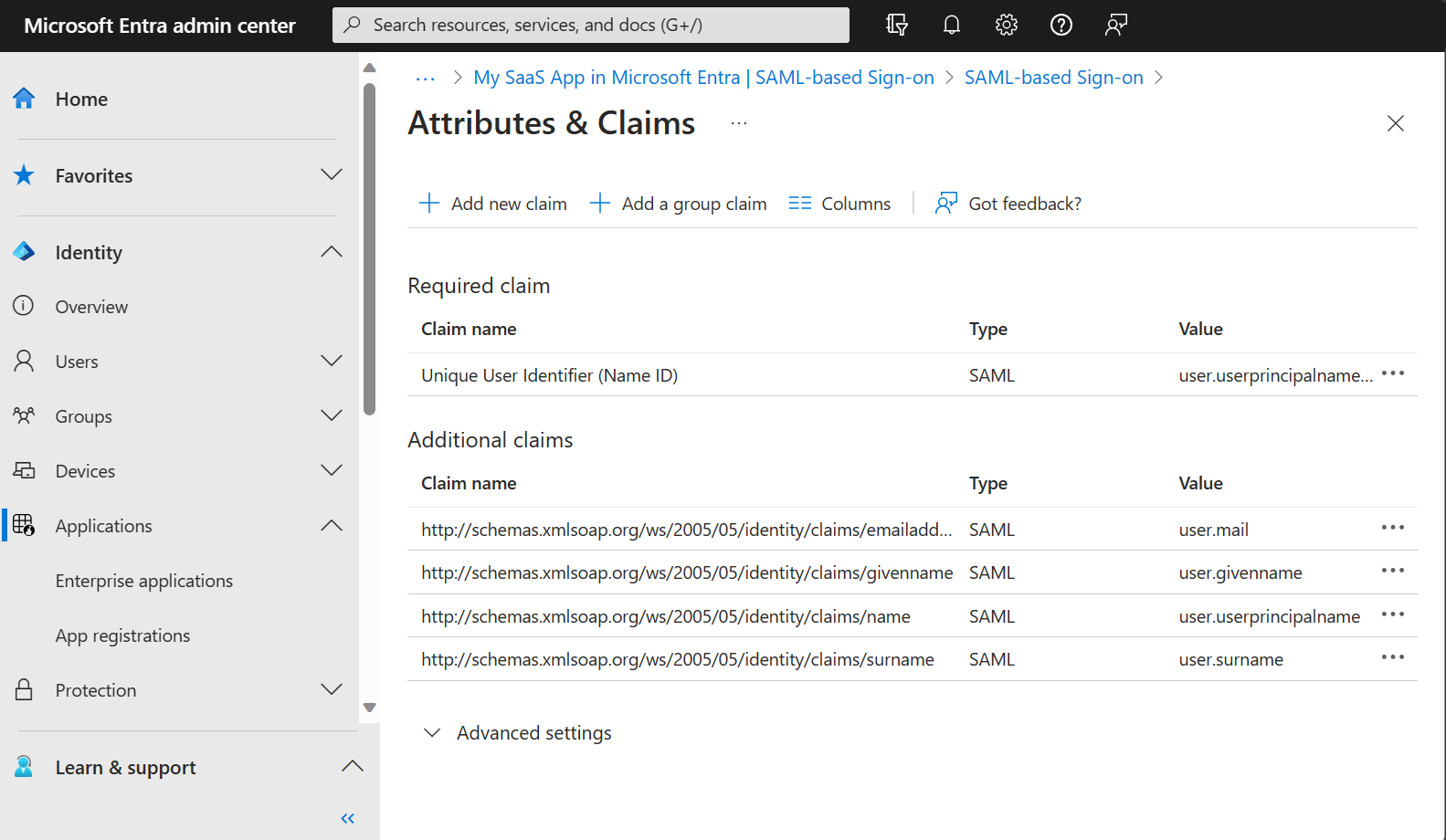

Nell'interfaccia di amministrazione di Microsoft Entraselezionare Applicazioni aziendali e quindi Single Sign-On per visualizzare la configurazione dell'accesso basato su SAML:

Selezionare Modifica (evidenziato) per modificare gli attributi:

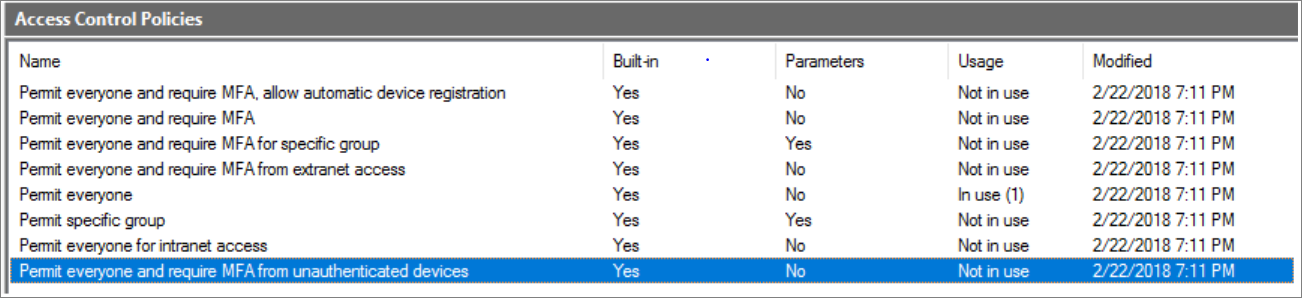

Eseguire il mapping dei criteri di controllo di accesso predefiniti

Criteri di controllo di accesso predefiniti in AD FS 2016:

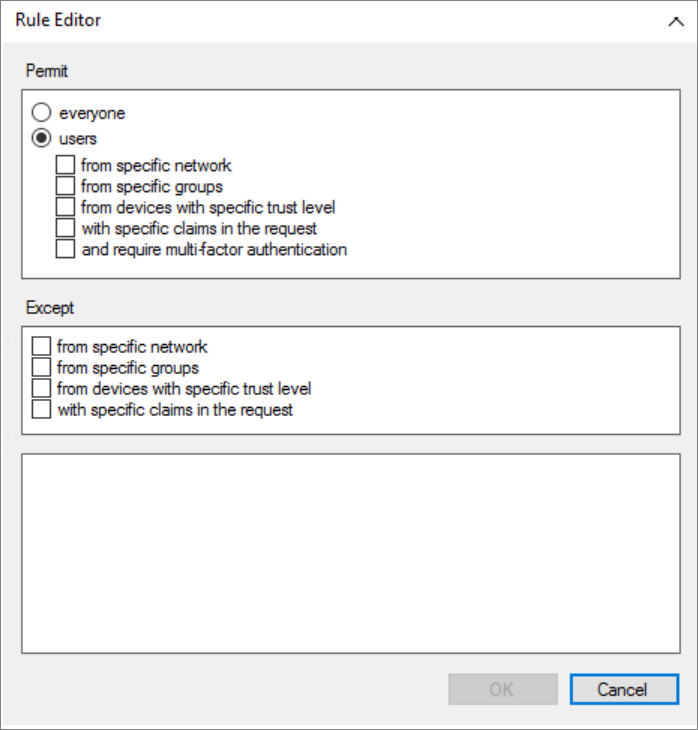

Per implementare i criteri predefiniti in Microsoft Entra ID, usare un nuovo criterio di accesso condizionale e configurare i controlli di accesso oppure usare la finestra di progettazione dei criteri personalizzati in AD FS 2016 per configurare i criteri di controllo di accesso. L'Editor regole include un elenco completo delle opzioni Autorizza ed Eccetto che consentono di creare tutti i tipi di permutazioni.

Questa tabella elenca alcune utili opzioni Autorizza ed Eccetto e ne descrive il mapping a Microsoft Entra ID.

| Opzione | Come configurare l’opzione Autorizza in Microsoft Entra ID? | Come configurare l’opzione Eccetto in Microsoft Entra ID? |

|---|---|---|

| Da specifico rete | Eseguire il mapping a Località denominata in Microsoft Entra | Usare l'opzione Escludi per le località attendibili |

| Da specifico gruppi | Impostare un'assegnazione di utenti/gruppi | Usare l'opzione Escludi in Utenti e gruppi |

| Da dispositivi con livello di attendibilità specifico | Impostare questa opzione dal controllo Stato del dispositivo in Assegnazioni > Condizioni | Usare l'opzione Escludi in Condizione stato dispositivo e Includi per Tutti i dispositivi |

| Con attestazioni specifiche nella richiesta | Non è possibile eseguire la migrazione di questa impostazione | Non è possibile eseguire la migrazione di questa impostazione |

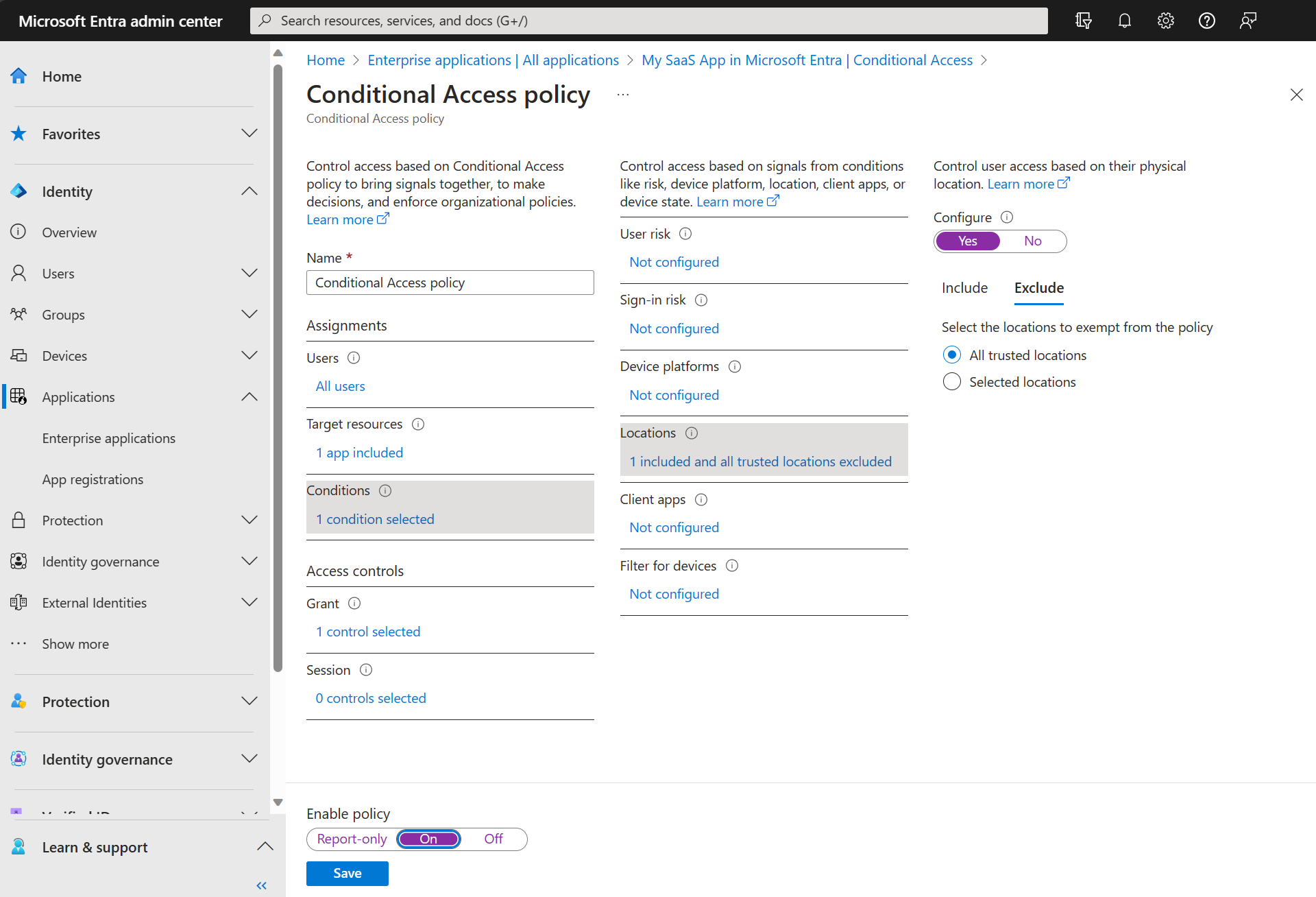

Ecco un esempio di come configurare l'opzione Escludi per le località attendibili nell'interfaccia di amministrazione di Microsoft Entra:

Eseguire la transizione degli utenti da AD FS a Microsoft Entra ID

Creare gruppi di AD FS in Microsoft Entra ID

Quando si esegue il mapping delle regole di autorizzazione, le app che vengono autenticate con AD FS possono usare i gruppi di Active Directory per le autorizzazioni. In tal caso, usare Microsoft Entra Connect per sincronizzare questi gruppi con Microsoft Entra ID prima di eseguire la migrazione delle applicazioni. Verificare i gruppi e l'appartenenza prima della migrazione in modo che sia possibile concedere l'accesso agli stessi utenti dopo la migrazione dell'applicazione.

Per altre informazioni, vedere Prerequisiti per l'uso degli attributi di gruppo sincronizzati da Active Directory.

Configurare il provisioning automatico degli utenti

Alcune applicazioni SaaS consentono di effettuare il provisioning JIT (Just-in-Time) degli utenti che accedono per la prima volta all'applicazione. In Microsoft Entra ID, per provisioning dell'app si intende la creazione automatica di identità e ruoli utente nelle applicazioni (SaaS) cloud a cui gli utenti devono accedere. Gli utenti di cui è stata eseguita la migrazione hanno già un account nell'applicazione SaaS. Se dopo la migrazione vengono aggiunti nuovi utenti, deve esserne effettuato il provisioning. Testare il provisioning dell’app SaaS dopo la migrazione dell'applicazione.

Sincronizzare gli utenti esterni in Microsoft Entra ID

Gli utenti esterni esistenti possono essere configurati in AD FS in questi due modi:

- Utenti esterni con un account locale all'interno dell'organizzazione. Si continua a usare questi account allo stesso modo degli account utente interni. Questi account utente esterni hanno un nome entità all'interno dell'organizzazione, anche se l’indirizzo di posta elettronica dell'account può puntare a una posizione esterna.

Nel corso della migrazione, è possibile sfruttare i vantaggi offerti da Microsoft Entra B2B eseguendo la migrazione di questi utenti in modo che usino la propria identità aziendale appena viene resa disponibile. Questo semplifica la procedura di accesso per tali utenti, in quanto spesso vengono fatti accedere con il proprio account di accesso aziendale. Anche l'amministrazione dell'organizzazione risulta più semplice, dato che non è necessario gestire gli account di utenti esterni.

-

identità esterne federate. Se attualmente esiste una federazione con un'organizzazione esterna, è possibile adottare alcuni approcci:

- Aggiungere utenti di Collaborazione B2B di Microsoft Entra nell’Interfaccia di amministrazione di Microsoft Entra. È possibile inviare proattivamente inviti di collaborazione B2B dal portale amministrativo di Microsoft Entra all'organizzazione partner per consentire ai singoli membri di continuare a usare le app e le risorse a cui sono abituati.

- Creare un flusso di lavoro di iscrizione B2B self-service che genera una richiesta per i singoli utenti dell'organizzazione partner usando l'API di invito B2B.

Indipendentemente dalla loro configurazione, gli utenti esterni esistenti dispongono con ogni probabilità di autorizzazioni associate al proprio account, specifiche o incluse nell'appartenenza a gruppi. Valutare se occorre eseguire la migrazione di queste autorizzazioni oppure rimuoverle.

Gli account all'interno dell'organizzazione che rappresentano un utente esterno devono essere disabilitati dopo la migrazione dell'utente a un'identità esterna. Il processo di migrazione deve essere discusso con i partner aziendali, in quanto potrebbe verificarsi un'interruzione della connessione alle risorse aziendali.

Passaggi successivi

- Vedere Pianificare la migrazione dell'applicazione a Microsoft Entra ID.

- Configurare i criteri di accesso condizionale e la MFA.

- Provare un codice di esempio passo passo:Playbook di migrazione delle applicazioni da AD FS a Microsoft Entra per sviluppatori.