Correggere i rischi e sbloccare gli utenti

Dopo aver completato l'indagine, è necessario intervenire per correggere gli utenti rischiosi o sbloccarli. Le organizzazioni possono abilitare la correzione automatica configurando criteri basati sul rischio. Le organizzazioni devono cercare di analizzare e correggere tutti gli utenti rischiosi in un periodo di tempo con cui l'organizzazione è a proprio agio. Microsoft consiglia di agire rapidamente, perché il tempo è importante quando si lavora con i rischi.

Rimedio del rischio

Tutti i rilevamenti di rischio attivi contribuiscono al calcolo del livello di rischio dell'utente. Il livello di rischio utente è un indicatore (basso, medio, alto) della probabilità che l'account dell'utente venga compromesso. Dopo aver esaminato gli utenti rischiosi e i rilevamenti e gli accessi a rischio corrispondenti, è necessario correggere gli utenti rischiosi in modo che non siano più a rischio e bloccati dall'accesso.

Microsoft Entra ID Protection contrassegna alcuni rilevamenti dei rischi e gli accessi a rischio corrispondenti come ignorati con stato di rischio Ignorato e dettagli sui rischi Microsoft Entra ID Protection valutato come sicuro per l'accesso. Questa azione viene eseguita perché tali eventi non sono più stati determinati come rischiosi.

Gli amministratori hanno a disposizione le opzioni di correzione seguenti:

- Configurare criteri basati sul rischio per consentire agli utenti di correggere autonomamente i rischi.

- Reimpostare manualmente la password.

- Ignorare il rischio utente.

- Correggere in Microsoft Defender per identità.

Correzione automatica con criteri basati sul rischio

È possibile consentire agli utenti di correggere autonomamente i rischi di accesso e i rischi degli utenti configurando criteri basati sui rischi. Se gli utenti passano il controllo di accesso necessario, ad esempio l'autenticazione a più fattori o la modifica della password sicura, i rischi vengono corretti automaticamente. I rilevamenti di rischio, gli accessi a rischio e gli utenti rischiosi corrispondenti vengono segnalati con lo stato di rischio Risolto invece di A rischio.

I prerequisiti per gli utenti prima che i criteri basati sul rischio possano essere applicati per consentire la correzione automatica dei rischi sono:

- Per eseguire l'autenticazione a più fattori per correggere automaticamente un rischio di accesso:

- L'utente deve essere registrato per l'autenticazione a più fattori di Microsoft Entra.

- Per eseguire una modifica della password sicura per correggere automaticamente un rischio utente:

- L'utente deve essere registrato per l'autenticazione a più fattori di Microsoft Entra.

- Per gli utenti ibridi sincronizzati dall'ambiente locale al cloud, è necessario abilitare il writeback delle password.

Se un criterio basato sul rischio viene applicato a un utente durante l'accesso prima che vengano soddisfatti i prerequisiti precedenti, l'utente viene bloccato. Questa azione di blocco è dovuta al fatto che non sono in grado di eseguire il controllo di accesso richiesto e l'intervento dell'amministratore è necessario per sbloccare l'utente.

I criteri basati sui rischi vengono configurati in base ai livelli di rischio e si applicano solo se il livello di rischio dell'accesso o dell'utente corrisponde al livello configurato. Alcuni rilevamenti potrebbero non aumentare il rischio al livello in cui si applicano i criteri e gli amministratori devono gestire manualmente tali utenti rischiosi. Gli amministratori possono determinare che sono necessarie misure aggiuntive, ad esempio bloccare l'accesso da posizioni o ridurre il rischio accettabile nei criteri.

Correzione automatica con la reimpostazione della password self-service

Se un utente è registrato per la reimpostazione della password self-service, può correggere il proprio rischio utente eseguendo una reimpostazione della password self-service.

Reimpostazione manuale della password

Se la richiesta di una reimpostazione della password tramite un criterio di rischio utente non è un'opzione o il tempo è essenziale, gli amministratori possono correggere un utente rischioso richiedendo una reimpostazione della password.

Gli amministratori possono scegliere tra le opzioni seguenti:

Generare una password temporanea

Generando una password temporanea, è possibile ripristinare immediatamente un'identità in uno stato sicuro. Questo metodo richiede di contattare gli utenti interessati perché devono sapere qual è la password temporanea. Poiché la password è temporanea, all'accesso successivo all'utente verrà chiesto di modificare la password.

Possono generare password per gli utenti cloud e ibridi nell'interfaccia di amministrazione di Microsoft Entra.

Possono generare password per gli utenti ibridi da una directory locale quando la sincronizzazione dell'hash delle password e l'impostazione Consenti modifica password locale per reimpostare i rischi utente è abilitata.

Avviso

Non selezionare l'opzione Utente deve modificare la password all'accesso successivo. Questa operazione non è supportata.

Richiedere all'utente di reimpostare la password

Richiedere agli utenti di reimpostare le password consente il ripristino automatico senza contattare l'help desk o un amministratore.

- Gli utenti cloud e ibridi possono completare una modifica della password sicura. Questo metodo si applica solo agli utenti che possono eseguire già MFA. Per gli utenti non registrati, questa opzione non è disponibile.

- Gli utenti ibridi possono completare una modifica della password da un dispositivo Windows locale o ibrido aggiunto, quando la sincronizzazione dell'hash delle password e l'impostazione Consenti modifica password locale per reimpostare il rischio utente è abilitata.

Consentire la reimpostazione della password locale per correggere i rischi utente

Le organizzazioni che abilitano la sincronizzazione dell'hash delle password possono consentire modifiche alle password in locale per correggere i rischi utente.

Questa configurazione offre alle organizzazioni due nuove funzionalità:

- Gli utenti ibridi rischiosi possono correggere automaticamente senza l'intervento degli amministratori. Quando una password viene modificata in locale, il rischio utente viene ora corretto automaticamente all'interno di Microsoft Entra ID Protection, reimpostando lo stato di rischio utente corrente.

- Le organizzazioni possono distribuire in modo proattivo criteri di rischio utente che richiedono modifiche alle password per proteggere in modo sicuro gli utenti ibridi. Questa opzione rafforza il comportamento di sicurezza dell'organizzazione e semplifica la gestione della sicurezza assicurando che i rischi utente vengano risolti tempestivamente, anche in ambienti ibridi complessi.

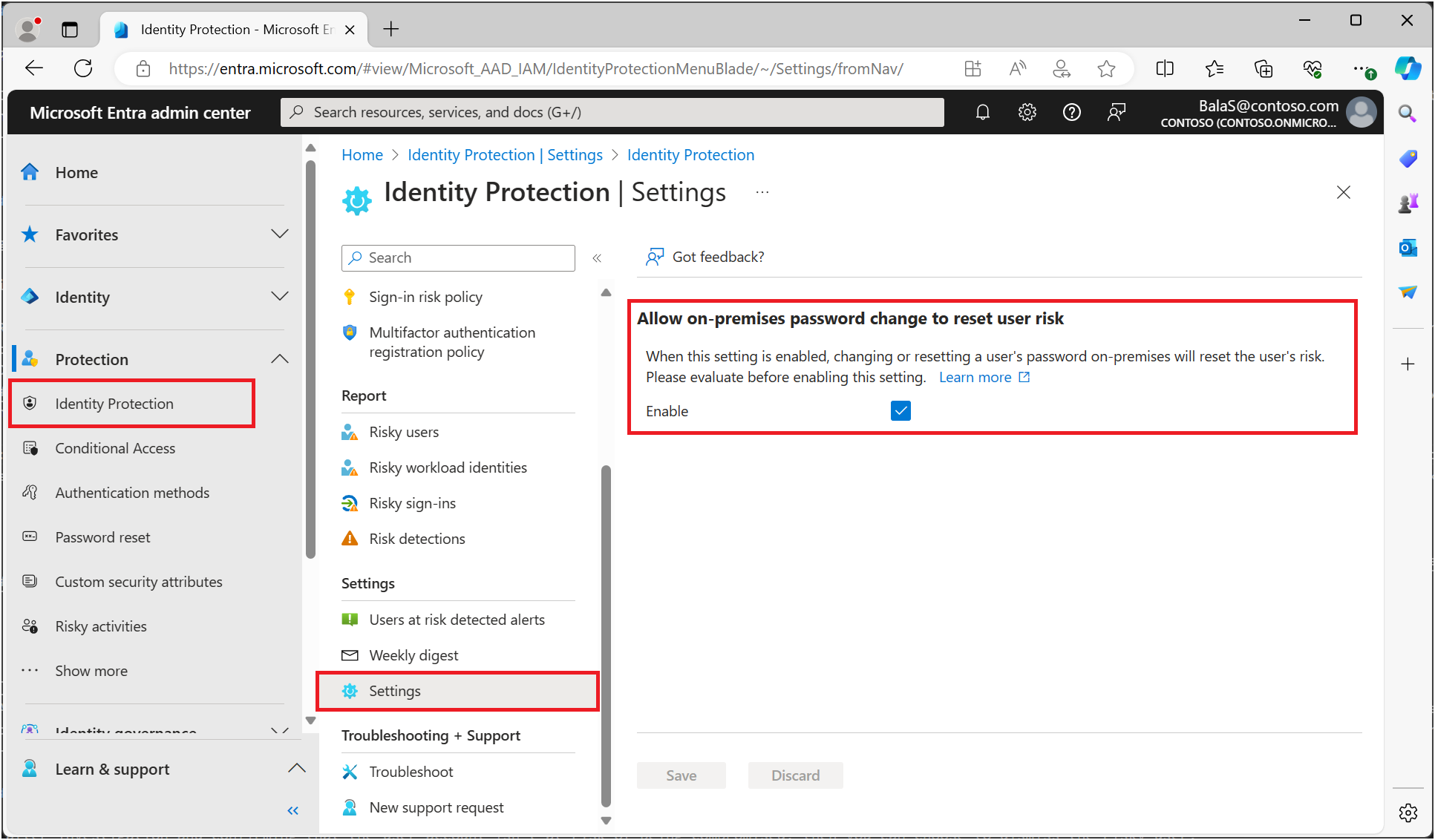

Per configurare questa impostazione

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un operatore di sicurezza.

- Passare a Protezione delle impostazioni di Identity>Protection.>

- Selezionare la casella Consenti la modifica della password locale per reimpostare il rischio utente.

- Seleziona Salva.

Nota

Consentire la modifica della password locale per reimpostare il rischio utente è una funzionalità di sola consenso esplicito. I clienti devono valutare questa funzionalità prima di abilitare negli ambienti di produzione. È consigliabile proteggere i flussi di modifica o reimpostazione delle password locali. Ad esempio, richiedere l'autenticazione a più fattori prima di consentire agli utenti di modificare la password in locale usando uno strumento come il portale di reimpostazione password self-service di Microsoft Identity Manager.

Ignorare il rischio utente

Se dopo l'indagine e la conferma che l'account utente non è a rischio di essere compromesso, è possibile scegliere di ignorare l'utente rischioso.

Per ignorare il rischio utente come almeno un operatore di sicurezza nell'interfaccia di amministrazione di Microsoft Entra, passare a Protezione degli utenti rischiosi di Identity>Protection>, selezionare l'utente interessato e selezionare Ignora i rischi per gli utenti.

Quando si seleziona Ignora il rischio utente, l'utente non è più a rischio e vengono ignorati anche tutti gli accessi a rischio di questo utente e i rilevamenti dei rischi corrispondenti.

Poiché questo metodo non influisce sulla password esistente dell'utente, non riporta la propria identità in uno stato sicuro.

Stato del rischio e dettaglio in base alla chiusura del rischio

- Utente rischioso:

- Stato di rischio: "A rischio" -> "Ignorato"

- Dettagli del rischio (dettaglio della correzione del rischio): "-" -> "L'amministratore ha ignorato tutti i rischi per l'utente"

- Tutti gli accessi a rischio di questo utente e i rilevamenti di rischi corrispondenti:

- Stato di rischio: "A rischio" -> "Ignorato"

- Dettagli del rischio (dettaglio della correzione del rischio): "-" -> "L'amministratore ha ignorato tutti i rischi per l'utente"

Confermare la compromissione di un utente

Se dopo l'indagine, un account viene confermato compromesso:

- Selezionare l'evento o l'utente nei report Accessi a rischio o Utenti rischiosi e scegliere "Conferma compromesso".

- Se non è stato attivato un criterio basato sul rischio e il rischio non è stato corretto automaticamente, eseguire una o più delle azioni seguenti:

- Richiedere la reimpostazione della password.

- Bloccare l'utente se si sospetta che l'utente malintenzionato possa reimpostare la password o eseguire l'autenticazione a più fattori per l'utente.

- Revocare i token di aggiornamento.

- Disabilitare tutti i dispositivi considerati compromessi.

- Se si usa la valutazione degli accessi continui, revocare tutti i token di accesso.

Per altre informazioni su cosa accade quando si conferma la compromissione, vedere la sezione Come fornire feedback sui rischi.

Gli utenti eliminati

Non è possibile consentire agli amministratori di ignorare il rischio per gli utenti eliminati dalla directory. Per rimuovere gli utenti eliminati, aprire un caso di supporto Tecnico Microsoft.

Sblocco degli utenti

Un amministratore può scegliere di bloccare un accesso in base ai criteri di rischio o alle indagini svolte. Un blocco può verificarsi in base al rischio di accesso o utente.

Sblocco in base al rischio utente

Per sbloccare un account bloccato a causa del rischio per l'utente, gli amministratori hanno le opzioni seguenti:

- Reimpostazione della password : è possibile reimpostare la password dell'utente. Se un utente è compromesso o rischia di essere compromesso, la password dell'utente deve essere reimpostata per proteggere l'account e l'organizzazione.

- Ignora il rischio utente: i criteri di rischio utente bloccano un utente quando viene raggiunto il livello di rischio utente configurato per bloccare l'accesso. Se dopo l'indagine si è certi che l'utente non sia a rischio di essere compromesso ed è sicuro consentire l'accesso, è possibile ridurre il livello di rischio di un utente ignorando il rischio utente.

- Escludere l'utente dai criteri: se si ritiene che la configurazione corrente dei criteri di accesso causi problemi per utenti specifici ed è sicuro concedere l'accesso a questi utenti senza applicarli, è possibile escluderli da questo criterio. Per altre informazioni, vedere la sezione Esclusioni nell'articolo Procedura: Configurare e abilitare i criteri di rischio.

- Disabilitazione del criterio : se si ritiene che la configurazione del criterio provochi problemi per tutti gli utenti, è possibile disabilitare il criterio. Per altre informazioni, vedere l'articolo Procedure: Configurare e abilitare criteri di rischio.

Sblocco in base al rischio di accesso

Per sbloccare un account bloccato a causa del rischio di accesso, gli amministratori hanno le opzioni seguenti:

- Accesso da una località o un dispositivo familiare: un motivo comune del blocco di accessi sospetti è costituito da tentativi di accesso da località o dispositivi non familiari. Gli utenti possono determinare rapidamente se questo è il motivo del blocco provando ad accedere da una località o da un dispositivo familiare.

- Esclusione dell'utente dai criteri: se si ritiene che la configurazione corrente dei criteri di accesso causi problemi per specifici utenti, è possibile escludere tali utenti dai criteri. Per altre informazioni, vedere la sezione Esclusioni nell'articolo Procedura: Configurare e abilitare i criteri di rischio.

- Disabilitazione del criterio : se si ritiene che la configurazione del criterio provochi problemi per tutti gli utenti, è possibile disabilitare il criterio. Per altre informazioni, vedere l'articolo Procedure: Configurare e abilitare criteri di rischio.

Blocco automatico a causa di un rischio di attendibilità elevata

Microsoft Entra ID Protection blocca automaticamente gli accessi che hanno una probabilità molto elevata di essere rischiosi. Questo blocco si verifica più comunemente negli accessi eseguiti tramite protocolli di autenticazione legacy e visualizza le proprietà di un tentativo dannoso.

Quando un utente viene bloccato con questo meccanismo, riceverà un errore di autenticazione 50053. L'analisi dei log di accesso visualizzerà il motivo del blocco seguente: "L'accesso è stato bloccato da protezioni predefinite a causa dell'elevata attendibilità del rischio".

Per sbloccare un account in base al rischio di accesso con attendibilità elevata, gli amministratori hanno le opzioni seguenti:

- Aggiungere l'indirizzo IP usato per accedere alle impostazioni percorso attendibile: se l'accesso viene eseguito da una posizione nota per la società, è possibile aggiungere l'indirizzo IP da considerare attendibile. Per altre informazioni, vedere la sezione Percorsi attendibili nell'articolo Accesso condizionale: Assegnazione di rete.

- Usare un protocollo di autenticazione moderno: se l'accesso viene eseguito tramite un protocollo legacy, il passaggio a moderno sbloccherà il tentativo.

Rilevamenti correlati al furto di token

Con un aggiornamento recente all'architettura di rilevamento, le sessioni di correzione automatica con attestazioni MFA non vengono più risolte quando un furto di token correlato o i trigger di rilevamento ip dello stato nazionale di Microsoft Threat Intelligence Center (MSTIC) durante l'accesso.

I rilevamenti di protezione ID seguenti che identificano l'attività di token sospetta o il rilevamento IP dello stato MSTIC Nation non sono più corretti:

- Intelligence sulle minacce di Microsoft Entra

- Token anomalo

- Utente malintenzionato al centro

- MSTIC Nation State IP

- Anomalie dell'autorità di certificazione del token

Protezione ID visualizza ora i dettagli della sessione nel riquadro Dettagli rilevamento rischi per i rilevamenti che generano dati di accesso. Questa modifica garantisce che non si chiudano sessioni contenenti rilevamenti in cui si verifica un rischio correlato all'autenticazione a più fattori. Fornire i dettagli della sessione con i dettagli del rischio a livello di utente fornisce informazioni utili per facilitare l'analisi. Queste informazioni includono:

- Tipo di autorità di certificazione del token

- Ora di accesso

- Indirizzo IP

- Percorso di accesso

- Client di accesso

- ID richiesta di accesso

- ID correlazione di accesso

Se sono configurati criteri di accesso condizionale basati sul rischio utente e uno di questi rilevamenti che indica l'attività sospetta del token viene attivata su un utente, l'utente finale deve eseguire la modifica della password sicura e autenticare nuovamente l'account con l'autenticazione a più fattori per cancellare il rischio.

Anteprima di PowerShell

Usando il modulo in anteprima Microsoft Graph PowerShell SDK, le organizzazioni possono gestire i rischi usando PowerShell. I moduli di anteprima e il codice di esempio sono disponibili nel repository GitHub di Microsoft Entra.

Lo Invoke-AzureADIPDismissRiskyUser.ps1 script incluso nel repository consente alle organizzazioni di ignorare tutti gli utenti rischiosi nella directory.