Esercitazioni sulla preparazione degli account utente per i flussi di lavoro del ciclo di vita

Per l'onboarding e l'offboarding, sono necessari account per i quali sono stati eseguiti i flussi di lavoro. Questa sezione illustra come preparare questi account. Se si hanno già account di test che soddisfano i requisiti seguenti, è possibile passare direttamente alle esercitazioni di onboarding e offboarding. Per le esercitazioni di onboarding sono necessari due account, un account per il nuovo assunto e un altro account che funge da manager del nuovo assunto. Per l'account per il nuovo assunto devono essere impostati gli attributi seguenti:

- employeeHireDate deve essere impostato su oggi

- Il reparto deve essere impostato su Vendite

- L'attributo manager deve essere impostato e l'account manager deve avere un indirizzo di posta elettronica per ricevere una e-mail

Le esercitazioni sull'offboarding richiedono un solo account con appartenenze a gruppi e Teams, ma l'account viene eliminato durante l'esercitazione.

Prerequisiti

L'uso di questa funzionalità richiede le licenze di Microsoft Entra ID Governance o della Famiglia di prodotti Microsoft Entra. Per trovare la licenza appropriata per i requisiti, vedere Nozioni fondamentali sulle licenze di Microsoft Entra ID Governance.

- Un tenant di Microsoft Entra

- Un account amministratore con autorizzazioni appropriate per il tenant di Microsoft Entra. Questo account viene usato per creare utenti e flussi di lavoro.

Operazioni preliminari

Nella maggior parte dei casi, gli utenti verranno sottoposti a provisioning in Microsoft Entra ID da una soluzione locale (ad esempio Microsoft Entra Connect o sincronizzazione nel cloud) o con una soluzione HR (risorse umane). Questi utenti hanno attributi e valori popolati al momento della creazione. La configurazione dell'infrastruttura per il provisioning degli utenti non rientra nell'ambito di questa esercitazione. Per informazioni, vedere Esercitazione: Ambiente Active Directory Basic ed Esercitazione: Integrare una singola foresta con un singolo tenant di Microsoft Entra.

Creare gli utenti in Microsoft Entra ID

Si usa Graph Explorer per creare rapidamente due utenti necessari per eseguire i flussi di lavoro del ciclo di vita nelle esercitazioni. Un utente rappresenta il nuovo dipendente e il secondo rappresenta il manager del nuovo dipendente.

È necessario modificare il POST e sostituire la parte <your tenant name here> con il nome del tenant. Ad esempio: $UPN_manager = "bsimon@<your tenant name here>" con $UPN_manager = "bsimon@contoso.onmicrosoft.com".

Nota

Tenere presente che un flusso di lavoro non verrà attivato quando la data di assunzione dei dipendenti (giorni dall'evento) è precedente alla data di creazione del flusso di lavoro. Per impostazione predefinita, il valore employeeHiredate deve essere impostato su una data futura. Le date usate in questa esercitazione sono uno snapshot temporaneo. Pertanto, è necessario modificare le date di conseguenza per adattarsi a questa situazione.

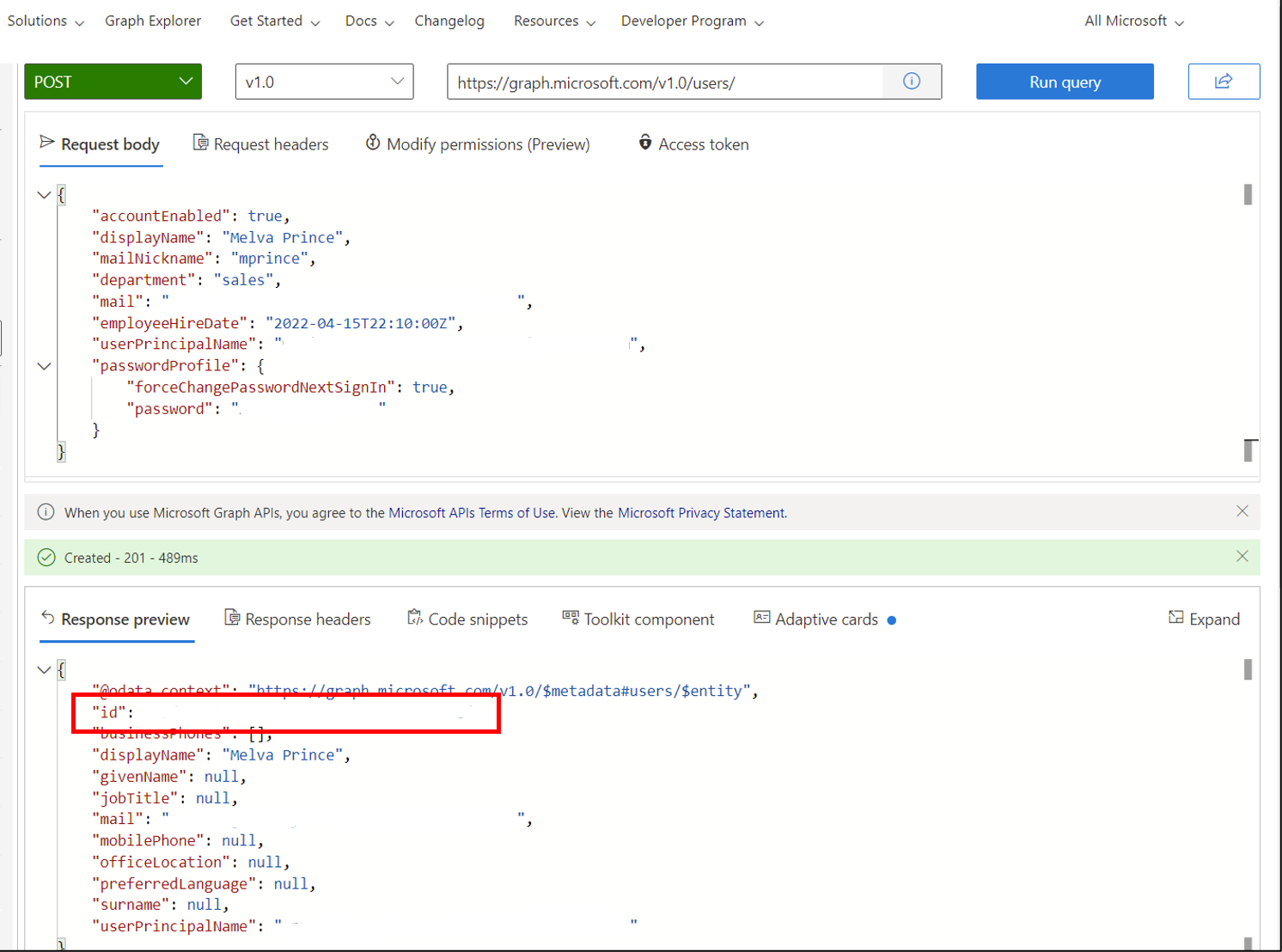

Si crea prima di tutto il dipendente, Melva Prince.

- Passare ora a Graph explorer.

- Accedere a Graph Explorer con l'account amministratore utenti per il tenant.

- Nella parte superiore modificare GET in POST e aggiungere

https://graph.microsoft.com/v1.0/users/alla casella. - Copiare il codice seguente nel Corpo della richiesta

- Sostituire

<your tenant here>nel codice seguente con il valore del tenant di Microsoft Entra. - Selezionare Esegui query

- Copiare l'ID restituito nei risultati. Questo verrà usato in un secondo momento per assegnare un manager.

{

"accountEnabled": true,

"displayName": "Melva Prince",

"mailNickname": "mprince",

"department": "sales",

"mail": "mprince@<your tenant name here>",

"employeeHireDate": "2022-04-15T22:10:00Z",

"userPrincipalName": "mprince@<your tenant name here>",

"passwordProfile" : {

"forceChangePasswordNextSignIn": true,

"password": "<Generated Password>"

}

}

Successivamente, creare Britta Simon. Questo account viene usato come manager.

- Ancora in Graph explorer.

- Assicurarsi che la parte superiore sia ancora impostata su POST e che

https://graph.microsoft.com/v1.0/users/si trovi nella casella. - Copiare il codice seguente nel Corpo della richiesta

- Sostituire

<your tenant here>nel codice seguente con il valore del tenant di Microsoft Entra. - Selezionare Esegui query

- Copiare l'ID restituito nei risultati. Questo ID verrà usato in un secondo momento per assegnare un manager.

{ "accountEnabled": true, "displayName": "Britta Simon", "mailNickname": "bsimon", "department": "sales", "mail": "bsimon@<your tenant name here>", "employeeHireDate": "2021-01-15T22:10:00Z", "userPrincipalName": "bsimon@<your tenant name here>", "passwordProfile" : { "forceChangePasswordNextSignIn": true, "password": "<Generated Password>" } }

Nota

È necessario modificare la sezione del codice <your tenant name here> in modo che corrisponda al tenant di Microsoft Entra.

In alternativa, è anche possibile usare lo script di PowerShell seguente per creare rapidamente due utenti necessari per eseguire un flusso di lavoro del ciclo di vita. Un utente rappresenta il nuovo dipendente e il secondo rappresenta il manager del nuovo dipendente.

Importante

Lo script di PowerShell seguente viene fornito per creare rapidamente i due utenti necessari per questa esercitazione. Questi utenti possono essere creati anche nell'interfaccia di amministrazione di Microsoft Entra.

Per creare questo passaggio, salvare lo script di PowerShell seguente in un percorso in un computer che ha accesso ad Azure.

Successivamente, è necessario modificare lo script e sostituire la parte <your tenant name here> con il nome del tenant. Ad esempio: $UPN_manager = "bsimon@<your tenant name here>" con $UPN_manager = "bsimon@contoso.onmicrosoft.com".

È necessario eseguire questa azione sia per $UPN_employee che per $UPN_manager

Dopo aver modificato lo script, salvarlo e seguire questa procedura:

- Aprire un prompt dei comandi di Windows PowerShell, con privilegi amministrativi, da un computer che ha accesso all'interfaccia di amministrazione di Microsoft Entra.

- Passare al percorso dello script di PowerShell salvato ed eseguirlo.

- Se richiesto, selezionare Sì a tutti durante l'installazione del modulo di PowerShell.

- Quando richiesto, accedere all'interfaccia di amministrazione di Microsoft Entra con un amministratore globale per il tenant.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$Displayname_employee = "Melva Prince"

$UPN_employee = "mprince<your tenant name here>"

$Name_employee = "mprince"

$Password_employee = "Pass1w0rd"

$EmployeeHireDate_employee = "04/10/2022"

$Department_employee = "Sales"

$Displayname_manager = "Britta Simon"

$Name_manager = "bsimon"

$Password_manager = "Pass1w0rd"

$Department = "Sales"

$UPN_manager = "bsimon@<your tenant name here>"

Install-Module -Name AzureAD

Connect-MgGraph -Confirm

$PasswordProfile = New-Object -TypeName Microsoft.Open.AzureAD.Model.PasswordProfile

$PasswordProfile.Password = "<Password>"

New-MgUser -DisplayName $Displayname_manager -PasswordProfile $PasswordProfile -UserPrincipalName $UPN_manager -AccountEnabled $true -MailNickName $Name_manager -Department $Department

New-MgUser -DisplayName $Displayname_employee -PasswordProfile $PasswordProfile -UserPrincipalName $UPN_employee -AccountEnabled $true -MailNickName $Name_employee -Department $Department

Dopo aver creato l'utente o gli utenti in Microsoft Entra ID, è possibile seguire le esercitazioni sul flusso di lavoro del ciclo di vita per la creazione del flusso di lavoro.

Altri passaggi per lo scenario di pre-assunzione

Esistono altri passaggi da tenere presenti quando si testano gli utenti di onboarding per l'organizzazione usando i flussi di lavoro del ciclo di vita con l'esercitazione sull'interfaccia di amministrazione di Microsoft Entra o l'onboarding degli utenti all'organizzazione usando flussi di lavoro del ciclo di vita con l'esercitazione su Microsoft Graph .

Modificare gli attributi degli utenti usando l'Interfaccia di amministrazione di Microsoft Entra

Alcuni degli attributi necessari per l'esercitazione sull'onboarding pre-assunzione vengono mostrati nell'interfaccia di amministrazione di Microsoft Entra e possono essere impostati lì.

Gli attributi sono:

| Attributo | Descrizione | Impostato su |

|---|---|---|

| Usato per notificare al manager il pass di accesso temporaneo dei nuovi dipendenti | Manager | |

| manager | Attributo usato dal flusso di lavoro del ciclo di vita | Dipendente |

Per l'esercitazione, l'attributo Email deve essere impostato solo sull'account manager e l'attributo manager deve essere impostato sull'account dipendente. Eseguire la procedura descritta di seguito:

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore utenti.

- Passare a >Identità>Utenti>Tutti gli utenti.

- Selezionare Melva Prince.

- Nella parte superiore selezionare Modifica.

- In Manager selezionare Cambia e selezionare Britta Simon.

- Nella parte superiore selezionare Salva.

- Tornare agli utenti e selezionare Britta Simon.

- Nella parte superiore selezionare Modifica.

- In Email immettere un indirizzo di posta elettronica valido.

- Seleziona Salva.

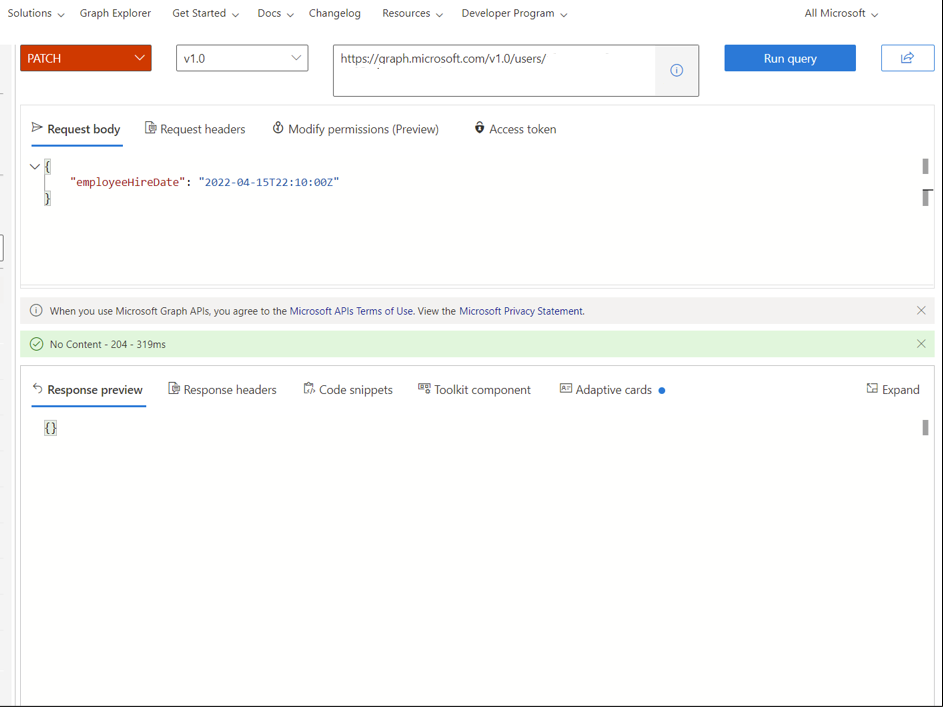

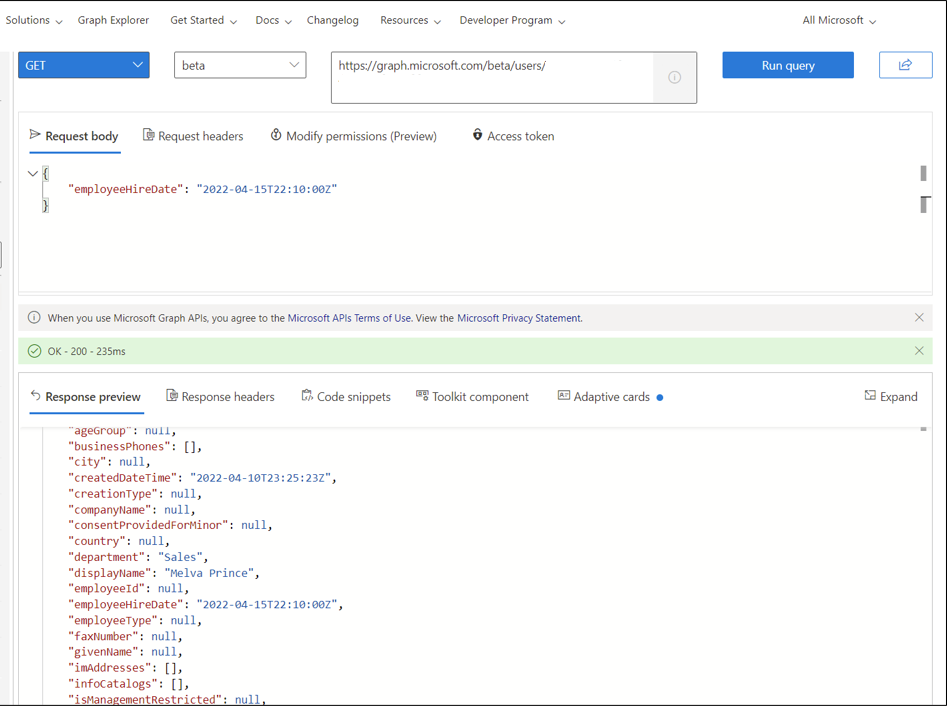

Modificare employeeHireDate

L'attributo employeeHireDate è nuovo in Microsoft Entra ID. Non viene esposto tramite l'interfaccia utente e deve essere aggiornato tramite Graph. Per modificare questo attributo, è possibile usare Graph explorer.

Nota

Tenere presente che un flusso di lavoro non verrà attivato quando la data di assunzione dei dipendenti (giorni dall'evento) è precedente alla data di creazione del flusso di lavoro. È necessario impostare un employeeHireDate su una data futura in base alla progettazione. Le date usate in questa esercitazione sono uno snapshot temporaneo. Pertanto, è necessario modificare le date di conseguenza per adattarsi a questa situazione.

A tale scopo, è necessario ottenere l'ID dell'oggetto dell'utente Melva Prince.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore utenti.

Passare a >Identità>Utenti>Tutti gli utenti.

Selezionare Melva Prince.

Selezionare il segno di copia accanto all'ID oggetto.

Passare ora a Graph explorer.

Accedere a Graph explorer con l'account amministratore globale per il tenant.

Nella parte superiore modificare GET in PATCH e aggiungere

https://graph.microsoft.com/v1.0/users/<id>alla casella. Sostituire<id>con il valore copiato in precedenza.Copiare quanto segue nel Corpo della richiesta e selezionare Esegui query

{ "employeeHireDate": "2022-04-15T22:10:00Z" }Verificare il cambio modificando di nuovo PATCH in GET e v1.0 in beta. Seleziona Esegui query. Verranno visualizzati gli attributi per il set Melva.

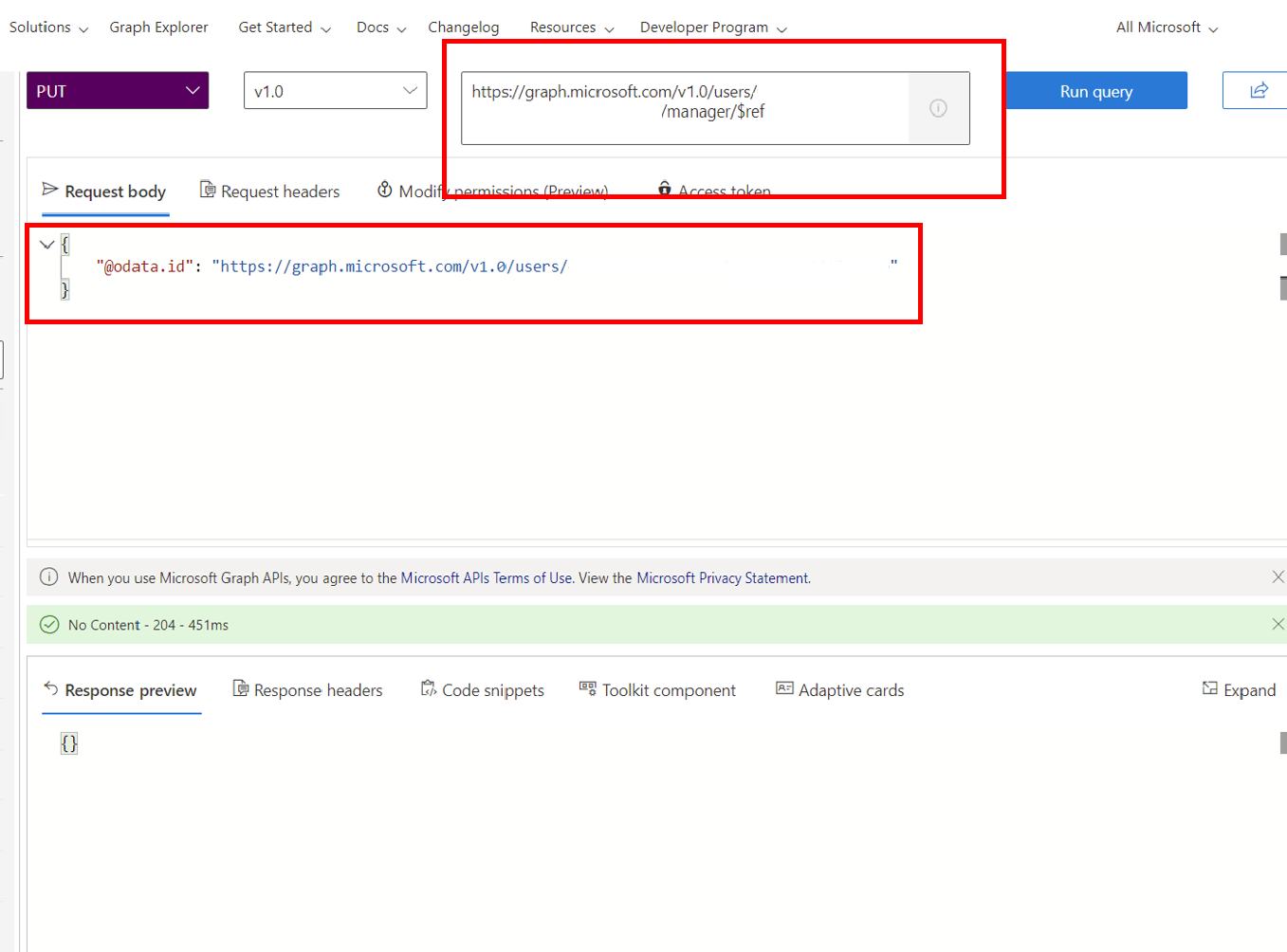

Modificare l'attributo manager nell'account dipendente

L'attributo manager viene usato per le attività di notifica tramite posta elettronica. Invia un messaggio di posta elettronica al manager con una password temporanea per il nuovo dipendente. Seguire questa procedura per assicurarsi che gli utenti di Microsoft Entra abbiano un valore per l'attributo manager.

Ancora in Graph explorer.

Assicurarsi che la parte superiore sia ancora impostata su PUT e che

https://graph.microsoft.com/v1.0/users/<id>/manager/$refsi trovi nella casella. Cambiare<id>con l'ID di Melva Prince.Copiare il codice seguente nel Corpo della richiesta

Sostituire

<managerid>nel codice seguente con il valore dell'ID di Britta Simon.Selezionare Esegui query

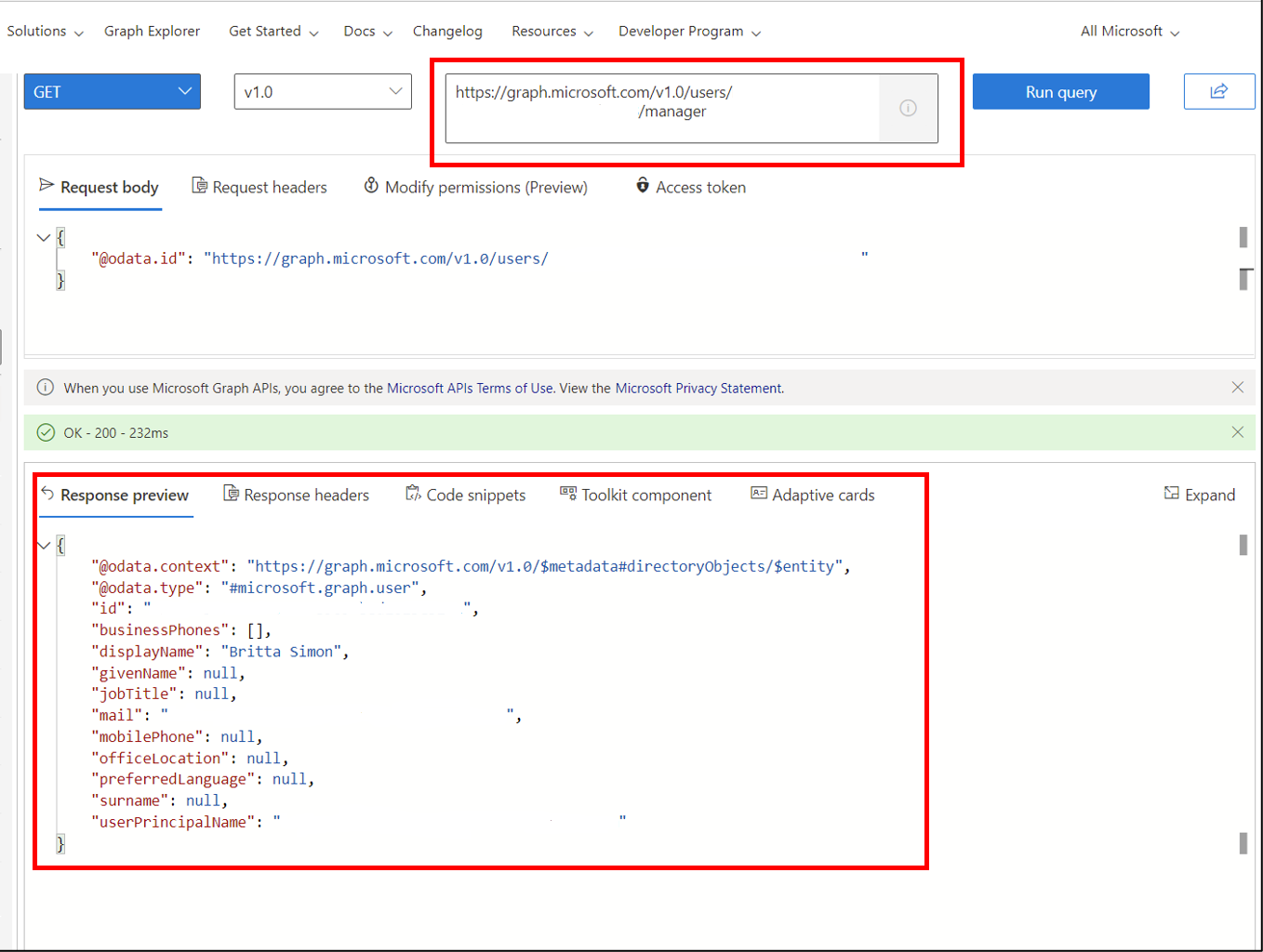

{ "@odata.id": "https://graph.microsoft.com/v1.0/users/<managerid>" }È ora possibile verificare che il manager sia impostato correttamente modificando PUT in GET.

Assicurarsi che

https://graph.microsoft.com/v1.0/users/<id>/manager/sia nella casella. Il valore di<id>è ancora quello di Melva Prince.Seleziona Esegui query. Il valore Britta Simon dovrebbe essere restituito nella risposta.

Per altre informazioni sull'aggiornamento delle informazioni di gestione di un utente nell'API Graph, vedere la documentazione relativa ad Assegnare un manager. È anche possibile impostare questo attributo nell'interfaccia di amministrazione di Azure. Per altre informazioni, vedere Aggiungere o modificare le informazioni del profilo.

Abilitazione del pass di accesso temporaneo (TAP)

Un pass di accesso temporaneo è un pass con limitazioni temporali emesso da un amministratore che soddisfa i requisiti di autenticazione avanzata.

In questo scenario viene usata questa funzionalità di Microsoft Entra ID per generare un pass di accesso temporaneo per il nuovo dipendente. Viene inviato tramite posta elettronica al responsabile del dipendente.

Per usare questa funzionalità, è necessario abilitarla nel tenant di Microsoft Entra. Per abilitare questa funzionalità, seguire questa procedura.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei criteri di autenticazione.

- Passare a Protezione>Metodi di autenticazione>Pass di accesso temporaneo

- Selezionare Sì per abilitare il criterio e aggiungere Britta Simon e selezionare gli utenti a cui sono applicati i criteri e le eventuali impostazioni Generali.

Considerazioni per lo scenario di cessazione del rapporto di lavoro

È necessario tenere presente un passaggio aggiuntivo quando si esegue il test dell'esercitazione per l'offboarding degli utenti dall'organizzazione usando i flussi di lavoro del ciclo di vita con l'Interfaccia di amministrazione di Microsoft Entra o con Microsoft Graph.

Configurare l'utente con l'appartenenza a un gruppo e Teams con l'appartenenza al team

Prima di iniziare le esercitazioni per lo scenario di uscita, è necessario un utente con appartenenza a un gruppo e appartenenza a Teams.

Passaggi successivi

- Onboarding degli utenti nell'organizzazione tramite flussi di lavoro del ciclo di vita con l'Interfaccia di amministrazione di Microsoft Entra

- Onboarding degli utenti nell'organizzazione tramite flussi di lavoro del ciclo di vita con Microsoft Graph

- Esercitazione: Off-boarding users from your organization using Lifecycle workflow with The Microsoft Entra admin center (Off-onboarding users from your organization using Lifecycle workflow with The Microsoft Entra admin center)

- Esercitazione: Offboarding degli utenti dell'organizzazione tramite flussi di lavoro del ciclo di vita con Microsoft Graph