Concatenamento dell'infrastruttura

Il concatenamento dell'infrastruttura usa le relazioni tra set di dati altamente connessi per compilare un'indagine. Questo processo è il fulcro dell'analisi dell'infrastruttura delle minacce e consente alle organizzazioni di creare nuove connessioni, raggruppare attività di attacco simili e creare istanze di presupposti durante la risposta agli eventi imprevisti.

Prerequisiti

Esaminare gli articoli seguenti di Defender TI:

Tutto ciò di cui hai bisogno è un punto di partenza

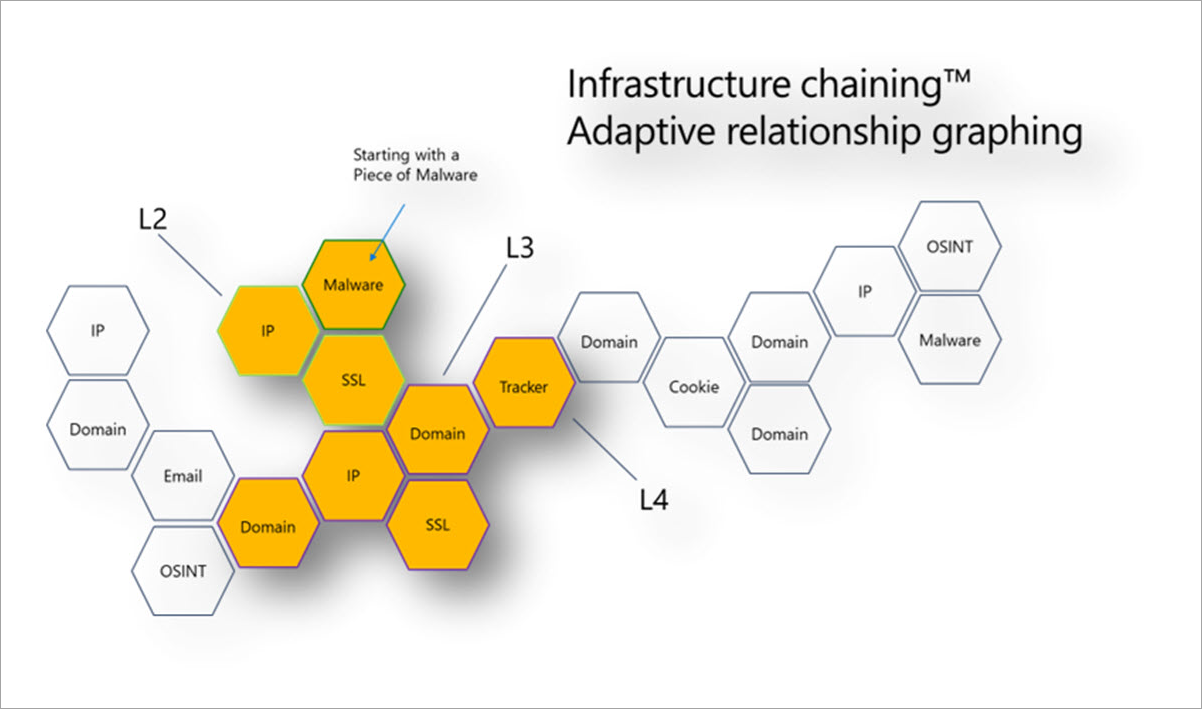

Le campagne di attacco usano un'ampia gamma di tecniche di offuscamento, dal semplice filtro geografico alle tattiche complesse come l'impronta digitale passiva del sistema operativo. Queste tecniche potrebbero potenzialmente arrestare un'indagine temporizzato nelle sue tracce. L'immagine precedente evidenzia il concetto di concatenamento dell'infrastruttura. Con la nostra funzionalità di arricchimento dei dati, è possibile iniziare con un malware che tenta di connettersi a un indirizzo IP (possibilmente un server di comando e controllo). Tale indirizzo IP potrebbe avere ospitato un certificato TLS con un nome comune, ad esempio un nome di dominio. Tale dominio potrebbe essere connesso a una pagina che contiene un tracker univoco nel codice, ad esempio un NewRelicID o un altro ID analitico che potrebbe essere stato osservato altrove. In alternativa, è possibile che il dominio sia stato storicamente connesso ad altre infrastrutture che potrebbero far luce sulla nostra indagine. L'aspetto principale è che un punto dati estratto dal contesto potrebbe non essere particolarmente utile, ma quando osserviamo la connessione naturale a tutti questi altri dati tecnici, possiamo iniziare a unire una storia.

La prospettiva esterna di un avversario

La prospettiva esterna di un avversario consente loro di sfruttare la presenza di dispositivi mobili e Web in continua espansione che opera all'esterno del firewall.

L'approccio e l'interazione con le proprietà Web e per dispositivi mobili come utente reale consentono alla tecnologia microsoft di ricerca per indicizzazione, analisi e machine learning di disarmare le tecniche di evasione degli avversari raccogliendo i dati della sessione utente e rilevando phishing, malware, app non autorizzate, contenuti indesiderati e violazione del dominio su larga scala. Questo approccio consente di distribuire avvisi e flussi di lavoro di minacce interattivi basati su eventi sotto forma di intelligence sulle minacce, tag di sistema, informazioni dettagliate sugli analisti e punteggi di reputazione associati all'infrastruttura degli avversari.

Man mano che diventano disponibili più dati sulle minacce, sono necessari più strumenti, formazione e impegno per gli analisti per comprendere i set di dati e le relative minacce corrispondenti. Microsoft Defender Threat Intelligence (Defender TI) unifica queste attività fornendo una singola visualizzazione in più origini dati.