Set di dati

Microsoft centralizza numerosi set di dati in Microsoft Defender Threat Intelligence (Defender TI), semplificando l'analisi dell'infrastruttura per i clienti e la community microsoft. L'obiettivo principale di Microsoft è fornire il maggior numero possibile di dati sull'infrastruttura Internet per supportare diversi casi d'uso della sicurezza.

Microsoft raccoglie, analizza e indicizza i dati Internet per semplificare:

- Rilevare e rispondere alle minacce

- Assegnare priorità agli eventi imprevisti

- Identificare in modo proattivo l'infrastruttura associata ai gruppi di attori destinati all'organizzazione

Microsoft raccoglie dati Internet tramite la rete del sensore PDNS (Domain Name System), la rete proxy globale degli utenti virtuali, le analisi delle porte e altre origini per individuare malware e dati DNS aggiunti.

Questi dati Internet sono suddivisi in due gruppi distinti: tradizionale e avanzato. I set di dati tradizionali includono:

I set di dati avanzati includono:

I set di dati avanzati vengono raccolti osservando il DOM (Document Object Model) delle pagine Web sottoposte a ricerca per indicizzazione. Inoltre, i componenti e i tracker vengono osservati anche dalle regole di rilevamento attivate in base alle risposte del banner dalle analisi delle porte o dai dettagli del certificato TLS.

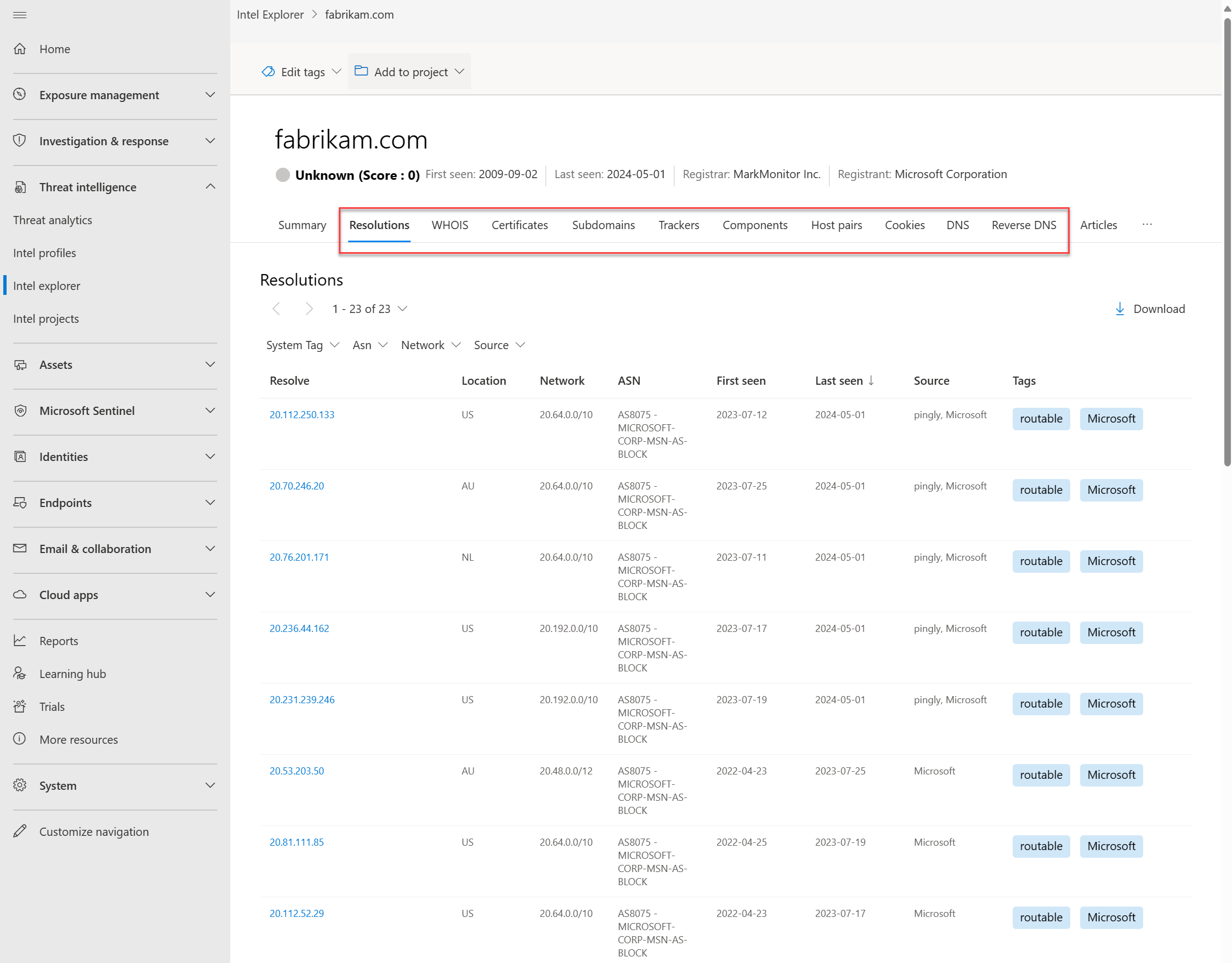

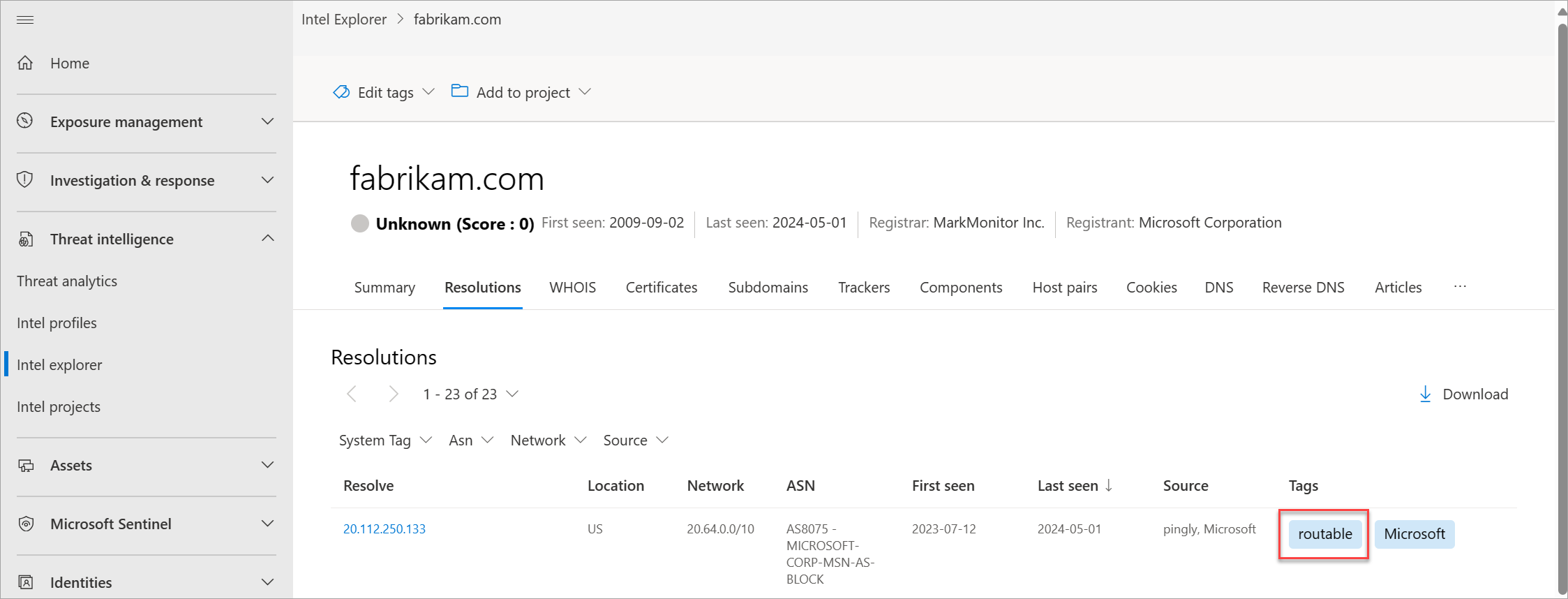

Risoluzioni

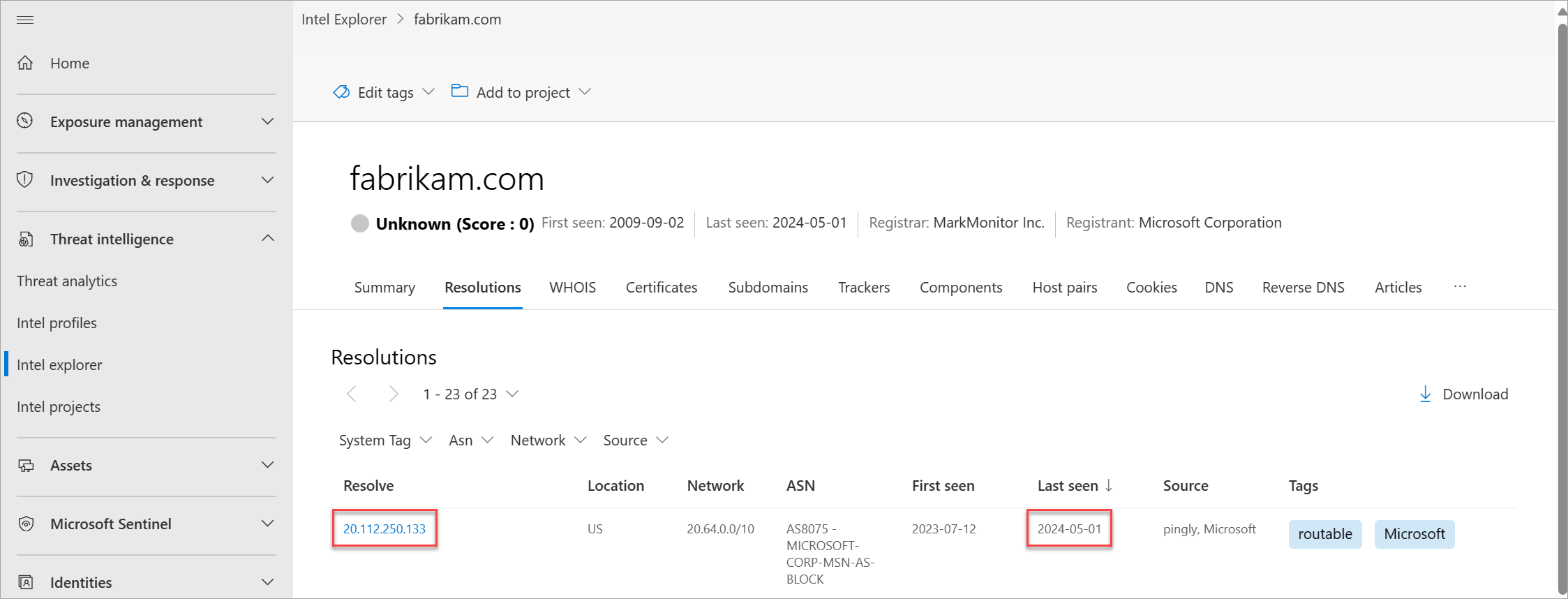

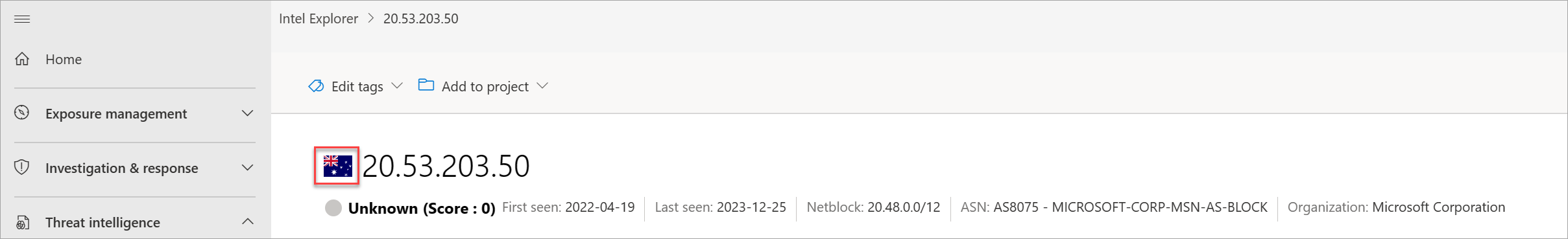

PDNS è un sistema di record che archivia i dati di risoluzione DNS per un determinato percorso, record e intervallo di tempo. Questo set di dati di risoluzione cronologica consente di visualizzare i domini risolti in un indirizzo IP e viceversa. Questo set di dati consente la correlazione basata sul tempo in base alla sovrapposizione di domini o IP.

PDNS potrebbe consentire l'identificazione di un'infrastruttura di attori delle minacce precedentemente sconosciuta o appena alzata. L'aggiunta proattiva di indicatori agli elenchi di blocchi può tagliare i percorsi di comunicazione prima che le campagne si verifichino. I dati di risoluzione dei record sono disponibili nella scheda Risoluzioni, disponibile nella pagina Intel Explorer del portale di Microsoft Defender. Nella scheda DNS sono disponibili altri tipi di record DNS .

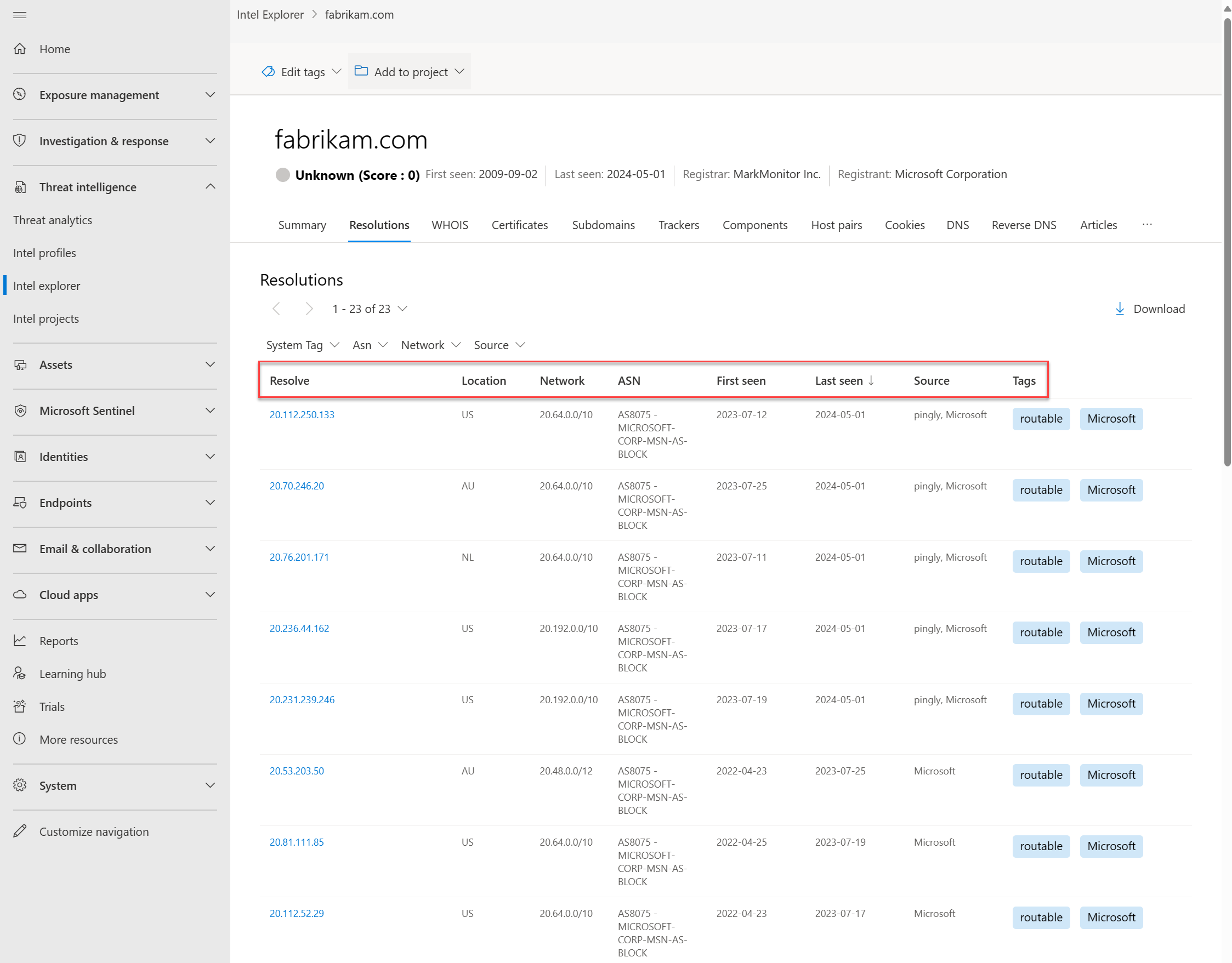

I dati di risoluzione PDNS includono le informazioni seguenti:

- Risolvere: nome dell'entità di risoluzione (un indirizzo IP o un dominio)

- Località: posizione in cui è ospitato l'indirizzo IP

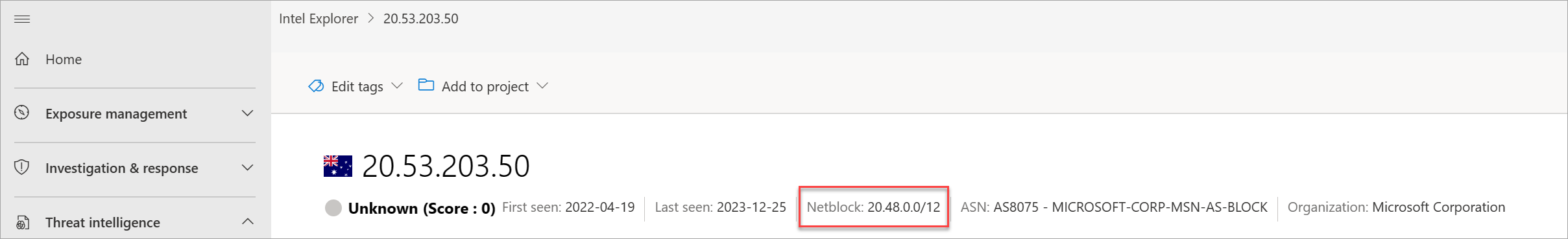

- Rete: il netblock o la subnet associata all'indirizzo IP

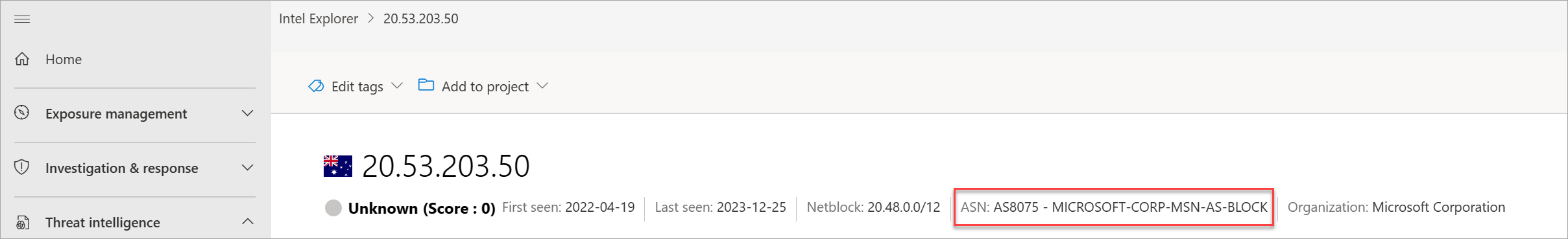

- ASN: il numero di sistema autonomo (ASN) e il nome dell'organizzazione

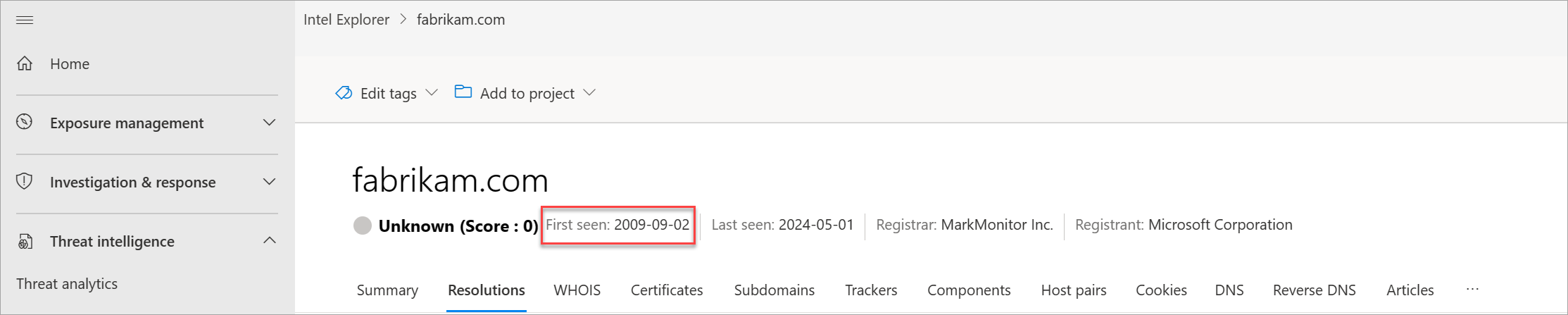

- Prima vista: timestamp della data in cui Microsoft ha osservato per la prima volta questa risoluzione

- Ultima visualizzazione: timestamp della data in cui Microsoft ha osservato la risoluzione per l'ultima volta

- Origine: origine che ha abilitato il rilevamento della relazione.

- Tag: tutti i tag applicati a questo artefatto in Defender TI (altre informazioni)

Domande a cui questo set di dati può rispondere:

Domini:

Quando Defender TI ha osservato per la prima volta la risoluzione del dominio in un indirizzo IP?

Quando è stata l'ultima volta che Defender TI ha visto il dominio risolvere attivamente un indirizzo IP?

In quali indirizzi IP si risolve attualmente il dominio?

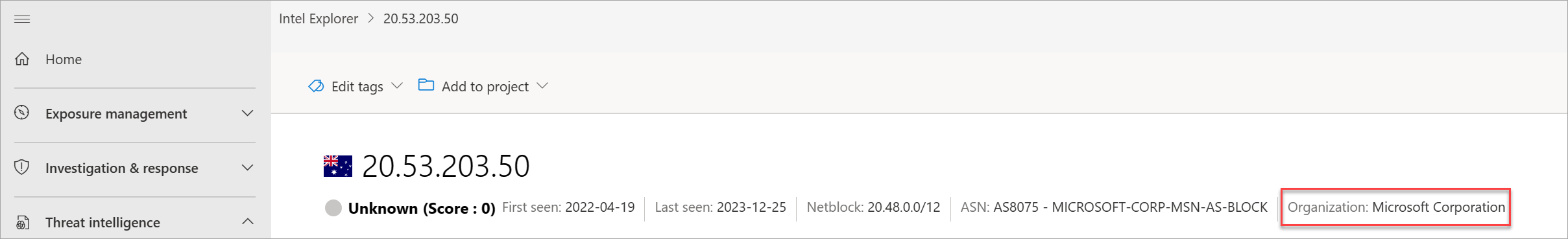

Indirizzi IP:

L'indirizzo IP è instradabile?

Di quale subnet fa parte l'indirizzo IP?

È presente un proprietario associato alla subnet?

Di che cos'è l'indirizzo IP?

C'è la georilevazione?

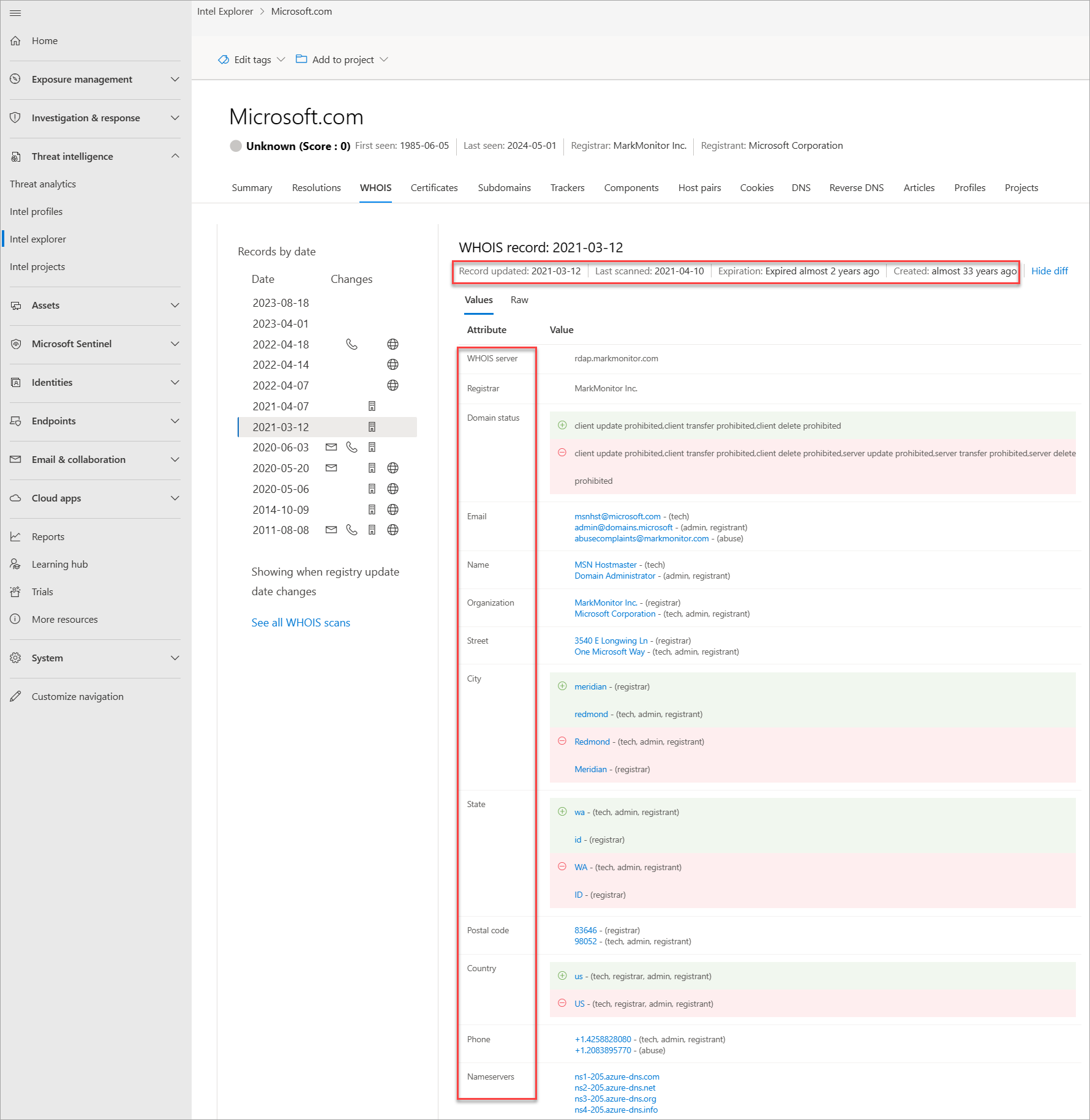

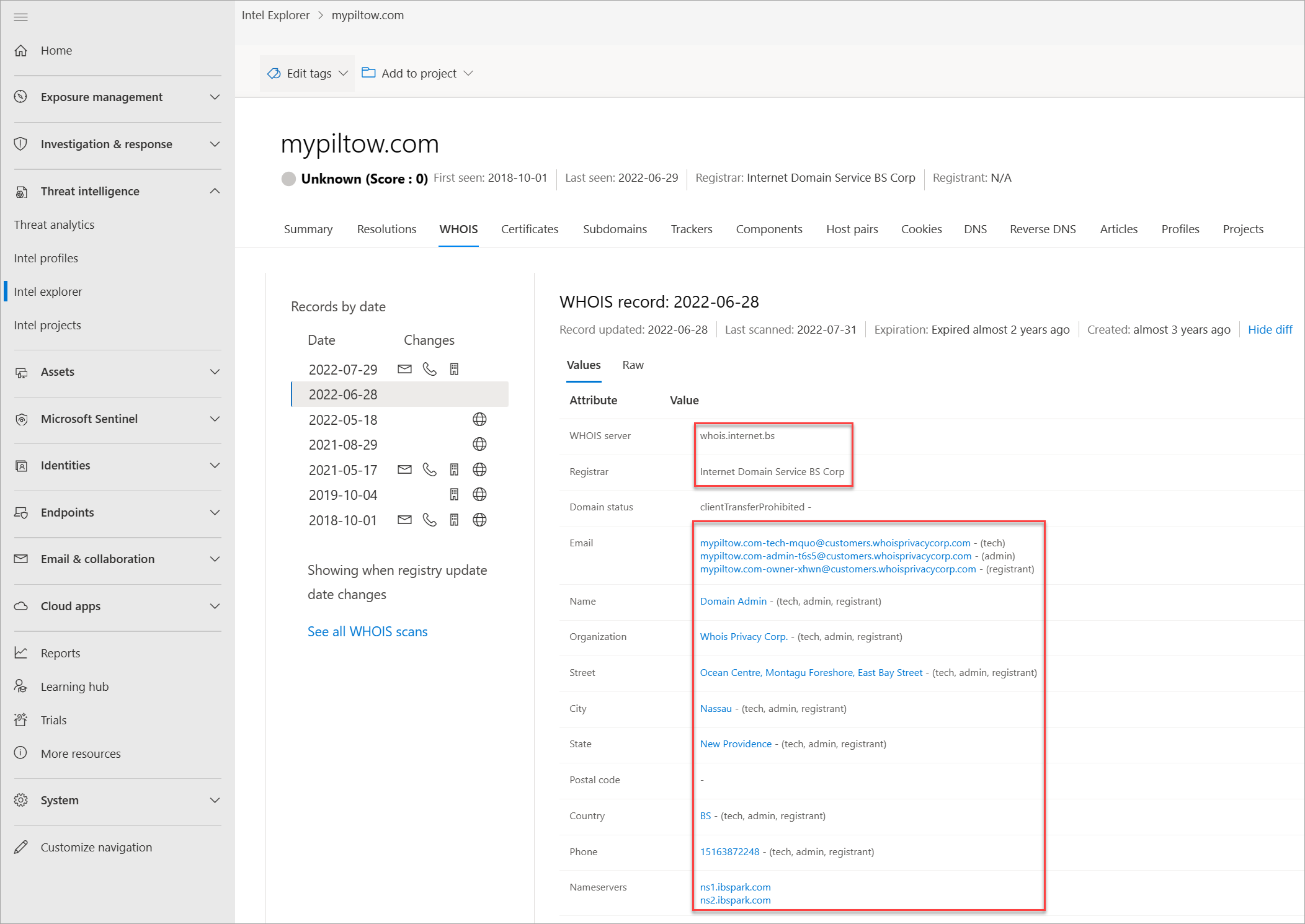

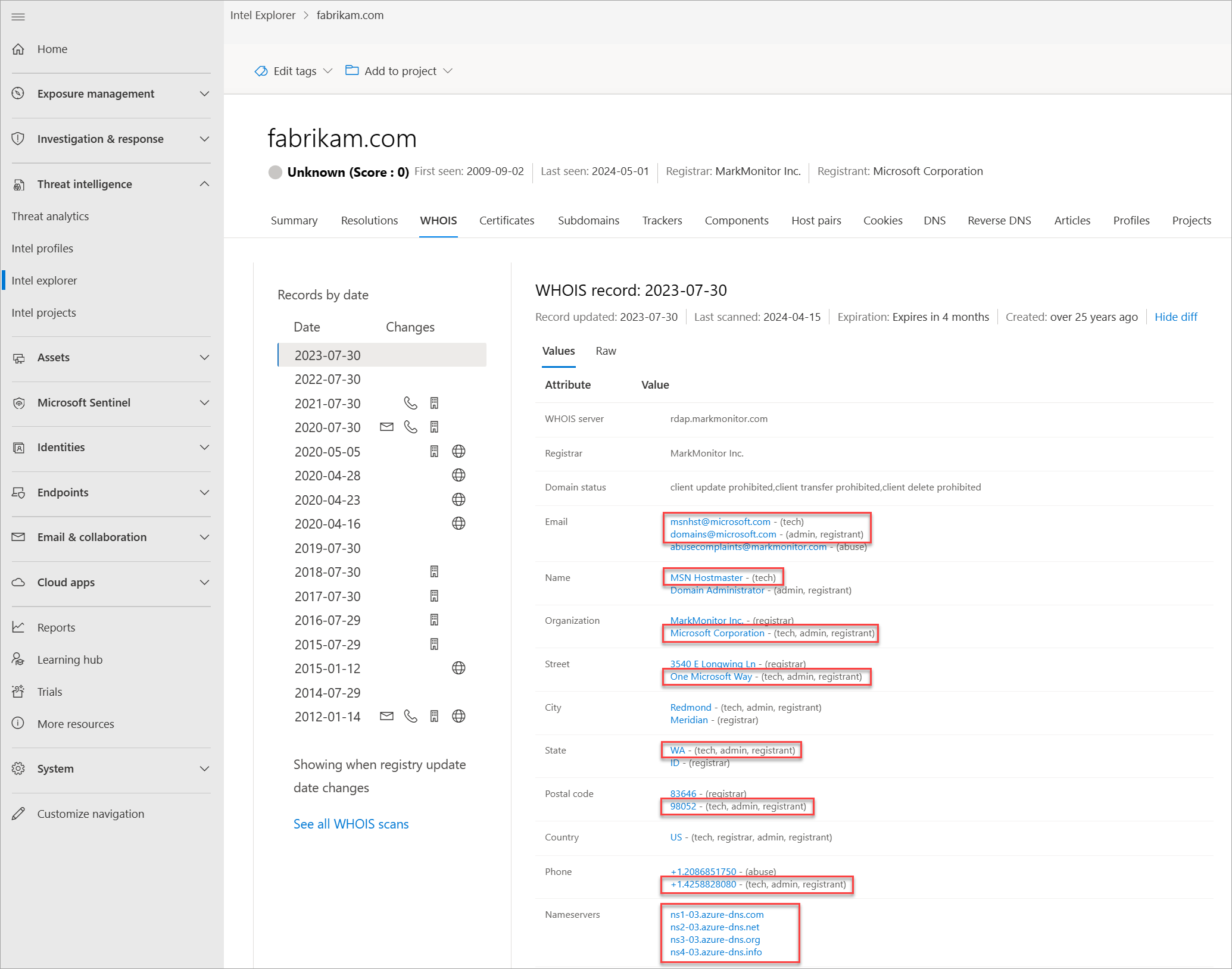

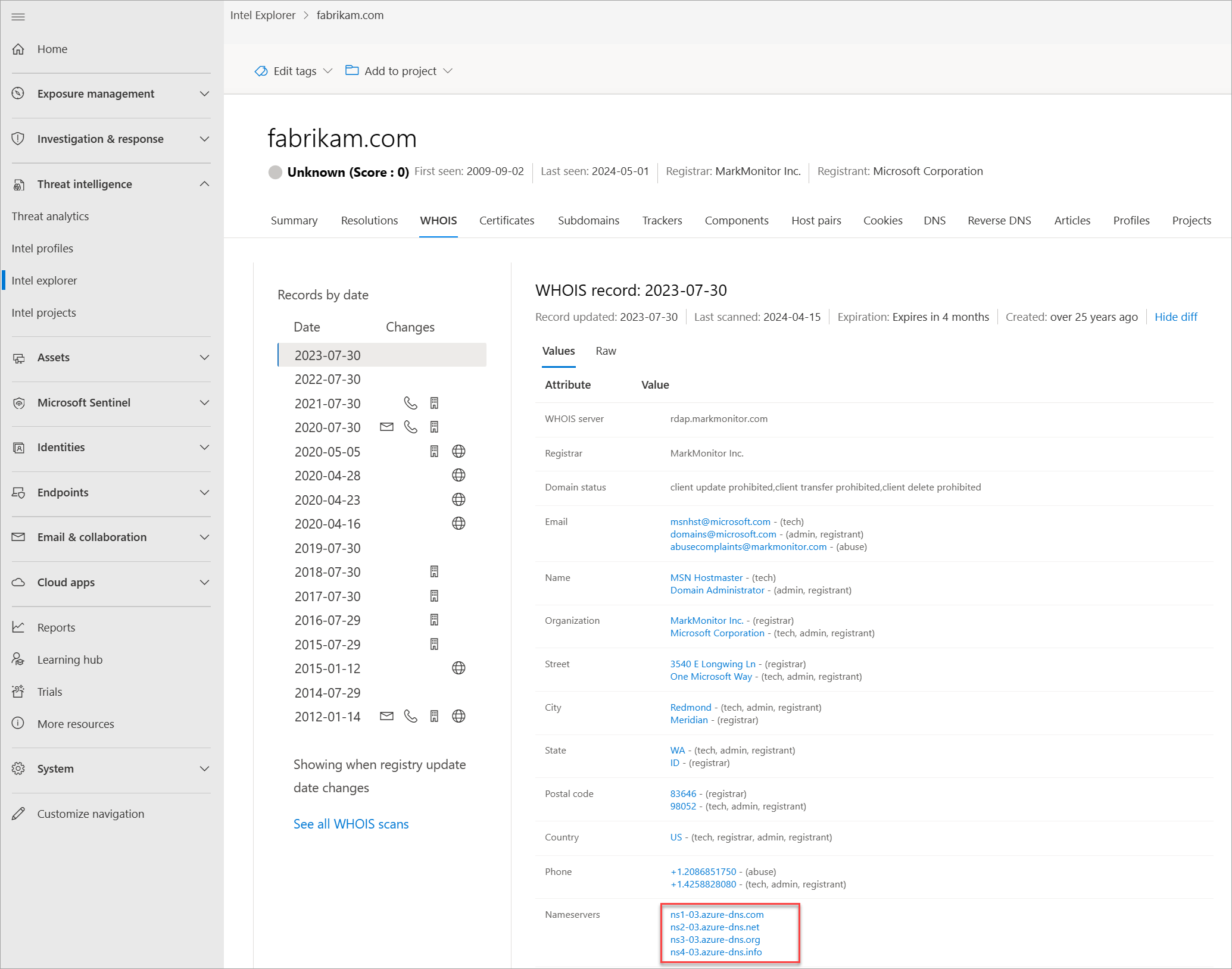

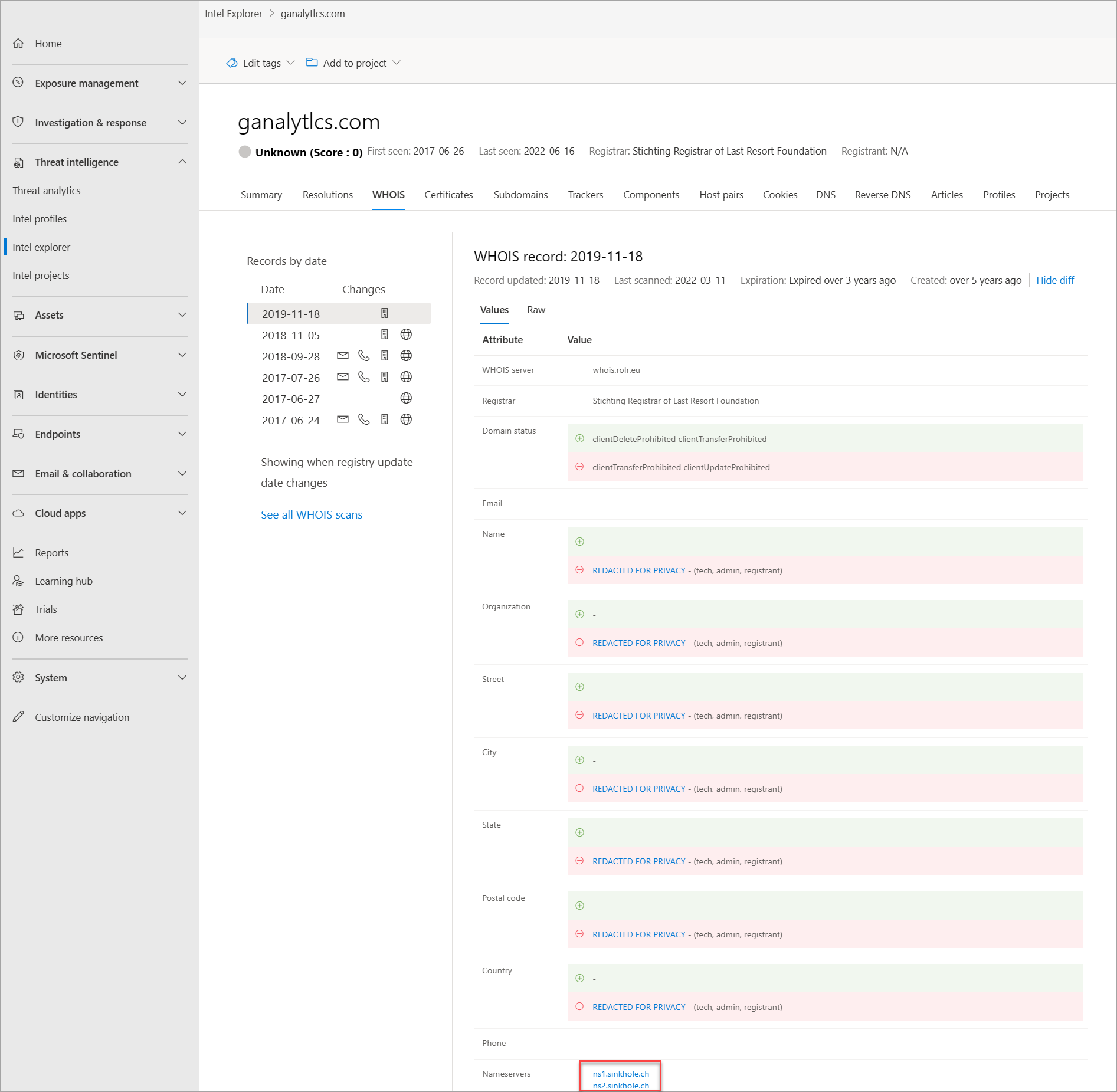

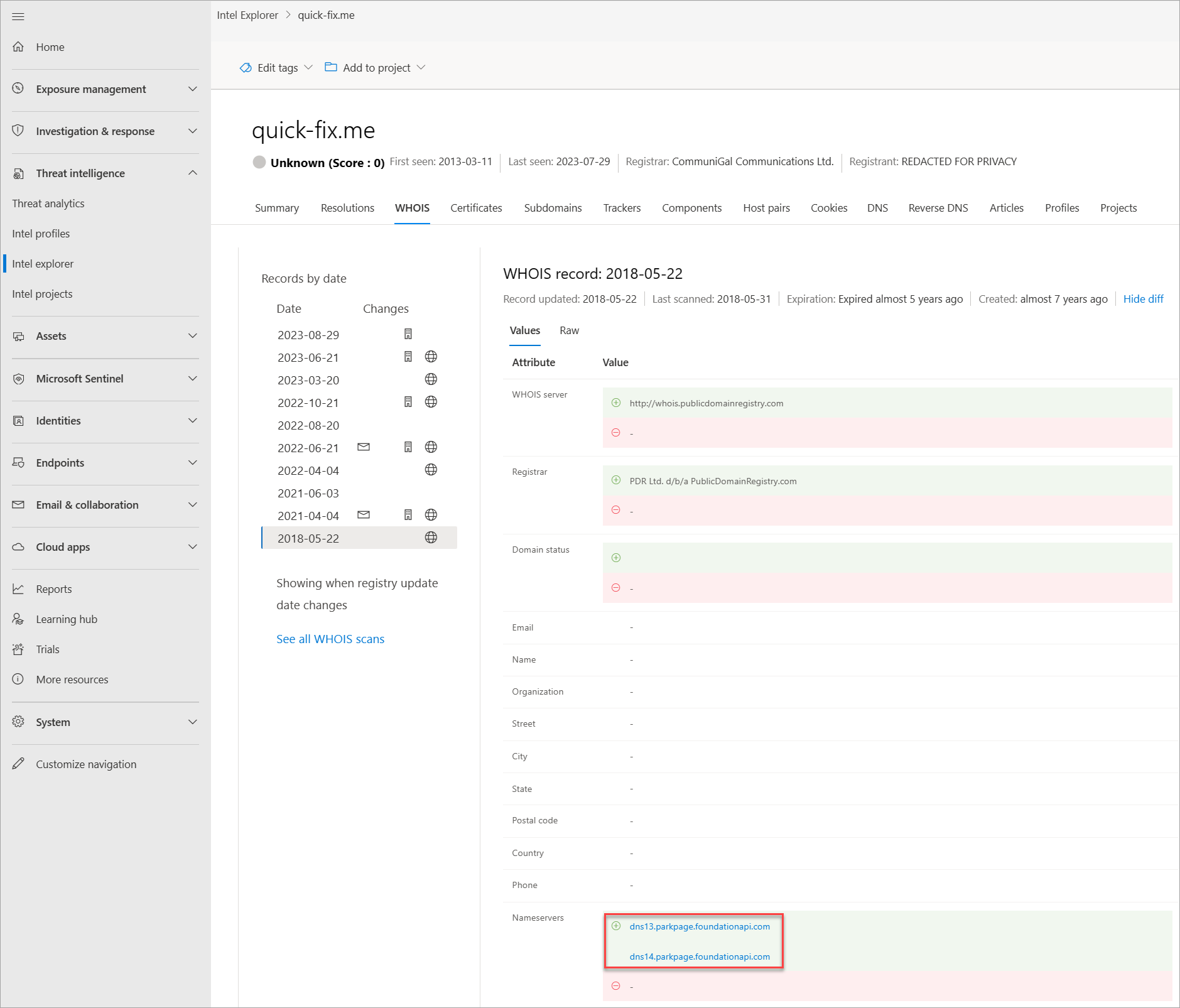

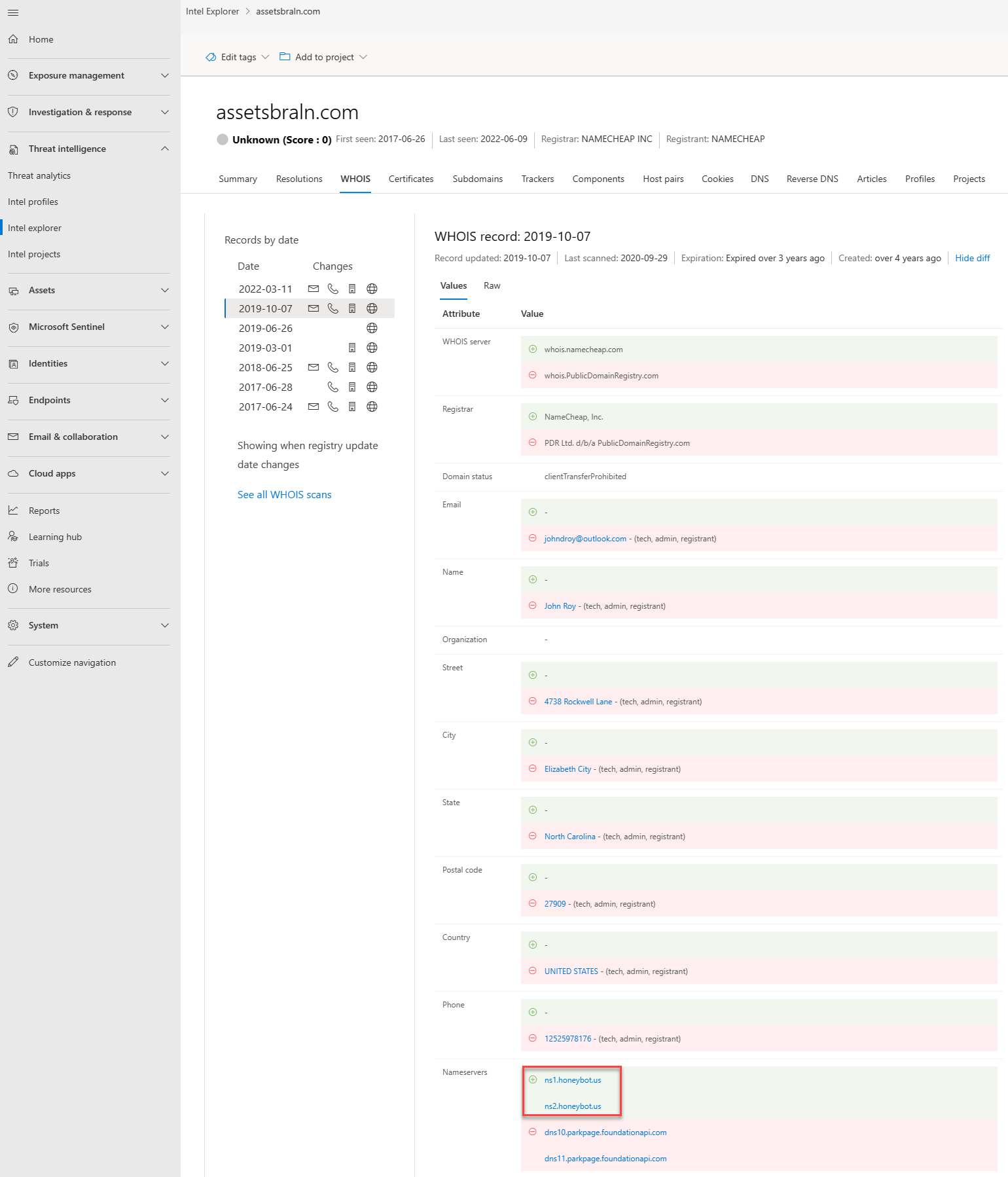

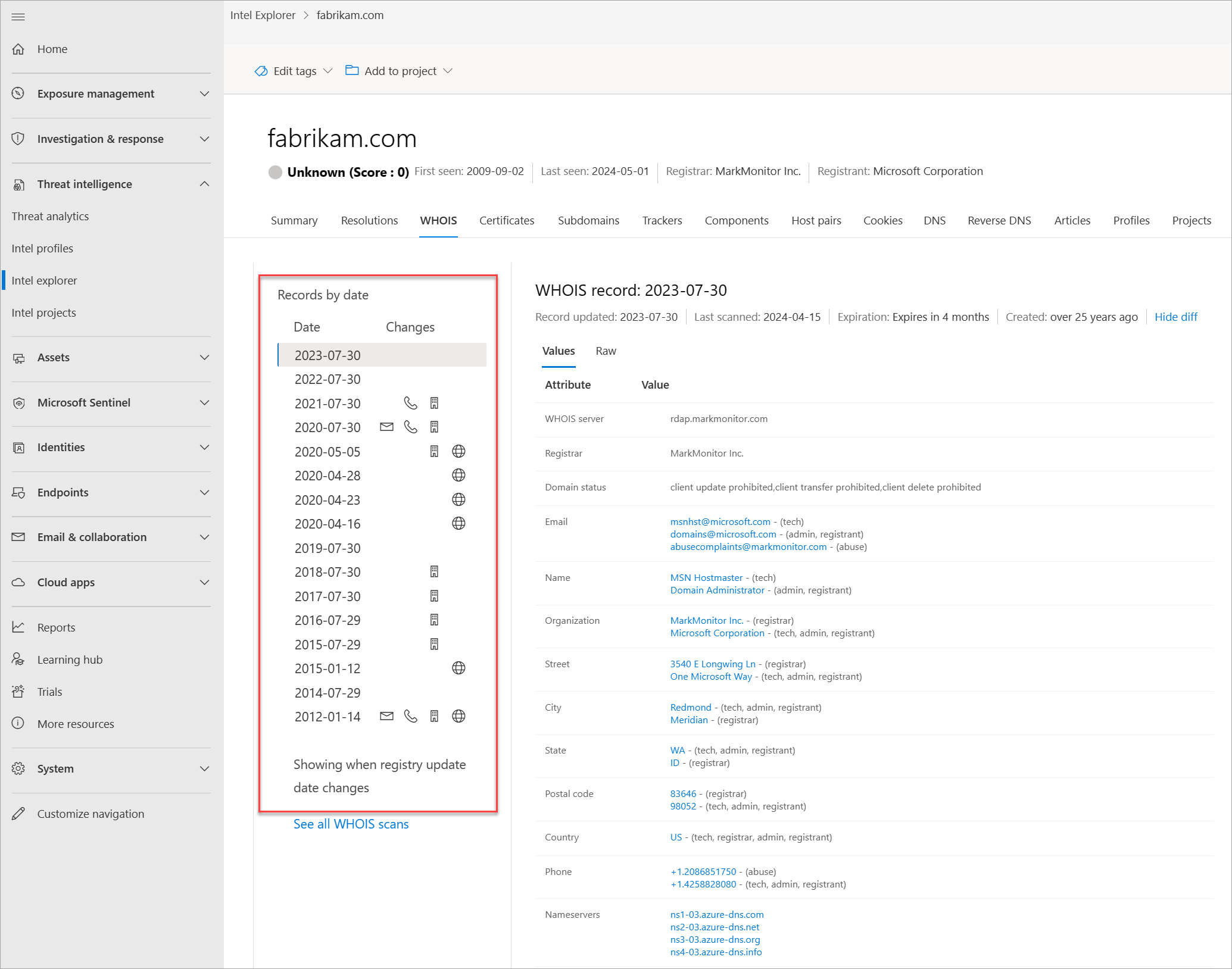

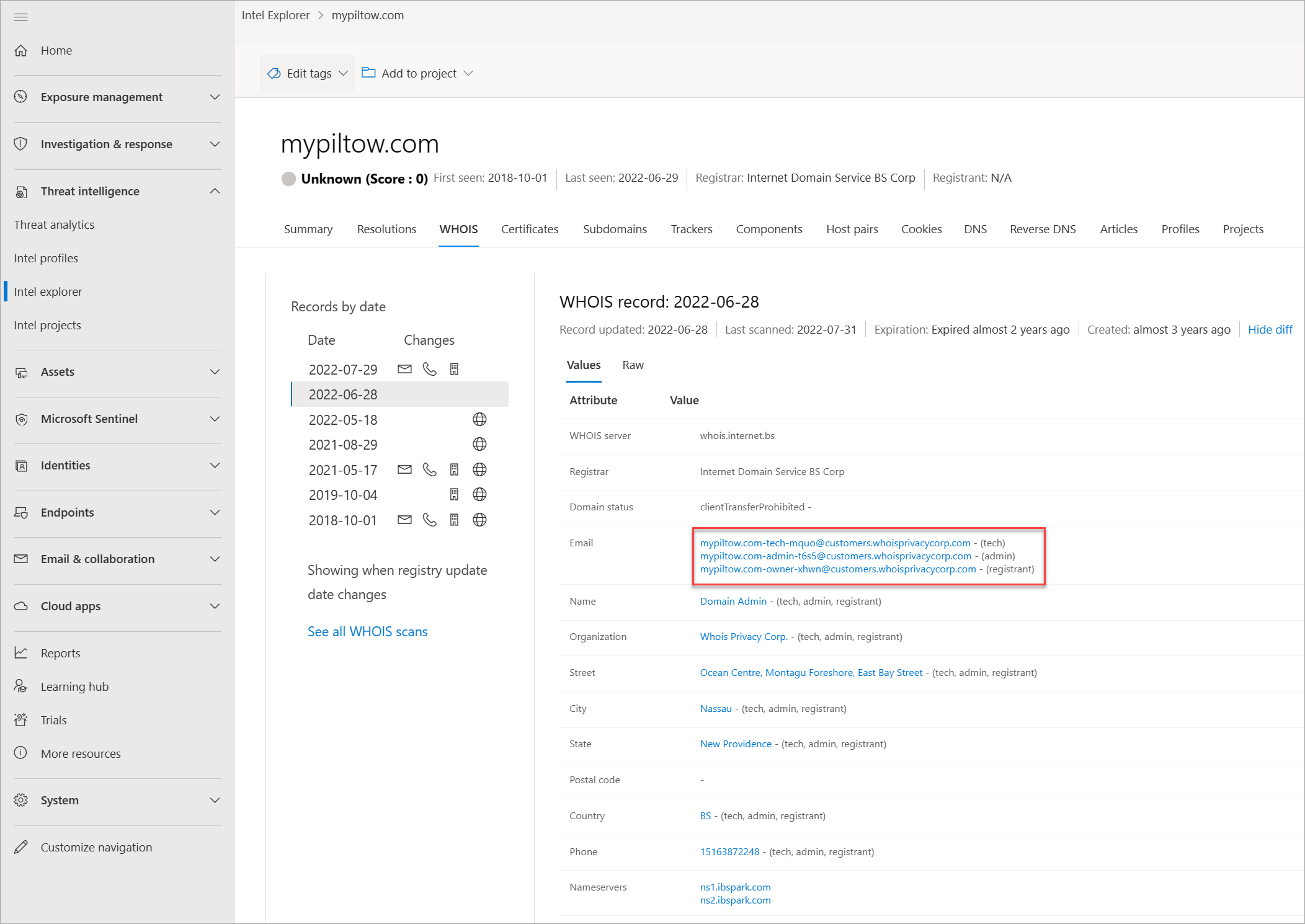

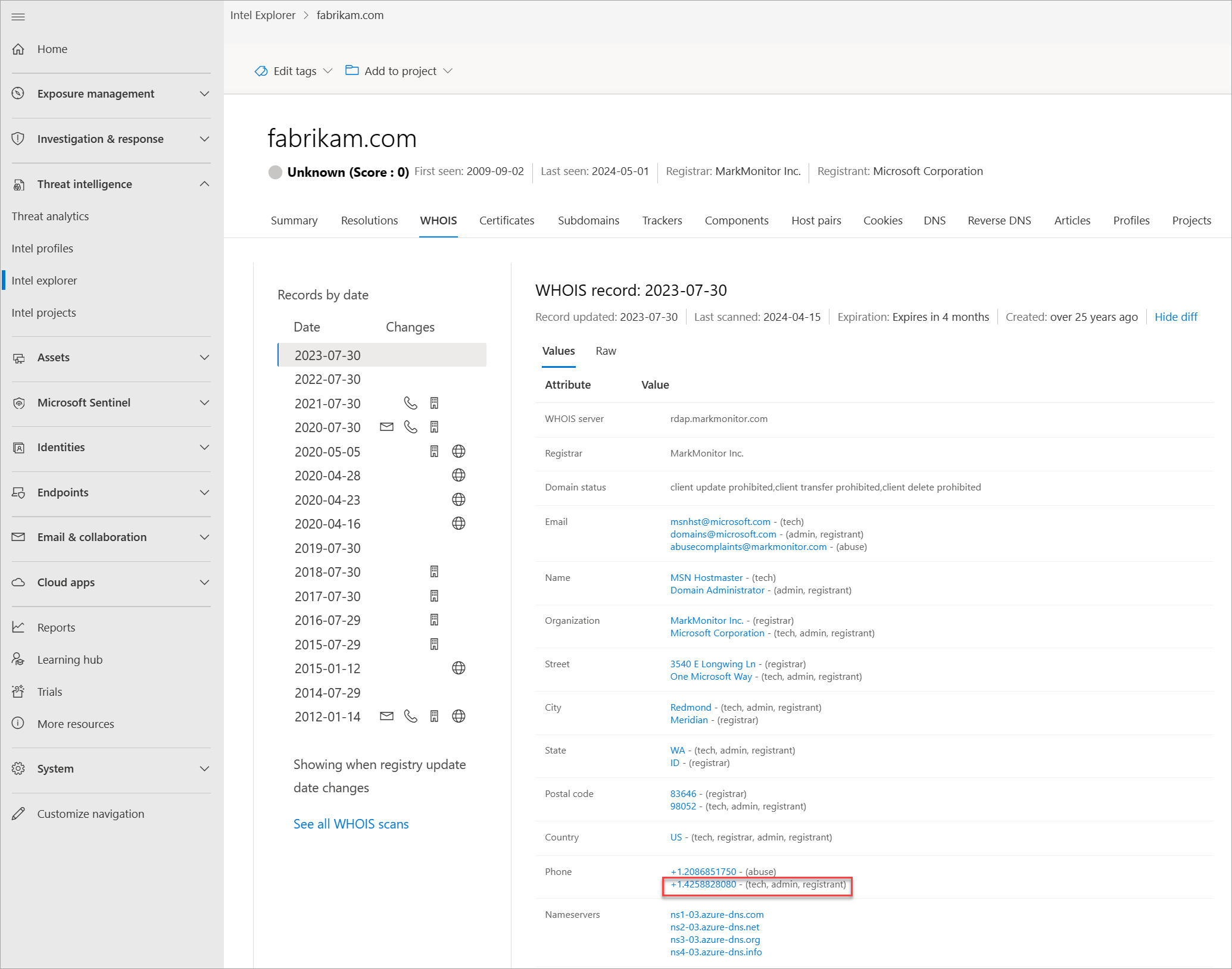

WHOIS

Migliaia di volte al giorno, i domini vengono acquistati e/o trasferiti tra singoli utenti e organizzazioni. Il processo è semplice, richiede solo pochi minuti e può essere inferiore a $ 7, a seconda del provider di registrar. Oltre ai dettagli di pagamento, è necessario fornire informazioni aggiuntive su se stessi. Alcune di queste informazioni vengono archiviate come parte di un record WHOIS configurato dal dominio. Questa azione verrebbe considerata una registrazione di dominio pubblico. Esistono tuttavia servizi di registrazione del dominio privato, in cui è possibile nascondere le informazioni personali dal record WHOIS del dominio. In queste situazioni, le informazioni del proprietario del dominio sono sicure e sostituite dalle informazioni del registrar. Altri gruppi di attori eseguono registrazioni di dominio privato per rendere più difficile per gli analisti trovare altri domini di cui sono proprietari. Defender TI fornisce vari set di dati per trovare l'infrastruttura condivisa degli attori quando i record WHOIS non forniscono lead.

WHOIS è un protocollo che consente a chiunque di eseguire query sulle informazioni su un dominio, un indirizzo IP o una subnet. Una delle funzioni più comuni per WHOIS nella ricerca sull'infrastruttura delle minacce consiste nell'identificare o connettere entità diverse in base a dati univoci condivisi all'interno dei record WHOIS. Se si è mai acquistato un dominio manualmente, si potrebbe aver notato che il contenuto richiesto dai registrar non viene mai verificato. Infatti, si poteva mettere qualsiasi cosa nel record (e molte persone fanno), che sarebbe poi stato visualizzato al mondo.

Ogni record WHOIS include diverse sezioni, che possono includere informazioni diverse. Le sezioni più comuni includono registrar, registrant, administrator e technical, ognuna potenzialmente corrispondente a un contatto diverso per il record. Questi dati sono duplicati tra le sezioni nella maggior parte dei casi, ma potrebbero esserci alcune lievi discrepanze, soprattutto se un attore ha commesso un errore. Quando si visualizzano informazioni WHOIS all'interno di Defender TI, viene visualizzato un record condensato che deduplica tutti i dati e nota da quale parte del record proviene. È stato rilevato che questo processo velocizza notevolmente il flusso di lavoro degli analisti ed evita di ignorare i dati. Le informazioni WHOIS di Defender TI sono basate sul database WhoisIQ™.

I dati WHOIS includono le informazioni seguenti:

- Record aggiornato: Timestamp che indica il giorno dell'ultimo aggiornamento di un record WHOIS

- Ultima analisi: Data dell'ultima analisi del record da parte del sistema Defender TI

- Scadenza: Data di scadenza della registrazione, se disponibile

- Creato: Età del record WHOIS corrente

- Server WHOIS: Il server configurato da un registrar accreditato ICANN per acquisire informazioni aggiornate sui domini registrati al suo interno

- Segretario: Servizio di registrazione usato per registrare l'artefatto

- Stato del dominio: Stato corrente del dominio; un dominio "attivo" è attivo su Internet

- Email: tutti gli indirizzi di posta elettronica trovati nel record WHOIS e il tipo di contatto a cui sono associati ognuno (ad esempio, amministratore o tecnologia)

- Nome: Il nome di tutti i contatti all'interno del record e il tipo di contatto a cui è associato

- Organizzazione: Il nome di tutte le organizzazioni all'interno del record e il tipo di contatto a cui è associato

- Via: Qualsiasi indirizzo stradale associato al record e il tipo di contatto corrispondente

- Città: Qualsiasi città elencata in un indirizzo associato al record e il tipo di contatto corrispondente

- Stato: Tutti gli stati elencati in un indirizzo associato al record e il tipo di contatto corrispondente

- Codice postale: Eventuali codici postali elencati in un indirizzo associato al record e il tipo di contatto corrispondente

- Paese: Tutti i paesi o le aree geografiche elencati in un indirizzo associato al record e il tipo di contatto corrispondente

- Telefono: Tutti i numeri di telefono elencati nel record e il tipo di contatto corrispondente

- Server dei nomi: Tutti i server dei nomi associati all'entità registrata

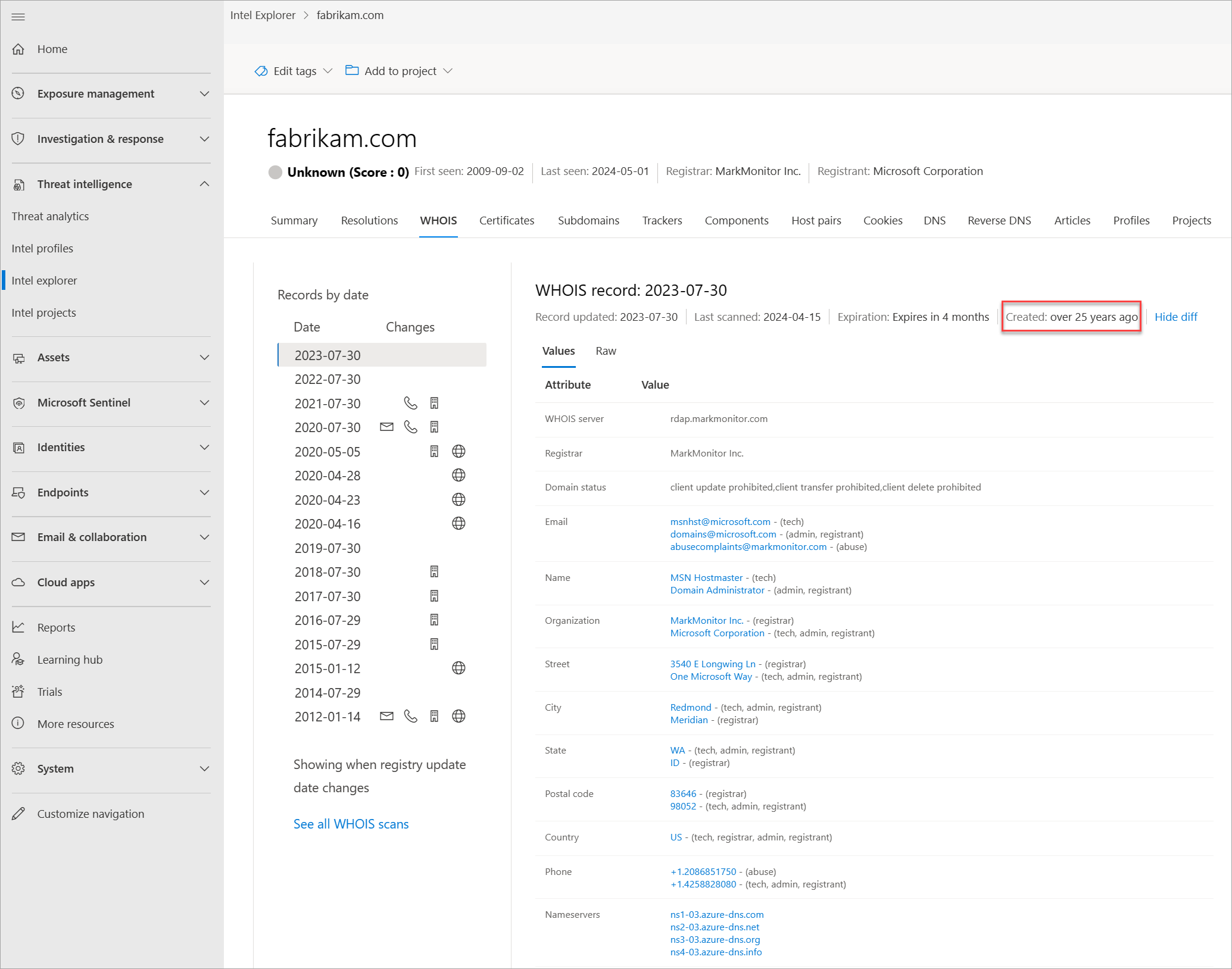

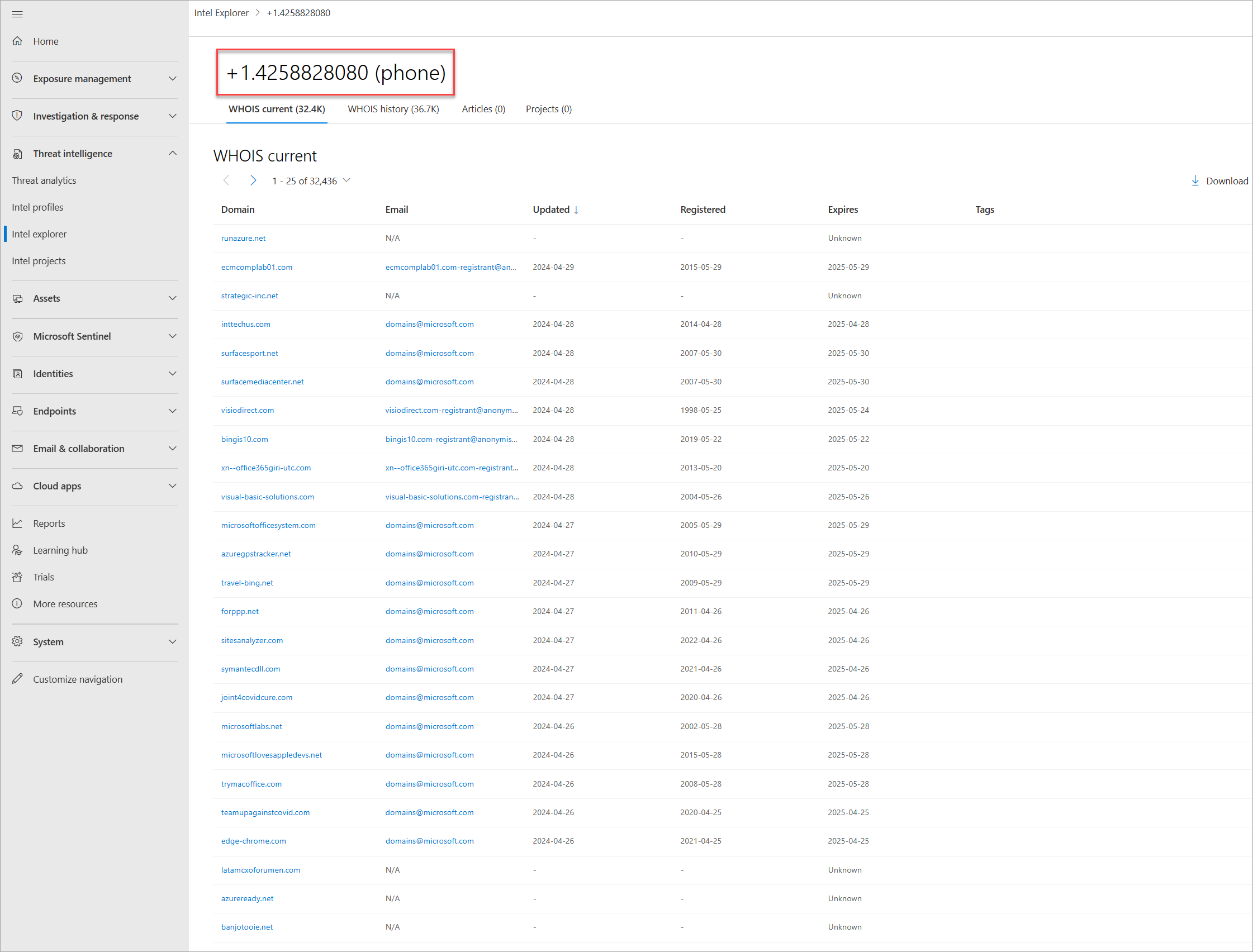

Ricerche WHOIS correnti

L'attuale repository WHOIS di Defender TI evidenzia tutti i domini della raccolta WHOIS di Microsoft attualmente registrati e associati all'attributo WHOIS di interesse. Questi dati evidenziano la registrazione e la data di scadenza del dominio, insieme all'indirizzo di posta elettronica usato per registrare il dominio. Questi dati vengono visualizzati nella scheda Ricerca WHOIS della piattaforma.

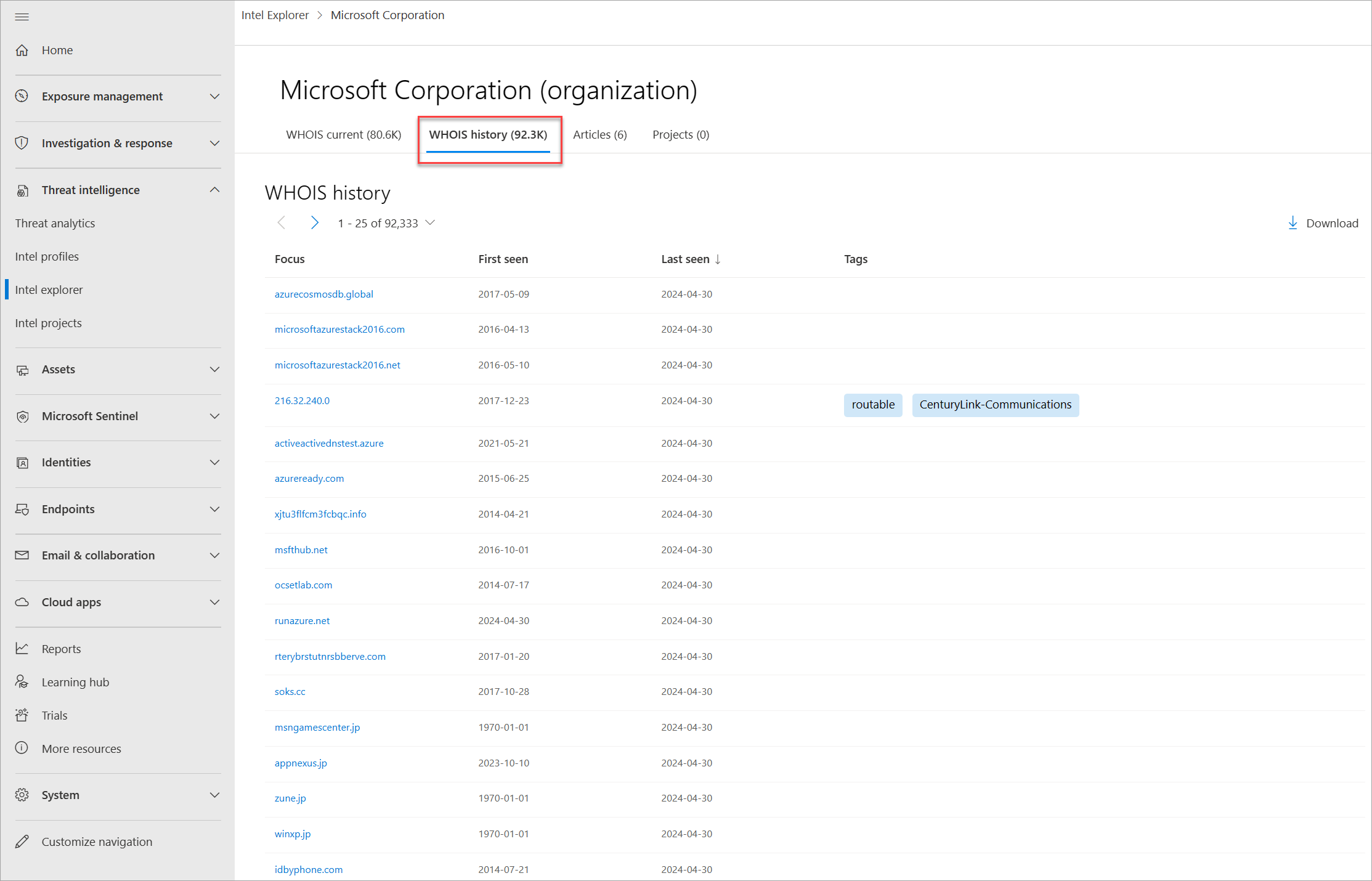

Ricerche WHOIS cronologiche

Il repository di cronologia WHOIS di Defender TI fornisce agli utenti l'accesso a tutte le associazioni di dominio cronologici note agli attributi WHOIS in base alle osservazioni del sistema. Questo set di dati evidenzia tutti i domini associati a un attributo per cui un utente esegue il pivot visualizzando la prima volta e l'ultima volta che è stata osservata l'associazione tra il dominio e l'attributo sottoposto a query. Questi dati vengono visualizzati in una scheda separata accanto alla scheda corrente WHOIS .

Domande a cui questo set di dati può rispondere:

Quanti anni ha il dominio?

Le informazioni sembrano protette dalla privacy?

Uno dei dati sembra essere univoco?

Quali server dei nomi vengono usati?

Questo dominio è un dominio sinkhole?

Questo dominio è un dominio parcheggiato?

Questo dominio è un dominio honeypot?

C'è qualche storia?

Ci sono messaggi di posta elettronica di protezione della privacy falsi?

Ci sono nomi falsi nel record WHOIS?

Altri ioc correlati sono identificati dalla ricerca su valori WHOIS potenzialmente condivisi tra domini?

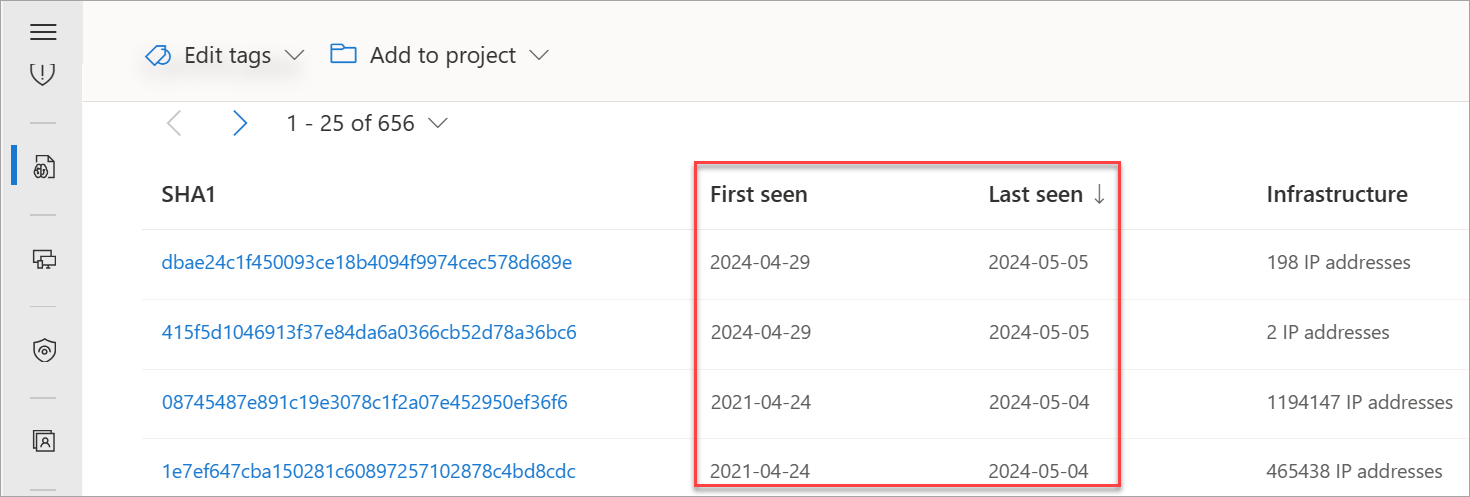

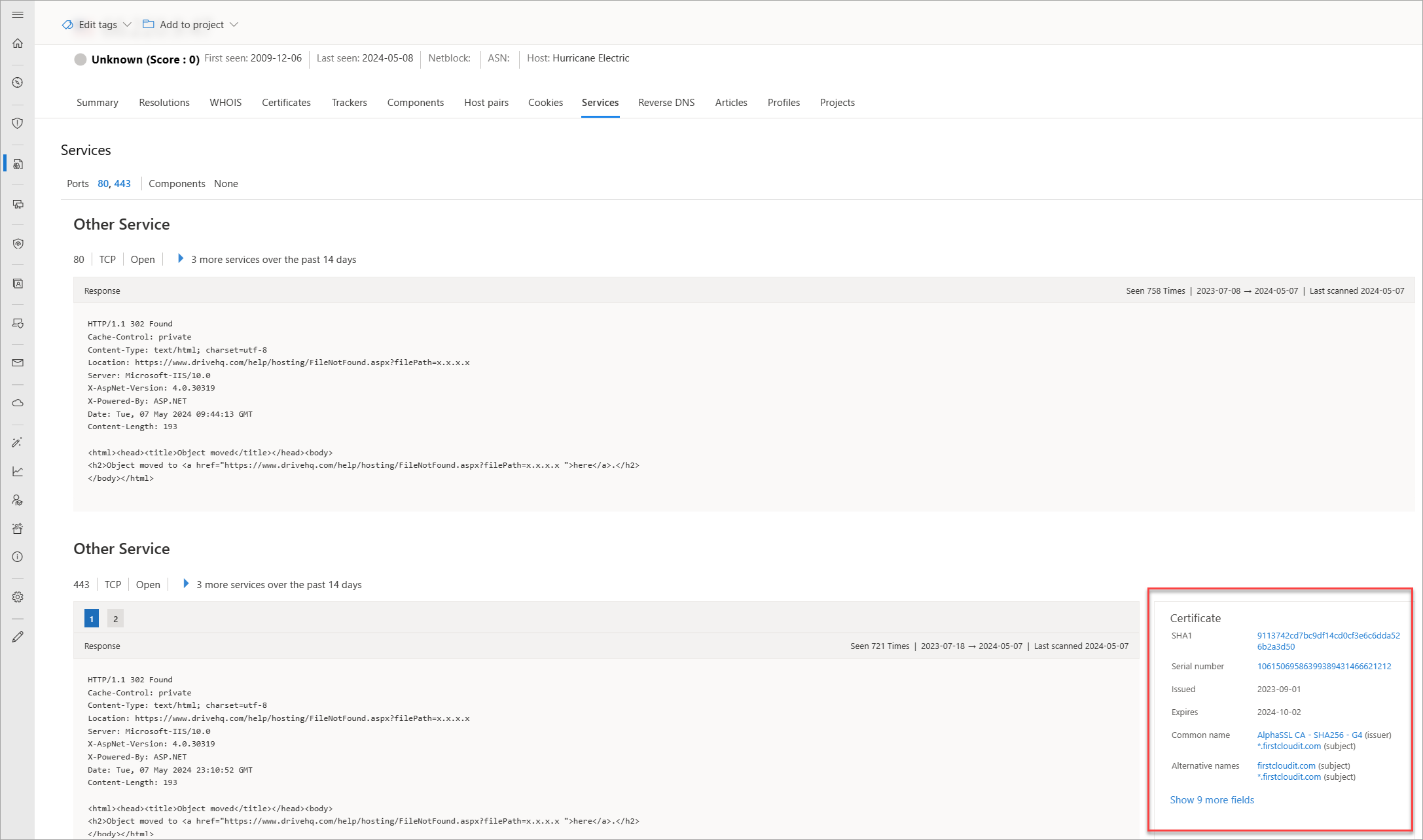

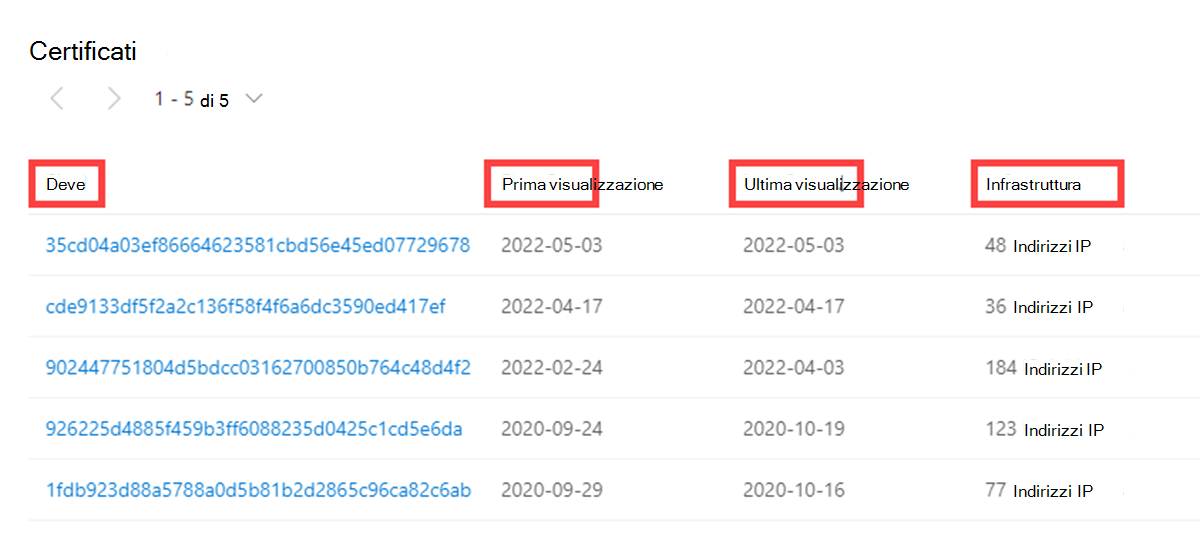

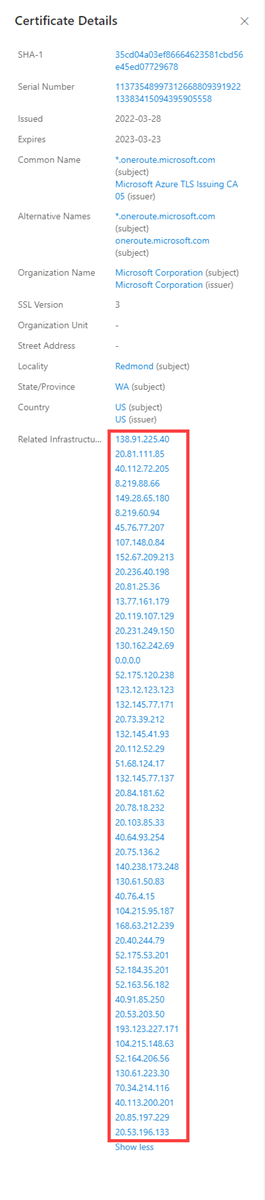

Certificati

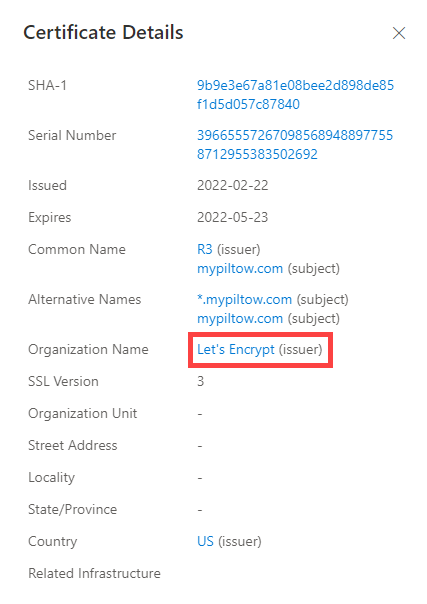

Oltre a proteggere i dati, i certificati TLS sono un modo fantastico per gli utenti di connettere infrastrutture di rete diverse. Le moderne tecniche di scansione consentono di eseguire richieste di dati su ogni nodo su Internet in poche ore. In altre parole, è possibile associare un certificato a un indirizzo IP che lo ospita facilmente e regolarmente.

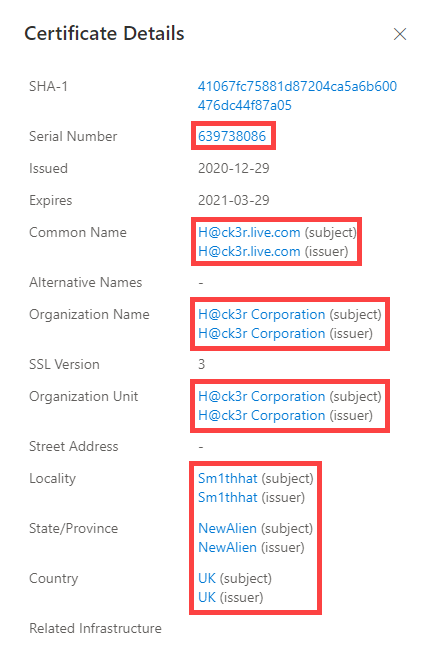

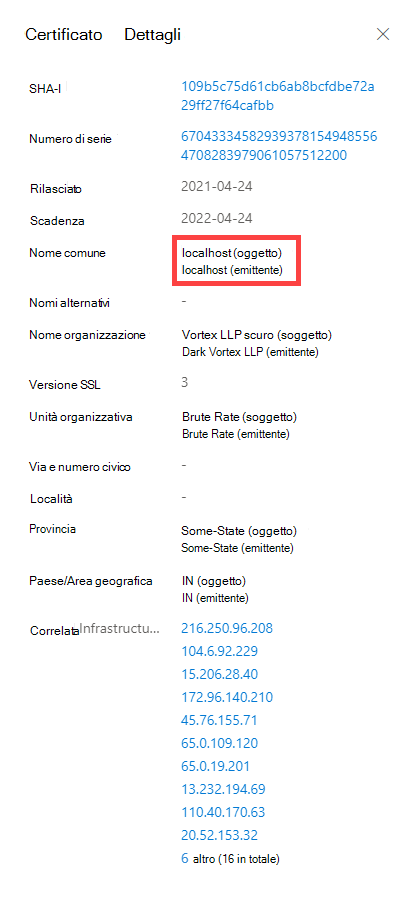

Analogamente a un record WHOIS, i certificati TLS richiedono che l'utente fornisca informazioni per generare il prodotto finale. A parte il dominio, il certificato TLS include per chi viene creato il certificato (a meno che non si firmi autonomamente). L'utente può creare le informazioni aggiuntive. La posizione in cui gli utenti di Microsoft vedono più valore dai certificati TLS non è necessariamente i dati univoci che qualcuno potrebbe usare durante la generazione del certificato, ma la posizione in cui è ospitato.

Per accedere a un certificato TLS, deve essere associato a un server Web ed esposto tramite una porta specifica (più spesso 443). Usando le analisi internet di massa su base settimanale, è possibile analizzare tutti gli indirizzi IP e ottenere qualsiasi certificato ospitato per creare un repository cronologico di dati del certificato. La presenza di un database di indirizzi IP ai mapping dei certificati TLS consente di identificare le sovrapposizioni nell'infrastruttura.

Per illustrare ulteriormente questo concetto, si supponga che un attore configura un server con un certificato TLS autofirmate. Dopo diversi giorni, i difensori diventano saggi per la loro infrastruttura e bloccano il server Web che ospita contenuto dannoso. Invece di distruggere tutto il loro duro lavoro, l'attore copia semplicemente tutti i contenuti (incluso il certificato TLS) e li inserisce in un nuovo server. Gli utenti possono ora stabilire una connessione usando il valore SHA-1 univoco del certificato e dire che entrambi i server Web (uno bloccato, uno sconosciuto) sono connessi in qualche modo.

Ciò che rende più preziosi i certificati TLS è che sono in grado di creare connessioni che potrebbero non essere presenti nei dati DNS o WHOIS passivi. Ciò significa più modi per correlare le potenziali infrastrutture dannose e identificare potenziali errori di sicurezza operativa degli attori. Defender TI ha raccolto oltre 30 milioni di certificati dal 2013 e fornisce gli strumenti per stabilire correlazioni sul contenuto e la cronologia dei certificati.

I certificati TLS sono file che associano digitalmente una chiave di crittografia a un set di dettagli forniti dall'utente. Defender TI usa tecniche di analisi Internet per raccogliere associazioni di certificati TLS da indirizzi IP su varie porte. Questi certificati vengono archiviati all'interno di un database locale e consentono di creare una sequenza temporale per la posizione in cui un determinato certificato TLS è apparso su Internet.

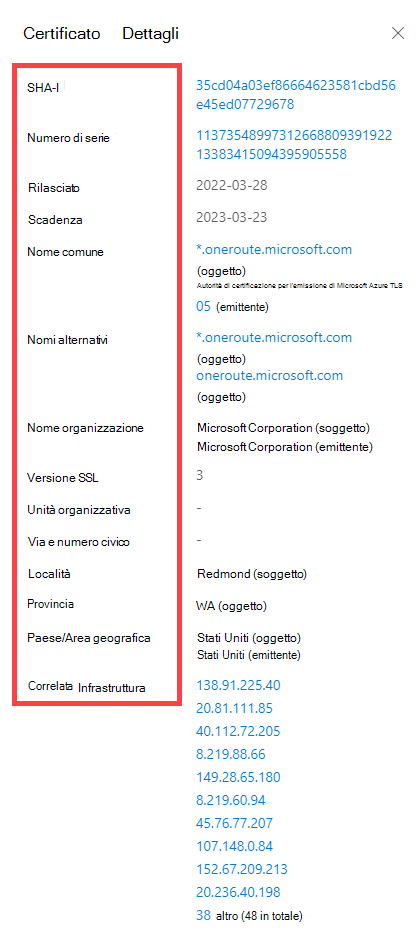

I dati del certificato includono le informazioni seguenti:

- Sha1: Hash dell'algoritmo SHA-1 per un asset di certificato TLS

- Prima vista: Timestamp che visualizza la data in cui il certificato è stato osservato per la prima volta su un artefatto

- Ultima visualizzazione: Timestamp che visualizza la data dell'ultima osservazione del certificato su un artefatto

- Infrastruttura: Qualsiasi infrastruttura correlata associata al certificato

Quando si espande un hash SHA-1, vengono visualizzati i dettagli seguenti:

- Numero di serie: Numero di serie associato a un certificato TLS

- Emesso: Data di rilascio di un certificato

- Scade: Data di scadenza di un certificato

- Nome comune del soggetto: Nome comune del soggetto per tutti i certificati TLS associati

- Nome comune dell'autorità di certificazione: Nome comune dell'autorità di certificazione per tutti i certificati TLS associati

- Nome/i alternativo soggetto: Eventuali nomi comuni alternativi per il certificato

- Nome/i alternativo autorità di certificazione: Qualsiasi altro nome dell'emittente

- Nome dell'organizzazione soggetto: L'organizzazione collegata alla registrazione del certificato TLS

- Nome dell'organizzazione emittente: Nome dell'organizzazione che ha orchestrato il problema di un certificato

- Versione SSL: Versione di SSL/TLS con cui è stato registrato il certificato

- Unità organizzativa soggetto: Metadati facoltativi che indicano il reparto all'interno di un'organizzazione responsabile del certificato

- Unità organizzativa dell'autorità di certificazione: Informazioni aggiuntive sull'organizzazione che rilascia il certificato

- Indirizzo del soggetto: Indirizzo della strada in cui si trova l'organizzazione

- Indirizzo dell'emittente: Indirizzo della strada in cui si trova l'organizzazione emittente

- Località del soggetto: La città in cui si trova l'organizzazione

- Località autorità di certificazione: La città in cui si trova l'organizzazione emittente

- Stato soggetto/provincia: Stato o provincia in cui si trova l'organizzazione

- Stato/provincia dell'emittente: Stato o provincia in cui si trova l'organizzazione emittente

- Paese soggetto: Paese o area geografica in cui si trova l'organizzazione

- Paese emittente: Paese o area geografica in cui si trova l'organizzazione emittente

- Infrastruttura correlata: Qualsiasi infrastruttura correlata associata al certificato

Domande a cui questo set di dati può rispondere:

A quale altra infrastruttura è stato osservato questo certificato?

Sono presenti punti dati univoci nel certificato che fungerebbero da buoni punti pivot?

Il certificato è autofirmto?

Il certificato proviene da un provider gratuito?

In quale intervallo di tempo è stato osservato il certificato in uso?

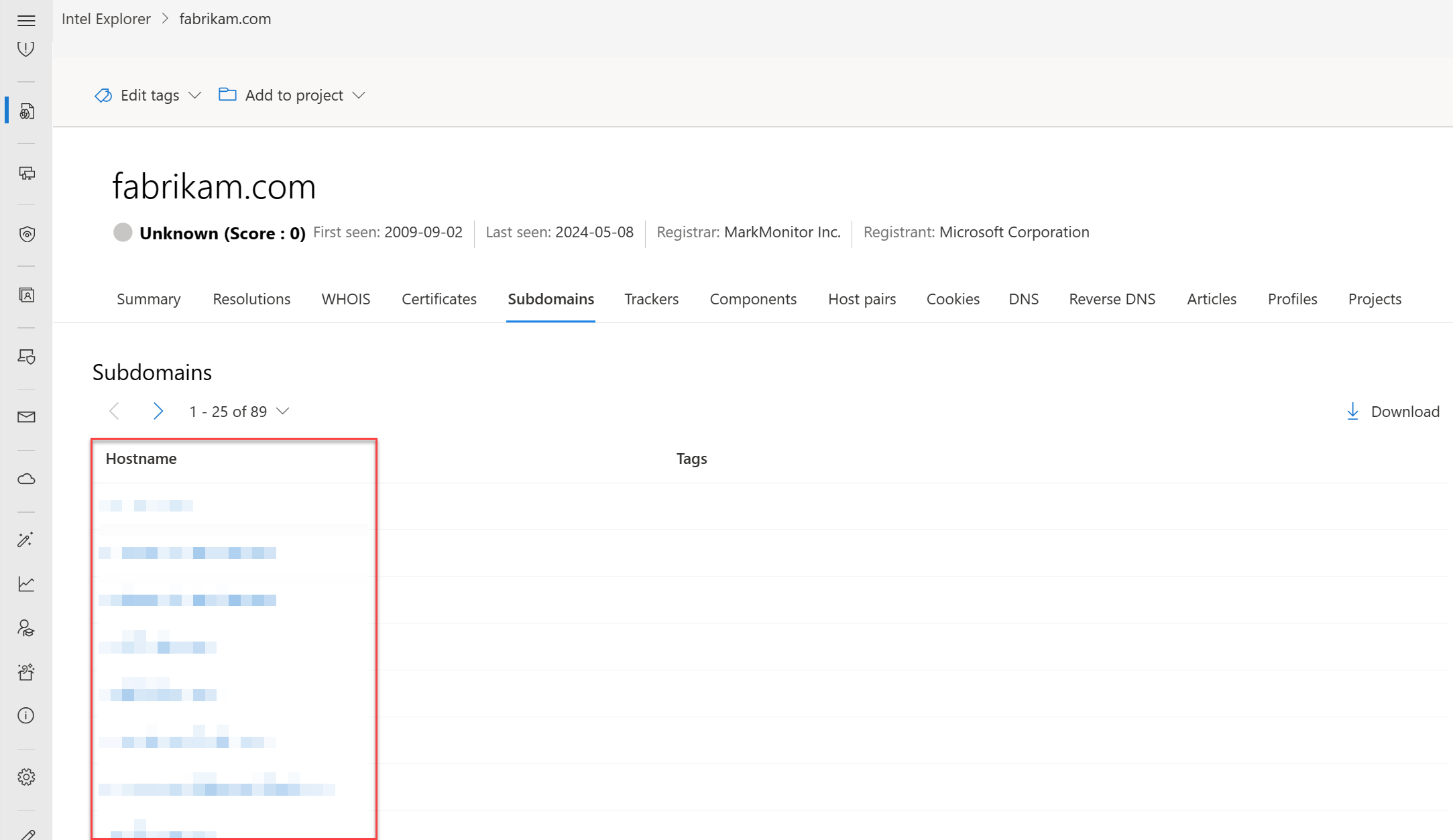

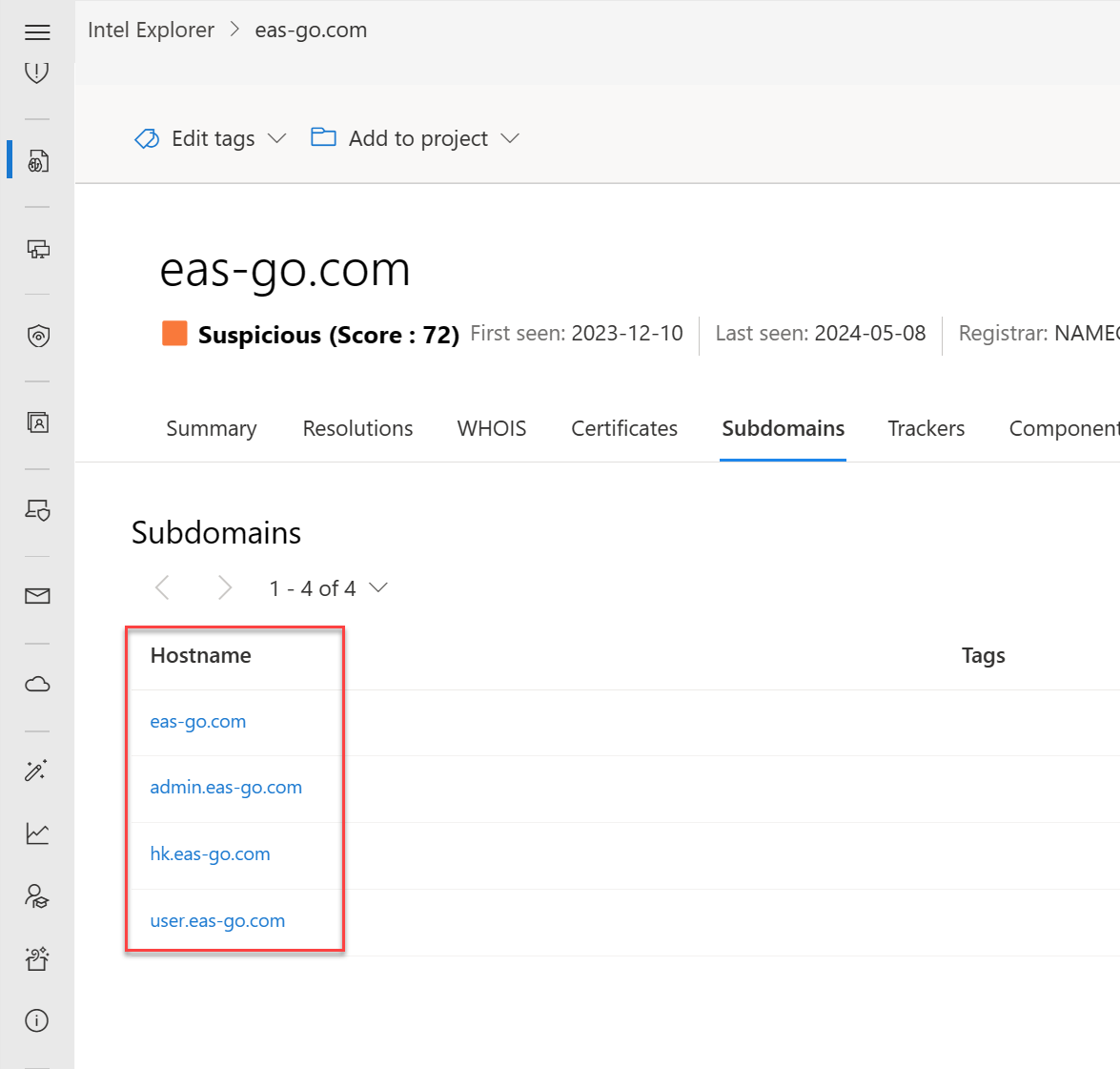

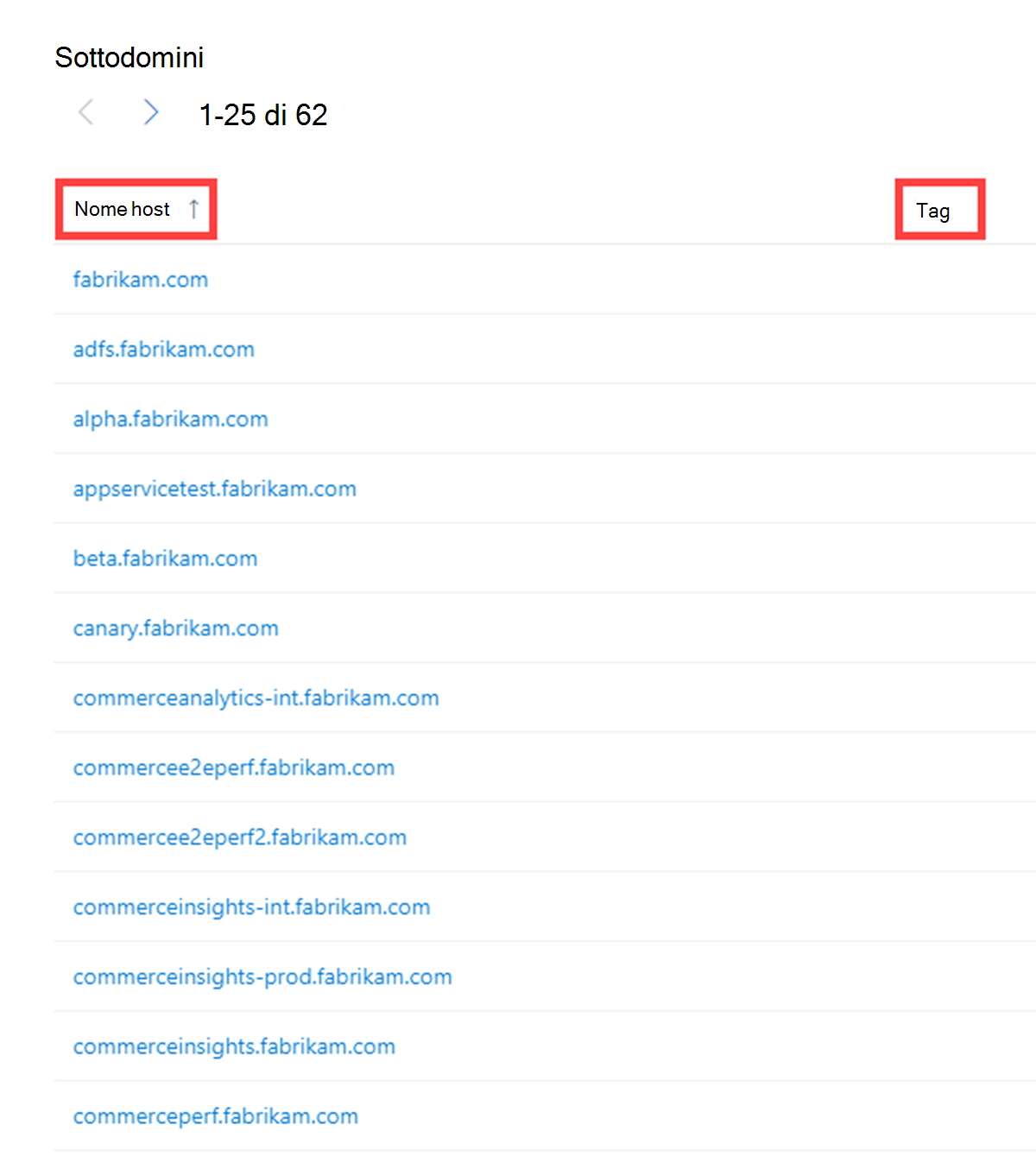

Sottodomini

Un sottodominio è un dominio Internet che fa parte di un dominio primario. I sottodomini vengono anche definiti "host". Ad esempio, learn.microsoft.com è un sottodominio di microsoft.com. Per ogni sottodominio, potrebbe essere presente un nuovo set di indirizzi IP in cui il dominio si risolve, che potrebbe essere un'ottima origine dati per trovare l'infrastruttura correlata.

I dati del sottodominio includono le informazioni seguenti:

- Hostname: sottodominio associato al dominio in cui è stata eseguita la ricerca

- Tag: tutti i tag applicati a questo artefatto in Defender TI

Domande a cui questo set di dati può rispondere:

Sono presenti altri sottodomini associati al dominio di livello superiore?

Uno dei sottodomini è associato ad attività dannose?

Se sono proprietario di questo dominio, uno dei sottodomini non ha familiarità?

Esiste un modello per i sottodomini elencati associati ad altri domini dannosi?

Il pivot di ogni sottodominio rivela un nuovo spazio di indirizzi IP non precedentemente associato alla destinazione?

Quale altra infrastruttura non correlata è possibile trovare che non corrisponde al dominio radice?

Tracker

I tracker sono codici o valori univoci presenti nelle pagine Web e spesso usati per tenere traccia dell'interazione dell'utente. Questi codici possono essere usati per correlare un gruppo eterogeneo di siti Web a un'entità centrale. Spesso, gli attori delle minacce copiano il codice sorgente del sito Web di una vittima che stanno cercando di rappresentare per una campagna di phishing. Raramente richiedono il tempo necessario per rimuovere questi ID, che potrebbero consentire agli utenti di identificare questi siti fraudolenti usando il set di dati Trackers di Defender TI. Gli attori possono anche distribuire gli ID tracker per verificare il successo delle campagne di attacco. Questa attività è simile al modo in cui i marketer usano ID SEO, ad esempio un ID tracker di Google Analytics, per tenere traccia del successo della loro campagna di marketing.

Il set di dati del tracker include ID di provider come Google, Yandex, Mixpanel, New Relic e Clicky e continua a crescere. Include le informazioni seguenti:

- Hostname: nome host che ospita l'infrastruttura in cui è stato rilevato il tracker

- Prima vista: timestamp della data in cui Microsoft ha osservato per la prima volta questo tracker sull'artefatto

- Last Seen: timestamp della data in cui Microsoft ha osservato per l'ultima volta questo tracker sull'artefatto

- Tipo: tipo di tracker rilevato ,ad esempio GoogleAnalyticsID o JarmHash

- Valore: valore di identificazione per il tracker

- Tag: tutti i tag applicati a questo artefatto in Defender TI

![]()

Domande a cui questo set di dati può rispondere:

Sono disponibili altre risorse che usano gli stessi ID di analisi?

Queste risorse sono associate all'organizzazione o stanno tentando di condurre un attacco di violazione?

C'è sovrapposizione tra i tracker: sono condivisi con altri siti Web?

Quali sono i tipi di tracker presenti nella pagina Web?

Qual è il periodo di tempo per i tracker?

Qual è la frequenza di modifica per i valori del tracker: vengono, vanno o rimangono?

Sono presenti tracker che collegano al software di clonazione di siti Web (ad esempio , MarkOfTheWeb o HTTrack)?

Sono presenti tracker che collegano a malware dannoso del server command-and-control (C2) (ad esempio JARM)?

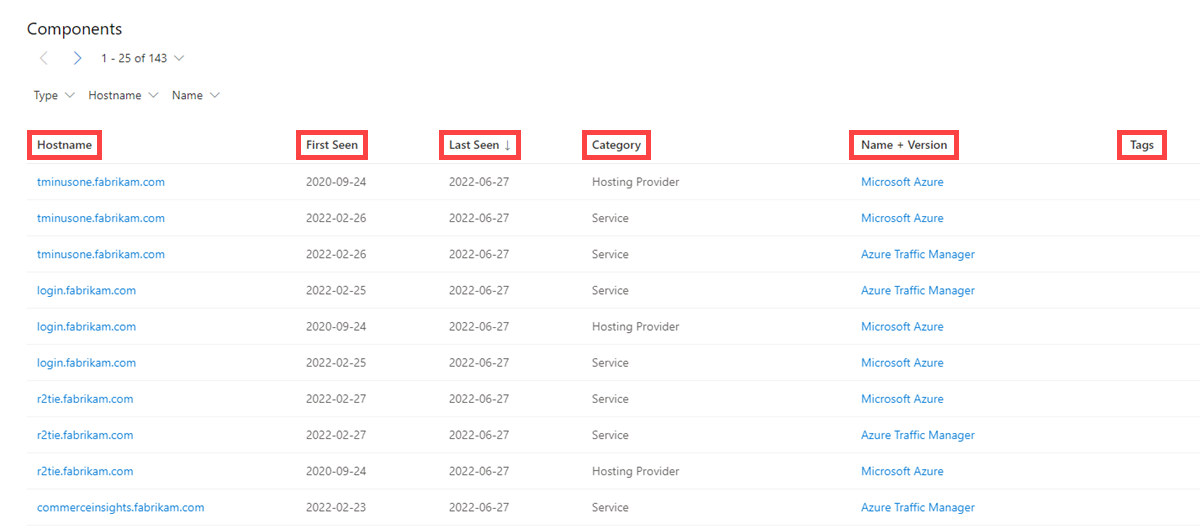

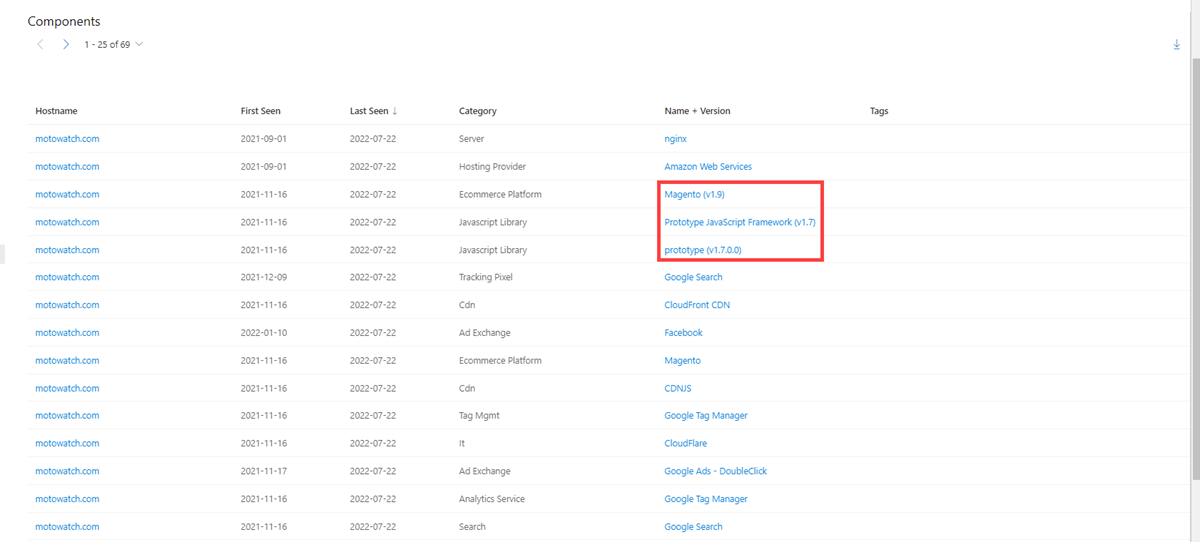

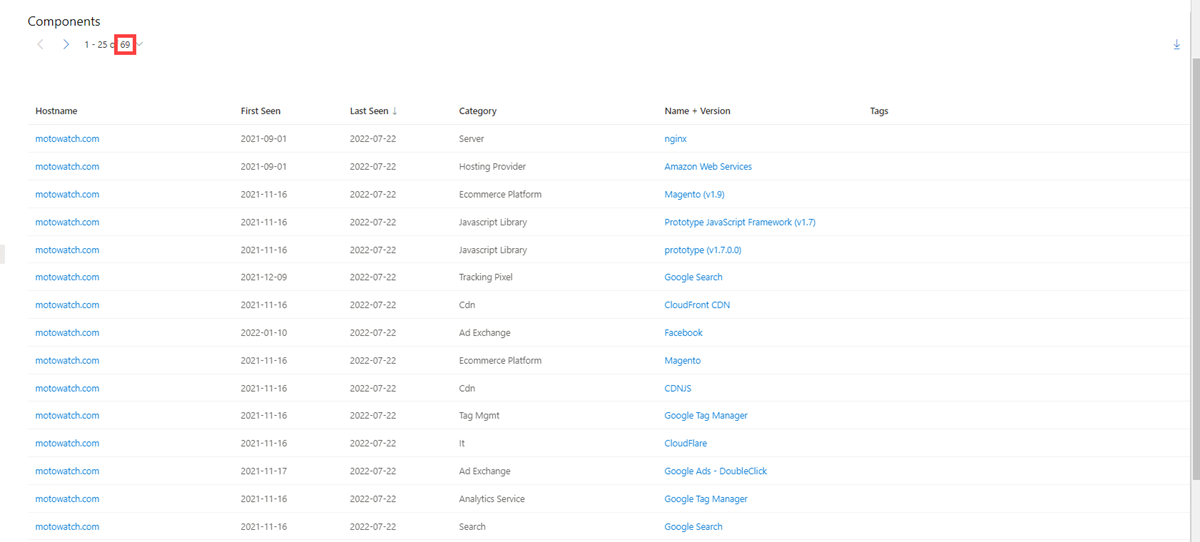

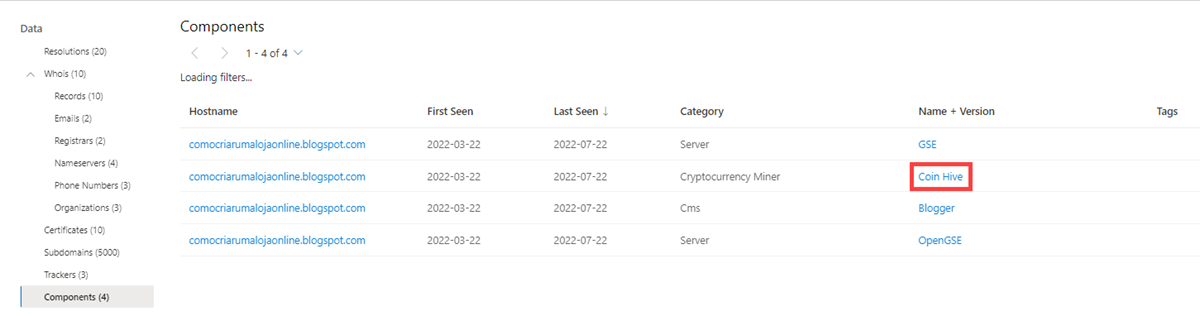

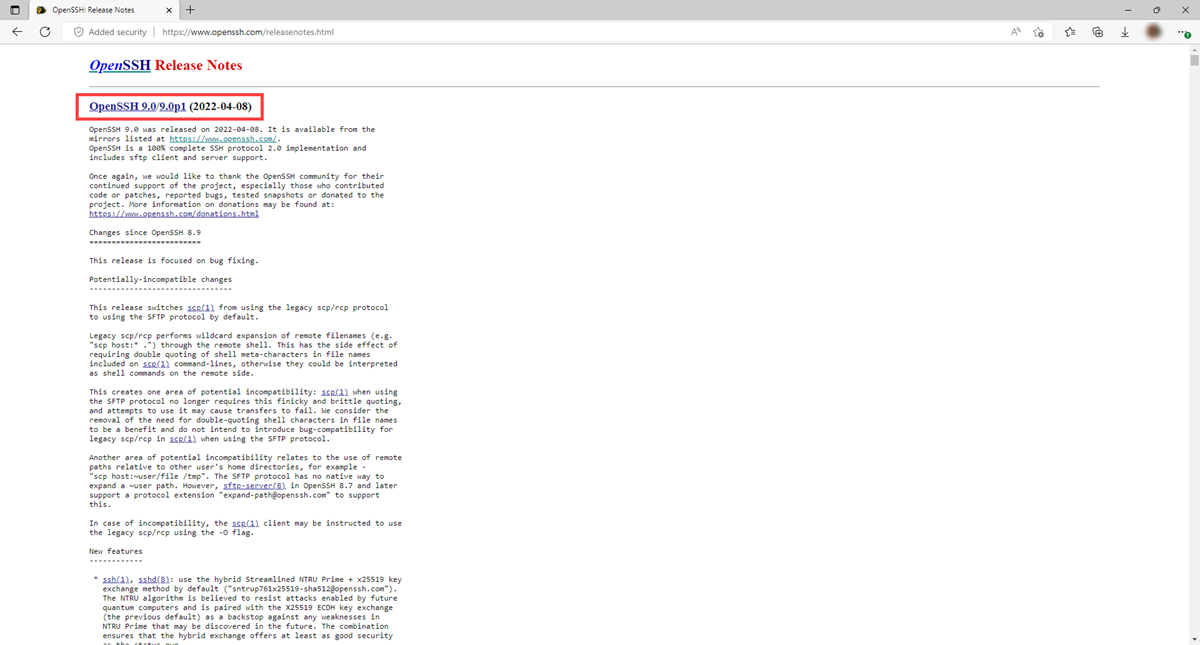

Componenti

I componenti Web sono dettagli che descrivono una pagina Web o un'infrastruttura server ricavata da Microsoft che esegue una ricerca per indicizzazione Web o un'analisi. Questi componenti consentono di comprendere la composizione di una pagina Web o la tecnologia e i servizi che guidano un'infrastruttura specifica. L'pivot su componenti univoci può trovare l'infrastruttura degli attori o altri siti compromessi. È anche possibile capire se un sito Web potrebbe essere vulnerabile a un attacco o a una compromissione specifica in base alle tecnologie in esecuzione.

I dati dei componenti includono le informazioni seguenti:

- Nome host: Nome host che ospita l'infrastruttura in cui è stato rilevato il componente

- Prima vista: Timestamp della data in cui Microsoft ha osservato per la prima volta questo componente sull'artefatto

- Ultima visualizzazione: Timestamp della data in cui Microsoft ha osservato questo componente per l'ultima volta nell'artefatto

- Categoria: Tipo di componente rilevato,ad esempio sistema operativo, framework, accesso remoto o server

- Nome e versione: Nome del componente e versione in esecuzione sull'artefatto (ad esempio , Microsoft IIS (v8.5))

- Tag: tutti i tag applicati a questo artefatto in Defender TI

Domande a cui questo set di dati può rispondere:

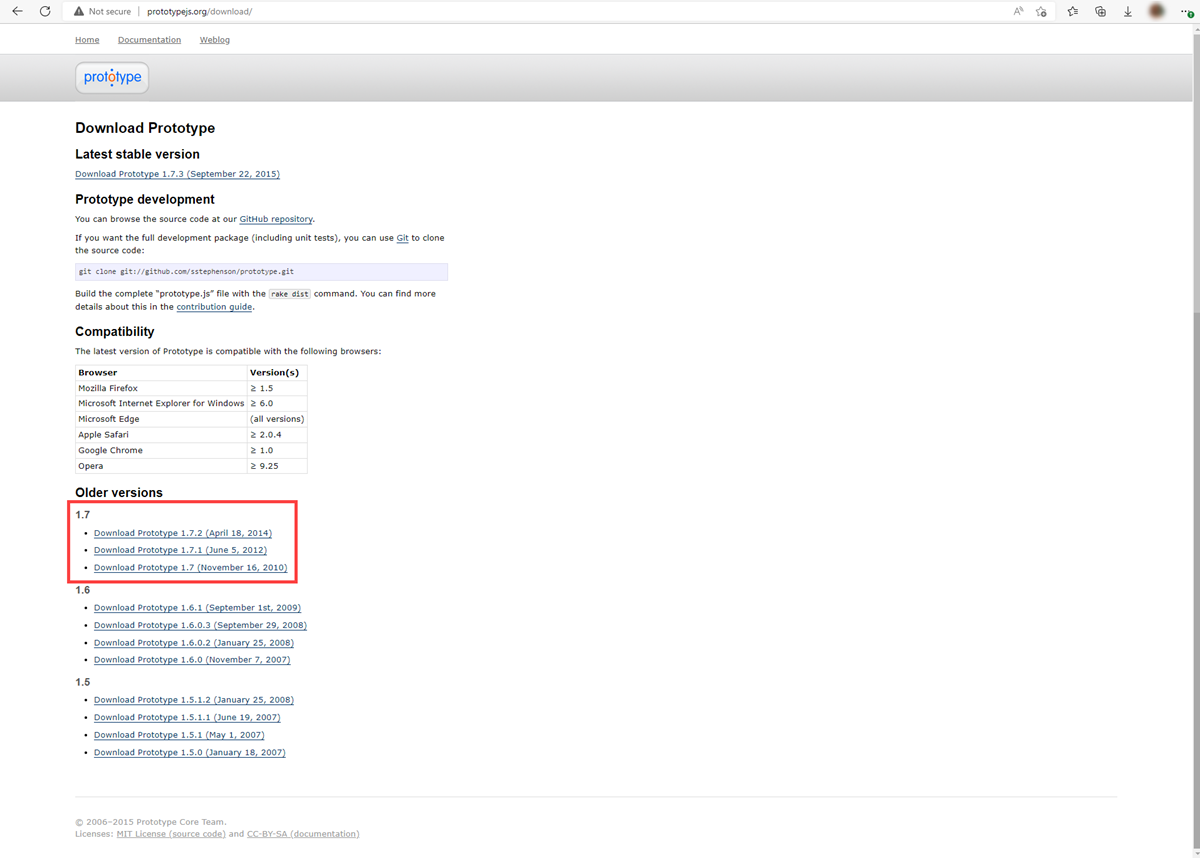

Quale infrastruttura vulnerabile si sta usando?

Magento v1.9 è così datato che Microsoft non è riuscito a individuare la documentazione affidabile per quella particolare versione.

Quali componenti Web univoci usa l'attore di minacce che può monitorarli in altri domini?

I componenti sono contrassegnati come dannosi?

Quanti componenti Web sono stati identificati?

Ci sono tecnologie uniche o strane non si vedono spesso?

Sono disponibili versioni false di tecnologie specifiche?

Qual è la frequenza delle modifiche nei componenti Web, spesso o raramente eseguite?

Sono note librerie sospette da abusare?

Sono presenti tecnologie con vulnerabilità associate a tali tecnologie?

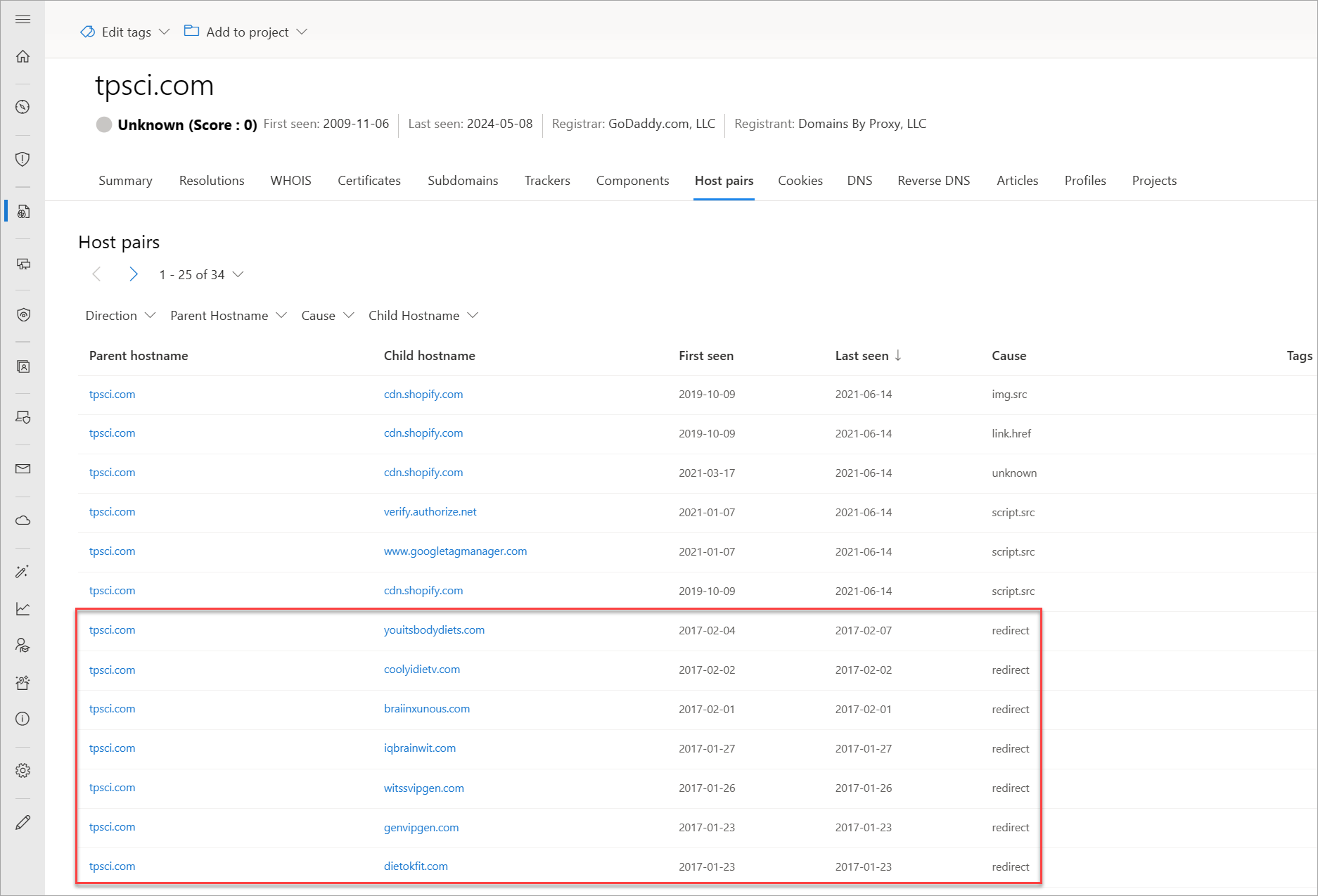

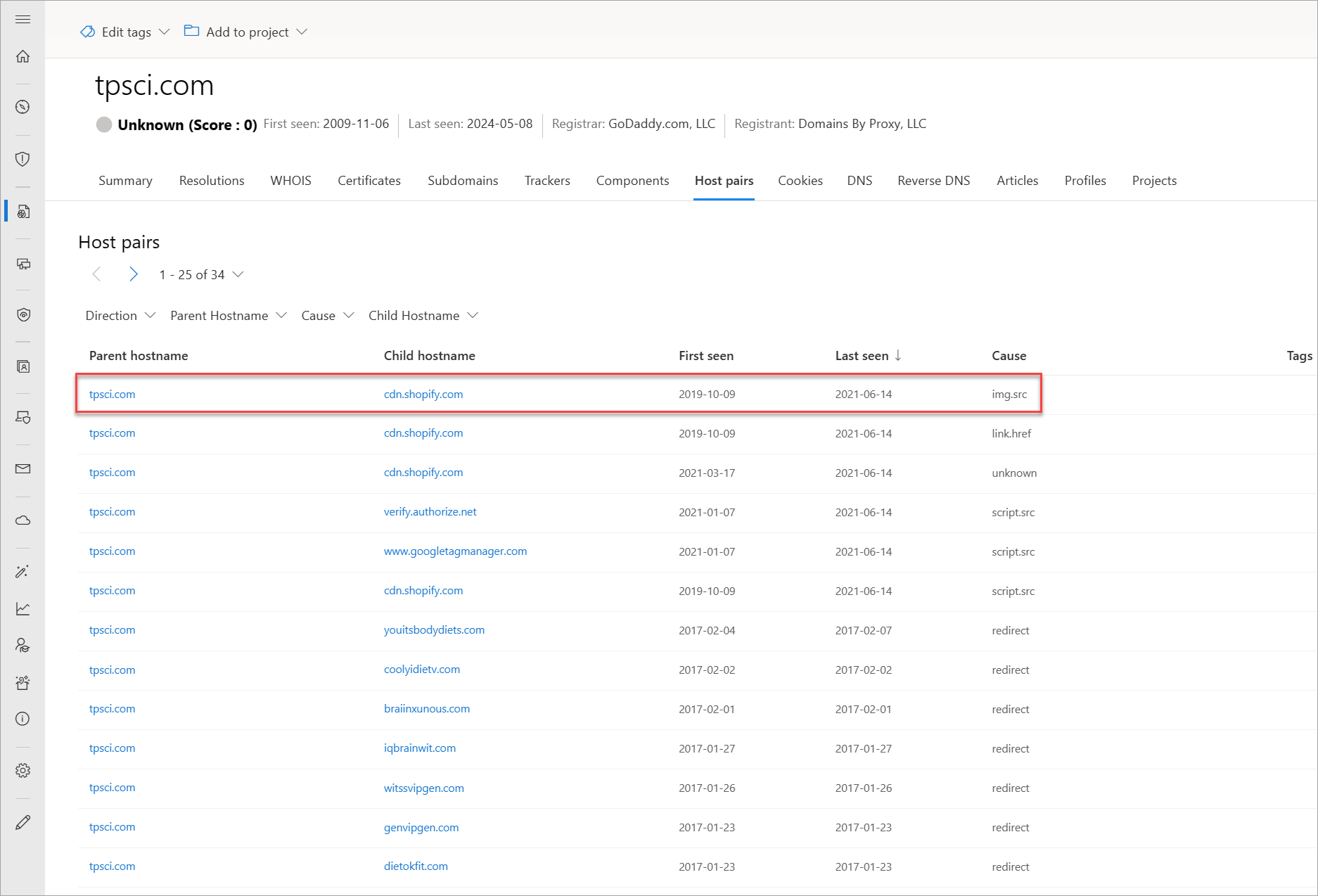

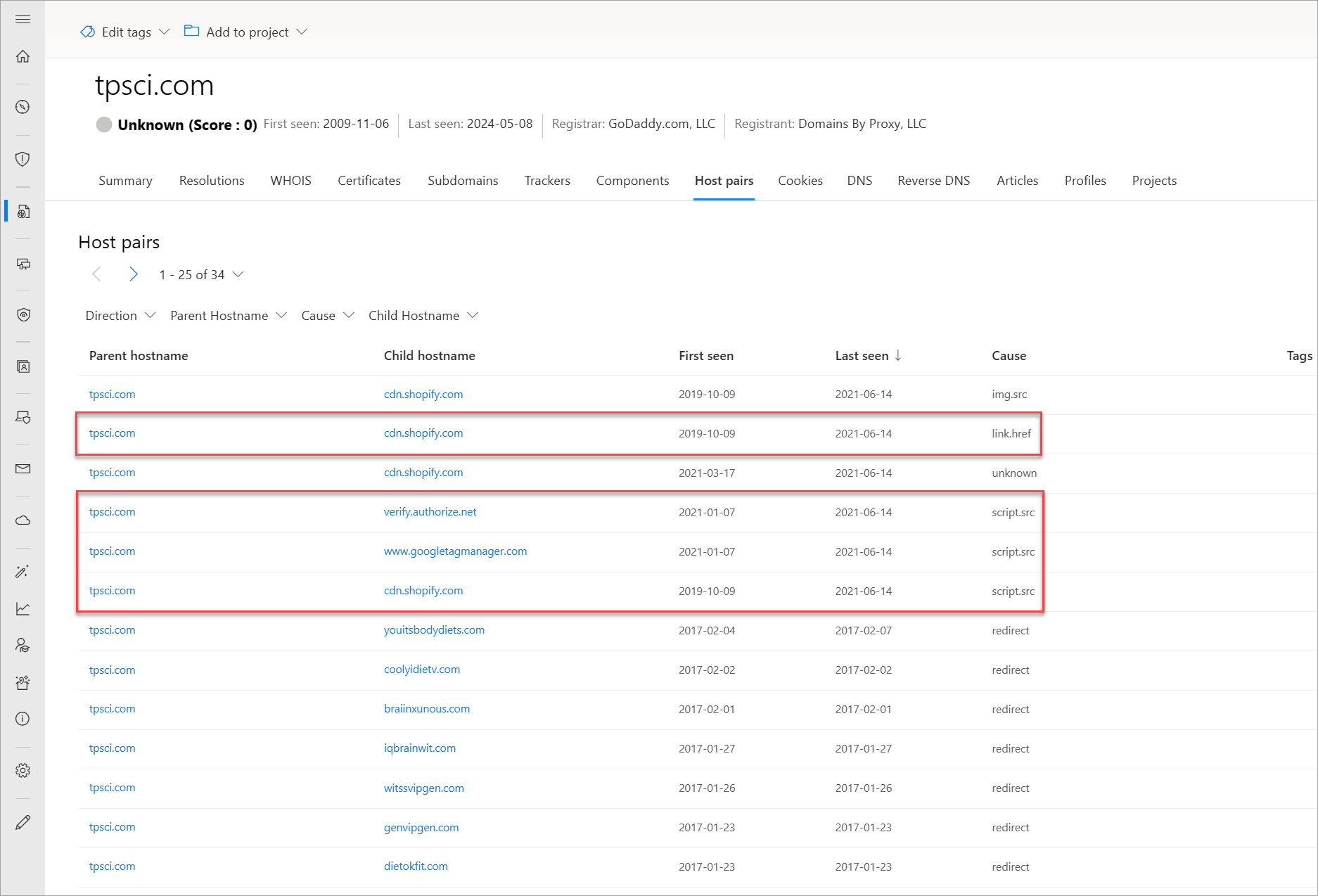

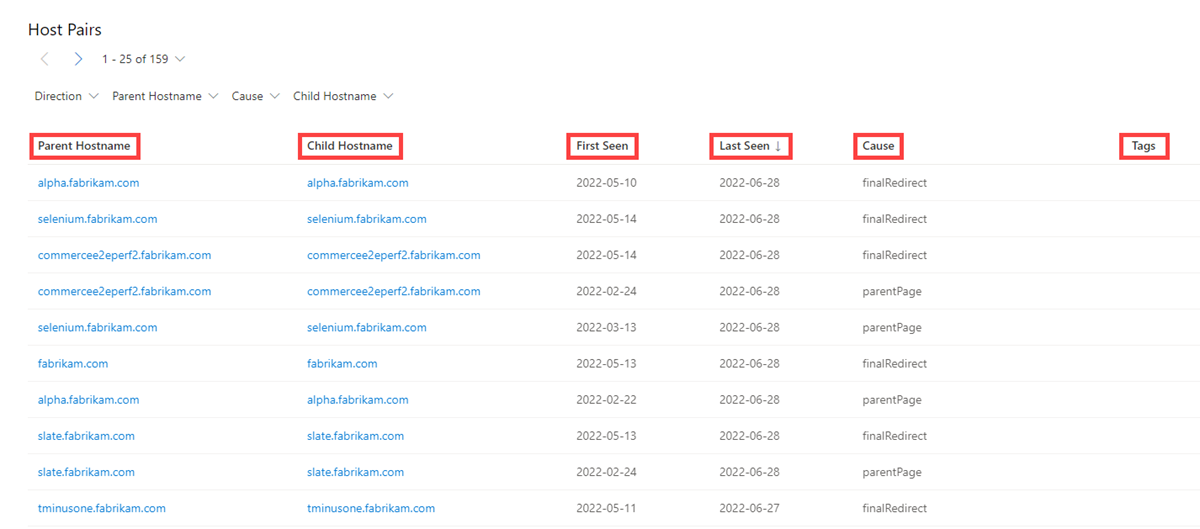

Coppie host

Le coppie host sono due parti dell'infrastruttura (padre e figlio) che condividono una connessione osservata dalla ricerca per indicizzazione Web di un utente virtuale. La connessione può variare da un reindirizzamento di primo livello (HTTP 302) a qualcosa di più complesso come un riferimento all'origine di iFrame o script.

I dati della coppia host includono le informazioni seguenti:

- Nome host padre: host che fa riferimento a un asset o "raggiungere" l'host figlio

- Nome host figlio: l'host su cui viene chiamato l'host padre

- Prima vista: timestamp della data in cui Microsoft ha osservato per la prima volta una relazione con l'host

- Ultima visualizzazione: timestamp della data in cui Microsoft ha osservato l'ultima relazione con l'host

-

Causa: tipo di connessione tra il nome host padre e il nome host figlio; le possibili cause includono:

- script.src

- link.href

- reindirizzare

- img.src

- sconosciuto

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Tag: tutti i tag applicati a questo artefatto in Defender TI

Domande a cui questo set di dati può rispondere:

Uno degli artefatti connessi è stato bloccato?

Uno degli artefatti connessi è stato contrassegnato (ad esempio, phishing, APT, dannoso, sospetto, attore di minacce specifico)?

Questo host reindirizza gli utenti a contenuti dannosi?

Le risorse che eseguono il pull in CSS o immagini per configurare attacchi di violazione?

Le risorse eseguono il pull di uno script o fanno riferimento a un link.href per configurare un attacco Magecart o skimming?

Dove vengono reindirizzati gli utenti da/verso?

Quale tipo di reindirizzamento viene eseguito?

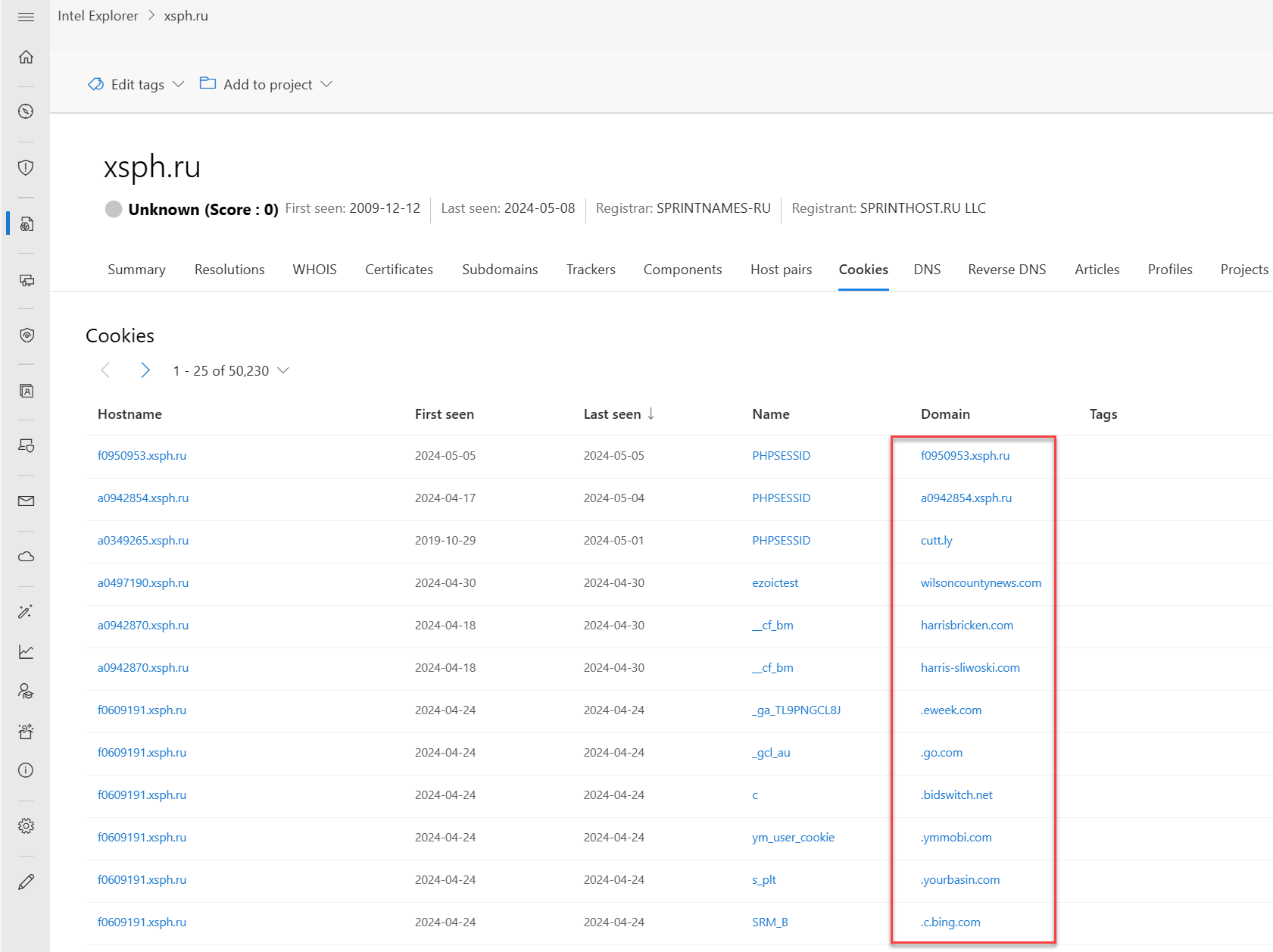

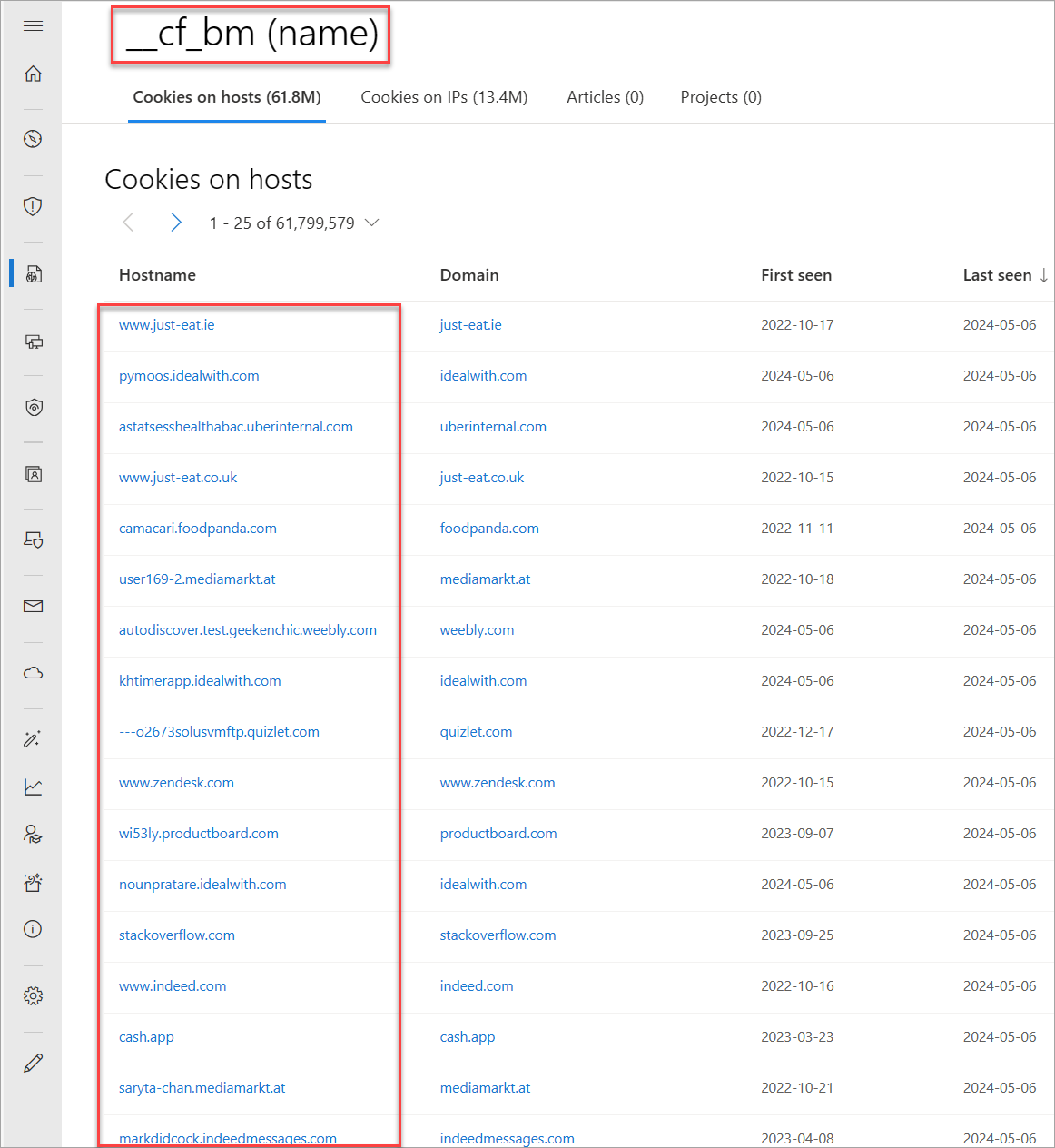

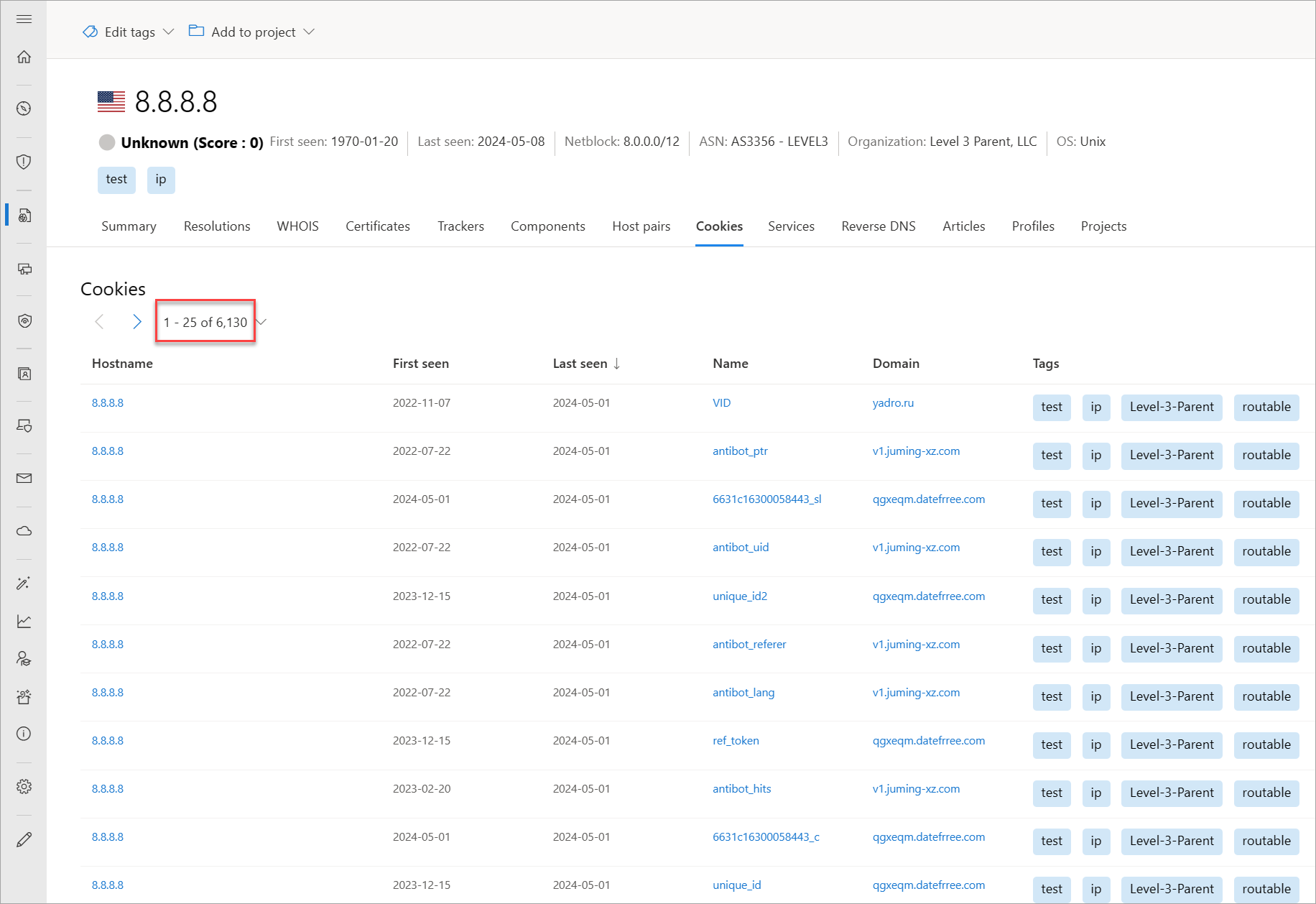

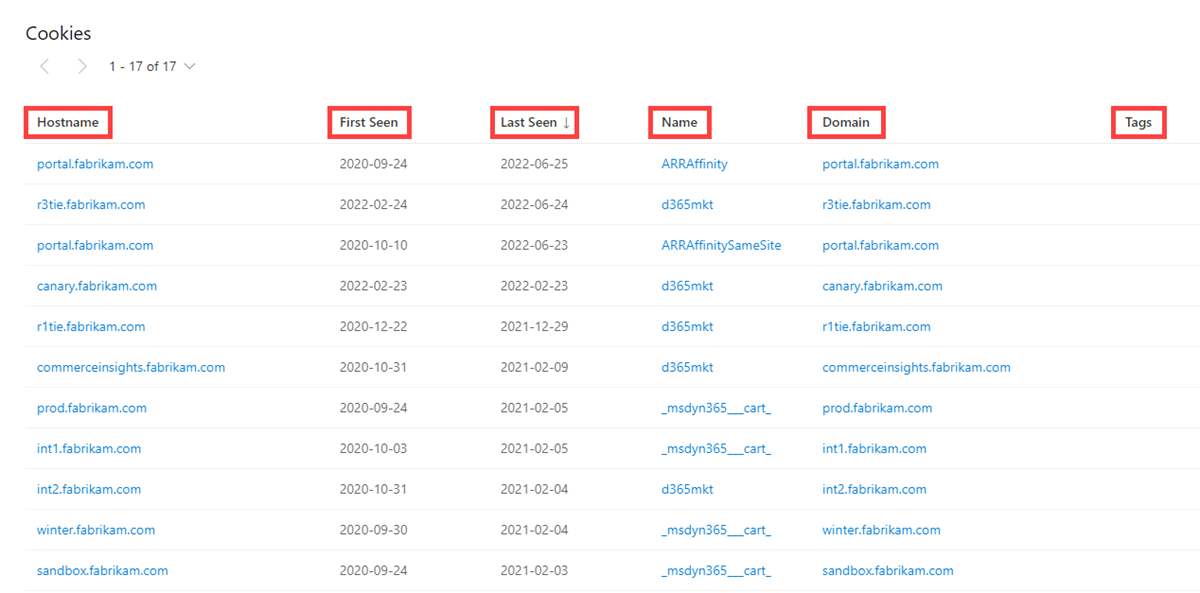

Cookies

I cookie sono piccoli dati inviati da un server a un client mentre l'utente naviga su Internet. Questi valori contengono talvolta uno stato per l'applicazione o piccoli bit di dati di rilevamento. Defender TI evidenzia e indicizza i nomi dei cookie osservati durante la ricerca per indicizzazione di un sito Web e consente di esaminare ovunque sono stati osservati nomi di cookie specifici durante la ricerca per indicizzazione e la raccolta dei dati. Gli attori malintenzionati usano anche i cookie per tenere traccia delle vittime infette o archiviare i dati che potrebbero usare in un secondo momento.

I dati dei cookie includono le informazioni seguenti:

- Nome host: Infrastruttura host associata al cookie

- Prima vista: Timestamp della data in cui Microsoft ha osservato per la prima volta questo cookie sull'artefatto

- Ultima visualizzazione: Timestamp della data in cui Microsoft ha osservato questo cookie per l'ultima volta sull'artefatto

- Nome: Nome del cookie, ad esempio JSESSIONID o SEARCH_NAMESITE.

- Dominio: Dominio associato al cookie

- Tag: Tutti i tag applicati a questo artefatto in Defender TI

Domande a cui questo set di dati può rispondere:

Quali altri siti Web rilasciano gli stessi cookie?

Quali altri siti Web stanno monitorando gli stessi cookie?

Il dominio dei cookie corrisponde alla query?

Quanti cookie sono associati all'artefatto?

Sono presenti nomi di cookie o domini univoci?

Quali sono i periodi di tempo associati ai cookie?

Qual è la frequenza dei cookie o delle modifiche appena osservati associati ai cookie?

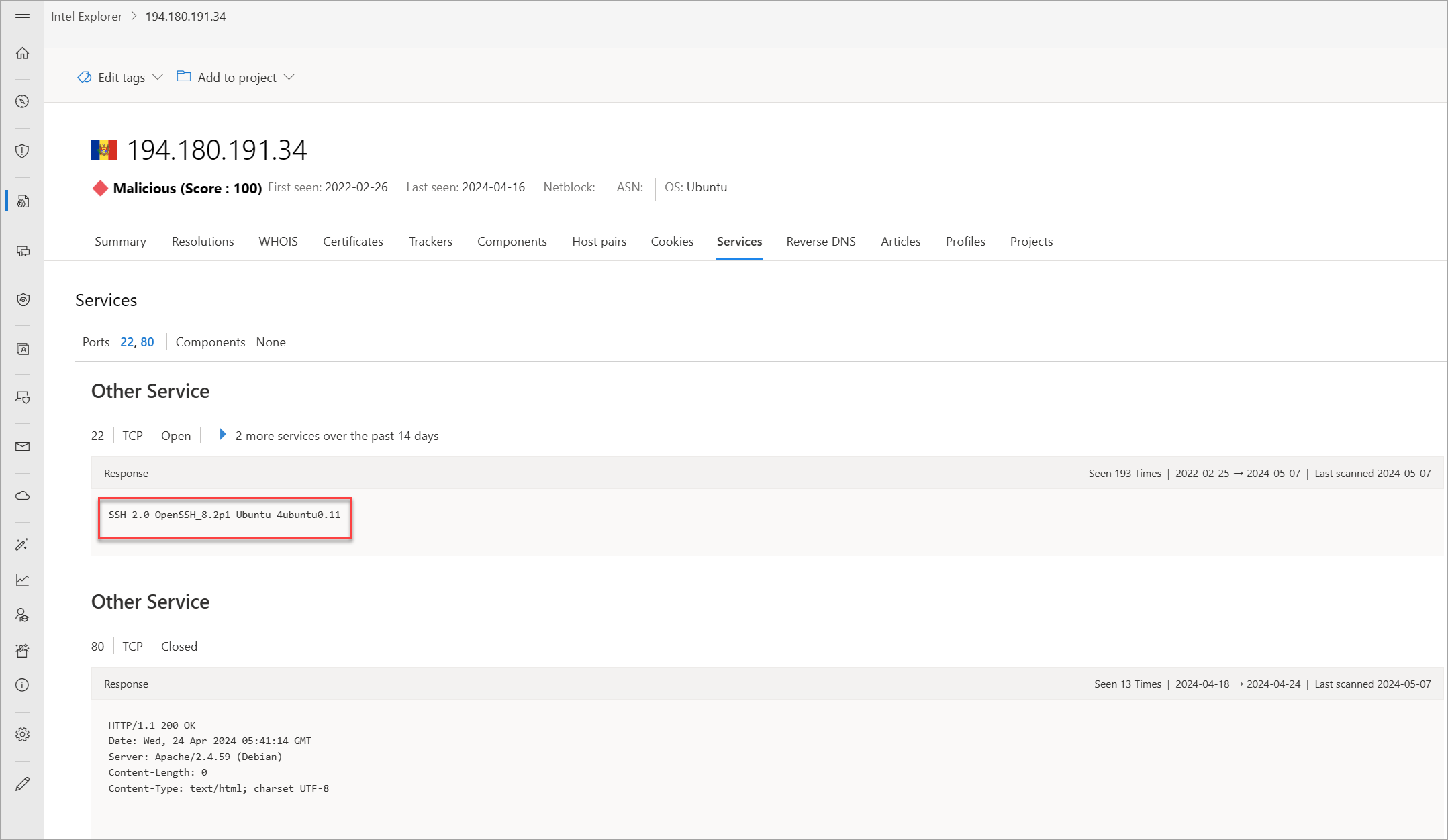

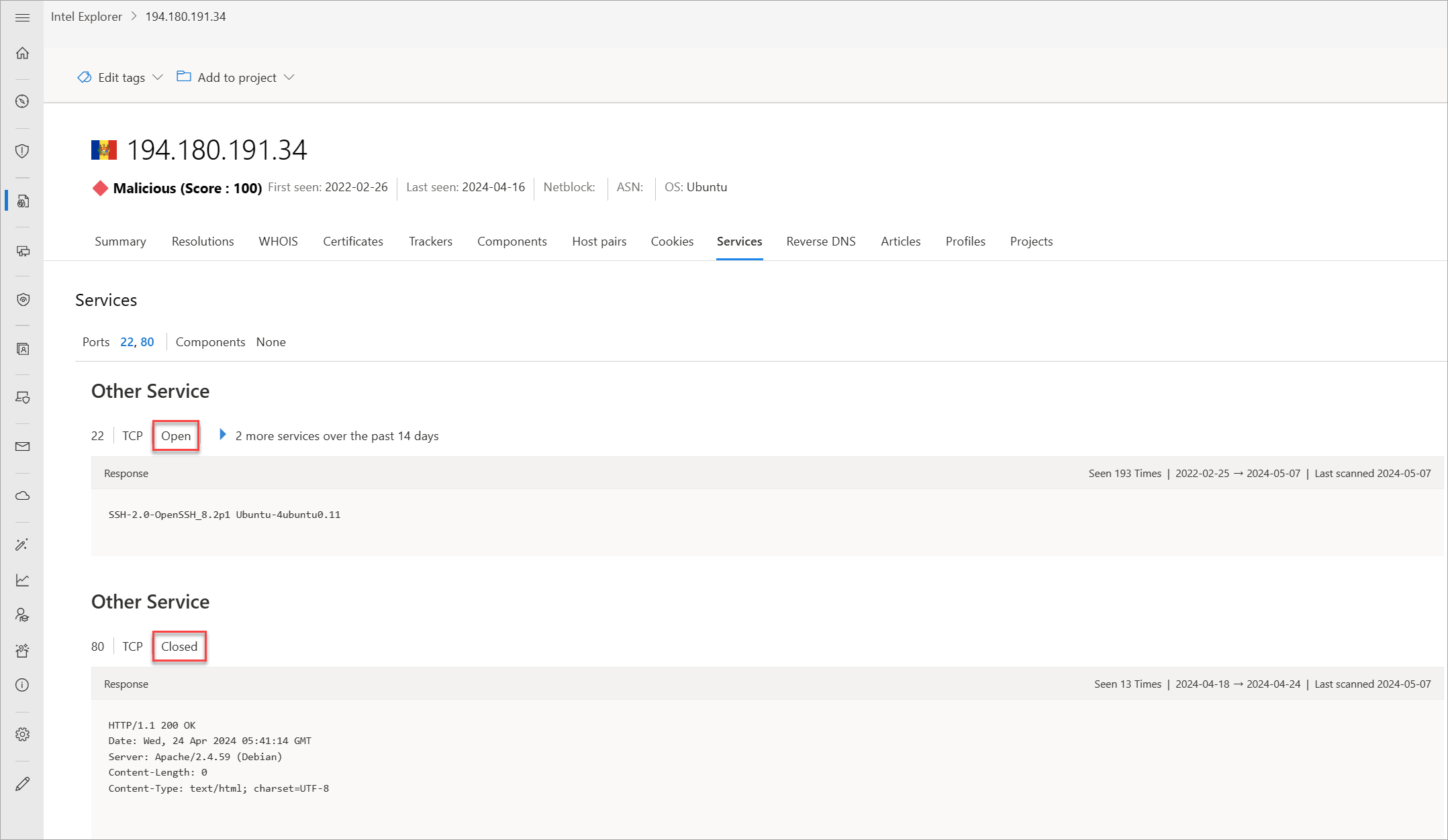

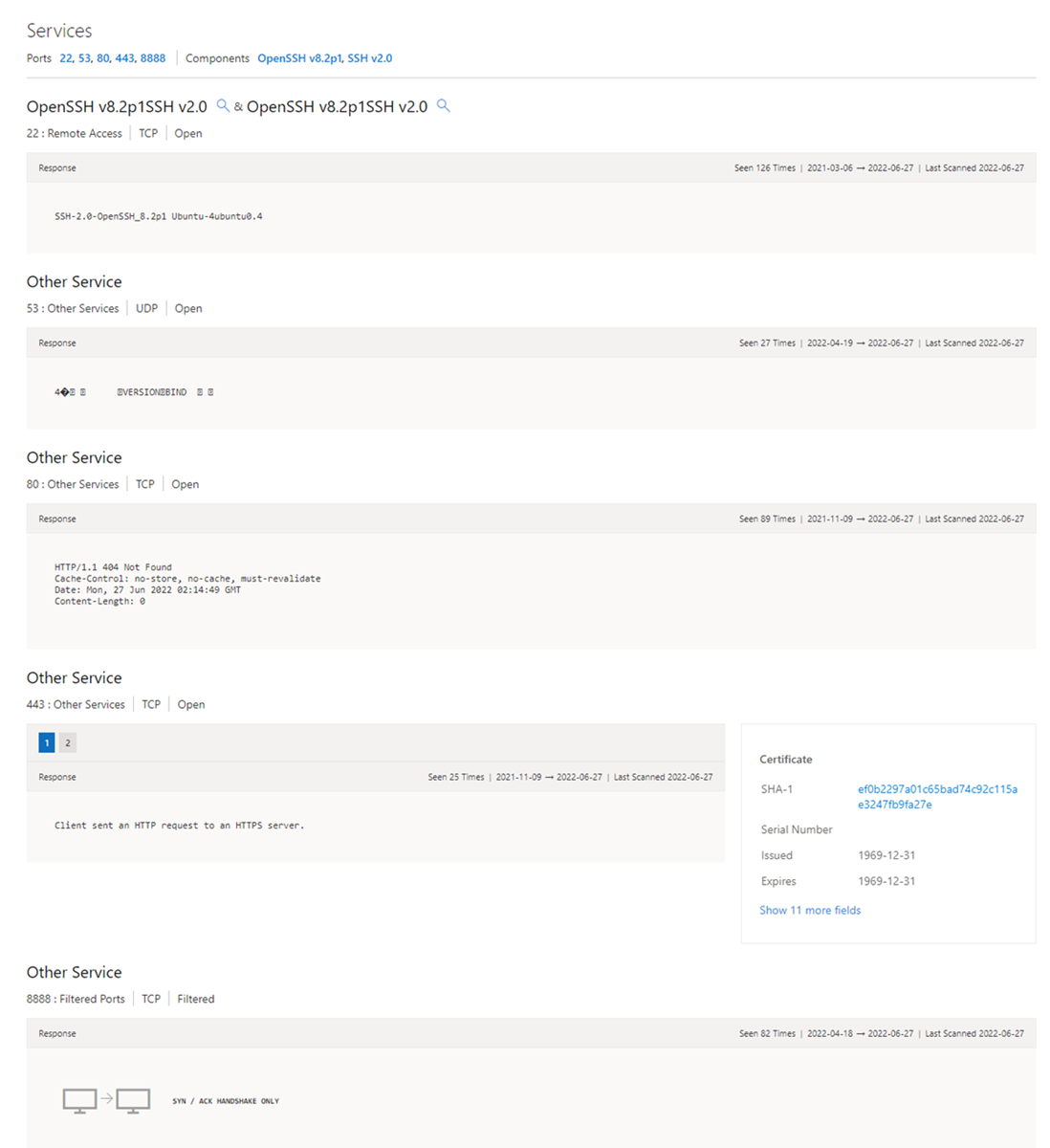

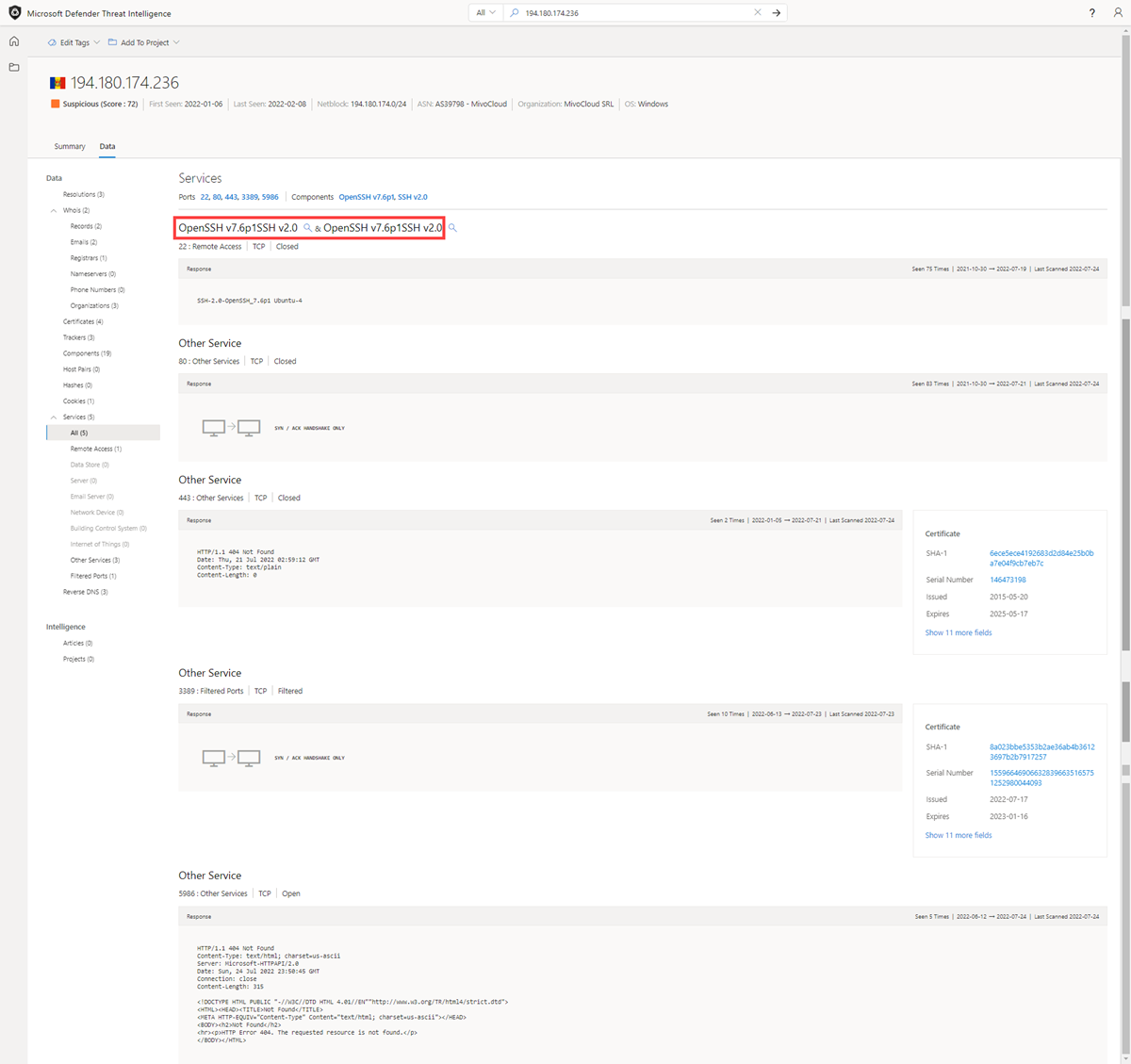

Servizi

I nomi di servizio e i numeri di porta vengono usati per distinguere i diversi servizi eseguiti su protocolli di trasporto come TCP, UDP, DCCP e SCTP. I numeri di porta possono suggerire il tipo di applicazione in esecuzione su una porta specifica. Tuttavia, le applicazioni o i servizi possono essere modificati per usare una porta diversa per offuscare o nascondere l'applicazione o il servizio in un indirizzo IP. Conoscere le informazioni su porta e intestazione/banner può identificare la vera applicazione/servizio e la combinazione di porte in uso. Defender TI visualizza 14 giorni di cronologia all'interno della scheda Servizi , visualizzando l'ultima risposta banner associata a una porta osservata.

I dati dei nostri servizi includono le informazioni seguenti:

- Porte aperte osservate

- Numeri di porta

- Componenti

- Numero di volte in cui il servizio è stato osservato

- Quando la porta è stata analizzata per l'ultima volta

- Connessione del protocollo

- Stato della porta

- Apri

- Filtrata

- Chiuso

- Risposta del banner

Domande a cui questo set di dati può rispondere:

Quali applicazioni sono in esecuzione su una porta specifica per un determinato indirizzo IP?

Quale versione delle applicazioni è in uso?

Sono presenti modifiche recenti nello stato aperto, filtrato o chiuso per una determinata porta?

È stato associato un certificato alla connessione?

Le tecnologie vulnerabili o deprecate sono in uso in un determinato asset?

Le informazioni vengono esposte da un servizio in esecuzione che potrebbe essere usato per scopi nefasti?

Vengono seguite le procedure consigliate per la sicurezza?

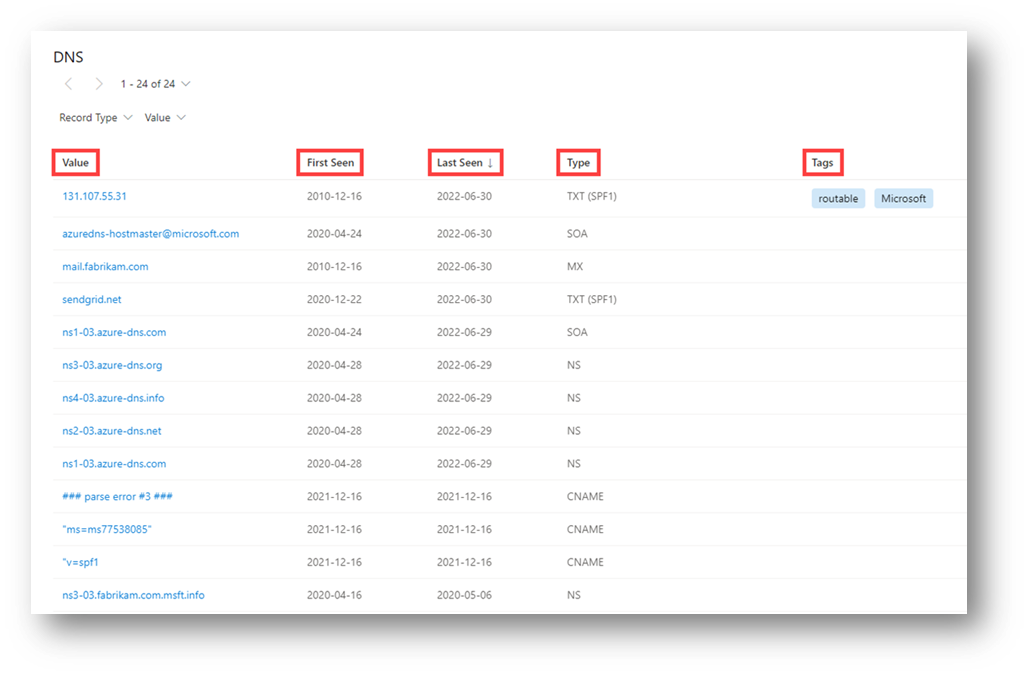

DNS

Microsoft ha raccolto record DNS nel corso degli anni, fornendo informazioni dettagliate su scambio di posta (MX), server dei nomi (NS), testo (TXT), inizio dell'autorità (SOA), nome canonico (CNAME) e record puntatore (PTR). La revisione dei record DNS potrebbe aiutare a identificare l'infrastruttura condivisa usata dagli attori nei domini di cui sono proprietari. Ad esempio, gli attori delle minacce tendono a usare gli stessi server con lo stesso nome per segmentare l'infrastruttura o gli stessi server di scambio di posta per amministrare il comando e il controllo.

I dati DNS includono le informazioni seguenti:

- Valore: il record DNS associato all'host

- Prima vista: timestamp della data in cui Microsoft ha osservato per la prima volta questo record sull'artefatto

- Ultima visualizzazione: timestamp della data in cui Microsoft ha osservato per l'ultima volta questo record sull'artefatto

-

Tipo: tipo di infrastruttura associata al record; le opzioni possibili includono:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tag: tutti i tag applicati a questo artefatto in Defender TI

Domande a cui questo set di dati può rispondere:

- Quali altri componenti dell'infrastruttura sono direttamente correlati all'indicatore che si sta cercando?

- Come è cambiata l'infrastruttura nel tempo?

- Il proprietario del dominio utilizza i servizi di una rete di distribuzione di contenuti o di un servizio di protezione del marchio?

- Quali altre tecnologie potrebbero essere impiegate dall'organizzazione associata all'interno della propria rete?

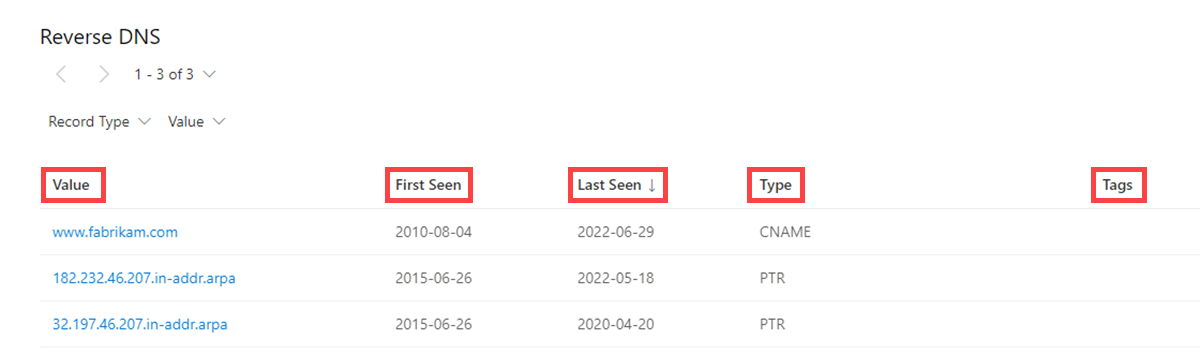

DNS inverso

Mentre una ricerca DNS diretta esegue query sull'indirizzo IP di un determinato nome host, una ricerca DNS inversa esegue una query su un nome host specifico di un indirizzo IP. Questo set di dati mostra risultati simili a quelli del DNS. La revisione dei record DNS consente di identificare l'infrastruttura condivisa usata dagli attori nei domini di cui sono proprietari. Ad esempio, i gruppi di attori tendono a usare gli stessi server con lo stesso nome per segmentare l'infrastruttura o gli stessi server di scambio di posta per amministrare il comando e il controllo.

I dati DNS inversi includono le informazioni seguenti:

- Valore: valore del record DNS inverso

- Prima vista: timestamp della data in cui Microsoft ha osservato per la prima volta questo record sull'artefatto

- Ultima visualizzazione: timestamp della data in cui Microsoft ha osservato per la prima volta questo record sull'artefatto

-

Tipo: tipo di infrastruttura associata al record; le opzioni possibili includono:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tag: tutti i tag applicati a questo artefatto in Defender TI

Domande a cui questo set di dati può rispondere:

- Quali record DNS hanno osservato questo host?

- In che modo l'infrastruttura che ha osservato questo host è cambiata nel tempo?