Analizzare gli eventi imprevisti nel portale di Microsoft Defender

Il portale Microsoft Defender presenta avvisi, asset, indagini e prove correlati da tutti gli asset a un evento imprevisto per dare un'occhiata completa all'intera ampiezza di un attacco.

All'interno di un evento imprevisto, si analizzano gli avvisi, si comprende il significato e si confrontano le prove in modo da poter elaborare un piano di correzione efficace.

Indagine iniziale

Prima di approfondire i dettagli, esaminare le proprietà e l'intera storia di attacco dell'evento imprevisto.

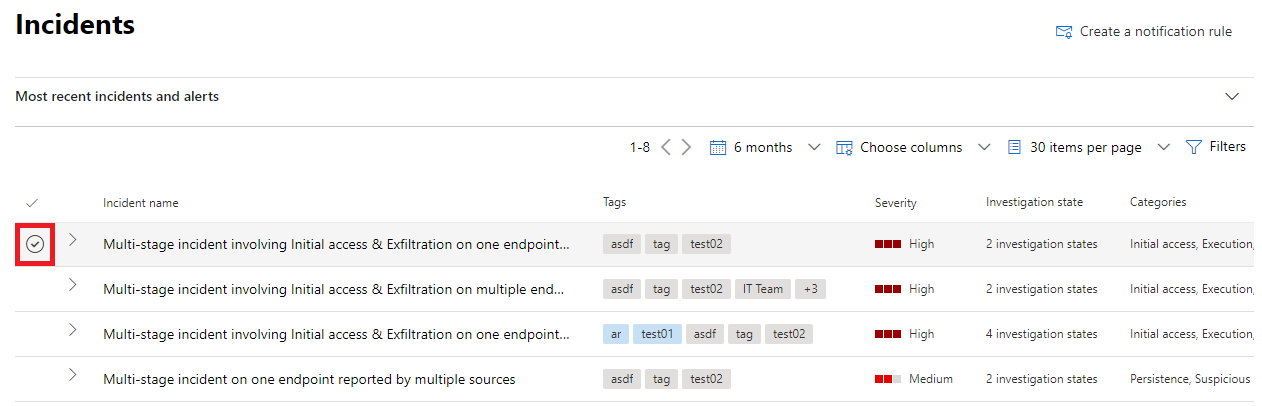

È possibile iniziare selezionando l'evento imprevisto dalla colonna segno di spunta. Di seguito viene riportato un esempio.

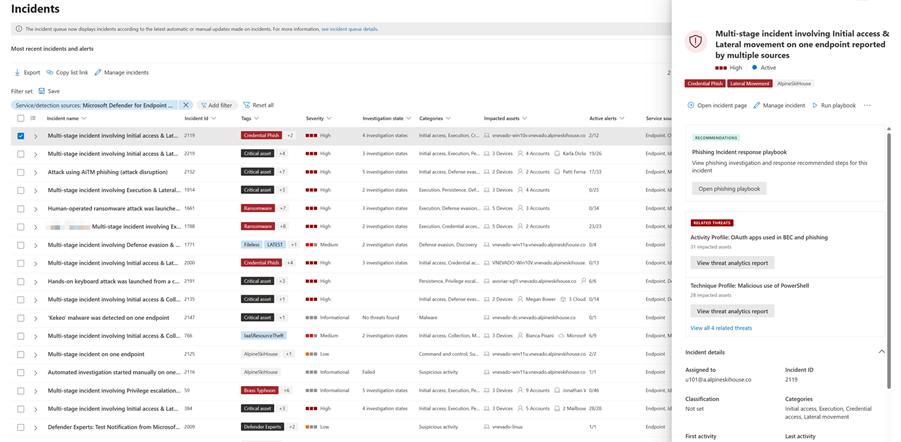

In questo caso, viene aperto un riquadro di riepilogo con informazioni chiave sull'evento imprevisto, ad esempio i dettagli dell'evento imprevisto, le azioni consigliate e le minacce correlate. Di seguito viene riportato un esempio.

Da qui è possibile selezionare Apri pagina evento imprevisto. Verrà aperta la pagina principale dell'evento imprevisto in cui sono disponibili le informazioni complete sulla storia dell'attacco e le schede per avvisi, dispositivi, utenti, indagini e prove. È anche possibile aprire la pagina principale di un evento imprevisto selezionando il nome dell'evento imprevisto dalla coda degli eventi imprevisti.

Nota

Gli utenti con accesso con provisioning a Microsoft Security Copilot visualizzeranno il riquadro Copilot sul lato destro dello schermo quando aprono un evento imprevisto. Copilot offre informazioni dettagliate e consigli in tempo reale che consentono di analizzare e rispondere agli eventi imprevisti. Per altre informazioni, vedere Microsoft Copilot in Microsoft Defender.

Storia dell'attacco

Le storie di attacco consentono di esaminare, analizzare e correggere rapidamente gli attacchi, visualizzando la storia completa dell'attacco nella stessa scheda. Consente inoltre di esaminare i dettagli dell'entità ed eseguire azioni correttive, ad esempio l'eliminazione di un file o l'isolamento di un dispositivo senza perdere contesto.

La storia dell'attacco è brevemente descritta nel video seguente.

All'interno della storia dell'attacco è possibile trovare la pagina degli avvisi e il grafico degli eventi imprevisti.

La pagina degli avvisi degli eventi imprevisti include le sezioni seguenti:

Storia dell'avviso, che include:

- Cos'è successo

- Azioni intraprese

- Eventi correlati

Proprietà degli avvisi nel riquadro destro (stato, dettagli, descrizione e altri)

Si noti che non tutti gli avvisi avranno tutte le sottosezioni elencate nella sezione Della storia avviso .

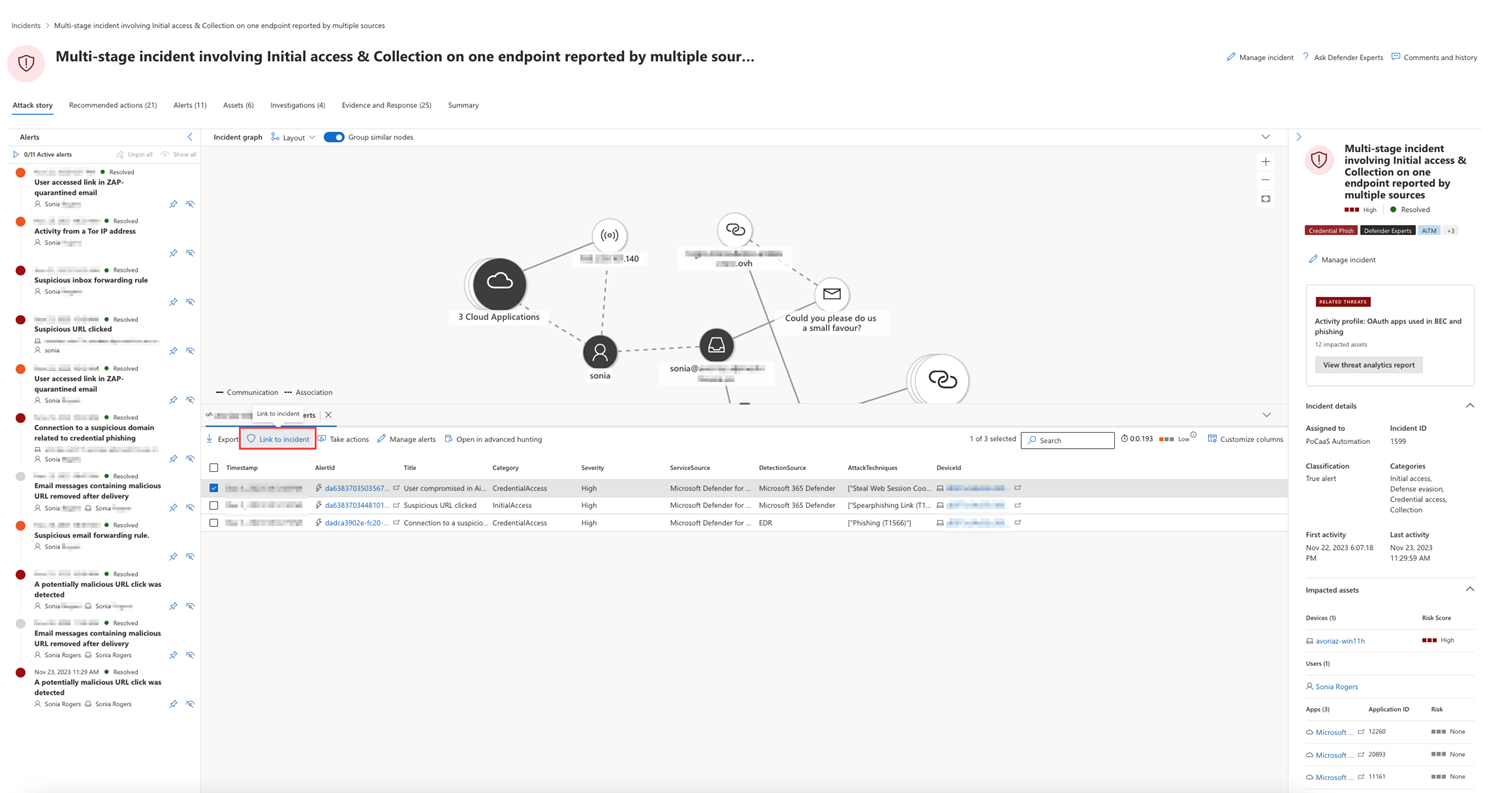

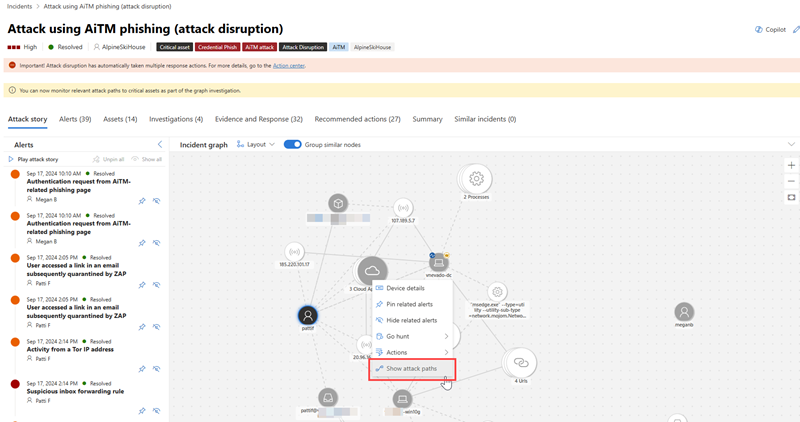

Il grafico mostra l'intero ambito dell'attacco, il modo in cui l'attacco si è diffuso attraverso la rete nel tempo, dove è iniziato e fino a che punto l'utente malintenzionato è andato. Connette le diverse entità sospette che fanno parte dell'attacco con gli asset correlati, ad esempio utenti, dispositivi e cassette postali.

Dal grafico è possibile:

Riprodurre gli avvisi e i nodi nel grafico man mano che si sono verificati nel tempo per comprendere la cronologia dell'attacco.

Aprire un riquadro dell'entità, consentendo di esaminare i dettagli dell'entità e intervenire sulle azioni di correzione, ad esempio l'eliminazione di un file o l'isolamento di un dispositivo.

Evidenziare gli avvisi in base all'entità a cui sono correlati.

Cercare le informazioni sulle entità di un dispositivo, un file, un indirizzo IP, un URL, un utente, un messaggio di posta elettronica, una cassetta postale o una risorsa cloud.

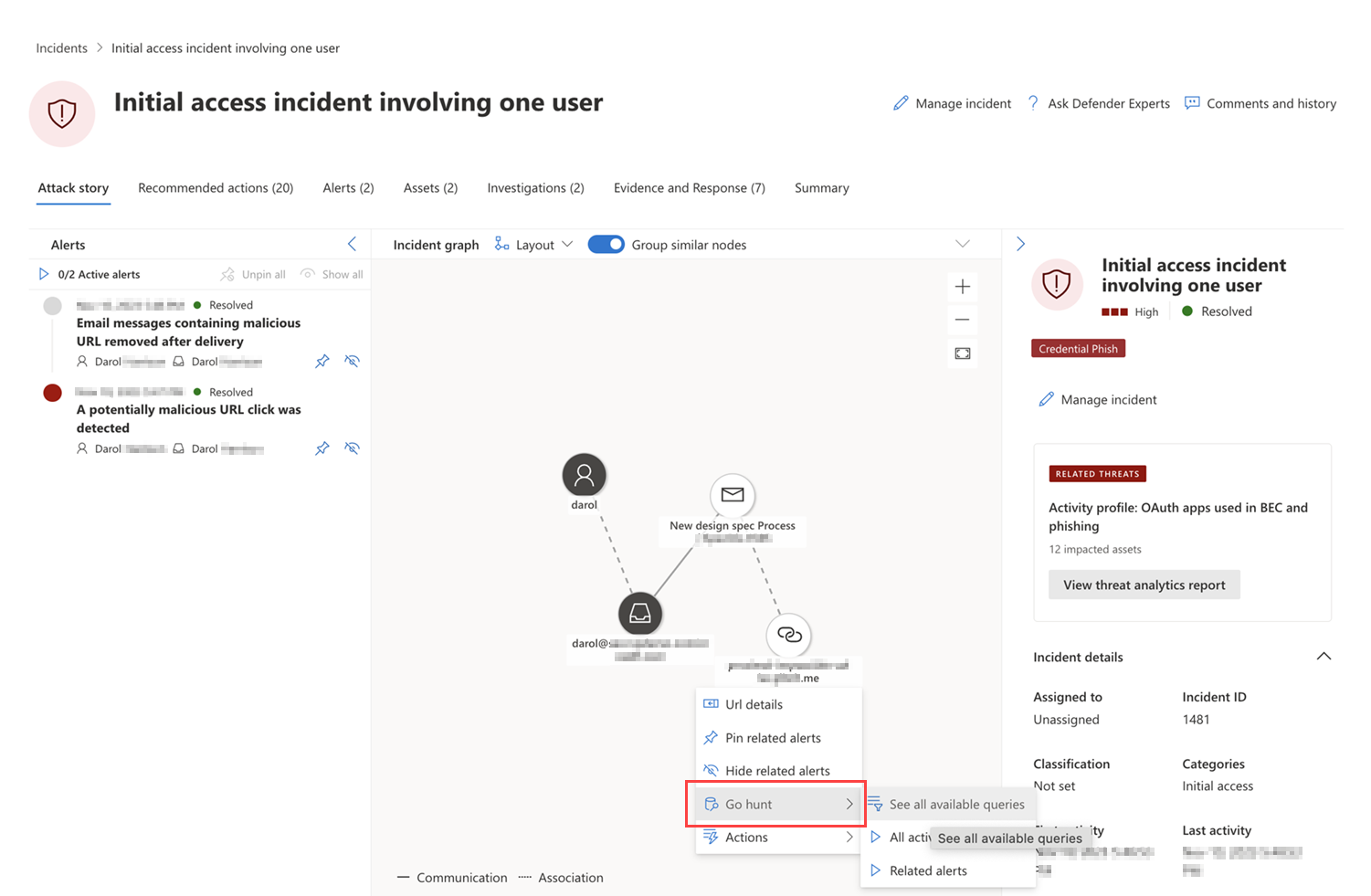

Iniziare la ricerca

L'azione go hunt sfrutta la funzionalità di ricerca avanzata per trovare informazioni rilevanti su un'entità. La query go hunt controlla le tabelle dello schema pertinenti per eventuali eventi o avvisi che interessano l'entità specifica che si sta analizzando. È possibile selezionare una delle opzioni per trovare informazioni rilevanti sull'entità:

- Vedere tutte le query disponibili: l'opzione restituisce tutte le query disponibili per il tipo di entità in corso di analisi.

- Tutte le attività: la query restituisce tutte le attività associate a un'entità, fornendo una visualizzazione completa del contesto dell'evento imprevisto.

- Avvisi correlati: la query cerca e restituisce tutti gli avvisi di sicurezza che interessano un'entità specifica, assicurandosi di non perdere alcuna informazione.

I log o gli avvisi risultanti possono essere collegati a un evento imprevisto selezionando un risultato e quindi selezionando Collega all'evento imprevisto.

Se l'evento imprevisto o gli avvisi correlati sono il risultato di una regola di analisi impostata, è anche possibile selezionare Esegui query per visualizzare altri risultati correlati.

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Percorsi di attacco

Il grafico degli eventi imprevisti contiene anche informazioni sui percorsi di attacco. Questi percorsi consentono agli analisti della sicurezza di identificare le altre entità a cui un utente malintenzionato potrebbe essere destinato successivamente. Per visualizzare un percorso di attacco, è possibile fare clic su un'entità nel grafico degli eventi imprevisti e selezionare Mostra percorsi di attacco. I percorsi di attacco sono disponibili per le entità con il tag asset critico .

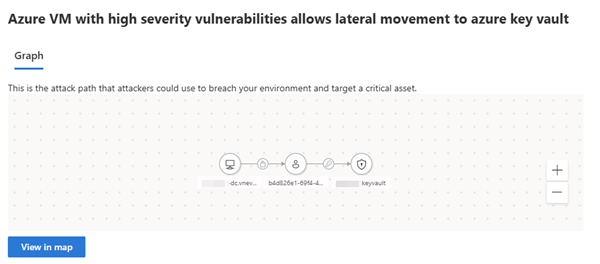

Quando si seleziona Mostra percorsi di attacco, viene aperto un riquadro laterale che visualizza un elenco di percorsi di attacco per l'entità selezionata. I percorsi di attacco vengono visualizzati in un formato di tabella, che mostra il nome del percorso di attacco, il punto di ingresso, il tipo di punto di ingresso, la destinazione, il tipo di destinazione, la criticità della destinazione.

Selezionando un percorso di attacco dall'elenco viene visualizzato il grafico del percorso di attacco, che mostra il percorso di attacco dal punto di ingresso alla destinazione. Selezionando Visualizza mappa viene aperta una nuova finestra per visualizzare il percorso di attacco completo.

Nota

Per visualizzare i dettagli di un percorso di attacco, è necessario disporre delle autorizzazioni di accesso in lettura nel portale di Microsoft Defender e della licenza per Gestione dell'esposizione in Microsoft Security.

Per visualizzare i dettagli del percorso di attacco con Microsoft Sentinel nella piattaforma delle operazioni di sicurezza unificata, è necessario un ruolo lettore Sentinel. Per creare nuovi percorsi di attacco, è necessario il ruolo Amministratore della sicurezza .

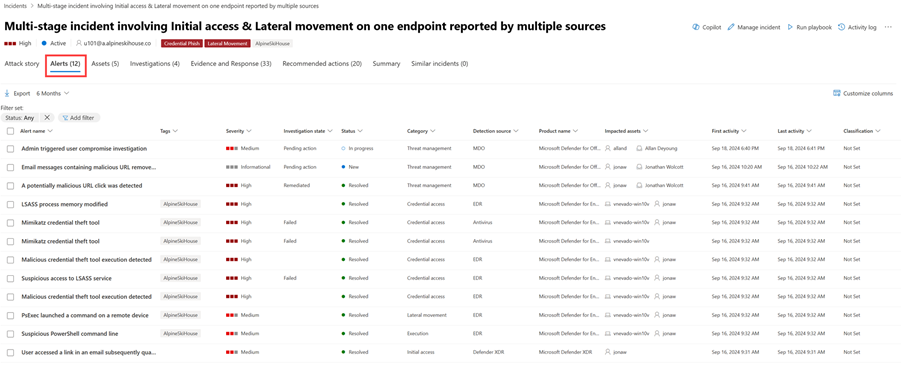

Avvisi

Nella scheda Avvisi è possibile visualizzare la coda di avvisi per gli avvisi correlati all'evento imprevisto e altre informazioni su di essi, come indicato di seguito:

- Gravità degli avvisi.

- Entità coinvolte nell'avviso.

- Origine degli avvisi (Microsoft Defender per identità, Microsoft Defender per endpoint, Microsoft Defender per Office 365, Defender for Cloud Apps e il componente aggiuntivo per la governance dell'app).

- Il motivo per cui erano collegati tra loro.

Di seguito viene riportato un esempio.

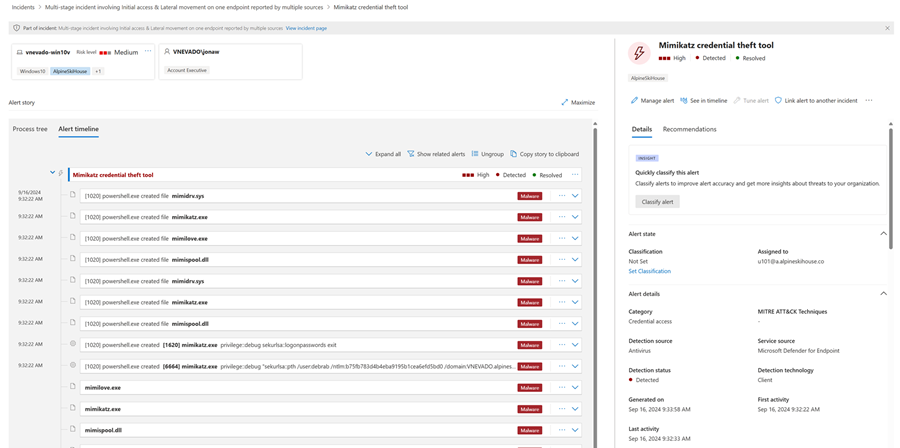

Per impostazione predefinita, gli avvisi vengono ordinati in ordine cronologico per consentire di vedere come si è svolto l'attacco nel tempo. Quando si seleziona un avviso all'interno di un evento imprevisto, Microsoft Defender XDR visualizza le informazioni di avviso specifiche per il contesto dell'evento imprevisto complessivo.

È possibile visualizzare gli eventi dell'avviso, che altri avvisi attivati hanno causato l'avviso corrente, e tutte le entità e le attività interessate coinvolte nell'attacco, inclusi dispositivi, file, utenti, app cloud e cassette postali.

Di seguito viene riportato un esempio.

Informazioni su come usare la coda degli avvisi e le pagine degli avvisi in analizzare gli avvisi.

Nota

Se è stato effettuato il provisioning dell'accesso a Gestione dei rischi Insider Microsoft Purview, è possibile visualizzare e gestire gli avvisi di gestione dei rischi Insider e cercare gli eventi di gestione dei rischi Insider nel portale di Microsoft Defender. Per altre informazioni, vedere Analizzare le minacce di rischio Insider nel portale di Microsoft Defender.

Risorse

Visualizza e gestisci facilmente tutti gli asset in un'unica posizione con la nuova scheda Asset . Questa visualizzazione unificata include dispositivi, utenti, cassette postali e app.

Nella scheda Asset viene visualizzato il numero totale di asset accanto al relativo nome. Quando si seleziona la scheda Asset viene visualizzato un elenco di diverse categorie con il numero di asset all'interno di tale categoria.

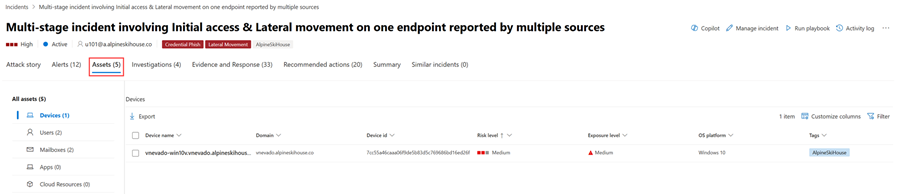

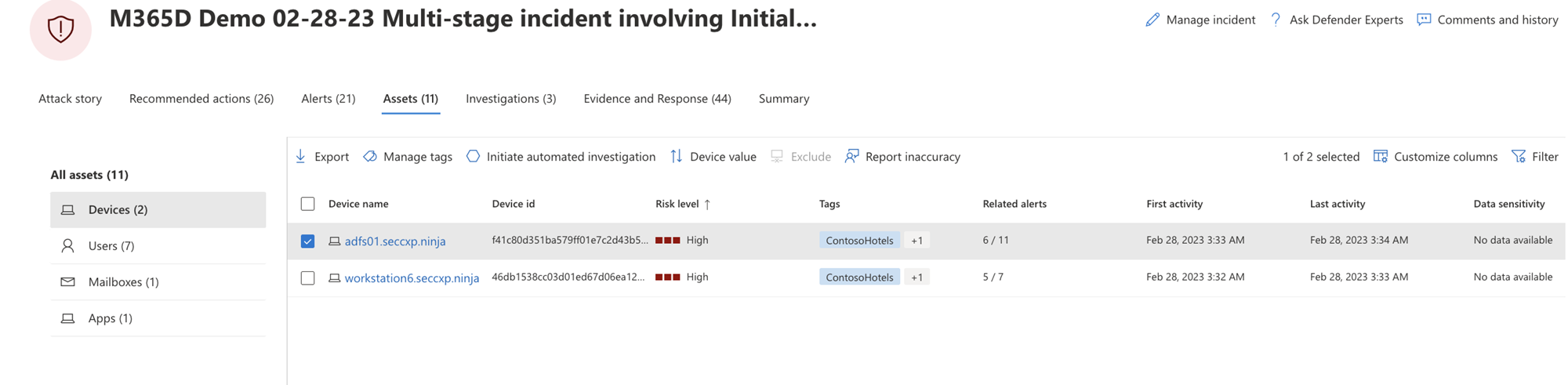

Dispositivi

La visualizzazione Dispositivi elenca tutti i dispositivi correlati all'evento imprevisto. Di seguito viene riportato un esempio.

Selezionando un dispositivo dall'elenco viene aperta una barra che consente di gestire il dispositivo selezionato. È possibile esportare, gestire rapidamente i tag, avviare un'indagine automatizzata e altro ancora.

È possibile selezionare il segno di spunta per un dispositivo per visualizzare i dettagli del dispositivo, i dati della directory, gli avvisi attivi e gli utenti connessi. Selezionare il nome del dispositivo per visualizzare i dettagli del dispositivo nell'inventario dei dispositivi defender per endpoint. Di seguito viene riportato un esempio.

Dalla pagina del dispositivo è possibile raccogliere informazioni aggiuntive sul dispositivo, ad esempio tutti i relativi avvisi, una sequenza temporale e consigli di sicurezza. Ad esempio, dalla scheda Sequenza temporale è possibile scorrere la sequenza temporale del dispositivo e visualizzare tutti gli eventi e i comportamenti osservati nel computer in ordine cronologico, intervallati dagli avvisi generati.

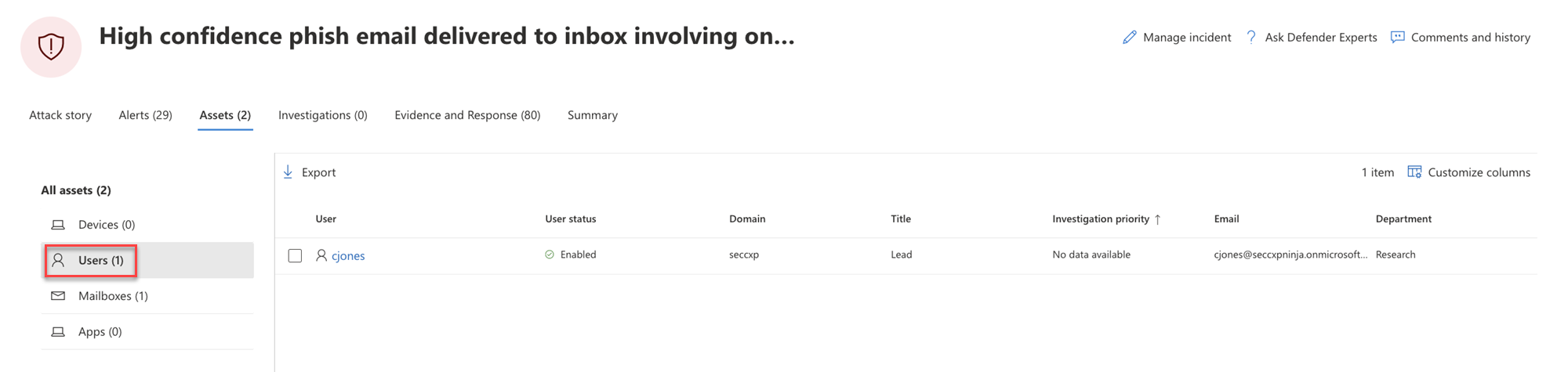

Utenti

La visualizzazione Utenti elenca tutti gli utenti che sono stati identificati come parte o correlati all'evento imprevisto. Di seguito viene riportato un esempio.

È possibile selezionare il segno di spunta per un utente per visualizzare i dettagli della minaccia, dell'esposizione e delle informazioni di contatto dell'account utente. Selezionare il nome utente per visualizzare altri dettagli dell'account utente.

Informazioni su come visualizzare informazioni aggiuntive sull'utente e gestire gli utenti di un evento imprevisto per analizzare gli utenti.

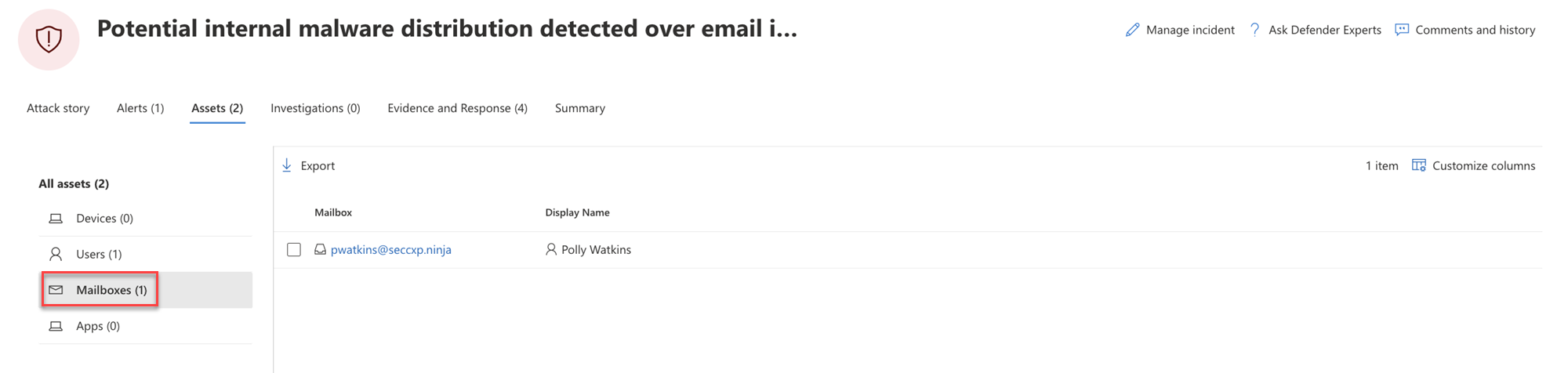

Cassette postali

La visualizzazione Cassette postali elenca tutte le cassette postali identificate come parte o correlate all'evento imprevisto. Di seguito viene riportato un esempio.

È possibile selezionare il segno di spunta per una cassetta postale per visualizzare un elenco di avvisi attivi. Selezionare il nome della cassetta postale per visualizzare altri dettagli della cassetta postale nella pagina Esplora risorse per Defender per Office 365.

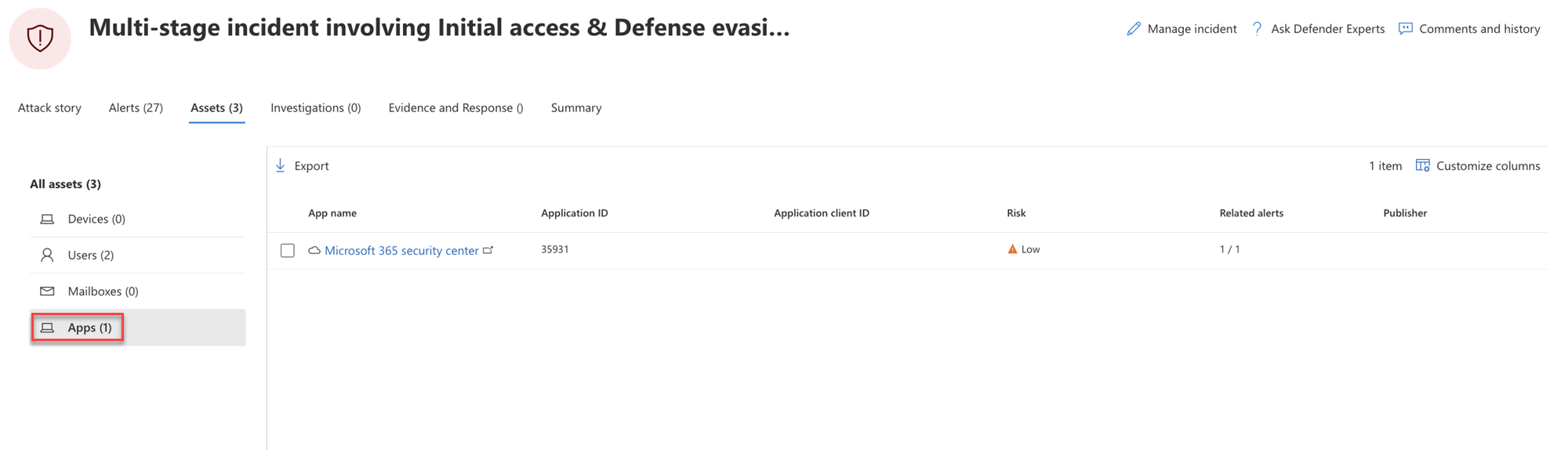

App

La visualizzazione App elenca tutte le app identificate come parte o correlate all'evento imprevisto. Di seguito viene riportato un esempio.

È possibile selezionare il segno di spunta per un'app per visualizzare un elenco di avvisi attivi. Selezionare il nome dell'app per visualizzare altri dettagli nella pagina Esplora risorse per Defender for Cloud Apps.

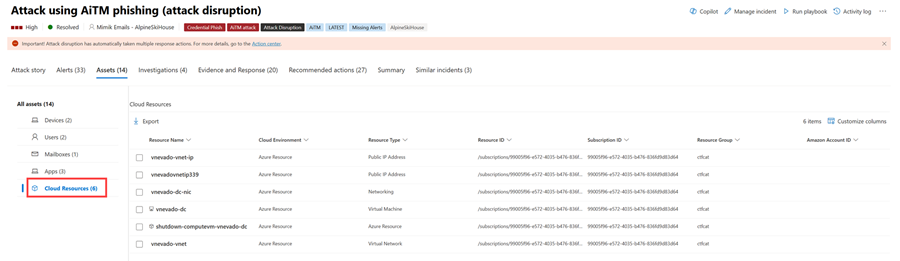

Risorse cloud

La visualizzazione Risorse cloud elenca tutte le risorse cloud identificate come parte o correlate all'evento imprevisto. Di seguito viene riportato un esempio.

È possibile selezionare il segno di spunta per una risorsa cloud per visualizzare i dettagli della risorsa e un elenco di avvisi attivi. Selezionare Apri pagina delle risorse cloud per visualizzare altri dettagli e visualizzare i relativi dettagli completi in Microsoft Defender for Cloud.

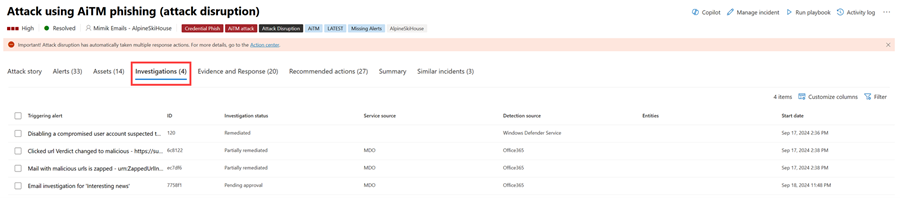

Indagini

La scheda Indagini elenca tutte le indagini automatizzate attivate dagli avvisi in questo evento imprevisto. Le indagini automatizzate eseguiranno azioni correttive o attenderanno l'approvazione delle azioni da parte degli analisti, a seconda di come sono state configurate le indagini automatizzate per l'esecuzione in Defender per endpoint e Defender per Office 365.

Selezionare un'indagine per passare alla relativa pagina dei dettagli per informazioni complete sullo stato di indagine e correzione. Se sono presenti azioni in sospeso per l'approvazione nell'ambito dell'indagine, verranno visualizzate nella scheda Azioni in sospeso . Intervenire come parte della correzione degli eventi imprevisti.

È anche disponibile una scheda Grafico di indagine che mostra:

- Connessione degli avvisi agli asset interessati nell'organizzazione.

- Quali entità sono correlate a quali avvisi e come fanno parte della storia dell'attacco.

- Avvisi per l'evento imprevisto.

Il grafico di analisi consente di comprendere rapidamente l'intero ambito dell'attacco connettendo le diverse entità sospette che fanno parte dell'attacco con gli asset correlati, ad esempio utenti, dispositivi e cassette postali.

Per altre informazioni, vedere Analisi automatizzata e risposta in Microsoft Defender XDR.

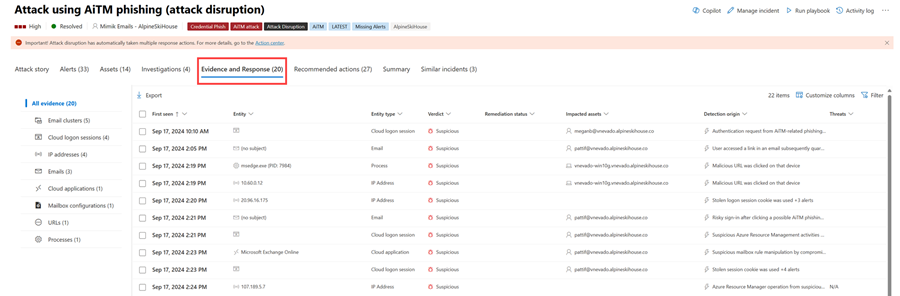

Evidenza e risposta

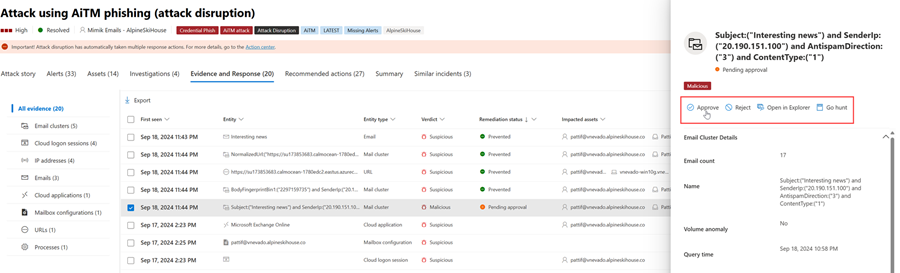

La scheda Evidenza e risposta mostra tutti gli eventi supportati e le entità sospette negli avvisi dell'evento imprevisto. Di seguito viene riportato un esempio.

Microsoft Defender XDR analizza automaticamente tutti gli eventi supportati dagli eventi imprevisti e le entità sospette negli avvisi, fornendo informazioni su messaggi di posta elettronica, file, processi, servizi, indirizzi IP e altro ancora importanti. Ciò consente di rilevare e bloccare rapidamente le potenziali minacce nell'evento imprevisto.

Ognuna delle entità analizzate è contrassegnata con un verdetto (dannoso, sospetto, pulito) e uno stato di correzione. In questo modo è possibile comprendere lo stato di correzione dell'intero evento imprevisto e quali passaggi successivi è possibile eseguire.

Approvare o rifiutare le azioni correttive

Per gli eventi imprevisti con stato di correzione In attesa di approvazione, è possibile approvare o rifiutare un'azione di correzione, aprire in Esplora risorse o Andare a caccia dalla scheda Evidenza e risposta. Ecco un esempio.

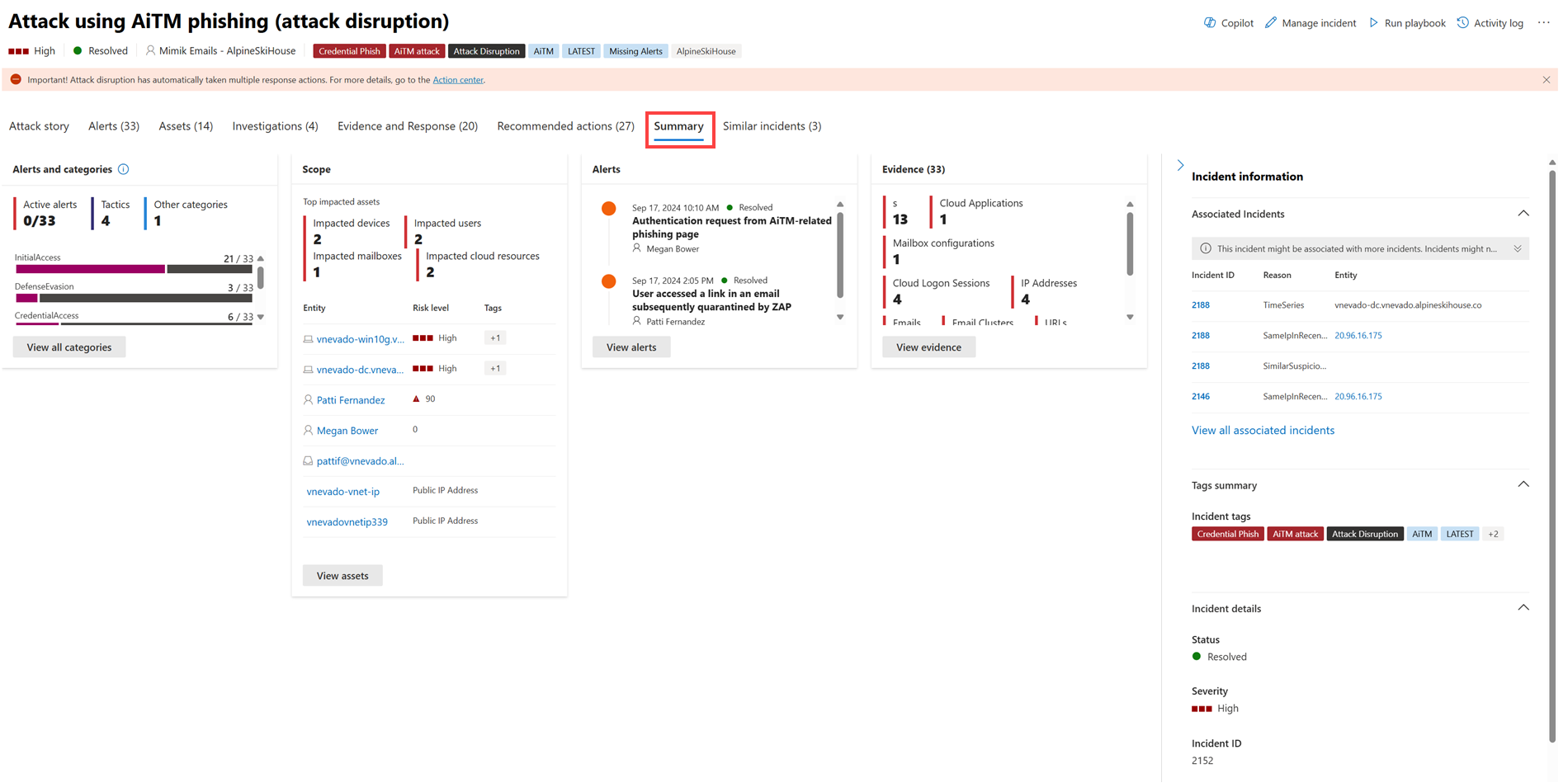

Riepilogo

Usare la pagina Riepilogo per valutare l'importanza relativa dell'evento imprevisto e accedere rapidamente agli avvisi associati e alle entità interessate. La pagina Riepilogo offre una panoramica degli elementi principali da notare sull'evento imprevisto.

Le informazioni sono organizzate in queste sezioni.

| Sezione | Descrizione |

|---|---|

| Avvisi e categorie | Visualizzazione visiva e numerica dell'avanzamento dell'attacco rispetto alla kill chain. Come per altri prodotti di sicurezza Microsoft, Microsoft Defender XDR è allineato al framework MITRE ATT&CK™. La sequenza temporale degli avvisi mostra l'ordine cronologico in cui si sono verificati gli avvisi e per ognuno, il relativo stato e nome. |

| Ambito | Visualizza il numero di dispositivi, utenti e cassette postali interessati ed elenca le entità in ordine di livello di rischio e priorità di indagine. |

| Avvisi | Visualizza gli avvisi coinvolti nell'evento imprevisto. |

| Prove | Visualizza il numero di entità interessate dall'evento imprevisto. |

| Informazioni sugli eventi imprevisti | Visualizza le proprietà dell'evento imprevisto, ad esempio tag, stato e gravità. |

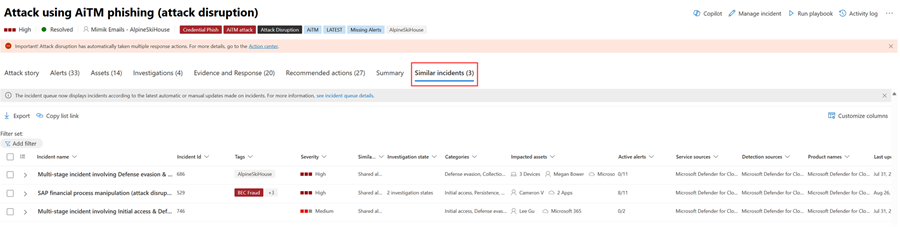

Eventi imprevisti simili

Alcuni eventi imprevisti potrebbero avere eventi imprevisti simili elencati nella pagina Eventi imprevisti simili . Questa sezione illustra gli eventi imprevisti con avvisi, entità e altre proprietà simili. In questo modo è possibile comprendere l'ambito dell'attacco e identificare altri eventi imprevisti che potrebbero essere correlati. Di seguito viene riportato un esempio.

Consiglio

Defender Boxed, una serie di schede che mostrano i successi, i miglioramenti e le azioni di risposta della sicurezza dell'organizzazione negli ultimi sei mesi/anno, viene visualizzata per un periodo di tempo limitato durante gennaio e luglio di ogni anno. Informazioni su come condividere i punti salienti di Defender Boxed .

Passaggi successivi

In base alle esigenze:

Vedere anche

Consiglio

Per saperne di più, Visitare la community di Microsoft Security nella Tech Community: Tech Community di Microsoft Defender XDR.