Pilotare e distribuire Defender per Office 365

Si applica a:

- Microsoft Defender XDR

Questo articolo fornisce un flusso di lavoro per il piloting e la distribuzione di Microsoft Defender per Office 365 nell'organizzazione. È possibile usare queste raccomandazioni per eseguire l'onboarding di Microsoft Defender per Office 365 come singolo strumento di cybersecurity o come parte di una soluzione end-to-end con Microsoft Defender XDR.

In questo articolo si presuppone che si disponga di un tenant di Microsoft 365 di produzione e che si stia pilotando e distribuendo Microsoft Defender per Office 365 in questo ambiente. Questa procedura manterrà tutte le impostazioni e le personalizzazioni configurate durante il progetto pilota per la distribuzione completa.

Defender per Office 365 contribuisce a un'architettura Zero Trust contribuendo a prevenire o ridurre i danni aziendali causati da una violazione. Per altre informazioni, vedere Prevenire o ridurre i danni aziendali causati da uno scenario aziendale di violazione nel framework di adozione di Microsoft Zero Trust.

Distribuzione end-to-end per Microsoft Defender XDR

Questo è l'articolo 3 di 6 di una serie che consente di distribuire i componenti di Microsoft Defender XDR, inclusa l'analisi e la risposta agli eventi imprevisti.

Gli articoli di questa serie corrispondono alle fasi seguenti della distribuzione end-to-end:

| Fase | Collegamento |

|---|---|

| R. Avviare il progetto pilota | Avviare il progetto pilota |

| B. Pilotare e distribuire componenti Microsoft Defender XDR |

-

Pilotare e distribuire Defender per identità - Pilotare e distribuire Defender per Office 365 (questo articolo) - Pilotare e distribuire Defender per endpoint - Pilotare e distribuire Microsoft Defender for Cloud Apps |

| C. Analizzare e rispondere alle minacce | Praticare l'indagine e la risposta agli eventi imprevisti |

Flusso di lavoro pilota e di distribuzione per Defender per Office 365

Il diagramma seguente illustra un processo comune per distribuire un prodotto o un servizio in un ambiente IT.

Per iniziare, valutare il prodotto o il servizio e come funzionerà all'interno dell'organizzazione. Si pilota quindi il prodotto o il servizio con un subset adeguatamente piccolo dell'infrastruttura di produzione per il test, l'apprendimento e la personalizzazione. Quindi, aumentare gradualmente l'ambito della distribuzione fino a quando non viene coperta l'intera infrastruttura o l'organizzazione.

Ecco il flusso di lavoro per il piloting e la distribuzione di Defender per Office 365 nell'ambiente di produzione.

attenersi alla seguente procedura:

- Controllare e verificare il record MX pubblico

- Controllare i domini accettati

- Controllare i connettori in ingresso

- Attivare la valutazione

- Creare gruppi pilota

- Configurare la protezione

- Provare le funzionalità

Ecco i passaggi consigliati per ogni fase di distribuzione.

| Fase di distribuzione | Descrizione |

|---|---|

| Valutazione | Eseguire la valutazione del prodotto per Defender per Office 365. |

| Distribuzione pilota | Eseguire i passaggi da 1 a 7 per i gruppi pilota. |

| Distribuzione completa | Configurare i gruppi di utenti pilota nel passaggio 5 o aggiungere gruppi di utenti per espandere oltre il progetto pilota e infine includere tutti gli account utente. |

Defender per Office 365 architettura e requisiti

Il diagramma seguente illustra l'architettura di base per Microsoft Defender per Office 365, che può includere un gateway SMTP di terze parti o un'integrazione locale. Gli scenari di coesistenza ibrida(ovvero le cassette postali di produzione sono sia locali che online) richiedono configurazioni più complesse e non sono trattati in questo articolo o nelle indicazioni di valutazione.

La tabella seguente descrive questa illustrazione.

| Call-out | Descrizione |

|---|---|

| 1 | Il server host per il mittente esterno esegue in genere una ricerca DNS pubblica per un record MX, che fornisce al server di destinazione l'inoltro del messaggio. Questa segnalazione può essere Exchange Online (EXO) direttamente o un gateway SMTP configurato per l'inoltro su EXO. |

| 2 | Exchange Online Protection negozia e convalida la connessione in ingresso e controlla le intestazioni e il contenuto del messaggio per determinare quali criteri, tag o elaborazione aggiuntivi sono necessari. |

| 3 | Exchange Online si integra con Microsoft Defender per Office 365 per offrire protezione dalle minacce, mitigazione e correzione più avanzate. |

| 4 | Un messaggio non dannoso, bloccato o messo in quarantena viene elaborato e recapitato al destinatario in EXO in cui vengono valutate e attivate le preferenze utente relative alla posta indesiderata, alle regole della cassetta postale o ad altre impostazioni. |

| 5 | L'integrazione con Active Directory locale può essere abilitata usando Microsoft Entra Connect per sincronizzare ed eseguire il provisioning di oggetti e account abilitati per la posta elettronica per Microsoft Entra ID e infine Exchange Online. |

| 6 | Quando si integra un ambiente locale, è consigliabile usare un server Exchange per la gestione e l'amministrazione supportate di attributi, impostazioni e configurazioni correlati alla posta elettronica. |

| 7 | Microsoft Defender per Office 365 condivide i segnali per Microsoft Defender XDR per il rilevamento e la risposta estesi (XDR). |

L'integrazione locale è comune ma facoltativa. Se l'ambiente è solo cloud, queste linee guida funzionano anche per l'utente.

Per una valutazione Defender per Office 365 riuscita o un progetto pilota di produzione sono necessari i prerequisiti seguenti:

- Tutte le cassette postali dei destinatari sono attualmente in Exchange Online.

- Il record MX pubblico viene risolto direttamente in EOP o in un gateway SMTP (Simple Mail Transfer Protocol) di terze parti che inoltra quindi la posta elettronica esterna in ingresso direttamente a EOP.

- Il dominio di posta elettronica primario è configurato come autorevole in Exchange Online.

- È stato distribuito e configurato correttamente il blocco edge basato su directory (DBEB) in base alle esigenze. Per altre informazioni, vedere Usare Directory-Based blocco edge per rifiutare i messaggi inviati a destinatari non validi.

Importante

Se questi requisiti non sono applicabili o si è ancora in uno scenario di coesistenza ibrida, una valutazione Microsoft Defender per Office 365 può richiedere configurazioni più complesse o avanzate che non sono completamente descritte in queste linee guida.

Passaggio 1: Controllare e verificare il record MX pubblico

Per valutare in modo efficace Microsoft Defender per Office 365, è importante che la posta elettronica esterna in ingresso venga inoltrata tramite l'istanza di Exchange Online Protection (EOP) associata al tenant.

- Nel portale di Amministrazione M365 in https://admin.microsoft.comespandere ... Se necessario, mostra tutto, espandi Impostazioni e quindi seleziona Domini. In alternativa, per passare direttamente alla pagina Domini , usare https://admin.microsoft.com/Adminportal/Home#/Domains.

- Nella pagina Domini selezionare il dominio di posta elettronica verificato facendo clic in un punto qualsiasi della voce diversa dalla casella di controllo.

- Nel riquadro a comparsa dei dettagli del dominio visualizzato selezionare la scheda Record DNS . Prendere nota del record MX generato e assegnato al tenant EOP.

- Accedere alla zona DNS esterna (pubblica) e controllare il record MX primario associato al dominio di posta elettronica:

- Se il record MX pubblico corrisponde attualmente all'indirizzo EOP assegnato (ad esempio, contoso-com.mail.protection.outlook.com), non devono essere necessarie altre modifiche di routing.

- Se il record MX pubblico viene risolto in un gateway SMTP di terze parti o locale, potrebbero essere necessarie configurazioni di routing aggiuntive.

- Se il record MX pubblico si risolve attualmente in Exchange locale, è possibile che si trovi ancora in un modello ibrido in cui alcune cassette postali dei destinatari non sono ancora state migrate a EXO.

Passaggio 2: Controllare i domini accettati

- Nell'interfaccia di amministrazione di Exchange (EAC) in https://admin.exchange.microsoft.comespandere Flusso di posta e quindi fare clic su Domini accettati. In alternativa, per passare direttamente alla pagina Domini accettati , usare https://admin.exchange.microsoft.com/#/accepteddomains.

- Nella pagina Domini accettati prendere nota del valore Tipo di dominio per il dominio di posta elettronica primario.

- Se il tipo di dominio è impostato su Autorevole, si presuppone che tutte le cassette postali dei destinatari per l'organizzazione si trovino attualmente in Exchange Online.

- Se il tipo di dominio è impostato su InternalRelay, è possibile che si trovi ancora in un modello ibrido in cui alcune cassette postali dei destinatari risiedono ancora in locale.

Passaggio 3: Controllare i connettori in ingresso

- Nell'interfaccia di amministrazione di Exchange (EAC) in https://admin.exchange.microsoft.comespandere Flusso di posta e quindi fare clic su Connettori. In alternativa, per passare direttamente alla pagina Connettori, usarehttps://admin.exchange.microsoft.com/#/connectors.

- Nella pagina Connettori prendere nota di tutti i connettori con le impostazioni seguenti:

- Il valore Da è l'organizzazione partner che potrebbe essere correlata a un gateway SMTP di terze parti.

- Il valore Da è l'organizzazione che potrebbe indicare che si è ancora in uno scenario ibrido.

Passaggio 4: Attivare la valutazione

Usare le istruzioni seguenti per attivare la valutazione Microsoft Defender per Office 365 dal portale di Microsoft Defender.

Per informazioni dettagliate, vedere Provare Microsoft Defender per Office 365.

Nel portale di Microsoft Defender in https://security.microsoft.comespandere Email & collaborazione> selezionare Criteri & regole> selezionare Criteri> di minaccia scorrere verso il basso fino alla sezione Altri e quindi selezionare Modalità di valutazione. In alternativa, per passare direttamente alla pagina Modalità di valutazione , usare https://security.microsoft.com/atpEvaluation.

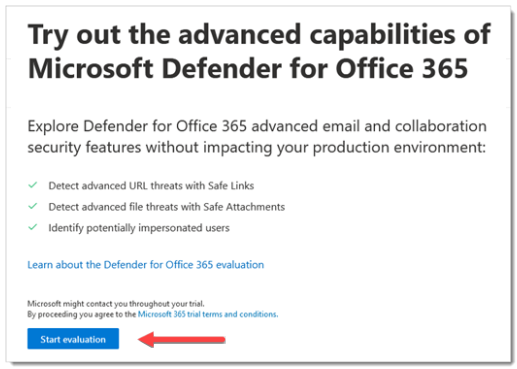

Nella pagina Modalità di valutazione fare clic su Avvia valutazione.

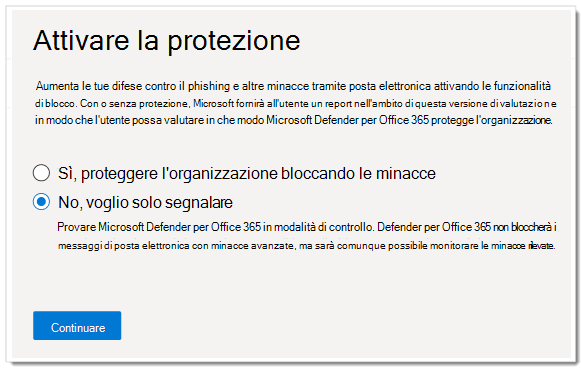

Nella finestra di dialogo Attiva protezione selezionare No, Voglio solo creare report e quindi fare clic su Continua.

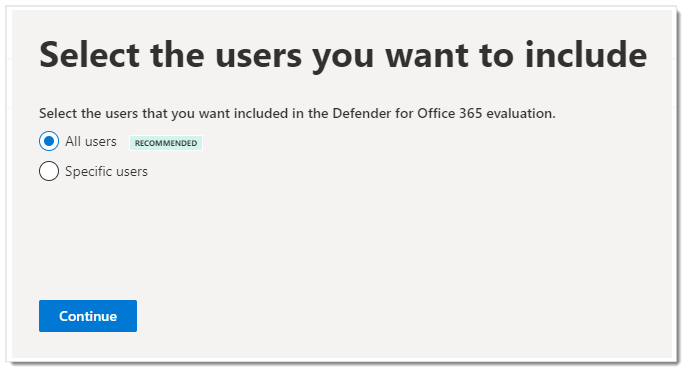

Nella finestra di dialogo Selezionare gli utenti da includere selezionare Tutti gli utenti e quindi fare clic su Continua.

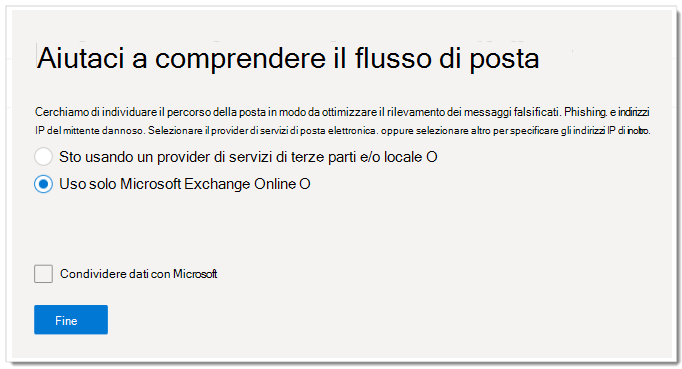

Nella finestra di dialogo Help us understand your mail flow (Guida a comprendere il flusso di posta elettronica ) viene selezionata automaticamente una delle opzioni seguenti in base al rilevamento del record MX per il dominio:

Sto usando solo Microsoft Exchange Online: i record MX per il tuo dominio puntano a Microsoft 365. Non è rimasto nulla da configurare, quindi fare clic su Fine.

Si usa un provider di servizi di terze parti e/o locale: nelle schermate future selezionare il nome del fornitore insieme al connettore in ingresso che accetta la posta da tale soluzione. Si decide anche se è necessaria una regola del flusso di posta Exchange Online (nota anche come regola di trasporto) che ignora il filtro della posta indesiderata per i messaggi in arrivo dal servizio o dal dispositivo di protezione di terze parti. Al termine dell'operazione, scegliere Fine.

Passaggio 5: Creare gruppi pilota

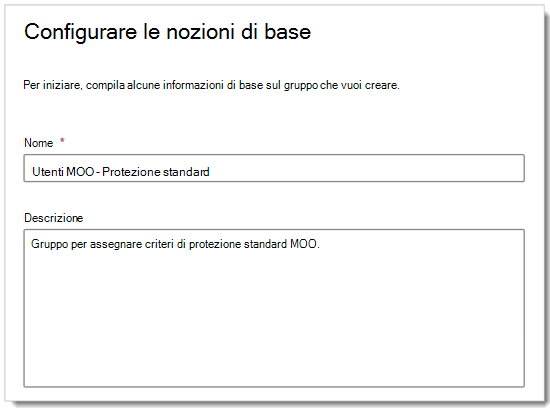

Quando si Microsoft Defender per Office 365 pilota, è possibile scegliere di pilotare utenti specifici prima di abilitare e applicare criteri per l'intera organizzazione. La creazione di gruppi di distribuzione consente di gestire i processi di distribuzione. Ad esempio, creare gruppi come utenti Defender per Office 365 - protezione Standard, utenti Defender per Office 365 - protezione rigorosa, utenti Defender per Office 365 - protezione personalizzata o Defender per Office 365 Utenti - Eccezioni.

Potrebbe non essere evidente perché "Standard" e "Strict" siano i termini usati per questi gruppi, ma questo diventerà chiaro quando si esplorano di più sui set di impostazioni di sicurezza Defender per Office 365. I gruppi di denominazione "personalizzati" e "eccezioni" parlano da soli e anche se la maggior parte degli utenti deve essere sottoposta a gruppi standard e rigorosi, i gruppi personalizzati ed eccezioni raccoglieranno dati utili per la gestione dei rischi.

I gruppi di distribuzione possono essere creati e definiti direttamente in Exchange Online o sincronizzati da Active Directory locale.

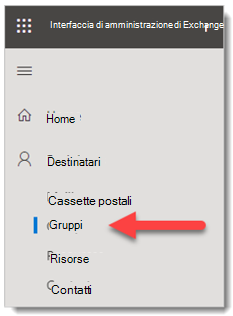

Accedere a Exchange Amministrazione Center (EAC) usando un account a https://admin.exchange.microsoft.com cui è stato concesso il ruolo Amministratore destinatario o che sono state delegate autorizzazioni di gestione dei gruppi.

Passare a Destinatari>Gruppi.

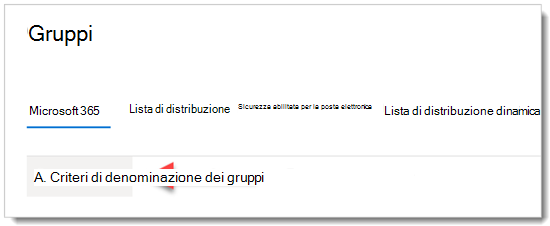

Nella pagina Gruppi selezionare

Aggiungere un gruppo.

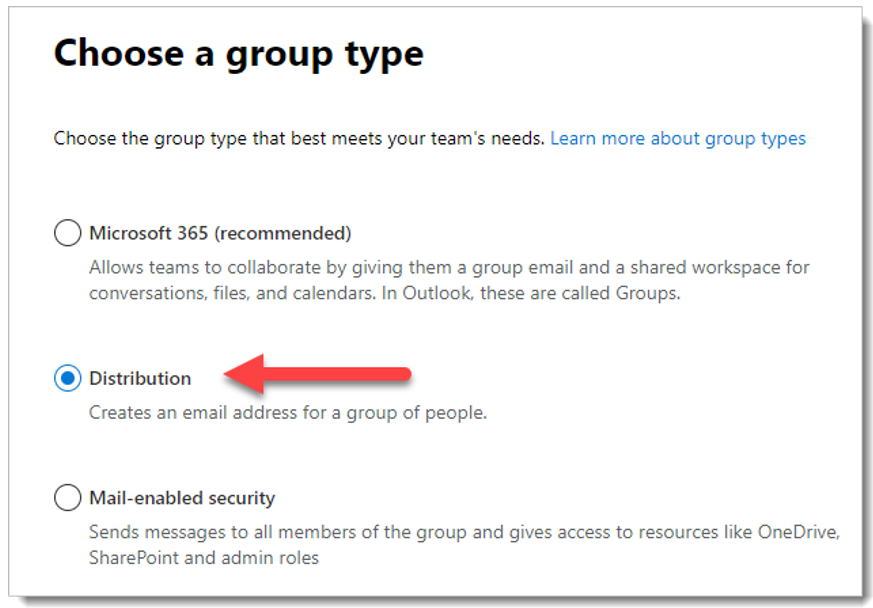

Aggiungere un gruppo.Per tipo di gruppo selezionare Distribuzione e quindi fare clic su Avanti.

Assegnare al gruppo un nome e una descrizione facoltativa, quindi fare clic su Avanti.

Nelle pagine rimanenti assegnare un proprietario, aggiungere membri al gruppo, impostare l'indirizzo di posta elettronica, le restrizioni di join-depart e altre impostazioni.

Passaggio 6: Configurare la protezione

Alcune funzionalità in Defender per Office 365 sono configurate e attivate per impostazione predefinita, ma le operazioni di sicurezza potrebbero voler aumentare il livello di protezione dal valore predefinito.

Alcune funzionalità non sono ancora configurate. Sono disponibili le opzioni seguenti per la configurazione della protezione (che sono facili da modificare in un secondo momento):

Assegnare gli utenti ai criteri di sicurezza predefiniti: i criteri di sicurezza predefiniti sono il metodo consigliato per assegnare rapidamente un livello di protezione uniforme in tutte le funzionalità. È possibile scegliere tra protezione Standard o Strict. Le impostazioni per Standard e Strict sono descritte nelle tabelle qui. Le differenze tra Standard e Strict sono riepilogate nella tabella qui.

I vantaggi dei criteri di sicurezza predefiniti sono la protezione dei gruppi di utenti il più rapidamente possibile usando le impostazioni consigliate di Microsoft in base alle osservazioni nei data center. Man mano che vengono aggiunte nuove funzionalità di protezione e quando cambia il panorama della sicurezza, le impostazioni nei criteri di sicurezza preimpostati vengono aggiornate automaticamente alle impostazioni consigliate.

Lo svantaggio dei criteri di sicurezza preimpostati è che non è possibile personalizzare virtualmente nessuna delle impostazioni di sicurezza nei criteri di sicurezza predefiniti(ad esempio, non è possibile modificare un'azione da recapito a posta indesiderata in quarantena o viceversa). L'eccezione è costituita da voci ed eccezioni facoltative per la rappresentazione utente e la protezione della rappresentazione del dominio, che è necessario configurare manualmente.

Tenere inoltre presente che i criteri di sicurezza predefiniti vengono sempre applicati prima dei criteri personalizzati. Pertanto, se si desidera creare e usare criteri personalizzati, è necessario escludere gli utenti in tali criteri personalizzati dai criteri di sicurezza predefiniti.

Configurare criteri di protezione personalizzati: se si preferisce configurare l'ambiente manualmente, confrontare le impostazioni predefinite, Standard e Strict in Impostazioni consigliate per EOP e sicurezza Microsoft Defender per Office 365. Mantenere un foglio di calcolo in cui si discosta la compilazione personalizzata.

È anche possibile usare l'analizzatore di configurazione per confrontare le impostazioni nei criteri personalizzati con i valori Standard e Strict.

Per informazioni dettagliate sulla scelta dei criteri di sicurezza predefiniti rispetto ai criteri personalizzati, vedere Determinare la strategia dei criteri di protezione.

Assegnare criteri di sicurezza predefiniti

È consigliabile iniziare con i criteri di sicurezza predefiniti in EOP e Defender per Office 365 rapidamente assegnandoli a utenti pilota specifici o gruppi definiti come parte della valutazione. I criteri predefiniti offrono un modello di protezione Standard di base o un modello di protezione Strict più aggressivo, che può essere assegnato in modo indipendente.

Ad esempio, è possibile applicare una condizione EOP per le valutazioni pilota se i destinatari sono membri di un gruppo di protezione Standard EOP definito e quindi gestiti aggiungendo account al gruppo o rimuovendo l'account dal gruppo.

Analogamente, è possibile applicare una condizione di Defender per Office 365 per le valutazioni pilota se i destinatari sono membri di un gruppo protezione dati definito Defender per Office 365 Standard e quindi gestiti aggiungendo o rimuovendo account tramite il gruppo.

Per istruzioni complete, vedere Usare il portale di Microsoft Defender per assegnare agli utenti criteri di sicurezza predefiniti Standard e Strict.

Configurare criteri di protezione personalizzati

I modelli di criteri Standard o Strict Defender per Office 365 predefiniti offrono agli utenti pilota la protezione di base consigliata. Tuttavia, è anche possibile compilare e assegnare criteri di protezione personalizzati come parte della valutazione.

È importante tenere presente la precedenza che questi criteri di protezione hanno quando vengono applicati e applicati, come illustrato in Ordine di precedenza per i criteri di sicurezza predefiniti e altri criteri.

La spiegazione e la tabella in Configurare i criteri di protezione forniscono un riferimento pratico per ciò che è necessario configurare.

Passaggio 7: Provare le funzionalità

Ora che il progetto pilota è stato configurato e configurato, è utile acquisire familiarità con gli strumenti di creazione di report, monitoraggio e simulazione degli attacchi univoci per Microsoft Defender per Microsoft 365.

| Funzionalità | Descrizione | Ulteriori informazioni |

|---|---|---|

| Esplora minacce | Esplora minacce è un potente strumento quasi in tempo reale che consente ai team delle operazioni di sicurezza di analizzare e rispondere alle minacce e di visualizzare informazioni su malware e phishing rilevati nella posta elettronica e nei file in Office 365, nonché altre minacce e rischi per la sicurezza per l'organizzazione. | Informazioni su Esplora minacce |

| Formazione sulla simulazione degli attacchi | È possibile usare Formazione con simulazione degli attacchi nel portale di Microsoft Defender per eseguire scenari di attacco realistici nell'organizzazione, che consentono di identificare e trovare utenti vulnerabili prima che un attacco reale influenzi l'ambiente. | Introduzione alla formazione sull’uso di Simulatore di attacchi |

| Dashboard report | Nel menu di spostamento a sinistra fare clic su Report ed espandere l'intestazione Email & collaborazione. I report di collaborazione Email & riguardano l'individuazione delle tendenze di sicurezza, alcune delle quali consentono di intervenire (tramite pulsanti come "Vai agli invii" ) e altre che mostreranno le tendenze. Queste metriche vengono generate automaticamente. |

Visualizzare i report di sicurezza della posta elettronica nel portale di Microsoft Defender Visualizzare Defender per Office 365 report nel portale di Microsoft Defender |

Integrazione SIEM

È possibile integrare Defender per Office 365 con Microsoft Sentinel o un servizio siem (Security Information and Event Management) generico per abilitare il monitoraggio centralizzato di avvisi e attività dalle app connesse. Con Microsoft Sentinel, è possibile analizzare in modo più completo gli eventi di sicurezza nell'organizzazione e creare playbook per una risposta efficace e immediata.

Microsoft Sentinel include un connettore Defender per Office 365. Per altre informazioni, vedere Connettere avvisi da Microsoft Defender per Office 365.

Microsoft Defender per Office 365 può anche essere integrato in altre soluzioni SIEM usando l'API gestione attività Office 365. Per informazioni sull'integrazione con sistemi SIEM generici, vedere Integrazione SIEM generica.

Passaggio successivo

Incorporare le informazioni in Microsoft Defender per Office 365 Security Operations Guide nei processi SecOps.

Passaggio successivo per la distribuzione end-to-end di Microsoft Defender XDR

Continuare la distribuzione end-to-end di Microsoft Defender XDR con Pilota e distribuire Defender per endpoint.

Consiglio

Per saperne di più, Visitare la community di Microsoft Security nella Tech Community: Tech Community di Microsoft Defender XDR.