Introduzione a Microsoft Defender per Office 365

Nelle nuove organizzazioni di Microsoft 365 con Microsoft Defender per Office 365 (incluso o come sottoscrizione di componenti aggiuntivi), questo articolo descrive i passaggi di configurazione che è necessario eseguire in Exchange Online Protection (EOP) e Defender per Office 365 nei primi giorni dell'organizzazione.

Anche se l'organizzazione di Microsoft 365 include un livello di protezione predefinito dal momento in cui lo si crea (o si aggiunge Defender per Office 365), la procedura descritta in questo articolo offre un piano interattivo per liberare tutte le funzionalità di protezione di EOP e Defender per Office 365. Dopo aver completato i passaggi, è anche possibile usare questo articolo per mostrare alla gestione che si sta massimizzando l'investimento in Microsoft 365.

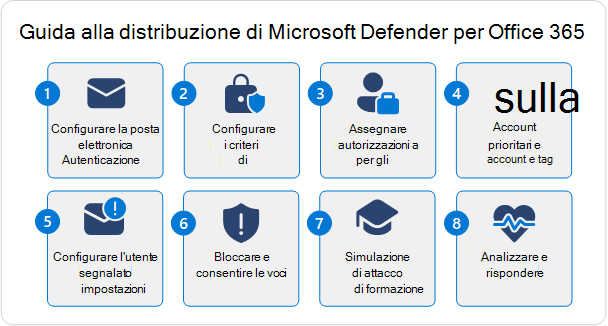

I passaggi per configurare EOP e Defender per Office 365 sono descritti nel diagramma seguente:

Consiglio

Come complemento di questo articolo, vedere la guida alla configurazione Microsoft Defender per Office 365 per esaminare le procedure consigliate e proteggere da minacce di posta elettronica, collegamento e collaborazione. Le funzionalità includono collegamenti sicuri, allegati sicuri e altro ancora. Per un'esperienza personalizzata basata sull'ambiente in uso, è possibile accedere alla guida alla configurazione automatica Microsoft Defender per Office 365 nel interfaccia di amministrazione di Microsoft 365.

Requisiti

Email funzionalità di protezione dalle minacce sono incluse in tutte le sottoscrizioni di Microsoft 365 con cassette postali cloud tramite EOP. Defender per Office 365 include funzionalità di protezione aggiuntive. Per confronti dettagliati sulle funzionalità in EOP, Defender per Office 365 per il piano 1 e Defender per Office 365 piano 2, vedere Microsoft Defender per Office 365 panoramica.

Ruoli e autorizzazioni

Per configurare le funzionalità EOP e Defender per Office 365, sono necessarie le autorizzazioni. Nella tabella seguente sono elencate le autorizzazioni necessarie per eseguire i passaggi descritti in questo articolo ( una è sufficiente, non sono necessarie tutte).

| Ruolo o gruppo di ruoli | Ulteriori informazioni |

|---|---|

| Amministratore globale in Microsoft Entra* | Microsoft Entra ruoli predefiniti |

| Gestione dell'organizzazione nei gruppi di ruoli di collaborazione Email & | Gruppi di ruoli in Microsoft Defender per Office 365 |

| Amministratore della sicurezza in Microsoft Entra | Microsoft Entra ruoli predefiniti |

| Amministratore della sicurezza nei gruppi di ruoli di collaborazione Email & | Email & autorizzazioni di collaborazione in Microsoft Defender per Office 365 |

| Gestione organizzazione di Exchange Online | Autorizzazioni in Exchange Online |

Importante

* Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. L'uso di account con autorizzazioni inferiori consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Passaggio 1: Configurare l'autenticazione tramite posta elettronica per i domini di Microsoft 365

Riepilogo: configurare record SPF, DKIM e DMARC (in questo ordine) per tutti i domini personalizzati di Microsoft 365 (inclusi domini parcheggiati e sottodomini). Se necessario, configurare eventuali sealer ARC attendibili.

Dettagli:

Email l'autenticazione (nota anche come convalida della posta elettronica) è un gruppo di standard per verificare che i messaggi di posta elettronica siano legittimi, non alterati e provengano da origini previste per il dominio di posta elettronica del mittente. Per altre informazioni, vedere autenticazione Email in EOP.

Si procederà con il presupposto che si stia usando uno o più domini personalizzati in Microsoft 365 per la posta elettronica (ad esempio contoso.com), quindi è necessario creare record DNS di autenticazione della posta elettronica specifici per ogni dominio personalizzato in uso per la posta elettronica.

Creare i record DNS di autenticazione della posta elettronica seguenti nel registrar DNS o nel servizio di hosting DNS per ogni dominio personalizzato usato per la posta elettronica in Microsoft 365:

Sender Policy Framework (SPF):il record TXT SPF identifica le origini valide di posta elettronica dai mittenti nel dominio. Per istruzioni, vedere Configurare SPF per impedire lo spoofing.

DomainKeys Identified Mail (DKIM): DKIM disconnette i messaggi in uscita e archivia la firma nell'intestazione del messaggio che sopravvive all'inoltro dei messaggi. Per istruzioni, vedere Usare DKIM per convalidare la posta elettronica in uscita inviata dal dominio personalizzato.

Autenticazione dei messaggi basata su dominio, creazione di report e conformità (DMARC): DMARC consente ai server di posta elettronica di destinazione di decidere cosa fare con i messaggi del dominio personalizzato che non superano i controlli SPF e DKIM. Assicurarsi di includere i criteri DMARC (

p=rejectop=quarantine) e le destinazioni dei report DMARC (report aggregati e forensi) nei record DMARC. per istruzioni, vedere Usare DMARC per convalidare la posta elettronica.Catena ricevuta autenticata (ARC): se si usano servizi di terze parti che modificano i messaggi in ingresso in transito prima del recapito a Microsoft 365, è possibile identificare i servizi come sealer ARC attendibili (se supportati) in modo che i messaggi modificati non abbiano esito negativo automaticamente i controlli di autenticazione tramite posta elettronica in Microsoft 365. Per istruzioni, vedere Configurare sealer ARC attendibili.

Se si usa il dominio *.onmicrosoft.com per la posta elettronica (noto anche come dominio Microsoft Online Email Routing Address o MOERA), non c'è quasi altrettanto da fare:

- SPF: un record SPF è già configurato per il dominio *.onmicrosoft.com.

- DKIM: la firma DKIM è già configurata per la posta in uscita usando il dominio *.onmicrosoft.com, ma è anche possibile personalizzarla manualmente.

- DMARC: è necessario configurare manualmente il record DMARC per il dominio *.onmicrosoft.com come descritto qui.

Passaggio 2: Configurare i criteri di protezione

Riepilogo: attivare e usare i criteri di sicurezza predefiniti Standard e/o Strict per tutti i destinatari. In alternativa, se le esigenze aziendali impongono, creare e usare criteri di protezione personalizzati, ma controllarli periodicamente usando l'analizzatore di configurazione.

Dettagli:

Come si può probabilmente immaginare, molti criteri di protezione sono disponibili in EOP e Defender per Office 365. Esistono tre tipi di criteri di protezione di base:

Criteri predefiniti: questi criteri esistono dal momento in cui viene creata l'organizzazione. Si applicano a tutti i destinatari dell'organizzazione, non è possibile disattivare i criteri e non è possibile modificare a chi si applicano i criteri. È tuttavia possibile modificare le impostazioni di sicurezza nei criteri esattamente come i criteri personalizzati. Le impostazioni nei criteri predefiniti sono descritte nelle tabelle in Impostazioni consigliate per EOP e sicurezza Microsoft Defender per Office 365.

Criteri di sicurezza predefiniti: la sicurezza preimpostata è in realtà profili che contengono la maggior parte dei criteri di protezione disponibili in EOP e Defender per Office 365 con impostazioni personalizzate in base a livelli di protezione specifici. I criteri di sicurezza predefiniti sono:

- Criteri di sicurezza del set di impostazioni Strict.

- Criteri di sicurezza predefiniti Standard.

- Protezione predefinita.

I criteri di sicurezza predefiniti Standard e Strict vengono disattivati per impostazione predefinita fino a quando non vengono attivati. Specificare le condizioni e le eccezioni dei destinatari (utenti, membri del gruppo, domini o tutti i destinatari) per le funzionalità di protezione EOP e le funzionalità di protezione Defender per Office 365 all'interno dei criteri di sicurezza predefiniti Standard e Strict.

La protezione predefinita in Defender per Office 365 è attivata per impostazione predefinita per offrire protezione di base agli allegati sicuri e ai collegamenti sicuri per tutti i destinatari. È possibile specificare le eccezioni dei destinatari per identificare gli utenti che non ottengono la protezione.

In Standard e criteri di sicurezza predefiniti strict nelle organizzazioni Defender per Office 365, è necessario configurare le voci e le eccezioni facoltative per la protezione della rappresentazione di utenti e domini. Tutte le altre impostazioni sono bloccate nei valori standard e rigorosi consigliati (molti dei quali sono uguali). È possibile visualizzare i valori Standard e Strict nelle tabelle in Impostazioni consigliate per la sicurezza di EOP e Microsoft Defender per Office 365 ed è possibile visualizzare le differenze tra Standard e Strict qui.

Man mano che vengono aggiunte nuove funzionalità di protezione a EOP e Defender per Office 365 e quando cambia il panorama della sicurezza, le impostazioni nei criteri di sicurezza preimpostati vengono aggiornate automaticamente alle impostazioni consigliate.

Criteri personalizzati: per la maggior parte dei criteri di protezione disponibili, è possibile creare un numero qualsiasi di criteri personalizzati. È possibile applicare i criteri agli utenti usando le condizioni e le eccezioni dei destinatari (utenti, membri del gruppo o domini) ed è possibile personalizzare le impostazioni.

Le informazioni precedenti e i criteri di protezione coinvolti sono riepilogati nella tabella seguente:

| Criteri predefiniti | Preimpostare i criteri di sicurezza. | Criteri personalizzati | |

|---|---|---|---|

| Criteri di protezione EOP: | |||

| Antimalware | ✔ | ✔ | ✔ |

| Protezione dalla posta indesiderata | ✔ | ✔ | ✔ |

| Anti-phishing (protezione dallo spoofing) | ✔ | ✔ | ✔ |

| Posta indesiderata in uscita | ✔ | ✔ | |

| Filtro connessioni | ✔¹ | ||

| Defender per Office 365 criteri: | |||

| Anti-phishing (protezione dallo spoofing) più: | ✔² | ✔² | ✔ |

| Collegamenti sicuri | ³ | ✔ | ✔ |

| Allegati sicuri | ³ | ✔ | ✔ |

| Comportamento generale | |||

| Protezione attivata per impostazione predefinita? | ✔ | ⁴ | |

| Configurare condizioni/eccezioni per la protezione? | ✔⁵ | ✔ | |

| Personalizzare le impostazioni di sicurezza? | ✔ | ⁶ | ✔ |

| Impostazioni di protezione aggiornate automaticamente? | ✔ |

¹ Non sono presenti voci predefinite nell'elenco indirizzi IP consentiti o nell'elenco indirizzi IP bloccati, pertanto il criterio di filtro di connessione predefinito non esegue alcuna operazione a meno che non si personalizzino le impostazioni.

² Non sono presenti voci o eccezioni facoltative per la rappresentazione utente o la protezione della rappresentazione del dominio in Defender per Office 365 fino a quando non vengono configurate.

³ Anche se non sono presenti criteri predefiniti per allegati sicuri o collegamenti sicuri in Defender per Office 365, la protezione predefinita offre una protezione di base degli allegati sicuri e dei collegamenti sicuri sempre attiva.

⁴ Protezione predefinita (protezione degli allegati sicuri e dei collegamenti sicuri in Defender per Office 365) è l'unico criterio di sicurezza predefinito attivato per impostazione predefinita.

⁵ Per i criteri di sicurezza predefiniti Standard e Strict, è possibile configurare condizioni di destinatario separate ed eccezioni facoltative per la protezione EOP e Defender per Office 365. Per la protezione predefinita in Defender per Office 365, è possibile configurare solo le eccezioni dei destinatari dalla protezione.

⁶ Le uniche impostazioni di sicurezza personalizzabili nei criteri di sicurezza predefiniti sono le voci e le eccezioni facoltative per la protezione della rappresentazione utente e la protezione della rappresentazione del dominio nei criteri di sicurezza predefiniti Standard e Strict in Defender per Office 365.

Ordine di precedenza per i criteri di protezione

La modalità di applicazione dei criteri di protezione è una considerazione importante quando si decide come configurare le impostazioni di sicurezza per gli utenti. I punti importanti da ricordare sono:

- Le funzionalità di protezione hanno un ordine di elaborazione non configurata. Ad esempio, i messaggi in ingresso vengono sempre valutati per il malware prima della posta indesiderata.

- I criteri di protezione di una funzionalità specifica (protezione dalla posta indesiderata, antimalware, anti-phishing e così via) vengono applicati in un ordine di precedenza specifico (più avanti nell'ordine di precedenza).

- Se un utente è intenzionalmente o involontariamente incluso in più criteri di una funzionalità specifica, il primo criterio di protezione per tale funzionalità in cui l'utente è definito (in base all'ordine di precedenza) determina cosa accade all'elemento (un messaggio, un file, un URL e così via).

- Dopo che il primo criterio di protezione viene applicato a un elemento specifico per un utente, l'elaborazione dei criteri per tale funzionalità si interrompe. Non vengono più valutati i criteri di protezione di tale funzionalità per l'utente e l'elemento specifico.

L'ordine di precedenza è illustrato in dettaglio in Ordine di precedenza per i criteri di sicurezza predefiniti e altri criteri, ma è brevemente riepilogato qui:

- Criteri di protezione nei criteri di sicurezza predefiniti:

- Criteri di sicurezza del set di impostazioni Strict.

- Criteri di sicurezza predefiniti Standard.

- Criteri di protezione personalizzati di una funzionalità specifica, ad esempio i criteri antimalware. Ogni criterio personalizzato ha un valore di priorità che determina l'ordine in cui i criteri vengono applicati in relazione ad altri criteri di protezione della stessa funzionalità:

- Un criterio personalizzato con il valore di priorità 0.

- Criteri personalizzati con il valore di priorità 1.

- E così via.

- Criteri di protezione predefiniti di una funzionalità specifica (ad esempio, antimalware) o protezione predefinita in Defender per Office 365 (collegamenti sicuri e allegati sicuri).

Fare riferimento alla tabella precedente per vedere come un criterio di protezione specifico è rappresentato nell'ordine di precedenza. Ad esempio, i criteri antimalware sono presenti a ogni livello. I criteri di posta indesiderata in uscita sono disponibili ai livelli di criteri personalizzati e predefiniti. I criteri del filtro di connessione sono disponibili solo a livello di criteri predefiniti.

Per evitare confusione e applicazione imprevista dei criteri, usare le linee guida seguenti:

- Usare gruppi o elenchi di destinatari non ambigui a ogni livello. Ad esempio, usare gruppi o elenchi di destinatari diversi per i criteri di sicurezza predefiniti Standard e Strict.

- Configurare le eccezioni a ogni livello in base alle esigenze. Ad esempio, configurare i destinatari che necessitano di criteri personalizzati come eccezioni ai criteri di sicurezza predefiniti Standard e Strict.

- Tutti i destinatari rimanenti non identificati ai livelli superiori ottengono i criteri predefiniti o la protezione predefinita in Defender per Office 365 (collegamenti sicuri e allegati sicuri).

Grazie a queste informazioni, è possibile decidere il modo migliore per implementare i criteri di protezione nell'organizzazione.

Determinare la strategia dei criteri di protezione

Ora che si conoscono i diversi tipi di criteri di protezione e come vengono applicati, è possibile decidere come usare EOP e Defender per Office 365 per proteggere gli utenti dell'organizzazione. La decisione spetta inevitabilmente all'interno dello spettro seguente:

- Usare solo i criteri di sicurezza predefiniti Standard.

- Usare i criteri di sicurezza predefiniti Standard e Strict.

- Usare criteri di sicurezza predefiniti e criteri personalizzati.

- Usare solo criteri personalizzati.

Tenere presente che i criteri predefiniti (e la protezione predefinita in Defender per Office 365) proteggono automaticamente tutti i destinatari dell'organizzazione (chiunque non sia definito nei criteri di sicurezza predefiniti Standard o Strict o nei criteri personalizzati). Pertanto, anche se non si esegue alcuna operazione, tutti i destinatari dell'organizzazione ottengono le protezioni predefinite come descritto in Impostazioni consigliate per EOP e sicurezza Microsoft Defender per Office 365.

È anche importante rendersi conto che non si è bloccati nella decisione iniziale per sempre. Le informazioni nelle tabelle delle impostazioni consigliate e nella tabella di confronto per Standard e Strict dovrebbero consentire di prendere una decisione informata. Ma se le esigenze, i risultati o le circostanze cambiano, non è difficile passare a una strategia diversa in un secondo momento.

Senza un'esigenza aziendale interessante che indica il contrario, è consigliabile iniziare con i criteri di sicurezza predefiniti Standard per tutti gli utenti dell'organizzazione. I criteri di sicurezza predefiniti sono configurati con impostazioni basate su anni di osservazioni nei data center di Microsoft 365 e devono essere la scelta giusta per la maggior parte delle organizzazioni. Inoltre, i criteri vengono aggiornati automaticamente in base alle minacce del panorama della sicurezza.

Nei criteri di sicurezza predefiniti è possibile selezionare l'opzione Tutti i destinatari per applicare facilmente la protezione a tutti i destinatari dell'organizzazione.

Se si desidera includere alcuni utenti nei criteri di sicurezza del set di impostazioni Strict e negli utenti rimanenti nei criteri di sicurezza predefiniti Standard, ricordarsi di tenere conto dell'ordine di precedenza come descritto in precedenza in questo articolo con i metodi seguenti:

Usare gruppi o elenchi di destinatari non ambigui in ogni criterio di sicurezza predefinito.

o

Configurare i destinatari che devono ottenere le impostazioni del Standard criteri di sicurezza predefiniti come eccezioni nei criteri di sicurezza del set di impostazioni Strict.

Tenere presente che le configurazioni delle funzionalità di protezione seguenti non sono interessate dai criteri di sicurezza predefiniti (è possibile usare criteri di sicurezza predefiniti e configurare in modo indipendente queste impostazioni di protezione):

- Criteri di posta indesiderata in uscita (personalizzati e predefiniti)

- Criteri di filtro di connessione predefiniti (elenco indirizzi IP consentiti ed elenco indirizzi IP bloccati)

- Attivare a livello globale allegati sicuri per SharePoint, OneDrive e Microsoft Teams

- Attivare e configurare a livello globale documenti sicuri (disponibili e significativi solo con licenze non incluse in Defender per Office 365 (ad esempio, Microsoft 365 A5 o Microsoft 365 E5 Security))

Per attivare e configurare i criteri di sicurezza predefiniti, vedere Criteri di sicurezza predefiniti in EOP e Microsoft Defender per Office 365.

La decisione di usare criteri personalizzati anziché o in aggiunta ai criteri di sicurezza predefiniti dipende in definitiva dai requisiti aziendali seguenti:

- Gli utenti richiedono impostazioni di sicurezza diverse dalle impostazioni imodificabili nei criteri di sicurezza predefiniti (junk vs. quarantena o viceversa, nessun suggerimento per la sicurezza, notifica ai destinatari personalizzati e così via).

- Gli utenti richiedono impostazioni che non sono configurate nei criteri di sicurezza preimpostati (ad esempio, bloccando la posta elettronica da paesi specifici o in lingue specifiche nei criteri di protezione dalla posta indesiderata).

- Gli utenti hanno bisogno di un'esperienza di quarantena diversa dalle impostazioni imodificabili nei criteri di sicurezza predefiniti. I criteri di quarantena definiscono le operazioni che gli utenti possono eseguire ai messaggi in quarantena in base al motivo per cui il messaggio è stato messo in quarantena e se ai destinatari viene inviata una notifica sui messaggi in quarantena. L'esperienza di quarantena predefinita dell'utente finale è riepilogata nella tabella seguente e i criteri di quarantena usati nei criteri di sicurezza predefiniti Standard e Strict sono descritti nelle tabelle qui.

Usare le informazioni in Impostazioni consigliate per EOP e sicurezza Microsoft Defender per Office 365 per confrontare le impostazioni disponibili nei criteri personalizzati o nei criteri predefiniti rispetto a quelle configurate nei criteri di sicurezza predefiniti Standard e Strict.

Le linee guida di progettazione per più criteri personalizzati per una funzionalità specifica ,ad esempio i criteri antimalware, includono:

- Gli utenti nei criteri personalizzati non possono essere inclusi nei criteri di sicurezza predefiniti Standard o Strict a causa dell'ordine di precedenza.

- Assegnare un minor numero di utenti ai criteri con priorità più alta e più utenti ai criteri con priorità inferiore.

- Configurare criteri con priorità più alta per avere impostazioni più rigide o più specializzate rispetto ai criteri con priorità inferiore (inclusi i criteri predefiniti).

Se si decide di usare criteri personalizzati, usare l'analizzatore di configurazione per confrontare periodicamente le impostazioni nei criteri con le impostazioni consigliate nei criteri di sicurezza predefiniti Standard e Strict.

Passaggio 3: Assegnare autorizzazioni agli amministratori

Riepilogo: assegnare il ruolo di amministratore della sicurezza in Microsoft Entra ad altri amministratori, specialisti e personale dell'help desk in modo che possano eseguire attività in EOP e Defender per Office 365.

Dettagli:

È probabile che si stia già usando l'account iniziale usato per la registrazione in Microsoft 365 per eseguire tutte le operazioni in questa guida alla distribuzione. Tale account è un amministratore ovunque in Microsoft 365 (in particolare, è un membro del ruolo amministratore globale in Microsoft Entra) e consente di eseguire praticamente qualsiasi operazione. Le autorizzazioni necessarie sono state descritte in precedenza in questo articolo in Ruoli e autorizzazioni.

Tuttavia, lo scopo di questo passaggio è configurare altri amministratori per gestire le funzionalità di EOP e Defender per Office 365 in futuro. Ciò che non si vuole è un sacco di persone con il potere di amministratore globale che non ne hanno bisogno. Ad esempio, è davvero necessario eliminare/creare account o creare altri utenti amministratori globali? Il concetto di privilegio minimo (assegnazione solo delle autorizzazioni necessarie per eseguire il processo e nient'altro) è una buona procedura da seguire.

Quando si tratta di assegnare autorizzazioni per le attività in EOP e Defender per Office 365, sono disponibili le opzioni seguenti:

- Microsoft Entra autorizzazioni: queste autorizzazioni si applicano a tutti i carichi di lavoro in Microsoft 365 (Exchange Online, SharePoint Online, Microsoft Teams e così via).

- Exchange Online autorizzazioni: la maggior parte delle attività in EOP e Defender per Office 365 sono disponibili usando le autorizzazioni di Exchange Online. L'assegnazione delle autorizzazioni solo in Exchange Online impedisce l'accesso amministrativo in altri carichi di lavoro di Microsoft 365.

- Email & autorizzazioni di collaborazione nel portale di Microsoft Defender: l'amministrazione di alcune funzionalità di sicurezza in EOP e Defender per Office 365 è disponibile con autorizzazioni di collaborazione Email &. Ad esempio:

Per semplicità, è consigliabile usare il ruolo Amministratore della sicurezza in Microsoft Entra per gli altri utenti che devono configurare le impostazioni in EOP e Defender per Office 365.

Per istruzioni, vedere Assegnare ruoli Microsoft Entra agli utenti e Gestire l'accesso alle Microsoft Defender XDR con Microsoft Entra ruoli globali.

Passaggio 4: Account con priorità e tag utente

Riepilogo: identificare e contrassegnare gli utenti appropriati nell'organizzazione come account prioritari per semplificare l'identificazione nei report e nelle indagini e per ricevere la protezione degli account con priorità in Defender per Office 365. Prendere in considerazione la creazione e l'applicazione di tag utente personalizzati in Defender per Office 365 Piano 2.

Dettagli:

In Defender per Office 365, gli account con priorità consentono di contrassegnare fino a 250 utenti di alto valore per semplificare l'identificazione nei report e nelle indagini. Questi account con priorità ricevono anche euristica aggiuntiva che non va a vantaggio dei dipendenti normali. Per altre informazioni, vedere Gestire e monitorare gli account con priorità e Configurare ed esaminare la protezione degli account con priorità in Microsoft Defender per Office 365.

In Defender per Office 365 piano 2 è anche possibile accedere alla creazione e all'applicazione di tag utente personalizzati per identificare facilmente gruppi specifici di utenti nei report e nelle indagini. Per altre informazioni, vedere Tag utente in Microsoft Defender per Office 365.

Identificare gli utenti appropriati da contrassegnare come account di priorità e decidere se è necessario creare e applicare tag utente personalizzati.

Passaggio 5: Esaminare e configurare le impostazioni dei messaggi segnalati dall'utente

Riepilogo: usare il pulsante Report predefinito in Outlook o uno strumento di terze parti supportato in modo che gli utenti possano segnalare falsi positivi e falsi negativi in Outlook e in modo che i messaggi segnalati siano disponibili per gli amministratori nella scheda Segnalati dall'utente della pagina Invii nel portale di Defender. Configurare l'organizzazione in modo che i messaggi segnalati vadano a una cassetta postale di report specificata, a Microsoft o a entrambi.

Dettagli:

La possibilità degli utenti di segnalare messaggi validi contrassegnati come non validi (falsi positivi) o messaggi non validi consentiti (falsi negativi) è importante per monitorare e modificare le impostazioni di protezione in EOP e Defender per Office 365.

Le parti importanti della segnalazione dei messaggi utente sono:

Come segnalano i messaggi degli utenti?: verificare che i client usno uno dei metodi seguenti in modo che i messaggi segnalati vengano visualizzati nella scheda Segnalati dall'utente della pagina Invii nel portale di Defender all'indirizzo https://security.microsoft.com/reportsubmission?viewid=user:

Pulsante Report predefinito in Outlook sul web (in precedenza noto come Outlook Web App o OWA).

Strumenti di creazione di report di terze parti che usano il formato di invio di messaggi supportato.

Dove vanno i messaggi segnalati dall'utente?: Sono disponibili le opzioni seguenti:

- A una cassetta postale di report designata e a Microsoft (questo è il valore predefinito).

- Solo a una cassetta postale di report designata.

- Solo a Microsoft.

La cassetta postale predefinita usata per raccogliere i messaggi segnalati dall'utente è la cassetta postale dell'amministratore globale (l'account iniziale nell'organizzazione). Se si desidera che i messaggi segnalati dall'utente vengano inviati a una cassetta postale di report nell'organizzazione, è necessario creare e configurare una cassetta postale esclusiva da usare.

Spetta all'utente decidere se si desidera che anche i messaggi segnalati dall'utente vengano inviati a Microsoft per l'analisi (in modo esclusivo o insieme al recapito alla cassetta postale di report designata).

Se si desidera che i messaggi segnalati dall'utente vengano inviati solo alla cassetta postale di report designata, gli amministratori devono inviare manualmente i messaggi segnalati dall'utente a Microsoft perl'analisi dalla scheda Segnalata dall'utente della pagina Invii nel portale di Defender all'indirizzo https://security.microsoft.com/reportsubmission?viewid=user.

L'invio di messaggi segnalati dall'utente a Microsoft è importante per consentire ai filtri di apprendere e migliorare.

Per informazioni complete sulle impostazioni dei messaggi segnalati dall'utente, vedere Impostazioni segnalate dall'utente.

Passaggio 6: Bloccare e consentire le voci

Riepilogo: acquisire familiarità con le procedure per bloccare e consentire messaggi, file e URL in Defender per Office 365.

Dettagli:

È necessario acquisire familiarità con come bloccare e (temporaneamente) consentire mittenti, file e URL dei messaggi nelle posizioni seguenti nel portale di Defender:

- Elenco tenant consentito/bloccato in https://security.microsoft.com/tenantAllowBlockList.

- La pagina Invii all'indirizzo https://security.microsoft.com/reportsubmission.

- Pagina informazioni dettagliate sull'intelligence spoof in https://security.microsoft.com/spoofintelligence.

In generale, è più facile creare blocchi rispetto a quanto consentito, perché le voci non necessarie consentono di esporre l'organizzazione a messaggi di posta elettronica dannosi che sarebbero stati filtrati dal sistema.

Blocca:

È possibile creare voci di blocco per domini e indirizzi di posta elettronica, file e URL nelle schede corrispondenti nell'elenco Tenant consentiti/bloccati e inviando gli elementi a Microsoft per l'analisi dalla pagina Invii . Quando si invia un elemento a Microsoft, le voci di blocco corrispondenti vengono create anche nell'elenco tenant consentiti/bloccati.

Consiglio

Gli utenti dell'organizzazione non possono inoltre inviare messaggi di posta elettronica a domini o indirizzi di posta elettronica specificati nelle voci di blocco nell'elenco tenant consentiti/bloccati.

I messaggi bloccati dall'intelligence per lo spoofing vengono visualizzati nella pagina di intelligence spoofing . Se si modifica una voce allow in una voce di blocco, il mittente diventa una voce di blocco manuale nella scheda Mittenti spoofed nell'elenco tenant consentiti/bloccati. È anche possibile creare in modo proattivo voci di blocco per mittenti spoofed non ancora rilevati nella scheda Mittenti spoofed .

Consenti:

Non è possibile creare voci consentite per domini e indirizzi di posta elettronica, file e URL direttamente nelle schede corrispondenti nell'elenco tenant consentiti/bloccati. Si usa invece la pagina Invii per segnalare l'elemento a Microsoft. Quando si segnala l'elemento a Microsoft, è possibile selezionare per consentire l'elemento, che crea una voce di autorizzazione temporanea corrispondente nell'elenco Tenant Allow/Block.

I messaggi consentiti dall'intelligence per lo spoofing vengono visualizzati nella pagina Di intelligence spoofing . Se si modifica una voce di blocco in una voce allow, il mittente diventa una voce di autorizzazione manuale nella scheda Mittenti spoofed nell'elenco tenant consentiti/bloccati. È anche possibile creare in modo proattivo voci consenti per mittenti spoofed non ancora rilevati nella scheda Mittenti spoofed .

Per informazioni dettagliate, vedere gli articoli seguenti:

- Consentire o bloccare la posta elettronica usando l'elenco tenant consentiti/bloccati

- Consenti o blocca i file usando l'elenco di tenant consentiti/bloccati

- Consenti o blocca gli URL usando l'elenco di tenant consentiti/bloccati

- Usare la pagina Invii per inviare messaggi di posta indesiderata, phishing, URL, messaggi di posta elettronica legittimi bloccati e allegati di posta elettronica a Microsoft

- Eseguire l'override del verdetto di intelligence dello spoofing

Passaggio 7: Avviare simulazioni di phishing usando Formazione con simulazione degli attacchi

In Defender per Office 365 Piano 2, Formazione con simulazione degli attacchi consente di inviare messaggi di phishing simulati agli utenti e di assegnare il training in base al modo in cui rispondono. Sono disponibili le seguenti opzioni:

- Singole simulazioni che usano payload predefiniti o personalizzati.

- Automazioni di simulazione tratte da attacchi di phishing reali con più payload e pianificazione automatizzata.

- Campagne di solo training in cui non è necessario avviare una campagna e attendere che gli utenti clichino sui collegamenti o scarichino allegati nei messaggi di phishing simulati prima che vengano assegnati i training.

Per altre informazioni, vedere Introduzione all'uso di Formazione con simulazione degli attacchi.

Passaggio 8: Analizzare e rispondere

Dopo aver completato la configurazione iniziale, usare le informazioni contenute nella Guida alle operazioni di sicurezza Microsoft Defender per Office 365 per monitorare e analizzare le minacce nell'organizzazione.