Tag di entità defender per identità in Microsoft Defender XDR

Questo articolo descrive come applicare Microsoft Defender per identità tag di entità, per account sensibili, server Exchange o honeytoken.

È necessario contrassegnarvi gli account sensibili per i rilevamenti di Defender per identità che si basano sullo stato di riservatezza di un'entità, ad esempio i rilevamenti delle modifiche dei gruppi sensibili e i percorsi di spostamento laterale.

Mentre Defender per identità contrassegna automaticamente i server Exchange come asset sensibili di valore elevato, è anche possibile contrassegnare manualmente i dispositivi come server Exchange.

Contrassegnare gli account honeytoken per impostare trappole per gli attori malintenzionati. Poiché gli account honeytoken sono in genere inattivi, qualsiasi autenticazione associata a un account honeytoken attiva un avviso.

Prerequisiti

Per impostare i tag dell'entità Defender for Identity in Microsoft Defender XDR, è necessario distribuire Defender per identità nell'ambiente e l'accesso dell'amministratore o dell'utente a Microsoft Defender XDR.

Per altre informazioni, vedere Microsoft Defender per identità gruppi di ruoli.

Contrassegna manualmente le entità

Questa sezione descrive come contrassegnare manualmente un'entità, ad esempio per un account honeytoken, o se l'entità non è stata contrassegnata automaticamente come Sensibile.

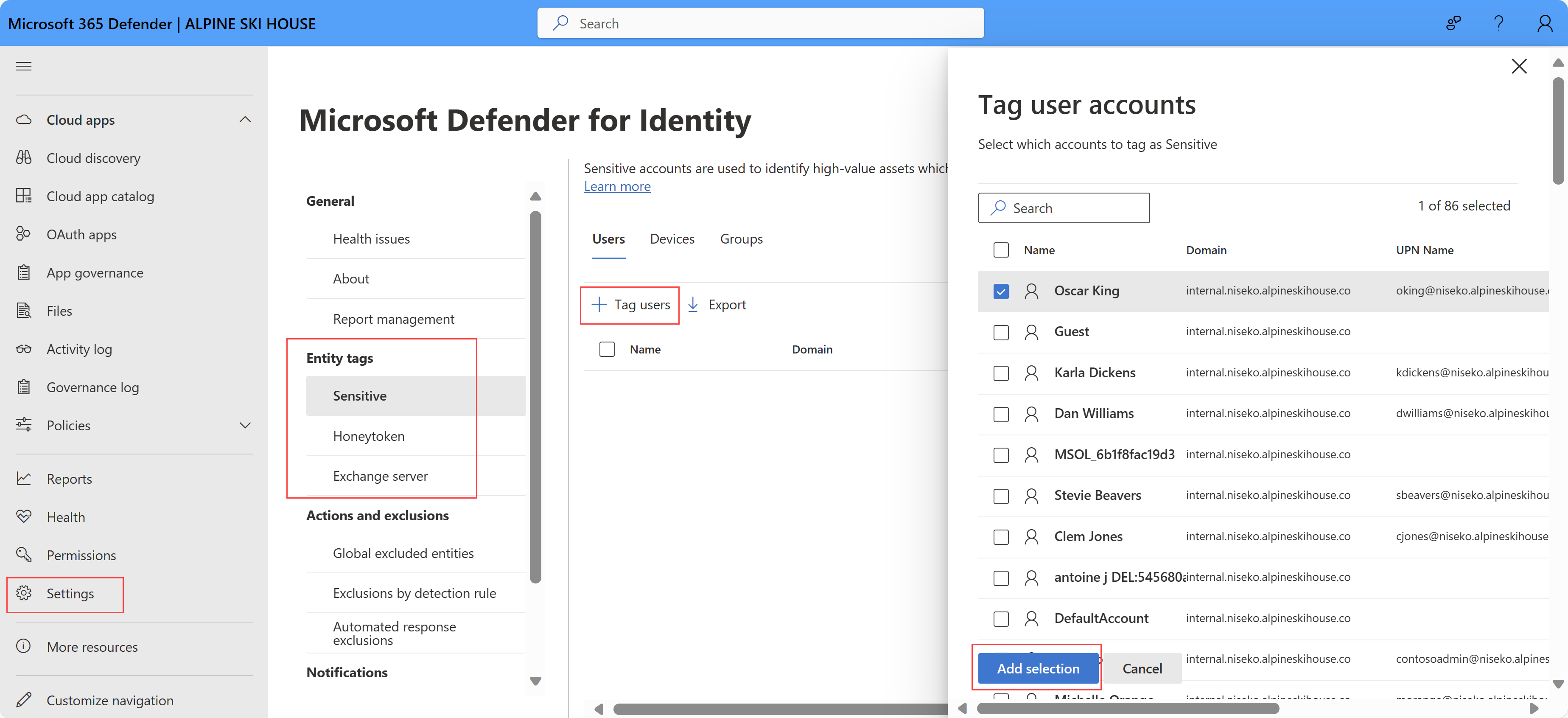

Accedere Microsoft Defender XDR e selezionare Identità delle impostazioni>.

Selezionare il tipo di tag da applicare: Sensitive, Honeytoken o Exchange Server.

La pagina elenca le entità già contrassegnate nel sistema, elencate in schede separate per ogni tipo di entità:

- Il tag Sensitive supporta utenti, dispositivi e gruppi.

- Il tag Honeytoken supporta utenti e dispositivi.

- Il tag del server Exchange supporta solo i dispositivi.

Per contrassegnare entità aggiuntive, selezionare il pulsante Tag ... , ad esempio Contrassegna utenti. Viene visualizzato un riquadro a destra che elenca le entità disponibili da contrassegnare.

Usare la casella di ricerca per trovare l'entità, se necessario. Selezionare le entità da contrassegnare e quindi selezionare Aggiungi selezione.

Ad esempio:

Entità sensibili predefinite

I gruppi nell'elenco seguente sono considerati sensibili da Defender per identità. Qualsiasi entità membro di uno di questi gruppi di Active Directory, inclusi i gruppi annidati e i relativi membri, viene considerata automaticamente sensibile:

Amministratori

Utenti di Power

Operatori account

Operatori server

Operatori di stampa

Backup Operators

Replicatori

Operatori di configurazione di rete

Generatore di attendibilità foresta in ingresso

Domain Admins

Controller di dominio

proprietari di Criteri di gruppo Creator

Controller di dominio di sola lettura

Controller di dominio di sola lettura enterprise

Amministratori schema

Amministratori Enterprise

Server di Microsoft Exchange

Nota

Fino a settembre 2018, anche gli utenti di Desktop remoto sono stati automaticamente considerati sensibili da Defender per identità. Le entità o i gruppi di Desktop remoto aggiunti dopo questa data non vengono più contrassegnati automaticamente come sensibili, mentre le entità o i gruppi di Desktop remoto aggiunti prima di questa data possono rimanere contrassegnati come sensibili. Questa impostazione Sensibile può ora essere modificata manualmente.

Oltre a questi gruppi, Defender per identità identifica i seguenti server asset di valore elevato e li contrassegna automaticamente come Sensibili:

- Server autorità di certificazione

- Server DHCP

- Server DNS.

- Microsoft Exchange Server

Contenuto correlato

Per altre informazioni, vedere Analizzare gli avvisi di sicurezza di Defender per identità in Microsoft Defender XDR.