Esempi di indagine e risposta automatizzati (AIR) in Microsoft Defender per Office 365 Piano 2

Consiglio

Sapevi che puoi provare gratuitamente le funzionalità in Microsoft Defender per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

L'analisi e la risposta automatizzate (AIR) in Microsoft Defender per Office 365 Piano 2 (incluso nelle licenze di Microsoft 365 come E5 o come sottoscrizione autonoma) consentono al team SecOps di operare in modo più efficiente ed efficace. AIR include indagini automatizzate su minacce note e fornisce azioni correttive consigliate. Il team SecOps può esaminare l'evidenza e approvare o rifiutare le azioni consigliate. Per altre informazioni su AIR, vedere Analisi automatizzata e risposta (AIR) in Microsoft Defender per Office 365 Piano 2.

Questo articolo descrive il funzionamento di AIR tramite diversi esempi:

- Esempio: un messaggio di phishing segnalato dall'utente avvia un playbook di indagine

- Esempio: un amministratore della sicurezza attiva un'indagine da Esplora minacce

- Esempio: un team addetto alle operazioni di sicurezza integra AIR con il proprio SIEM usando l'API Office 365 Management Activity

Esempio: un messaggio di phishing segnalato dall'utente avvia un playbook di indagine

Un utente riceve un messaggio di posta elettronica simile a un tentativo di phishing. L'utente segnala il messaggio usando i componenti aggiuntivi Microsoft Report Message o Report Phishing, che genera un avviso attivato dal Email segnalato dall'utente come malware o criteri di avviso phish, che avvia automaticamente il playbook di indagine.

Vengono valutati vari aspetti del messaggio di posta elettronica segnalato. Ad esempio:

- Tipo di minaccia identificato

- Chi ha inviato il messaggio

- Da dove è stato inviato il messaggio (infrastruttura di invio)

- Indica se altre istanze del messaggio sono state recapitate o bloccate

- Il panorama del tenant, inclusi messaggi simili e i relativi verdetti tramite il clustering di posta elettronica

- Indica se il messaggio è associato a campagne note

- Molto altro.

Il playbook valuta e risolve automaticamente gli invii in cui non è necessaria alcuna azione (cosa che si verifica spesso nei messaggi segnalati dall'utente). Per gli invii rimanenti, viene fornito un elenco di azioni consigliate da eseguire sul messaggio originale e sulle entità associate (ad esempio, file allegati, URL inclusi e destinatari):

- Identificare messaggi di posta elettronica simili tramite ricerche nel cluster di posta elettronica.

- Determinare se gli utenti hanno fatto clic su eventuali collegamenti dannosi nei messaggi di posta elettronica sospetti.

- Vengono assegnati rischi e minacce. Per altre informazioni, vedere Dettagli e risultati di un'indagine automatizzata.

- Passaggi di correzione. Per altre informazioni, vedere Azioni di correzione in Microsoft Defender per Office 365.

Esempio: un amministratore della sicurezza attiva un'indagine da Esplora minacce

Si è in Explorer (Esplora minacce) https://security.microsoft.com/threatexplorerv3 nelle visualizzazioni Tutti i messaggi di posta elettronica, Malware o Phish . Si è nella scheda Email (visualizzazione) dell'area dei dettagli sotto il grafico. È possibile selezionare un messaggio da analizzare usando uno dei metodi seguenti:

Selezionare una o più voci nella tabella selezionando la casella di controllo accanto alla prima colonna.

Eseguire un'azione è disponibile direttamente nella scheda .

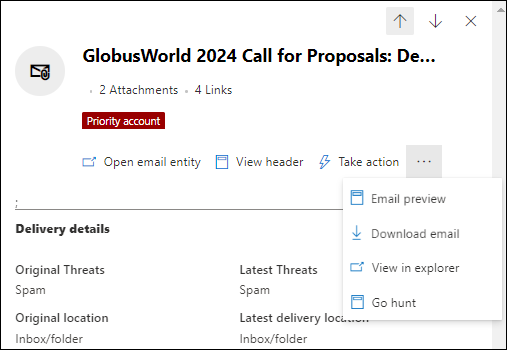

Eseguire un'azione è disponibile direttamente nella scheda .Fare clic sul valore Oggetto di una voce nella tabella. Il riquadro a comparsa dei dettagli che si apre contiene

Azione eseguita nella parte superiore del riquadro a comparsa.

Azione eseguita nella parte superiore del riquadro a comparsa.

Dopo aver selezionato ![]() Esegui azione, selezionare Avvia indagine automatizzata. Per altre informazioni, vedere Email correzione.

Esegui azione, selezionare Avvia indagine automatizzata. Per altre informazioni, vedere Email correzione.

Analogamente ai playbook attivati da un avviso, le indagini automatiche attivate da Esplora minacce includono:

- Un'indagine radice.

- Passaggi per identificare e correlare le minacce. Per altre informazioni, vedere Dettagli e risultati di un'indagine automatizzata.

- Azioni consigliate per attenuare le minacce. Per altre informazioni, vedere Azioni di correzione in Microsoft Defender per Office 365.

Esempio: un team addetto alle operazioni di sicurezza integra AIR con il proprio SIEM usando l'API Office 365 Management Activity

Le funzionalità AIR in Defender per Office 365 Piano 2 includono report e dettagli che il team SecOps può usare per monitorare e gestire le minacce. Ma è anche possibile integrare le funzionalità AIR con altre soluzioni. Ad esempio:

- Sistemi siem (Security Information and Event Management).

- Sistemi di gestione dei casi.

- Soluzioni di creazione di report personalizzate.

Usare l'API attività di gestione Office 365 per l'integrazione con queste soluzioni.

Per un esempio di soluzione personalizzata che integra gli avvisi dei messaggi di phishing segnalati dall'utente che sono già stati elaborati da AIR in un server SIEM e in un sistema di gestione dei casi, vedere Blog della community tecnica: Migliorare l'efficacia del soc con Microsoft Defender per Office 365 e l'API di gestione Office 365.

La soluzione integrata riduce notevolmente il numero di falsi positivi, consentendo al team SecOps di concentrare il proprio tempo e il proprio impegno sulle minacce reali.