Distribuire Defender per Endpoint su Linux con Chef

Importante

Questo articolo contiene informazioni sugli strumenti di terze parti. Questo viene fornito per semplificare il completamento degli scenari di integrazione, tuttavia, Microsoft non fornisce supporto per la risoluzione dei problemi per gli strumenti di terze parti.

Per assistenza, contattare il fornitore di terze parti.

Si applica a:

- Microsoft Defender per endpoint per i server

- Microsoft Defender per server Piano 1 o Piano 2

Introduzione

Questo articolo illustra come distribuire Defender per endpoint in Linux su larga scala con Chef usando due metodi:

- Eseguire l'installazione usando lo script del programma di installazione

- Configurazione manuale dei repository per un controllo più granulare sulla distribuzione

Prerequisiti

Per una descrizione dei prerequisiti e dei requisiti di sistema, vedere Microsoft Defender per endpoint in Linux.

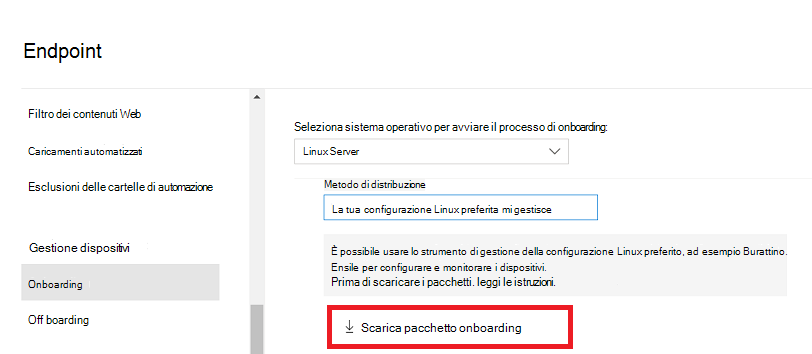

Scaricare il pacchetto di onboarding

Accedere al portale di Microsoft Defender e quindi passare a Impostazioni>Endpoint>Gestione> dispositiviOnboarding.

Nel primo menu a discesa selezionare Server Linux come sistema operativo. Nel secondo menu a discesa selezionare Lo strumento di gestione della configurazione Linux preferito come metodo di distribuzione.

Selezionare Scarica pacchetto di onboarding e salvare il file come

WindowsDefenderATPOnboardingPackage.zip.

Estrarre il contenuto dell'archivio usando il comando seguente:

Comando:

unzip WindowsDefenderATPOnboardingPackage.zipL'output previsto è:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Creare una struttura di directory

Prima di iniziare, assicurarsi che i componenti Chef siano già installati e che esista un repository Chef (nome repository> di generazione repository <chef) per archiviare il cookbook usato per la distribuzione in Defender per endpoint nei server Linux gestiti da Chef.

Il comando seguente crea una nuova struttura di cartelle per il nuovo cookbook denominato mdatp. È anche possibile usare un libro di cucina esistente se ne si vuole già usare uno per aggiungere la distribuzione di Defender per endpoint.

chef generate cookbook mdatp

Dopo aver creato il cookbook, creare una cartella di file all'interno della cartella del libro di cucina creata:

mkdir mdatp/files

Copiare mdatp_onboard.json nella /tmp cartella .

Nella workstation Chef passare alla cartella mdatp/recipes , che viene creata automaticamente quando viene generato il cookbook. Usare l'editor di testo preferito (ad esempio vi o nano) per aggiungere le istruzioni seguenti alla fine del file default.rb , quindi salvare e chiudere il file:

- include_recipe '::install_mdatp'

Creare un libro di cucina

È possibile creare un cookbook con uno dei metodi seguenti:

Creare un cookbook usando lo script del programma di installazione

Scaricare lo script bash del programma di installazione. Eseguire il pull dello script bash del programma di installazione dal repository Microsoft GitHub o usare il comando seguente per scaricarlo:

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /tmpCreare un nuovo file di ricette denominato install_mdatp.rb nella cartella

~/cookbooks/mdatp/recipes/install_mdatp.rbrecipes e aggiungere il testo seguente al file. È anche possibile scaricare il file direttamente da GitHub.mdatp = "/etc/opt/microsoft/mdatp" #Download the onboarding json from tenant, keep the same at specific location onboarding_json = "/tmp/mdatp_onboard.json" #Download the installer script from: https://github.com/microsoft/mdatp-xplat/blob/master/linux/installation/mde_installer.sh #Place the same at specific location, edit this if needed mde_installer= "/tmp/mde_installer.sh" ## Invoke the mde-installer script bash 'Installing mdatp using mde-installer' do code <<-EOS chmod +x #{mde_installer} #{mde_installer} --install --onboard #{onboarding_json} EOS end

Nota

Lo script del programma di installazione supporta anche altri parametri, ad esempio canale, protezione in tempo reale, versione e così via. Per selezionare dall'elenco delle opzioni disponibili, consultare la Guida tramite il comando seguente: ./mde_installer.sh --help

Creare un cookbook configurando manualmente i repository

Creare un nuovo file di ricette denominato install_mdatp.rb nella cartella ~/cookbooks/mdatp/recipes/install_mdatp.rb recipes e aggiungere il testo seguente al file. È anche possibile scaricare il file direttamente da Github.

#Add Microsoft Defender

case node['platform_family']

when 'debian'

apt_repository 'MDATPRepo' do

arch 'amd64'

cache_rebuild true

cookbook false

deb_src false

key 'BC528686B50D79E339D3721CEB3E94ADBE1229CF'

keyserver "keyserver.ubuntu.com"

distribution 'jammy'

repo_name 'microsoft-prod'

components ['main']

uri "https://packages.microsoft.com/ubuntu/22.04/prod"

end

apt_package "mdatp"

when 'rhel'

yum_repository 'microsoft-prod' do

baseurl "https://packages.microsoft.com/rhel/7/prod/"

description "Microsoft Defender for Endpoint"

enabled true

gpgcheck true

gpgkey "https://packages.microsoft.com/keys/microsoft.asc"

end

if node['platform_version'] <= 8 then

yum_package "mdatp"

else

dnf_package "mdatp"

end

end

#Create MDATP Directory

mdatp = "/etc/opt/microsoft/mdatp"

onboarding_json = "/tmp/mdatp_onboard.json"

directory "#{mdatp}" do

owner 'root'

group 'root'

mode 0755

recursive true

end

#Onboarding using tenant json

file "#{mdatp}/mdatp_onboard.json" do

content lazy { ::File.open(onboarding_json).read }

owner 'root'

group 'root'

mode '0644'

action :create_if_missing

end

Nota

È possibile modificare la distribuzione del sistema operativo, il numero di versione della distribuzione, il canale (prod/insider-fast, insider-slow) e il nome del repository in modo che corrispondano alla versione in cui si sta distribuendo e al canale in cui si vuole eseguire la distribuzione. Eseguire chef-client --local-mode --runlist 'recipe[mdatp]' per testare il cookbook nella workstation Chef.

Risolvere i problemi di installazione

Per risolvere i problemi:

Per informazioni su come trovare il log generato automaticamente quando si verifica un errore di installazione, vedere Problemi di installazione del log.

Per informazioni sui problemi di installazione comuni, vedere Problemi di installazione.

Se l'integrità del dispositivo è

false, vedere Problemi di integrità dell'agente di Defender per endpoint.Per i problemi di prestazioni del prodotto, vedere Risolvere i problemi di prestazioni.

Per i problemi di proxy e connettività, vedere Risolvere i problemi di connettività cloud.

Per ottenere supporto da Microsoft, aprire un ticket di supporto e fornire i file di log creati usando l'analizzatore client.

Come configurare i criteri per Microsoft Defender in Linux

È possibile configurare impostazioni antivirus o EDR negli endpoint usando uno dei metodi seguenti:

- Vedere Impostare le preferenze per Microsoft Defender per endpoint in Linux.

- Vedere Gestione delle impostazioni di sicurezza per configurare le impostazioni nel portale di Microsoft Defender.

Disinstallare il cookbook MDATP

Per disinstallare Defender, salvare quanto segue come libro di cucina ~/cookbooks/mdatp/recipes/uninstall_mdatp.rb.

#Uninstall the Defender package

case node['platform_family']

when 'debian'

apt_package "mdatp" do

action :remove

end

when 'rhel'

if node['platform_version'] <= 8

then

yum_package "mdatp" do

action :remove

end

else

dnf_package "mdatp" do

action :remove

end

end

end

Per includere questo passaggio come parte della ricetta, aggiungere include_recipe ':: uninstall_mdatp al default.rb file all'interno della cartella della ricetta. Assicurarsi di aver rimosso l'oggetto include_recipe '::install_mdatp' dal default.rb file.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.