Rilevamento e risposta degli endpoint in modalità blocco

Si applica a:

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

- Antivirus Microsoft Defender

Piattaforme

- Windows

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Questo articolo descrive EDR in modalità blocco, che consente di proteggere i dispositivi che eseguono una soluzione antivirus non Microsoft (con Microsoft Defender Antivirus in modalità passiva).

Che cos'è EDR in modalità blocco?

Il rilevamento degli endpoint e la risposta (EDR) in modalità blocco offrono una protezione aggiuntiva da artefatti dannosi quando Microsoft Defender Antivirus non è il prodotto antivirus primario ed è in esecuzione in modalità passiva. EDR in modalità blocco è disponibile in Defender per endpoint Piano 2.

Importante

EDR in modalità blocco non può fornire tutta la protezione disponibile quando Microsoft Defender protezione antivirus in tempo reale è in modalità passiva. Alcune funzionalità che dipendono da Microsoft Defender Antivirus come soluzione antivirus attiva non funzionano, ad esempio gli esempi seguenti:

- La protezione in tempo reale, inclusa l'analisi all'accesso e l'analisi pianificata, non è disponibile quando Microsoft Defender Antivirus è in modalità passiva. Per altre informazioni sulle impostazioni dei criteri di protezione in tempo reale, vedere Abilitare e configurare Microsoft Defender protezione always-on antivirus.

- Funzionalità come le regole e gli indicatori di riduzione della superficie di attacco e protezione della rete (hash file, indirizzo IP, URL e certificati) sono disponibili solo quando Microsoft Defender Antivirus è in esecuzione in modalità attiva. Si prevede che la soluzione antivirus non Microsoft includa queste funzionalità.

EDR in modalità blocco funziona dietro le quinte per correggere gli artefatti dannosi rilevati dalle funzionalità EDR. Tali artefatti potrebbero essere stati persi dal prodotto antivirus primario non Microsoft. EDR in modalità blocco consente Microsoft Defender Antivirus di eseguire azioni sui rilevamenti EDR post-violazione e comportamentali.

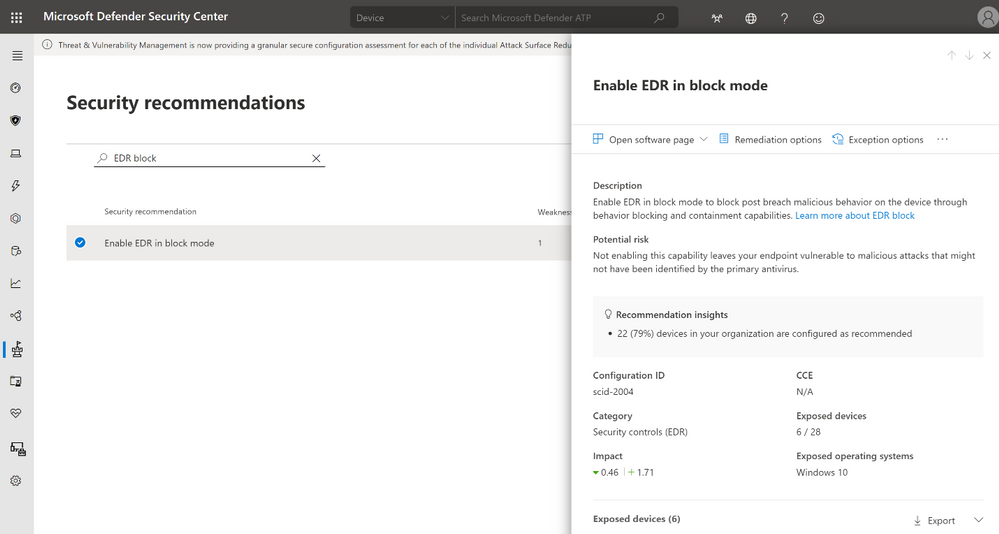

EDR in modalità blocco è integrato con le funzionalità di gestione delle vulnerabilità & delle minacce . Il team di sicurezza dell'organizzazione riceve un consiglio di sicurezza per attivare EDR in modalità blocco se non è già abilitato.

Consiglio

Per ottenere la protezione migliore, assicurarsi di distribuire Microsoft Defender per endpoint baseline.

Guardare questo video per scoprire perché e come attivare il rilevamento degli endpoint e la risposta (EDR) in modalità blocco, abilitare il blocco comportamentale e il contenimento in ogni fase, dalla pre-violazione alla post-violazione.

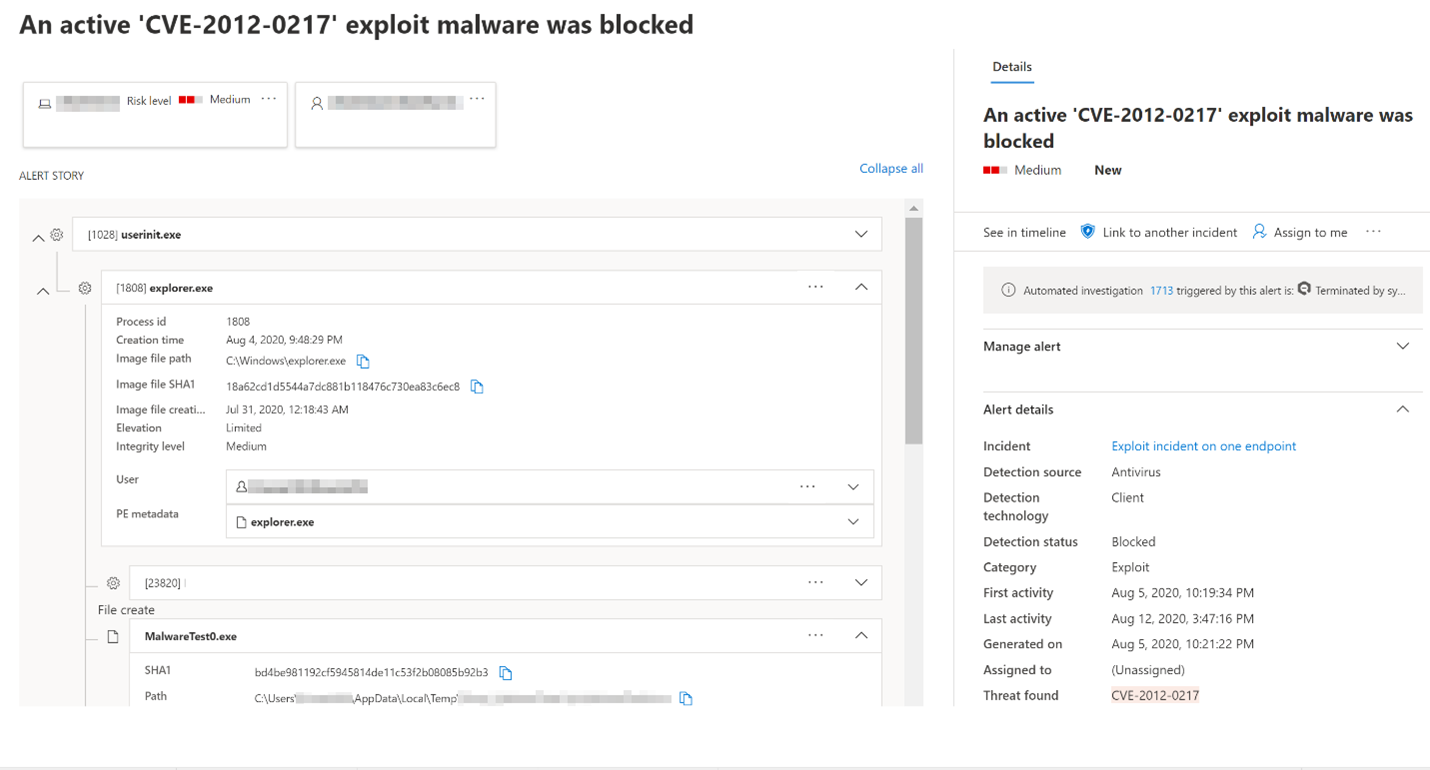

Cosa accade quando viene rilevato qualcosa?

Quando EDR in modalità blocco è attivato e viene rilevato un artefatto dannoso, Defender per endpoint corregge tale artefatto. Il team delle operazioni di sicurezza vede lo stato di rilevamento bloccato o impedito nel Centro notifiche, elencato come azioni completate. L'immagine seguente mostra un'istanza di software indesiderato rilevato e corretto tramite EDR in modalità blocco:

Abilitare EDR in modalità blocco

Importante

- Assicurarsi che i requisiti siano soddisfatti prima di attivare EDR in modalità blocco.

- Sono necessarie licenze di Defender per endpoint piano 2.

- A partire dalla versione 4.18.2202.X della piattaforma, è possibile impostare EDR in modalità blocco per indirizzare gruppi di dispositivi specifici usando Intune CSP. È possibile continuare a impostare EDR in modalità blocco a livello di tenant nel portale di Microsoft Defender.

- EDR in modalità blocco è consigliato principalmente per i dispositivi che eseguono Microsoft Defender Antivirus in modalità passiva (nel dispositivo è installata e attiva una soluzione antivirus non Microsoft).

Portale di Microsoft Defender

Passare al portale di Microsoft Defender (https://security.microsoft.com/) e accedere.

Scegliere Impostazioni>Funzionalità avanzategenerali>degli> endpoint.

Scorrere verso il basso e quindi attivare Abilita EDR in modalità blocco.

Intune

Per creare criteri personalizzati in Intune, vedere Distribuire OMA-URIs per definire come destinazione un provider di servizi di configurazione tramite Intune e un confronto con l'ambiente locale.

Per altre informazioni su Defender CSP usato per EDR in modalità blocco, vedere "Configuration/PassiveRemediation" in Defender CSP.

Requisiti per EDR in modalità blocco

La tabella seguente elenca i requisiti per EDR in modalità blocco:

| Requisito | Dettagli |

|---|---|

| Autorizzazioni | È necessario disporre del ruolo Amministratore globale o Amministratore della sicurezza assegnato in Microsoft Entra ID. Per altre informazioni, vedere Autorizzazioni di base. |

| Sistema operativo | I dispositivi devono eseguire una delle versioni seguenti di Windows: - Windows 11 - Windows 10 (tutte le versioni) - Windows Server 2019 o versione successiva - Windows Server, versione 1803 o successiva - Windows Server 2016 e Windows Server 2012 R2 (con la nuova soluzione client unificata) |

| Microsoft Defender per endpoint piano 2 | È necessario eseguire l'onboarding dei dispositivi in Defender per endpoint. Fare inoltre riferimento ai seguenti articoli: - Requisiti minimi per Microsoft Defender per endpoint - Eseguire l'onboarding dei dispositivi e configurare le funzionalità di Microsoft Defender per endpoint - Eseguire l'onboarding dei server Windows nel servizio Defender per endpoint - Nuove funzionalità Windows Server 2012 R2 e 2016 nella soluzione unificata moderna Vedere EdR in modalità blocco supportato in Windows Server 2016 e Windows Server 2012 R2? |

| Antivirus Microsoft Defender | I dispositivi devono avere Microsoft Defender Antivirus installato ed in esecuzione in modalità attiva o passiva. Verificare Microsoft Defender antivirus sia in modalità attiva o passiva. |

| Protezione fornita dal cloud | Microsoft Defender Antivirus deve essere configurato in modo che sia abilitata la protezione fornita dal cloud. |

| piattaforma antivirus Microsoft Defender | I dispositivi devono essere aggiornati. Per confermare, usando PowerShell, eseguire il cmdlet Get-MpComputerStatus come amministratore. Nella riga AMProductVersion dovrebbe essere visualizzata la versione 4.18.2001.10 o successiva. Per ulteriori informazioni, vedere Gestire gli aggiornamenti in Antivirus Microsoft Defender e applicare i valori di riferimento. |

| motore antivirus Microsoft Defender | I dispositivi devono essere aggiornati. Per confermare, usando PowerShell, eseguire il cmdlet Get-MpComputerStatus come amministratore. Nella riga AMEngineVersion dovrebbe essere visualizzata la versione 1.1.16700.2 o successiva. Per ulteriori informazioni, vedere Gestire gli aggiornamenti in Antivirus Microsoft Defender e applicare i valori di riferimento. |

Importante

Per ottenere il miglior valore di protezione, assicurarsi che la soluzione antivirus sia configurata per ricevere aggiornamenti regolari e funzionalità essenziali e che le esclusioni siano configurate. EDR in modalità blocco rispetta le esclusioni definite per Microsoft Defender Antivirus, ma non gli indicatori definiti per Microsoft Defender per endpoint.

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Vedere anche

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.