Criteri di rilevamento anomalie dell'individuazione cloud

Un criterio di rilevamento anomalie dell'individuazione cloud consente di configurare e configurare il monitoraggio continuo degli aumenti insoliti nell'utilizzo delle applicazioni cloud. Gli aumenti dei dati scaricati, dei dati caricati, delle transazioni e degli utenti vengono considerati per ogni applicazione cloud. Ogni aumento viene confrontato con il modello di utilizzo normale dell'applicazione, come appreso dall'utilizzo precedente. Gli incrementi più estremi attivano avvisi di sicurezza.

Questo articolo descrive come creare e configurare criteri di rilevamento anomalie di individuazione cloud in Microsoft Defender for Cloud Apps.

Importante

A partire da agosto 2024, il supporto delle anomalie dell'individuazione cloud per Microsoft Defender for Cloud Apps viene ritirato. Di conseguenza, la procedura legacy presentata in questo articolo viene fornita solo a scopo informativo. Per ricevere avvisi di sicurezza simili al rilevamento anomalie, completare la procedura descritta in Creare criteri di individuazione delle app.

Creare criteri di individuazione delle app

Anche se il supporto per il rilevamento anomalie dell'individuazione cloud è stato ritirato, è possibile ricevere avvisi di sicurezza simili creando criteri di individuazione delle app:

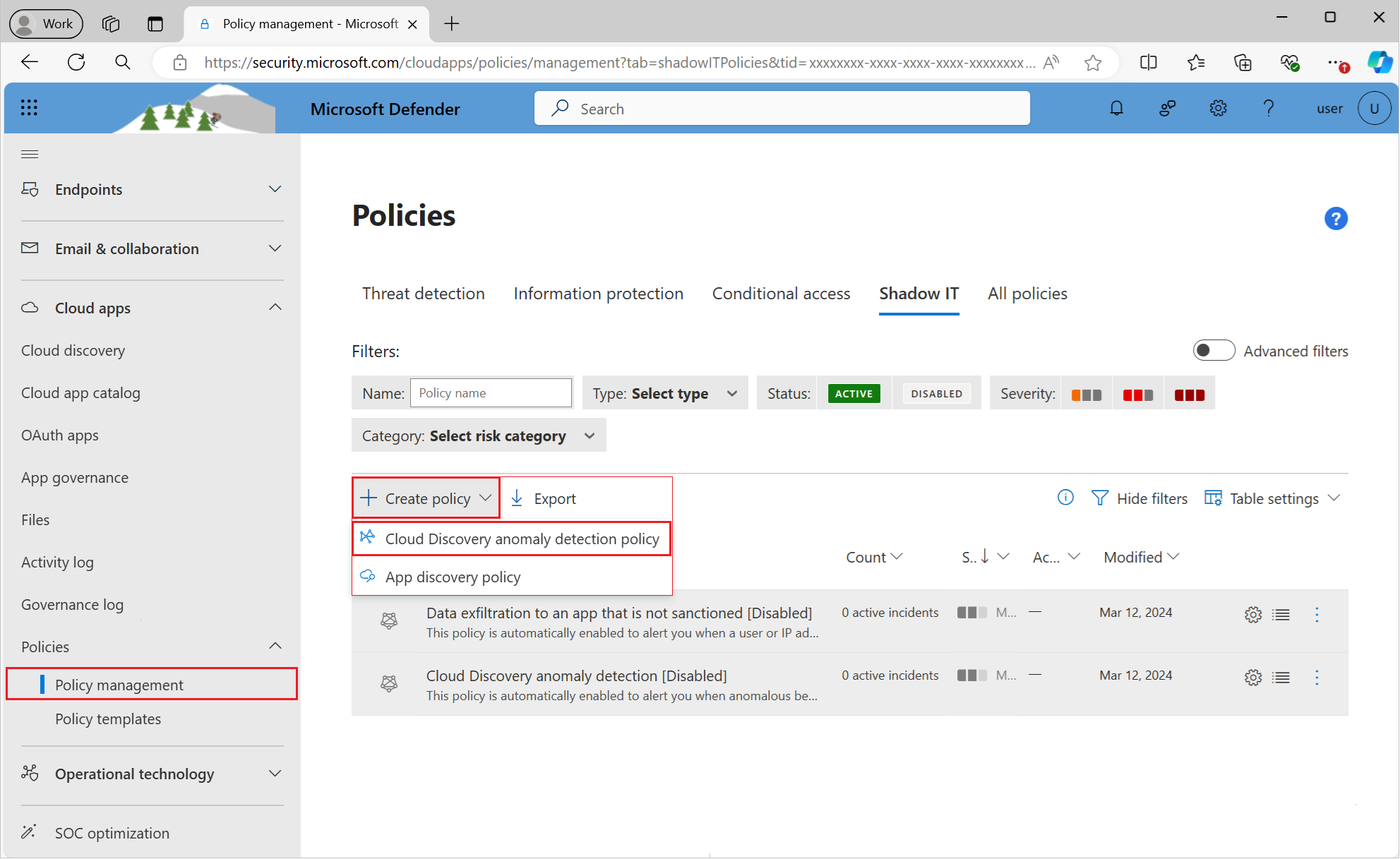

Nel portale di Microsoft Defender espandere la sezione Criteri app> cloud nel menu a sinistra e selezionare Gestione criteri.

Nella pagina Criteri selezionare la scheda Shadow IT .

Espandere il menu a discesa Crea criteri e selezionare l'opzione Criteri di individuazione app .

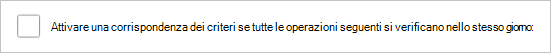

Selezionare l'opzione Attiva una corrispondenza di criteri se si verificano tutte le operazioni seguenti nello stesso giorno :

Configurare i filtri e le impostazioni associati, come descritto in Creare criteri di rilevamento anomalie.

(Legacy) Creare criteri di rilevamento anomalie

Per ogni criterio di rilevamento anomalie, è possibile impostare filtri che consentono di monitorare in modo selettivo l'utilizzo delle applicazioni. I filtri sono disponibili per l'applicazione, le visualizzazioni dati selezionate e una data di inizio selezionata. È anche possibile impostare la riservatezza e specificare il numero di avvisi per i criteri da attivare.

Seguire la procedura per creare un criterio di rilevamento anomalie dell'individuazione cloud:

Nel portale di Microsoft Defender espandere la sezione Criteri app> cloud nel menu a sinistra e selezionare Gestione criteri.

Nella pagina Criteri selezionare la scheda Shadow IT .

Espandere il menu a discesa Crea criteri e selezionare l'opzione Criteri di rilevamento anomalie di Cloud Discovery :

Viene visualizzata la pagina Crea criteri di rilevamento anomalie di Cloud Discovery , in cui è possibile configurare i parametri per la creazione dei criteri.

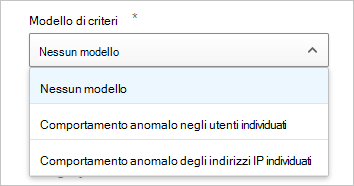

Nella pagina Crea criteri di rilevamento anomalie di Cloud Discovery l'opzione Modello di criteri fornisce un elenco di modelli tra cui è possibile scegliere di usare come base per i criteri. Per impostazione predefinita, l'opzione è impostata su Nessun modello.

Se si desidera basare i criteri su un modello, espandere il menu a discesa e selezionare un modello:

Comportamento anomalo negli utenti individuati: avvisi quando viene rilevato un comportamento anomalo in utenti e app individuati. È possibile usare questo modello per verificare la presenza di grandi quantità di dati caricati rispetto ad altri utenti o transazioni utente di grandi dimensioni rispetto alla cronologia dell'utente.

Comportamento anomalo degli indirizzi IP individuati: avvisi quando viene rilevato un comportamento anomalo nelle app e negli indirizzi IP individuati. È possibile usare questo modello per verificare la presenza di grandi quantità di dati caricati rispetto ad altri indirizzi IP o transazioni di app di grandi dimensioni rispetto alla cronologia dell'indirizzo IP.

L'immagine seguente mostra come selezionare un modello da usare come base per i nuovi criteri nel portale di Microsoft Defender:

Immettere un nome di criterio e una descrizione per i nuovi criteri.

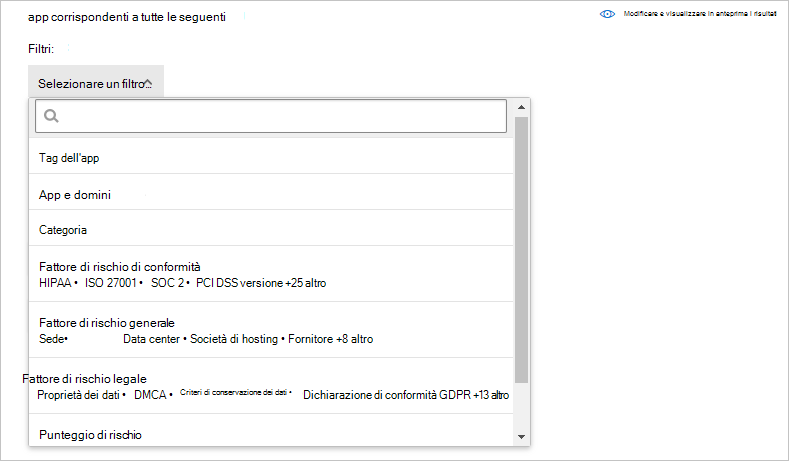

Creare un filtro per le app da monitorare usando l'opzione Selezionare un filtro .

Espandere il menu a discesa e scegliere di filtrare tutte le app corrispondenti in base al tag app, alle app e al dominio, alla categoria, ai vari fattori di rischio o al punteggio di rischio.

Per creare altri filtri, selezionare Aggiungi un filtro.

L'immagine seguente mostra come selezionare un filtro per i criteri da applicare a tutte le applicazioni corrispondenti nel portale di Microsoft Defender:

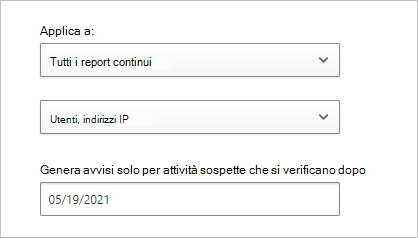

Configurare i filtri di utilizzo dell'applicazione nella sezione Applica a :

Usare il primo menu a discesa per scegliere come monitorare i report di utilizzo continuo:

Tutti i report continui (impostazione predefinita): confrontare ogni aumento dell'utilizzo con il modello di utilizzo normale, come appreso da tutte le visualizzazioni dati.

Report continui specifici: confrontare ogni aumento di utilizzo con il modello di utilizzo normale. Il modello viene appreso dalla stessa visualizzazione dati in cui è stato osservato l'aumento.

Usare il secondo menu a discesa per specificare le associazioni monitorate per ogni utilizzo delle applicazioni cloud:

Utenti: ignorare l'associazione dell'utilizzo dell'applicazione con gli indirizzi IP.

Indirizzi IP: ignorare l'associazione dell'utilizzo dell'applicazione con gli utenti.

Utenti, indirizzi IP (impostazione predefinita): monitora l'associazione dell'utilizzo dell'applicazione da parte degli utenti e degli indirizzi IP. Questa opzione può generare avvisi duplicati quando esiste una corrispondenza stretta tra gli utenti e gli indirizzi IP.

L'immagine seguente illustra come configurare i filtri di utilizzo dell'applicazione e la data di inizio per la generazione di avvisi di utilizzo nel portale di Microsoft Defender:

Per l'opzione Genera avvisi solo per le attività sospette che si verificano dopo , immettere la data per iniziare a generare avvisi di utilizzo dell'applicazione.

Qualsiasi aumento dell'utilizzo dell'applicazione prima della data di inizio specificata viene ignorato. Tuttavia, i dati sulle attività di utilizzo da prima della data di inizio vengono appresi per stabilire il modello di utilizzo normale.

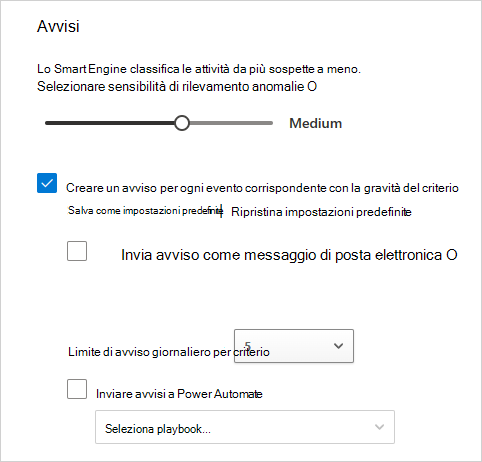

Nella sezione Avvisi configurare la riservatezza e le notifiche degli avvisi. Esistono diversi modi per controllare il numero di avvisi attivati dai criteri:

Usare il dispositivo di scorrimento Seleziona sensibilità rilevamento anomalie per attivare avvisi per le principali attività anomale X ogni 1.000 utenti alla settimana. Gli avvisi vengono attivati per le attività con il rischio più elevato.

Selezionare l'opzione Crea un avviso per ogni evento corrispondente con l'opzione gravità del criterio e impostare altri parametri per l'avviso:

Invia avviso come messaggio di posta elettronica: immettere gli indirizzi di posta elettronica per i messaggi di avviso. È possibile inviare un massimo di 500 messaggi per ogni indirizzo di posta elettronica al giorno. Il conteggio viene reimpostato a mezzanotte nel fuso orario UTC.

Limite di avvisi giornalieri per criterio: usare il menu a discesa e selezionare il limite desiderato. Questa opzione limita il numero di avvisi generati in un singolo giorno al valore specificato.

Inviare avvisi a Power Automate: scegliere un playbook per eseguire azioni quando viene attivato un avviso. È anche possibile aprire un nuovo playbook selezionando Crea un playbook in Power Automate.

Per impostare le impostazioni predefinite dell'organizzazione per l'uso dei valori per il limite di avvisi giornalieri e le impostazioni di posta elettronica, selezionare Salva come impostazioni predefinite.

Per usare le impostazioni predefinite dell'organizzazione per il limite di avvisi giornalieri e le impostazioni di posta elettronica, selezionare Ripristina impostazioni predefinite.

L'immagine seguente illustra come configurare gli avvisi per i criteri, tra cui riservatezza, notifiche tramite posta elettronica e un limite giornaliero nel portale di Microsoft Defender:

Confermare le scelte di configurazione e selezionare Crea.

Usare un criterio esistente

Quando si crea un criterio, viene abilitato per impostazione predefinita. È possibile disabilitare un criterio ed eseguire altre azioni, ad esempio Modifica ed Eliminazione.

Nella pagina Criteri individuare i criteri da aggiornare nell'elenco dei criteri.

Nell'elenco dei criteri scorrere verso destra nella riga dei criteri e selezionare Altre opzioni (...).

Nel menu di scelta rapida selezionare l'azione da eseguire sui criteri.

Passaggio successivo

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.