Governance per carichi di lavoro SaaS in Azure

La governance è il set di controlli, procedure e strumenti che è possibile usare per organizzare, controllare e regolare l'uso dei servizi cloud. È possibile considerare la governance come una serie di protezioni che impostano standard per l'uso accettabile, impediscono l'accesso e le modifiche non autorizzate e allineano le attività cloud alla strategia cloud complessiva. Una governance efficace riduce i rischi, garantisce la conformità e supporta gli obiettivi aziendali dell'organizzazione. Quando si compila una soluzione SaaS (Software as a Service), è fondamentale definire le priorità per la governance fin dall'inizio. Questo approccio pone le basi per una soluzione sicura, conveniente ed efficiente.

Governance dei costi

Per garantire il successo dell'azienda, è fondamentale comprendere i costi per eseguire la soluzione. È necessario analizzare, gestire e ottimizzare questi costi in modo efficace mantenendo il controllo su di essi. Quando si inizia a creare la soluzione in Azure, è possibile usare strumenti come i calcolatori dei prezzi e gli analizzatori dei costi per stimare i costi.

Per altre informazioni su come tenere traccia e controllare i costi per SaaS e su come fatturare i clienti, vedere Fatturazione e gestione dei costi per i carichi di lavoro SaaS in Azure.

Considerazioni relative alla progettazione

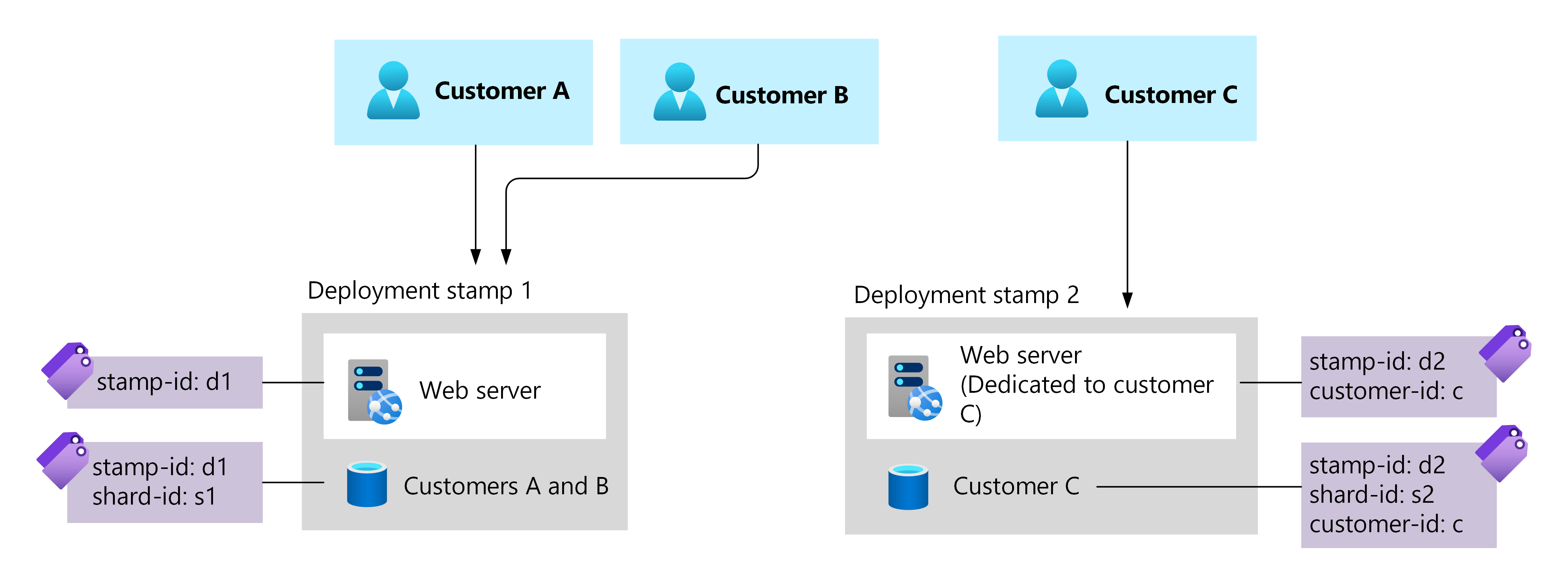

Sviluppare una convenzione di denominazione e una strategia di assegnazione di tag. I nomi e i tag forniscono metadati che è possibile usare per gestire le risorse e determinare rapidamente la proprietà. La denominazione coerente delle risorse consente di gestire e gestire le risorse di Azure. I tag delle risorse di Azure sono coppie chiave-valore di metadati che si applicano alle risorse e usano per identificarle.

Prendere in considerazione l'uso dei metadati per tenere traccia delle informazioni, ad esempio:

- Il tipo di risorsa.

- Carico di lavoro associato.

- Ambiente in cui viene usato, ad esempio produzione, gestione temporanea o sviluppo.

- Il percorso della risorsa.

- Il cliente o il gruppo di clienti che usa la risorsa, per le distribuzioni specifiche del cliente.

Per le strategie sulla denominazione delle risorse, vedere Cloud Adoption Framework: Denominazione delle risorse.

Implementare la governance automatizzata tramite i criteri. I criteri sono fondamentali nella definizione degli standard dell'organizzazione e nella valutazione della conformità dei carichi di lavoro e delle risorse. Si tratta di uno strumento di governance che è possibile usare per ottenere coerenza delle risorse, conformità alle normative, sicurezza, gestione e efficienza dei costi.

Usare Criteri di Azure per creare un catalogo dei servizi consentiti e dei tipi di servizio personalizzati per i requisiti del carico di lavoro. Questo catalogo può impedire sovraccarici accidentali in sospeso assicurandosi che vengano usati solo i servizi approvati. Ad esempio, dopo aver determinato il tipo, la serie e le dimensioni delle macchine virtuali necessarie, è possibile implementare un criterio che consenta solo la distribuzione di tali macchine virtuali. Applicare i criteri in modo uniforme in tutti gli utenti e le entità, indipendentemente dal livello di autorizzazione.

Compromesso: sicurezza ed efficienza operativa. L'implementazione di troppi criteri può ridurre la produttività del team. Cercare di implementare controlli automatizzati sugli elementi più essenziali.

Usare gli strumenti di gestione dei costi. Gestione costi Microsoft offre diversi strumenti per supportare la governance dei costi, ad esempio:

L'analisi dei costi è uno strumento che è possibile usare per accedere all'analisi e alle informazioni dettagliate sulla spesa cloud. È possibile esaminare questi costi tramite diverse visualizzazioni intelligenti e personalizzabili. Queste viste visualizzano informazioni dettagliate dettagliate, ad esempio i costi in base a gruppi di risorse, servizi e sottoscrizioni. Usando l'analisi dei costi, è possibile analizzare i costi accumulati e giornalieri ed esaminare i dettagli delle fatture.

Budget in Gestione costi è uno strumento che è possibile usare per stabilire protezioni e avvisi di spesa in ambiti diversi all'interno di Azure. È possibile configurare gli avvisi relativi al budget in base alla spesa effettiva o alla spesa prevista. È anche possibile assegnare budget a vari livelli, tra cui gruppi di gestione, sottoscrizioni o gruppi di risorse.

Gli avvisi dei costi consentono di monitorare la spesa nel cloud tramite tre tipi distinti di avvisi.

Gli avvisi di budget notificano ai destinatari quando si raggiungono le soglie di budget o quando si raggiungeranno presto le soglie previste.

Gli avvisi di anomalia notificano ai destinatari quando si verificano modifiche impreviste nella spesa cloud.

Gli avvisi pianificati inviano destinatari giornalieri, settimanali o mensili sulla spesa complessiva del cloud.

Suggerimenti per la progettazione

| Elemento consigliato | Vantaggio |

|---|---|

| Abilitare Gestione costi. Gli strumenti sono disponibili all'interno del portale di Azure e a chiunque abbia accesso a un account di fatturazione, una sottoscrizione, un gruppo di risorse o un gruppo di gestione. |

È possibile accedere agli strumenti che analizzano, monitorano e ottimizzano la spesa in Microsoft Cloud. |

| Creare Criteri di Azure per applicare controlli dei costi, ad esempio i tipi di risorse e le posizioni consentiti. | Questa strategia consente di applicare standard coerenti, controllare le risorse che possono essere distribuite e tenere traccia della conformità delle risorse e della spesa cloud. |

| Abilitare gli avvisi di costo appropriati. | Gli avvisi sui costi segnalano la spesa cloud imprevista o quando si avvicinano limiti predefiniti. |

| Usare una convenzione di denominazione coerente e i tag delle risorse. Applicare i tag delle risorse di Azure per indicare le risorse dedicate a un cliente specifico. | I metadati coerenti consentono di tenere traccia delle risorse che appartengono al cliente. Questa procedura è particolarmente importante quando si distribuiscono risorse dedicate ai clienti. |

Sicurezza e conformità

La sicurezza e la conformità sono principi di progettazione fondamentali per un carico di lavoro cloud e un componente chiave della governance del cloud appropriata. I controlli di sicurezza, ad esempio i controlli degli accessi in base al ruolo, consentono di determinare le azioni che gli utenti possono eseguire nell'ambiente. I controlli tramite criteri consentono di ottenere standard di conformità normativi specifici per i carichi di lavoro distribuiti.

Per altre informazioni, vedere Controllo degli accessi in base al ruolo di Azure e Criteri di Azure.

Quando si sviluppa una soluzione SaaS, i clienti dipendono dall'utente per proteggere i dati e supportare le operazioni aziendali. Per gestire una soluzione SaaS per conto dei clienti, è necessario soddisfare o superare le aspettative di sicurezza. Potrebbe anche essere necessario soddisfare requisiti di conformità specifici imposti dai clienti. Questo requisito è comune ai clienti in settori regolamentati come servizi sanitari e finanziari e per molti clienti aziendali.

Considerazioni relative alla progettazione

Definire i tenant di Microsoft Entra. Un tenant di Microsoft Entra definisce il limite per le identità che possono gestire le risorse di Azure. Per la maggior parte delle organizzazioni, è consigliabile usare un singolo tenant di Microsoft Entra in tutte le risorse. Quando si compila SaaS, esistono approcci diversi che è possibile usare per combinare o separare i tenant di Microsoft Entra a seconda delle esigenze.

Quando si decide se usare SaaS, è importante considerare tre tipi distinti di casi d'uso:

SaaS interno, talvolta denominato enterprise o aziendale, è quando si ospitano le risorse dell'organizzazione, tra cui Microsoft 365 e altri strumenti usati dall'utente.

SaaS di produzione è quando si ospitano le risorse di Azure per la soluzione SaaS a cui i clienti si connettono e usano.

SaaS non di produzione è quando si ospitano le risorse di Azure per qualsiasi ambiente non di produzione della soluzione SaaS, ad esempio ambienti di sviluppo, test e gestione temporanea.

La maggior parte dei fornitori di software indipendenti (ISV) usa un singolo tenant di Microsoft Entra per tutti gli scopi nell'elenco precedente.

In alcuni casi, si potrebbe avere una motivazione aziendale specifica per separare alcuni degli scopi in più tenant di Microsoft Entra. Ad esempio, se si lavora con clienti con enti pubblici con sicurezza elevata, potrebbe essere necessario usare directory distinte per le applicazioni interne e per i carichi di lavoro SaaS di produzione e non di produzione. Questi requisiti non sono comuni.

Importante

Può essere difficile gestire più tenant di Microsoft Entra. La gestione di più tenant aumenta il sovraccarico e i costi di gestione. Se non si è attenti, più tenant possono aumentare i rischi per la sicurezza. Usare più tenant di Microsoft Entra solo quando è assolutamente necessario.

Per altre informazioni su come configurare i tenant di Microsoft Entra quando si distribuisce SaaS, vedere Considerazioni isv per le zone di destinazione di Azure.

Gestire le identità. L'identità è l'elemento fondamentale della sicurezza cloud che costituisce la base della gestione degli accessi. Quando si sviluppa SaaS, è necessario prendere in considerazione vari tipi di identità. Per altre informazioni sull'identità nelle soluzioni SaaS, vedere Gestione delle identità e degli accessi per carichi di lavoro SaaS in Azure.

Controllare l'accesso alle risorse di Azure. Le risorse di Azure sono componenti critici della soluzione. Azure offre diversi modi per proteggere le risorse.

Il controllo degli accessi in base al ruolo di Azure è il sistema di autorizzazione che controlla l'accesso al piano di controllo di Azure e alle risorse nell'ambiente. Il controllo degli accessi in base al ruolo di Azure è una raccolta di ruoli predefiniti e personalizzati che determinano le azioni che è possibile eseguire sulle risorse di Azure. I ruoli sono classificati come ruoli di amministratore con privilegi e ruoli della funzione del processo. Questi ruoli limitano le operazioni che è possibile eseguire a un set di risorse in un ambito definito dall'utente. Il controllo degli accessi in base al ruolo di Azure può concedere l'accesso con privilegi minimi a chiunque gestisca il carico di lavoro.

I blocchi di Azure consentono di evitare eliminazioni accidentali e modifiche delle risorse di Azure. Quando si applica un blocco a una risorsa, anche gli utenti con ruoli di amministratore con privilegi non possono eliminare la risorsa a meno che non eliminino esplicitamente il blocco.

Compromesso: sicurezza ed efficienza operativa. Il controllo degli accessi in base al ruolo e i blocchi sono elementi importanti di una strategia di sicurezza e governance del cloud. Tuttavia, prendere in considerazione le complessità operative che possono verificarsi quando si limita gravemente chi può eseguire operazioni comuni. Provare a bilanciare le esigenze funzionali e di sicurezza. Avere un piano chiaro per l'escalation delle responsabilità in caso di emergenza o se le persone chiave non sono disponibili.

Conformità agli standard normativi. Molti clienti devono porre controlli rigorosi sulle proprie risorse per soddisfare normative di conformità specifiche. Azure offre più strumenti per aiutare l'organizzazione a creare una soluzione in Azure che soddisfi le esigenze di conformità.

Criteri di Azure consente di definire gli standard dell'organizzazione e valutare e applicare la conformità dei carichi di lavoro e delle risorse. È possibile implementare standard predefiniti o standard di conformità personalizzati. Criteri di Azure include molte iniziative di criteri predefinite, o gruppi di criteri, per gli standard normativi comuni. Questi criteri includono FedRAMP High, HIPAA, HITRUST, PCI DSS e ISO 27001. Quando si applicano i criteri all'ambiente, il dashboard di conformità fornisce un punteggio dettagliato della conformità complessiva. È possibile usare questo dashboard quando si crea un piano di correzione per aggiornare l'ambiente agli standard. È possibile usare Criteri di Azure per:

Negare la distribuzione delle risorse in base ai criteri definiti in un criterio. Ad esempio, è possibile impedire la distribuzione delle risorse dati nelle aree di Azure in cui i requisiti di residenza dei dati verrebbero violati.

Controllare la distribuzione o la configurazione delle risorse per determinare se vengono distribuite con configurazioni che soddisfano gli standard di conformità. Ad esempio, è possibile controllare le macchine virtuali per verificare che il backup sia configurato e per elencare le macchine virtuali che non lo fanno.

Correggere la distribuzione di una risorsa. È possibile configurare i criteri per correggere le risorse conformi distribuendo le estensioni o modificando la configurazione delle risorse nuove o esistenti. Ad esempio, è possibile usare un'attività di correzione per distribuire automaticamente il Microsoft Defender per endpoint alle macchine virtuali.

Microsoft Defender per il cloud fornisce una valutazione continua della configurazione delle risorse rispetto ai controlli di conformità e alle procedure consigliate negli standard e nei benchmark applicati nelle sottoscrizioni. Defender per il cloud calcola un punteggio di conformità complessivo, che consente di determinare le modifiche da apportare.

Per impostazione predefinita, Defender per il cloud usa microsoft cloud security benchmark (MCSB) come standard di base per le procedure basate sulla sicurezza e sulla conformità. McSB è un set di controlli di conformità forniti da Microsoft che è consigliabile per la maggior parte dei carichi di lavoro in Azure. Se è necessario soddisfare un altro standard, è possibile usare altre offerte di conformità disponibili.

Suggerimento

Anche se non è necessario rispettare immediatamente uno standard normativo, è comunque consigliabile. È molto più semplice rispettare uno standard come MCSB da quando si inizia a distribuire la soluzione di quanto sia applicare retroattivamente in un secondo momento.

È possibile applicare gli standard di conformità a vari ambiti. Ad esempio, è possibile definire una sottoscrizione di Azure specifica come nell'ambito di uno specifico standard. È anche possibile usare Defender per il cloud per valutare la configurazione delle risorse ospitate in altri provider di servizi cloud.

Suggerimenti per la progettazione

| Elemento consigliato | Vantaggio |

|---|---|

| Concedere il minor numero di accesso necessario per consentire a utenti e gruppi di completare le funzioni del processo. Limitare il numero di assegnazioni di ruolo con privilegi. Determinare se è possibile usare un ruolo specifico della funzione del processo anziché un ruolo di amministratore con privilegi. |

È possibile ridurre l'esposizione se una credenziale è compromessa. |

| Limitare il numero di proprietari di sottoscrizioni di Azure. | Troppi proprietari della sottoscrizione aumentano il rischio di una credenziale compromessa. |

| Assegnare ruoli ai gruppi anziché agli utenti. | Questo approccio riduce il numero necessario di assegnazioni di ruolo, riducendo così il sovraccarico amministrativo. |

| Adottare una baseline di sicurezza all'inizio del processo di progettazione. Considerare mcsb come punto di partenza. McSB fornisce consigli chiari e interattivi per migliorare la sicurezza delle applicazioni in Azure e in ambienti in altri cloud e in locale. | Concentrandosi sui controlli specifici del cloud, MCSB consente di rafforzare il comportamento di sicurezza complessivo. |

| Usare i blocchi di Azure per evitare modifiche accidentali all'ambiente. | I blocchi consentono di evitare modifiche ed eliminazioni accidentali di risorse, gruppi di risorse e sottoscrizioni. |

| Usare Criteri di Azure o Defender per il cloud per valutare la conformità. | I criteri consentono di applicare gli standard dell'organizzazione e soddisfare la conformità alle normative. |

Risorse aggiuntive

La multi-tenancy è una metodologia aziendale di base per la progettazione di carichi di lavoro SaaS. Questi articoli forniscono altre informazioni sulle considerazioni sulla governance:

Passaggio successivo

Informazioni sulle strategie per scegliere le aree di Azure appropriate per le risorse e sviluppare una strategia dell'organizzazione delle risorse per supportare la crescita e l'evoluzione della soluzione SaaS.