Sicurezza operativa di Azure

Introduzione

Panoramica

La sicurezza è la priorità principale nel cloud ed è importante che l'utente trovi informazioni accurate e tempestive sulla sicurezza di Azure. Uno dei motivi migliori per usare Azure per le applicazioni e i servizi consiste nella possibilità di sfruttare la vasta gamma di strumenti e funzionalità per la sicurezza disponibili. Questi strumenti e queste funzionalità consentono di creare soluzioni sicure sulla piattaforma Azure protetta. Windows Azure deve garantire riservatezza, integrità e disponibilità dei dati dei clienti, mantenendo allo stesso tempo la totale trasparenza nella rendicontazione.

Per consentire ai clienti una migliore comprensione della gamma di controlli di sicurezza implementati all'interno di Microsoft Azure dal punto di vista operativo sia del cliente che di Microsoft, è stato redatto questo white paper, "Sicurezza operativa di Azure", che offre una panoramica completa della sicurezza operativa garantita da Windows Azure.

Piattaforma Azure

Azure è una piattaforma di servizio cloud pubblico che supporta un'ampia gamma di sistemi operativi, linguaggi di programmazione, framework, strumenti, database e dispositivi. Può eseguire contenitori Linux con integrazione con Docker, compilare app con JavaScript, Python, .NET, PHP, Java e Node.js e creare back-end per dispositivi iOS, Android e Windows. Il servizio cloud di Azure supporta le stesse tecnologie che milioni di sviluppatori e professionisti IT considerano attendibili e su cui già fanno affidamento.

Creando asset IT o eseguendone la migrazione in un provider di servizi cloud pubblici, si dipende dalla capacità di tale organizzazione di proteggere le applicazioni e i dati con i servizi e i controlli offerti per gestire la sicurezza degli asset basati sul cloud.

L'infrastruttura di Azure è stata progettata, dalla struttura fino alle applicazioni, per ospitare milioni di clienti contemporaneamente e offre alle aziende una solida base per poter soddisfare le loro esigenze di sicurezza. Azure, inoltre, offre una vasta gamma di opzioni di sicurezza configurabili e la possibilità di controllarle in modo da personalizzare la sicurezza in base ai requisiti univoci delle distribuzioni della propria organizzazione. Questo documento offre informazioni sulle modalità con cui le funzionalità di sicurezza di Azure consentono di soddisfare questi requisiti.

Classi astratte

La sicurezza operativa di Azure include i servizi, i controlli e le funzionalità offerti agli utenti per proteggere i dati, le applicazioni e gli altri asset di Microsoft Azure. Questa soluzione si basa su un framework che incorpora le conoscenze acquisite tramite varie funzionalità univoche di Microsoft, tra cui Microsoft Security Development Lifecycle (SDL), il programma Microsoft Security Response Center e una profonda consapevolezza del panorama delle minacce per la sicurezza informatica.

Questo white paper delinea l'approccio di Microsoft alla sicurezza operativa di Azure all'interno della piattaforma cloud di Microsoft Azure e descrive i servizi seguenti:

Microsoft Azure Monitor Logs

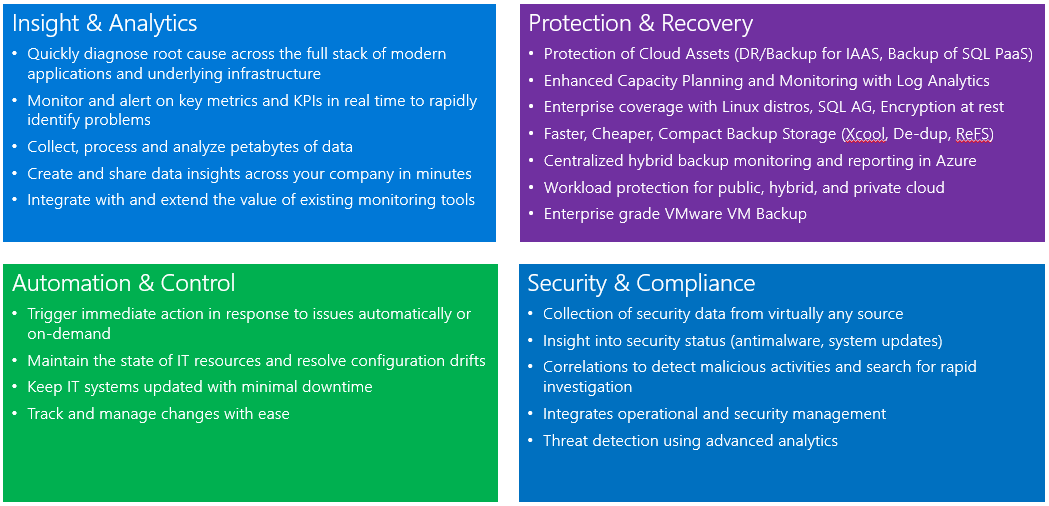

Microsoft Azure Monitor Logs è la soluzione di gestione IT per il cloud ibrido. Azure Monitor Logs, usato autonomamente o come estensione per una distribuzione di System Center esistente, offre la massima flessibilità e il massimo controllo per la gestione basata su cloud dell'infrastruttura.

Con Azure Monitor Logs è possibile gestire qualsiasi istanza di qualsiasi cloud, inclusi cloud locali, Azure, AWS, Windows Server, Linux, VMware e OpenStack, a un costo inferiore rispetto alle soluzioni della concorrenza. Creato per le realtà orientate principalmente al cloud, Azure Monitor Logs offre un nuovo approccio alla gestione dell'azienda, più veloce e più economico, per gestire nuove problematiche aziendali e adattarsi a nuovi carichi di lavoro, applicazioni e ambienti cloud.

Servizi di Monitoraggio di Azure

Le funzionalità principali di Azure Monitor Logs sono fornite da un set di servizi eseguiti in Azure. Ogni servizio fornisce una funzione di gestione specifica ed è possibile combinare i servizi per realizzare scenari di gestione diversi.

| Servizio | Descrizione |

|---|---|

| Log di Monitoraggio di Azure | Monitora e analizza la disponibilità e le prestazioni di risorse diverse, inclusi i computer fisici e le macchine virtuali. |

| Automazione | Automatizza i processi manuali ed applica le configurazioni per i computer fisici e le macchine virtuali. |

| Backup | Backup e ripristino dei dati critici. |

| Site Recovery | Offre disponibilità elevata per le applicazioni critiche. |

Log di Monitoraggio di Azure

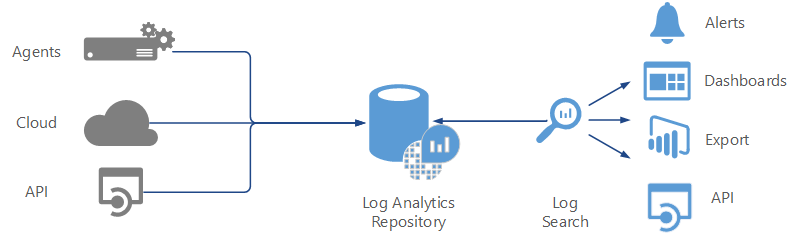

Azure Monitor Logs offre servizi di monitoraggio tramite la raccolta di dati delle risorse gestite in un repository centrale. Questi dati possono includere eventi, dati sulle prestazioni o dati personalizzati forniti tramite l'API. Dopo essere stati raccolti, i dati sono disponibili per generare avvisi, per l'analisi e per l'esportazione.

Questo metodo consente di consolidare i dati provenienti da diverse origini, per poter combinare i dati dei servizi di Azure con l'ambiente locale esistente. Separa anche nettamente la raccolta dei dati dall'azione eseguita su tali dati in modo che tutte le azioni siano disponibili per tutti i tipi di dati.

Il servizio Monitoraggio di Azure gestisce i dati basati sul cloud in modo sicuro usando i metodi seguenti:

- separazione dei dati

- conservazione dei dati

- sicurezza fisica

- gestione di eventi imprevisti

- conformità

- certificazioni degli standard di sicurezza

Backup di Azure

Backup di Azure offre un servizio di backup e ripristino dei dati e fa parte della suite di prodotti e servizi di Monitoraggio di Azure. Protegge i dati delle applicazioni e li conserva per anni, senza investimenti di capitali e con costi operativi minimi. Consente di eseguire il backup dei dati da server Windows fisici e virtuali, oltre che dei carichi di lavoro di applicazioni come SQL Server e SharePoint. Può inoltre essere usato da System Center Data Protection Manager (DPM) per replicare i dati protetti in Azure per la ridondanza e l'archiviazione a lungo termine.

I dati protetti in Backup di Azure vengono archiviati in un insieme di credenziali di backup che si trova in una determinata area geografica. I dati vengono replicati nella stessa area e, a seconda del tipo di insieme di credenziali, possono anche essere replicati in un'altra area per una maggiore resilienza.

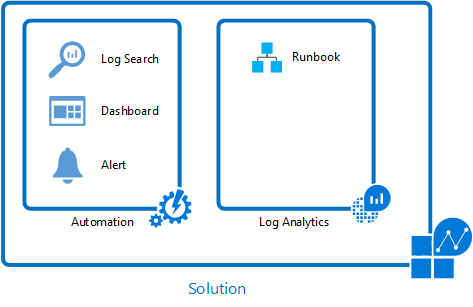

Soluzioni di gestione

Monitoraggio di Azure è la soluzione di gestione IT basata sul cloud di Microsoft che consente di gestire e proteggere l'infrastruttura locale e cloud.

Le soluzioni di gestione sono set predefiniti di logica che implementano un particolare scenario di gestione usando uno o più servizi di Monitoraggio di Azure. Sono disponibili diverse soluzioni Microsoft e di partner che è possibile aggiungere facilmente alla sottoscrizione di Azure per aumentare il valore dell'investimento in Monitoraggio di Azure. I partner possono creare le proprie soluzioni per supportare applicazioni e servizi e fornirle agli utenti tramite Azure Marketplace o modelli di avvio rapido.

Un valido esempio di soluzione che sfrutta più servizi per offrire funzionalità aggiuntive è la soluzione Gestione aggiornamenti. Questa soluzione usa l'agente di Azure Monitor Logs per Windows e Linux per raccogliere informazioni sugli aggiornamenti necessari in ogni agente. Scrive questi dati nel repository di Azure Monitor Logs, dove è possibile analizzarli con un dashboard incluso.

Quando si crea una distribuzione, vengono usati i runbook dell'Automazione di Azure per installare gli aggiornamenti necessari. L'intero processo viene gestito nel portale, non è necessario preoccuparsi dei dettagli sottostanti.

Microsoft Defender for Cloud

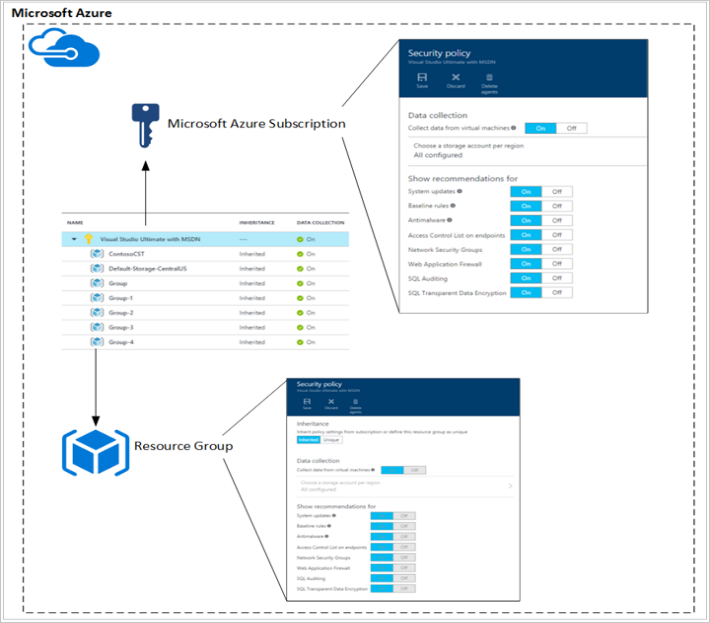

Microsoft Defender per il cloud consente di proteggere le risorse di Azure. Integra il monitoraggio della sicurezza e la gestione dei criteri in tutte le sottoscrizioni di Azure. Nell'ambito del servizio, è possibile definire criteri non solo per le sottoscrizioni di Azure, ma anche per i gruppi di risorse, in modo da ottenere una maggiore granularità.

Criteri di sicurezza e raccomandazioni

I criteri di sicurezza definiscono il set di controlli consigliati per le risorse all'interno della sottoscrizione o del gruppo di risorse specificato.

In Defender per il cloud, si definiscono criteri in base ai requisiti di sicurezza della società e al tipo di applicazioni o alla riservatezza dei dati.

I criteri abilitati nel livello di sottoscrizione vengono propagati automaticamente a tutti i gruppi di risorse all'interno della sottoscrizione, come illustrato nel diagramma a destra:

Raccolta dati

Defender per il cloud raccoglie i dati dalle macchine virtuali (VM) per valutarne lo stato di sicurezza, fornire consigli sulla sicurezza e segnalare minacce. La prima volta che si accede a Defender per il cloud, la raccolta dati viene abilitata in tutte le VM nella sottoscrizione. La raccolta dati è consigliata, ma è possibile rifiutarla esplicitamente disattivandola nei criteri di Defender per il cloud.

Origini dati

Microsoft Defender per il cloud analizza i dati provenienti dalle origini seguenti per offrire visibilità sullo stato della sicurezza, identificare vulnerabilità e suggerire mitigazioni, nonché rilevare minacce attive:

Servizi di Azure: usa le informazioni sulla configurazione dei servizi di Azure distribuiti comunicando con il provider di risorse del servizio.

Traffico di rete: usa i metadati del traffico di rete campionati dall'infrastruttura di Microsoft, ad esempio l'IP/porta di origine/destinazione, le dimensioni del pacchetto e il protocollo di rete.

Soluzioni partner: usa gli avvisi di sicurezza dalle soluzioni partner integrate, ad esempio firewall e soluzioni antimalware.

Macchine virtuali: usa informazioni sulla configurazione e informazioni sugli eventi di sicurezza, ad esempio registri eventi di Windows e log di controllo, log di IIS, messaggi syslog e file di dump di arresto anomalo del sistema dalle macchine virtuali.

Protezione dei dati

Per consentire ai clienti di prevenire, rilevare e rispondere alle minacce, Microsoft Defender per il cloud raccoglie ed elabora dati correlati alla sicurezza, tra cui informazioni di configurazione, metadati, log eventi, file di dump di arresto anomalo e altro. Microsoft è conforme alle più rigorose linee guida sulla sicurezza e sulla conformità in tutte le fasi, dalla codifica all'esecuzione di un servizio.

Separazione dei dati:i dati vengono mantenuti separati logicamente in ogni componente del servizio. Tutti i dati vengono contrassegnati in base all'organizzazione. Tale contrassegno persiste per tutto il ciclo di vita dei dati e viene applicato a ogni livello del servizio.

Accesso ai dati: per offrire consigli sulla sicurezza e analizzare le potenziali minacce, il personale Microsoft può accedere alle informazioni raccolte o analizzate dai servizi di Azure, inclusi file di dump di arresto anomalo del sistema, eventi di creazione di un processo, snapshot del disco della macchina virtuale ed elementi, che potrebbero accidentalmente contenere dati del cliente o dati personali provenienti dalle macchine virtuali. Microsoft rispetta le condizioni e l'informativa sulla privacy dei Microsoft Online Services, in cui è specificato che Microsoft non usa i dati del cliente e non ricava informazioni per scopi pubblicitari o simili finalità commerciali.

Utilizzo dei dati: Microsoft usa modelli e intelligence per le minacce trovati in più tenant per migliorare le funzionalità di prevenzione e rilevamento, in base alle garanzie relative alla privacy descritte nell' Informativa sulla privacy Servizi online Microsoft.

Ubicazione dei dati

Microsoft Defender per il cloud raccoglie copie temporanee dei file di dump di arresto anomalo del sistema e le analizza per cercare prove di tentativi di exploit e compromissioni riuscite. Microsoft Defender per il cloud esegue questa analisi nella stessa posizione geografica dell'area di lavoro ed elimina le copie temporanee al termine dell'analisi. Gli elementi del computer vengono archiviati centralmente nella stessa area della VM.

Account di archiviazione: viene specificato un account di archiviazione per ogni area in cui sono in esecuzione macchine virtuali. Questo consente di archiviare i dati nella stessa area della macchina virtuale da cui vengono raccolti i dati.

Microsoft Defender per l'archiviazione cloud: le informazioni sugli avvisi di sicurezza, inclusi avvisi di partner, i consigli e lo stato di integrità della sicurezza, vengono archiviate a livello centrale, attualmente negli Stati Uniti. Queste informazioni possono includere informazioni sulla configurazione correlate ed eventi di sicurezza raccolti dalle macchine virtuali, necessari per conoscere l'avviso di sicurezza, la raccomandazione o lo stato integrità della sicurezza.

Monitoraggio di Azure

La soluzione Sicurezza e controllo di Azure Monitor Logs consente all'IT di monitorare tutte le risorse, riducendo al minimo l'impatto di incidenti di sicurezza. Sicurezza e controllo di Azure Monitor Logs include domini di sicurezza che possono essere usati per il monitoraggio delle risorse. I domini di sicurezza consentono di accedere rapidamente alle opzioni per il monitoraggio della sicurezza. Verranno analizzati in modo più approfondito i domini seguenti:

- Valutazione di malware

- Valutazione aggiornamenti

- Identità e accesso.

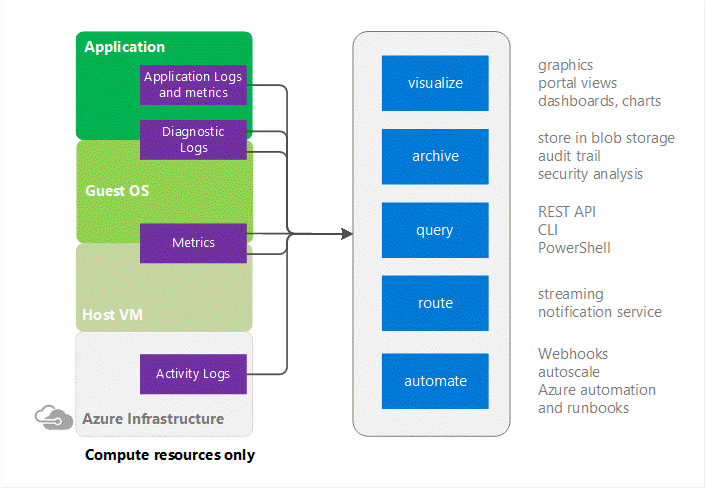

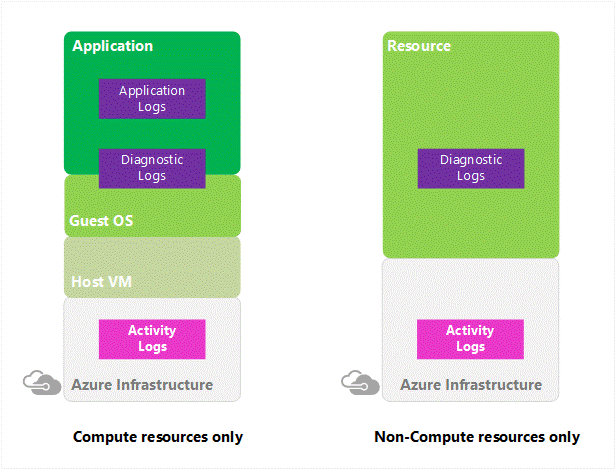

Monitoraggio di Azure offre collegamenti a informazioni su tipi di risorse specifici. Offre anche funzionalità di visualizzazione, query, routing, avviso, ridimensionamento automatico e automazione dei dati sia dall'infrastruttura di Azure (log attività) che da ogni singola risorsa di Azure (log di diagnostica).

Le applicazioni cloud sono complesse e hanno molte parti mobili. Il monitoraggio offre la possibilità di garantire il funzionamento e l'integrità dell'applicazione. Consente anche di prevenire i problemi potenziali o di risolvere quelli precedenti.

Inoltre, è possibile usare i dati di monitoraggio per ottenere informazioni approfondite sull'applicazione, utili per migliorarne le prestazioni o la manutenibilità oppure per automatizzare azioni che altrimenti richiederebbero un intervento manuale.

Log attività di Azure

Questo log offre informazioni approfondite sulle operazioni eseguite sulle risorse nella sottoscrizione. Il log attività era noto in precedenza come "log di controllo" o "log operativo", perché segnala eventi del piano di controllo per le sottoscrizioni.

L'uso del log attività permette di acquisire informazioni dettagliate su qualsiasi operazione di scrittura (PUT, POST, DELETE) eseguita sulle risorse nella sottoscrizione. Consente inoltre di comprendere lo stato dell'operazione e altre proprietà specifiche. Il log attività non include le operazioni di lettura (GET) o quelle per le risorse che usano il modello classico.

Log di diagnostica di Azure

I log di diagnostica vengono generati da una risorsa e contengono informazioni approfondite e frequenti sul funzionamento di tale risorsa. Il contenuto di questi log varia in base al tipo di risorsa.

Ad esempio, i log del sistema eventi di Windows sono una categoria di log di diagnostica per le macchine virtuali, i BLOB e le tabelle, mentre i log della coda sono categorie di log di diagnostica per gli account di archiviazione.

I log di diagnostica sono diversi dai log attività (precedentemente conosciuti come log di controllo o log operativi). Il log attività fornisce informazioni approfondite sulle operazioni eseguite sulle risorse nella sottoscrizione. I log di diagnostica forniscono informazioni approfondite sulle operazioni che la risorsa esegue automaticamente.

Metrica

Il monitoraggio di Azure consente di usare la telemetria per ottenere visibilità sulle prestazioni e sull'integrità dei carichi di lavoro in Azure. Il tipo di dati di telemetria di Azure più importante è rappresentato dalle metriche (altrimenti dette contatori delle prestazioni) generate dalla maggior parte delle risorse di Azure. Il Monitoraggio di Azure offre svariati modi per configurare e usare queste metriche per il monitoraggio e la risoluzione dei problemi. Le metriche sono un'importante fonte di dati di telemetria e consentono di eseguire le attività seguenti:

Tenere traccia delle prestazioni della risorsa (ad esempio, una VM, un sito Web o un'app per la logica) tracciandone le metriche in un grafico del portale da aggiungere a un dashboard.

Ricevere la notifica di un problema che influisce sulle prestazioni della risorsa quando una metrica supera una determinata soglia.

Configurare le azioni automatiche, ad esempio il ridimensionamento automatico di una risorsa o l'esecuzione di un runbook quando una metrica supera una determinata soglia.

Eseguire analisi avanzate o creare report relativi alle tendenze delle prestazioni o di uso della risorsa.

Archiviare la cronologia relativa alle prestazioni o all'integrità della risorsa a scopo di conformità o verifica.

Diagnostica di Azure

È la funzionalità di Azure che consente la raccolta di dati di diagnostica in un'applicazione distribuita. È possibile usare l'estensione di diagnostica da numerose origini diverse. Sono attualmente supportati ruoli Web e di lavoro del servizio cloud di Azure, macchine virtuali di Azure che eseguono Microsoft Windows e Service Fabric. Altri servizi di Azure dispongono di propri strumenti di diagnostica separati.

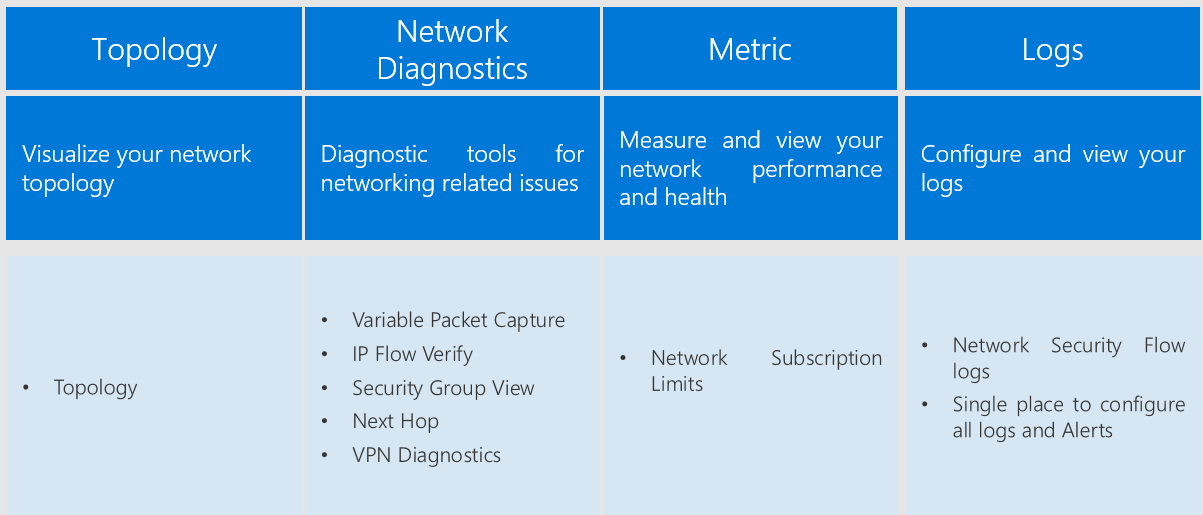

Azure Network Watcher

Il controllo della sicurezza della rete è fondamentale per rilevare le vulnerabilità e garantire la conformità con il modello di governance normativo e della sicurezza IT. Con la visualizzazione Gruppo di sicurezza, è possibile recuperare il gruppo di sicurezza di rete e le regole di sicurezza configurate, ma anche le regole di sicurezza efficaci. Con l'elenco delle regole applicate, è possibile determinare le porte aperte e valutare la vulnerabilità di rete.

Network Watcher è un servizio a livello di area che permette di monitorare e diagnosticare le condizioni al livello di rete da, verso e in Azure. Gli strumenti di visualizzazione e diagnostica di rete disponibili in Network Watcher permettono di comprendere, diagnosticare e ottenere informazioni dettagliate sulla rete in Azure. Il servizio include l'acquisizione pacchetti, l'hop successivo, la verifica del flusso IP, la visualizzazione dei gruppi di sicurezza e i log dei flussi dei gruppi di sicurezza di rete. A differenza del monitoraggio a livello di singole risorse di rete, il monitoraggio a livello di scenario consente una visualizzazione completa delle risorse di rete.

Di seguito sono elencate le funzionalità attualmente disponibili in Network Watcher.

Log di controllo- Vengono registrate le operazioni eseguite nell'ambito della configurazione di reti. È possibile visualizzare i relativi log nel portale di Azure o recuperarli usando strumenti Microsoft, come Power BI, o strumenti di terze parti. I log di controllo sono disponibili tramite il portale, PowerShell, l'interfaccia della riga di comando e l'API REST. Per altre informazioni sui log di controllo, vedere Operazioni di controllo con Gestione risorse. I log di controllo sono disponibili per le operazioni eseguite su tutte le risorse di rete.

Verifica flusso IP - Controlla se un pacchetto viene accettato o rifiutato in base ai relativi parametri sul flusso di informazioni, costituiti da informazioni a 5 tuple, ovvero l'indirizzo IP di destinazione, l'indirizzo IP di origine, la porta di destinazione, la porta di origine e il protocollo. Se il pacchetto viene rifiutato da un gruppo di sicurezza di rete, vengono restituiti la regola e il gruppo di sicurezza di rete che hanno rifiutato il pacchetto.

Hop successivo: determina l'hop successivo per i pacchetti indirizzati nell'infrastruttura di rete di Azure, permettendo così di diagnosticare eventuali route definite dall'utente non configurate in modo corretto.

Visualizzazione dei gruppi di sicurezza: ottiene le regole di sicurezza valide e applicate in una macchina virtuale.

Registrazione dei flussi del gruppo di sicurezza di rete: la registrazione dei flussi del gruppo di sicurezza di rete permette di acquisire i log relativi al traffico consentito o negato dalle regole di sicurezza nel gruppo. Il flusso è definito da informazioni a 5 tuple, ovvero l'indirizzo IP di destinazione, l'indirizzo IP di origine, la porta di destinazione, la porta di origine e il protocollo.

Analisi archiviazione di Azure

Analisi archiviazione è in grado di archiviare le metriche che includono le statistiche delle transazioni aggregate e i dati di capacità relativi alle richieste in un servizio di archiviazione. Le transazioni vengono segnalate sia a livello di operazione API, sia a livello di servizio di archiviazione, mentre la capacità viene segnalata a livello di servizio di archiviazione. I dati delle metriche possono essere utilizzati per analizzare l'uso del servizio di archiviazione, diagnosticare i problemi relativi alle richieste effettuate al servizio di archiviazione e per migliorare le prestazioni delle applicazioni che usano un servizio.

L'Analisi archiviazione di Azure esegue la registrazione e restituisce i dati delle metriche per un account di archiviazione. È possibile utilizzare questi dati per tenere traccia delle richieste, analizzare le tendenze d'uso e diagnosticare i problemi relativi al proprio account di archiviazione. La registrazione dell'Analisi archiviazione di Azure è disponibile per i servizi BLOB, code e tabelle. Analisi archiviazione registra informazioni dettagliate sulle richieste riuscite e non a un servizio di archiviazione.

Queste informazioni possono essere utilizzate per monitorare le singole richieste e per diagnosticare problemi relativi a un servizio di archiviazione. Le richieste vengono registrate in base al massimo sforzo. Le voci di registro vengono create solo se esistono richieste effettuate per l'endpoint di servizio. Se, ad esempio, un account di archiviazione presenta un'attività nell'endpoint BLOB ma non negli endpoint tabella o coda, saranno creati solo log relativi al servizio BLOB.

Per utilizzare Analisi archiviazione, è necessario abilitarla singolarmente per ciascun servizio che si desidera monitorare. È possibile abilitarla nel portale di Azure; per informazioni dettagliate, vedere Monitorare un account di archiviazione nel portale di Azure. È inoltre possibile abilitare Analisi archiviazione a livello di codice tramite l'API REST o la libreria client. Per abilitare l'Analisi archiviazione per ogni servizio, usare le operazioni che consentono di impostare le proprietà dei servizi.

I dati aggregati vengono archiviati in un BLOB noto (per la registrazione) e in tabelle note (per le metriche), a cui è possibile accedere tramite le API del servizio BLOB e del servizio tabelle.

L'Analisi archiviazione può archiviare fino a un massimo di 20 TB di dati. Tale limite è indipendente dal limite totale dell'account di archiviazione. Tutti i log vengono archiviati in BLOB in blocchi all'interno di un contenitore denominato $logs, che viene creato automaticamente quando viene abilitata l'Analisi archiviazione per un account di archiviazione.

Le seguenti azioni eseguite da Analisi archiviazione sono fatturabili:

- Richieste di creazione di BLOB per la registrazione

- Richieste di creazione di entità di tabella per le metriche

Nota

Per altre informazioni sulla fatturazione e sui criteri di conservazione dei dati, vedere Storage Analytics and Billing (Analisi archiviazione e fatturazione). Per prestazioni ottimali, è consigliabile limitare il numero di dischi a elevato utilizzo collegati alla macchina virtuale per evitare una possibile limitazione. Se non tutti i dischi presentano un utilizzo elevato nello stesso momento, l'account di archiviazione può supportare un numero maggiore di dischi.

Nota

Per altre informazioni sui limiti degli account di archiviazione, vedere Obiettivi di scalabilità per account di archiviazione standard.

Vengono registrati i tipi seguenti di richieste autenticate e anonime.

| Autenticato | Anonimo |

|---|---|

| Richieste riuscite | Richieste riuscite |

| Richieste non riuscite, tra cui errori di timeout, limitazione, rete, autorizzazione e di altro tipo | Richieste tramite una firma di accesso condiviso (SAS), incluse le richieste riuscite e non riuscite |

| Richieste tramite una firma di accesso condiviso (SAS), incluse le richieste riuscite e non riuscite | Errori di timeout per client e server |

| Richieste ai dati di analisi | Richieste GET non riuscite con codice di errore 304 (Non modificato) |

| Le richieste eseguite dalla stessa Analisi archiviazione, ad esempio, la creazione oppure l'eliminazione di log, non vengono registrate. Un elenco completo dei dati registrati è documentato negli argomenti Operazioni registrate in Analisi archiviazione e messaggi di stato e Formato log Analisi archiviazione. | Tutte le altre richieste anonime non riuscite non vengono registrate. Un elenco completo dei dati registrati è documentato negli argomenti Storage Analytics Logged Operations and Status Messages (Operazioni registrate e messaggi di stato nell'Analisi archiviazione ) e Storage Analytics Log Format (Formato dei registri di Analisi archiviazione). |

Microsoft Entra ID

Microsoft Entra ID include anche una suite completa di funzionalità di gestione delle identità, tra cui autenticazione a più fattori, registrazione dei dispositivi, gestione self-service delle password e dei gruppi, gestione degli account con privilegi, controllo degli accessi in base al ruolo, monitoraggio dell'uso dell'applicazione, controllo avanzato e monitoraggio e avvisi relativi alla sicurezza.

L'accesso condizionale e l'autenticazione a più fattori di Microsoft Entra migliorano la sicurezza dell'applicazione.

Monitoraggio dell'utilizzo delle applicazioni e protezione dell'attività da minacce avanzate, grazie alla creazione di report e al monitoraggio della sicurezza.

Microsoft Entra ID include report relativi a sicurezza, attività e controllo per la directory. Il report di controllo di Microsoft Entra consente ai clienti di identificare le azioni con privilegi che si sono verificate in Microsoft Entra ID. Le azioni con privilegi includono modifiche di elevazione dei privilegi, ad esempio la creazione dei ruoli o le reimpostazioni delle password, la modifica delle configurazioni dei criteri, ad esempio i criteri delle password o le modifiche alla configurazione della directory, ad esempio le modifiche alle impostazioni di federazione del dominio.

Nei report è incluso il record di controllo per il nome dell'evento, l'attore che ha eseguito l'azione, la risorsa di destinazione interessata dalla modifica e la data e l'ora (UTC). I clienti possono recuperare l'elenco degli eventi di controllo per Microsoft Entra ID tramite il portale di Azure, come descritto in Visualizzare i log di controllo. Di seguito è riportato un elenco dei report compresi:

| Report di sicurezza. | Report attività | Report di controllo |

|---|---|---|

| Accessi da origini sconosciute | Utilizzo dell'applicazione: riepilogo | Report di controllo della Directory |

| Accessi dopo più errori | Utilizzo dell'applicazione: dettagliato | |

| Accessi da più aree geografiche | Dashboard dell'applicazione | |

| Accessi da indirizzi IP con attività sospette | Errori di provisioning dell'account | |

| Attività di accesso irregolare | Dispositivi dell’utente singolo | |

| Accessi da dispositivi potenzialmente infetti | Attività dell’utente singolo | |

| Utenti con anomalie dell'attività di accesso | Report attività dei gruppi | |

| Report attività di registrazione per la reimpostazione password | ||

| Attività di reimpostazione password |

I dati di questi report possono essere molto utili per le applicazioni, ad esempio i sistemi SIEM e gli strumenti di controllo e business intelligence. Le API di creazione report di Microsoft Entra ID consentono l'accesso programmatico ai dati tramite un set di API basate su REST. È possibile chiamare queste API da numerosi linguaggi di programmazione e strumenti.

Gli eventi nel report di controllo di Microsoft Entra vengono conservati per 180 giorni.

Nota

Per altre informazioni sulla conservazione dei report, vedere Criteri di conservazione dei report di Microsoft Entra.

Per i clienti interessati alla conservazione gli eventi di controllo per periodi più lunghi, l'API di creazione report consente di eseguire regolarmente il pull degli eventi di controllo in un archivio dati separato.

Riepilogo

Questo articolo riassume la protezione della privacy e dei dati, fornendo software e servizi che facilitano la gestione dell'infrastruttura IT dell'organizzazione. Microsoft è a conoscenza della necessità di applicare rigorose misure di sicurezza quando si affidano i dati a terzi. Microsoft è conforme alle più rigorose linee guida sulla sicurezza e sulla conformità in tutte le fasi, dalla codifica all'esecuzione di un servizio. La sicurezza e la protezione dei dati sono altamente prioritarie per Microsoft.

Questo articolo descrive

Come vengono raccolti, elaborati e protetti i dati nella suite Monitoraggio di Azure.

Come analizzare rapidamente gli eventi tra più origini di dati. Identificare i rischi per la sicurezza, l'ambito e l'impatto di minacce e attacchi, per ridurre il danno di una eventuale violazione della sicurezza.

Come identificare i modelli di attacco visualizzando il traffico IP dannoso in uscita e i tipi di minaccia pericolosi. Esaminare il comportamento di sicurezza dell'intero ambiente indipendentemente dalla piattaforma.

Come acquisire tutti i dati di registro e degli eventi necessari per un controllo di sicurezza o di conformità. Ridurre le risorse e i tempi necessari per eseguire un controllo di sicurezza grazie a un registro e a un set di dati degli eventi completi, esportabili e in cui poter eseguire ricerche.

- Come raccogliere gli eventi di sicurezza, controllo e analisi di violazione per tenere sotto controllo gli asset:

- Comportamento di sicurezza

- Errori rilevanti

- Riepilogo delle minacce

Passaggi successivi

Microsoft progetta il software e i servizi tenendo a mente la sicurezza degli utenti per assicurare che l'infrastruttura cloud sia resiliente e protetta dagli attacchi.

Usare le caratteristiche Microsoft di sicurezza dei dati e analisi per eseguire il rilevamento delle minacce più intelligente ed efficiente.

- Pianificazione e operazioni di Microsoft Defender per il cloud Una serie di passaggi e attività per ottimizzare l'uso di Defender per il cloud in base al modello di gestione cloud e ai requisiti di sicurezza dell'organizzazione.