Guida alla pianificazione e alle operazioni

Questa guida è destinata a professionisti IT, architetti IT, analisti della sicurezza delle informazioni e amministratori cloud che intendono usare Defender per il cloud.

Guida alla pianificazione

Questa guida illustra in che modo Defender per il cloud rientra nei requisiti di sicurezza dell'organizzazione e nel modello di gestione cloud. È importante sapere come i vari utenti o team dell'organizzazione usano il servizio per soddisfare le esigenze di gestione e sviluppo, monitoraggio, governance e risposta agli eventi imprevisti in modo sicuro. Le aree principali da considerare quando si prevede di usare Microsoft Defender per il cloud sono:

- Ruoli di sicurezza e controlli di accesso

- Criteri di sicurezza e raccomandazioni

- Raccolta dati e archiviazione

- Onboarding delle risorse non Azure

- Monitoraggio continuo della sicurezza

- Risposta all'incidente

Nella sezione successiva, si apprenderà come pianificare ogni singola area e applicare le raccomandazioni in base alle esigenze.

Nota

Consultare le domande comuni su Defender per il cloud per un elenco di domande comuni che possono essere utili anche durante la fase di progettazione e pianificazione.

Ruoli di sicurezza e controlli di accesso

A seconda delle dimensioni e della struttura dell'organizzazione, Defender per il cloud potrebbe essere usato da più utenti e team per l'esecuzione di diverse attività correlate alla sicurezza. Nel diagramma seguente è riportato un esempio di utenti fittizi e dei rispettivi ruoli e responsabilità in materia di sicurezza:

Defender per il cloud consente a questi utenti di svolgere i relativi ruoli. Ad esempio:

Jeff (proprietario del carico di lavoro)

Gestisce un carico di lavoro cloud e le risorse correlate.

È responsabile delle attività di implementazione e gestione della protezione secondo i criteri di sicurezza aziendale.

Ellen (CISO/CIO)

È responsabile di tutti gli aspetti della sicurezza aziendale.

Deve conoscere i comportamenti di sicurezza aziendale per i carichi di lavoro cloud.

Ha l'esigenza di ricevere informazioni sui rischi e sugli attacchi principali.

David (sicurezza IT)

Imposta i criteri di sicurezza aziendali per garantire l'applicazione della protezione appropriata.

Monitora la conformità ai criteri.

Genera report per la direzione o i revisori.

Judy (attività di sicurezza)

Monitora e risponde agli avvisi di sicurezza in qualsiasi momento.

Si occupa dell'escalation al proprietario del carico di lavoro cloud o all'analista della sicurezza IT.

Sam (analista della sicurezza)

Analizza gli attacchi.

Collabora con il proprietario del carico di lavoro cloud per applicare la correzione.

Defender per il cloud usa il controllo degli accessi in base al ruolo di Azure (controllo di accesso in base al ruolo di Azure), che fornisce ruoli predefiniti che possono essere assegnati a utenti, gruppi e servizi in Azure. Quando un utente apre il Microsoft Defender per il cloud, visualizza solo informazioni correlate alle risorse a cui ha accesso. All'utente viene infatti assegnato il ruolo Proprietario, Collaboratore o Lettore per la sottoscrizione o il gruppo di risorse a cui appartiene la risorsa. Oltre a questi ruoli, esistono due ruoli specifici di Microsoft Defender per il cloud:

Ruolo con autorizzazioni di lettura per la sicurezza: un utente che appartiene a questo ruolo può visualizzare solo le configurazioni del Microsoft Defender per il cloud, inclusi avvisi, criteri, raccomandazioni e integrità, ma non potrà apportare modifiche.

Amministratore della protezione: come il ruolo con autorizzazioni di lettura per la sicurezza, ma è anche in grado di aggiornare i criteri di sicurezza e di ignorare raccomandazioni e avvisi.

I personaggi illustrati nel diagramma precedente richiedono questi ruoli di controllo degli accessi in base al ruolo di Azure:

Jeff (proprietario del carico di lavoro)

- Proprietario del gruppo di risorse/Collaboratore.

Ellen (CISO/CIO)

- Proprietario della sottoscrizione/Collaboratore o Amministratore della sicurezza.

David (sicurezza IT)

- Proprietario della sottoscrizione/Collaboratore o Amministratore della sicurezza.

Judy (attività di sicurezza)

Ruolo con autorizzazioni di lettura per la sottoscrizione o per la sicurezza per visualizzare gli avvisi.

Proprietario della sottoscrizione/Collaboratore o Amministratore della sicurezza per ignorare gli avvisi.

Sam (analista della sicurezza)

Autorizzazione di lettura per la sottoscrizione per visualizzare gli avvisi.

Proprietario della sottoscrizione/Collaboratore per ignorare gli avvisi.

Potrebbe essere richiesto l'accesso all'area di lavoro.

Altre informazioni importanti da considerare:

Solto i ruoli Proprietario/Collaboratore della sottoscrizione e Amministratore della protezione possono modificare i criteri di sicurezza.

Solo i ruoli Proprietario e Collaboratore della sottoscrizione e del gruppo di risorse possono applicare le raccomandazioni relative alla sicurezza per una risorsa.

Quando si pianifica il controllo di accesso usando il controllo degli accessi in base al ruolo di Azure per Microsoft Defender per il cloud, assicurarsi di comprendere chi nell'organizzazione deve accedere a Microsoft Defender per il cloud per le attività che eseguiranno. È quindi possibile configurare correttamente il controllo degli accessi in base al ruolo di Azure.

Nota

È consigliabile assegnare il ruolo con il minor numero di autorizzazioni che permetta agli utenti di completare le attività. Ad esempio, agli utenti che hanno solo necessità di visualizzare le informazioni sullo stato di sicurezza delle risorse senza intervenire, per applicare le raccomandazioni o modificare i criteri, deve essere assegnato il ruolo Lettore.

Criteri di sicurezza e raccomandazioni

Un criterio di sicurezza definisce la configurazione specifica dei carichi di lavoro e contribuisce ad assicurare la conformità ai requisiti aziendali o normativi per la sicurezza. In Microsoft Defender per il cloud è possibile definire criteri per gli abbonamenti di Azure, che possono essere personalizzati in base al tipo di carico di lavoro o alla riservatezza dei dati.

I criteri di Defender per il cloud contengono i componenti seguenti:

Raccolta di dati: provisioning dell'agente e impostazioni della raccolta di dati.

Criteri di sicurezza: criteri di Azure che determinano quali controlli vengono monitorati e raccomandati da Defender per il cloud. È anche possibile usare Criteri di Azure per creare nuove definizioni, definire altri criteri e assegnare criteri tra i gruppi di gestione.

Notifiche tramite posta elettronica: contatti e impostazioni di notifica relativi alla sicurezza.

Piano tariffario: con o senza piani di Microsoft Defender per il cloud, che determinano le funzionalità di Defender per il cloud disponibili per le risorse nell'ambito. Questo criterio può essere specificato per sottoscrizioni e aree di lavoro oppure per gruppi di risorse tramite l'API.

Nota

Specificando un contatto di sicurezza, Azure potrà raggiungere la persona corretta dell'organizzazione in caso di evento imprevisto relativo alla sicurezza. Per maggiori informazioni su come abilitare questa raccomandazione, consultare la sezione Specificare i dettagli dei contatti di sicurezza in Defender per il cloud .

Definizioni dei criteri di sicurezza e raccomandazioni

Il Microsoft Defender per il cloud crea automaticamente un criterio di sicurezza predefinito per ogni sottoscrizione di Azure. È possibile modificare i criteri in Microsoft Defender per il cloud o usare Criteri di Azure per creare nuove definizioni, definire altri criteri e assegnare criteri tra i gruppi di gestione. I gruppi di gestione possono rappresentare l'intera organizzazione o una business unit all'interno dell'organizzazione. È possibile monitorare la conformità dei criteri tra questi gruppi di gestione.

Prima di configurare i criteri di sicurezza, esaminare tutte le raccomandazioni di sicurezza:

Verificare se questi criteri sono appropriati per le varie sottoscrizioni e gruppi di risorse.

Comprendere le azioni che rispondono alle raccomandazioni sulla sicurezza.

Determinare chi nell'organizzazione è responsabile del monitoraggio e della correzione di nuove raccomandazioni.

Raccolta dati e archiviazione

Microsoft Defender per il cloud usa l'agente di Log Analytics e l'agente di Monitoraggio di Azure per raccogliere i dati di sicurezza dalle macchine virtuali. I I dati raccolti dall'agente verranno archiviati nelle aree di lavoro Analisi dei log.

Agente

Quando il provisioning automatico è abilitato nei criteri di sicurezza, l'agente di raccolta di dati viene installato in tutte le macchine virtuali di Azure supportate e in tutte le nuove macchine virtuali supportate create. Se la macchina virtuale o il computer ha già installato l'agente di Log Analytics, Microsoft Defender per il cloud usa l'agente installato corrente. Il processo dell'agente è progettato per non essere invasivo e ridurre al minimo l'impatto sulle prestazioni delle VM.

Per disabilitare successivamente la raccolta dati, è possibile usare i criteri di sicurezza. Tuttavia, poiché l'agente di Analisi dei log può essere usato da altri servizi di gestione e monitoraggio di Azure, l'agente non viene disinstallato automaticamente quando si disattiva la raccolta dati in Defender per il cloud. È possibile disinstallare manualmente l'agente se necessario.

Area di lavoro

Un'area di lavoro di Azure è una risorsa usata come contenitore per i dati. Nell'organizzazione è possibile usare più aree di lavoro per gestire diversi set di dati raccolti dall'intera infrastruttura IT o da una parte di essa.

I dati raccolti dall'agente di Log Analytics possono essere archiviati in un'area di lavoro Log Analytics esistente associata alla sottoscrizione di Azure o a una nuova area di lavoro.

Nel portale di Azure è possibile visualizzare un elenco delle aree di lavoro di Log Analytics, incluse quelle create dal Microsoft Defender per il cloud. Per le nuove aree di lavoro verrà creato un gruppo di risorse correlato. Le risorse vengono create in base a questa convenzione di denominazione:

Area di lavoro: DefaultWorkspace-[subscription-ID]-[geo]

Gruppo di risorse: DefaultResourceGroup-[geo]

Per le aree di lavoro create da Microsoft Defender per il cloud, i dati vengono conservati per 30 giorni. Per le aree di lavoro esistenti, il periodo di memorizzazione dipende dal piano tariffario dell'area di lavoro. Se si preferisce, è anche possibile usare un'area di lavoro esistente.

Se l'agente segnala a un'area di lavoro diversa da quella predefinita, tutti i piani di Defender per il cloud abilitati nella sottoscrizione devono essere abilitati anche nell'area di lavoro.

Nota

Microsoft è fortemente impegnata nella protezione della privacy e della sicurezza dei dati. Microsoft è conforme alle più rigorose linee guida sulla sicurezza e sulla conformità in tutte le fasi, dalla codifica all'esecuzione di un servizio. Per maggiori informazioni sulla privacy e sulla gestione dei dati, consultare la sezione Sicurezza dei dati in Defender per il cloud.

Onboarding di risorse non di Azure

Microsoft Defender per il cloud consente di monitorare le condizioni di sicurezza dei computer non Azure, ma è necessario prima caricare queste risorse. Per altre informazioni su come eseguire l'onboarding di risorse non di Azure, vedere Onboarding di computer non di Azure.

Monitoraggio continuo della sicurezza

Dopo la configurazione iniziale e l'applicazione delle raccomandazioni di Microsoft Defender per il cloud, il passaggio successivo consiste nel considerare i processi operativi di Microsoft Defender per il cloud.

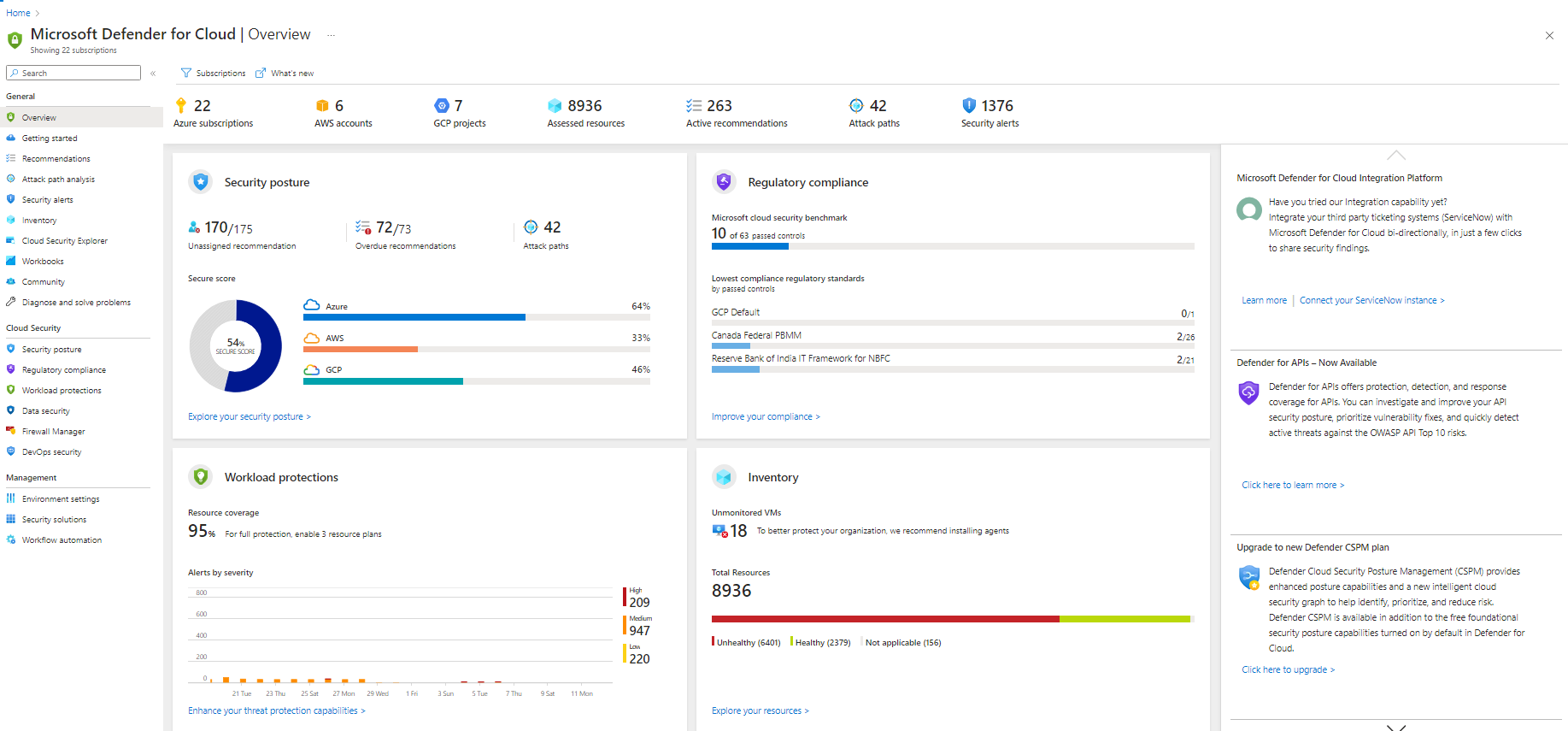

La panoramica del Microsoft Defender per il cloud fornisce una visualizzazione unificata della sicurezza per tutte le risorse di Azure ed eventuali risorse non Azure connesse. Questo esempio mostra un ambiente con molti problemi da risolvere:

Nota

Defender per il cloud non interferisce con le normali procedure operative. Defender per il cloud esegue passivamente il monitoraggio delle distribuzioni e fornisce raccomandazioni in base ai criteri di sicurezza abilitati.

Quando si acconsente esplicitamente per la prima volta all'uso del Microsoft Defender per il cloud per l'ambiente Azure corrente, assicurarsi di esaminare tutte le raccomandazioni nella pagina Raccomandazioni.

Pianificare una verifica dell'opzione Intelligence per le minacce come parte delle operazioni di sicurezza giornaliere. Questa opzione consente di identificare le minacce alla sicurezza per l'ambiente specifico, ad esempio determinare se un computer specifico fa parre di un botnet.

Monitorare le risorse nuove o modificate

Gli ambienti di Azure sono per la maggior parte dinamici, con risorse che vengono regolarmente create, attivate o disattivate, riconfigurate e modificate. Il Microsoft Defender per il cloud contribuisce a garantire la visibilità dello stato di sicurezza delle nuove risorse.

Quando si aggiungono nuove risorse (VM, DATABASE SQL) all'ambiente Azure, Microsoft Defender per il cloud individua automaticamente queste risorse e inizia a monitorare la sicurezza, inclusi i ruoli Web PaaS e i ruoli di lavoro. Se la raccolta di dati è abilitata nei Criteri di sicurezza, vengono abilitate automaticamente più funzionalità di monitoraggio aggiuntive per le macchine virtuali.

Occorre anche monitorare regolarmente le risorse esistenti per identificare le modifiche alla configurazione che potrebbero aver creato rischi per la sicurezza, deviazioni dalle baseline consigliate e avvisi di sicurezza.

Rafforzare l'accesso e le applicazioni

Come parte delle operazioni di sicurezza è consigliabile adottare misure preventive per limitare l'accesso alle VM e controllare le applicazioni in esecuzioni sulle VM. Bloccando il traffico in ingresso nelle VM di Azure si riduce l'esposizione agli attacchi e si offre al tempo stesso un accesso facilitato per la connessione alle VM quando necessario. Usare la funzionalità Accesso Just-In-Time alla VM per applicare la protezione avanzata all'accesso alle macchine virtuali.

Risposta agli eventi imprevisti

Microsoft Defender per il cloud rileva e avvisa le minacce man mano che si verificano. Le organizzazioni devono monitorare i nuovi avvisi di sicurezza e intraprendere le azioni necessarie per indagare più a fondo o correggere l'attacco. Per maggiori informazioni sul funzionamento di Defender per il cloud protezione dalle minacce, consultare la sezione Come Defender per il cloud rileva e risponde alle minacce.

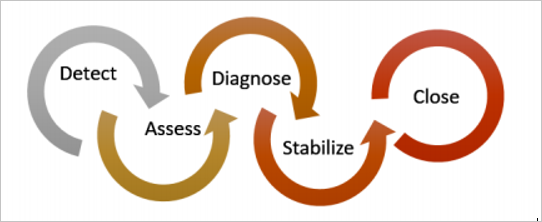

Anche se non è possibile creare il piano di risposta agli eventi imprevisti, microsoft userà La risposta alla sicurezza di Microsoft Azure nel ciclo di vita del cloud come base per le fasi di risposta agli eventi imprevisti. Le fasi della risposta agli eventi imprevisti nel ciclo di vita del cloud sono:

Nota

Per tale scopo è possibile usare la Computer Security Incident Handling Guide (Guida alla gestione degli eventi imprevisti della sicurezza nei computer) del National Institute of Standards and Technology (NIST).

È possibile usare gli avvisi di Microsoft Defender per il cloud durante le fasi seguenti:

Rilevamento: identificazione di un'attività sospetta in una o più risorse.

Valutazione: esecuzione della valutazione iniziale per ottenere altre informazioni sull'attività sospetta.

Diagnosi: uso dei passaggi di correzione per completare la procedura tecnica per risolvere il problema.

Ogni avviso di sicurezza fornisce informazioni che possono essere usate per comprendere meglio la natura dell'attacco e trovare soluzioni di mitigazione. Alcuni avvisi forniscono anche collegamenti ad altre informazioni o fonti di informazioni all'interno di Azure. È possibile usare le informazioni fornite per ulteriori ricerche e per avviare la mitigazione dei rischi. È inoltre possibile eseguire ricerche nei dati relativi alla sicurezza archiviati nell'area di lavoro.

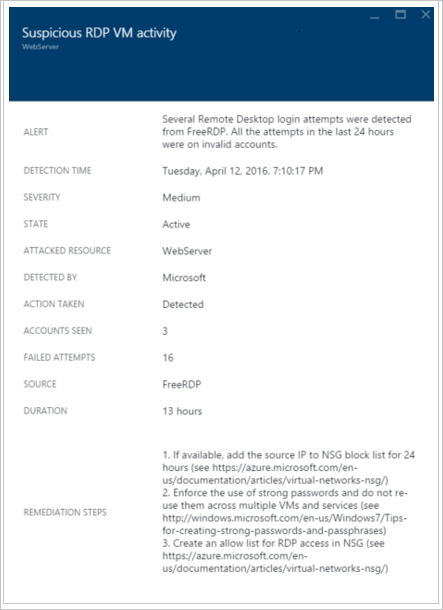

L'esempio seguente mostra un'attività RDP sospetta in azione:

Questa pagina include dettagli relativi al momento in cui si è verificato l'attacco, al nome host di origine, alla macchina virtuale di destinazione e ai passaggi necessari per applicare la raccomandazione. In alcune circostanze le informazioni sull'origine dell'attacco potrebbero non essere disponibili. Per maggiori informazioni su questo tipo di comportamento, consultare la sezione Informazioni di origine mancanti negli avvisi di Defender per il cloud.

Dopo avere identificato il sistema danneggiato, è possibile eseguire un'automazione del flusso di lavoro creata in precedenza. Le automazione del flusso di lavoro sono una raccolta di procedure che possono essere eseguite da Microsoft Defender per il cloud dopo l'attivazione di un avviso.

Nota

Consultare la sezione Gestione e risposta agli avvisi di sicurezza in Defender per il cloud per altre informazioni sull'uso delle funzionalità di Defender per il cloud per rispondere agli eventi imprevisti.

Passaggi successivi

In questo documento, è stato descritto come pianificare l'adozione di Defender per il cloud. Maggiori informazioni su Defender per il cloud:

- Gestione e risposta agli avvisi di sicurezza in Defender per il cloud

- Monitoraggio delle soluzioni dei partner con Defender per il cloud: informazioni su come monitorare l'integrità delle soluzioni dei partner.

- Domande comuni su Defender per il cloud: trovare le domande frequenti sull'uso del servizio.

- Blog sulla sicurezza di Azure: leggere i post di blog sulla sicurezza e sulla conformità di Azure.