Modificare la configurazione dell'accesso locale in un sito

È possibile usare Microsoft Entra ID o un nome utente e una password locali per autenticare l'accesso alla traccia distribuita e ai dashboard principali dei pacchetti. Inoltre, è possibile usare un certificato autofirmato o fornire il proprio per attestare l'accesso agli strumenti di diagnostica locali.

Per migliorare la sicurezza nella distribuzione, è consigliabile configurare l'autenticazione di Microsoft Entra al posto di nomi utente e password locali, oltre a fornire un certificato firmato da un'autorità di certificazione (CA) nota e attendibile a livello globale.

In questa guida pratica si apprenderà come usare il portale di Azure per modificare il metodo di autenticazione e il certificato usato per proteggere l'accesso agli strumenti di monitoraggio locali di un sito.

Suggerimento

Se invece si vuole modificare l'identità assegnata dall'utente configurata per i certificati HTTPS, creare un'identità nuova o modificare un'identità assegnata dall'utente esistente usando le informazioni raccolte in Raccogliere valori di monitoraggio locale.

Prerequisiti

- Fare riferimento a Scegliere il metodo di autenticazione per gli strumenti di monitoraggio locali e Raccogliere i valori di monitoraggio locale per raccogliere i valori necessari e assicurarsi che siano nel formato corretto.

- Se si vuole aggiungere o aggiornare un certificato HTTPS personalizzato per l'accesso agli strumenti di monitoraggio locali, è necessario un certificato firmato da una CA nota e attendibile a livello globale che sia archiviato in un Azure Key Vault. Il certificato deve usare una chiave privata di tipo RSA o EC per assicurarsi che sia esportabile (vedere Chiave esportabile o non esportabile per altre informazioni).

- Se si vuole aggiornare il metodo di autenticazione di monitoraggio locale, assicurarsi che il computer locale disponga dell'accesso kubectl core al cluster Kubernetes abilitato per Azure Arc. Questo richiede un file kubeconfig di base, che è possibile ottenere seguendo l'accesso dello spazio dei nomi Core.

- Assicurarsi di poter accedere al portale di Azure usando un account con accesso alla sottoscrizione attiva utilizzato per creare la rete mobile privata. Questo account deve avere il ruolo predefinito Collaboratore o Proprietario nell'ambito della sottoscrizione.

Visualizzare la configurazione dell'accesso locale

In questo passaggio si passerà alla risorsa Piano di controllo di Packet Core che rappresenta l'istanza di Packet Core.

Accedere al portale di Azure.

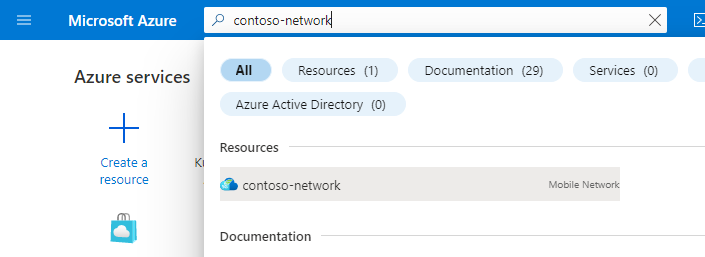

Cercare e selezionare la risorsa Rete mobile che rappresenta la rete mobile privata.

Nel menu Risorsa selezionare Siti.

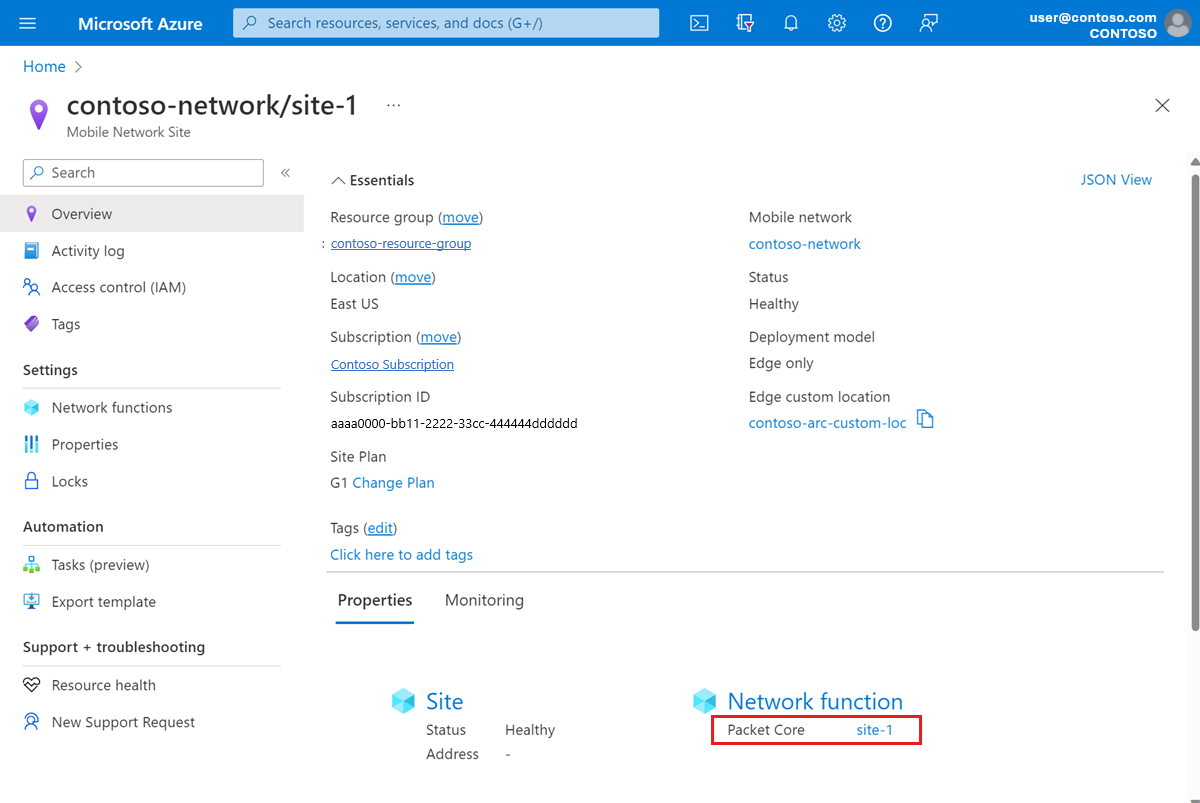

Selezionare il sito contenente l'istanza di Packet Core da modificare.

Nell'intestazione Funzione di rete selezionare il nome della risorsa Piano di controllo di Packet Core visualizzata accanto a Packet Core.

Controllare i campi nell'intestazione Accesso locale per visualizzare la configurazione e lo stato dell'accesso locale correnti.

Modificare la configurazione dell'accesso locale

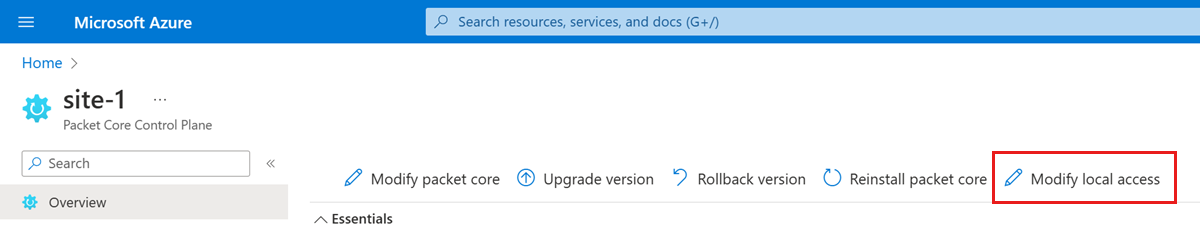

Selezionare Modifica accesso locale.

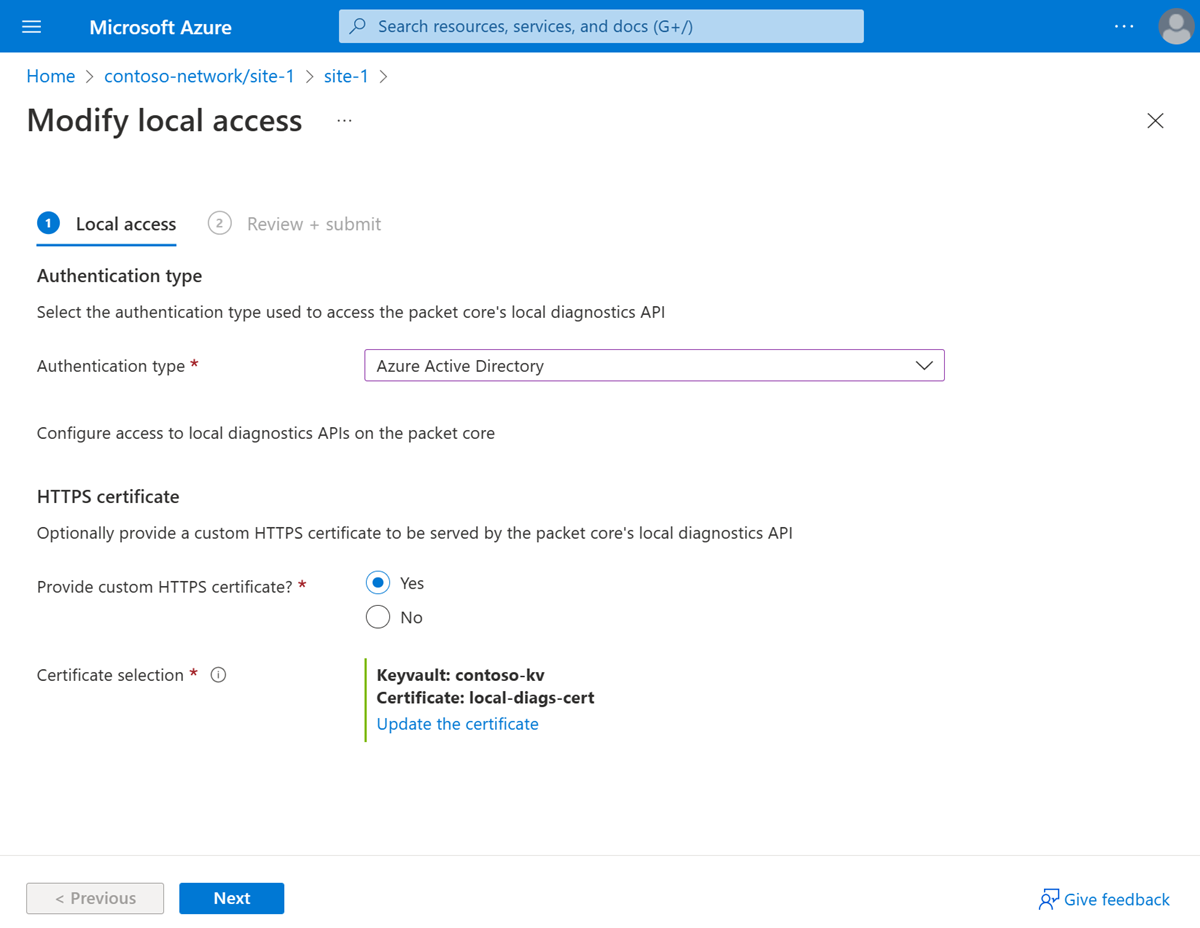

In Tipo di autenticazione selezionare il metodo di autenticazione da usare.

In Certificato HTTPS scegliere se si vuole fornire un certificato HTTPS personalizzato per l'accesso agli strumenti di monitoraggio locali.

Se è stato selezionato Sì per Specificare un certificato HTTPS personalizzato? usare le informazioni raccolte in Raccogliere valori di monitoraggio locale per selezionare un certificato.

Selezionare Avanti.

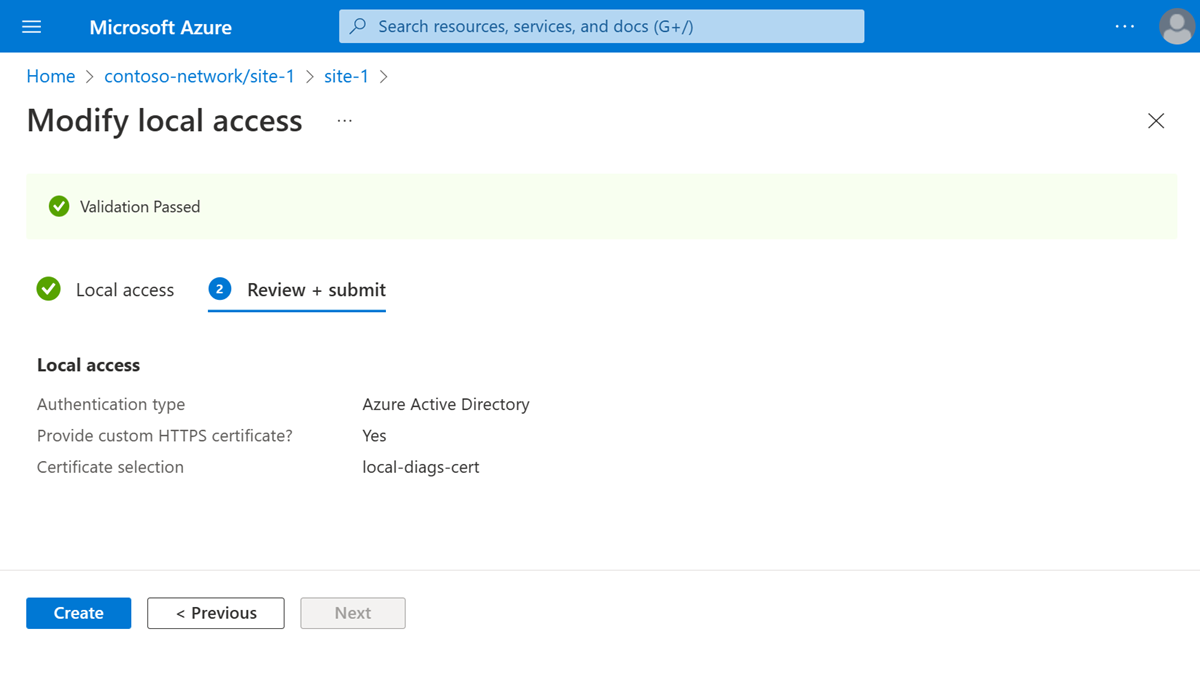

Azure ora convaliderà i valori di configurazione immessi. Verrà visualizzato un messaggio che indica che i valori hanno superato la convalida.

Seleziona Crea.

Azure ridistribuirà ora l'istanza di Packet Core con la nuova configurazione. Al termine della distribuzione, il portale di Azure visualizzerà una schermata di conferma.

Selezionare Vai alla risorsa. Verificare che i campi in Accesso locale contengano le informazioni aggiornate sull'autenticazione e sul certificato.

Se è stato aggiunto o aggiornato un certificato HTTPS personalizzato, seguire Accedere all'interfaccia utente grafica Web di traccia distribuita e Accedere ai dashboard principali dei pacchetti per verificare se il browser considera attendibile la connessione agli strumenti di monitoraggio locali. Tenere presente quanto segue:

- La sincronizzazione con la posizione perimetrale può richiedere fino a quattro ore per le modifiche nell'insieme di credenziali delle chiavi.

- Potrebbe essere necessario cancellare la cache del browser per osservare le modifiche.

Configurare l'autenticazione dell'accesso al monitoraggio locale

Seguire questo passaggio se è stato modificato il tipo di autenticazione per l'accesso al monitoraggio locale.

Se si passa da nomi utente e password locali a Microsoft Entra ID, seguire i passaggi descritti in Abilitare Microsoft Entra ID per gli strumenti di monitoraggio locali.

Se si passa da Microsoft Entra ID a nomi utente e password locali:

Accedere ad Azure Cloud Shell e selezionare PowerShell. Se è la prima volta che si accede al cluster tramite Azure Cloud Shell, seguire Accedere al cluster per configurare l'accesso kubectl.

Eliminare gli oggetti segreti Kubernetes:

kubectl delete secrets sas-auth-secrets grafana-auth-secrets --kubeconfig=<core kubeconfig> -n coreRiavviare i pod della traccia distribuita e dei dashboard di base dei pacchetti.

Ottenere il nome del pod dei dashboard di base del pacchetto:

kubectl get pods -n core --kubeconfig=<core kubeconfig> | grep "grafana"Copiare l'output del passaggio precedente e sostituirlo nel comando seguente per riavviare i pod.

kubectl delete pod sas-core-search-0 <packet core dashboards pod> -n core --kubeconfig=<core kubeconfig>

Seguire Accedere alla GUI Web di traccia distribuita e Accedere ai dashboard di Packet Core per verificare se è possibile accedere agli strumenti di monitoraggio locali tramite nomi utente e password locali.