Eseguire la migrazione dai criteri di accesso dell'insieme di credenziali a un modello di autorizzazione di controllo degli accessi in base al ruolo di Azure

Azure Key Vault offre due sistemi di autorizzazione: controllo degli accessi in base al ruolo di Azure e un modello di criteri di accesso. Il controllo degli accessi in base al ruolo di Azure è il sistema di autorizzazione predefinito e consigliato per Azure Key Vault. Per un confronto tra i due metodi di autorizzazione, vedere Controllo degli accessi in base al ruolo di Azure rispetto ai criteri di accesso.

Questo articolo fornisce le informazioni necessarie per eseguire la migrazione di un insieme di credenziali delle chiavi da un modello di criteri di accesso a un modello di controllo degli accessi in base al ruolo (RBAC) di Azure.

Criteri di accesso al mapping dei ruoli di Azure

Il controllo degli accessi in base al ruolo di Azure include diversi ruoli predefiniti di Azure che è possibile assegnare a utenti, gruppi, entità servizio e identità gestite. Se i ruoli predefiniti non soddisfano le esigenze specifiche dell'organizzazione, è possibile creare ruoli personalizzati di Azure.

Ruoli predefiniti di Key Vault per la gestione dell'accesso a chiavi, certificati e segreti:

- Amministratore di Key Vault

- Ruolo con autorizzazioni di lettura per Key Vault

- Operatore di eliminazione di Key Vault

- Responsabile dei certificati di Key Vault

- Utente di certificati di Key Vault

- Responsabile della crittografia di Key Vault

- Utente della crittografia di Key Vault

- Utente di crittografia del servizio di crittografia di Key Vault

- Utente del rilascio del servizio di crittografia di Key Vault

- Responsabile segreti Key Vault

- Utente dei segreti di Key Vault

Per altre informazioni sui ruoli predefiniti esistenti, vedere Ruoli predefiniti di Azure

I criteri di accesso all'insieme di credenziali possono essere assegnati con autorizzazioni selezionate singolarmente o con modelli di autorizzazione predefiniti.

Modelli di autorizzazione predefiniti dei criteri di accesso:

- Gestione di chiavi, segreti e certificati

- Gestione delle chiavi e dei segreti

- Gestione di segreti e certificati

- Gestione chiavi

- Gestione dei segreti

- Gestione dei certificati

- Connettore SQL Server

- Azure Data Lake Storage o Archiviazione di Azure

- Backup di Azure

- Chiave cliente di Exchange Online

- Chiave cliente di SharePoint Online

- Azure Information BYOK

Modelli dei criteri di accesso per il mapping dei ruoli di Azure

| Modello dei criteri di accesso | Operazioni | Ruolo di Azure |

|---|---|---|

| Gestione di chiavi, segreti e certificati | Chiavi: tutte le operazioni Certificati: tutte le operazioni Segreti: tutte le operazioni |

Amministratore di Key Vault |

| Gestione delle chiavi e dei segreti | Chiavi: tutte le operazioni Segreti: tutte le operazioni |

Responsabile della crittografia di Key Vault Responsabile dei segreti di Key Vault |

| Gestione di segreti e certificati | Certificati: tutte le operazioni Segreti: tutte le operazioni |

Responsabile dei certificati di Key Vault Responsabile dei segreti di Key Vault |

| Gestione chiavi | Chiavi: tutte le operazioni | Responsabile della crittografia di Key Vault |

| Gestione dei segreti | Segreti: tutte le operazioni | Responsabile dei segreti di Key Vault |

| Gestione dei certificati | Certificati: tutte le operazioni | Responsabile dei certificati di Key Vault |

| Connettore SQL Server | Chiavi: get, list, wrap key, unwrap key | Utente di crittografia del servizio di crittografia di Key Vault |

| Azure Data Lake Storage o Archiviazione di Azure | Chiavi: get, list, unwrap key | N/D Ruolo personalizzato obbligatorio |

| Backup di Azure | Chiavi: get, list, backup Segreti: get, list, backup |

N/D Ruolo personalizzato obbligatorio |

| Chiave cliente di Exchange Online | Chiavi: get, list, wrap key, unwrap key | Utente di crittografia del servizio di crittografia di Key Vault |

| Chiave cliente di Exchange Online | Chiavi: get, list, wrap key, unwrap key | Utente di crittografia del servizio di crittografia di Key Vault |

| Azure Information BYOK | Chiavi: get, decrypt, sign | N/D Ruolo personalizzato obbligatorio |

Mapping degli ambiti delle assegnazioni

Il controllo degli accessi in base al ruolo di Azure per Key Vault consente l'assegnazione dei ruoli agli ambiti seguenti:

- Gruppo di gestione

- Subscription

- Gruppo di risorse

- Risorsa Key Vault

- Singole chiavi, segreti e certificati

Il modello di autorizzazione dei criteri di accesso all'insieme di credenziali è limitato all'assegnazione di criteri solo a livello di risorsa di Key Vault.

In generale, è consigliabile avere un insieme di credenziali delle chiavi per ogni applicazione e gestire l'accesso a livello di insieme di credenziali delle chiavi. Esistono scenari in cui la gestione dell'accesso in altri ambiti può semplificare la gestione degli accessi.

Infrastruttura, amministratori della sicurezza e operatori: la gestione di gruppi di credenziali delle chiavi a livello di gruppo di gestione, sottoscrizione o gruppo di risorse con criteri di accesso dell'insieme di credenziali dell'insieme di credenziali richiede la gestione dei criteri per ogni insieme di credenziali delle chiavi. Il controllo degli accessi in base al ruolo di Azure consente di creare un'assegnazione di ruolo nel gruppo di gestione, nella sottoscrizione o nel gruppo di risorse. Tale assegnazione verrà applicata a tutti i nuovi insiemi di credenziali delle chiavi creati nello stesso ambito. In questo scenario è consigliabile usare Privileged Identity Management con accesso JIT per fornire l'accesso permanente.

Applicazioni: esistono scenari in cui l'applicazione deve condividere il segreto con altre applicazioni. Per evitare di concedere l'accesso a tutti i segreti, è necessario creare criteri di accesso all'insieme di credenziali delle chiavi separati. Il controllo degli accessi in base al ruolo di Azure consente di assegnare il ruolo con ambito per il singolo segreto usando invece un singolo insieme di credenziali delle chiavi.

Procedura di migrazione del controllo degli accessi in base al ruolo di Azure per i criteri di accesso dell'insieme di credenziali

Esistono molte differenze tra il modello di autorizzazione dei criteri di accesso degli insiemi di credenziali e il controllo degli accessi in base al ruolo di Azure. Per evitare interruzioni durante la migrazione, è consigliabile seguire questa procedura.

- Identificare e assegnare ruoli: identificare i ruoli predefiniti in base alla tabella di mapping precedente e creare ruoli personalizzati quando necessario. Assegnare ruoli agli ambiti, in base alle linee guida per il mapping degli ambiti. Per altre informazioni su come assegnare ruoli all'insieme di credenziali delle chiavi, vedere Fornire l'accesso a Key Vault con un controllo degli accessi in base al ruolo di Azure

- Convalidare l'assegnazione dei ruoli: la propagazione delle assegnazioni di ruolo nel controllo degli accessi in base al ruolo di Azure può richiedere alcuni minuti. Per informazioni su come controllare le assegnazioni di ruolo, vedere Elencare le assegnazioni dei ruoli nell'ambito

- Configurare il monitoraggio e gli avvisi per l'insieme di credenziali delle chiavi: è importante abilitare la registrazione e configurare gli avvisi per le eccezioni di accesso negato. Per altre informazioni, vedere Monitoraggio e avvisi per Azure Key Vault

- Impostare il modello di autorizzazione di controllo degli accessi in base al ruolo di Azure in Key Vault: l'abilitazione del modello di autorizzazione controllo degli accessi in base al ruolo di Azure invaliderà tutti i criteri di accesso esistenti. In caso di errore, è possibile ripristinare il modello di autorizzazione con tutti i criteri di accesso esistenti rimasti invariati.

Prerequisiti

La modifica del modello di autorizzazione di Key Vault richiede due autorizzazioni:

- L'autorizzazione 'Microsoft.Authorization/roleAssignments/write', inclusa nel ruolo Proprietario e nel ruolo Amministratore accesso utenti.

- L'autorizzazione "Microsoft.KeyVault/vaults/write", inclusa nel ruolo Collaboratore di Key Vault.

I ruoli di amministratore classico della sottoscrizione, come 'Amministratore del servizio' e 'Coamministratore' non sono supportati.

Nota

Quando il modello di autorizzazione controllo degli accessi in base al ruolo di Azure è abilitato, tutti gli script che tentano di aggiornare i criteri di accesso avranno esito negativo. È importante aggiornare questi script per usare il controllo degli accessi in base al ruolo di Azure.

Governance della migrazione

Usando il servizio Criteri di Azure, è possibile gestire la migrazione del modello di autorizzazione di controllo degli accessi in base al ruolo tra gli insiemi di credenziali. È possibile creare una definizione di criteri personalizzata per controllare gli insiemi di credenziali delle chiavi esistenti e applicare tutti i nuovi insiemi di credenziali delle chiavi per usare il modello di autorizzazione controllo degli accessi in base al ruolo di Azure.

Creare e assegnare la definizione dei criteri per il modello di autorizzazione Controllo degli accessi in base al ruolo di Azure per Key Vault

- Passare alla risorsa Criteri

- Selezionare Assegnazioni in Creazione sul lato sinistro della pagina Criteri di Azure.

- Selezionare Assegna criteri nella parte superiore della pagina. Questo pulsante viene aperto nella pagina Assegnazione dei criteri.

- Immettere le informazioni seguenti:

- Definire l'ambito dei criteri scegliendo la sottoscrizione e il gruppo di risorse su cui verranno applicati i criteri. Selezionare facendo clic sul pulsante a tre punti nel campo Ambito.

- Selezionare il nome della definizione dei criteri: "[Anteprima]: Azure Key Vault deve usare il modello di autorizzazione del controllo degli accessi in base al ruolo"

- Passare alla scheda Parametri nella parte superiore della pagina e definire l'effetto desiderato del criterio (Controllo, Nega o Disabilitato).

- Compilare eventuali campi aggiuntivi. Esplorare le schede facendo clic sui pulsanti Indietro e Avanti nella parte inferiore della pagina.

- Selezionare Rivedi e crea

- Selezionare Crea.

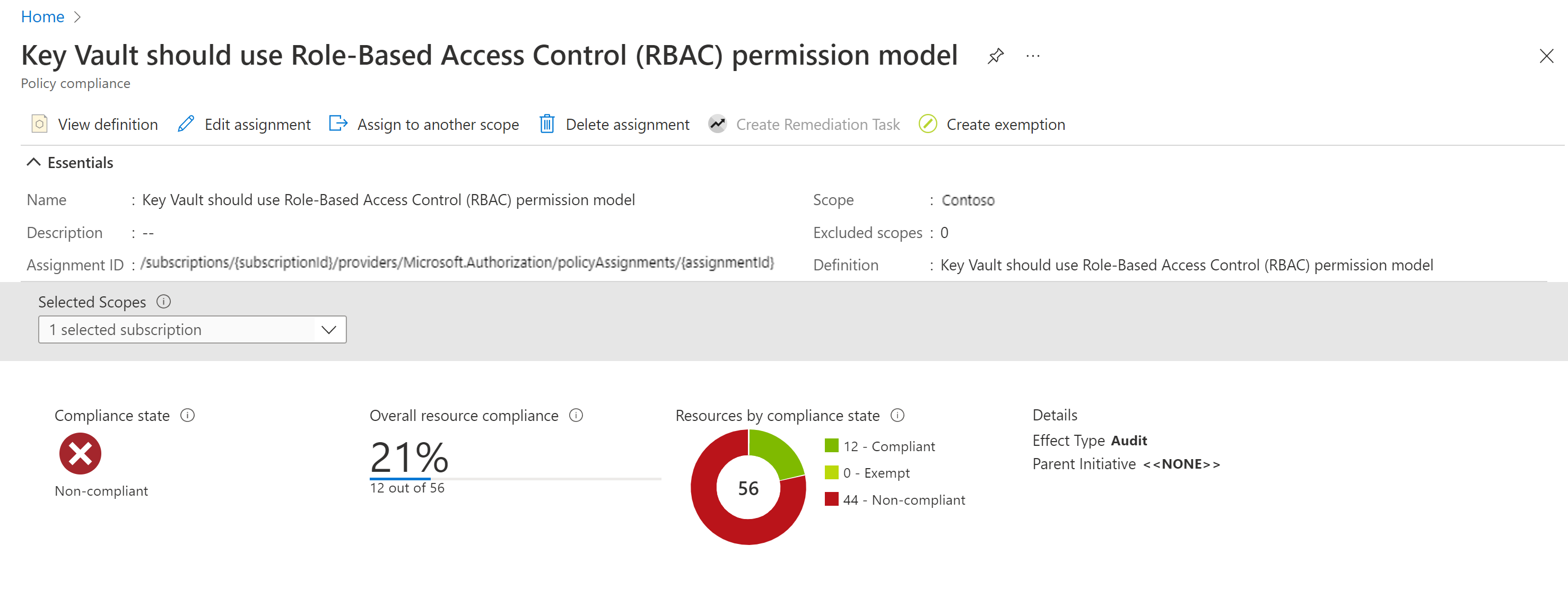

Dopo aver assegnato i criteri predefiniti, il completamento dell'analisi può richiedere fino a 24 ore. Al termine dell'analisi, è possibile visualizzare i risultati di conformità come indicato di seguito.

Per ulteriori informazioni, vedere,

Criterio di accesso allo strumento di comparazione del controllo degli accessi in base al ruolo di Azure

Importante

Questo strumento viene creato e gestito dai membri della community Microsoft e senza supporto formale del Servizio di supporto tecnico clienti. Lo strumento viene fornito "nello stato in cui si trova" senza garanzia di alcun tipo.

Strumento PowerShell per confrontare i criteri di accesso di Key Vault ai ruoli di controllo degli accessi in base al ruolo assegnati per facilitare la migrazione dei criteri di accesso al modello di autorizzazione del controllo degli accessi in base al ruolo. Lo strumento prevede la verifica della integrità durante la migrazione dell'insieme di credenziali delle chiavi esistente al modello di autorizzazione controllo degli accessi in base al ruolo per garantire che i ruoli assegnati con le azioni dati sottostanti coprono i criteri di accesso esistenti.

Risoluzione dei problemi

- L'assegnazione di ruolo non funziona dopo alcuni minuti. Esistono situazioni in cui le assegnazioni di ruolo possono richiedere più tempo. È importante scrivere la logica di ripetizione dei tentativi nel codice per coprire questi casi.

- Le assegnazioni di ruolo sono scomparse quando Key Vault è stato eliminato (eliminazione temporanea) e ripristinato. Attualmente si tratta di una limitazione della funzionalità di eliminazione temporanea in tutti i servizi di Azure. È necessario ricreare tutte le assegnazioni di ruolo dopo il ripristino.