Usare il firewall per limitare il traffico in uscita tramite il portale di Azure

Nota

Azure HDInsight su AKS verrà ritirato il 31 gennaio 2025. Prima del 31 gennaio 2025, sarà necessario eseguire la migrazione dei carichi di lavoro a Microsoft Fabric o a un prodotto Azure equivalente per evitare interruzioni improvvise dei carichi di lavoro. I cluster rimanenti nella sottoscrizione verranno arrestati e rimossi dall’host.

Solo il supporto di base sarà disponibile fino alla data di ritiro.

Importante

Questa funzionalità è attualmente disponibile solo in anteprima. Le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale. Per informazioni su questa anteprima specifica, vedere Informazioni sull'anteprima di Azure HDInsight nel servizio Azure Kubernetes. Per domande o suggerimenti sulle funzionalità, inviare una richiesta in AskHDInsight con i dettagli e seguire Microsoft per altri aggiornamenti nella Community di Azure HDInsight.

Quando un'azienda vuole usare la propria rete virtuale per le distribuzioni di cluster, la protezione del traffico della rete virtuale è un aspetto importante. Questo articolo illustra la procedura per proteggere il traffico in uscita dal cluster HDInsight su AKS tramite Firewall di Azure nel portale di Azure.

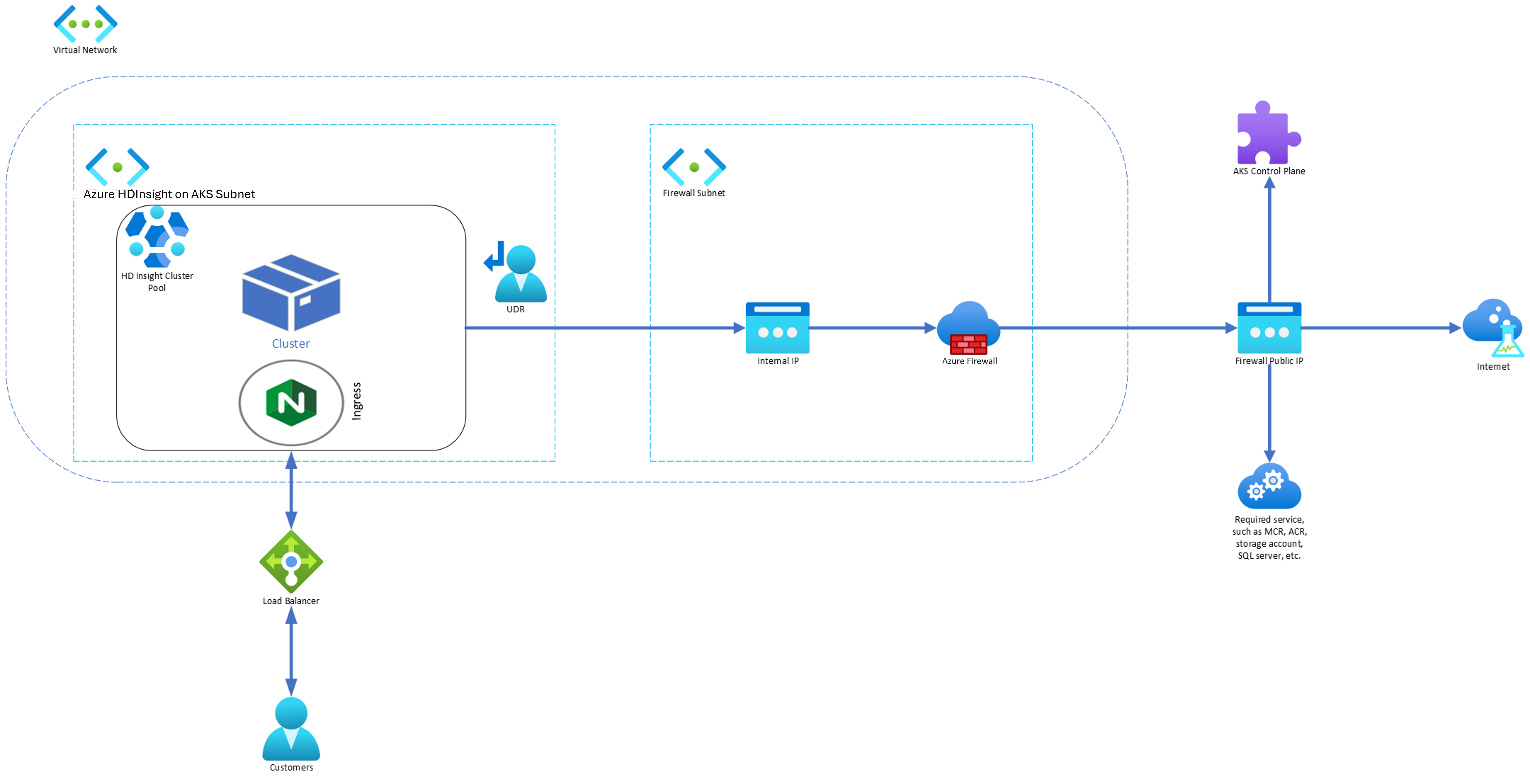

Il diagramma seguente illustra l'esempio usato in questo articolo per simulare uno scenario aziendale:

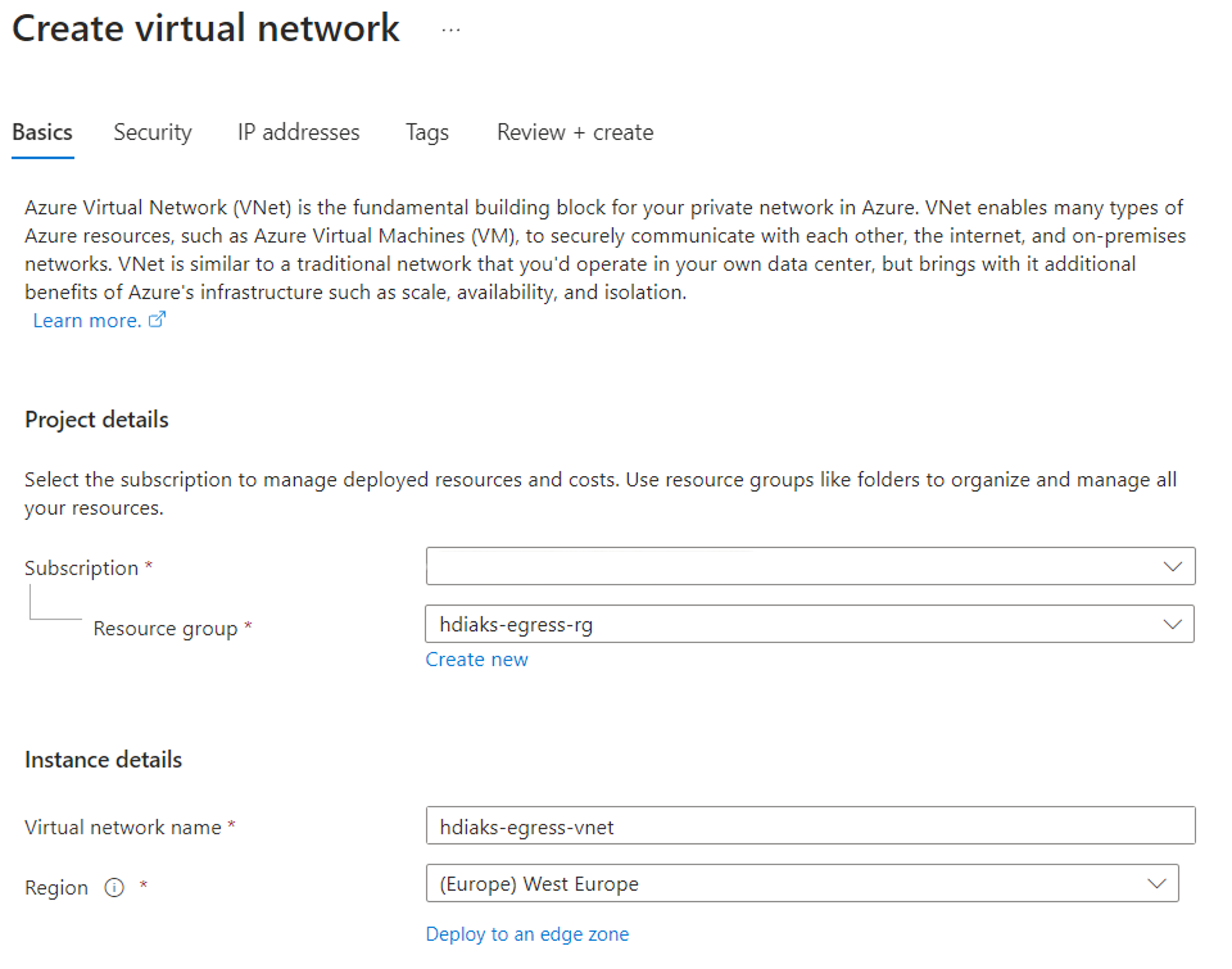

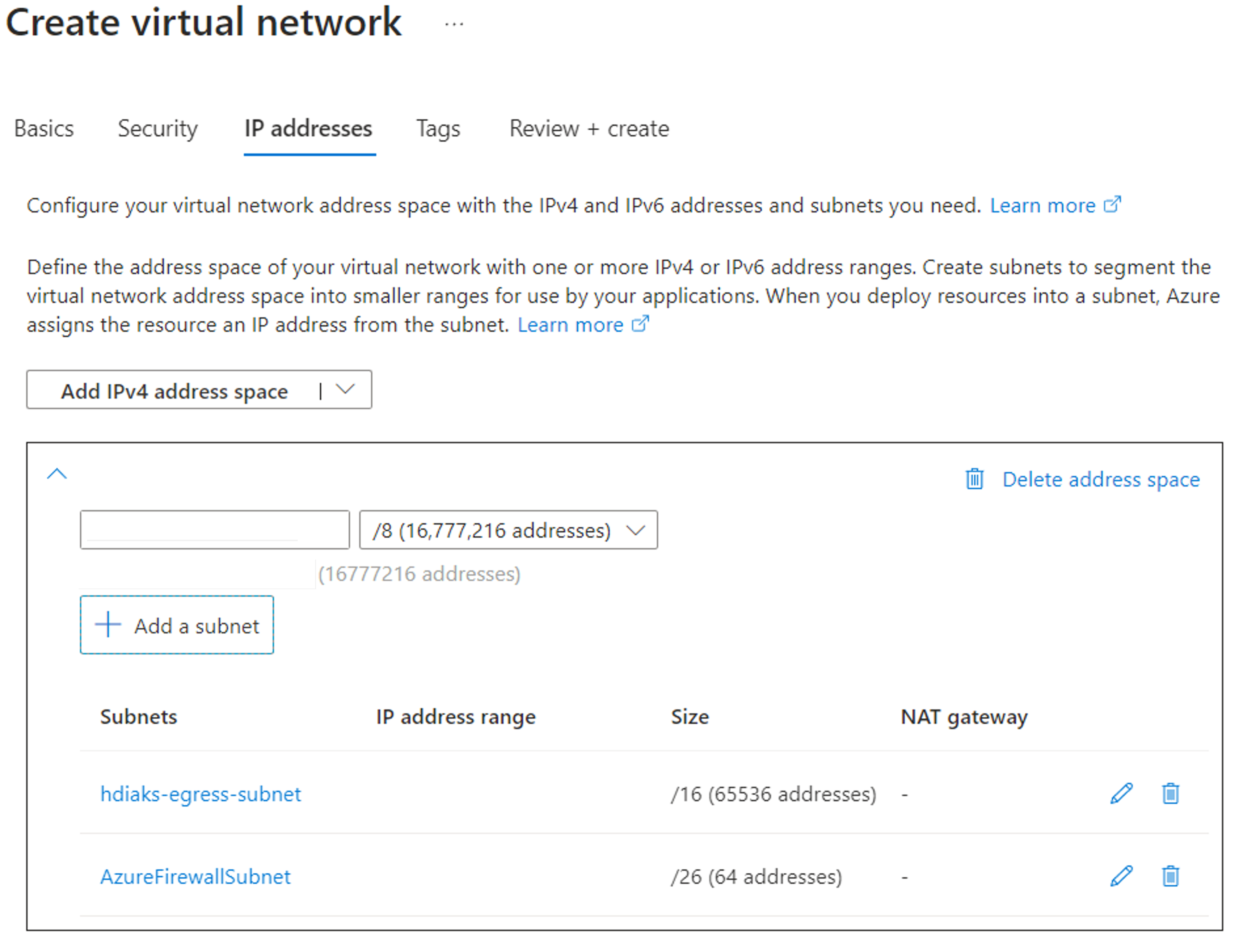

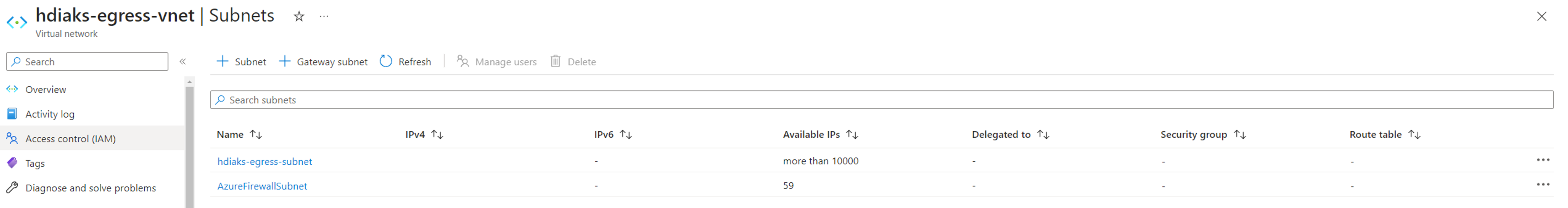

Creare una rete virtuale e le subnet

Creare una rete virtuale e due subnet.

In questo passaggio si configureranno una rete virtuale e due subnet per configurare in modo specifico il traffico in uscita.

Importante

- Se si aggiunge un gruppo di sicurezza di rete nella subnet, è necessario aggiungere manualmente determinate regole in uscita e in ingresso. Seguire Usare il gruppo di sicurezza di rete per limitare il traffico.

- Non associare la subnet

hdiaks-egress-subneta una tabella di route perché HDInsight su AKS crea un pool di cluster con tipo in uscita predefinito e non può creare il pool di cluster in una subnet già associata a una tabella di route.

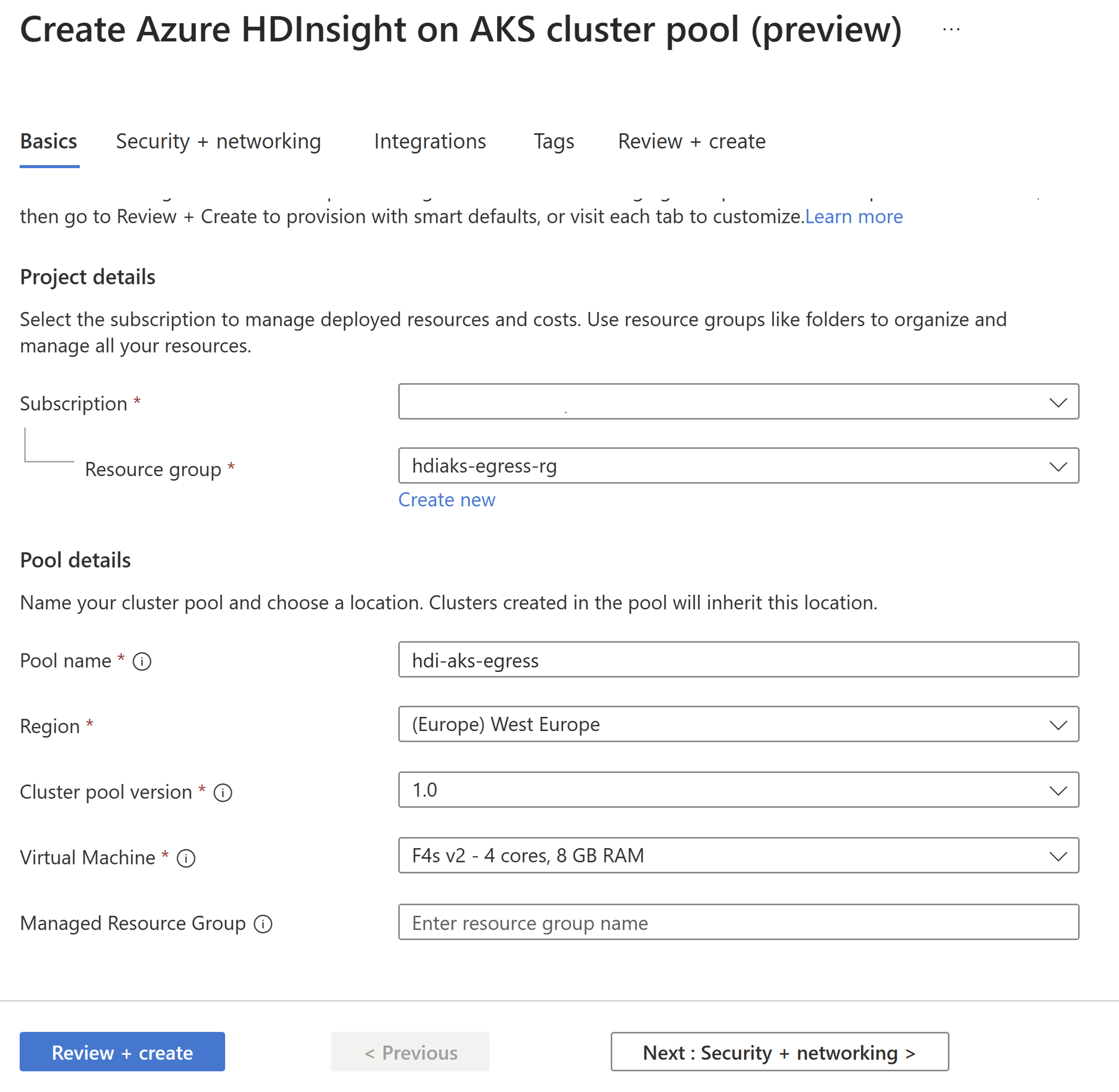

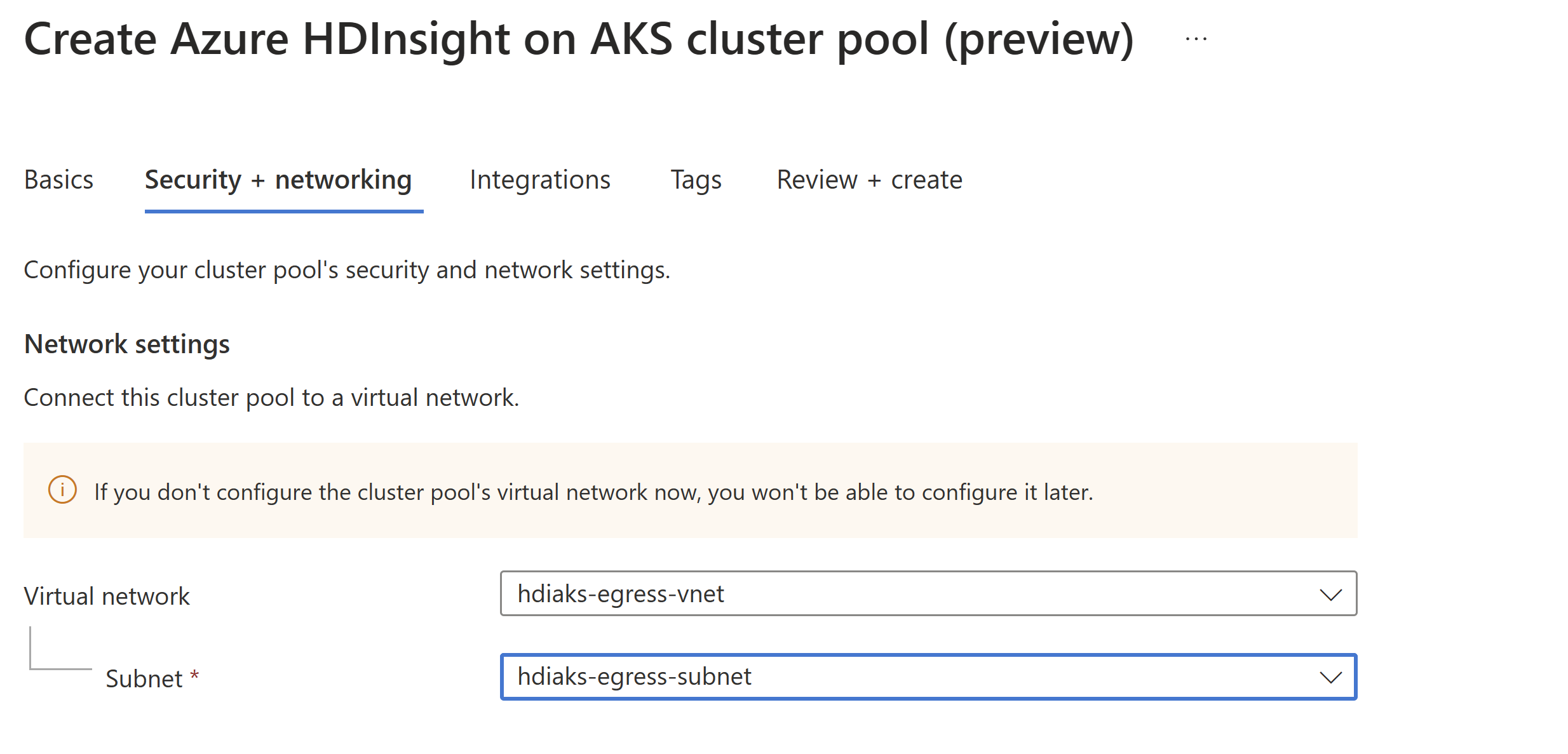

Creare il pool di cluster HDInsight su AKS usando il portale di Azure

Creare un pool di cluster.

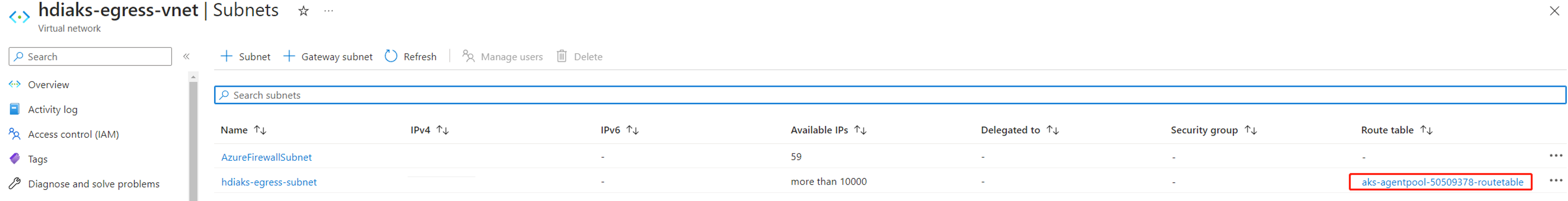

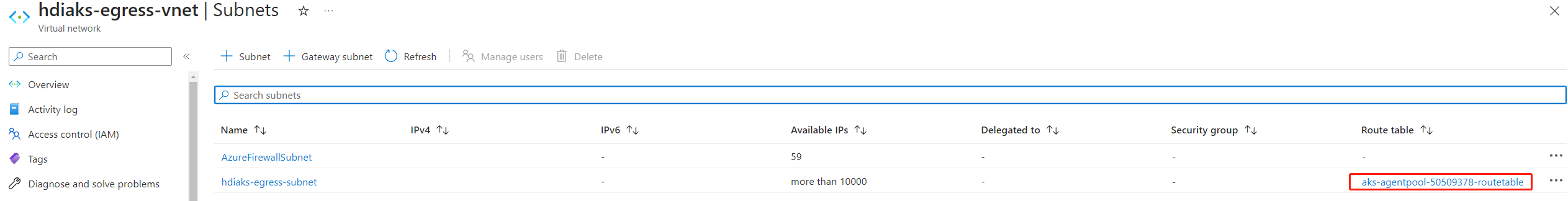

Una volta creato il pool di cluster HDInsight su AKS, è possibile trovare una tabella di route nella subnet

hdiaks-egress-subnet.

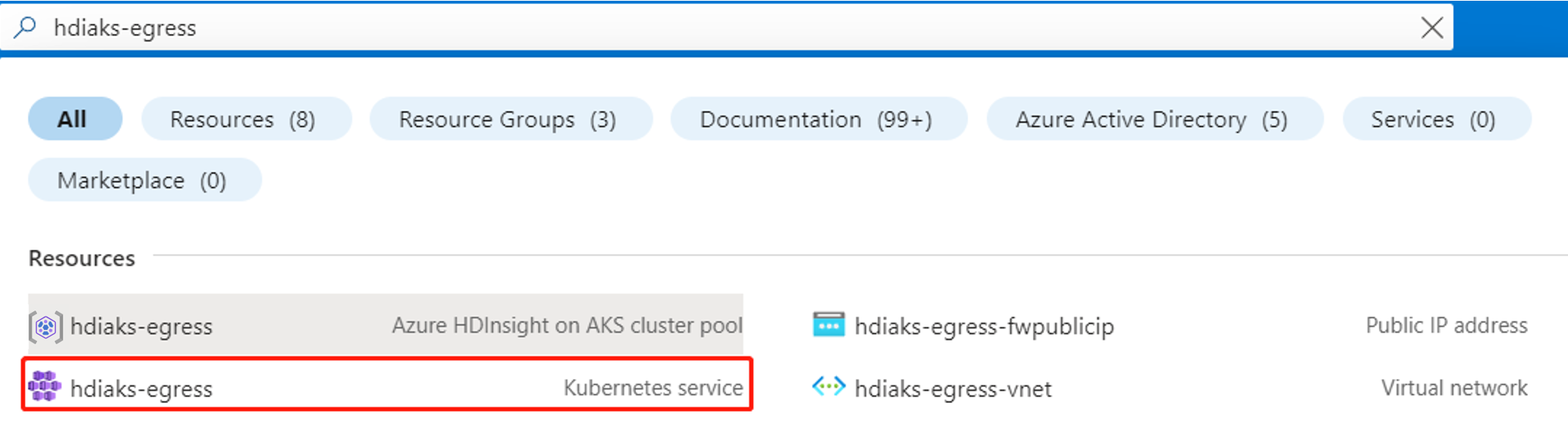

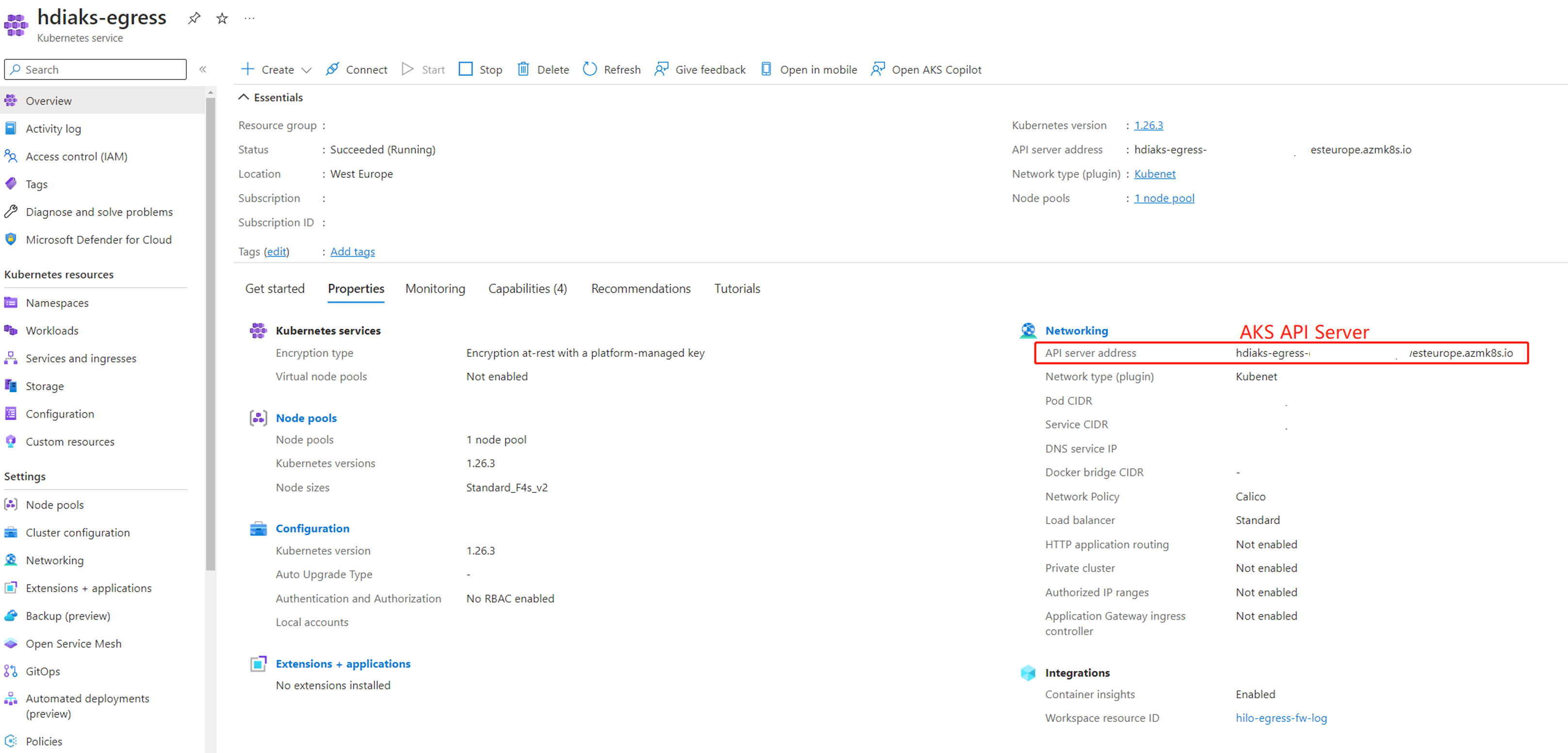

Ottenere i dettagli del cluster del servizio Azure Kubernetes creato dietro il pool di cluster

È possibile cercare il nome del pool di cluster nel portale e passare al cluster del servizio Azure Kubernetes. ad esempio:

Ottenere i dettagli del server API del servizio Azure Kubernetes.

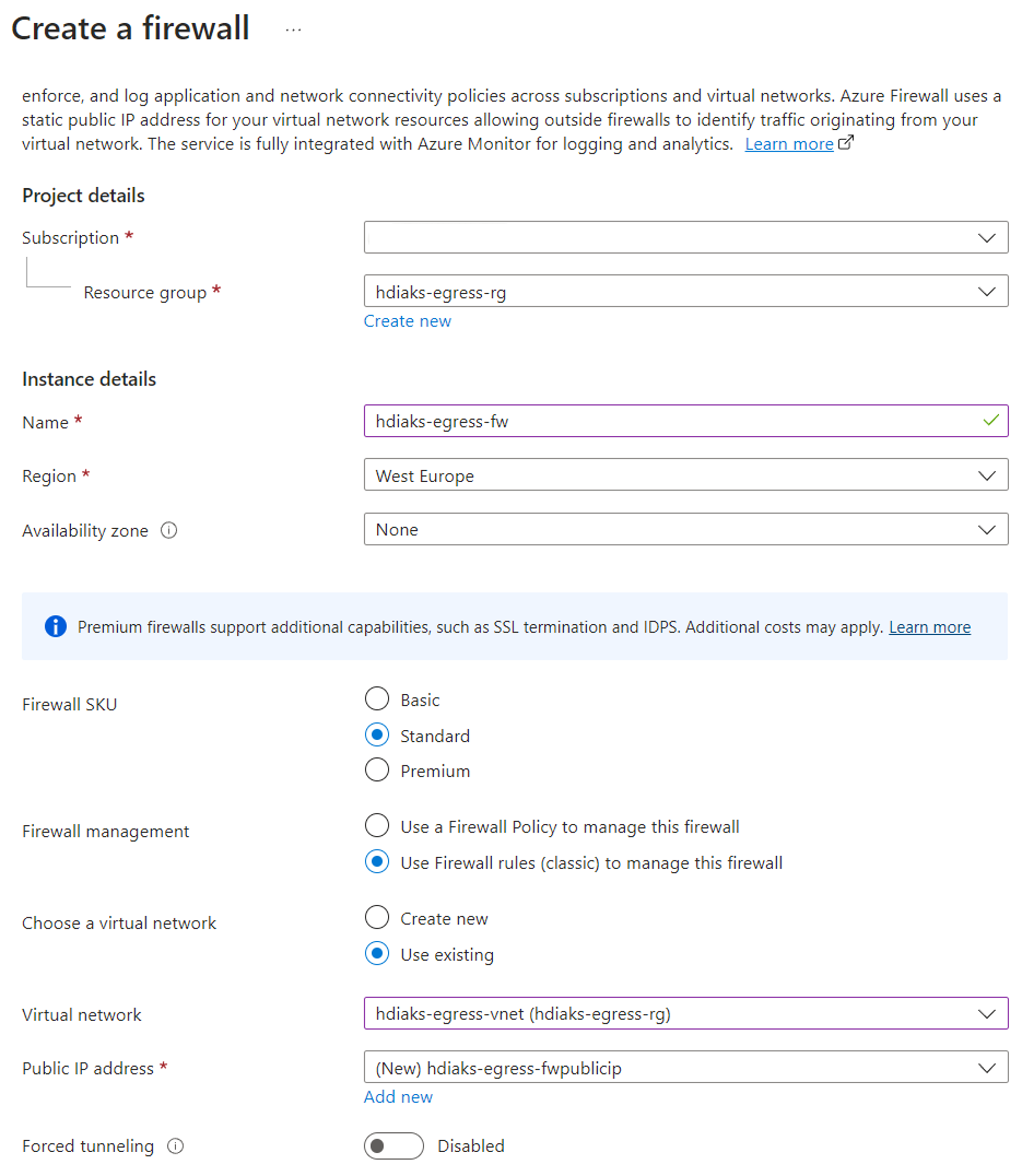

Creare il firewall

Creare il firewall usando il portale di Azure.

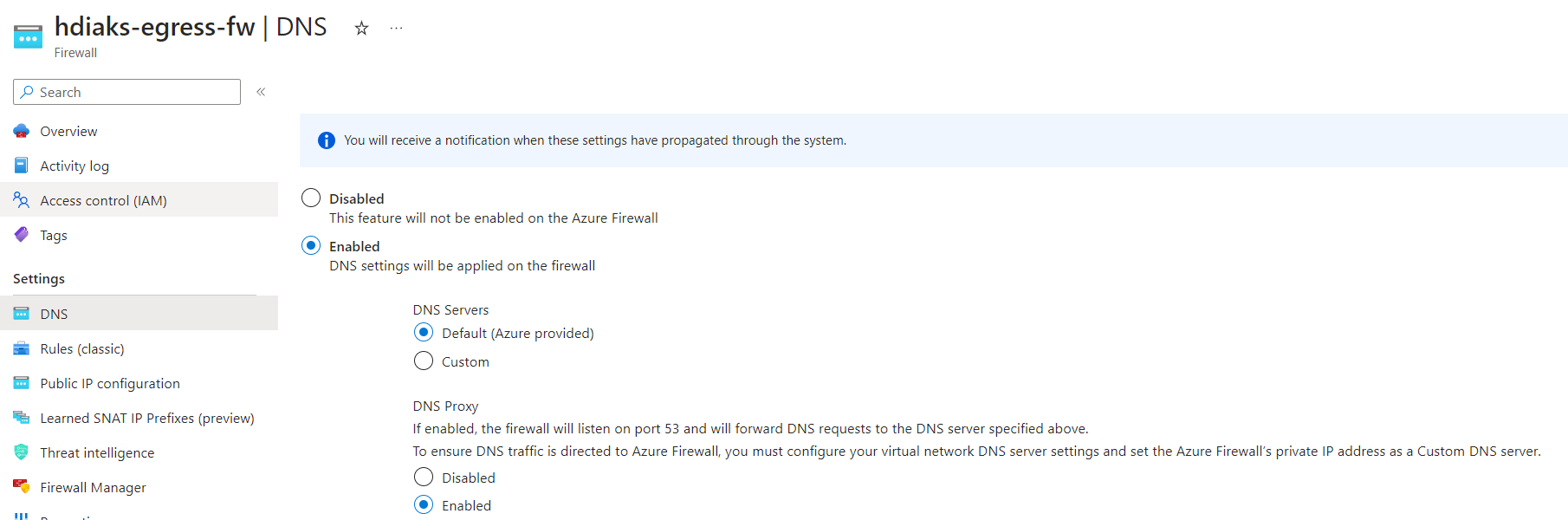

Abilitare il server proxy DNS del firewall.

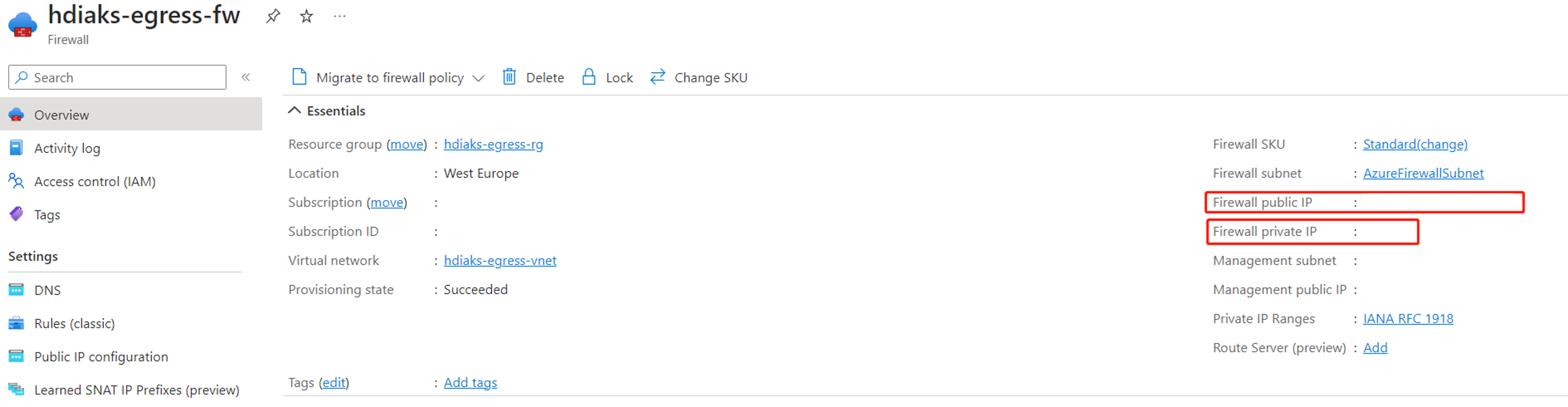

Dopo aver creato il firewall, trovare l'indirizzo IP interno e l'indirizzo IP pubblico del firewall.

Aggiungere regole di rete e applicazione al firewall

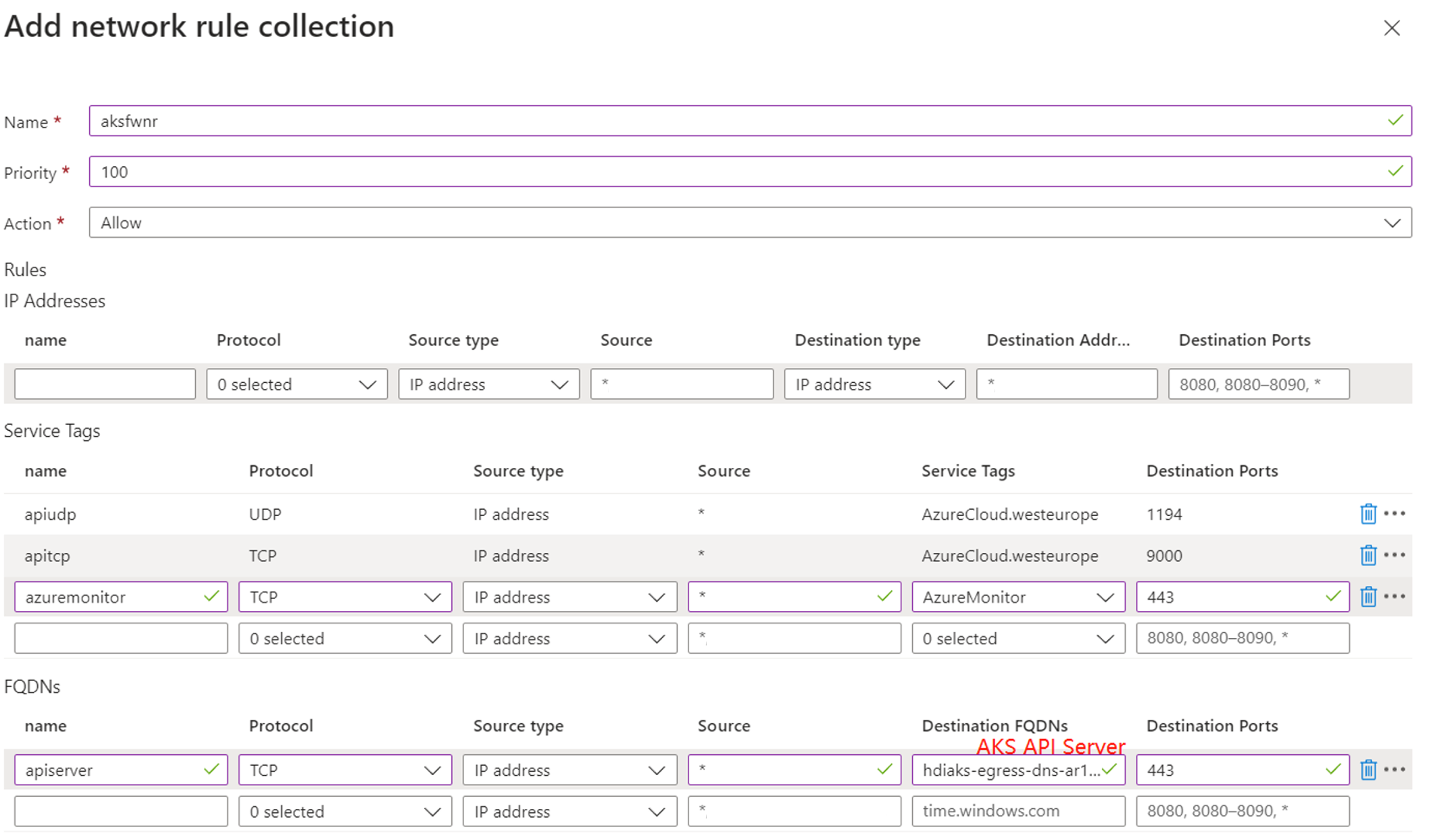

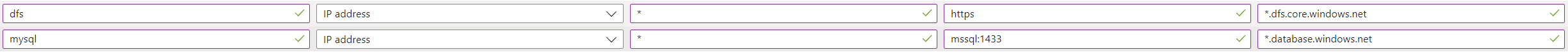

Creare la raccolta di regole di rete con le regole seguenti.

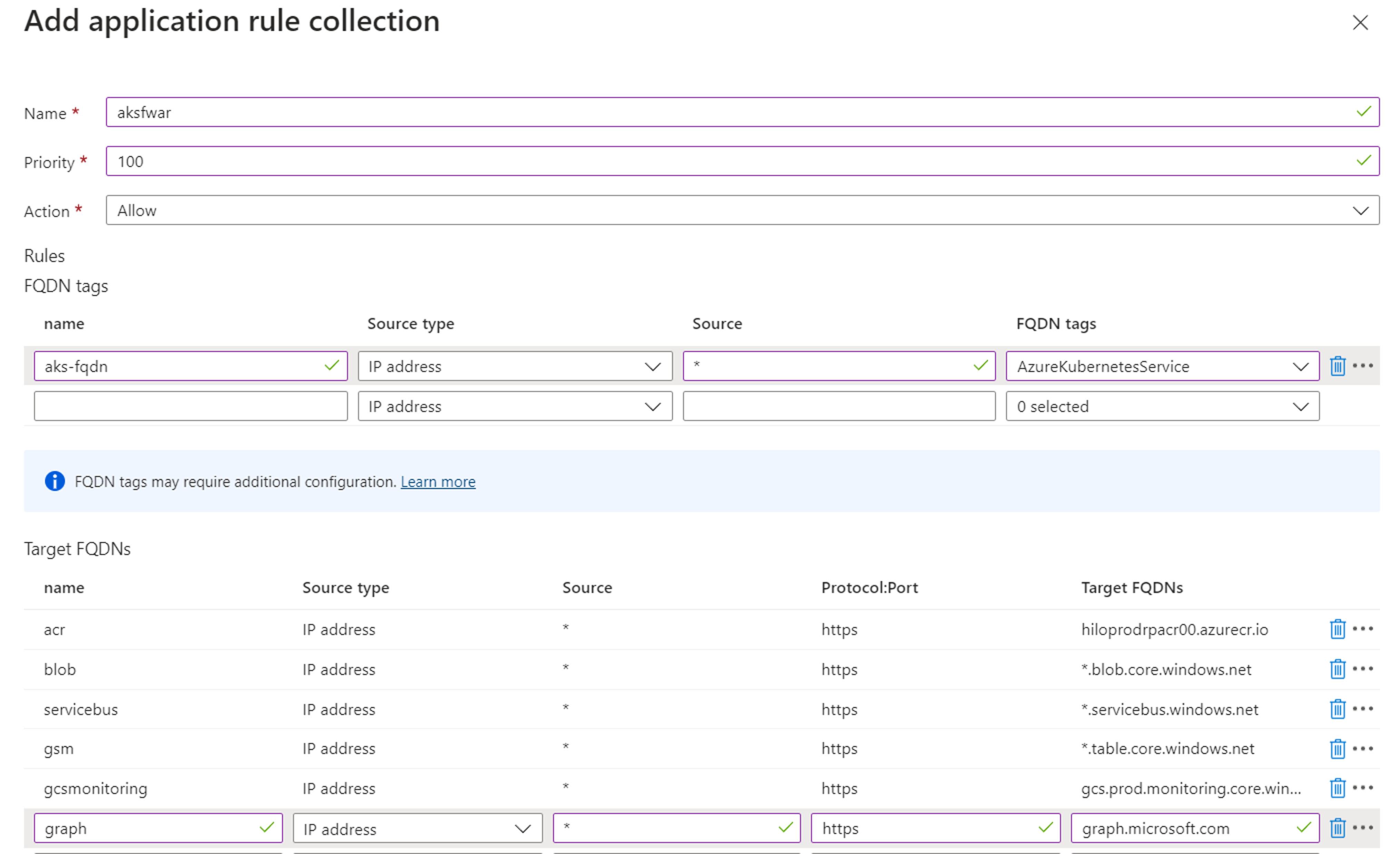

Creare la raccolta di regole dell'applicazione con le regole seguenti.

Creare una route nella tabella di route per reindirizzare il traffico al firewall

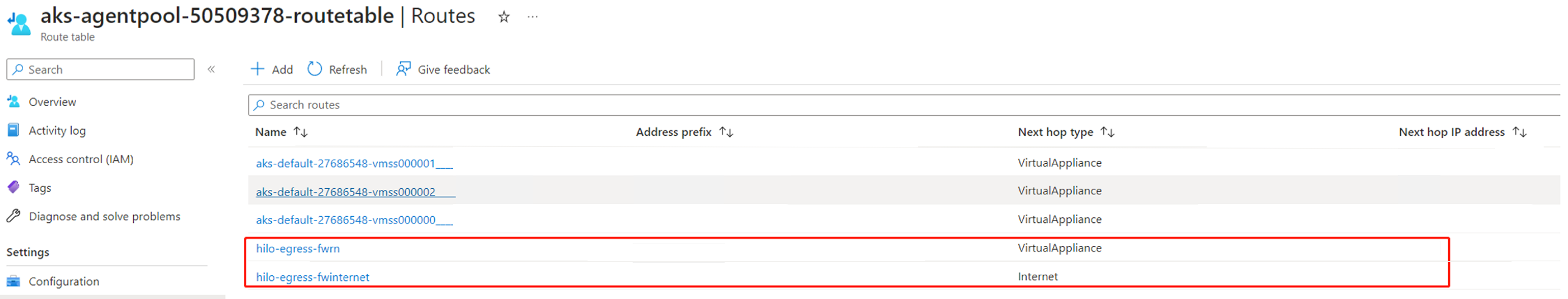

Aggiungere nuove route alla tabella di route per reindirizzare il traffico al firewall.

Creare cluster

Nei passaggi precedenti è stato instradato il traffico al firewall.

I passaggi seguenti forniscono informazioni dettagliate sulle regole di rete e applicazione specifiche necessarie per ogni tipo di cluster. È possibile consultare le pagine di creazione del cluster per la creazione di cluster Apache Flink, Trino e Apache Spark in base alle esigenze.

Importante

Prima di creare il cluster, assicurarsi di aggiungere le regole specifiche del cluster seguenti per consentire il traffico.

Trino

Aggiungere le regole seguenti alla raccolta di regole dell'applicazione

aksfwar.Aggiungere la regola seguente alla raccolta di regole di rete

aksfwnr.Nota

Impostare

Sql.<Region>sull'area desiderata in base alle esigenze. Ad esempio:Sql.WestEurope

Apache Flink

Apache Spark

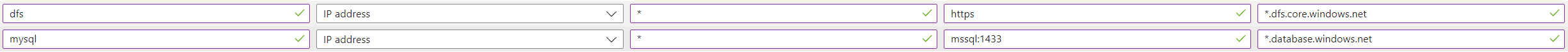

Aggiungere le regole seguenti alla raccolta di regole dell'applicazione

aksfwar.Aggiungere le regole seguenti alla raccolta di regole di rete

aksfwnr.Nota

- Impostare

Sql.<Region>sull'area desiderata in base alle esigenze. Ad esempio:Sql.WestEurope - Impostare

Storage.<Region>sull'area desiderata in base alle esigenze. Ad esempio:Storage.WestEurope

- Impostare

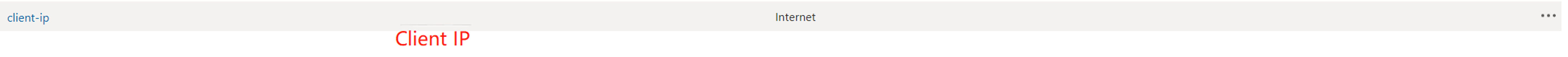

Risoluzione del problema di routing simmetrico

I passaggi seguenti consentono di richiedere il cluster in base al servizio di ingresso del servizio di bilanciamento del carico del cluster e assicurarsi che il traffico di risposta di rete non passi attraverso il firewall.

Aggiungere una route alla tabella di route per reindirizzare il traffico di risposta all'indirizzo IP client a Internet e raggiungere direttamente il cluster.

Se non è possibile raggiungere il cluster ed è stato configurato il gruppo di sicurezza di rete, seguire Usare il gruppo di sicurezza di rete per limitare il traffico per consentire il traffico.

Suggerimento

Se si vuole consentire più traffico, è possibile configurarlo tramite il firewall.

Come eseguire il debug

Se il cluster funziona in modo imprevisto, è possibile verificare i log del firewall per individuare il traffico bloccato.