Panoramica della sicurezza aziendale in Azure HDInsight su AKS

Nota

Azure HDInsight su AKS verrà ritirato il 31 gennaio 2025. Prima del 31 gennaio 2025, sarà necessario eseguire la migrazione dei carichi di lavoro a Microsoft Fabric o a un prodotto Azure equivalente per evitare interruzioni improvvise dei carichi di lavoro. I cluster rimanenti nella sottoscrizione verranno arrestati e rimossi dall’host.

Solo il supporto di base sarà disponibile fino alla data di ritiro.

Importante

Questa funzionalità è attualmente disponibile solo in anteprima. Le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale. Per informazioni su questa anteprima specifica, vedere Informazioni sull'anteprima di Azure HDInsight nel servizio Azure Kubernetes. Per domande o suggerimenti sulle funzionalità, inviare una richiesta in AskHDInsight con i dettagli e seguire Microsoft per altri aggiornamenti nella Community di Azure HDInsight.

Azure HDInsight su AKS offre la sicurezza per impostazione predefinita e sono disponibili diversi metodi per soddisfare le esigenze di sicurezza aziendali.

Questo articolo illustra l'architettura di sicurezza complessiva e le soluzioni di sicurezza dividendole in quattro pilastri di sicurezza tradizionali: sicurezza perimetrale, autenticazione, autorizzazione e crittografia.

Architettura di sicurezza

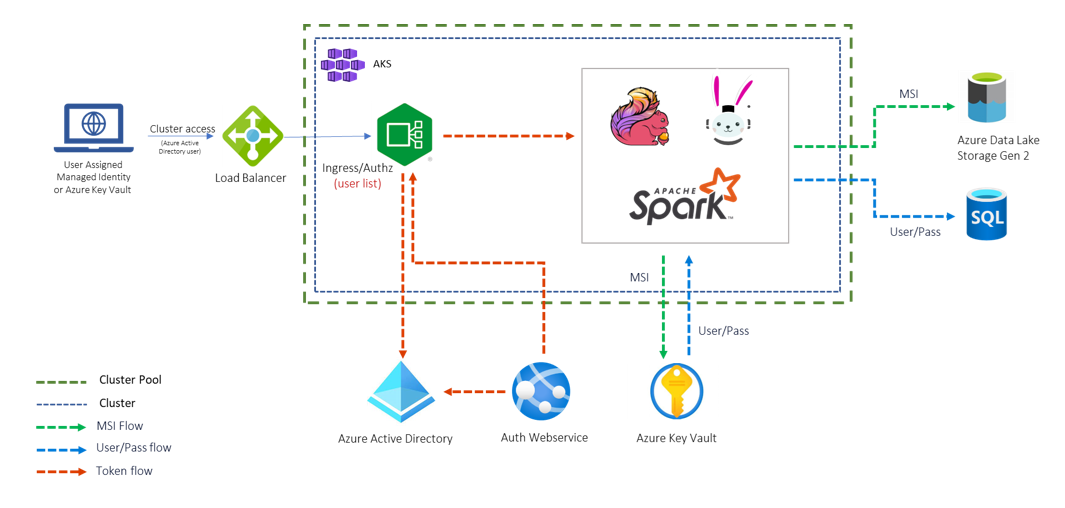

L'idoneità aziendale per qualsiasi software richiede controlli di sicurezza rigorosi per prevenire e risolvere le minacce che possono verificarsi. HDInsight su AKS offre un modello di sicurezza a più livelli per proteggere l'utente. L'architettura di sicurezza usa metodi di autorizzazione moderni tramite l'identità del servizio gestito. L'accesso all'archiviazione avviene tramite l'identità del servizio gestito e l'accesso al database avviene tramite nome utente/password. La password viene archiviata in Azure Key Vault ed è definita dal cliente. Questa funzionalità rende la configurazione affidabile e sicura per impostazione predefinita.

Il diagramma seguente illustra un'architettura tecnica generale della sicurezza in HDInsight su AKS.

Pilastri della sicurezza aziendale

Un modo per esaminare la sicurezza aziendale consiste nel dividere le soluzioni di sicurezza in quattro gruppi principali in base al tipo di controllo. Questi gruppi, denominati pilastri della sicurezza, rientrano nei tipi seguenti: protezione perimetrale, autenticazione, autorizzazione e crittografia.

Protezione perimetrale

Per la protezione perimetrale in HDInsight su AKS si usano le reti virtuali. Un amministratore aziendale può creare un cluster all'interno di una rete virtuale e usare gruppi di sicurezza di rete per limitare l'accesso alla rete virtuale.

Autenticazione

HDInsight su AKS fornisce l'autenticazione basata su Microsoft Entra ID per l'accesso al cluster e usa identità gestite (MSI) per proteggere l'accesso del cluster ai file in Azure Data Lake Storage Gen2. L'identità gestita è una funzionalità di Microsoft Entra ID che fornisce ai servizi di Azure un set di credenziali gestite automaticamente. Con questa configurazione, i dipendenti dell'azienda possono accedere ai nodi del cluster usando le credenziali del dominio. Un'identità gestita di Microsoft Entra ID consente all'app di accedere facilmente ad altre risorse protette da Microsoft Entra, come Azure Key Vault, Archiviazione, SQL Server e Database. L'identità viene gestita dalla piattaforma Azure e non è necessario effettuare il provisioning o ruotare i segreti. Questa soluzione è fondamentale per proteggere l'accesso al cluster HDInsight su AKS e ad altre risorse dipendenti. Le identità gestite rendono l'app più sicura eliminando i segreti dall'app, ad esempio le credenziali nelle stringhe di connessione.

Si crea un'identità gestita assegnata dall'utente, che è una risorsa di Azure autonoma, come parte del processo di creazione del cluster, che gestisce l'accesso alle risorse dipendenti.

Autorizzazione

Una procedura consigliata seguita dalla maggior parte delle aziende è assicurarsi di non offrire a tutti i dipendenti accesso completo a tutte le risorse aziendali. In modo analogo, l'amministratore può definire i criteri di controllo degli accessi in base al ruolo per le risorse del cluster.

I proprietari delle risorse possono configurare il controllo degli accessi in base al ruolo. La configurazione dei criteri del controllo degli accessi in base al ruolo consente di associare le autorizzazioni a un ruolo nell'organizzazione. Con questo livello di astrazione risulta ancor più semplice assicurarsi che le persone dispongano solo delle autorizzazioni necessarie per svolgere le proprie responsabilità lavorative. Autorizzazione gestita dai ruoli ARM per la gestione del cluster (piano di controllo) e l'accesso ai dati del cluster (piano dati) gestito da gestione degli accessi al cluster.

Ruoli di gestione del cluster (piano di controllo/ruoli ARM)

| Azione | Amministratore del pool di cluster HDinsight su AKS | Amministratore del cluster HDinsight su AKS |

|---|---|---|

| Creare/eliminare il pool di cluster | ✅ | |

| Assegnare autorizzazioni e ruoli nel pool di cluster | ✅ | |

| Creare/eliminare un cluster | ✅ | ✅ |

| Gestire un cluster | ✅ | |

| Gestione della configurazione | ✅ | |

| Azioni script | ✅ | |

| Gestione libreria | ✅ | |

| Monitoraggio | ✅ | |

| Azioni di ridimensionamento | ✅ |

I ruoli precedenti hanno il punto di vista delle operazioni ARM. Per altre informazioni, vedere Concedere a un utente l'accesso alle risorse di Azure usando il portale di Azure - Controllo degli accessi in base al ruolo di Azure.

Accesso al cluster (piano dati)

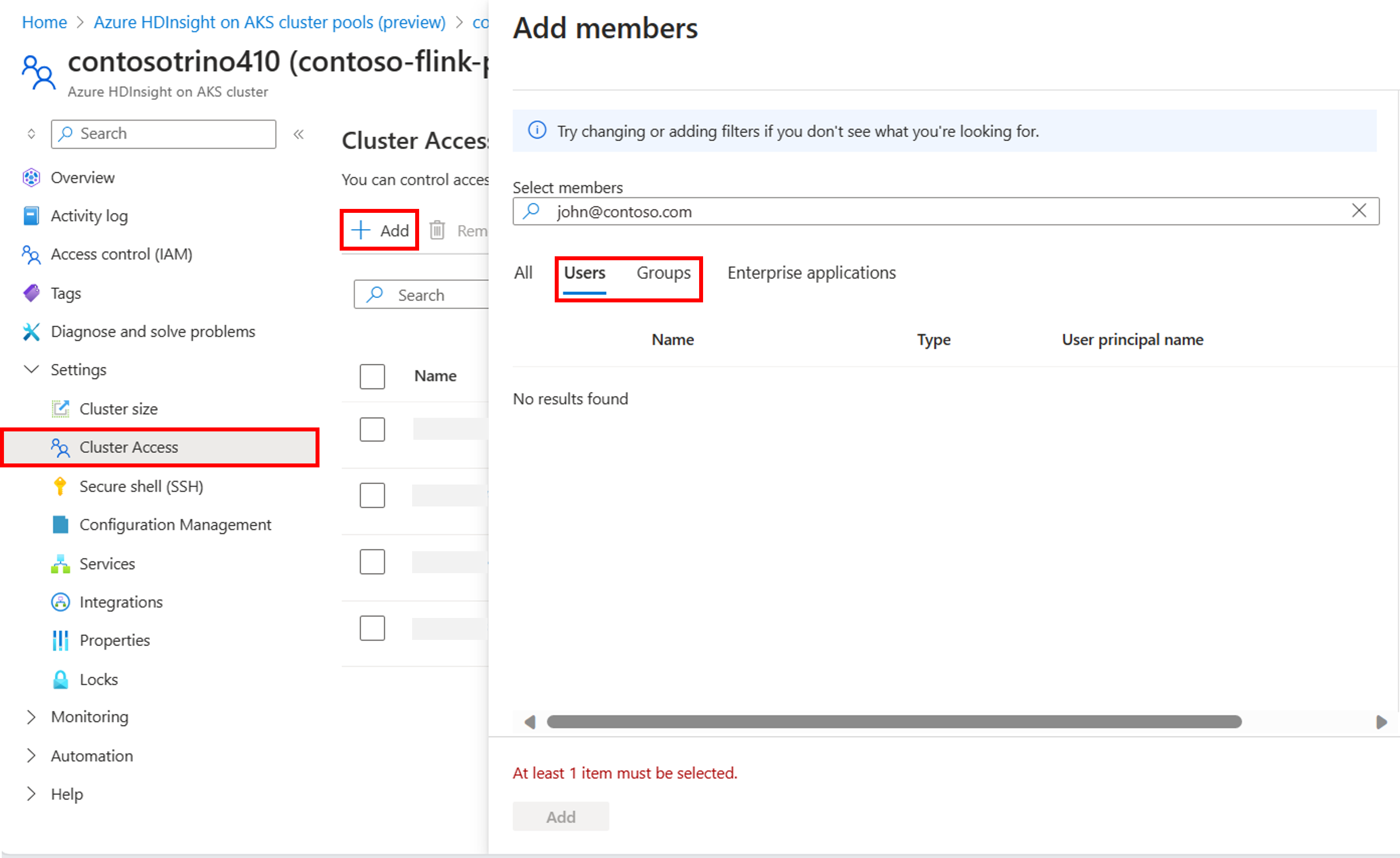

È possibile consentire agli utenti, alle entità servizio, all'identità gestita di accedere al cluster tramite il portale o usando ARM.

Questo accesso abilita le seguenti azioni

- Visualizzare i cluster e gestire i processi.

- Eseguire tutte le operazioni di monitoraggio e gestione.

- Eseguire operazioni di scalabilità automatica e aggiornare il numero di nodi.

L'accesso non viene fornito per

- Eliminazione di cluster

Importante

Qualsiasi utente appena aggiunto richiederà il ruolo aggiuntivo di "Lettore di controllo degli accessi in base al ruolo del servizio Azure Kubernetes" per visualizzare l'integrità del servizio.

Eseguire i controlli

Il controllo dell'accesso alle risorse del cluster è necessario per tenere traccia di accessi non autorizzati o non intenzionali alle risorse. Questo tipo di controllo è importante tanto quanto proteggere le risorse del cluster da accessi non autorizzati.

L'amministratore del gruppo di risorse può visualizzare e segnalare tutti gli accessi alle risorse e ai dati del cluster HDInsight su AKS usando il log attività. L'amministratore può visualizzare e segnalare le modifiche ai criteri di controllo di accesso.

Crittografia

La protezione dei dati è importante per rispettare i requisiti di sicurezza e conformità dell'organizzazione. Oltre a limitare l'accesso ai dati da parte di dipendenti non autorizzati, è necessario crittografarli. L'archiviazione e i dischi (disco del sistema operativo e disco dati permanente) usati dai nodi e dai contenitori del cluster vengono crittografati. I dati di Archiviazione di Azure vengono crittografati e decrittografati in modo trasparente con la crittografia AES a 256 bit, una delle crittografie a blocchi più solide disponibili, conforme a FIPS 140-2. La crittografia di Archiviazione di Azure è abilitata per tutti gli account di archiviazione, cosa che rende i dati protetti per impostazione predefinita, non è necessario modificare il codice o le applicazioni per sfruttare i vantaggi della crittografia di Archiviazione di Azure. La crittografia dei dati in transito viene gestita con TLS 1.2.

Conformità

Le offerte di Azure relative alla conformità si basano su diversi tipi di garanzie, tra cui le certificazioni formali, nonché su attestazioni, convalide e autorizzazioni, valutazioni prodotte da società di controllo indipendenti di terze parti, emendamenti contrattuali, autovalutazioni e documenti delle linee guida per i clienti prodotti da Microsoft. Per informazioni sulla conformità di HDInsight su AKS, vedere Centro protezione Microsoft e il documento Panoramica della conformità di Microsoft Azure.

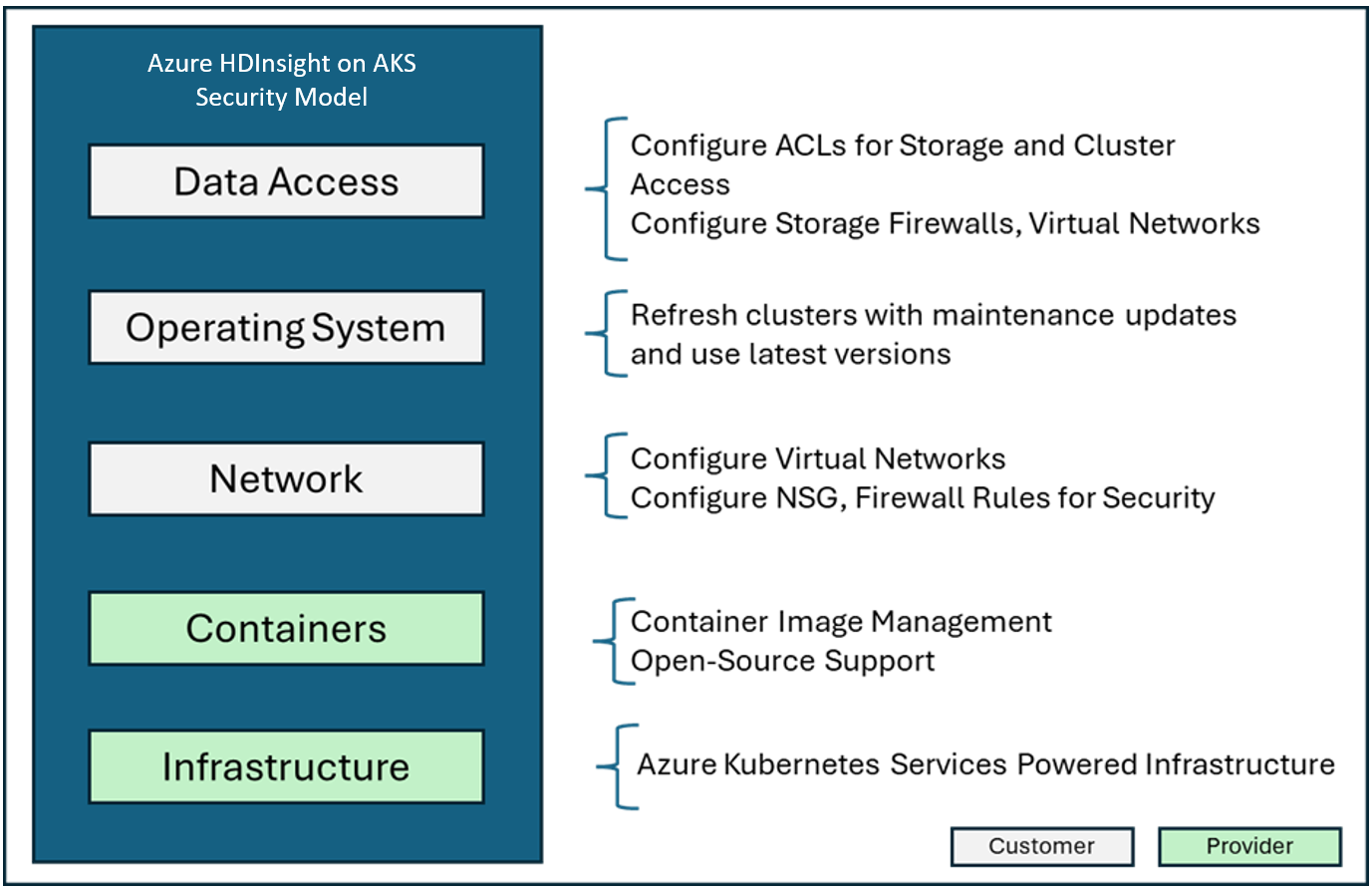

Modello di responsabilità condiviso

Nell'immagine seguente sono riepilogate le principali aree di sicurezza del sistema e le soluzioni di sicurezza disponibili. Vengono inoltre indicate le aree di sicurezza di responsabilità dei clienti e quelle di HDInsight su AKS come provider di servizi.

La tabella seguente include i collegamenti alle risorse per ogni tipo di soluzione di sicurezza.

| Area di sicurezza | Soluzioni disponibili | Parte responsabile |

|---|---|---|

| Sicurezza dall'accesso ai dati | Configurare elenchi di controllo di accesso (ACL) per Azure Data Lake Storage Gen2 | Customer |

| Abilitare la proprietà Trasferimento sicuro obbligatorio nell'archiviazione | Customer | |

| Configurare le reti virtuali e i firewall di Archiviazione di Azure | Customer | |

| Sicurezza del sistema operativo | Creare cluster con le versioni più recenti di HDInsight su AKS | Customer |

| Sicurezza di rete | Configurare una rete virtuale | |

| Configurare il traffico usando le regole del firewall | Customer | |

| Configurare il traffico in uscita necessario | Customer |