Gestire l'accesso al cluster

Importante

Azure HDInsight su Azure Kubernetes Service è stato ritirato il 31 gennaio 2025. Scopri di più su con questo annuncio.

È necessario eseguire la migrazione dei carichi di lavoro a Microsoft Fabric o a un prodotto Azure equivalente per evitare la chiusura brusca dei carichi di lavoro.

Importante

Questa funzionalità è attualmente in anteprima. Le condizioni supplementari per l'utilizzo per le anteprime di Microsoft Azure includono termini legali più validi applicabili alle funzionalità di Azure in versione beta, in anteprima o altrimenti non ancora rilasciate nella disponibilità generale. Per informazioni su questa anteprima specifica, vedere informazioni sull'anteprima di Azure HDInsight su AKS. Per domande o suggerimenti sulle funzionalità, inviare una richiesta in AskHDInsight con i dettagli e seguire microsoft per altri aggiornamenti su community di Azure HDInsight.

Questo articolo offre una panoramica dei meccanismi disponibili per gestire l'accesso per HDInsight nei pool e nei cluster di AKS. Illustra anche come assegnare autorizzazioni a utenti, gruppi, identità gestita assegnata dall'utente e entità servizio per abilitare l'accesso al piano dati del cluster.

Quando un utente crea un cluster, tale utente è autorizzato a eseguire le operazioni con i dati accessibili al cluster. Tuttavia, per consentire ad altri utenti di eseguire query e processi nel cluster, è necessario accedere al piano dati del cluster.

Gestire il pool di cluster o l'accesso al cluster (piano di controllo)

Per la gestione del pool di cluster o delle risorse del cluster, sono disponibili i seguenti ruoli predefiniti di HDInsight su AKS e i ruoli incorporati di Azure.

| Ruolo | Descrizione |

|---|---|

| Proprietario | Concede l'accesso completo per gestire tutte le risorse, inclusa la possibilità di assegnare ruoli in Azure RBAC. |

| Collaboratore | Concede l'accesso completo per gestire tutte le risorse, ma non consente di assegnare ruoli nell'RBAC di Azure. |

| Lettore | Visualizzare tutte le risorse, ma non consente di apportare modifiche. |

| Amministratore del Pool di Cluster HDInsight su AKS | Concede l'accesso completo per gestire un pool di cluster, inclusa la possibilità di eliminare il pool di cluster. |

| Amministratore del cluster HDInsight su AKS | Concede l'accesso completo per gestire un cluster, inclusa la possibilità di eliminare il cluster. |

È possibile usare il pannello di Controllo Accesso (IAM) per gestire l'accesso al pool di cluster e al piano di controllo.

Fare riferimento a: Concedere a un utente l'accesso alle risorse di Azure usando il portale di Azure - Azure RBAC.

Gestire l'accesso al cluster (piano dati)

Questo accesso consente di eseguire le azioni seguenti:

- Visualizzare i cluster e gestire le attività.

- Tutte le operazioni di monitoraggio e gestione.

- Per abilitare la scalabilità automatica e aggiornare il numero di nodi.

L'accesso è limitato per:

- Eliminazione del cluster.

Per assegnare autorizzazioni a utenti, gruppi, identità gestita assegnata dall'utente e entità servizio per abilitare l'accesso al piano dati del cluster, sono disponibili le opzioni seguenti:

Uso del portale di Azure

Come concedere l'accesso

I passaggi seguenti descrivono come fornire l'accesso ad altri utenti, gruppi, identità gestita assegnata dall'utente e entità servizio.

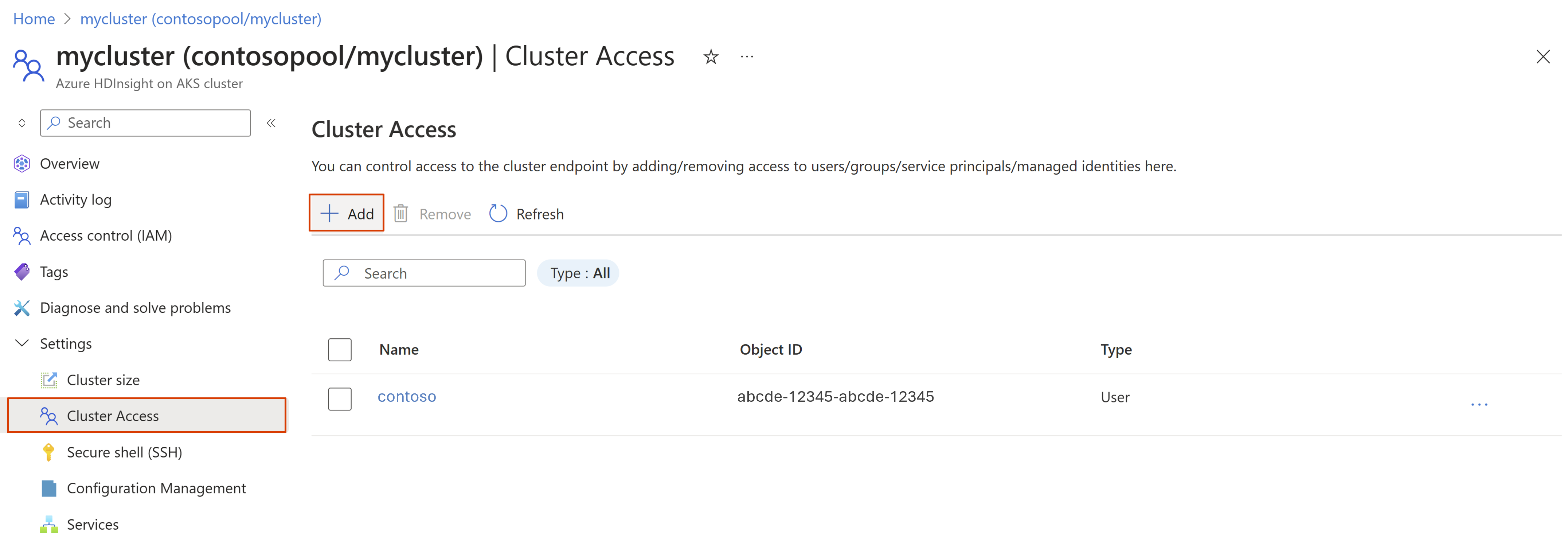

Passare al pannello accesso al cluster del cluster nel portale di Azure e fare clic su Aggiungi.

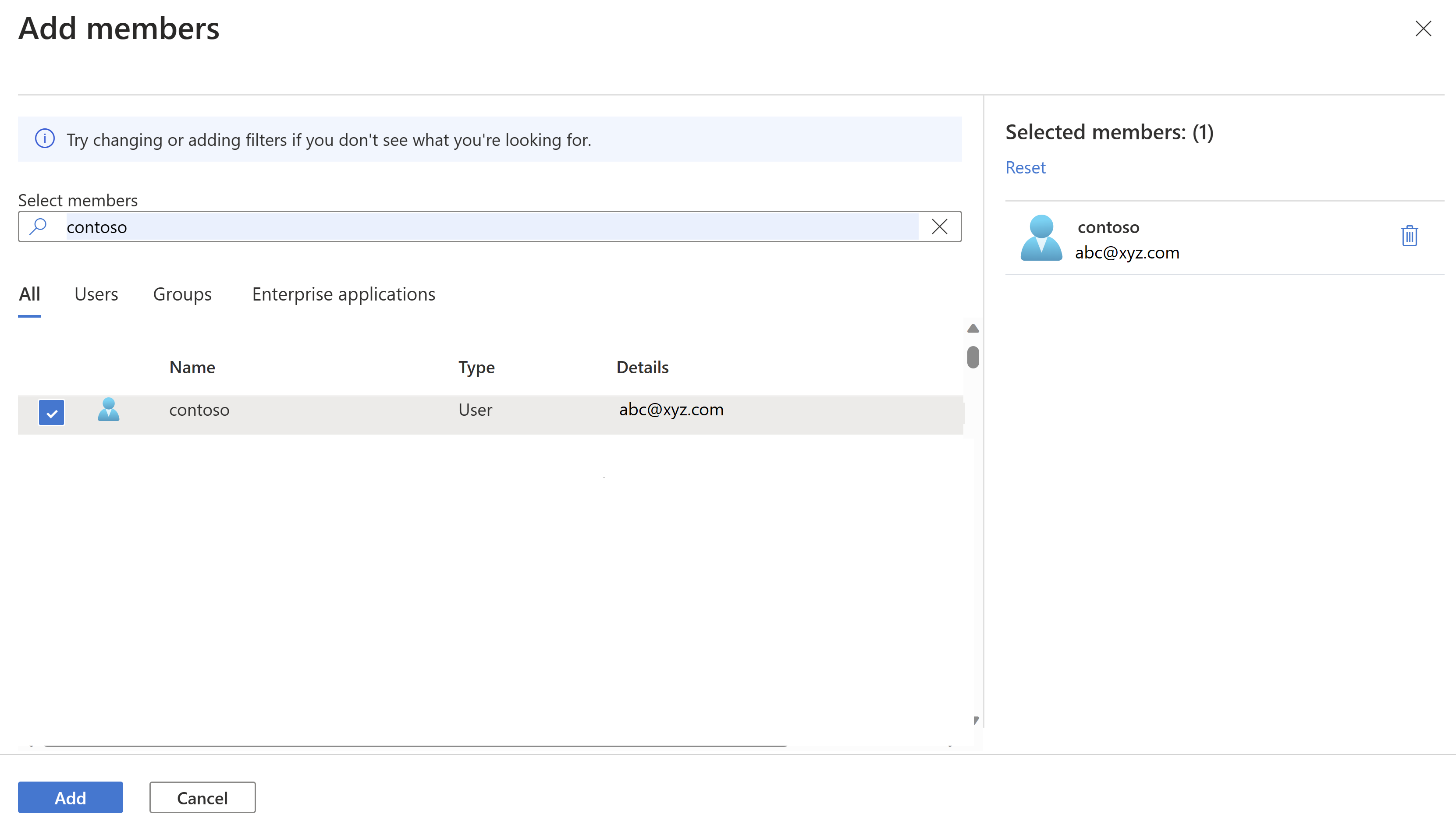

Cerca l'identità gestita assegnata dall'utente o il principale del servizio per concedere l'accesso e fai clic su Aggiungi.

Come rimuovere l'accesso

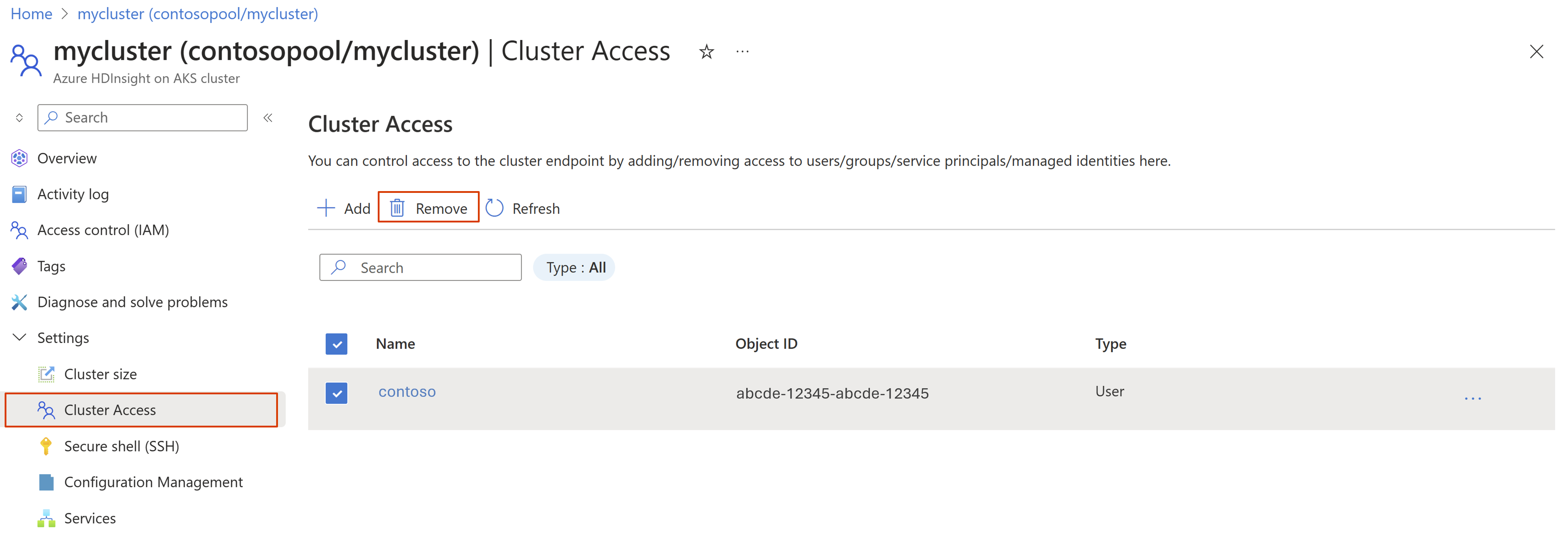

Selezionare i membri da rimuovere e fare clic su Rimuovi.

Uso del modello ARM

Prerequisiti

- HDInsight operativo su cluster AKS del servizio Azure Kubernetes.

- modello ARM per il tuo cluster.

- Familiarità con creare e distribuire modelli ARM.

Seguire la procedura per aggiornare l'oggetto authorizationProfile nella sezione clusterProfile del modello ARM del cluster.

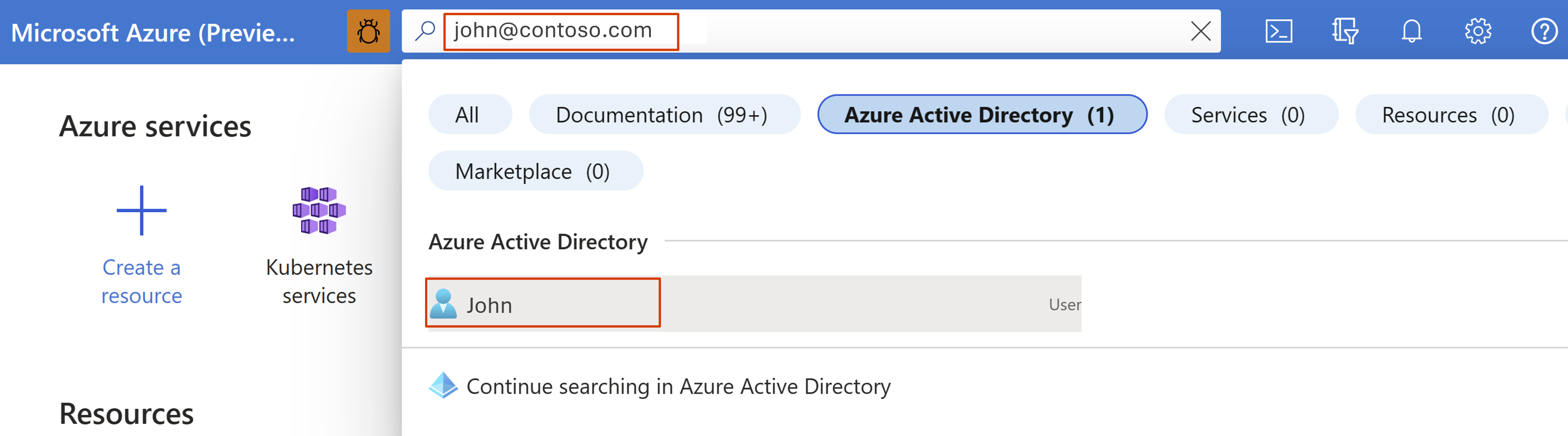

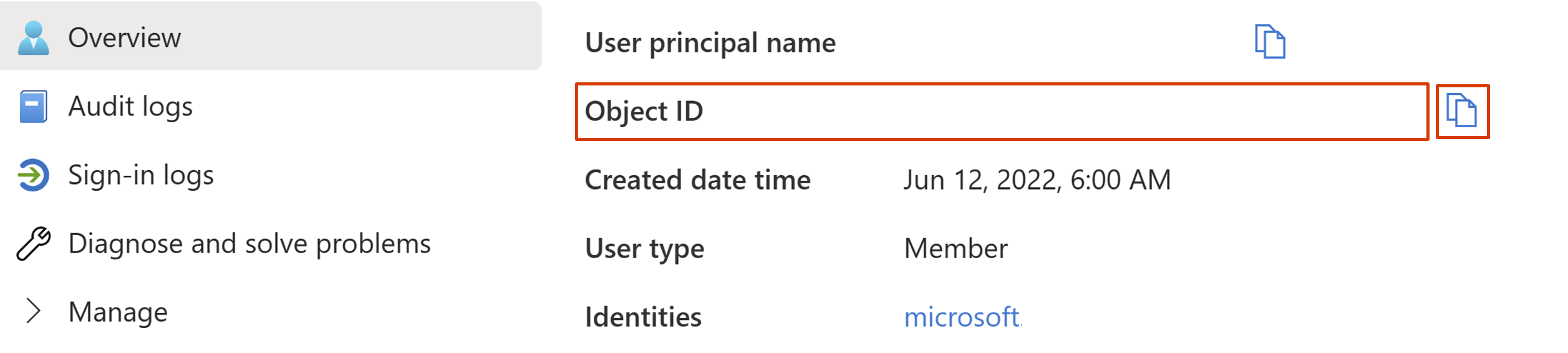

Nella barra di ricerca del portale di Azure, cercare utente/gruppo/identità gestita assegnata dall'utente/entità servizio.

Copiare l'ID oggetto o l'ID principale .

Modificare la sezione

authorizationProfilenel template ARM del cluster.Aggiungere l'ID oggetto o l'ID del principale, l'identità gestita assegnata all'utente o l'entità servizio nella proprietà

userIds.Aggiungere l'ID oggetto dei gruppi nella proprietà

groupIds."authorizationProfile": { "userIds": [ "abcde-12345-fghij-67890", "a1b1c1-12345-abcdefgh-12345" ], "groupIds": [] },

Distribuire il modello ARM aggiornato per riflettere le modifiche nel tuo cluster. Scopri come distribuire un modello ARM.