Usare Frontdoor di Azure con BLOB di Archiviazione di Azure

Frontdoor di Azure migliora la distribuzione di contenuto statico dai BLOB Archiviazione di Azure, offrendo un'architettura sicura e scalabile. Questa configurazione è ideale per vari casi d'uso, ad esempio l'hosting di siti Web e il recapito di file.

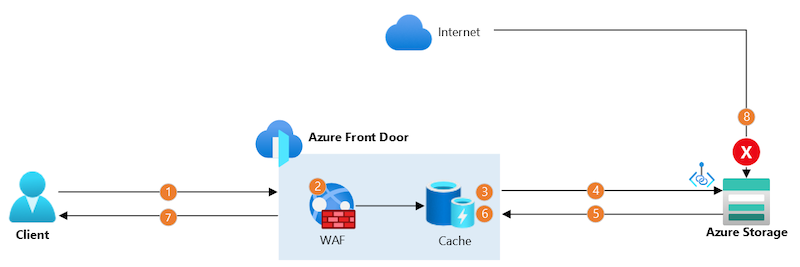

Architettura

In questa architettura di riferimento vengono distribuiti un account di archiviazione e un profilo frontdoor di Azure con un'unica origine.

Flusso di dati

Il flusso dei dati nello scenario avviene come segue:

- Il client stabilisce una connessione sicura a Frontdoor di Azure usando un nome di dominio personalizzato e un certificato TLS fornito da Frontdoor. La connessione termina in corrispondenza di un punto di presenza di Frontdoor nelle vicinanze.

- Frontdoor di Azure Web application firewall (WAF) analizza la richiesta. Se WAF determina che la richiesta è troppo rischiosa, blocca la richiesta e restituisce una risposta di errore HTTP 403.

- Se la cache poP di Frontdoor contiene una risposta valida, Frontdoor restituisce immediatamente la risposta.

- In caso contrario, il poP invia la richiesta all'account di archiviazione di origine usando la rete backbone di Microsoft, usando una connessione TCP separata e di lunga durata. In questo scenario, collegamento privato si connette in modo sicuro all'account di archiviazione.

- L'account di archiviazione invia una risposta al poP frontdoor.

- Il poP archivia la risposta nella cache per le richieste future.

- Il poP restituisce la risposta al client.

- Tutte le richieste dirette all'account di archiviazione tramite Internet vengono bloccate dal firewall Archiviazione di Azure.

Componenti

- Archiviazione di Azure: archivia il contenuto statico nei BLOB.

- Frontdoor di Azure: riceve le connessioni in ingresso dai client, le analizza con WAF, inoltra in modo sicuro le richieste all'account di archiviazione e memorizza nella cache le risposte.

Alternative

Se si archiviano file statici con un altro provider di archiviazione cloud o nella propria infrastruttura, questo scenario si applica ancora in gran parte. Tuttavia, è necessario assicurarsi che il traffico in ingresso verso il server di origine venga verificato in modo che provengano da Frontdoor. Se il provider di archiviazione non supporta collegamento privato, prendere in considerazione l'uso di un approccio alternativo, ad esempio l'inserimento nell'elenco dei tag del servizio Frontdoor e l'ispezione dell'intestazioneX-Azure-FDID.

Dettagli dello scenario

La distribuzione di contenuti statici è utile in molte situazioni, ad esempio:

- Distribuzione di immagini, file CSS e file JavaScript per un'applicazione Web.

- Gestione di file e documenti, ad esempio file PDF o JSON.

- Distribuzione di video nonstreaming.

Il contenuto statico in genere non cambia frequentemente e può essere di grandi dimensioni, rendendo ideale la memorizzazione nella cache per migliorare le prestazioni e ridurre i costi.

In scenari complessi, un singolo profilo frontdoor può gestire sia contenuto statico che dinamico. È possibile usare gruppi di origine separati per ogni tipo di contenuto e usare le funzionalità di routing per indirizzare le richieste in ingresso all'origine appropriata.

Considerazioni

Scalabilità e prestazioni

Frontdoor di Azure funge da rete per la distribuzione di contenuti (RETE CDN), memorizzando nella cache il contenuto nei pop distribuiti a livello globale. Quando è disponibile una risposta memorizzata nella cache, Frontdoor di Azure lo gestisce rapidamente, migliorando le prestazioni e riducendo il carico sull'origine. Se il poP non dispone di una risposta valida memorizzata nella cache, le funzionalità di accelerazione del traffico di Frontdoor di Azure accelerano la distribuzione di contenuti dall'origine.

Sicurezza

Autenticazione

Frontdoor di Azure è progettato per scenari con connessione Internet ed è ottimizzato per i BLOB accessibili pubblicamente. Per autenticare l'accesso ai BLOB, è consigliabile usare firme di accesso condiviso. Assicurarsi di abilitare il comportamento Usa stringa di query per impedire a Frontdoor di Azure di gestire le richieste ai client non autenticati. Questo approccio potrebbe limitare l'efficacia della memorizzazione nella cache, perché ogni richiesta con una firma di accesso condiviso diversa deve essere inviata all'origine.

Sicurezza dell'origine

- Se si usa il livello Premium, Frontdoor di Azure può connettersi in modo sicuro all'account Archiviazione di Azure usando collegamento privato. L'account di archiviazione può essere configurato per negare l'accesso alla rete pubblica, consentendo le richieste solo tramite l'endpoint privato usato da Frontdoor di Azure. Questa configurazione garantisce che tutte le richieste vengano elaborate da Frontdoor di Azure, proteggendo l'account di archiviazione dall'esposizione diretta a Internet.

- Se si usa il livello standard, è possibile proteggere le richieste con una firma di accesso condiviso e i client includono la firma di accesso condiviso nelle richieste o usare il motore regole di Frontdoor di Azure per collegarlo. Si noti che l'accesso alla rete dell'account di archiviazione deve essere accessibile pubblicamente (da tutte le reti o dagli indirizzi IP frontdoor nel tag del servizio AzureFrontDoor.Backend).

Nomi di dominio personalizzati

Frontdoor di Azure supporta nomi di dominio personalizzati e può gestire i certificati TLS per questi domini. L'uso di domini personalizzati garantisce che i client ricevano file da un'origine attendibile, con TLS che crittografa ogni connessione a Frontdoor di Azure. La gestione di Frontdoor di Azure dei certificati TLS consente di evitare interruzioni e problemi di sicurezza da certificati non validi o obsoleti.

Web application firewall

I set di regole gestite di Frontdoor di Azure waf analizzano le richieste di minacce alla sicurezza comuni ed emergenti. È consigliabile usare WAF e regole gestite per applicazioni statiche e dinamiche.

Inoltre, frontdoor di Azure WAF può eseguire la limitazione della frequenza e il filtro geografico, se necessario.

Resilienza

Frontdoor di Azure è un servizio a disponibilità elevata con un'architettura distribuita a livello globale, rendendolo resiliente agli errori nelle singole aree di Azure e nei pop.

L'uso della cache frontdoor di Azure riduce il carico nell'account di archiviazione. Se l'account di archiviazione non è più disponibile, Frontdoor di Azure potrebbe continuare a gestire le risposte memorizzate nella cache fino a quando l'applicazione non viene ripristinata.

Per migliorare ulteriormente la resilienza, prendere in considerazione la ridondanza dell'account di archiviazione. Per altre informazioni, vedere Ridondanza di Archiviazione di Azure. In alternativa, distribuire più account di archiviazione e configurare più origini nel gruppo di origine di Frontdoor di Azure. Configurare il failover tra origini configurando la priorità di ogni origine. Per altre informazioni, vedere Origini e gruppi di origine in Frontdoor di Azure.

Ottimizzazione dei costi

La memorizzazione nella cache consente di ridurre il costo della distribuzione di contenuto statico. I popp di Frontdoor di Azure archiviano le copie delle risposte e possono recapitare queste risposte memorizzate nella cache per le richieste successive, riducendo il carico della richiesta sull'origine. Nelle soluzioni di contenuto statico su larga scala, in particolare quelle che forniscono file di grandi dimensioni, la memorizzazione nella cache può ridurre significativamente i costi del traffico.

Per usare collegamento privato in questa soluzione, distribuire il livello Premium di Frontdoor di Azure. Il livello standard può essere usato se non è necessario bloccare il traffico diretto all'account di archiviazione. Per altre informazioni, vedere Sicurezza dell'origine.

Distribuire questo scenario

Per distribuire questo scenario usando modelli bicep o ARM JSON, vedere questa guida introduttiva.

Per distribuire questo scenario con Terraform, vedere questa guida introduttiva.

Passaggi successivi

Informazioni su come creare un profilo Frontdoor di Azure.